Wifi wps unlocker как пользоваться

Это приложение находит код безопасности завода WPS PIN.

Вы можете подключаться к беспроводным сетям, которые позволили WPS протокол.

Приложение было разработано для образовательных целей.

В этом приложении вы можете проверить, если ваш маршрутизатор уязвимым или нет соединения через WPS.

Если вы обнаружите, что кто-то имеет проблемы с безопасностью, должны немедленно уведомить его.

Я не ношу никакой ответственности за то, как будет использоваться приложение.

Инструкции по установке

Cкачать и установить Wifi WPS Unlocker (Русский) на компьютер бесплатно.

Многие из нас стали задавать простой вопрос: как скачать, установить и сыграть в нашу любимую игру прямо на компьютере?

Если вы не любите маленькие экраны смартфона или планшета, то сделать это можно с помощью программы-эмулятора. С ее помощью можно создать на своем компьютере среду Android и через нее запустить приложение. На данный момент самыми популярными утилитами для этого являются: Bluestacks и NoxPlayer.

Установка Wifi WPS Unlocker (Русский) на компьютер с помощью Bluestacks

Bluestacks считается самым популярным эмулятором для компьютеров под управлением Windows. Кроме того, есть версия этой программы для Mac OS. Для того, чтобы установить этот эмулятор на ПК нужно, чтобы на нем была установлена Windows 7 (или выше) и имелось минимум 2 Гб оперативной памяти.

+ Windows: дважды щелкните по скачанному EXE-файлу, нажмите «Да», когда появится запрос, щелкните по «Установить», нажмите «Завершить», когда эта опция станет активной. Откройте Bluestacks, если он не запустился автоматически, а затем следуйте инструкциям на экране, чтобы войти в свою учетную запись Google.

+ Mac: дважды щелкните по скачанному файлу DMG, дважды щелкните по значку Bluestacks, нажмите «Установить», когда будет предложено, разрешите устанавливать программы сторонних разработчиков (если понадобится) и нажмите «Продолжить». Откройте Bluestacks, если он не запустился автоматически, и следуйте инструкциям на экране, чтобы войти в свою учетную запись Google.

Скачайте файл APK на компьютер. APK-файлы являются установщиками приложений. Вы можете скачать apk-файл с нашего сайта.

Щелкните по вкладке «Мои приложения». Она находится в верхней левой части окна Bluestacks.

Нажмите «Установить APK». Эта опция находится в нижнем правом углу окна. Откроется окно Проводника (Windows) или Finder (Mac).

Выберите скачанный файл APK. Перейдите в папку со скачанным файлом APK и щелкните по нему, чтобы выбрать.

Нажмите «Открыть». Эта опция находится в нижнем правом углу окна. Файл APK откроется в Bluestacks, то есть начнется установка приложения.

Запустите приложение. Когда значок приложения отобразится на вкладке «Мои приложения», щелкните по нему, чтобы открыть приложение.

Ты можешь использовать Wifi WPS Unlocker (Русский) на компьютере уже сейчас - просто скачай Wifi WPS Unlocker (Русский) для Windows и Mac прямо с этой страницы и установи приложение и ты останешься доволен.

Установка Wifi WPS Unlocker (Русский) на компьютер с помощью NoxPlayer

Nox App Player бесплатна и не имеет никакой навязчивой всплывающей рекламы. Работает на Андроиде версии 4.4.2, позволяя открывать множество игр, будь то большой симулятор, требовательный шутер или любое другое приложение.

+ Для того чтобы установить эмулятор Nox App Player, нажимаем на кнопку «СКАЧАТЬ».

+ Далее начнется автоматическая загрузка, по завершении которой необходимо будет перейти в папку «Загрузки» и нажать на установочный файл скачанной программы.

Установка и запуск программы:

+ Для продолжения установки необходимо в открывшемся окне нажать на кнопку «Установить». Выберите дополнительные параметры инсталляции, нажав на кнопку «Настроить», если вам это необходимо. Не снимайте галочку с пункта «Принять «Соглашение»», иначе вы не сможете продолжить.

+ После того как эмулятор будет установлен на компьютер, вы увидите на экране окно запуска, где необходимо будет нажать на кнопку «Пуск».

+ Все, на этом этапе установка эмулятора Nox App Player завершена. Для полноценной работы программы вам необходимо будет зайти в свой аккаунт Play Market — нажмите на иконку приложения в папке Google, введите логин и пароль от вашей учетной записи.

Загрузка и установка приложений: Для этого вам необходимо скачать файл приложения в формате APK и просто перетащить его на рабочий стол Nox App Player. После этого сразу начнется установка, по окончании которой вы увидите значок этого приложения на главном экране.

Приветствую тебя, уважаемый юный взломщик! Да-да, я знаю для чего ты перешел в этот обзор – разумеется, чтобы проверить свою собственную сеть на уязвимости злобных соседей в твоем доме. И ясно дело, для этой цели мы выберем – WiFi WPS Unlocker. Интересно что внутри? Тогда дочитай до конца, будет многабукаф, но зато ты наверняка узнаешь море полезной информации.

Ныне можно найти в Play Market как WiFi WPS Plus. Скачивается ЗДЕСЬ .

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

В чем суть программы?

Все хотят получить доступ к Wi-Fi сети. И чем халявнее это сделано, тем ты больше герой. Среди векторов атак существуют уязвимости Wi-Fi, связанные с технологией WPS. Если коротко – эта функция позволяет подключаться к роутеру по беспроводной сети с использованием 8 значного цифрового пароля.

И на этом фоне появляются 2 типа атак:

- Брут пин-код WPS – перебираются все варианты, за счет уязвимостей некоторых роутеров перебор занимает разумное время и может считаться критической уязвимостью.

- Использование стандартных паролей WPS – дело в том, что некоторые роутеры по умолчанию включают функцию WPS со стандартными паролями, которые штампуются на все модели этого производителя. Т.е. вы знаете модель, а кто-то знает к ней уже пароль. И не нужно знать пароль от самого Wi-Fi, все произойдет автоматически.

Многие телефонные программу и снискали популярность по второму методу – они содержат готовые базы стандартных паролей и пытаются их перебирать на выбранных точках доступа. Вероятность взлома безусловно есть… К этому типу программ и относится WiFi WPS Unlocker.

Не будьте наивными – далеко не все сети подвержены взлому. Самая крутая статья на тему общей безопасности Wi-Fi сетей находится ЗДЕСЬ. Читайте, изучайте, не будьте глупыми!

О программе

Доступно только для Android. По умолчанию язык – английский, но умельцы (4PDA) все уже перевели (лучше пользуйтесь оригиналом, меньше подхватите заразы, там все понятно).

Для Windows 7 и других Windows именно этой программы нет. В рекомендуемой статье выше вы найдете для себя все аналоги!

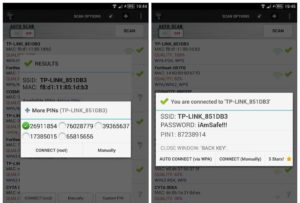

Собственно, всю идею ее работы я изложил выше. Программа в основном бесплатная – для базового аудита подойдет. Для любителей извращений есть и платные подписки (WiFi Unlocker Pro), но обойдемся и без них. Приложение мониторит окружающие сети, пробует к ним подключиться, вытаскивает пароль в случае успеха – все просто как одуванчик. Такое мы уже проворачивали в наших статьях и с профессиональным софтом.

Программа WiFi Unlocker далеко не уникальна. Хотите аналогов? Вбейте в любом мобильном маркете слово «WPS».

А вот как выглядит весь процесс «работы»:

Здесь было видео, но его удалил. Такие видео удаляют часто, поэтому особых желающих отправляем на YouTube.

Если же хозяин вашего роутера выключил WPS, поменял стандартный пароль или просто использует современный роутер – вы в пролете. Причем с каждым годом вероятность вашего пролета становится все больше и больше. Это как были времена Wi-Fi без пароля – сейчас же их почти не осталось в этом мире. Вот и WPS пока используется, но ее дням тоже придет конец.

Пользуемся. Ссылка на приложение в самом верху. Если есть какие-то вопросы или хотите поделиться опытом для других читателей – пишите комментарии! И еще: не взламывайте никого без их согласия!

Эта статья будет полезна тем, кто хочет узнать об уязвимостях в точке доступа(WiFi), и конечно же тут пойдёт речь о популярном приложении WiFi WPS Unlocker.

Что из себя представляет WiFi WPS Unlocker

Эта программа стала известна благодаря способности взламывать WIFI, который использует технологию WPS.

Как бонус это приложение ещё умеет определять, насколько уязвима та или иная точка доступа.

Техническая информация

WPS – это технология, из-за которой становится возможным ставить пароль, состоящий только из 8 цифр.

Но у этой технологии есть серьёзная уязвимость в виде «Брут пин-кодов» — это простой перебор большинства возможных паролей для того, чтобы взломать роутер.

Конечно большинство людей могут сказать, что не нужно использовать эту технологию и проблема будет решена, и будут правы, ведь отключить её очень легко, как это сделать, будет описано ниже. Но проблема заключается в том, что не все знают об этой уязвимости или вообще о том, что эта за технология.

Обратите внимание! И в этот момент на сцену выходит приложение WiFi WPS Unlocker.

Как подбирается пароль

С самого начала нужно выбрать точку доступа, которая работает на технологии WPS. В этом поможет программа WiFi WPS Unlocker. Она будет отмечать надписью «WPS» те программы, которые используют эту технологию.

Важно! Нужно понимать то, что это приложение взламывает только те сети, которые используют технологию WPS.

У этой программы есть несколько пин-кодов, которые подходят для взлома определённого количества роутеров, но не всех. В этом случае можно поискать другие пин-коды в интернете. Для этого нужно ввести в поисковую строку “Пин-коды для взлома WPS” или нечто подобное.

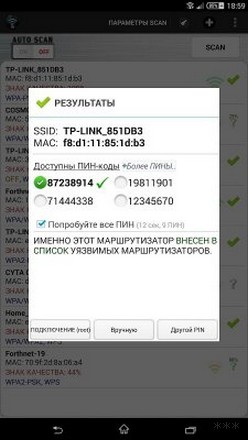

После того, как пользователь выберет, какую сеть нужно взломать, тогда и появиться окно выбора пин-кода. В программе можно выбрать один пин-код или сразу 10-20 за раз.

Взлом сразу с несколькими пин-кодами конечно займёт больше времени, чем в случае выбора нужного варианта, но тем самым шанс взлома становится больше.

Обратите внимание! Роутеры фирмы Asus взламываются гораздо легче, чем D-link.

Как избежать взлома

После описанного выше у большинства людей возникнет вопрос «А как защитить свою точку доступа от этой программы и вообще возможно ли это?». Да, это возможно и сделать это гораздо легче, чем многим может показаться, это не займёт и 5 минут.

Алгоритм действий:

- Сначала нужно зайти с помощью ноутбука, пк или телефона в браузер.

- Ввести в поисковую строку 192.168.1.1.

- Затем появится сплывающее окно с двумя полями: логин и пароль.

- В эти поля нужно ввести слово «admin».

- После ввода данных произойдет переход (редирект) в личный кабинет.

- Затем в меню нужно найти вкладку «WPS» или в случае, если роутер от фирмы Asus, нужно кликнуть на вкладку «Беспроводная сеть», а затем уже на WPS.

- Отключить его.

- Нажать кнопку сохранить.

Проделав это, можно со 100% точностью сказать, что роутер защищён.

Совместимость

WiFi WPS Unlocker для Windows 7 не предназначен, только для операционной системы андроид и то только до 9 версии. Хотя стоит отметить, что эта программа подойдёт телефонам с версиями андроид 2.2 и выше.

Особенности программы

Это приложение на английском языке, так что для тех, кто не хочет возиться с переводчиком, в интернете можно найти это же приложение, но только на русском языке.

Распространяется оно в основном бесплатно, но есть и платная версия в виде дополнительных пин-кодов, но для обычного пользователя и бесплатной версии должно хватить.

Важно! Для использования этой программы нужно будет установить root права для версий андроид ниже 5.

Похожие программы

WiFi WPS Unlocker не является чем то уникальным, ведь можно просто вбить слово «WPS» в Play Market, как похожих приложений найдется огромное множество, но из тех, кто может потягаться на равных или даже превзойти это приложение, очень мало.

Выделить стоит только программу «WiFi warden». Можно даже сказать, что они ничем друг от друга не отличаются в плане функционала. кроме нескольких отличий:

- Русский интерфейс;

- Программа полностью бесплатна;

- Доступна на версиях андроид 2.2 и выше (9 версия включительно).

Конечно заманчиво взломать соседскую точку доступа и лазить в интернете бесплатно, но стоит понимать, что это незаконно и если вас поймают на этом, то с соседями можно испортить отношения надолго, если не навсегда.

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе.Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

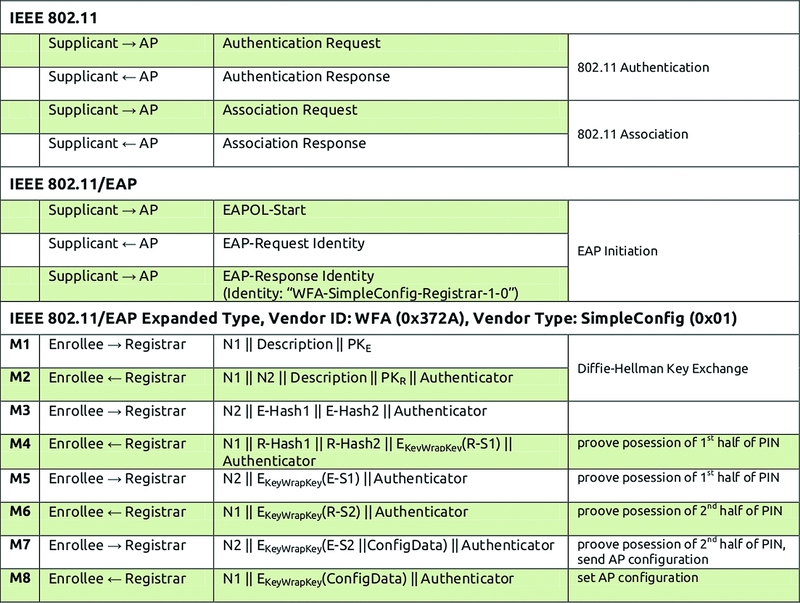

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно!

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD'а:

$ yaourt -S reaver-wps-svn

Рисунок 5. Пример работы брутфорcа Reaver

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию '-f' и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят.

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

$ reaver -i mon0 -b 00:21:29:74:67:50 -vv

Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys'

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию '--ignore-locks' или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy). Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access). Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа). Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Читайте также: