Взлом wifi raspberry pi

Представлен первый стабильный выпуск проекта Pwnagotchi, развивающего инструмент для взлома беспроводных сетей, оформленный в виде электронного питомца, напоминающего игрушку Тамагочи. Основной прототип устройства построен построен на основе платы Raspberry Pi Zero W (предоставляется прошивка для загрузки с SD-карты), но возможно использование и на других платах Raspberry Pi, а также в любом Linux-окружении, в котором имеется беспроводной адаптер, поддерживающий работу в режиме мониторинга. Управление производится через подключение LCD-экрана или через web-интерфейс. Код проекта написан на языке Python и распространяется под лицензией GPLv3.

Для поддержания хорошего настроения питомца его необходимо кормить сетевыми пакетами, отправляемыми участниками беспроводных сетей на этапе согласования нового соединения (handshake). Устройство находит доступные беспроводные сети и пытается перехватывать handshake-последовательности. Так как handshake отправляется только при подключении клиента к сети, устройство использует различные приёмы для обрыва текущих подключений и принуждения пользователей выполнить операции переподключения к сети. В ходе перехвата накапливается база пакетов, включающих хэши, которые можно использовать для подбора ключей WPA.

Проект примечателен использованием методов обучения с подкреплением AAC (Actor Advantage Critic) и нейронной сети на базе долгой краткосрочной памяти (LSTM), которые получили распространение при создании ботов для прохождения компьютерных игр. Тренировка модели обучения осуществляется по мере работы устройства, учитывая прошлый опыт для выбора оптимальной стратегии совершения атаки на беспроводные сети. При помощи машинного обучения Pwnagotchi динамически подбирает параметры перехвата трафика и выбирает интенсивность принудительного обрыва сеансов пользователей. Также поддерживается и ручной режим работы, при котором атака производится "в лоб".

Для перехвата необходимых для подбора WPA-ключей видов трафика используется пакет bettercap. Перехват осуществляется как в пассивном режиме, так и с проведением известных видов атак, вынуждающих клиентов повторно отправлять в сеть идентификаторы PMKID. Перехваченные пакеты, охватывающие все формы handshake, поддерживаемые в hashcat, сохраняются в PCAP-файлах с расчётом, один файл на каждую беспроводную сеть.

По аналогии с тамагочи поддерживается определение находящихся поблизости других устройств, а также опционально возможно участие в построении общей карты охвата. Для соединения устройств Pwnagotchi по WiFi используется протокол Dot11. Находящиеся поблизости устройства обмениваются полученными данными о беспроводных сетях и организуют совместную работу, разделяя между собой каналы для проведения атаки.

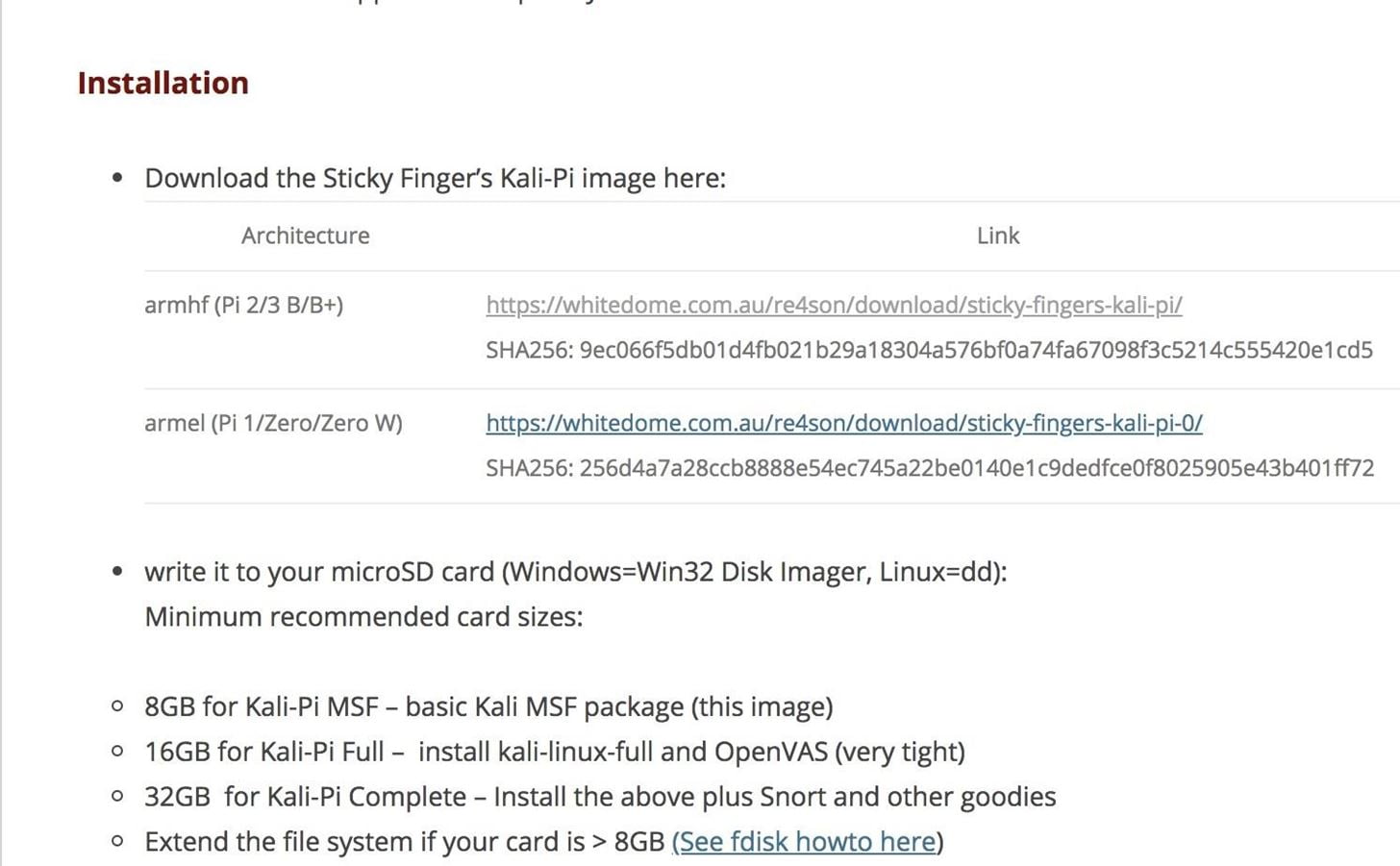

Сегодня рассмотрим, как относительно незаметно протестировать безопасность беспроводной сети компании. В качестве основы будет использоваться Raspberry Pi, который поддерживает установку Kali Linux. Установка дистрибутива довольно проста:

Статья носит информационный характер. Не нарушайте законодательство.

Теперь, когда система готова к работе, осталось только настроить запуск программ при старте системы, т.к. предполагается, что Raspberry Pi будет установлена непосредственно в радиусе действия нужной точки доступа для автономного сбора данных авторизации Wi-Fi. Для работы с WPA2-Personal есть множество инструментов с различной степенью интерактивности, но нестареющей классикой все же является набор aircrack-ng. В его состав входят различные вспомогательные модули, которые позволяют полноценно провести тестирование беспроводных сетей от переключения интерфейса в режим монитора до перебора пароля. В нашем случае необходимо только перехватить хендшейки Wi-Fi и сохранить их для последующего анализа.

Сделать это можно с помощью планировщика заданий crontab. Соответствующие строчки нужно добавить для запуска скриптов wifi.sh и eaphammer.sh:

Wifi.sh будет переводить беспроводной интерфейс в режим монитора и запускать инструмент airodump-ng с сохранением найденных хендшейков WPA2-Personal в файл для дальнейшего анализа.

В команде запуска airodump-ng необходимо обязательно указать параметры беспроводного интерфейса и файл, в который будут сохраняться полученные рукопожатия (данные, которые передаются во время подключения пользователя к точке доступа), используя ключ -w. Дополнительно рекомендуется указывать BSSID (MAC-адрес точки доступа) с помощью ключа --bssid и канал, на котором она работает, используя -с. Это не обязательно, но если указать, то перехватываться будут только нужные данные.

Второй скрипт будет запускать инструмент eaphammer, предназначенный для перехвата учетных данных при использовании протокола WPA2-Enterprise.

Инструмент работает по принципу «злого двойника», поэтому в параметрах запуска инструмента обязательно указывать:

- -i — название сетевого интерфейса. Если одновременно запускается несколько инструментов, использующих беспроводную сеть, то необходимо добавить дополнительные интерфейсы;

- --essid — имя точки доступа;

- --channel — канал, на котором работает точка доступа;

- --auth — метод аутентификации;

- --creds — сбор учетных записей.

Сохраняем настройки, и в дальнейшем скрипты будут запускаться вместе со стартом системы.

Тестирование

Для проведения тестирования необходимо любым удобным способом расположить Raspberry Pi в радиусе действия точки доступа так, чтобы его никто не заметил, пока будут собираться данные. Установке для работы необходимо обеспечить 5V и 2-2.5A питания. Исключив возможность использовать адаптер для подключения к розетке, необходимо подумать об аккумуляторе типа powerbank’а для обеспечения бесперебойной работы на весь срок тестирования.

В завершение остается только забрать установку и проанализировать полученные данные. При использовании eaphammer данные будут в виде хендшейка записываться в папку loot, которая находится там же, где и сам инструмент, но лучше перестраховаться и добавить в скрипте запуска инструмента перенаправление вывода для записи в какой-нибудь файл. Тогда анализ будет заключаться только в поиске учетных данных в выходном файле.

Если удалось перехватить данные для подключения к WPA2-Personal, то останется только попытаться подобрать пароль по словарю. Выполнить перебор можно разными инструментами:

- с помощью Aircrack-ng;

- инструментом Pyrit, который позволяет использовать при переборе мощности видеокарты;

- CowPatty — предоставляет перебор с помощью радужных таблиц.

- John The Ripperи Hashсat — они также имеют поддержку перебора по радужным таблицам и использование мощностей не только CPU, но и GPU.

Если же сравнивать производительность инструментов, позволяющих использовать мощности CPU и GPU при переборе, то разница между, например, Aircrack-ng и Hashсat будет довольно существенна. Даже если сравнивать режимы перебора с использованием мощностей CPU и GPU по отдельности при переборе через Hashсat, то в первом случае, используя, например, CPU Xeon E5450 скорость будет

3500 PMK/s, а при использовании GPU, например, GTX 1050Ti скорость возрастет до

Исходя из того, что перехвачено всего одно рукопожатие, то целесообразнее будет перебирать пароль с помощью Aircrack-ng. Так как изначально указывался только номер канала, для которого захватывались рукопожатия, то и при чтении дампа будет указан работающий на этом канале список точек доступа, а также информация о том, был ли для какой-то из них получен хендшейк.

Выбираем интересующую сеть «PTT», и начинается процесс перебора. В Интернете есть множество различных ресурсов, где можно подобрать интересующий словарь, например, тут или тут.

Помимо открытых ресурсов, есть и специализированные инструменты для генерации собственных словарей. Одним из таких является Crunch, который в использовании довольно прост:

Все слышали про LAN Turtle, девайс от Hak5? Это прошлое. Сегодня мы научимся собирать и настраивать полноценный сетевой сниффер на базе Raspberry. Хочешь посмотреть чем развлекается твой сосед? Или узнать чем занимаются твои знакомые? Все, что надо это порезать провод и аккуратно скрутить 16 проводков.

Для реализации задуманного нам потребуется Raspberry Pi, сетевой адаптер USB и Power Bank или иной источник питания.

В этой статье мы поговорим о том, как превратить малинку в устройство для MITM атак и о том, как вы можете спасти себя или организацию от такой угрозы.

Установка ОС

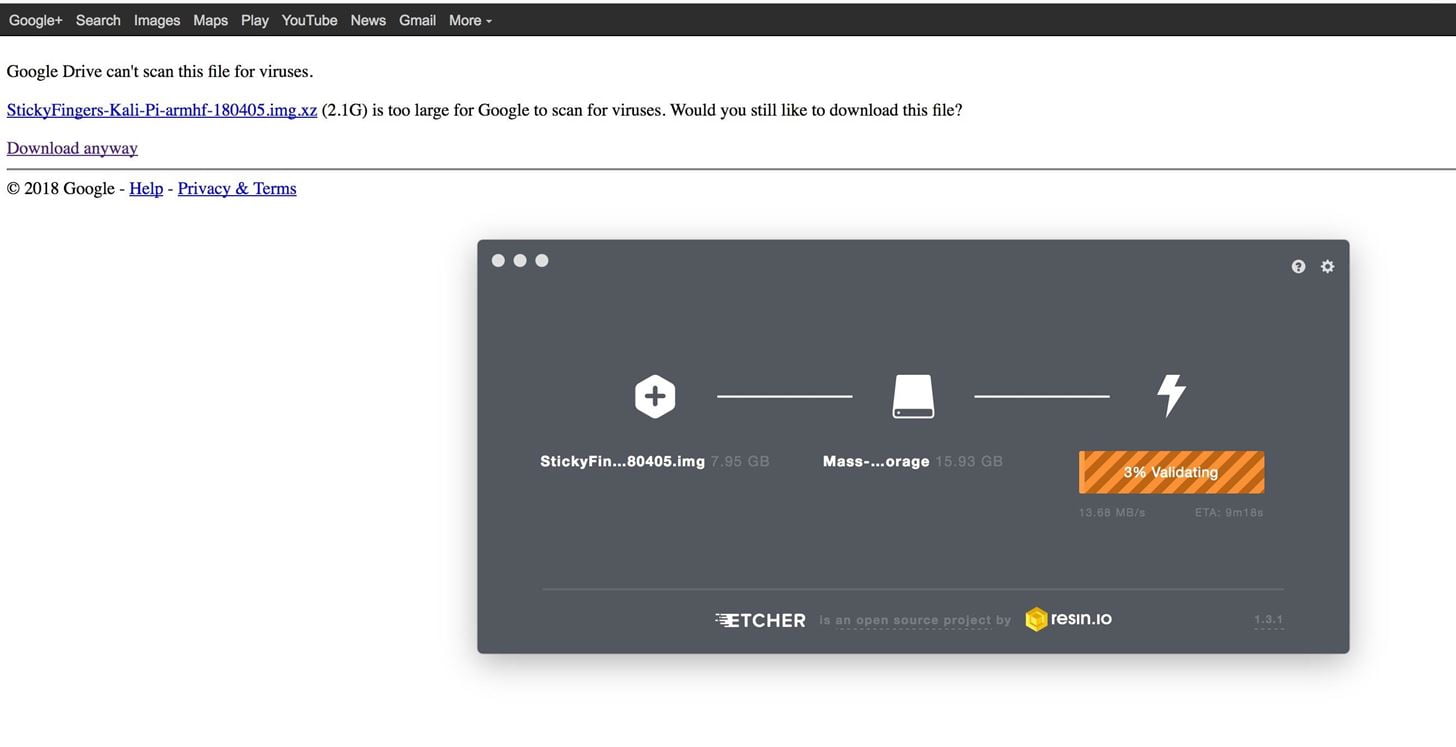

Тут всё максимально просто, берем образ Kali для RPi тут и после устанавливаем ОС на нашу SD-карту (не менее 16 гигабайт).

Когда наша малина запуститься в систему можно будет войти (к примеру по ssh, если у вас нет HDMI кабеля для RPi) как пользователь kali с паролем kali, при желании вы можете сменить пароль командой passwd. По умолчанию у пользователя kali нет sudo прав, эту проблему мы решим добавлением пользователя с именем pi (вы можете использовать другое) и выдадим ему все необходимые права этими командами:

После в файл /etc/wpa_supplicant.conf вы можете поместить следующее:

Таким образом вы укажете к какой WiFi сети подключаться и в дальнейшем сможете с телефона управлять RPi.

Настройка и установка программ

Когда новый пользователь создан можно переходить к настройке и установке софта на малину.

После переходим в директорию kalipi-config, делаем файл kalipi-configисполняемым sudo chmod +x kalipi-config и запускаем его sudo ./kalipi-config

В открывшемся меню настроек выбираем всё как на скриншотах, таким образом мы заставим нашу малину грузиться в указанного пользователя (kali либо pi) без ввода пароля.

Если вы привыкли к графической оболочке, то можно установить xrdp и добавить его в автозагрузку, таким образом вы сможете подключаться к рабочему столу малины используя свой телефон или другое устройство.

Начнем с обновления списка пакета репозиториев:

Установим xrdp и добавим его в автозагрузку:

Убедимся, что все поставилось без ошибок:

Если ошибок нет, можно добавлять в автозагрузку:

Перезагружаем малину и используя это приложение входим как пользователь pi или kali:

Для атаки MITM мы будем использовать bettercap и bridge-utils, установить которые можно этой командой:

Bettercap

Выпуск второго поколения BetterCAP, в котором полностью реализована самая полная и усовершенствованная инфраструктура атак «человек посередине», поднимает такие атаки на совершенно новый уровень.

Этот метод даёт возможность не только добыть данные для авторизации на интернет ресурсе, но и получить полноценный удалённый доступ.

Хост, получив доменное имя, на которое необходимо попасть, обращается к DNS серверу, который в свою очередь указывает IP адрес, к которому привязано это доменное имя. Таким образом хост получает адрес, по которому сможет найти указанное доменное имя.

Суть метода в подмене IP адреса, к которому привязано доменное имя. То есть атакующий выставляет себя в качестве DNS сервера и отправляет необходимые IP адреса, а в случаях необходимости меняет IP адреса на нужные. Таким образом хост, запросивший IP адрес к доменному имени, получает поддельный IP адрес и, будучи уверенным что IP адрес верный, обращается к нему и попадает на заведомо ложный сервер.

Фишинг атака с отравлением DNS сервера имеет наибольшую продуктивность, так как, переходя на поддельную страницу веб ресурса, человек видит правильное доменное имя, которое ничем не отличается от настоящего, но сервер уже у атакующего. Находится на этом сервере всё что угодно. Человек вводит свои авторизационные данные и эти данные попадают к атакующему в чистом и правильном виде. Если фишинговая страница сделана правильно, с проверкой авторизационных данных и автоматической переадресацией на уже авторизированную страницу, то правильность данных 100% и никаких подозрений у атакуемого не возникнет.

Суть в подделке сервера путём DNS отравления, к которому обращается программа за обновлениями. Программа, запросив IP адрес, к которому привязано доменное имя, получает IP адрес сервера атакующего, на котором уже находятся заражённые файлы. Программа полагая что обновления появились, сама их скачивает и устанавливает на атакуемый хост без участия человеского фактора. Таким образом заражение удалённого хоста происходит незаметно, а атакующий имеет полноценный удалённый доступ. Конечно же если цель атакующего была именно удалённый доступ.

В DNS отравление минимум задействовано два модуля, это dns.spoof и arp.spoof.

Внедрение BeEF

BeEF – это платформа эксплуатации веб-браузеров. Для начала эксплуатации необходимо внедрить в веб-страницу JavsScript код. Каплеты beef-passive.cap и beef-active.cap делают именно это. Внедрением управляет файл beef-inject.js, поэтому если вы хотите изменить адрес или порт JavsScript файла, то нужно отредактировать именно этот файл.

Перед началом данной атаки вам нужно самостоятельно запустить службу BeEF, либо отредактировать каплеты, добавив туда соответствующую команду.

Первый каплет внедряет пассивно, второй – активно, используя перенаправление трафика с других хостов с помощью ARP-спуфинга.

Внедрение майнера

crypto-miner.cap внедряет майнер (файл). Вам самостоятельно нужно ввести свой ключ, отредактировав файл crypto-miner.js.

Замена загружаемого файла на полезную нагрузку

Кража паролей Facebook

Вам самим нужно позаботится о создании фейковой страницы входа и запуске сервера. В этом вам поможет файл с инструкциями Makefile, если у вас скачан репозиторий каплетов, в командной строке выполните:

И уже после в bettercap:

Сбор логинов и паролей с помощью невидимых форм

Суть атаки в следующем: если на сайте вы ранее вводили логин и пароль, то если на странице присутствует форма, браузер автоматически заполняет введённые ранее данные. Firefox делает это сразу, для Chrome требуется любое взаимодействие пользователя – например, клик в любом месте веб-страницы. Эта форма может быть невидимой. Итак, атакующий внедряет на страницы сайта невидимую форму, в которую браузер сам вводит логин и пароль, форма передаёт данные атакующему.

Реализовано в каплете login-man-abuse.cap.

Имеется демо-страница, на которой вы можете увидеть пример атаки: введите любой e-mail и пароль, затем вас перекинет на другую страницу, которая «угадает», что именно вы ввели ранее.

Перенаправление IPv4 DNS запросов используя DHCPv6 ответы

Реализовано в mitm6.cap.

Сниффер паролей

Очень простой каплет simple-passwords-sniffer.cap. В нём показывается поиск данных по регулярному выражению и сохранение данных в файл, за это отвечают команды:

set net.sniff.regexp .*password=.+

MITM атака

Для реализации такой атаки без доступа к WiFi или локальной сети, но имея доступ лишь к кабелю RJ45 (aka LAN aka Ethernet) нам понадобиться:

- 1 х RPi

- 1 x USB-A на RJ45 (aka LAN aka Ethernet)

- 1 x кабель RJ45 (aka LAN aka Ethernet)

- 1 x Powerbank

- 1 x кабель USB-A на USB-C

Создание скрипта для автоматизации bettercap

Прежде чем мы приступим в файле /etc/sysctl.conf нужно раскоментировать строку:

После того как вы это сделали RPi сможет пропускать через себя трафик.

Писать “программу” мы будем на скриптовом языке Bash, если кратко, то это сценарии командной строки, подробнее можно ознакомиться тут.

Смена МАС адреса:

Если вам знаком Python или любой другой ЯП то синтаксис bash не покажется сложным.

Далее мы создадим собственный каплет, используя выбор пользователя:

Запуск Bettercap

Создание каплета

Для этого пишем следующую команду:

В появившийся редактор nano мы вставляем следующее:

Сохраняем файл CTRL+X > Y > Enter, делаем его исполняемым и обновляем rc.d:

Если вы хотите полностью автоматизировать работу, то для вас мы подготовили небольшой скрипт на питоне, который так же нужно будет добавить в автозагрузку. Программа будет делать логи трафика и отправлять в телеграм бота:

Сделаем цикл while, в котором будем отправлять логи:

Открываем nano и вставляем код туда:

Сохраняем файл CTRL+X > Y > Enter, делаем его исполняемым и обновляем rc.d:

Теперь при каждом запуске RPi у нас будет активироваться скрипт bridgegen, который создаст нужный адаптер и тем самым пустит трафик через малину, ниже пример того, как нужно подключать RPi к сети.

Нам остается только подключиться по SSH или RDP и запустить bettercap с нужным каплетом.

После запуска программа сразу обнаружила роутер, и таким образом мы смогли перехватывать трафик проходящий через RPi.

При желании вы можете воспользоваться одним из готовых каплетов про которые мы рассказывали выше, просто указав его при запуске:

У нас на руках девайс, управляемый через WiFi, способный не только перехватывать любой траффик, но и доставать пароли, достаточно просто его врезать в провод аплинка того человека, для кого вы проводите пен тест.

Как защитить себя от такого типа угроз

Ключ к предотвращению атак «человек посередине» такой же, как и для большинства других атак: будьте осторожны и обновляйте свои системы. Вот несколько советов и приемов:

- Остерегайтесь ссылок, по которым вы переходите, чтобы избежать попыток фишинга, которые приводят к атакам MiTM.

- Постоянно обновляйте операционную систему и браузер. Таким образом, злоумышленники не смогут использовать эксплойты для установки вредоносного ПО на ваш компьютер.

- Используйте безопасный протокол WiFi на вашем маршрутизаторе (WPA2, WPA3, если он доступен), используйте сложный пароль WiFi, измените учетные данные по умолчанию для вашего маршрутизатора и обновите микропрограмму маршрутизатора. Таким образом, злоумышленники не смогут скомпрометировать вашу локальную сеть.

- Ограничьте вашу активность в общедоступных сетях или используйте VPN-подключение. VPN добавит дополнительный уровень безопасности.

- Убедитесь, что используемые вами DNS-серверы (DNS-кеши) защищены. Проверьте конфигурацию на вашем маршрутизаторе (адреса DNS обычно предоставляются через DHCP). В случае сомнений используйте общедоступные кеши DNS Google: 8.8.8.8 и 8.8.4.4.

- Если у вас есть веб-сайт или веб-приложение, регулярно сканируйте его на наличие уязвимостей и устраняйте проблемы. Уязвимости могут привести к потенциальной атаке MiTM на ваших пользователей или утечке данных.

Вас ебали, ебут и будут ебать. Государство, хакеры, чиновники.

ВНИМАНИЕ! АДМИНИСТРАЦИЯ САЙТА НЕ СОВЕРШАЕТ И НЕ РЕКОМЕНДУЕТ ВАМ СОВЕРШАТЬ ПРОТИВОПРАВНЫХ ДЕЙСТВИЙ ИЛИ ПОЛУЧАТЬ НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К СИСТЕМАМ. ДАННАЯ СТАТЬЯ НАПРАВЛЕНА НА ТО, ЧТОБЫ УКАЗАТЬ НА ПРОБЛЕМЫ С СИСТЕМАМИ И ПРЕДОСТЕРЕЧЬ ПОЛЬЗОВАТЕЛЕЙ ОТ ВОЗМОЖНЫХ АТАК.

Админ сайта. Публикует интересные статьи с других ресурсов, либо их переводы. Если есть настроение, бывает, что пишет и что-то своё.

Малинки-малинки: настраиваем анонимный роутер Tor+Socks на Raspberry PI

Зачастую функционала домашнего роутера недостаточно и хочется большей защиты. Сегодня я расскажу, как сделать свой.

Poisontap – устройство способное взломать любой компьютер

Энтузиаст, хакер и просто хороший специалист в области компьютерной безопасности — Сэми Камар поделился новым способом.

Silenda Flash. Флешка с функцией физического уничтожения данных

А где свои гигабайты хранишь ты? На флешке в укромном месте? В криптоконтейнере? А может, в облаке или на Яндекс-диске.

Андроид 11: 5 новых фич о которых ты должен знать

После долгих месяцев бета-тестирования Google на прошлой неделе наконец выпустил Android 11, с функциями, предлагающими.

Обзор хакерских гаджетов 2020

Главное оружие настоящего хакера – это его мозг. Но даже самый лучший мозг не откажется от этих штучек. Представляем.

Attify OS. Универсальная отмычка от мира IoT. Вводная

Если ты постоянный читатель нашего сайта, то наверняка помнишь статьи про разбор прошивок беспроводных счетчиков.

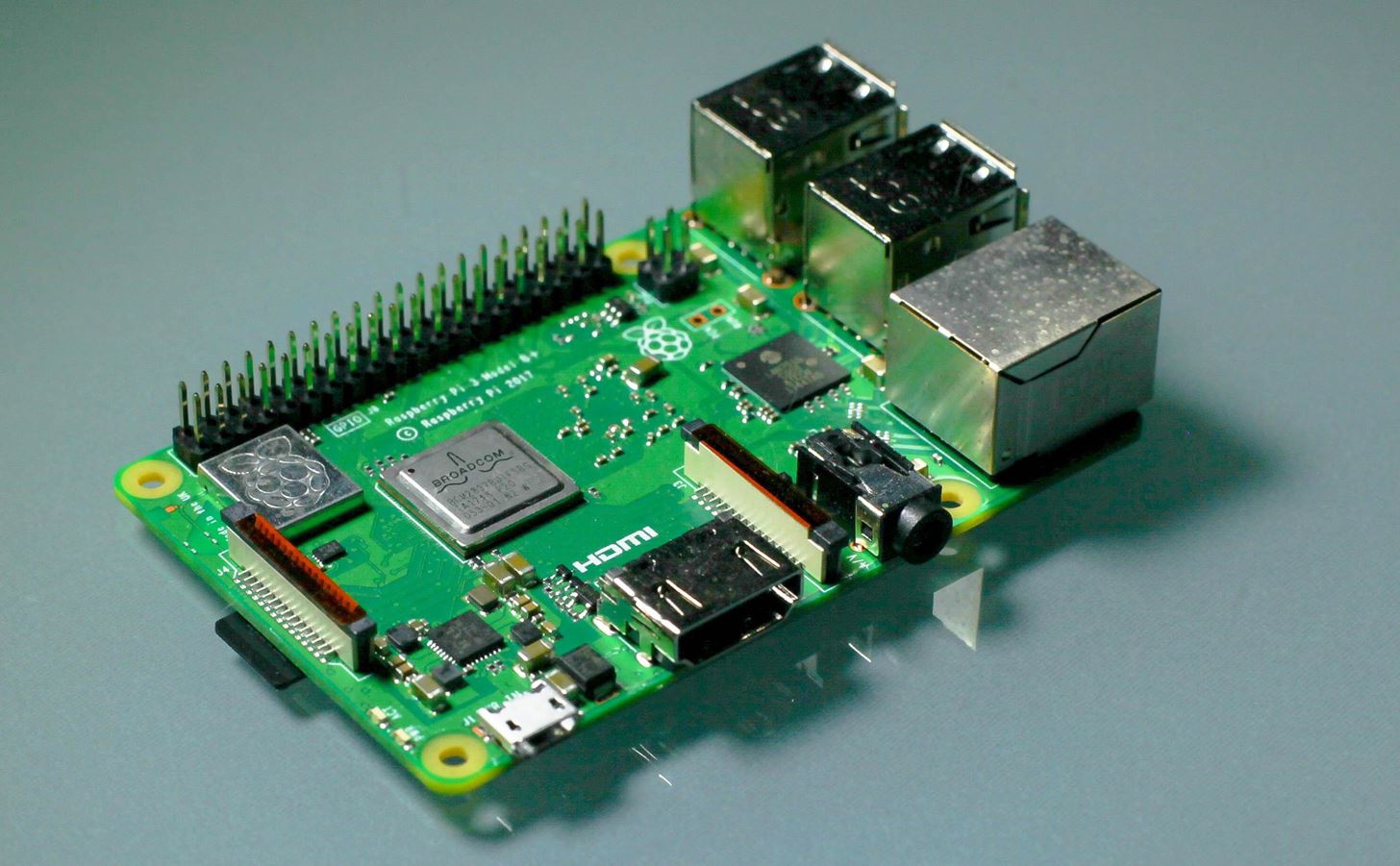

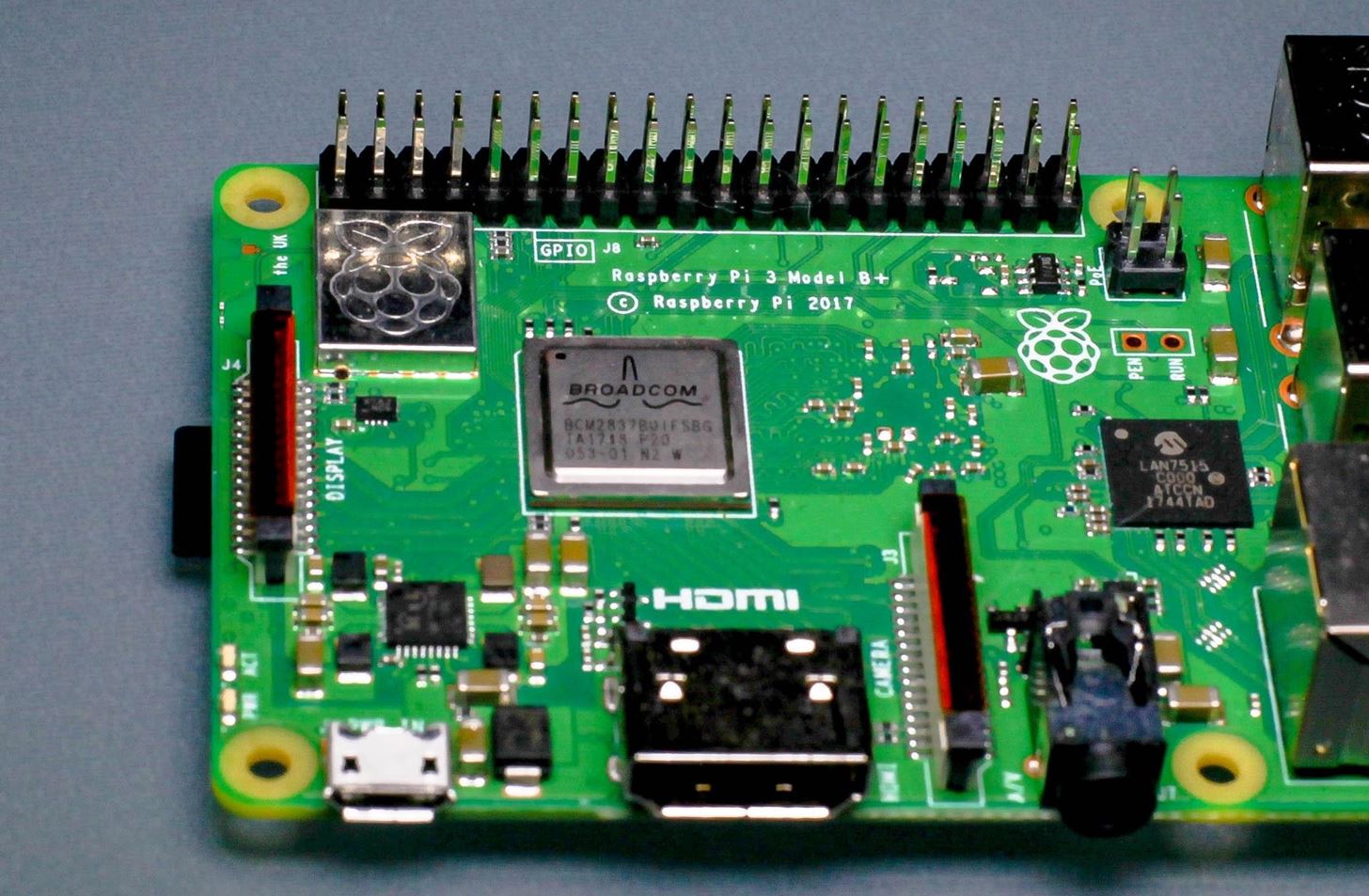

Если вы хотите попробовать Kali Linux, то Raspberry Pi прекрасно подойдет для начала. В 2018 году была выпущена модель Raspberry Pi 3 Model B+ с более мощным процессором, Wi-Fi, Bluetooth и Ethernet. Мы рекомендуем начинающим пентестерам комплект Kali Pi, который управляется ядром Kali Re4son и включает в себя беспроводной сетевой адаптер и USB Rubber Ducky. Он вполне доступен по цене.

Для проведения тестов, различных методик взлома и загрузки хакерского софта вы не должны использовать ваш основной компьютер, а только отдельную и независимую систему, на которой не страшно действительно что-то сломать. Raspberry Pi легко позволяет это сделать за относительно небольшие деньги в 45 — 50 долларов.

Не смотрите на то, что Pi очень маленькая. Это по-настоящему мощная платформа, которую можно использовать для проработки большинства статей на нашем сайте.

Зачем использовать Raspberry Pi для изучения основ взлома

У Raspberry Pi уже появилось много фанов, а это означает, что новичок может получить большую поддержку со стороны сообщества. Помимо специалистов по безопасности и хакеров, использующих ее для запуска Kali Linux, многие разработчики используют Pi для научных и промышленных приложений. Первая Pi была сделана для того, чтобы познакомить школьников с программированием. Сегодняшняя Raspberry Pi в умелых руках с соответствующими аксессуарами способна делать совершенно удивительные вещи. При создании прототипов кибероружия Raspberry Pi является основой подтверждения концепции (proof-of-concept) атаки, начиная от захвата дронов и заканчивая созданием массовых помех Wi-Fi.

Небольшие размеры Pi и способность делать некоторые сложные вещи были не раз продемонстрированы на шоу типа Mr.Robot, где она использовалась для удаленного взлома системы климат-контроля датацентра. Тем не менее, нужно понимать, что это не суперкомпьютер и поэтому важно правильно сформировать свои ожидания от этого крошечного, незаметного компьютера. Такие вещи, как брутфорс совершенно не практичны на Pi, за исключением самых простых списков, но в реальной атаке большая часть такой работы может быть переложена на облачный сервис.

Изучение Raspberry Pi вовсе не означает, что вы привязаны к операционной системе Kali Linux. Такие проекты как BerryBoot позволяют вам создавать SD-карту со многими операционными системами для Pi, что дает вам возможность загружать любую ОС, с которой вы хотите работать. Это также означает, что вы можете сделать Pi как хакерской рабочей станцией, так и намеренно уязвимым сервером для отработки атак, просто перезагрузив систему и выбрав другой образ диска.

Raspberry Pi также управляется Raspbian, официальной ОС Raspberry Pi. Эта ОС на базе Debian также может быть использована для изучения базовых инструментов Linux и хакинга, хотя для этого потребуется потратить больше времени на ее настройку. Если вы вдруг застряли при изучении программно-определяемой радиосистемы (SDR) или NFC в Kali Linux на Pi, то бывает, что переход на Raspbian может заставить все оборудование работать как единое целое, когда все остальные попытки терпят крах.

Использование для хакинга модели Pi 3 B+

Благодаря ядру от Re4son улучшенные спецификация и производительность сетевого оборудования могут использоваться с инструментами хакинга, которые предлагает Kali. Новая Pi оснащена контроллером 10/100/1000 Gigabit LAN, а также значительно повышена скорость Wi-Fi, что делает Pi идеальным для работы с сетями, вроде запуска статического веб-сервера, NAS или прокси-сервера. Она также стала идеальной платформой для взлома Wi-Fi и сетей, что делает ее более универсальным инструментом в наборе пентестера.

В дополнение к улучшениям в работе сетевых модулей, благодаря 64-разрядному четырехъядерному процессору с частотой 1,4 ГГц Pi 3 Model B+ получила увеличение производительности на 16,7% по сравнению с предыдущей моделью. Хотя этого увеличения недостаточно, чтобы Pi могла конкурировать с большинством настольных компьютеров или ноутбуков, но тем не менее это увеличение делает Kali более отзывчивой.

Сборки Kali Pi, Raspberry Pi легко можно использовать сразу после того, как вы загрузите Kali в первый раз. Вы можете подключить Pi к свободному монитору через HDMI-порт или подключиться к вашей Pi с помощью SSH через Ethernet или Wi-Fi. Подключение батарейного блока даст вам возможность использовать систему Kali Linux в любом месте и позволит подключаться к вашей Pi с ноутбука или смартфона через домашнюю сеть Wi-Fi или горячую точку сотового телефона.

Почему мы используем ядро от Re4son

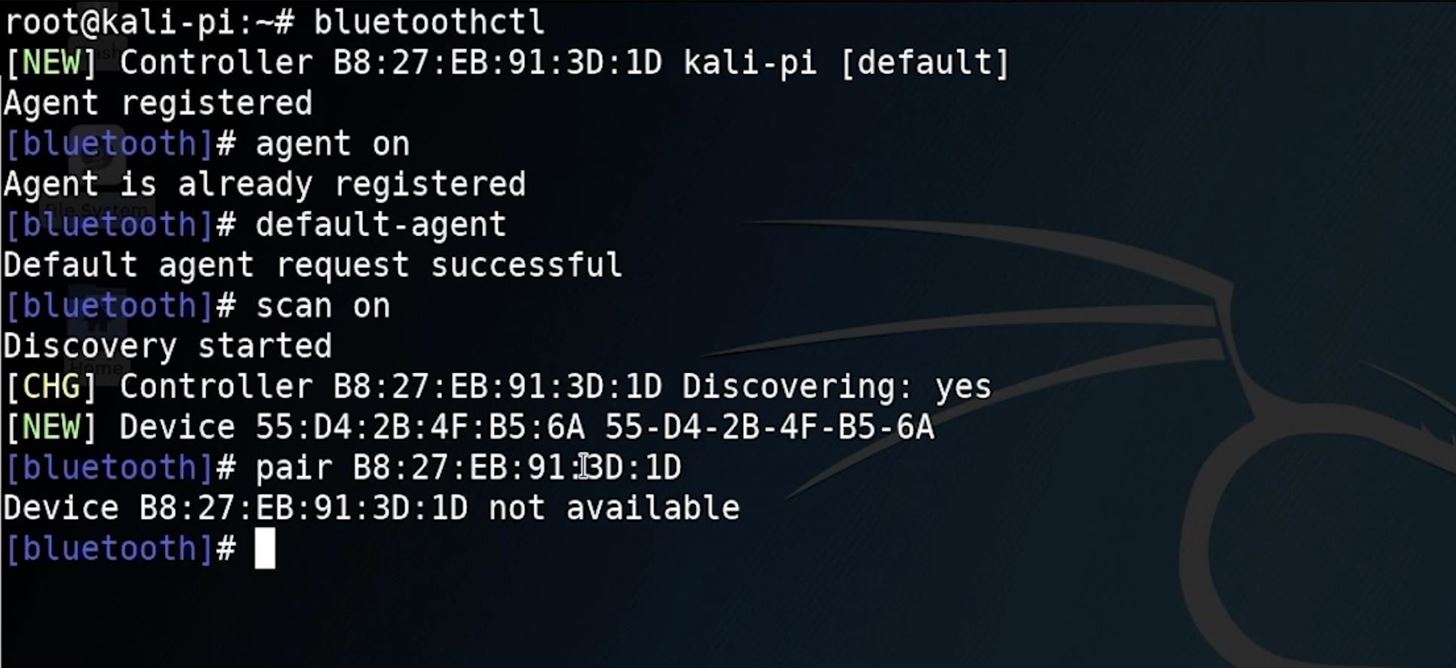

Хотя новая Raspberry Pi поставляется с Bluetooth, Wi-Fi и другими опциями, которые можно использовать с помощью Kali Linux, но заставить их работать не всегда просто. Мы знаем, что у многих новичков возникают проблемы с настройкой Bluetooth на Pi, который так необходим для работы с некоторыми инструментами из Kali. Чтобы облегчить решение этой задачи, мы посмотрели на ядро Re4son — специальную версию Kali Linux, оптимизированную для работы с Raspberry Pi. Эта версия Kali работала с Raspberry Pi 3 Model B+ еще до того, как официальный релиз был доступен на Offensive Security.

Другая проблема, которую исправляет ядро Re4son — это возможность входа в систему при ее запуске. Чтобы включить Pi и войти в систему, вам нужно, чтобы ваша Pi запустила Kali Linux и подключилась к какой-нибудь известной ей Wi-Fi сети. После этого вы можете войти в Pi с помощью SSH с любого устройства в той же сети. Однако это схема не сработает, если Pi застрянет на этапе входа в систему, когда Kali спросит у вас имя пользователя и пароль. Наше предыдущее решение для этой задачи было довольно сложным. Некоторым читателям было непросто следовать за нашими объяснениями. Поэтому мы рады, что в этой версии наш Pi-образ поставляется с установочным скриптом, который автоматически решит эту проблему вместо вас.

Рекомендуемый набор для хакинга для начинающих в 2018 году

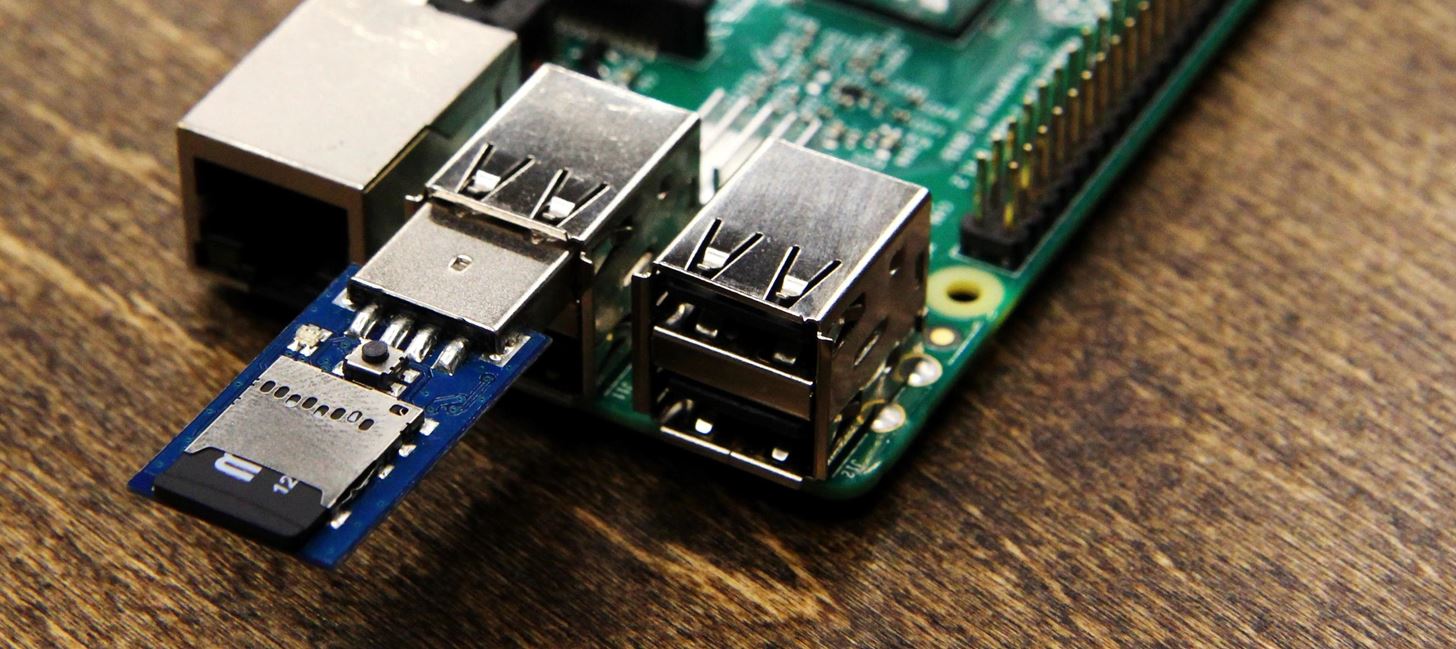

Чтобы начать работу с Raspberry Pi в качестве платформы для хакинга, вам понадобится несколько ключевых компонентов для запуска Pi. Сначала вам нужен будет доступ к другому компьютеру для того, чтобы записать образ Kali на SD-карту.

Кроме самой Pi 3 B+ вам будет нужен хороший адаптер питания. Для питания Pi использует кабель microUSB, а в комплект для начинающих CaniKit входит соответствующий адаптер. В целом, подходящим источником питания будет любой 2,4-амперный адаптер.

Затем вам понадобится SD-карта, на которую вы запишете операционную систему. Здесь имеется много вариантов, но лучше брать быструю SD-карту с 16 ГБ. Можно, конечно, взять карту и на 8 ГБ, но в этом случае все будет несколько сложнее.

Для взаимодействия с Pi, вам понадобится клавиатура и мышь. Проще всего использовать беспроводную клавиатуру и мышь, хотя мы рекомендуем избегать Bluetooth-устройств любой ценой. Они не очень хорошо работают с Kali и для настройки требуют практически вечность.

Для отработки приемов хакинга Wi-Fi, вам понадобится беспроводной сетевой адаптер, совместимый с Kali. После тестирования многих адаптеров мы были приятно удивлены производительностью сетевых адаптеров Panda. В частности, нам понравился их небольшой размер и возможность работать с 2,4/5 ГГц сетями. Для осторожного хакинга Wi-Fi мы рекомендуем использовать PAU05 для 2,4 ГГц или PAU07 для 2,5 и 5 ГГц. Если вы хотите подключить направленную или усиленную антенну к адаптеру, то PAU06 отлично подойдет для хакинга 2,4 ГГц сетей, в то время как PAU09 — это мощный двухдиапазонный адаптер с двумя съемными антеннами.

Наконец, мы рекомендуем начинающим брать Hak5 USB Rubber Ducky с прошивкой Twin Duck. Прошивка Twin Duck позволяет нам монтировать Rubber Ducky как обычную USB-флешку, что означает, что мы можем записывать и кодировать Ducky Script на нашей Pi с подключенной Rubber Ducky. Хоть Rubber Ducky и не поставляется с прошивкой Twin Duck, ее легко можно записать.

Шаг 1. Скачайте и запишите образ Kali Linux на SD-карту

Если вы используете Windows, то для записи образа на карту вы можете использовать Win32 Disk Imager. На Mac для записи вы можете использовать ApplePiBaker или Etcher. В нашей видео-инструкции выше мы использовали Etcher, так как это самый простой способ. Если в вашем случае происходят какие-то ошибки, то вы можете записать образ Kali на SD-карту через терминал следующим образом.

На Mac перед подключением SD-карты выполните в терминале следующую команду:

Она отобразит список всех дисков, подключенных в вашей системе. Затем вставьте SD-карту и снова выполните эту команду. Обратите внимание на имя вашей карты в файловой системе. Оно должно выглядеть как «/dev/disk2s1». Вы должны быть очень внимательны — не ошибитесь в написании этого имени на последующих шагах.

Теперь мы будем использовать команду dd для загрузки образа Kali на карту. Для начала, размонтируем этот раздел, чтобы вы могли записывать на него. X — это правильный номер диска:

Затем выполните следующую команду, чтобы записать образ на SD-карту. Если после номера диска есть «s» (например, rdisk2s1), не включайте «s» и последующий номер. То есть «rdisk2s1» должен выглядеть как «rdisk2». Вот что получится в итоге:

Для начала процесса записи нажмите Enter и обратите внимание, что dd не выводит на экран никакую информацию о ходе процесса, до тех пор, пока не случится какая-нибудь ошибка или он не завершит работу. Чтобы просмотреть ход процесса, нажмите Ctrl-T. Дождитесь завершения процесса. Вы узнаете, что процесс завершен, когда увидите вывод dd о количестве переданных байт.

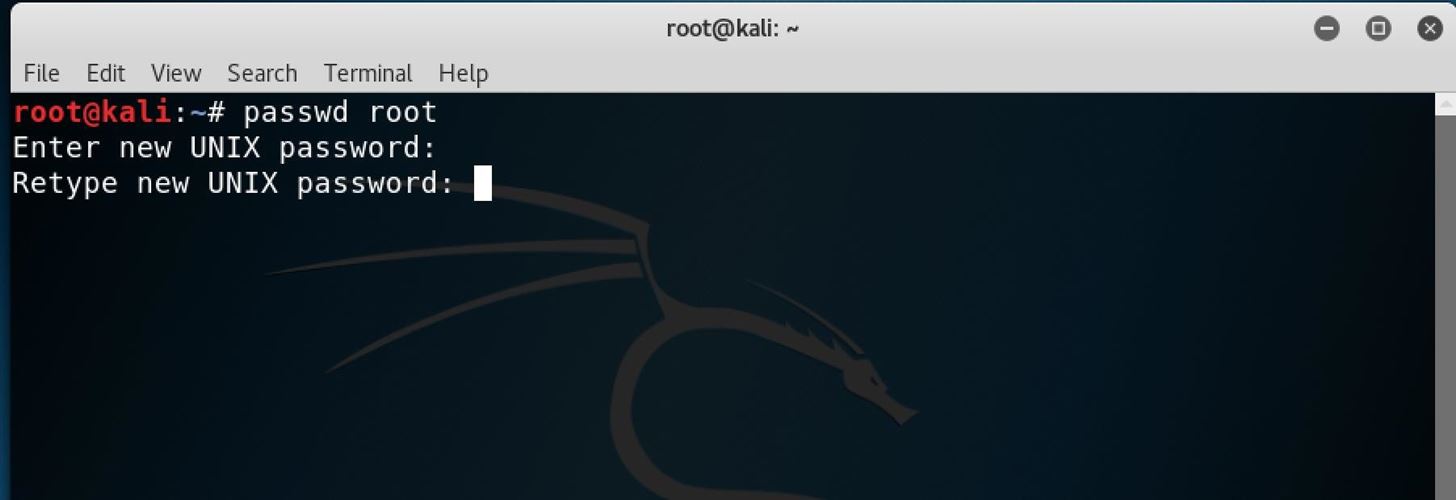

Шаг 2. Загрузите Linux и обновление Kali

Как только Kali Linux загрузится, вы увидите экран входа в систему. Учетные данные по умолчанию — это root для логина и toor для пароля. Когда Kali загрузится, откройте терминал. Первым делом нужно изменить дефолтный пароль, чтобы у нас все-таки был хоть какой-то уровень контроля над тем, кто обращается к нашему устройству. Для этого введите в консоли passwd root и дважды введите новый пароль.

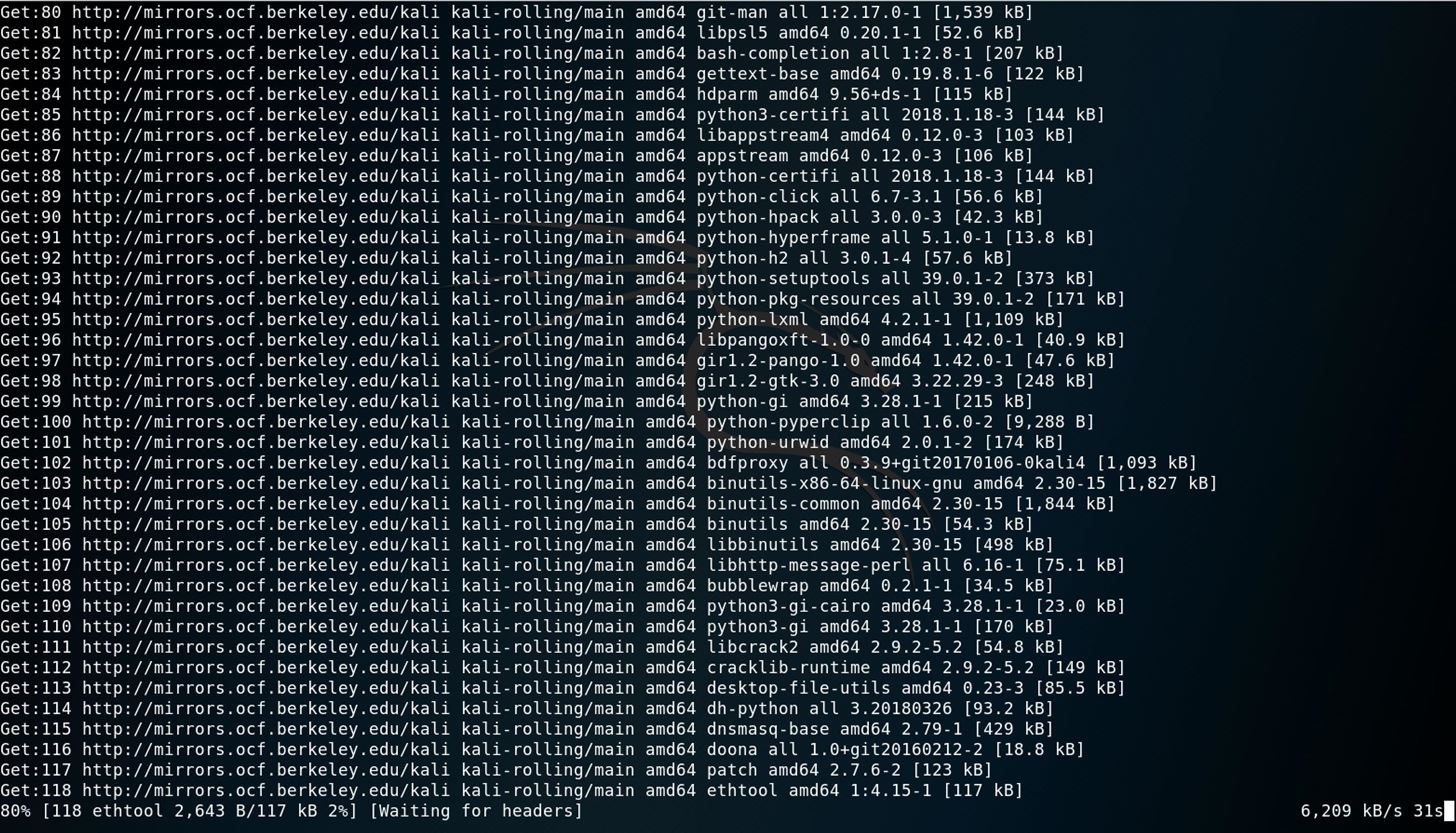

Обновим систему. Подключите вашу Pi к Интернету через Ethernet-кабель или щелкните по значку Wi-Fi в правом верхнем углу и выберите сеть с доступом в Интернет. В окне терминала последовательно введите следующие команды apt-get. Это может занять некоторое время.

Вы должны увидеть некоторый вывод этих команд на экран, как показано на скриншоте ниже. После того, как обновление системы будет завершено, мы будем готовы начать настройку Raspberry Pi.

Шаг 3. Включите Bluetooth

Чтобы начать сканирование Bluetooth-устройств, введите scan on и если поблизости есть какие-нибудь Bluetooth-устройства, то вы увидите, что список устройств начинает заполняться. Наконец, для соединения с любыми устройствами, которые вы видите, введите pair, а затем MAC-адрес устройства, которое есть в списке.

Шаг 4. Изменение ключей SSH

Использование стандартных SSH-ключей — это плохая идея и может привести к тому, что вы станете жертвой атаки «человек-по-середине» (MitM). Чтобы защититься от этого, вам нужно изменить дефолтные SSH-ключи и включить запуск SSH при загрузке системы.

В окне терминала с помощью команды cd перейдите в папку с SSH-ключами и перенастройте сервер.

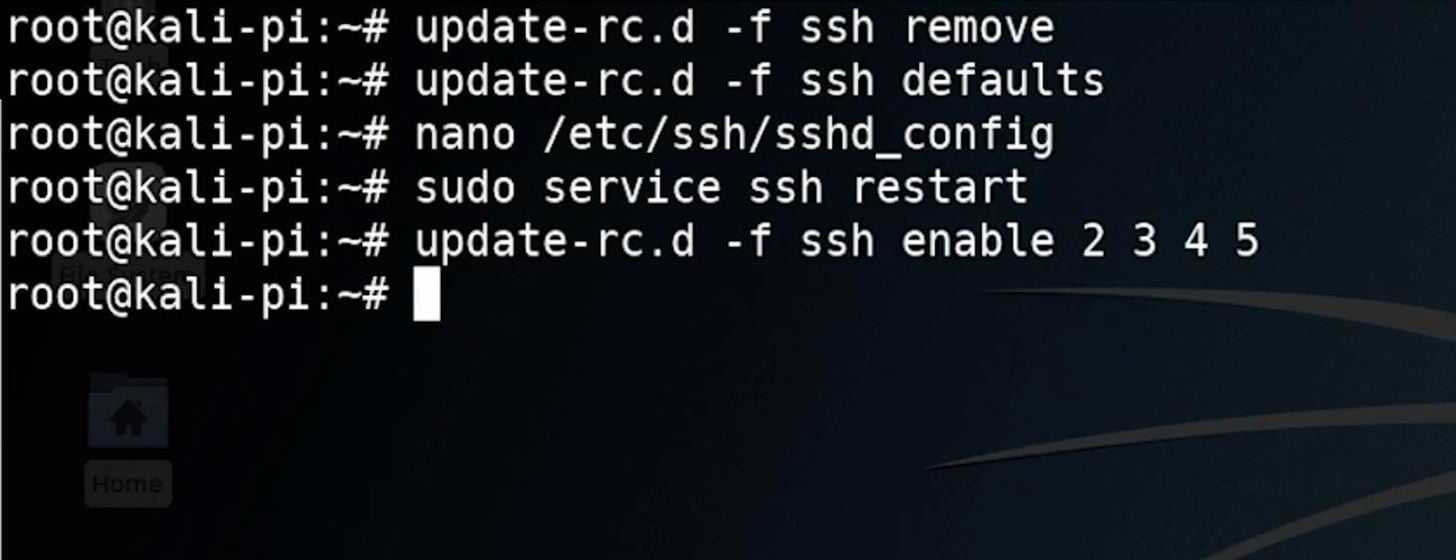

Это должно создать новые SSH-ключи. Затем мы запустим несколько команд, чтобы включить уровни запуска для SSH, что позволит нам запускать эту службу при загрузке системы, что в свою очередь обеспечит нам удаленный вход в систему.

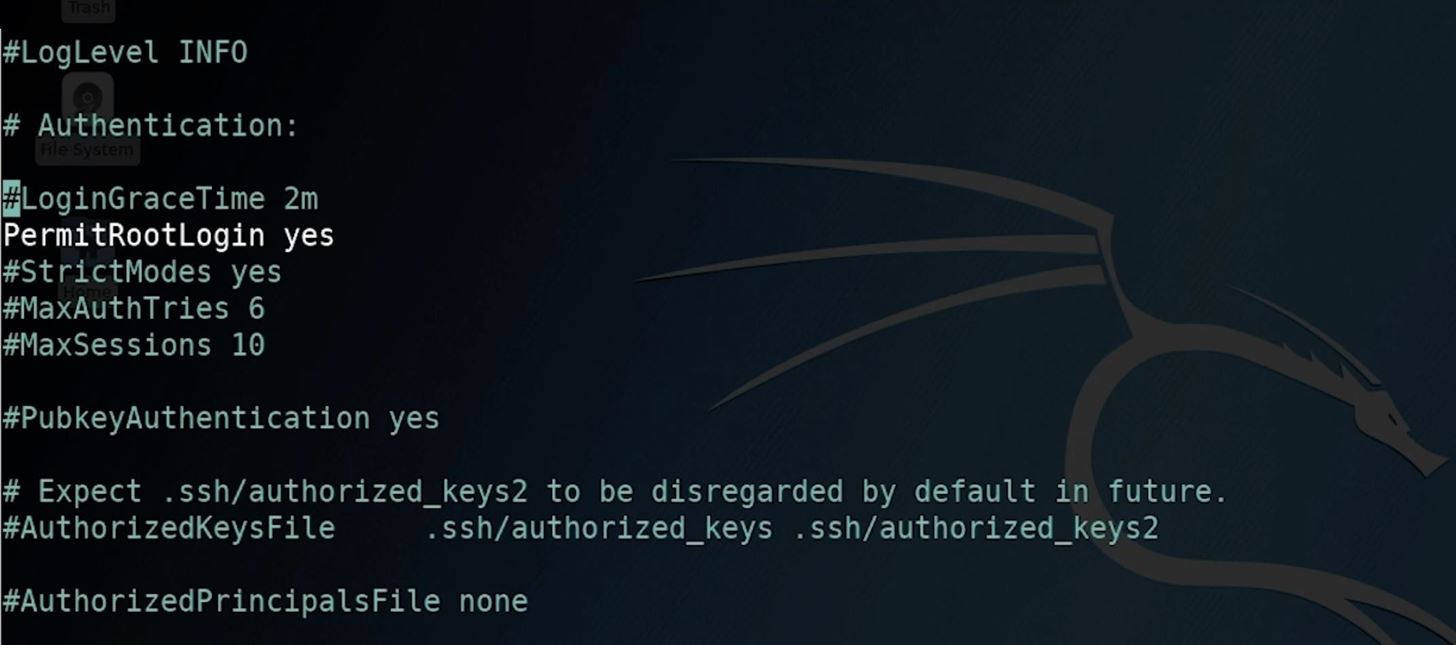

Когда откроется окно nano, убедитесь, что строка «PermitRootLogin» не закомментирована, как показано на скриншоте ниже.

После внесения изменений нажмите Ctrl-X, чтобы выйти из nano. Затем введите sudo service ssh restart для того, чтобы эти изменения вступили в силу. И, наконец, введите update-rc.d -f ssh enable 2 3 4 5, чтобы запускать SSH при загрузке системы с теми настройками, которые мы только что применили.

Шаг 5. Включите автоматический вход в систему

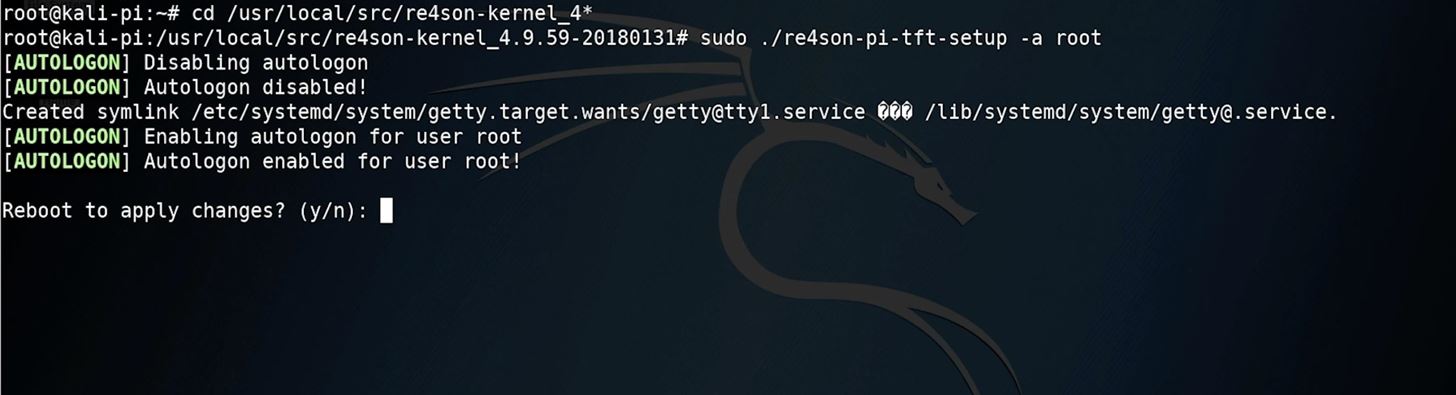

В нашей последней статье по Pi включение автологина было самым раздражающим шагом. Теперь, к счастью, этот процесс стал проще некуда. Этот шаг имеет решающее значение для использования Pi без клавиатуры или монитора, поскольку SSH или VNC не запустятся, если Pi застрянет на этапе входа в систему.

Чтобы включить автологин, введите в окно терминала следующее:

Вы увидите вывод, как показано на скриншоте ниже. Чтобы применить изменения и перезагрузиться, введите Y.

Заключение

Если у вас есть работающая и настроенная Pi, то с ее помощью вы можете уже делать многие интересные вещи! Ознакомьтесь с некоторыми из наших статей по использованию Raspberry Pi для хакинга.

Об авторе

Александр

Специалист по информационной безопасности с 10-ти летним опытом. Отец троих детей. Независимый консультант по вопросам кибер безопасности. 6 лет опыта интеграции решений кибербезопасности с другими продуктами в существующих инфраструктурах на корпоративном уровне.

В 90-х были популярны электронные игрушки-питомцы «тамагочи», вся школота таскалась с ними. Разработчики ресурса pwnagotchi.ai выложили подробную инструкцию и исходный код для самостоятельной сборки современного аналога такого «питомца» для хакеров.

В отличие от бестолковых игрушек из 90-х, Pwnagotchi представляет собой вполне рабочий хакерской инструмент для взлома беспроводных сетей. Кормится «питомец» сетевыми пакетами, которые отправляются участникам беспроводных сетей на этапе согласования соединения (handshake или этап рукопожатия).

Чтобы как-то разбавить серые будни и внести в процесс атаки на сети элемент игры, в Pwnagotchi заложен алгоритм смены настроения, как у оригинальных «Тамагочи». И тут главное его почаще кормить, чтобы не заскучал. Впрочем, можете завести ему компанию. Pwnagotchi способны самостоятельно находить поблизости себе подобных и объединяться для совместных атак.

Имеется возможность кастомизировать вашего «питомца» под себя, придав ему уникальный внешний вид.

Как я уже сказал в самом начале, каждый может собрать себе «игрушку» самостоятельно. Подробная инструкция по сборке и весь исходный код выложены в сети свободном доступе, а вот приобрести готового Pwnagotchi нельзя.

Основой для поделки предполагается использование одноплатного ПК производства Raspberry. Единственным непременным условием можно отметить наличие Wi-Fi модуля с поддержкой режима мониторинга. Чаще всего для Pwnagotchi выбирают миниатюрную модель Raspberry Pi Zero W ценой чуть более 1000 рублей. К нему ещё понадобится докупить экранчик и повербанк для питания устройства.

Настолько это всё законно?

Не забываем про 272 статью УК РФ о «Неправомерном доступе к компьютерной информации». Использование Pwnagotchi по прямому назначению может считаться уголовным преступлением и караться в соответствии с действующим законодательством. Так что, собирая подобную игрушку ради интереса, чтобы прокачать свои навыки в электронике и сетевой безопасности, нужно помнить о возможных последствиях.

Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 10

Не так все просто. Купить саму плату и дисплей не сложно. Но соединить чтобы все это надо еще psi разъём. Так же кнопка для включения c micro usb. Но потом взрыв мозга. Это софт который прилагается. Если кому то понятно и все просто то да это круто. Но на тамогочи этт не похоже точно. Тут проще телефон с рут правами и софт wifi warden. Вот и счастье.

Интересно, интересно. И где это можно приобрести?

Сергей, да причём тут приобрести . Эта игруха при своей мощности . самый тупой пароль вида 12345 будет неделю подбирать. А если будет стоять12345678.

Терещенко Олег, А мне не для взлома паролей, у нас в колхозе только мобильный интернет, у меня вообще безлимит. Это так, ради спортивного интереса

Терещенко Олег, хэндшейки можно и на более мощном компе ломать, а этой игрушкой просто собрать данные ;-)

О! Приятное с полезным! Нужно попробовать.

как раз все что нужно есть, сейчас и начну)

Бред полнейший. Ну перехватить ты хеншейк и что дальше. Мощностей разбери не хватит. Здесь супер видюха перебирает хеши 1000 часов, а разбери точно пару миллионов лет.

small.mystic, ещё и в виде игры дурацкой сделано все. Это походу для детского садика иммитатор взлома какой-то, в конце игры просто пишет: взломано!

попробовал на малинке 3 и все работает. Использовал обычный монитор и питание от сети. Толку ставить это - нету. Лучше использовать кали хантер.

Читайте также: