Средства информационной безопасности целесообразно применять для защиты беспроводных сетей wifi

Системы обеспечения безопасности беспроводных сетей (Wireless Security)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Для безопасности беспроводных сетей применяются специальные программные и аппаратные средства, позволяющее беспрепятственно использовать данный тип связи, не беспокоясь о возможности осуществления атак или возникновении различных угроз.

Угрозы беспроводных сетей можно разделить на следующие типы:

Прямые, связанные с передачей данных по интерфейсу IEEE 802.11.

- Посторонние пользователи или несанкционированное подключение.

- Нефиксированная природа связи. Это позволяет злоумышленникам подменить доверенную точку доступа, чтобы просканировать уязвимости пользователи, осуществить фишинговую атаку или атаку типа man-in-the-middle.

- Уязвимости устройств или сетей. Актуальна, когда в сети используются уязвимые методы аутентификации.

- DDoS-атаки.

- Взлом методов шифрования, таких как WEP, WPA и WPA2.

- Прослушивание трафика.

Косвенные, связанные с другими Wi-Fi-сетями, расположенными на одном объекте.

Для защиты данных, которые передаются по беспроводным сетям, используются следующие механизмы:

- Фильтрация по MAC-адресам. На точке доступа может быть настроен как черный список MAC-адресов, которым запрещен доступ, так и белый список устройств. Есть и третий, наименее безопасный вариант, когда доступ предоставлен любым подключающимся к сети устройствам.

- Сокрытие идентификатора сети SSID. Такая технология позволяет скрыть имя сети из списка всех доступных для подключения сетей. Таким образом, к этой сети смогут подключиться только те пользователи, которые точно могут ввести ее SSID. Однако это поле доступно злоумышленникам в случае, если они будут прослушивать трафик подключенных пользователей.

- Открытая аутентификация. Решение о доступе принимается по принципу MAC-фильтрации.

- Аутентификация с общим ключом. После запроса на аутентификацию точка доступа направляет случайные 128 бит данных, которые шифруются на стороне клиента и отправляются обратно. Доступ предоставляется в случае совпадения расшифрованных данных на точке доступа с отправленными 128 битами.

- Аутентификация по MAC-адресу. В процессе аутентификации сравнивается MAC-адрес клиента со списком разрешенных устройств.

- Wi-Fi Protected Access (WPA). Аутентификация может производиться с помощью RADIUS-сервера либо предустановленного ключа.

- WI-FI Protected Access2 (WPA2, 801.11i). Принцип схож с методом WPA, за исключением используемого шифрования — AES.

- WEP-шифрование.

- TKIP-шифрование.

- CKIP-шифрование.

- WPA-шифрование.

O WPA2-шифрование (IEEE 802.11i).

В настоящее время безопасность Wi-Fi-сетей может достигаться за счет применения беспроводных систем предотвращения вторжений (WIPS). Такие сетевые устройства контролируют радиоспектр на факт присутствия несанкционированных точек доступа и использования инструментов беспроводной атаки (механизм обнаружения вторжений), а также могут автоматически принимать контрмеры (механизм предотвращения вторжений). WIPS-системы могут предотвращать такие угрозы, как «человек посередине», подмена MAC-адресов, DDoS.

Чтобы определить, что появились мошенническая точка доступа, в первую очередь осуществляется сравнение MAC-адресов беспроводных устройств. Так как сейчас существуют устройства, способные обойти эту проверку, следующим этапом проверяются уникальные сигнатуры, излучаемые каждым беспроводным устройством.

В предыдущей статье «Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты» шла речь о проблемах безопасности сети WiFi и прямых методах защиты от несанкционированного доступа. Были рассмотрены очевидные меры для предотвращения перехвата трафика: шифрование, скрытие сети и фильтрация по MAC, а также специальные методы, например, борьба с Rogue AP. Однако помимо прямых способов защиты существуют ещё и косвенные. Это технологии, которые не только помогают улучшить качество связи, но и дополнительно способствуют улучшению защиты.

Две главных особенности беспроводных сетей: удаленный бесконтактный доступ и радиоэфир как широковещательная среда передачи данных, где любой приемник сигнала может прослушивать эфир, а любой передатчик может забивать сеть бесполезными передачами и просто радиопомехами. Это, помимо всего прочего, не лучшим образом сказывается на общей безопасности беспроводной сети.

Одной безопасностью жив не будешь. Наде ещё как-то работать, то есть обмениваться данными. А с этой стороны к WiFi много других претензий:

- пробелы в покрытии («белые пятна»);

- влияние внешних источников и соседних точек доступа друг на друга.

Как следствие, из-за описанных выше проблем снижается качество сигнала, связь теряет устойчивость, падает скорость обмена данными.

Разумеется, поклонники проводных сетей с удовольствием отметят, что при использовании кабельных и, тем более, оптоволоконных соединений, таких проблем не наблюдается.

Возникает вопрос: а можно как-то решить эти вопросы, не прибегая к каким-либо кардинальным средствам вроде переподключения всех недовольных к проводной сети?

Где начало всех проблем?

На момент зарождения офисных и прочих WiFi сетей чаще всего поступали по нехитрому алгоритму: ставили одну-единственную точку доступа в центре периметра с целью максимального покрытия. Если для удаленных участков мощности сигнала не хватало, к точке доступа добавлялась усиливающая антенна. Очень редко добавлялась вторая точка доступа, например, для удаленного директорского кабинета. Вот, пожалуй, и все усовершенствования.

В то же время точка доступа, размещенная под потолком, вещала по круговой (точнее сказать, округлой) диаграмме.

Однако формы архитектурных строений не очень хорошо вписываются в округлые диаграммы распространения сигнала. Поэтому куда-то сигнал почти не доходит, и его нужно усиливать, а где-то вещание выходит за рамки периметра и становится доступным для посторонних.

Рисунок 1. Пример покрытия при использование единственной точки в офисе.

Примечание. Речь идет о грубом приближении, в котором не учитываются препятствия для распространения, а также направленность сигнала. На практике формы диаграмм для разных моделей точек могут отличаться.

Ситуацию можно улучшить, если использовать больше точек доступа.

Во-первых, это позволит более эффективно распределить передающие устройства по площади помещения.

Во-вторых, появляется возможность снизить уровень сигнала, не позволяя ему выходить за периметр офиса или другого объекта. В этом случае, чтобы считать трафик беспроводной сети, нужно почти вплотную приблизиться к периметру или даже войти в его пределы. Примерно так же действует злоумышленник, чтобы вклиниться во внутреннюю проводную сеть.

Рисунок 2. Увеличение числа точек доступа позволяет лучше распределить покрытие.

Давайте ещё раз рассмотрим оба рисунка. На первом четко прослеживается одна из главных уязвимостей беспроводной сети — сигнал можно ловить на приличном расстоянии.

На втором рисунке ситуация не так запущена. Чем больше точек доступа, тем эффективнее зона покрытия и при этом мощность сигнала уже почти не выходит за пределы периметра, грубо говоря, за пределы кабинета, офиса, здания и других возможных объектов.

Злоумышленнику придется как-то незаметно подкрадываться поближе, чтобы перехватить относительно слабый сигнал "с улицы" или "с коридора" и так далее. Для этого надо вплотную приблизиться к офисному зданию, чтобы, например, встать под окнами. Либо пытаться проникнуть в само офисное здание. В любом случае это повышает риск «засветиться» на видеонаблюдении, попасть на глаза охране. При этом значительно сокращается временной интервал для атаки. Это уже трудно назвать "идеальными условиями для взлома".

Разумеется, остается ещё один "первородный грех": беспроводные сети вещают в доступном диапазоне, который могут перехватить все клиенты. Действительно, сеть WiFi можно сравнить с Ethernet-HUB, где сигнал передается сразу на все порты. Чтобы этого избежать, в идеале каждая пара устройств должна общаться на своем частотном канале, в который не должен встревать никто другой.

Вот вкратце основные проблемы. Рассмотрим пути их решения.

Средства защиты: прямые и косвенные

Как уже было сказано в предыдущей статье, идеальной защиты добиться в любом случае не получится. Но можно максимально затруднить проведение атаки, сделав результат нерентабельным по отношению к затраченным усилиям.

Условно средства защиты можно разделить на две основные группы:

- технологии прямой защиты трафика, такие как шифрование или фильтрация по MAC;

- технологии, изначально предназначенные для других целей, например, для повышения скорости, но при этом косвенным образом усложняющие жизнь злоумышленнику.

О первой группе было рассказано в первой части. Но в нашем арсенале есть ещё и дополнительные косвенные меры. Как уже было сказано выше, увеличение числа точек доступа позволяет снизить уровень сигнала и сделать равномерной зону покрытия, а это усложняет жизнь злоумышленнику.

Еще один нюанс — повышение скорости передачи данных упрощает применение дополнительных мер безопасности. Например, можно на каждом ноутбуке установить VPN клиент и передавать данные даже внутри локальной сети по зашифрованным каналам. Это потребует некоторых ресурсов, в том числе и аппаратных, но уровень защиты при этом существенно повышается.

Ниже мы приводим описание технологий, которые позволяют улучшить работу сети и косвенным образом повысить степень защиты.

Косвенные средства улучшения защиты — что может помочь?

Client Steering

Функция Client Steering предлагает клиентским устройствам вначале использовать диапазон 5ГГц. Если эта возможность клиенту недоступна, он всё равно сможет использовать 2.4ГГц. Для устаревших сетей с малым числом точек доступа основная работа строится в диапазоне 2.4ГГц. Для частотного диапазона 5ГГц схема с одной точкой доступа во многих случаях окажется неприемлема. Дело в том, что сигнал с большей частотой хуже проходит сквозь стены и огибает препятствия. Обычная рекомендация: для обеспечения гарантированной связи в диапазоне 5ГГц — предпочтительнее работать в прямой видимости от точки доступа.

В современных стандартах 802.11aс и 802.11ax за счет большего числа каналов можно установить несколько точек доступа на более близком расстоянии, что позволяет снизить мощность, при этом не потеряв, а даже выиграв в скорости передачи данных. В итоге применение диапазона 5ГГц усложняет жизнь злоумышленников, но улучшает качество связи для клиентов, находящихся в пределах доступности.

Данная функция представлена:

- в точках доступа Nebula и NebulaFlex;

- в межсетевых экранах с функцией контроллера.

Auto Healing

Как было сказано выше, контуры периметра помещения плохо вписываются в округлые диаграммы точек доступа.

Чтобы решить эту проблему, во-первых, нужно использовать оптимальное количество точек доступа, во-вторых, уменьшить взаимное влияние. Но если просто взять и вручную снизить мощность передатчиков — такое прямолинейное вмешательство может привести к ухудшению связи. Особенно это будет ощутимо при выходе одной или нескольких точек доступа из строя.

Auto Healing позволяет оперативно подстраивать мощность без потери надежности и скорости передачи данных.

При использовании этой функции контроллер проверяет состояние и работоспособность точек доступа. Если одна из них не работает, то соседние получают указание увеличить мощность сигнала, чтобы заполнить «белое пятно». После того как точка доступа снова заработала, соседние точки получают указание уменьшить мощность сигнала, чтобы снизить уровень взаимных помех.

Бесшовный WiFi роуминг

На первый взгляд, эту технологию трудно назвать повышающей уровень безопасности, скорее, наоборот, ведь она облегчает переключение клиента (в том числе злоумышленника) между точками доступа в одной сети. Но если используется две или более точки доступа, нужно обеспечить удобную работу без лишних проблем. Помимо этого, если точка доступа перегружена, она хуже справляется с функциями защиты, такими как шифрование, возникают задержки при обмене данными и другие неприятные вещи. В этом плане бесшовный роуминг — большое подспорье, чтобы гибко распределить нагрузку и обеспечить бесперебойную работу в защищенном режиме.

Настройка пороговых значений уровня сигнала для подключения и отключения беспроводных клиентов (Signal Threshold или Signal Strength Range)

При использовании одинокой точки доступа эта функция, в принципе, значения не имеет. Но при условии, когда работают несколько точек, управляемых контроллером, можно организовать мобильное распределение клиентов по разным AP. Стоит напомнить, что функции контроллера точек доступа есть во многих линейках маршрутизаторов от Zyxel: ATP, USG, USG FLEX, VPN, ZyWALL.

В указанных выше устройствах есть функция для отключения клиента, который подключен к SSID со слабым сигналом. «Слабый» — означает, что сигнал ниже порога, установленного на контроллере. После того, как клиент был отключен, он отправит пробный запрос для поиска другой точки доступа.

Например, клиент подключился к точке доступа с сигналом ниже -65dBm, если порог отключения станции -60dBm, в этом случае точка доступа отключит клиента с таким уровнем сигнала. Теперь клиент запускает процедуру переподключения и уже подключится к другой точке доступа с сигналом, превышающим или равным -60dBm (пороговое значение сигнала станции).

Это имеет важную роль при использовании нескольких точек доступа. Тем самым предотвращается ситуация, когда большая часть клиентов скапливается на одной точке, в то время как другие точки доступа простаивают.

Помимо этого, можно ограничить подключение клиентов со слабым сигналом, с большой вероятностью находящихся за периметром помещения, к примеру, за стеной в соседнем офисе, что также позволяет рассматривать данную функцию как косвенный метод защиты.

Переход на WiFi 6 как один из путей повышения уровня безопасности

О преимуществах прямых средств защиты мы уже говорили ранее в предыдущей статье «Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты».

Сети WiFi 6 обеспечивают более высокую скорость передачи данных. С одной стороны, новая группа стандартов позволяет увеличить скорость, с другой — разместить ещё больше точек доступа на той же площади. Новый стандарт позволяет использовать меньшую мощность для передачи на более высокой скорости.

Повышение скорости обмена данными.

Переход на WiFi 6 предполагает повышение скорости обмена до 11Gb/s (тип модуляции 1024-QAM, каналы 160 МГц). При этом новые устройства, поддерживающие WiFi 6 обладают большей производительностью. Одной из главных проблем при внедрении дополнительных мер безопасности, таких как VPN канал для каждого пользователя — это падение скорости. С WiFi 6 станет легче применять дополнительные системы защиты.

BSS Coloring

Ранее мы писали, что более равномерное покрытие позволяет снизить проникновение сигнала WiFi за периметр. Но при дальнейшем росте числа точек доступа даже использование Auto Healing может быть недостаточно, так как «чужой» трафик от соседней точки всё равно будет проникать в зону приема.

При использовании BSS Coloring точка доступа оставляет специальные метки (раскрашивает) свои пакеты данных. Это позволяет игнорировать влияние соседних передающих устройств (точек доступа).

Улучшенный MU-MIMO

В 802.11ax также есть важные улучшения технологии MU-MIMO (Multi-User — Multiple Input Multiple Output). MU-MIMO позволяет точке доступа обмениваться данными с несколькими устройствами одновременно. Но в предыдущем стандарте эта технология могла поддерживать только группы из четырех клиентов на одной частоте. Это облегчало передачу, но не прием. WiFi 6 использует многопользовательский MIMO 8x8 для передачи и приема.

Примечание. Стандарт 802.11ax увеличивает размер групп MU-MIMO во входящем потоке, обеспечивая более эффективную производительность сети WiFi. Многопользовательский исходящий канал MIMO является новым дополнением к 802.11ax.

OFDMA (Orthogonal frequency-division multiple access)

Это новый метод доступа к каналам и управления разработан на основе технологий, которые уже были опробованы в технологии сотовой связи LTE.

OFDMA позволяет отправлять более одного сигнала по одной и той же линии или каналу одновременно, назначая интервал времени для каждой передачи и применяя частотное разделение. В результате не только растет скорость за счет лучшей утилизации канала, но и повышается безопасность.

Резюме

Сети WiFi с каждым годом становятся всё более безопасными. Использование современных технологий позволяет организовать приемлемый уровень защиты.

Прямые методы защиты в виде шифрования трафика весьма неплохо себя зарекомендовали. Не забываем и про дополнительные меры: фильтрация по MAC, скрытие идентификатора сети, Rogue AP Detection (Rogue AP Containment).

Но есть ещё и косвенные меры, улучшающие совместную работу беспроводных устройств и повышающие скорость обмена данных.

Использование новых технологий позволяет снизить уровень сигнала от точек, сделав покрытие более равномерным, что неплохо сказываются на самочувствии всей беспроводной сети в целом, в том числе и на безопасности.

Здравый смысл подсказывает, что для повышения безопасности все средства хороши: и прямые, и косвенные. Такое сочетание позволяет максимально усложнить жизнь злоумышленнику.

Беспроводные сети — это часть ИТ-инфраструктуры, позволяющая передавать данные на большие и малые расстояния без использования проводов.

Беспроводные сети, в зависимости от масштаба, делятся на: WPAN, WLAN, WMAN.

Для организации корпоративных WLAN (беспроводных локальных сетей) используется технология Wi-Fi и оборудование, которое соответствует стандарту IEEE 802.11.

В состав оборудования могут входить: роутеры, точки доступа, беспроводные мосты, коммутаторы, сетевые адаптеры. В качестве конечных устройств выступают рабочие станции, ноутбуки, мобильные телефоны, планшеты и другие схожие устройства.

Каждый из элементов беспроводной сети — потенциально опасный источник утечки данных, который может повлиять на работу всей локально-вычислительной сети. Поэтому оставлять сети «открытыми» — без шифрования — категорически нельзя.

В случае, если беспроводная сеть является открытой, то согласно требованиям ФЗ N-97 от 05.05 2014 г. «О внесении изменений в Федеральный закон «Об информации, информационных технологиях и о защите информации» необходимо проводить обязательную аутентификацию пользователей.

Виды угроз для беспроводных сетей

Возможные виды угроз:

Все беспроводные сети рано или поздно подключаются к проводным сетям. И место этого подключения может стать слабым звеном. Часто это происходит из-за неправильной сегментации VLAN.

Методы защиты беспроводных сетей

Для обеспечения защиты беспроводных сетей используется несколько методов:

Фильтрация по MAC-адресам

Такой вариант возможен, если пользовательские устройства защищены от перехвата MAC. Реализовать это сложно. Как вариант — запрет на использование личных устройств в корпоративных локально-вычислительных сетях — рабочие устройства можно использовать только для работы.

Использование технологии WPA2-PSK — не самый эффективный, но распространённый метод. На каждом беспроводном устройстве задаётся ключ PSK, на основе которого осуществляется доступ.

Повысить уровень защищённости Wi-Fi можно при помощи технологий безопасной аутентификации. Это может быть:

- Аутентификация при помощи внешнего сервера.

- Использование двухфакторной (2FA) аутентификации.

Безопасность беспроводных ЛВС во многом зависит от правильных настроек сети и грамотного управления политиками. В частности, рассчитывать на высокий уровень защищённости можно при использовании таких мер, как:

- Отключение WPS.

- Использование сложных паролей и их ежеквартальная смена. Сложным считается пароль от 10 символов, состоящий из букв и специальных символов.

- Скрытый SSID.

Средства защиты данных в беспроводных сетях

Усилить защиту можно при помощи программных, аппаратных и аппаратно-программных средств.

WIPS-системы — корпоративные системы обнаружения вторжения по Wi-Fi. Обнаруживают ложные точки доступа, выявляют признаки атак, MITM и другие виды угроз. Режим WIPS поддерживается многими точками доступа от известных производителей. Они могут выпускаться в виде отдельных продуктов:

Cisco Adaptive Wireless IPS, Zebra Technologies AirDefense, HP Mobility Security IDS/IPS.

Программно-аппаратное средство для защиты беспроводных сетей Fortinet. Включает в себя специальный фреймворк безопасности, беспроводные контроллеры, точки доступа, приложения для аналитики и средства управления аутентификацией.

Средство защиты беспроводных сетей Sophos Wireless. Обеспечивает гостевой контролируемый доступ через Wi-Fi и специальный портал с настраиваемыми условиями обслуживания и брендингом. Проверяет подлинность корпоративного уровня для обеспечения доступа к ресурсам. Классифицирует точки доступа в своей или соседней сети на доверенные и ненадёжные.

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая "Open" (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 - Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 - Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 - Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как "Рекомендуется".

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите "Авто". Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 - Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 - Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 - Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка "Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети". Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 - Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Говоря о сетевой безопасности как части информационной безопасности объекта, нельзя обойти стороной тему о методах защиты беспроводных сегментов компьютерной сети.

Как уже упоминалось ранее, существует множество технологий, призванных повысить сетевую безопасность , и все они предлагают решения для важнейших компонентов политики в области защиты данных: аутентификации , поддержания целостности данных и активной проверки . Под аутентификацией подразумевается аутентификация пользователя или конечного устройства ( хост клиента, сервер , коммутатор , маршрутизатор , межсетевой экран и т.д.) и его местоположения с последующей авторизацией пользователей и конечных устройств. Целостность данных включает такие области, как безопасность сетевой инфраструктуры, безопасность периметра и конфиденциальность данных. Активная проверка помогает удостовериться в том, что установленная политика в области безопасности выдерживается на практике, и отследить все аномальные случаи и попытки несанкционированного доступа.

Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network , TSN) предусматривает два механизма аутентификации беспроводных клиентов: открытую аутентификацию ( Open Authentication ) и аутентификацию с общим ключом (Shared Key Authentication ). Для аутентификации в беспроводных сетях также широко используются два других механизма, которые не являются частью стандарта 802.11, а именно – назначение идентификатора беспроводной локальной сети ( Service Set Identifier , SSID ) и аутентификация клиента по его MAC-адресу ( MAC Address Authentication ).

Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети (так называемое имя сети), позволяющий логически отличать сети друг от друга. Когда пользователь пытается войти в сеть , беспроводной адаптер с помощью программы, прежде всего, сканирует пространство на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID , а во-вторых, заранее создан профиль подключения к этой сети.

Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию клиентского устройства радиодоступа, а не конкретного клиента как пользователя сетевых ресурсов (несмотря на то, что в литературе распространено выражение " аутентификация клиента"). Процесс аутентификации клиента беспроводной локальной сети IEEE 802.11 проиллюстрирован на рисунке 2.14 и состоит из следующих этапов:

- Клиент посылает кадр (фрейм) запроса Probe Request во все радиоканалы.

- Каждая точка радиодоступа (Access Point, AP), в зоне радиуса действия которой находится клиент, посылает в ответ фрейм Probe Response.

- Клиент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию Authentication Request.

- Точка радиодоступа посылает подтверждение аутентификации Authentication Reply.

- В случае успешной аутентификации клиент посылает точке доступа запрос на соединение (ассоциирование) Association Request.

- Точка доступа посылает в ответ фрейм подтверждения ассоциации Association Response.

- Клиент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.

Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Процесс аутентификации с общим ключом аналогичен процессу открытой аутентификации, отличаясь тем, что данный метод требует настройки статического ключа шифрования WEP , идентичного на клиентском устройстве (беспроводной адаптер ) и на беспроводной точке доступа.

Аутентификация клиента по его MAC-адресу поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC -адресу происходит сравнение MAC -адреса клиента либо со списком разрешенных (или запрещенных) адресов клиентов, внесенным в МАС-таблицу точки доступа, либо с помощью внешнего сервера аутентификации (рисунок 3.2). Аутентификация по MAC -адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних пользователей.

увеличить изображение

Рис. 3.2. Аутентификация с помощью внешнего сервера

Но перечисленные механизмы аутентификации не обеспечат неуязвимость и полную безопасность беспроводной сети.

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Любая приемо-передающая станция, расположенная в радиусе действия и поддерживающая стандарт 802.11, может определить SSID с помощью анализатора трафика протокола 802.11. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response , посылаемых точками радиодоступа. SSID не обеспечивает конфиденциальность данных, данный идентификатор не разрабатывался для использования в качестве механизма обеспечения безопасности. Кроме этого, отключение широковещательной передачи SSID точками радиодоступа может серьёзно отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной беспроводной сети.

Открытая аутентификация не позволяет точке доступа определить, разрешен ли клиенту доступ к сети или нет. Это становится уязвимым местом в системе безопасности в том случае, если в беспроводной локальной сети не используется так называемое WEP - шифрование . В случаях, когда использование WEP -шифрования не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Интернет -шлюзов.

Стандарт IEEE 802.11 требует передачи MAC -адресов клиента и точки радиодоступа в открытом виде. В результате этого в беспроводной сети, использующей аутентификацию по MAC -адресу, злоумышленник может обмануть метод аутентификации путём подмены своего MAC -адреса на разрешенный.

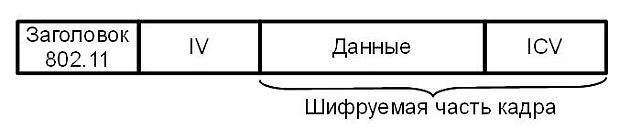

Первым стандартом шифрования данных в беспроводных сетях стал протокол WEP (Wired Equivalent Privacy ). Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе) и дополнительной динамической составляющей размером 24 бита, называемой вектором инициализации ( Initialization Vector , IV).

Комплексная система обеспечения безопасности беспроводных сетей

На смену WEP пришёл стандарт IEEE 802.11i, представляющий из себя комплексную систему обеспечения безопасности. Эта система включает в себя системы аутентификации , создания новых ключей для каждой сессии, управления ключами (на базе технологии Remote Access Dial-In User Service , RADIUS ), проверки подлинности пакетов и т.д.

Разработанный стандарт IEEE 802.11i призван расширить возможности протокола IEEE 802.11, предусмотрев средства шифрования передаваемых данных, а также централизованной аутентификации пользователей и рабочих станций.

Основные организации, участвующие в разработке и продвижении стандартов Wi-Fi, в лице ассоциаций Wi-Fi Alliance и IEEE , не дожидаясь ратификации стандарта IEEE 802.11i, в ноябре 2002г. анонсировали спецификацию Wi-Fi Protected Access ( WPA ), соответствие которой обеспечивает совместимость оборудования различных производителей. В последующем WPA стал составной частью стандарта IEEE 802.11i.

Новый стандарт безопасности WPA обеспечил уровень безопасности куда больший, чем может предложить WEP , и имеет то преимущество, что микропрограммное обеспечение более старого оборудования может быть заменено без внесения аппаратных изменений.

А позже был разработан и утвержден стандарт WPA2 , обеспечивающий еще более высокий уровень безопасности, чем первая версия WPA .

Wi-Fi Alliance дает следующую формулу для определения сути WPA :

WPA = IEEE 802.1X + TKIP + EAP + MIC

Из этой формулы видно, что WPA , по сути, является суммой нескольких технологий.

Стандарт IEEE 802.1x не требует обязательной смены ключей шифрования одноадресной рассылки. Кроме того, в стандартах IEEE 802.11 и IEEE 802.1x не определены механизмы изменения открытого ключа шифрования, который используется для многоадресного и широковещательного трафика. В WPA требуется смена обоих ключей. В случае использования ключа одноадресной рассылки протокол TKIP ( Temporal Key Integrity Protocol ) изменяет ключ для каждого кадра, а изменение синхронизируется между беспроводным клиентом и точкой беспроводного доступа. Для общего ключа шифрования в WPA включены средства передачи измененного ключа от точки беспроводного подключения к клиентам.

TKIP отвечает за увеличение размера ключа с 40 до 128 бит , а также за замену одного статического ключа WEP -ключами, которые автоматически генерируются и рассылаются сервером аутентификации. Кроме того, в TKIP используется специальная иерархия ключей и методология управления ключами, которая убирает излишнюю предсказуемость , которая использовалась для несанкционированного снятия защиты WEP -ключей.

Сервер аутентификации после получения сертификата от пользователя использует 802.1х для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

WPA может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

В первом случае, хранение базы данных и проверка аутентичности по стандарту IEEE 802.1x в больших сетях обычно осуществляются специальным сервером, чаще всего RADIUS .

Во втором случае подразумевается применение WPA всеми категориями пользователей беспроводных сетей, т.е. имеет упрощенный режим, не требующий сложных механизмов. Этот режим называется WPA -PSK (Pre-Shared Key) и предполагает введение одного пароля на каждый узел беспроводной сети (точку доступа, беспроводной маршрутизатор , клиентский адаптер , мост ). До тех пор пока пароли совпадают, клиенту будет разрешен доступ в сеть . Можно заметить, что подход с использованием пароля делает WPA -PSK уязвимым для атаки методом подбора, однако этот режим избавляет от путаницы с ключами WEP , заменяя их целостной и четкой системой на основе цифробуквенного пароля.

Даже не принимая во внимания тот факт, что WEP не обладает какими-либо механизмами аутентификации пользователей как таковой, его ненадёжность состоит, прежде всего, в криптографической слабости алгоритма шифрования. Стандарт WPA / WPA2 позволяет использовать алгоритм AES – симметричный алгоритм блочного шифрования (размер блока 128 бит , ключ 128/192/256 бит ).

Стандарт IEEE 802.11i использует концепцию повышенной безопасности ( Robust Security Network , RSN ), и это потребует изменений в аппаратной части и программном обеспечении, т.е. сеть , полностью соответствующая RSN , станет несовместимой с существующим оборудованием WEP . Сейчас пока еще поддерживается как оборудование RSN , так и WEP (на самом деле WPA / TKIP было решением, направленным на сохранение инвестиций в оборудование), но в дальнейшем устройства WEP перестанут использоваться.

IEEE 802.11i применим к различным сетевым реализациям и может задействовать TKIP , но по умолчанию RSN использует AES ( Advanced Encryption Standard ) и CCMP ( Counter Mode CBC MAC Protocol ) и, таким образом, является более мощным расширяемым решением ( AES – блочный шифр , оперирующий блоками данных по 128 бит ).

802.11i ( WPA2 ) – это наиболее устойчивое и безопасное решение, предназначенное в первую очередь для больших предприятий, где управление ключами и администрирование были главной головной болью. С 13 марта 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.

Производительность канала связи, как свидетельствуют результаты тестирования оборудования различных производителей, падает на 5-20% при включении как WEP -шифрования, так и WPA . Однако испытания того оборудования, в котором включено шифрование AES вместо TKIP , не показали сколько-нибудь заметного падения скорости.

WPA2 , так же как и WPA , может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

Читайте также: