Роутер d link dl 804 hv настройка

Иллюстрация к используемым далее настройкам

N.B.: В качестве примера используются частные адреса.

Настройка политики IPSec Windows XP.

Шаг 1> Меню «Пуск» > Программы > Администрирование > Локальная Политика Безопасности либо ручками набить в консоли secpol.msc

Шаг 2> Нажать правой кнопкой на Политики безопасности IP на «локальный компьютер» затем нажать Создать политику безопасности IP.

Шаг 3> Нажать Далее и назвать свою политику например VPN to DI-804HV. Нажать Далее.

Шаг 4> Отключить Использовать правило по умолчанию затем нажать Далее.

Шаг 5> Удостовериться что включено Изменить свойства и нажать Готово.

Построение Списка Фильтров

Шаг 1> В свойствах политики отключить Использовать Мастер и нажать Добавить

Шаг 2> Во вкладке Список фильтров IP нажать Добавить.

Шаг 3> Назвать список фильтров например WinXP to DI-804HV, отключить Использовать мастер и нажать Добавить.

Шаг 4> В поле Адрес источника пакетов выбрать Мой IP-адрес.

Шаг 5> В поле Адрес назначения пакетов выбрать Определенная подсеть IP. В появившемся поле IP-адрес ввести соответствующий адрес сети которая находится за DI-804HV, в поле Маска подсети ввести цифры относящиеся к подсети, и нажать OK (например я это тестировал на указанных на рисунке адресах 192.168.3.0/255.255.255.0).

Шаг 6> Нажать OK в окне Список фильтров IP.

Шаг 7> Во вкладке Список фильтров IP нажать Добавить.

Шаг 8> Обозвать список фильтров например DI-804HV to WinXP, отключить Использовать Мастер и нажать Добавить.

Шаг 9> В поле Адрес источника пакетов выбрать Указанная подсеть IP. В появившемся поле IP-адрес ввести соответствующий адрес сети которая находится за DI-804HV, в поле Маска подсети ввести цифры относящиеся к подсети, и нажать OK (192.168.3.0/255.255.255.0).

Шаг 10 > В поле Адрес назначения пакетов выбрать Мой IP-адрес нажать OK.

Конфигурирование Индивидуальных Правил

Правило 1:

Шаг 1 > На вкладке Список фильтров IP выбрать WinXP to DI-804HV.

Шаг 2 > Щелкнуть вкладку Действия фильтра и выбрать Требуется безопасность затем щелкнуть Изменить.

Шаг 3 > Выбрать Методы Безопасности, отключить Принимать небезопасную связь но отвечать с помощью IPSec. Нажать OK.

Шаг 4 > Выбрать вкладку Проверка подлинности и нажать Изменить.

Шаг 5 > Изменить аутентификацию на Использовать данную строку (предварительный ключ), ввести ключ например 123456 и нажать ОК. Ключ будет показан во вкладке Сведения.

Шаг 6 > Выбрать Параметры тоннеля и выбрать Конечная точка тоннеля определена этим IP-адресом и ввести WAN IP-адрес вашего DI-804HV (192.168.1.1).

Шаг 7 > Во вкладке Тип подключения выбрать Все сетевые подключения и нажать Применить. Нажать OK чтобы сохранить это правило.

Правило 2:

Шаг 1 > В настройках политики VPN to DI-804HV отключить Использовать мастер и нажать Добавить.

Шаг 2 > На вкладке Список фильтров IP выбрать DI-804HV to WinXP.

Шаг 2 > Щелкнуть вкладку Действия фильтра и выбрать Требуется безопасность.

Шаг 4 > Выбрать вкладку Проверка подлинности и нажать Изменить.

Шаг 5 > Изменить аутентификацию на Использовать данную строку (предварительный ключ), ввести ключ (какой был у нас – 123456) и нажать ОК. Ключ будет показан во вкладке Сведения.

Шаг 6 > Выбрать Параметры тоннеля и выбрать Конечная точка тоннеля определена этим IP-адресом и ввести IP адрес вашего ПК с Клиентом Windows XP(192.168.1.3).

Шаг 7 > Во вкладке Тип подключения выбрать Все сетевые подключения и нажать Применить. Нажать OK чтобы сохранить это правило.

Шаг 8 > Нажать Закрыть чтобы закрыть окно свойств политики VPN to DI-804HV.

Назначение политики IPSec

Шаг 1 > В окне Локальные установки безопасности нажать на Политики безопасности IP на «локальный компьютер» затем правой кнопкой щелкнуть политики названную VPN to DI-804HV и нажать Назначить. Вы увидите зеленый плюс на значке папки VPN to DI-804HV и значение Назначенная Политика изменится на Да.

Конфигурирование DI-804HV:

Шаг 1 > Зайти на веб-интерфейс роутера ( по умолчанию - 192.168.0.1, username: admin, пароля нет ). Сконфигурировать WAN и LAN под свои нужды (будем ориентироваться как на рисунке)

Шаг 2 > Нажать на кнопку VPN в левой колонке включить Enable the VPN, затем ввести нужное вам количество тоннелей VPN в Max. number of tunnels.

Шаг 3 > В Tunnel Name написать имя тоннеля (ID номер 1), выбрать IKE, затем нажать More.

Шаг 4 > В Local Subnet и Local Netmask набить соответствующие цифры для LAN в которой находится DI-804HV (192.168.3.0 / 255.255.255.0).

Шаг 5 > В Remote Subnet и Remote Netmask ввести IP-адрес Клиента и маску подсетки Клиента (192.168.1.3 / 255.255.255.255).

Шаг 6 > В поле Remote Gateway ввести IP-адрес Клиента (192.168.1.3) и в поле Preshared Key field, ввести ключ (который 123456), такой же как и был сконфигурирован на Клиенте.

Шаг 7 > Нажать Apply и затем нажать на Select IKE Proposal.

Шаг 8 > Ввести имя для ID номер 1 и выбрать Group 2 из выпадающего меню DH Group.

Шаг 9 > Выбрать выбрать 3DES в Encryption Algorithm и SHA-1 в Authentication Algorithm.

Шаг 10 > Ввести значение Lifetime равным 28800 и выбрать Sec.

Шаг 11 > Выбрать 1 из выпадающего меню Proposal ID и нажать Add To, это добавит то что мы сконфигурировали к IKE Proposal Index. Нажать Apply а затем Back.

Шаг 12 > Нажать Select IPSec Proposal.

Шаг 13 > Ввести имя для предложенного ID номер 1 и выбрать None из выпадающего меню DH Group.

Шаг 14 > Выбрать ESP в Encapsulation Protocol.

Шаг 15 > Выбрать 3DES в Encryption Algorithm и MD5 в Authentication Algorithm.

Шаг 16 > Ввести значение Lifetime равным 28800 и выбрать Sec.

Шаг 17 > Выбрать 1 из выпадающего меню Proposal ID и нажать Add To, это добавит то что мы сконфигурировали к IPSec Proposal Index. Нажать Apply затем нажать Restart.

Статья посвящена построению VPN. В ней содержатся теоретические данные о виртуальных частных сетях, практическое руководство по созданию VPN-туннеля между двумя удалёнными офисами на базе маршрутизаторов DI-804HV, изложены некоторые идеи о возможном применении виртуальных частных сетей, а также представлены экспериментальные данные касающиеся производительности DI-804HV.

Теория VPN

- технологии обеспечения гарантированного качества обслуживания для корпоративного трафика, транспортируемого через публичные сети;

- технологии обеспечения информационной безопасности корпоративного трафика передаваемого через публичные сети (например, интернет).

К первой группе VPN-технологий относятся различные специализированные технологии управления QoS (RSVP, DiffServ, MPLS), а также некоторые базовые сетевые технологии с уже встроенными элементами QoS (ATM, Frame relay). Вторая группа VPN-технологий выполняет функции авторизации абонентов корпоративных сетей и функции криптографической защиты передаваемых данных. Как правило, технологии этой группы представляют собой различные реализации механизма инкапсуляции стандартных сетевых пакетов канального (технологии PPTP, L2F, L2TP) сетевого (технологии SKIP, IPSec/IKE) и вышележащих уровней модели OSI/ISO (технологии SOCKS, SSL/TLS). Эти технологии стремительно развиваются и уже сегодня используются для создания распределённых защищённых сетей. В дальнейшем речь пойдёт именно о них.

- VPN на базе маршрутизаторов;

- VPN на базе сетевых операционных систем;

- VPN на базе межсетевых экранов;

- VPN на базе специализированного программного обеспечения

У каждого из вышеперечисленных решений есть свои достоинства и недостатки. Так как мы собираемся строить VPN-туннель на базе маршрутизаторов D-Link DI-804HV, то в поговорим о решениях на базе маршрутизаторов.

- независимость от транспортного уровня, позволяющая использовать его в гетерогенных сетях;

- поддержка в ОС Windows 2000, позволяющая строить комбинированные VPN.

Однако L2TP имеет очень серьёзный недостаток, обусловленный его "канальной природой": для гарантированной передачи защищённого пакета через составные сети все промежуточные маршрутизаторы должны поддерживать этот протокол, что является практически невыполнимым условием, ограничивающим его применение.

Пожалуй, самым основным преимуществом IPSec является то, что это протокол сетевого уровня. VPN, построенные на его базе, работают абсолютно прозрачно для всех приложений, сетевых сервисов, а также для сетей передачи данных канального уровня. IPSec позволяет маршрутизировать зашифрованные пакеты сетям без дополнительной настройки промежуточных маршрутизаторов, поскольку он сохраняет, принятый в IPv4, стандартный IP-заголовок.

Маршрутизатор D-Link DI-804HV полностью поддерживает протокол IPSec. При помощи этого маршрутизатора возможно организовать до 40 туннелей IPSec. В последнюю версию прошивки DI-804HV (ver.1.3) включена поддержка Dynamic VPN, позволяющая осуществлять VPN подключение к корпоративной сети мобильным хостам с непостоянными IP-адресами. DI-804HV предоставляет гибкую и недорогую реализацию VPN для обеспечения сохранности корпоративных данных.

Практика

Итак, перед нами стоит задача: объединить при помощи VPN-туннеля сети главного и удалённого офисов, с тем, чтобы обеспечить безопасный обмен корпоративными данными, а также прозрачный защищённый доступ к Intranet-ресурсам сети главного офиса пользователям сети удалённого офиса через небезопасный Интернет. Оба офиса имеют выделенное подключение к Интернет с реальными статическими IP- адресами. Для осуществления задачи у нас есть два маршрутизатора D-link DI-804HV.

Вот как выглядит схема, которую нам предстоит реализовать. (Все IP-адреса и другие сетевые настройки выдуманы для примера. Естественно, вместо них нужно вписать свои соответствующие настройки.)

Реализация поставленных задач.

Конфигурируем первый DI-804HV:

Шаг 1. Запускаем браузер, заходим на наш маршрутизатор и настраиваем WAN (внешний IP) и LAN (внутренний IP маршрутизатора).

- не забываем отключить в браузере использование прокси-сервера, если таковая настройка имеется;

- внутренний IP -адрес у DI-804HV по умолчанию — 192.168.0.1, поэтому компьютеру, с которого конфигурируется DI-804HV, нужно назначить IP- адрес типа 192.168.0.х;

- логин по умолчанию — "Admin" , пароль пустой;

- для того чтобы внести изменения в конфигурацию маршрутизатора, после всех необходимых манипуляций на соответствующей странице веб-интерфейса нужно нажать кнопку "Apply" и затем "Restart"

Выбираем статический IP — адрес. Указываем внешний IP, маску подсети, шлюз по умолчанию, первичный и вторичный DNS.

Задаём внутренний IP-адрес маршрутизатора, соответствующую маску подсети.

Шаг 2. Настраиваем VPN.

В маршрутизаторе DI-804HV возможно два метода настройки VPN : IKE и Manual. Настроим VPN используя IKE. Напротив ID1 в поле «Tunnel Name» вписываем название нашего туннеля, в выпадающем меню «Method» выбираем IKE, жмём кнопку «More».

Шаг 3. Аналогичным образом настраиваем второй DI-804HV.

Настройки «IKE Proposal» и «IPSEC Proposal» у двух маршрутизаторов совершенно идентичны. Настройки VPN-туннеля у второго маршрутизатора немного отличаются.

Теперь посмотрим как настроены наши компьютеры — Host1 и Host2.

Для того чтобы инициализировать VPN-туннель даём пинг с одного хоста на другой.

Как мы видим на скриншоте, наличие между хостами VPN-туннеля, проходящего через Интернет, остаётся совершенно незамеченным для утилиты ping. Более того, оно будет незаметно и для всех других сетевых приложений и служб. Это замечательное свойство протокола IPSec, обусловленное, как мы уже говорили, тем, что это протокол сетевого уровня, открывает огромные возможности перед системными администраторами компаний, имеющих более чем один офис. Поверх IPSec, например, можно развернуть доменную структуру, организовать работу почты, работу уже созданных систем внутреннего документооборота и других сетевых служб. Это избавляет от необходимости создания в каждом удалённом офисе своего отдельного почтового сервера, своего отдельного домена, избавляет от необходимости нанимать высококвалифицированный персонал для администрирования серверов и для модификации существующих систем документооборота. Всё это в значительной мере экономит средства компании, использующей VPN.

Тестовые стенды

Все тесты проводилось при помощи программы NetIQ Chariot (Version 4.4) и endpoints на компьютерах участвующих в эксперименте. Для тестов использовался скрипт Throughput. В некоторых случаях для наглядности экспериментов менялся параметр «file_size» (увеличивался размер прокачиваемого файла) и «number_of_timing_records» (тоже увеличивался до 400). В экспериментах принимало участие 3 компьютера с процессорами не ниже 1Ghz, один ноутбук с процессором 2Ghz, стомегабитный 5-портовый свитч (ну и 4 DI-804HV естественно).

Экспериментальные данные

Шифрование, применение сложных механизмов аутентификации и увеличение накладных расходов на передачу полезной информации замедляет общую скорость передачи данных. Однако производительности DI-804HV с лихвой хватает для организации полноценной виртуальной частной сети.

Итак, для начала несколько предварительных тестов для полноты общей картины. Посмотрим, какие скорости даёт DI-804HV без применения VPN.

Определим пропускную способность схемы с использованием двух DI-804HV: один из компьютеров использует NAT, другой находится в DMZ*. Фактически мы определим пропускную способность канала на двух маршрутизаторах без VPN.

(*) В режиме DMZ все запросы на внешний IP-адрес маршрутизатора пересылаются на определённый внутренний хост, IP-адрес которого задаётся в настройках DMZ.

Средняя пропускная способность этой схемы равна 36,545 Mbps .

И ещё один небольшой тест: определим производительность NAT DI-804HV. Вот так выглядит эта схема: один из компьютеров подключён к внутреннему порту маршрутизатора (LAN — порту), другой подключён к внешнему порту (WAN — порту).

Средняя пропускная способность этой схемы равна 40,519 Mbps (!).

Из проведённых тестов видно, что без применения VPN DI-804HV показывает очень серьёзные скоростные показатели, позволяющие применять его на высокоскоростных выделенных каналах интернет шириной до 40.5 Mbps.

Теперь перейдём к тестированию VPN. Оценим производительность маршрутизатора при использовании различных видов шифрования в VPN-туннеле. В DI-804HV возможно использовать два вида шифрования DES*и 3DES** .

Вот так выглядит схема эксперимента:

Оценим производительность VPN при использовании в качестве протокола инкапсуляции — протокола AH.*

При организации VPN с использованием в качестве протокола инкапсуляции AH шифрование не используется, поэтому производительность такого VPN-туннеля будет выше, чем производительность туннеля на основе ESP, но и защищённость при этом будет поменьше. В первом мы сейчас наглядно убедимся. Схема эксперимента не изменилась, изменились только протоколы:

Средняя скорость без использования шифрования значительно выше (на 1.866 Mbps) скорости с использованием DES шифрования. Если вы готовы пожертвовать безопасностью ради повышения производительности VPN-туннеля, то этим можно воспользоваться.

И на последок проведём ещё один, на мой взгляд, очень интересный тест VPN на базе DI-804HV в условиях наиболее приближенных к реальным. Создадим на базе одного маршрутизатора сразу несколько туннелей и одновременно замерим скорость каждого из них. Напомню, при помощи DI-804HV можно создать до 40 VPN-туннелей. Вот схема эксперимента:

Мы создали два криптованных VPN-туннеля (1-2 и 1-3) и одновременно замерили их производительность. Получился вот такой вот график:

Распределение суммарной производительности, между двумя VPN-туннелями.

Средняя производительность первого VPN-туннеля (1-2) составила 2.907 Mbps, второго (1-3) — 2.604 Mbps. Интересный факт: суммарная средняя производительность обоих туннелей составила 5.511 Mbps, а когда мы тестировали работу одного VPN-туннеля с 3DES шифрованием — его производительность равнялась 4.159 Mbps. Скорость в каждом VPN-туннеле упала, но суммарная средняя производительность маршрутизатора увеличилась. Неужели DI-804HV начал работать быстрее с увеличением нагрузки? :)

Попробуем ответить на этот вопрос. Усложним схему эксперимента: добавим ещё один криптованный VPN-туннель (1-4) и одновременно замерим производительность уже трёх VPN-туннелей (1-2, 1-3 и 1-4).

Распределение суммарной производительности, между тремя VPN-туннелями.

Средняя производительность туннеля 1-2 составила 1,963 Mbps, туннеля 1-3 — 2,048 Mbps, туннеля 1-4 — 1,743 Mbps. Суммарная средняя производительность составила 5,754 Mbps (в предыдущем эксперименте она равнялась 5,511 Mbps). Прежняя тенденция сохраняется: скорость в каждом VPN-туннеле упала, но и суммарная производительность DI-804HV снова увеличилась. Маршрутизатор отлично справляется с серьёзной нагрузкой и показывает хорошие скоростные показатели, позволяющие использовать его на выделенных каналах интернет шириной до 7 Mbps, а без использования VPN до 40,5 Mbps.

Выводы

Этот пример демонстрирует настройку IPSec тоннелей между маршрутизаторами DI-1750/DI-2630/DI-3660 и DI-804HV.

- Протоколы ESP

- Алгоритмы шифрования des и 3des

- Аутентификация с использованием pre-shared key

- Конфигурирование политики isakmp и crypto map

Примечание: тестирование данной схемы проводилось в условиях лаборатории. В начале работы все устройства имели конфигурацию по умолчанию. Если у Вас работающая сеть, убедитесь, что Вы представляете всю потенциальную угрозу ее работоспособности от выполнения каждой команды

В этом разделе содержится информация о том, как настроить и использовать технологии, указанные выше. Более детальную информацию обо всех параметрах настройки IPSec на маршрутизаторе DI-804HV можно получить в руководстве пользователя.

Диаграмма тестовой сети:

DI-1750

!version 1.3.1Q

hostname DI-1750

!

!--Задаем политику Internet Key Exchange (IKE) и preshared key

!--для соседа по тоннелю

!

!-Ключи для соседа

crypto isakmp key di1750 192.168.100.188 255.255.255.255

!

!-Политика IKE для тоннеля

crypto isakmp policy 1

config-encryption 3des

config-group 2

hash md5

config-lifetime 28800

!

!!---Задаем параметры IPSec

!!---Они включают в себя соседей по тоннелю, типы протоколов,

!!---криптографические алгоритмы и описание трафика

crypto ipsec transform-set di804

config-transform-type esp-3des esp-md5-hmac

!

crypto map di804hv 1 ipsec-isakmp

set peer 192.168.100.188

set pfs group1

set security-association lifetime seconds 28800

set transform-set di804

config-match address di804tun

!

!

config-interface FastEthernet0/0

config-ip address 192.168.100.179 255.255.255.0

no config-ip directed-broadcast

!---Прилагаем crypto map на исходящий интерфейс тоннеля

crypto map di804hv

!

config-interface Ethernet1/0

config-ip address 192.168.10.179 255.255.255.0

no config-ip directed-broadcast

duplex half

!

config-interface Ethernet1/1

no config-ip address

no config-ip directed-broadcast

duplex half

!

config-interface Async0/0

no config-ip address

no config-ip directed-broadcast

!

!

!

config-ip route 192.168.17.0 255.255.255.0 FastEthernet0/0

!

!-Определяем трафик, который будет направляться в тоннель

config-ip access-list extended di804tun

config-permit ip 192.168.10.0 255.255.255.0 192.168.17.0 255.255.255.0

deny ip any any

DI-804HV

Т.к. конфигурационный файл данного маршрутизатора имеет двоичный вид, то настройку ipsec мы наглядно продемонстрируем скриншотами:

Все, на этом конфигурирование устройств закончено

Этот раздел содержит информацию о том, как проверить, корректно ли работает Ваша сеть.

В качестве проверки можно использовать icmp запрос, посылаемый сквозь тоннель с конечного компьютера из одной подсети на конечный компьютер в другой подсети.

Для проверки работоспособности на устройствах используются следующие команды:

На маршрутизаторах DI-1750/DI-2630/DI-3660:

- display crypto isakmp sa - показывает все IKE SA

- display crypto ipsec sa - все IPSec SA

Для поиска ошибок используются следующие команды маршрутизатора DI-1750:

- display crypto ipsec transform-set - показывает все возможные transform-set (они должны совпадать на обеих сторонах тоннеля)

- display crypto map - показывает все crypto map

Для более детального изучения причин некорректной работы могут использоваться команды debug роутера DI-1750 :

Для поиска ошибок со стороны DI-804HV используется System Log

Предварительно, Вам необходимо подключить все кабели в соответствующие разъемы:

- Питания.

- Приходящий Ethernet кабель провайдера (в соответствующий порт WAN.)

- Ethernet кабель от сетевой карты в любой LAN порт на маршрутизаторе. (обычно обозначаются цифрами.)

Далее требуется настроить «Подключение по локальной сети» для работы сети» для подключения маршрутизатора:

Зайдите в меню , , .

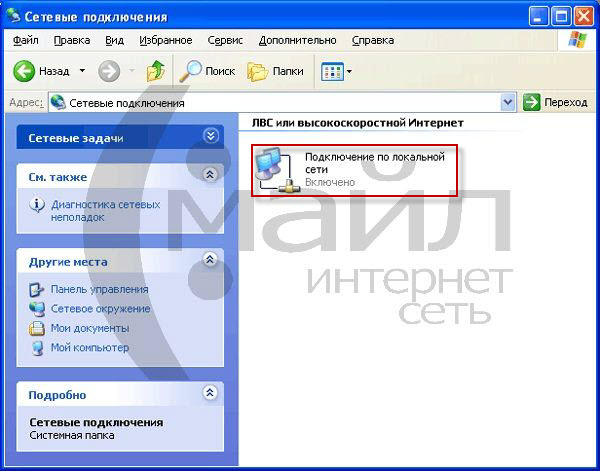

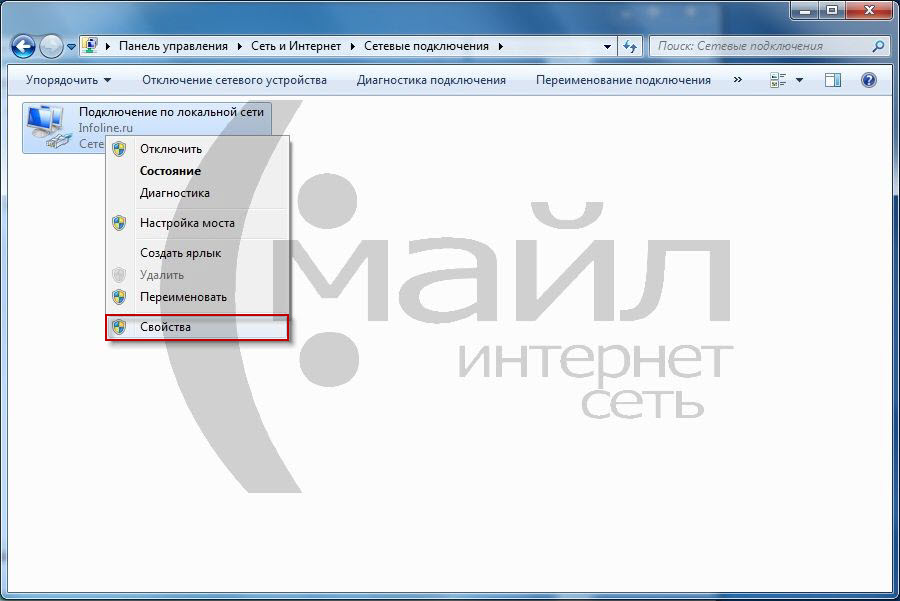

В окне сетевых подключений (рисунок 1) нажмите правой кнопкой мыши на «Подключение по локальной сети» и выберите «Свойства».

Рисунок 1. Окно сетевых подключений в Windows XP.

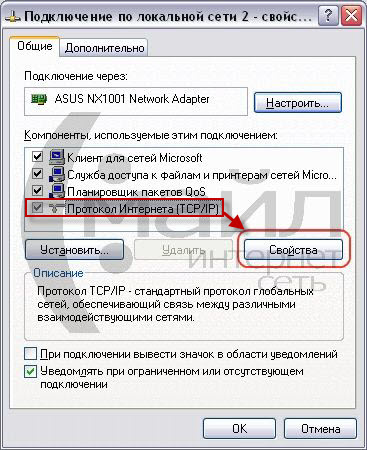

В окне «Свойства Подключения по локальной сети» (рисунок 2) выберите пункт «Протокол Интернета tcp/ip» (НЕ снимая галочку) и нажмите на кнопку «Свойства».

Рисунок 2. Свойства подключения по локальной сети.

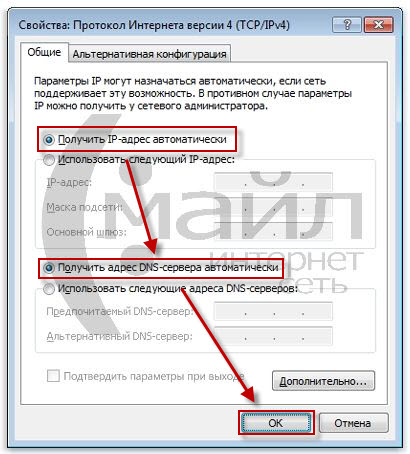

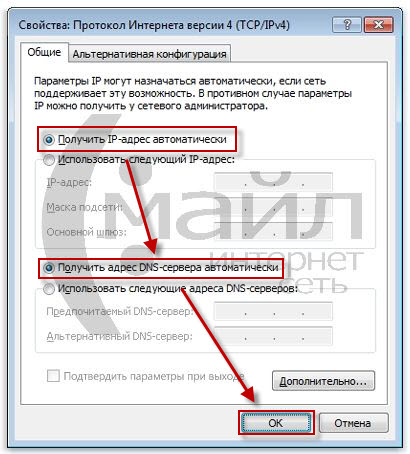

В окне «Свойства Протокола Интернета TCP/IP» (Рисунок 3) выберите:

- «Получить IP-адрес автоматически»

- «Получить адрес DNS-сервера автоматически»

и нажмите кнопку «ОК»

Рисунок 3. Протокол TCP/IP

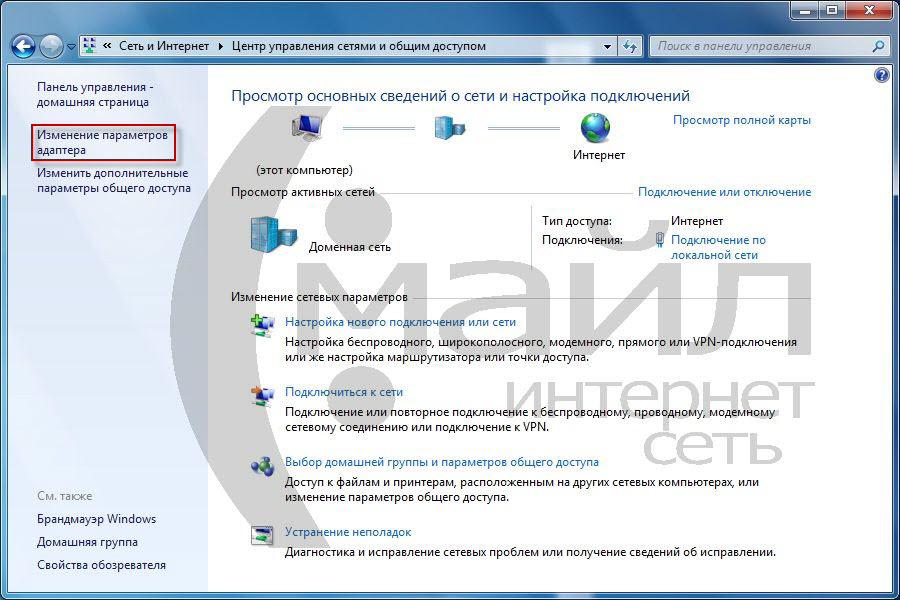

Зайдите в меню , , , .

В окне «Центр управления сетями и общим доступом» (рисунок 4) нажмите .

Рисунок 4. Окно «Центр управления сетями и общим доступом» в Windows 7.

В окне «Сетевые подключения» (рисунок 5) найдите «Подключение по локальной сети», нажмите на нём правой кнопкой мыши и выберите пункт «Свойства».

Рисунок 5. Окно «Сетевые подключения» в Windows 7

В окне «Свойства подключения по локальной сети» (рис. 6)) выберите пункт «Протокол Интернета версии 4 (TCP/IPv4) » (НЕ снимая галочку) и нажмите на кнопку «Свойства».

Рисунок 6. Свойства подключения по локальной сети в Window 7.

В окне «Свойства: Протокол Интернета версии 4 (TCP/IPv4)» (рисунок 7) выберите:

- «Получить IP-адрес автоматически»

- «Получить адрес DNS-сервера автоматически»

и нажмите кнопку «ОК»

Рисунок 7. Протокол TCP/IP

Введите имя пользователя, пароль (Рисунок 8) для доступа к веб-интерфейсу маршрутизатора (по умолчанию логин «admin» пароль «admin») и нажмите кнопку «OK».

Рисунок 8. Окно авторизации

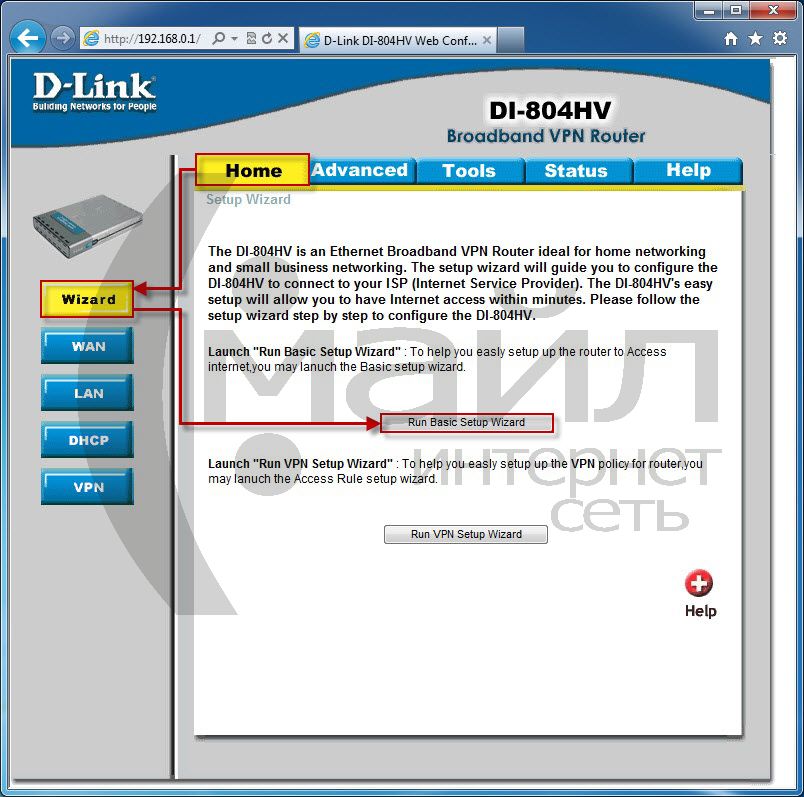

Настройка с помощью Мастера установки

- Нажмите «Run Basic Setup Wizard» (Рисунок 9).

Рисунок 9. Мастер настроек

Рисунок 10. Приветствие

- «Old Password» – действующий пароль

- «New Password» – Новый пароль

- «Reconfirm» – Повторно введите новый пароль

Рисунок 11. Смена пароля к веб-интерфейсу

Рисунок 12. Пароль изменён

Рисунок 13. Авторизация

Рисунок 14. Часовой пояс

Рисунок 15. Автоматическое определение типа подключения

Рисунок 16. Динамический IP адрес

Рисунок 17. Выбор типа подключения вручную

- «PPPoE Account» – Логин для доступа в Интернет (выдаётся при подключении)

- «PPPoE Password» – пароль для доступа в Интернет

- «Retype Password» – Повторно введите пароль для доступа в Интернет

Рисунок 18. Аутентификация

Рисунок 19. Завершение настройки

Рисунок 20. Перезагрузка маршрутизатора

Ваш Интернет маршрутизатор Dlink настроен для приятной работы в сети «Смайл»!

Ручная настройка доступа в Интернет

Для ручной настройки интернет соединения:

- Войдите в веб-интерфейс.

- Зайдите в раздел «HOME», подраздел «WAN», выберите тип подключения «PPPoE» и укажите следующие данные (Рисунок 21):

- «User Name» – Логин для доступа в Интернет (выдаётся при подключении)

- «Password» – пароль для доступа в Интернет

- «Retype Password» – Повторно введите пароль для доступа в Интернет

Рисунок 21. Настройка подключения вручную

Смена пароля к веб-интерфейсу

Так же для повышения безопасности работы в сети Интернет мы рекомендуем сменить пароль на доступ к веб-интерфейсу маршрутизатора. Для этого:

- Зайдите в веб-интерфейс маршрутизатора.

- В разделе «Tools», выберите пункт «Admin» (Рисунок 22) и заполните поля:

- «Old Password» - Действующий пароль

- «New Password» - Новый пароль

- «Reconfirm Password» - повторите новый пароль

Рисунок 22. Смена пароля на доступ к веб-интерфейсу маршрутизатора

Журнал

При отсутствии соединения Может потребоваться информация из системного журнала маршрутизатора. Для того, что бы её получить:

- Зайдите в веб-интерфейс маршрутизатора.

- В разделе «Status», выберите пункт «Log» (Рисунок 23).

Читайте также: