Порт 23 служба telnet tcp как закрыть на роутере mikrotik

Как ограничить доступ к службам Mikrotik

Когда ваш роутер, в моем примере MikroTik RB4011iGS, получает внешний IP-адрес от провайдера, который вы настраиваете на WAN порту, то боты (Это такие роботизированные программы) завидев новое устройство с внешним адресом, сразу начинаю подбирать логин с паролем, чтобы получив к нему доступ начать рассылку спама или еще чего-нибудь. Данная практика касается абсолютно всех устройств. виртуальных машин, сайтов и многое другое, что имеет доступ в интернет, все это потенциальная цель для взлома и дальнейшего паразитического использования, поэтому вы как сетевой администратор или просто ответственный пользователь должны периодически просматривать события в журналах вашего устройства, чтобы идентифицировать попытки его компрометации.

Существует три метода позволяющие вам задать IP-фильтрацию, позволяющей вам ограничить доступ к службам роутера Mikrotik, только с определенных IP-адресов.

- Использование утилиты WinBox / Telnet

- Web-интерфейс

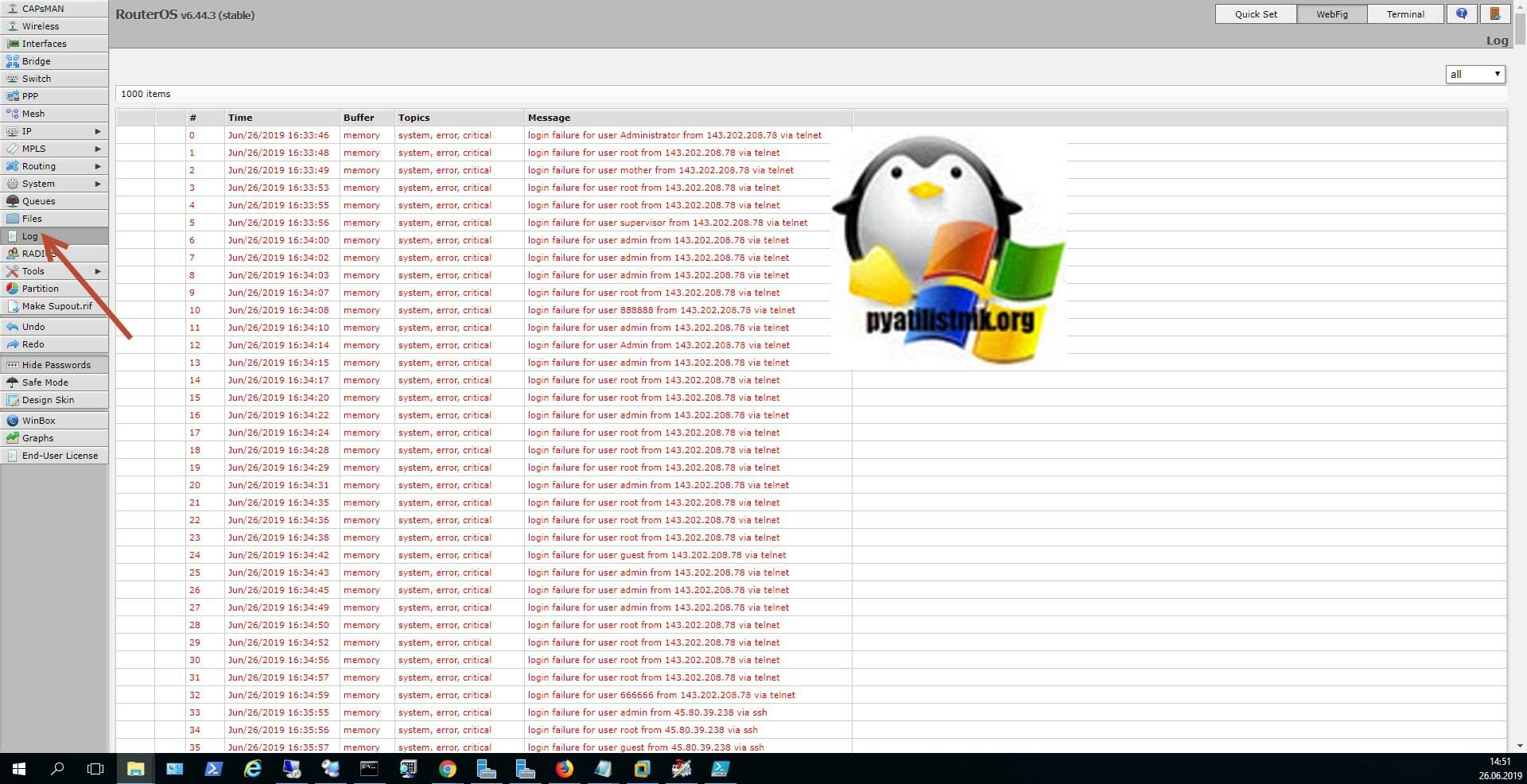

Как видим у нас есть три потенциальные точки проникновения на ваш роутер микротик. Как я и писал выше, зайдя на устройство, в разделе Log, я увидел вот такой подбор паролей по разным службам:

login failure for user ftp from 88.214.26.10 via ssh илиlogin failure for user root from 177.185.35.216 via telnet

Как видим идет постоянная подборка учетных данных, раз в три секунды, для самого роутера эти события имеют статус "system, error, critical" и их генерирование, плохо сказывается на работе оборудования, создавая лишнюю нагрузку.

Обязательно создайте другого пользователя с новым логином и удалите учетную запись Admin, это мы делали при начальных настройках, шанс того. что вас взломают уменьшится в десятки раз Самое главное правило любого сервиса, гласит, что работать должно минимально возможное количество служб, все остальное должно быть отключено, по возможности ограничьте доступ к службам, только необходимыми адресами, для кого он предназначается. Перефразировав, чем меньше фронт атаки, тем проще защищатьсяФильтрация и отключение служб через Services

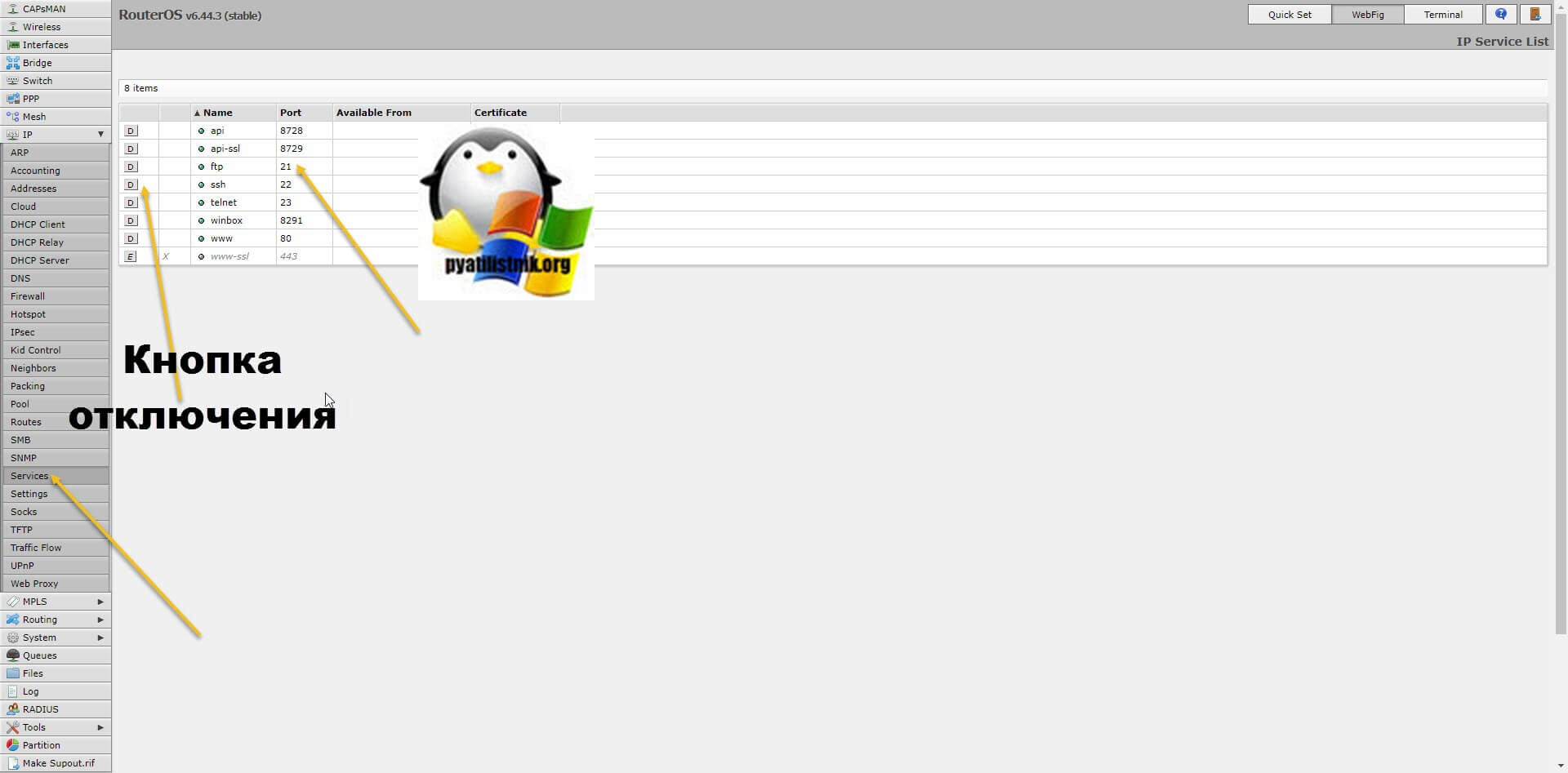

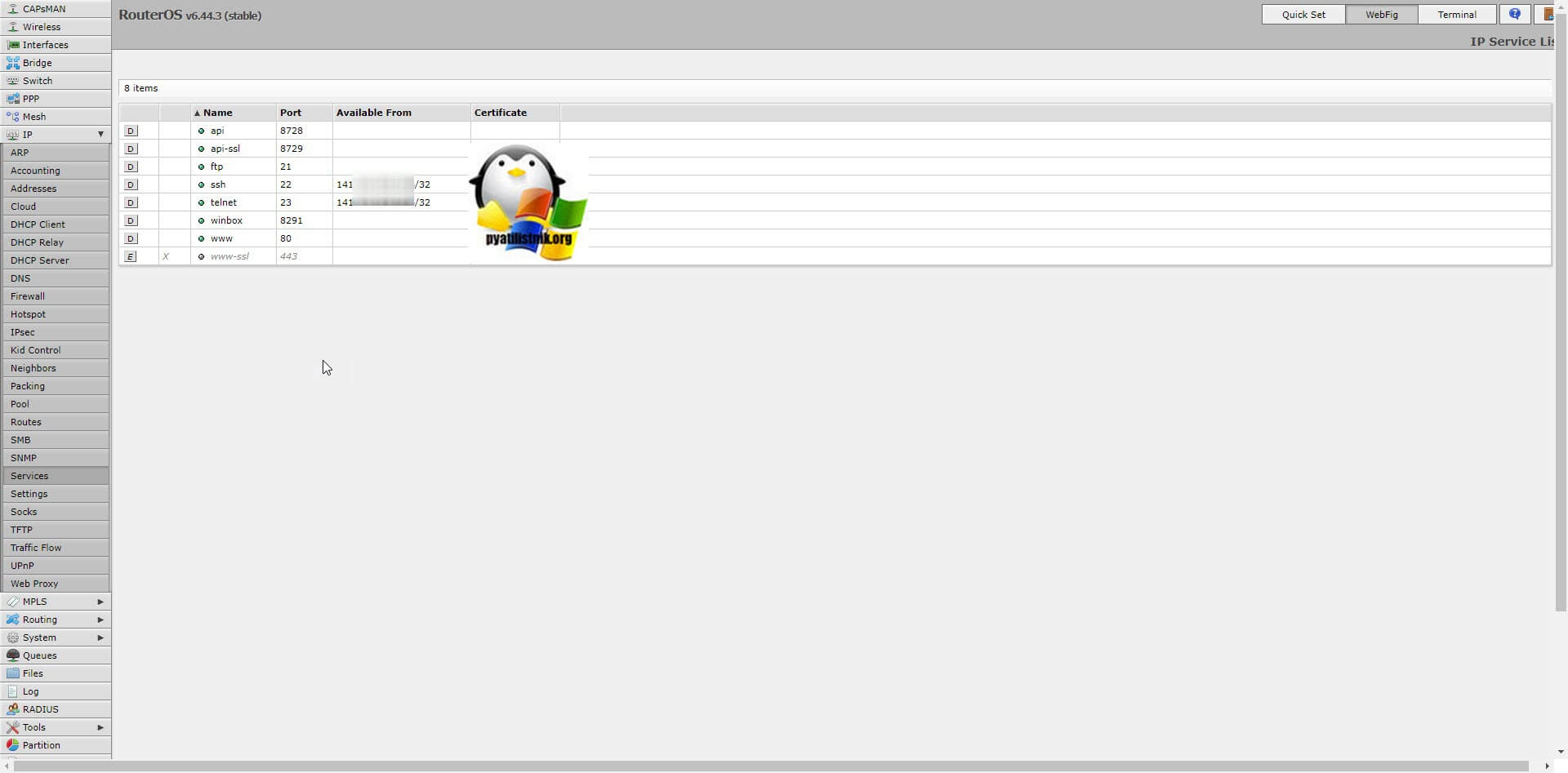

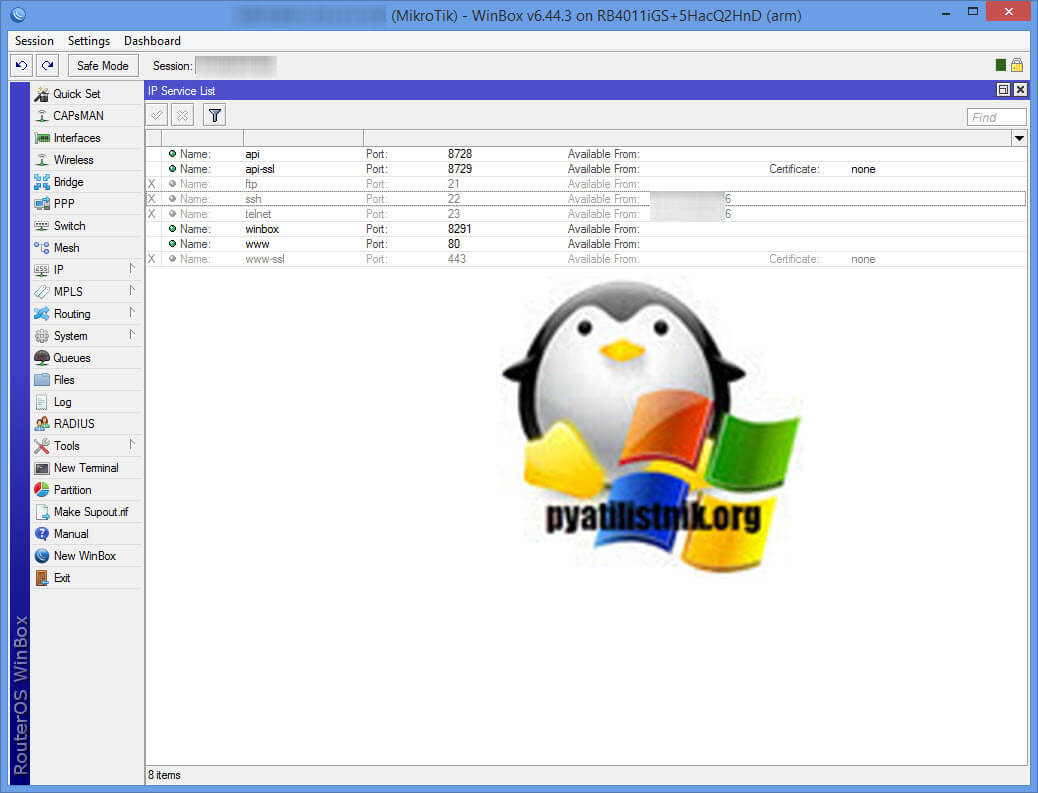

Как я и писал выше, все что вы не используете вы должны отключить, в моем случае, мне для управления моим MikroTik RB4011iGS достаточно веб интерфейса, поэтому я отключу: ftp, ssh, telnet. Для этого слева есть столбец с кнопкой "D".

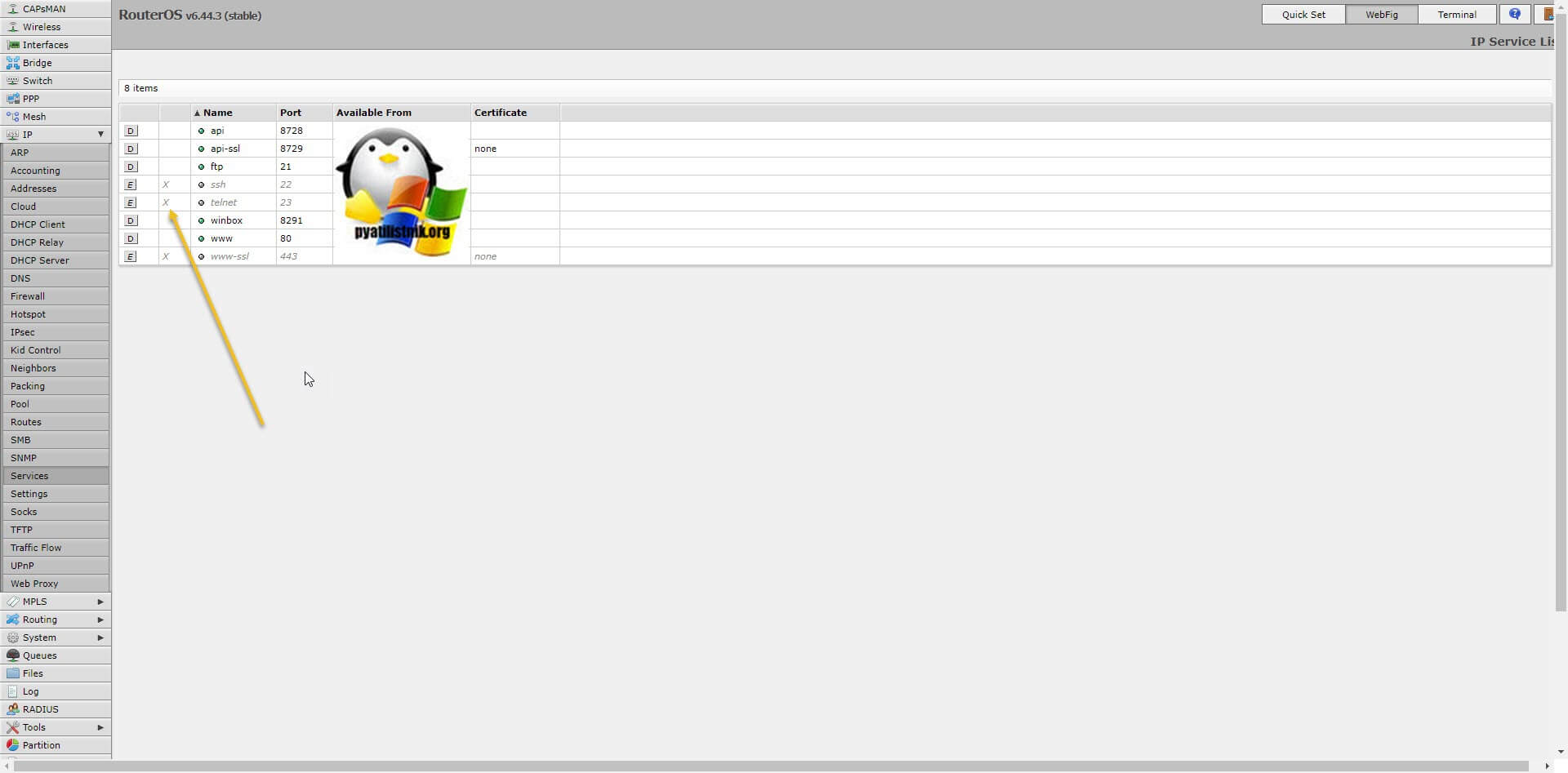

В итоге на против нужной вам службы появился крестик и сама надпись стала прозрачной.

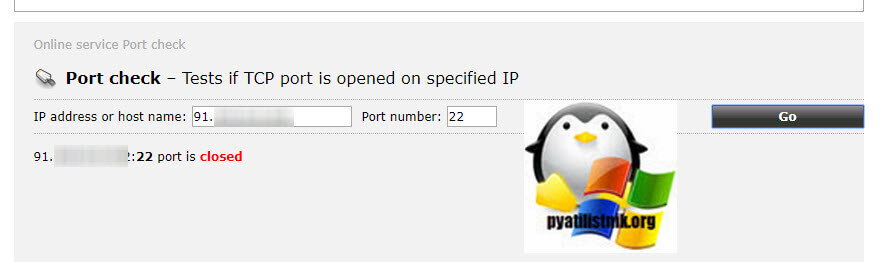

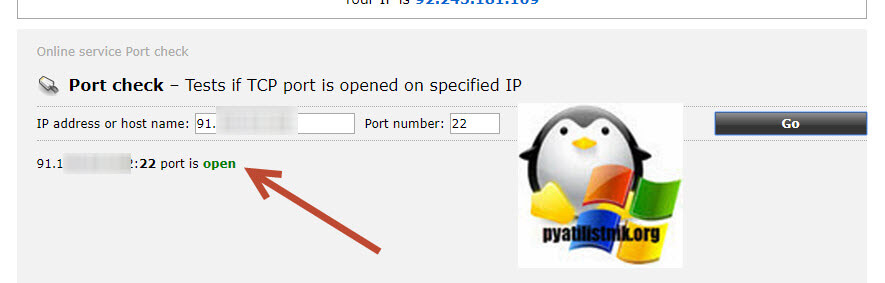

Пробуем проверить доступность порта из Германии, как видим 22 порт SSH закрыт, это хорошо, значит его больше не будут брутфорсить.

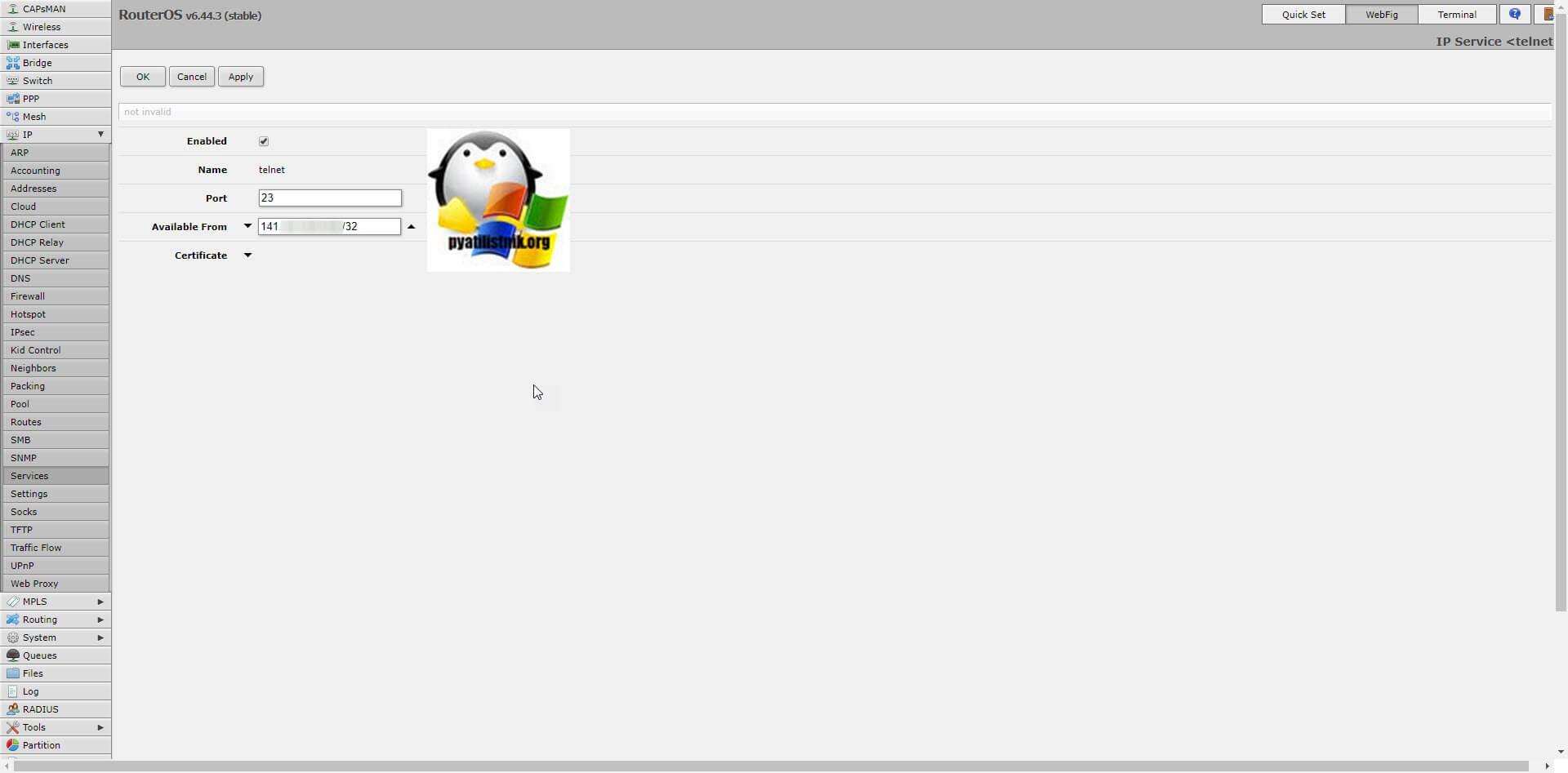

Если вы используете, например SSH, но хотите его оградить от перебора паролей, то вы можете пойти на хитрость и разрешить обращение к нему, только с определенной сети или IP-адреса. Для этого на включенной службе, щелкните два раза. В результате чего у вас откроется редактор правила фильтрации, где вам в поле "Port" необходимо указать по какому порту будет работать служба, для большей безопасности советую менять стандартные значения, на диапазон после 1024 и в поле "Avaliable From" указать сеть или IP-адрес, кому будет разрешено. Сохраняем правило.

В итоге у меня получилось вот так, пробуем проверить с другого IP доступ до служб.

Самое интересное, что порт при SSH при проверке с внешнего сервера показывал статус "Open", что слегка обескураживало

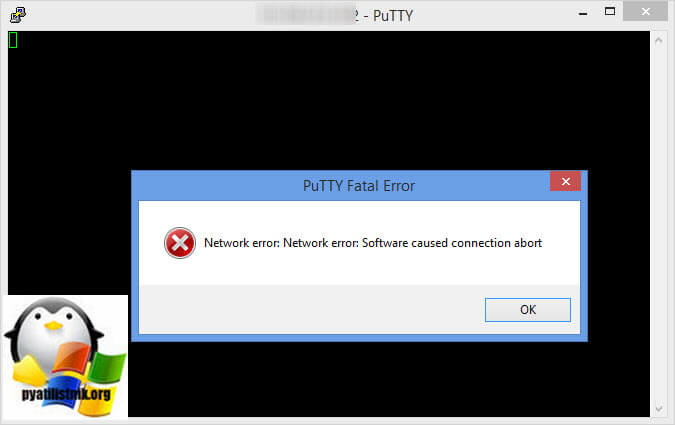

Но если вы попытаетесь подключиться через клиента Putty или его аналоги, то увидите ошибку подключения "Network error: Software caused connection abort", что доказывает, что созданное правило фильтрации на уровне службы работает.

Пробовал настроить фильтрацию служб и через WinBox, но результат тот же

Поэтапная блокировка IP откуда идет перебор паролей на Mikrotik

Предположим, что вы все же привыкли работать в терминале, но ограничиваться одним IP-адресом или подсеткой на уровне фильтрации на службе вы не хотите, тут у вас есть два выхода:

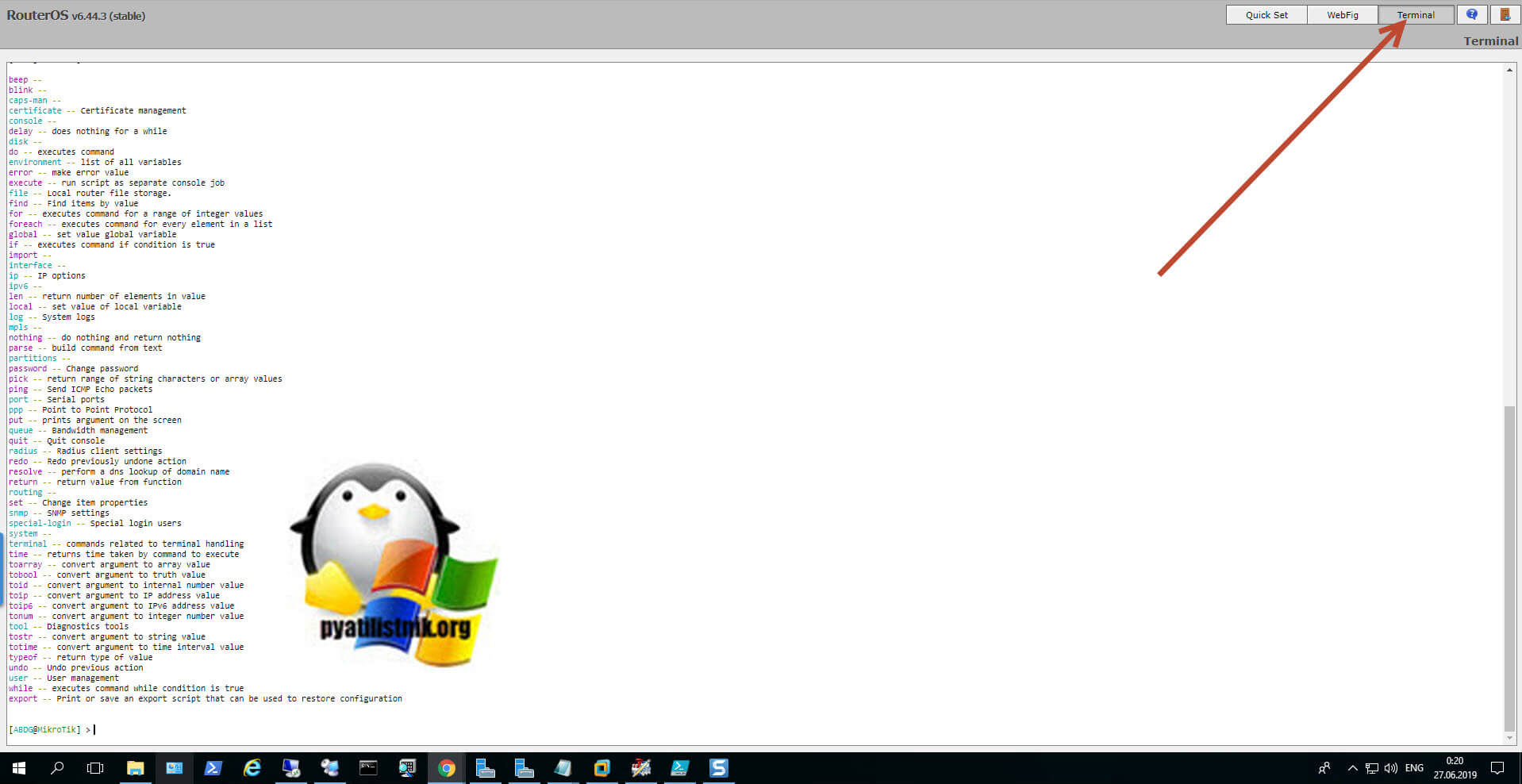

- Во первых, вы можете отключить SSH и Telnet, оставив только веб-интерфейс, в котором есть тот же терминал. Попасть в него можно, выбрав на роутере Mikrotik соответствующую кнопку в правом, верхнем углу. Как видите тут есть все команды.

- Второе, это настроить правила фильтрации и бана через SSH/Терминал, на этом я и остановлюсь. Лично я напоминаю, что я всегда стараюсь изменять стандартные значения портов на нестандартные, для большей безопасности.

Создание правил:

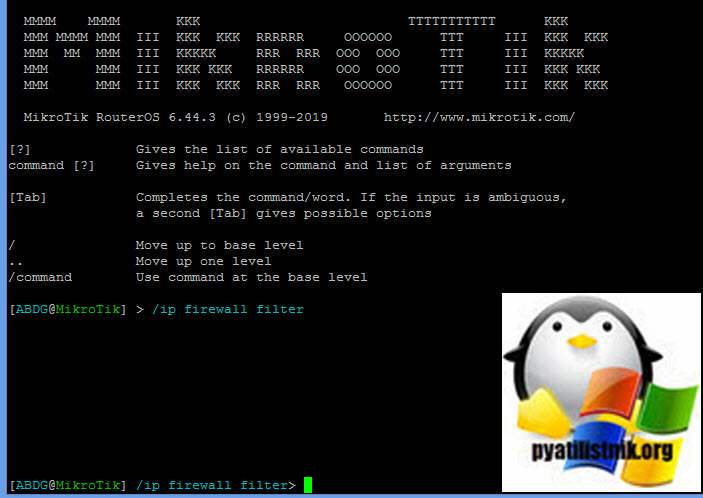

Первым делом перейдем в раздел /ip firewall filter

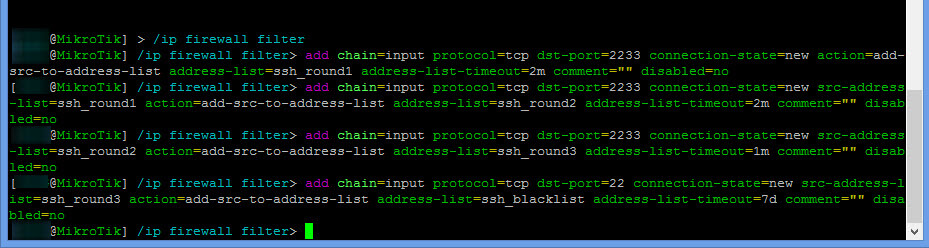

Когда кто-то первый раз обращается по SSH на порт 2233, то мы его идентифицируем для себя и помещаем к себе в список IP адресов под названием "ssh_round1" на 2 минуты

add chain=input protocol=tcp dst-port=2233 connection-state=new action=add-src-to-address-list address-list=ssh_round1 address-list-timeout=2m disabled=noДалее наш роутер Mikrotik начинает наблюдать за новым IP-адресом, который был помещен в "ssh_round1". Если он еще раз в течении 2-х минут попытается произвести подключение на порт SSH 2233 (В моем случае), то мы его помещаем во второй список "ssh_round2", но уже на 2 минуты.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round1 action=add-src-to-address-list address-list=ssh_round2 address-list-timeout=2m disabled=noДалее если кто-либо из второго списка "ssh_round2" вновь попытается подключиться по SSH 2233, то мы его в третий раз заносим в новый список "ssh_round3", но уже на минуту, так как это уже подозрительно.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round2 action=add-src-to-address-list address-list=ssh_round3 address-list-timeout=1m disabled=noЕсли мы выявляем, что из третьего списка к нам опять обратился данный IP-адрес, то заносим его в черный лист запрета и баним на 7 дней, неделю не меньше, как говорил кролик из Винни Пуха.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=7d disabled=no

Если хотите, чтобы все кто попал в ваш блэклист были забанены на вечно, то для этого можно использовать правило:

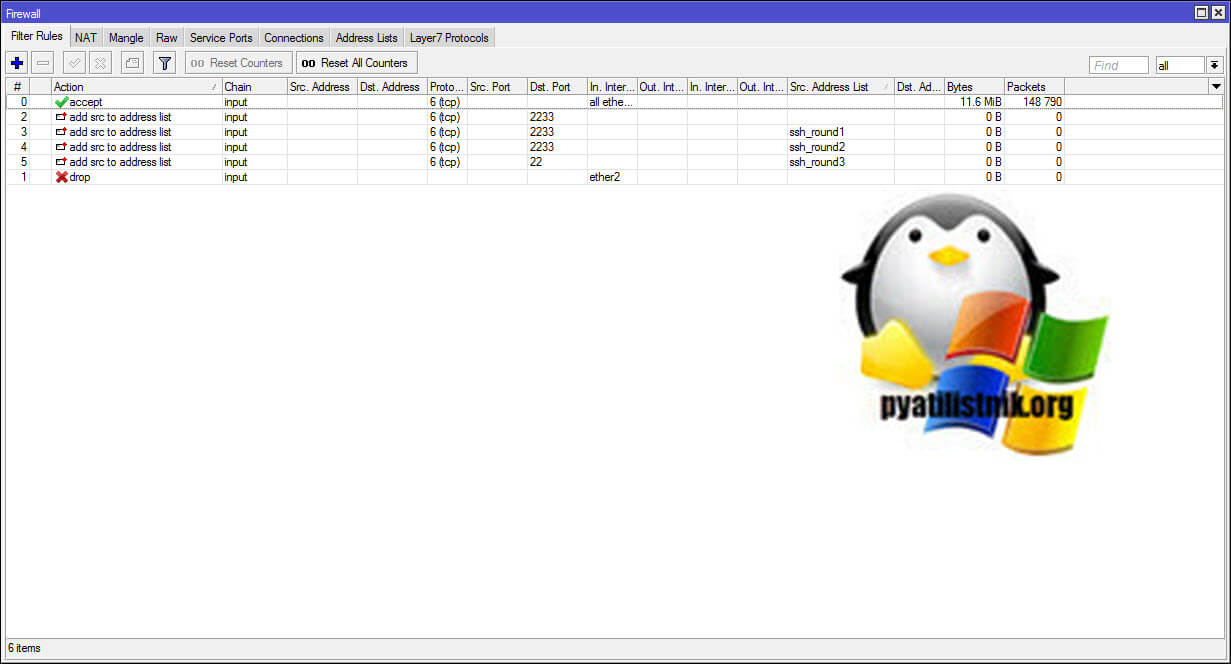

add chain=input protocol=tcp dst-port=2233 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers" disabled=noА вот так выглядят наши созданные правила в WinBox, раздел "Firewall".

Следуя таким конструкциям, вы можете создавать подобные правила и для других служб при необходимости. Надеюсь, что было интересно и вы смогли более надежно защитить ваш роутер Mikrotik.

Базовая настройка защиты роутера MikroTik: настройка устройства, настройка сетевого экрана, защита от сканирования портов, защита от подбора пароля.

🔔 В статье даны примеры команд в терминале MikroTik. Если при вставке команды в терминал, происходит автоматическая вставка команд (при выполнении вы получаете ошибку bad command name или expected end of command), нажмите сочетание Ctrl+V, чтобы отключить эту возможность.

Содержание

Пользователи

Не используйте простые имена пользователя, пароль должен соответствовать требованиям безопасности.

Если доступ к устройству имеют несколько пользователей, вы можете более подробно задать права выбранному пользователю. Создайте новую группу и определите права пользователей этой группы.

Сервисы

Отключить неиспользуемые сервисы

Отключаем сервисы MikroTik, которые не планируем использовать.

Изменить порт Winbox

Обновление

Если обновление версии будет найдено, выполните обновление устройства.

🔗 Скрипт Проверка обновления RouterOS, пришлет уведомление о выходе новой версии прошивки.

Интерфейсы

Объединим внутренние (доверенные) и внешние (недоверенные) интерфейсы в списки, для удобства дальнейшего управления.

Помещаем в этот список интерфейсы локальной сети, VPN подключения и т.д.

Помещаем в этот список внешние интерфейсы (интернет и т.д.).

Соседи

Настроим обнаружение устройства используя Neighbor Discovery только для внутренних интерфейсов или разрешенных интерфейсов.

Разрешаем обнаружение только с интерфейсов перечисленных в списке InternalInterfaces.

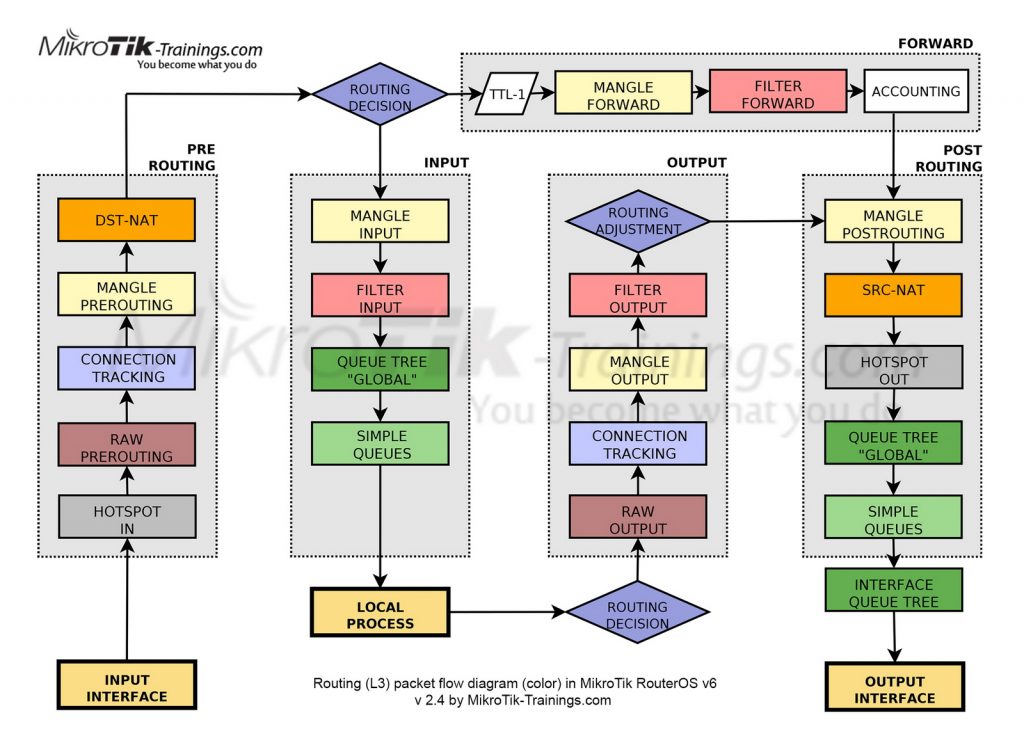

Межсетевой экран

Настраиваем ограничения доступа к роутеру и устройствам сети с помощью межсетевого экрана MikroTik.

Разрешить установленные и связанные соединения

Помещаем правило первым в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Отбросить недействительные пакеты

Помещаем правило после правила Trusted, в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Разрешить ICMP

Поместите правило ориентируясь на его номер в комментарии.

Черный список

Создать список

Создаем список BlackList, в который будем помещать IP адреса, которым по какой-то причине запрещен доступ к MikroTik или защищаемым устройствам.

Создать правило

Для экономии ресурсов центрального процессора, запрещающее правило разместим в таблице Prerouting.

⚠️ Правила размещенные в Prerouting выполняются до разделения трафика на цепочки Input и Forward!

Поместите правило по его номеру в комментарии.

На скриншоте видно дополнительные правила:

Блокировка сканеров портов

Применять правило будем только для новых соединений.

TCP порты ловушки

Создать правило

Помещаем IP адрес недоверенного устройства в BlackList, на 10 часов:

Разместите правило, ориентируясь на его номер в комментарии.

Разрешим порт Winbox

Поместите правило ориентируясь на его номер в комментарии.

Сбрасываем неразрешенные соединения

Поместите правило на последнюю позицию в правилах Firewall Filter Rules.

Блокируем Bruteforce

Помещаем IP адрес устройства в BlackList, на 70 минут.

Комментарии 17

Большое спасибо Евгений! Поправил.

И кстати, её IP я не вижу. Даже в настройках роутера

Едрён-батон, хоть бы слово понял. Это что? Куда прописывать? Ребята, вы ж для чайников пишете. Третья сотня водки зазря ушла. Эхххх. Не быть мне под защитой.

Что именно непонятно? Попробую помочь.

В квадратных скобках указана последовательность нажатия кнопок в окне Winbox.

Например в первом пункте Пользователи:

Нажмите на кнопку [System], потом на кнопку [Users], в открывшемся окне нажмите на вкладку [Groups], потом на кнопку [+] и введите параметры нового пользователя.

вот КМК полезные правила в RAW

Сомнительной полезности правило в случае, если в локалку проброшены какие-то порты

Правило конечно крутое

, но как быть с DNS ?

Хочешь уметь больше? Научиться тонкостям настройки MikroTik можно из русскоязычного онлайн-курса по MikroTik от автора курсов Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

1. Закрываем 53 порт для доступа из вне.

Итак, начнем с простого. Поскольку микротик имеет на борту свой собственный DNS сервер, то 53 порт смотрит у него наружу и просит его использовать. Чем грозит открытый 53 порт?

Рано или поздно, у MikroTik с белым IP адресом, можно заметить нагрузку на процессор и утечку трафика, которая вызвана внешними запросами к Вашему DNS серверу.

Падением скорости вашего интернет-соединения. В моей практике был случай, когда в качестве роутера стоял MikroTik RB951Ui. Провайдер давал 80 мегабит канал, а фактическая скорость у клиента не превышала 2-3 мегабита. Клиент ругался с провайдером, приезжали монтажники, проверяли линию, но все тщетно.

Когда я приехал, то сделал следующее.

Подключаемся к нашему пациенту по Winbox и открываем раздел IP->Firewall->Filter Rules. На скриншоте ниже у меня уже добавлены необходимые правила для обработки трафика на 53 порту.

Что бы сделать так же, добавляем первое правило, которое будет заносить все IP флудильщиков в специальный список IP адресов.

- Chain – input;

- Protocol – 17 (udp);

- Dst.port – 53;

- In.interface – ваш интерфейс, куда включен шнурок провайдера. В моем случае это PPPoE-соединение Ростелекома;

- Action – add src to address list;

- Address List – DNS_FLOOD (название может быть любым).

И второе правило, которое и будет ограничивать.

На этом все. Ваш микротик защищен от DNS флуда и канал теперь свободен. Добавив только эти два правила клиент увидел заявленную от провайдера скорость и был очень рад.

Но есть и другие сервисы и порты, которые в микротике по-умолчанию включены и принимают подключения.

2. Закрываем 2000 порт.

На этом порту у нас живет Btest Server. Он служит для оценки эффективности работы сетевого оборудования путем измерения фактической полосы трафика проходящего через сетевые коммутаторы и маршрутизаторы компания Mikrotik предлагает использовать утилиту BTest.

3. Отключаем стандартные порты.

Обычные пользователи не обращают на них внимания, но я рекомендую всем либо выключить к ним доступ, либо настроить правила фильтрации. Самое простое, как закрыть порты:

Я всегда закрываю все, кроме Winbox потому что мне нет в них необходимости. Можно просто выключить, а можно изменить номер порта на тот, который вам нравится, но стоит быть внимательными, не советую менять порты 443, 80. Это служебные порты и их изменение может привести к потере доступа в Интернет.

У меня выглядит вот так:

Советую и вам так сделать. Это означает что к роутеру можно присоединиться только через винбокс и только из внутренней сети (вместо 192.168.10.0 — должна стоять ваша сеть).

Еще у MikroTik по-умолчанию включен вот такой пункт IP -> DNS:

Allow Remote Requests заставляет слушать DNS-сервис на всех портах маршрутизатора. Таким образом при включении сервиса мы становились отличным хостом для атаки ботами и прочей нечистью из Интернетов.

После снятия галочки, картина такая:

Иногда снятие галочки Allow Remote Requests приводит к некоторым «нерабочим» сайтам по интернету, так как мы выдаём собственный DNS в локальную сеть.

Allow Remote Requests можно поставить если Вы хотите чтоб микротик выступал в роли кэширующего DNS, но в этом случае необходимо запретить обработку запросов DNS поступающих на порты которые смотрят в сеть провайдера и разрешить обрабатывать запросы только из локальной сети.

4. Закрываем любой порт.

Для того, что бы закрыть любой порт для подключения из внешней сети достаточно одного правила, которое по своей сути очень простое. В нем мы указываем тип трафика – снаружи, номер порта или диапазон портов, на каком интерфейсе слушать и что с этим трафиком делать.

Для примера давайте закроем порт 8080.

IP->Firewall->Filter Rules->New Firewall rule (синий плюсик).

Все! Вот так просто! Порт закрыт.

5. Оригиналы источников информации.

-

«Защита Mikrotik от взлома». «Закрываем 53й порт DNS на роутере Mikrotik от внешних запросов».

Хочешь уметь больше? Научиться тонкостям настройки MikroTik можно из русскоязычного онлайн-курса по MikroTik от автора курсов Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

Основными целями всегда являются дефолтные порты и сервисы с наиболее уязвимыми приложениями за ними, например:

- 21 (ftp)

- 22 (ssh)

- 23 (telnet)

- 3389 (RDP)

- 5060 (SIP)

На основе обращений к указанным портам мы и создадим правила, по которым все ip, которые обращаются к ним, будут считаться брутфорсерами и, соответственно, будут добавлены в черный список.

Добавляем правила через консоль:

Или через консоль:

Созданное правило должно стоять первым в списке.

3 комментария

Очень инетересная статья.

Но хотелось бы немного побольше информации по поводу:

Что-бы IP попадал не сразу в черный список, а к примеру через 3 неудачные попытки. На работе так сделано: если 3 раза неудачно попытался зайти на RDP, то попадаешь в блеклист. Можно такое организовать?

Можно.

/ip firewall filter

add chain=input protocol=tcp dst-port=21,22,23,123,3389,5060,8291 connection-state=new src-address-list=PortBrute3 action=add-src-to-address-list address-list=Incoming address-list-timeout=1m disabled=no

/ip firewall filter

add chain=input protocol=tcp dst-port=21,22,23,123,3389,5060,8291 connection-state=new src-address-list=PortBrute2 action=add-src-to-address-list address-list=PortBrute3 address-list-timeout=1m disabled=no

/ip firewall filter

add chain=input protocol=tcp dst-port=21,22,23,123,3389,5060,8291 connection-state=new src-address-list=PortBrute1 action=add-src-to-address-list address-list=PortBrute2 address-list-timeout=2m disabled=no

/ip firewall filter

add chain=input protocol=tcp dst-port=21,22,23,123,3389,5060,8291 connection-state=new action=add-src-to-address-list address-list=PortBrute1 address-list-timeout=2m disabled=no

/ip firewall filter

add action=drop chain=input in-interface=ether1 src-address-list=Incoming

Читайте также: