Отключение telnet на коммутаторе

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель. Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так: Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco: Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM: Либо редко используемые для этих целей конвертеры RS232-Ethernet После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут: Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt: Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

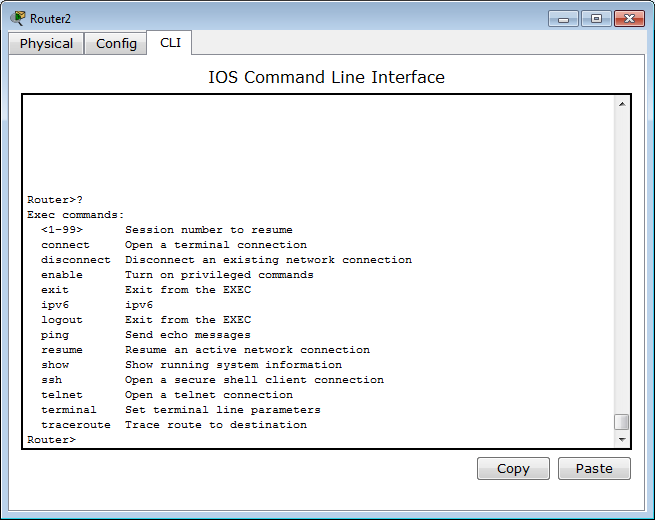

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд: Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал. Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

- размер шрифта уменьшить размер шрифтаувеличить размер шрифта

- Печать

- Эл. почта

- Станьте первым комментатором!

Eltex MES2324B представляет собой коммутатор доступа – это устройство, предназначенное для подключения конечных пользователей, а именно ПК и серверов к ЛВС.

Теоретически данный материал может быть использован для настройки любого коммутатора доступа серии MES, но проверялся только на коммутаторах MES2324B и MES2348B.

MES2324B коммутатор 3 уровня, а это значит, что он поддерживает (выдержка с сайта производителя):

- Статические IP-маршруты

- Протоколы динамической маршрутизации RIPv2, OSPFv2, OSPFv3, BGP3

- Поддержка протокола BFD

- Address Resolution Protocol (ARP)

- Поддержка Proxy ARP

- Поддержка маршрутизации на основе политик - Policy-Based Routing (IPv4)

- Поддержка протокола VRRP

- Протоколы динамической маршрутизации мультикаста PIM SM, PIM DM, IGMP Proxy, MSDP

- Поддержка функции IP Unnumbered

- Балансировка нагрузки ECMP

Так же он поддерживает фильтрацию пакетов на основе ACL списков управления доступом – механизм по некоторому функционалу напоминающий файрвол.

В данном материале мы рассмотрим первоначальную настройку устройства.

Перед началом нужно сбросить конфигурацию коммутатора до заводской. Как это сделать написано здесь .

Далее все операции будут проводиться над устройством сброшенным до заводскими настройками.

Зайдем на устройство логин и пароль по умолчанию:

После сброса устройства до заводских настроек, в конфиге устройства должно быть пусто:

Режимы работы консоли

Так же хочу обратить ваше внимание на режимы работы консоли.

Есть три режима работы, далее выдержка из инструкции к серии MES:

Командный режим (EXEC), данный режим доступен сразу после успешной загрузки коммутатора и ввода имени пользователя и пароля (для непривилегированного пользователя). Приглашение системы в этом режиме состоит из имени устройства (host name) и символа “>”.

Некоторые команды доступные в привилегированном режиме недоступны в режиме конфигурирования. Например, чтобы сохранить конфигурацию устройства, используется команда

Она в этом режиме недоступна

Настройка сети

MES2324B предоставляет возможность настройки с использованием админ-панели управления. Для того, чтобы получить доступ к этой админ панели, мы должны прописать на устройстве IP-адрес.

Это делается очень просто

Обратите внимание, все настройки, после проверки их корректности, нужно сохранять в конфигурацию командой

Иначе при перезагрузке или отключении питания, все ваши настройки пропадут.

Если мы сейчас проверим конфигурацию устройства, то увидим следующее:

Теперь проверим наличие доступа к роутеру, пробуем со своего ПК

Настройка удаленного доступа

Устройство доступно по сети. Попробуем зайти на него через Telnet:

Telnet устаревший и небезопасный протокол, мы будем использовать ssh.

Для этого сначала отключим telnet

Теперь включим ssh

Пробуем подключиться по ssh

Не забываем записать конфигурацию

Установка пароля администратора

Зададим пароль администратора, для примера возьмем “Qwerty”

Сохраним изменения и перезаймём в консоль.

Если мы попробуем использовать пароль

нас ждет неудача

Доступ теперь возможен только по новому паролю.

Теперь вы можете получить доступ к админ-панели по адресу:

Проверка конфигурации

Проверим конфигурацию нашего устройства:

Как вы видите в конфиге появились строки:

- установки пароля для пользователя admin

- включения ssh сервера

- отключение telnet сервера

- настройки ip адреса доступа

Вот и всё. Базовая настройка проведена и устройство может быть использовано.

Заключение

Мы рассмотрели базовую настройку коммутатора, задали ему ip адрес. Отключили telnet и включили более безопасный ssh, а также поменяли пароль администратора.

В общем устройство готово к работе как обычный коммутатор. Конечно, еще нужно поменять сетевое имя, установить синхронизацию с серверами времени, и провести еще множество настроек, но об этом будет рассказано в будущих материалах.

Давайте разберёмся, как ограничить доступ к маршрутизатору. Для начала рекомендую прочитать статью об ACL, если вы этого ещё не сделали.

Как не надо делать

Итак, есть маршрутизатор, мы, как администраторы хотим иметь возможность удалённо к нему подключаться по ssh либо telnet, но не хотим, чтобы к нему удалённо подключались злоумышленники и брутфорсили наши пароли. Задача достаточно сложная, если пытаться решить её применением расширенных ACL на интерфейсы маршрутизатора.

Допустим есть роутер с такими интерфейсами:

- Fa0/0 (191.168.0.1)

- Fa0/1 (192.168.1.1)

- Fa0/2 (192.168.2.1)

Чтобы зафильтровать доступ по telnet, на Fa0/0 нам пришлось бы применить такой ACL на вход:

На Fa0/1 и Fa0/2 надо было бы применить тот же ACL. Так как к маршрутизатору можно подключиться на любой его интерфейс. Например, мы можем находиться в сети, подключенной через Fa0/0 и обратиться к роутеру через интерфейс Fa0/1. Наш трафик заходит через Fa0/0, маршрутизируется на Fa0/1 и там уже происходит подключение по telnet. Поэтому мы и перечислили все интерфейсы. Представьте теперь, что на каждом из интерфейсов уже был свой ACL со своими правилами по фильтрации. В этом случае у нас не получится применить общий ACL 101 на все интерфейсы, надо будет в каждый ACL добавлять три строчки. Представьте, что появился новый интерфейс Fa0/3 (192.168.3.1) – теперь нам надо обойти все созданные ранее ACL и добавить там строчку

Короче говоря, мы обязательно что-то забудем, да и вообще, так дела не делаются. К счастью, у cisco есть гораздо более простой способ ограничить доступ с каких-то адресов к telnet или ssh.

Как надо делать

Создаём стандартный ACL, в котором перечисляем адреса и сети, из который доступ по telnet надо разрешить. И применяем его непосредственно на line vty 0 4, то есть, на линии виртульного терминала, к которым происходит подключение. Таким образом, не важно, через какой интерфейс маршрутизатора telnet пакеты попадут на роутер, они будут отфильтрованы когда доберутся собственно до vty.

Например, в предыдущем примере, с тремя интерфейсами на маршрутизаторе надо разрешить подключение по telnet с адреса администратора (192.168.1.100), со всех остальных адресов – запретить. Настройка будет выглядеть так:

ACL 1 — простой ACL, состоящий из двух строк. Применён он на line vty и теперь не важно, откуда пришёл трафик, с какого интерфейса, с какой сети. Когда он дойдёт до VTY, он будет проверен на соответствие ACL и принят, либо отброшен.

Обратите внимание, что ACL применяется на интерфейсе командой access-group, а на vty — командой access-class.

понедельник, декабря 03, 2012

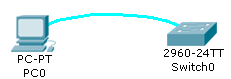

Управление оборудованием Cisco Systems

Хотя данный вариант был уже рассмотрен нами ранее. Вернемся к нему еще раз и поговорим о нем чуть подробнее. Данный тип подключения используется в следующих случаях:- При первоначальной настройке оборудования

- Если что то сломалось и вы не можете получить удаленный доступ к оборудованию

- Если вы находитесь рядом с оборудованием

|

| Компьютер подключен к коммутатору консольным кабелем |

|

| Вы подключились к коммутатору через консольный порт |

|

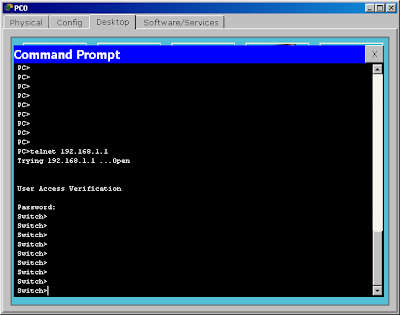

| Использование telnet для получения доступа к консоли оборудования |

35 коммент.:

Другие источники советуют вместо password использовать secret, т.к. пароль, в таком случае будет хранится зашифрованным в конфигурационном файле. Думаю стоит об этом сказать если прозвучало слово безопасность =) Спасибо.

Сорри за комент, прочитал следующую статью.

Нет, в данном случае все правильно. Команду secret используют только в том случае если хотят указать пароль, хранящийся в зашифрованном виде, для перехода в привеллигированный режим (используют enable secret вместо enable pas). В данной статье команда enable pas не рассматривалась. Просто взять и заменить слово password на secret во всех командах данной статьи НЕЛЬЗЯ.

Сделал все как написано, через телнет не могу зайти. в чем проблема?

PC>telnet 192.168.1.1

Trying 192.168.1.1 . Open

[Connection to 192.168.1.1 closed by foreign host]

вот что выдает

Сбросьте конфигурацию вашего устройства, посмотрим.

P.S. не забудьте удалить (или заменить *) из конфигурации все пароли и критически важные моменты.

Я разобрался, спасибо большое! Когда вводил line vty 0 4, 0 и 4 не разделял пробелом. Исправил, все заработало. Только вот вопрос, ПК подключен к коммутатору, к этому SW подключено еще два SW, их я удаленно вижу и захожу, подключаю 3-й и на него зайти не могу. Пробовал, на порт, для 3 SW, подключать один из двух имующихся, все работает. Сколько вообще можно подключить sw?

Такой вопрос а вы можете пропинговать с ПК IP адрес SW3? Если нет, то у вас скорее всего неверно настроен транк со стороны коммутатора SW3.

Опять же, если хотите, сбросьте конфиги всех устройств. Посмотрим.

Спасибо! Я хочу сам попробовать под разобраться. Если не получится, то тогда Вам скину конфиги.

У меня еще один вопрос, я удаленно захожу на SW1, и с него не могу ни зайти ни на один SW ни пингануть, а с ПК все получается. В чем может быть проблема? или так нельзя? Все SW находятся в одном вилане

При подключении выдает Connection timed out; remote host not responding. У меня все SW в одной сети, а маски у всех разные. когда сделал у 2-х SW маски одинаковые все заработало. Так и должно быть? Или в пределах одной сети должен быть допуск независимо от маски?

Как же тогда управляют большими сетями?

В больших сетях как раз таки происходит разделение на сети и подсети, которые связаны между собой маршрутизаторами. В пределах одной сети устройствам задается одинаковый адрес сети и одинаковая маска подсети (на основание которой как раз таки и определяется адрес сети). Устройства имеющие одинаковый адрес сети будут видеть друг друга на прямую, а вот устройства имеющие разные адреса сети общаются через маршрутизаторы.

Следовательно для решения вашей проблемы задайте вашему ПК, и всем коммутаторам адреса из одно подсети, например из диапазона 192.168.1.1-254 с маской 255.255.255.0.

Спасибо большое за своевременную помощь и и развёрнутые понятные ответы. Если что буду к Вам обращаться, с Вашего позволения!

незачто, обращайтесь буду рад попробовать помочь.

могу и я полюбопытствовать (почти первый раз циску вижу): есть 2 здания, поднят сторонней компанией канал объединяющий их в локальную сеть, на основе или впн или влан по оптике, fg-fom4e мультиплексор, за ним безголовый длинк. Но его решили заменить на циску, 2960. проблема в том что циска не воспринимает этот самый мультиплексор. я грешу на настройки (влан на циске и ip, что уж в мультиплексоре незнаю. ) в локалке она пашет (через нее вам пишу) и пингуется. а когда переношу в пределы плекса ее не видно (пинга нет). Могли бы вы подсказать куда копать?:)

p.s. после плекса продолжается таже локальная сеть:0

Давайте попробуем разобраться вместе, но говорю сразу что fg-fom4e в глаза не видел не разу.

1. Если не затруднит нарисуйте схему вашей сети.

2. Видят ли fg-fom4e-мы на разных концах оптической линии друг друга.

3. Сбросьте пожалуйста конфиг 2960

4. Каким интерфейсом подключается 2960 к fg-fom4e

соответственно подключается по витой паре обычной. подсети одни и теже.

hostname @@@@@@

enable secret @@@@@@@@@@@@@@@@@@@@@@@@

enable password @@@@@@

no aaa new-model

vtp mode transparent

ip subnet-zero

no file verify auto

spanning-tree mode pvst

spanning-tree extend system-id

vlan internal allocation policy ascending

vlan 15 name inet

vlan 111 name mange

vlan 2778

interface FastEthernet0/1 switchport access vlan 2778 switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/2 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/3 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/4 switchport access vlan 2778 switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/5 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/6

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/7

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/8

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/9

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/10

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/11

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/12

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/13

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/14

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/15

switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/16

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/17

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/18

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/19

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/20

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/21

switchport access vlan 15

switchport mode access

interface FastEthernet0/22

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/23

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/24

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/25

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/26

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/27

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/28

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/29

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/30

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/31

switchport access vlan 15

switchport mode access

interface FastEthernet0/32

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/33

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/34

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/35

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/36

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/37

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/38

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/39

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/40

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/41

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/42

switchport trunk encapsulation dot1q

switchport trunk native vlan 2778

switchport mode trunk

interface FastEthernet0/43

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/44

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/45

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/46

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/47

switchport access vlan 15

switchport mode access

interface FastEthernet0/48

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

Этот документ содержит пошаговые инструкции по настройке Secure Shell (SSH) версии 1 на коммутаторах Catalyst под управлением Catalyst OS (CatOS). Тестировалась версия cat6000-supk9.6-1-1c.bin.

Предварительные условия

Требования

Cat 4000/4500/2948G/2980G (CatOS)

образы K9, начиная с 6.1

Cat 5000/5500 (CatOS)

образы K9, начиная с 6.1

Cat 6000/6500 (CatOS)

образы K9, начиная с 6.1

12.1(12c)EA1 и более поздние

12.1(11)EA1 и более поздние

Cat 4000/4500 (ПО интегрированной Cisco IOS)*

12.1(13)EW и более поздние **

Cat 6000/5500 (ПО интегрированной Cisco IOS)*

12.1(11b)E и более поздние

12.1(12c)EY и более поздние, 12.1(14)E1 и более поздние

** Поддержка SSH отсутствует в релизе 12.1E для Catalyst 4000 под управлением программного обеспечения интегрированной Cisco IOS.

В этом документе предполагается, что аутентификация производится до реализации SSH (через пароль Telnet, TACACS+) или RADIUS. SSH с Kerberos не поддерживается до реализации SSH.

Используемые компоненты

Этот документ касается только Catalyst 2948G, Catalyst 2980G, Catalyst серии 4000/4500, Catalyst серии 5000/5500 и Catalyst серии 6000/6500 под управлением CatOS образа K9. Дополнительные сведения см. в разделе Требования данного документа.

Сведения, представленные в данном документе, были получены на тестовом оборудовании в специально созданных лабораторных условиях. При написании данного документа использовались только данные, полученные от устройств с конфигурацией по умолчанию. При работе с реально функционирующей сетью необходимо полностью осознавать возможные последствия выполнения команд до их применения.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. в разделе Технические советы Cisco. Условные обозначения.

Сетевой график

Конфигурация коммутатора

Отключение SSH

В некоторых ситуациях может возникнуть необходимость в отключении SSH на коммутаторе. Необходимо проверить, настроен ли SSH на коммутаторе, и если да, отключить его.

Чтобы проверить, был ли SSH настроен на коммутаторе, введите команду show crypto key. Если выводится ключ RSA, SSH настроен и включен на коммутаторе. Ниже приводится пример.

Чтобы удалить ключ шифрования, введите команду clear crypto key rsa для отключения SSH на коммутаторе. Ниже приводится пример.

Читайте также: