Настройка роутера cisco 2911

Стр 1 из 2Следующая ⇒

Обратитесь к выставке. Переключатель был сконфигурирован, как показано. был выдан Пинг на шлюз по умолчанию, но пинг не был успешным. Другие переключатели в той же сети могут свистеть этот шлюз. Что такое возможная причина для этого?

Никакая команда отключения не было выдается для VLAN 1. локальный сервер DNS не функционирует должным образом .

2.

При попытке решить проблему сети, техник сделал несколько изменений в текущем файле конфигурации маршрутизатора. Изменения не решить эту проблему и не были сохранены.Какие действия техник может предпринять , чтобы отменить изменения и работать с файлом в NVRAM?

Выполните команду перезагрузки без сохранения текущей конфигурации.

Закройте и снова откройте программу эмуляции терминала.

Удалите файл vlan.dat и перезагрузить устройство.

Выполните команду обкатки конфигурации копия запуска-конфигурации.

3.

Почему так важно , чтобы настроить имя хоста на устройстве?

разрешить локальный доступ к устройству через консольный порт

маршрутизатора Cisco или коммутатор только начинает работать , когда его имя хоста устанавливается для идентификации устройства во время удаленного доступа (SSH или Telnet)имя хоста должно быть сконфигурировано до других параметров

4.

Процедура , которая используется для доступа к 2960 коммутатор Cisco при выполнении первоначальной настройки в защищенной среде?

5.

Какой критерий должен следовать при разработке схемы адресации IPv4 для конечных устройств?

6.

Администратор сети должен сохранить идентификатор пользователя, пароль, а такжесодержимое сеанса частного при создании удаленного подключения консоли с переключателем для управления им. Какой метод доступа должен быть выбран?

SSH

7.

Какой интерфейс позволяет осуществлять дистанционное управление 2 коммутатора второго уровня?

виртуальный интерфейс переключатель

консоли порт интерфейса Кнопка

AUX интерфейс

первого интерфейса порта Ethernet

8.

Что является результатом использования команды пароля шифрования службы на сетевом устройстве Cisco?

Команда шифрует включить режим пароля.

Администратор сети , который позже входит в устройство будет необходимо ввести пароль администратора для того , чтобы получить доступ к устройству Cisco.

9.

Сравнительное difinitions в их соответствующих CLI горячих клавиш и сочетаний клавиш.

Tab -> Завершает сокращенные команды и параметры

Ctrl-R -> возвращает непосредственно в привилегированный режим

Стрелка вверх -> прокручивает назад через ранее введенные команды

Ctrl-Z -> отменяет любую команду в настоящее время вводится и возвращается непосредственно в привилегированный режим

Ctrl-C -> Повторный, на новый линии, команда в настоящее время набирается

10.

Администратор Сеть планирует обновление IOS на нескольких из головного офиса маршрутизаторов и коммутаторов. Какие три вопроса необходимо ответить , прежде чем продолжить выбора IOS и обновление? (Выберите три варианта .)

Какие функции необходимы для устройства?

Продлайт устройства имеют достаточно NVRAM для хранения образа IOS?

Пользовательского режима EXEC

режим настройки режима монитора ROM

Флэш получает копию IOS из памяти , когда устройство включено.

Флэш обеспечивает энергонезависимую память.

Содержание вспышки может быть перезаписана.

Вспышка является компонентом коммутаторов Cisco , но не в маршрутизаторах Cisco. Содержание вспышки могут быть потеряны во время цикл питания.

15.

Пароли могут быть использованы , чтобы ограничить доступ ко всем или части Cisco IOS.Выберите нужные режимы и интерфейсы , которые могут быть защищены паролем. (Выберите три варианта .)

загрузки IOS режим

интерфейса Ethernet

Привилегированный режим

VTY

Интерфейс консоли интерфейса режима конфигурации маршрутизатора

17.

Что такое пользователь пытается определить , при выдаче команды пинг 10.1.1.1 на компьютере?

Если есть возможность соединения с целевым устройством

, какой тип устройства находится в пункте назначения ,

если стек TCP / IP функционирует на ПК , не подвергая трафика на проводе

путь , по которому трафик будет предпринять , чтобы добраться до места назначения

18.

Какая команда может использоваться на ПК с Windows , чтобы увидеть конфигурацию IP этого компьютера?

Пинг

показать интерфейсы

показать интерфейс IP кратко

IPCONFIG

19.

Какое утверждение верно в отношении запущенного файла конфигурации в устройстве Cisco IOS?

Она должна быть удалена с помощью Erase обкатки конфигурации команды.

Он автоматически сохраняется , когда после перезагрузки маршрутизатора.

Цифры подчеркивают

Выход привилегированный режим и нажмите клавишу Enter. *ПРАВДА*

Выход в режим глобальной конфигурации.

Введите CTRL-Z на привилегированного режима запроса.

Выключите и включите устройство.

24.Which два символа допускаются как часть имени хоста устройства Cisco? (Выберите два варианта.)

тире *

цифры *

Маршрутизатор имеет действительную операционную систему и файл конфигурации, сохраненный в NVRAM. Файл конфигурации содержит секретного пароля, но не консольный пароль. Когда маршрутизатор загружается, режим, который будет отображаться?

Режим глобальной конфигурации

режима настройки

привилегированного EXEC режима

пользовательского режима EXEC *

Обратитесь к выставке.

Техник добавляет новый компьютер к локальной сети. После распаковки компонентов и сделать все соединения, техник запускает компьютер. После загрузки ОС, техник открывает браузер, и проверяет, что компьютер может достигнуть в Интернете. Почему компьютер может подключиться к сети без каких-либо дополнительных настроек?

ПК был предварительно настроен на использование DHCP. *

Обратитесь к выставке.

Сеть техник тестирования подключения в новой сети. На основании результатов испытаний, показанных на выставке, что устройство не техник имеют возможность соединения с и какое устройство делает техник не имеет связь с? (Выберите два варианта.)

Подключение: Переключатель 2 *

Подключение: PC-D

Подключение: PC-B

нет возможности подключения: не переключатель 1

нет подключения: переключатель 2

без подключения к Интернету: PC-C *

Обратитесь к выставке.

Какие три факта можно определить по видимой выходу шоу интерфейса IP краткую команду?(Выберите три варианта.)

Два физические интерфейсы настроены.

Коммутатор может управляться удаленно.

Одно устройство прикрепляется к физическому интерфейсу. * Пароли были настроены на коммутаторе.Два устройства присоединены к коммутатору.

Значение по умолчанию SVI был настроен. *

37. Администратор конфигурирует порт консоли коммутатора с помощью пароля. В каком порядке будет путешествие администратором через режимы работы IOS в целях достижения режима, в котором будут введены команды конфигурации? (Используются не все варианты.)

38. Матч определения в их соответствующих CLI горячих клавиш и сочетаний клавиш.(Используются не все варианты.)

Обратитесь к выставке. Переключатель был сконфигурирован, как показано.

Базовая настройка маршрутизатора cisco

был выдан Пинг на шлюз по умолчанию, но пинг не был успешным. Другие переключатели в той же сети могут свистеть этот шлюз. Что такое возможная причина для этого?

Никакая команда отключения не было выдается для VLAN 1. локальный сервер DNS не функционирует должным образом .

2.

При попытке решить проблему сети, техник сделал несколько изменений в текущем файле конфигурации маршрутизатора. Изменения не решить эту проблему и не были сохранены.Какие действия техник может предпринять , чтобы отменить изменения и работать с файлом в NVRAM?

Выполните команду перезагрузки без сохранения текущей конфигурации.

Закройте и снова откройте программу эмуляции терминала.

Удалите файл vlan.dat и перезагрузить устройство.

Выполните команду обкатки конфигурации копия запуска-конфигурации.

3.

Почему так важно , чтобы настроить имя хоста на устройстве?

разрешить локальный доступ к устройству через консольный порт

маршрутизатора Cisco или коммутатор только начинает работать , когда его имя хоста устанавливается для идентификации устройства во время удаленного доступа (SSH или Telnet)имя хоста должно быть сконфигурировано до других параметров

Процедура , которая используется для доступа к 2960 коммутатор Cisco при выполнении первоначальной настройки в защищенной среде?

5.

Какой критерий должен следовать при разработке схемы адресации IPv4 для конечных устройств?

6.

Администратор сети должен сохранить идентификатор пользователя, пароль, а такжесодержимое сеанса частного при создании удаленного подключения консоли с переключателем для управления им. Какой метод доступа должен быть выбран?

SSH

7.

Какой интерфейс позволяет осуществлять дистанционное управление 2 коммутатора второго уровня?

виртуальный интерфейс переключатель

консоли порт интерфейса Кнопка

AUX интерфейс

первого интерфейса порта Ethernet

8.

Что является результатом использования команды пароля шифрования службы на сетевом устройстве Cisco?

9.

Сравнительное difinitions в их соответствующих CLI горячих клавиш и сочетаний клавиш.

Tab -> Завершает сокращенные команды и параметры

Ctrl-R -> возвращает непосредственно в привилегированный режим

Стрелка вверх -> прокручивает назад через ранее введенные команды

Ctrl-Z -> отменяет любую команду в настоящее время вводится и возвращается непосредственно в привилегированный режим

Ctrl-C -> Повторный, на новый линии, команда в настоящее время набирается

10.

Администратор Сеть планирует обновление IOS на нескольких из головного офиса маршрутизаторов и коммутаторов. Какие три вопроса необходимо ответить , прежде чем продолжить выбора IOS и обновление? (Выберите три варианта .)

- AOL хочет быть Вашим агентом по закупкам

- Bizz: Допустим, клиент не проверил карман, а там что-то лежит, что может повредит аппарат. Как быть в такой ситуации?

- V. Юридические адреса, банковские реквизиты и подписи сторон

- X. Не должно быть ревности. Половая любовная жизнь, построенная на взаимном уважении, на равенстве, на глубокой идейной близости, на взаимном доверии, не допускает лжи, подозрения, ревности.

- Адрес: Акмолинская область, Целиноградский район, село Д-Кудук, ул.Мира 9-11.

- Адрес: г. Барнаул, пр. Ленина, 4 / Толстого, 24.

- Адреса в подсети, зарезервированные для широковещания

- Адреса координат X Y Z A B C

- Адресная, данных, управления

- Адресный ручной извещатель HOTS КОД 55000-910

- Анализ дебиторской задолженности по счету 206 по срокам возникновения.

- Анализ соотношения дебитОрской и кредиторской задолженности

Базовая настройка маршрутизатора для CCNA и ICND. Назначение IP-адресов на интерфейсы маршрутизатора.

Первый адрес подсети A надо назначить на интерфейс маршрутизатора fastethernet 0/0.

Первый адрес подсети B надо назначить на интерфейс маршрутизатора fastethernet 0/1.

Первый адрес подсети C надо назначить на интерфейс маршрутизатора serial 0/0/0. Причем на один конец кабеля (DCE) для интерфейса serial необходимо назначить clock rate (задать время для синхронизации сигнала), а для другого (DTE) этого делать не надо.

// Так я буду обозначать комментарии.

-

Устанавливаем консольное соединение через гипертерминал со следующими настройками:

Заметьте, что компьютер PC1 может нормально пинговать компьютер PC2, но не может пинговать PC3.

Cisco для новичков. Часть 1.Первоначальная настройка маршрутизатора Cisco

Это происходит из-за не настроенной маршрутизации. А настроим мы её в следующей шпаргалке 😉

Базовая настройка роутеров в Packet Tracer

Настройка роутера копированием конфигурации

-

Для автоматической базовой настройки (всё, что выше) маршрутизатора выполните следующие действия:

Вы также можете скачать текстовый файл с настройками (R1) выше: basic_configure_router_R1.txt.

Скачайте заодно (для сравнения) файл с настроуками для роутера R2: basic_configure_router_R2.txt.

Книга Маршрутизаторы Cisco. Руководство по конфигурированию

Если выполняется настройка конфигурации фильтров или брандмауэров и необходимо уточнить, как разрешить или заблокировать трафик при использовании данного средства, то следует ознакомиться с этими примечаниями.

Для каждого средства, рассматриваемого в разделе, приведены обязательные и необязательные команды, используемые при обычной настройке конфигурации. Отличительной особенностью этого описания является то, что шаги настройки конфигурации представлены в формате иерархической структуры. Строго следуя этой иерархической структуре, можно успешно настроить конфигурацию сложного средства или технологии. Но если обнаруживается, что определенный вариант настройки средства не нужен, то можно обойти соответствующий уровень в иерархической структуре.

В каждый раздел включен пример применения команд и их параметров. Эти примеры представлены с командами, перечисленными в том порядке, в котором они были бы действительно введены при соблюдении предусмотренной в книге иерархической структуры. Изучить и понять принципы настройки конфигурации по тем примерам, которые могут быть фактически получены из маршрутизатора, намного сложнее, поскольку в нем команды отображаются в предопределенном порядке, а не в порядке их ввода. Кроме того, по возможности примеры сокращены в целях отображения только тех команд, которые представлены в разделе.

В конце каждой главы приведен список рекомендуемой литературы, с помощью которого можно найти источники более подробной информации по рассматриваемой теме. Овладейте полным спектром повседневно применяемых средств управления файлами маршрутизатора, сопровождения системы и мониторинга задач. Изучите возможности настройки конфигурации локальных сетей, распределенных сетей, последовательных и логических интерфейсов, а также решений на основе средств коммутации. Научитесь применять протоколы IPv4 и IPv6, а также все ведущие протоколы маршрутизации IP, многоадресатной рассылки и обработки маршрутов: NAT, HSRP, DHCP, TFTP, Mobile IP, RIP, EIGRP, OSPF, IS-IS, BGP, MBGP и многие другие. Узнайте, как настраивать мультипротокольную коммутацию меток (MPLS) в любой сетевой среде. Реализуйте возможности обеспечения качества обслуживания, примените средства AutoQoS и организуйте выполнение других задач обработки пакетов. Определите стандартные компоненты, необходимые для реализации сетей Voice over IP, ATM или Frame Relay. Займитесь систематической реализацией средств безопасности маршрутизатора, включая AAA, фильтрацию трафика, брандмауэры, IPsec, шифрование, а также стандартные и расширенные списки доступа. Упростите конфигурацию безопасности с применением диспетчера настройки безопасности устройств (SDM).

Определение источника надежной информации о командах настройки конфигурации маршрутизатора Cisco может потребовать проведения обширного поиска, отнимающего много времени. Решением становится эта книга, представляющая собой краткий, небольшой по объему, предназначенный для повседневного использования справочник по средствам и конфигурациям маршрутизатора Cisco, наиболее широко применяемым в наше время. В ней сведена воедино вся информация о настройке маршрутизации, которая когда-либо может потребоваться большинству специалистов по работе с сетями- к тому же, эта информация организована более эффективно, чем в любом другом ресурсе.

В этой книге рассматриваются основные принципы настройки конфигурации маршрутизатора, сетевые протоколы, обработка пакетов, передача голоса и телефонная связь, безопасность и многое другое. Это полностью обновленное издание содержит новые или пересмотренные сведения об адресовании и службах IPv6, многоадресатной маршрутизации и распределенной коммутации, MPLS, AutoQoS, SIP, MGCP, поддержке факсов и модемов, виртуальных частных сетях, поиске причин нарушений в работе сетей передачи голоса, диспетчере настройки безопасности устройств (SDM), а также по многим другим важным темам.

В основе замысла этой книги лежит достижение максимальной эффективности- в ней взаимосвязанные средства представлены вместе, в той последовательности, в которой они обычно используются. Информация о каждом средстве, технологии или протоколе представлена кратко и содержит основной объем фактического материала, сведения о конфигурации и последовательно выполняемые примеры, включая обязательные и необязательные команды. В приложениях изложены необходимые подробности об именах файлов IOS, восстановлении паролей, языке TCL, регистрах конфигурации, общепринятых протоколах и номерах портов IP и многом другом.

По окончанию обучения выдается Сертификат УЦ АКТ (ф) СПбГУТ, при прохождение более 72 часов удостоверение повышения квалификации.

Программа курса:

Данныи курс делится на 2 части по 36 часов

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Данная серия устройств отлично подходит для малого и среднего бизнеса с различной инфраструктурой. Множество дополнительных функций позволяет развернуть сеть под конкретные нужды, а в будущем - увеличить её, не меняя оборудование. Голосовой шлюз - один из примеров широкого функционирования маршрутизатора за счет дополнительной гибкости устройства.

IP-телефония - ещё один бонус в копилку данных устройств, поскольку также открывает широкие возможности по обустройству офиса или компании.

Интеграция сервисов как раз и рассчитана на уменьшение расходов на построение инфраструктуры, предоставляя большие возможности для функционирования определенной сети. Высокая производительность Cisco 2911 создает комфортные условия для его использования.

Для обновленных версий устройства появились возможности по обеспечению информационной безопасности, стали доступны упомянутые выше голосовые шлюзы. Также удобными инновациями стали IP- маршрутизация, групповая адресация, обеспечение качества обслуживания (QoS), мобильность IP-адресов, поддержка технологий MPLS, VPN и встроенные средства управления.

Настройка SSH

Прежде чем приступить непосредственно к настройке оборудования, необходимо обеспечить к нему доступ по протоколу SSH. Это защищенный протокол, который обеспечивает безопасность при работе с маршрутизатором. При первом подключении к Cisco 2911 необходимо произвести базовую настройку оборудования. К ней относится настройка подключения по протоколу Telnet (устаревший протокол, передающий все пароли в открытом виде и открывающий широкие возможности для различных атак).

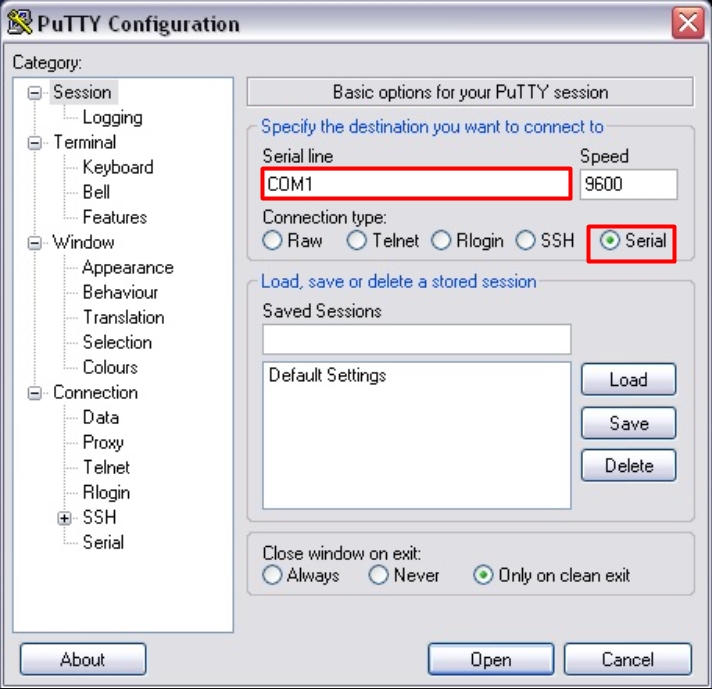

Для настройки необходимо использовать программу Putty, выбрав в ней тип подключения Serial и COM-порт. В консольном окне прописать следующее:

Настройка интерфейсов внутренней сети выглядит следующим образом:

Теперь устройство доступно для подключения по протоколу Telnet по адресу 192.168.0.1.

Далее производим настройку SSH:

Активируем протокол ААА

Далее необходимо выйти из конфигурационного режима командой Ctrl+Z

Теперь оборудование доступно через защищенный канал SSH.

Настройка USB

Если вернуться к началу статьи, то стоит обратить внимание на то, что подключение к консоли возможно не только через COM-порт, но и через USB. Для этого необходимо скачать и установить специальный драйвер (cisco usb console driver). Происходит распаковка, установка, перезагрузка системы.

Далее в диспетчере устройств необходимо посмотреть, какой COM-порт присвоен Cisco USB Console. После этого в Putty необходимо выбрать Serial - подключение и выбрать тот самый COM-порт (см.рис.1).

Теперь можно перейти к полноценной настройке. Первым этапом будет рассмотрен процесс маршрутизации.

Прежде чем к нему приступить, стоит ознакомиться с таким понятием как «таблица маршрутизации». Визуально это можно представить как граф, соединенный между собой точками. Из пункта «А»в пункт «Б», и т.п. Таких маршрутов может быть несколько, но в данном случае будет рассмотрена статическая маршрутизация – это один конкретный путь, который, как правило, прописывается самим пользователем.

Данный этап необходим для того, чтобы маршрутизатор «знал» путь из одной точки в другую. Это знание поможет ему выбрать наилучший маршрут в зависимости от ситуации.

Процесс назначения маршрута на роутере выглядит следующим образом:

enable

configure terminal

ip route 172.16.0.0 255.255.255.128 Serial0/0/0// Используем команду для ввода статического маршрута

Данная команда указывает на то, что далее будет прописан маршрут. В конкретном случае, адрес 172.16.0.0 – та самая неизвестная роутеру сеть, 255.255.255.128 – маска неизвестной удаленной сети. Serial0/0/0 – интерфейс, на который будут поступать пакеты данных, предназначенные для той самой удаленной сети.

Вместе интерфейса можно указать IP-адрес шлюза.

ip route 0.0.0.0 0.0.0.0 Serial0/0/0

означает маршрут по умолчанию.

end// Выход из режима глобальной конфигурации

show running-config// Проверка введенных данных.

copy running-config startup-config// Сохранение настроек

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» - trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0

no shut

no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым. В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х

Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

Настройка NAT

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Сохраняем все настройки:

Настройка VPN

Теперь можно познакомиться с таким понятием, как VPN. VPN - virtual private network, виртуальная частная сеть. То есть, поверх существующей сети создается некая виртуальная сеть, которая объединяет в себя несколько устройств. Первой задачей VPN является маркировка участников данной сети, чтобы она не смешивалась с чужой. Второй (и одной из главных) задачей является защита информации, передаваемой между участниками сети.

Такая сеть абстрагирована от физической составляющей. То есть, совсем неважно, каким образом будет установлено соединение, и проходить оно может через публичные сети.

Для маршрутизаторов VPN представляет собой туннель - допустим, между сетями двух офисов одной компании. Это довольно удобно, поскольку данные защищены от посторонних глаз, а работать можно без привязки к физическим интерфейсам. VPN способен объединять географически удаленные объекты в одну сеть.

К рассмотрению предлагается настройка VPN-туннеля между двумя маршрутизаторами с заданными параметрами:

crypto ipsec transform-set ESP_3DES_SHA_HMAC esp-3des esp-sha-hmac

crypto ipsec df-bit clear

crypto ipsec profile VTI_PROF

set transform-set ESP_3DES_SHA_HMAC

set pfs group2

Ключ шифрования должен быть одинаковым на обоих роутерах.

Для главного офиса:

В каждом офисе необходимо указать внешний адрес соседней площадки.

На каждом маршрутизаторе создаем виртуальный туннельный интерфейс.

В главном офисе:

Если все этапы выполнены правильно, то состояние интерфейса перейдет из состояния up/down в состояние up/up. Посмотреть это можно следующей командой:

В удаленном офисе:

После всех этапов настройки все устройства настроенных сетей должны быть доступны друг другу, а связь должна быть защищенной.

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет.

Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

- GigabitEthernet0/0 - физический интерфейс провайдера.

-Dialer1- Виртуальный интерфейс

- 77896040263 - имя пользователя от провайдера

- bzBdfVpAWU8 - пароль от провайдера

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка осуществляется следующим образом:

show pppoe session

show pppoe summary

show interface dialer 1

В данной статье были описаны общие принципы по настройке cisco 2911. Каждый этап описан с точки зрения наглядности процесса (в какой ситуации чаще применяется тот или иной функционал). На основе данных пояснений по каждому этапу и описания принципов настройки можно построить собственную сеть под конкретные потребности. А поскольку рассматриваемый маршрутизатор отличается своей масштабируемостью, открываются широкие возможности по его функционалу.

Пример подключения

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

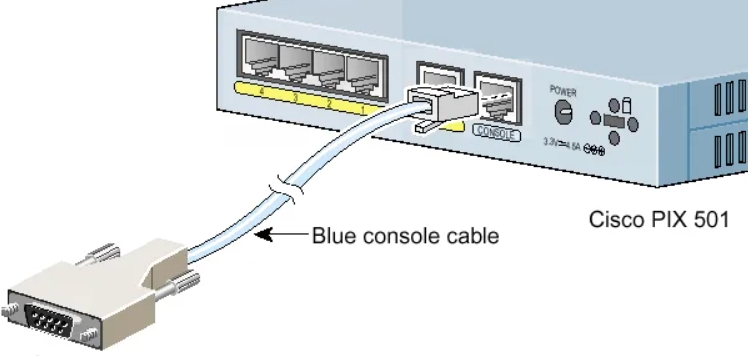

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

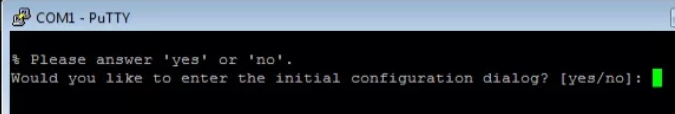

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

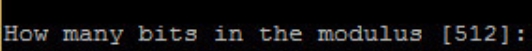

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

Всем привет сегодня мы с вами поговорим про такую вещь как статическая маршрутизация в оборудовании Cisco. Эта статья продолжение поста Как настроить маршрутизатор cisco / Организация сети для небольшого офиса. Там мы настроили локальную сеть в двух офисах компании, один маленький офис, второй чуть побольше. На роутере во втором офисе мы остановились на настройке статической маршрутизации, чем мы и займемся.

Таблица маршрутизации

Первое с чем нужно познакомиться, это с понятием таблицы маршрутизации. Если в двух словах это некая карта маршрутов, до сетей о которых знает ваш коммутатор 3 уровня или роутер. Для большей наглядности ее можно сравнить с картой дорог до городов России. И для того, чтобы например мне попасть из Москвы в Нижний Новгород, я должен выбрать определенную дорогу. Так и ваш роутер выбирает ее. Далее если мне нужно из Москвы попасть в Казань, и мне нужно ехать туда через Нижний Новгород, то В НН должен быть свой маршрут до Казани и так далее.

Статический маршрут - это постоянный неизменный маршрут, чаще всего прописанный в ручную.

Схема сети офисов

У нас есть филиал, в котором 3 компьютера коммутатор второго уровня Cisco 2960 и Роутер Cisco 1841, есть три vlan (2,3,4). Есть главный офис в котором есть 5 vlan (2,3,4,5), маршрутизацией локального трафика занимается ядро в виде коммутатора 3 уровня Cisco 3560, который VLAN 5 подключен к роутеру Cisco 2911, на котором настроен будет интернет и канал до филиала.

В предыдущем посте где мы создавали данную локальную сеть я не настроил vlan 5 на роутере и ядре, исправим это.

Настройка Cisco 2911 и Cisco 3560

Настройка Cisco 3560

Создаем Vlan 5

vlan 5

name VLAN5

exit

Настроим ip адрес VLAN5

int vlan 5

ip address 192.168.5.1 255.255.255.0

exit

Добавим порт gi1/1 в VLAN5

int gi0/1

выставляем режим доступа

switchport mode access

switchport access vlan 5

no shutdown

do wr mem

Настройка Cisco 2911

Так как у нас локальной маршрутизацией трафика занимается ядро то тут sub интерфейсов создавать не нужно. Настроим порт роутера gi0/0 на vlan5.

enableconf t

Настроим ip адрес VLAN5

int gi0/0

ip address 192.168.5.251 255.255.255.0

no shutdown

do wr mem

Добавление статических маршрутов на Cisco 2911

Так как наш роутер Cisco 2911 ничего не знает о сетях 192.168.1.0, 192.168.2.0, 192.168.3.0, то нужно задать ему статические маршруты до них, через ядро делается это следующим образом.

Удостоверимся что пинг не проходит до компьютера 192.168.1.1, вводим на роутере.

Переходим в режим конфигурирования командой

и смотрим команду ip:

access-list Named access-list

cef Cisco Express Forwarding

default-gateway Specify default gateway (if not routing IP)

default-network Flags networks as candidates for default routes

dhcp Configure DHCP server and relay parameters

domain IP DNS Resolver

domain-lookup Enable IP Domain Name System hostname translation

domain-name Define the default domain name

flow-export Specify host/port to send flow statistics

forward-protocol Controls forwarding of physical and directed IP broadcasts

ftp FTP configuration commands

host Add an entry to the ip hostname table

local Specify local options

name-server Specify address of name server to use

nat NAT configuration commands

route Establish static routes

routing Enable IP routing

ssh Configure ssh options

tcp Global TCP parameters

Нам нужна команда ip route.

так как ip адрес на ядре сети (Cisco 3560) у VLAN 5 у нас 192.168.5.1 то он будет выступать для нас шлюзом. В итоге пишем.

ip route 192.168.1.0 255.255.255.0 192.168.5.1ip route 192.168.2.0 255.255.255.0 192.168.5.1

ip route 192.168.3.0 255.255.255.0 192.168.5.1

и выполнив теперь команду Ping мы видим. что пакет дошел до 192.168.1.1

Планирование сети

Все бы хорошо, но мы не правильно спланировали сеть в удаленном офисе. Так как там как и в главном, тоже есть сеть 192.168.1.0, 192.168.2.0, 192.168.3.0, такого быть не должно иначе получается дубли. Как правильно планировать сеть я писал тут, вам нужно перенастроить, как ранее описано в предыдущей статье. В итоге в филиале я заменил сети на 11, 22, 33 третьи актеты ip адреса. Общая картина теперь выглядит так.

Соединение роутеров

Соединяем наши роутеры. Предположим, что между ними есть прямой линк, в жизни конечно это VPN канал. настроим в начале роутер Cisco 2911 в главном офисе.

маска тут 32 бита так как нам достаточно всего 2 ip адреса.

enableconf t

int gi0/1

no shutdown

ip address 192.168.100.1 255.255.255.252

end

wr mem

Теперь настроим роутер Cisco 1841 в филиале. У меня это интерфейс fa0/1

enableconf t

int fa0/1

ip address 192.168.100.2 255.255.255.252

no shutdown

do wr mem

У нас загорелись порты обоих коммутаторов.

Проверяем пинги с роутеров друг до друга

Видим, что все успешно.

Настройка маршрутов между роутерами

Пробуем например с роутера в филиале пропинговать компьютер 192.168.1.1, и естественно пинг не пройдет так как нет маршрутов, чем мы и займемся. Так как у нас один шлюз соединения между офисами, то правильнее будет прописать один дефолтный путь, но можно и прописывать конкретный статический маршрут, например если основной шлюз интернет и весь трафик по умолчанию идет туда и вы хотите на конкретную сеть завернуть через другой шлюз.

но если бы нужно было прописать ручками каждый то вот так

ip route 192.168.1.0 255.255.255.0 192.168.100.1

ip route 192.168.2.0 255.255.255.0 192.168.100.1

ip route 192.168.3.0 255.255.255.0 192.168.100.1

do wr mem

Настроим теперь роутер у главного офиса, нам нужно добавить маршруты до сетей 192.168.11.0, 192.168.22.0, 192.168.33.0.

либо если нужно в ручную отдельным маршрутом.

ip route 192.168.11.0 255.255.255.0 192.168.100.2ip route 192.168.22.0 255.255.255.0 192.168.100.2

ip route 192.168.33.0 255.255.255.0 192.168.100.2

do wr mem

Настройка маршрутов на ядре

Напомню, что локальный трафик маршрутизирует ядро сети коммутатор 3 уровня Cisco 3560, и на нем нужно тоже указать маршруты, до филиала. В качестве шлюза указывается, ip адрес vlan5 на роутере 2911 192.168.5.251

ip route 192.168.11.0 255.255.255.0 192.168.5.251ip route 192.168.22.0 255.255.255.0 192.168.5.251

ip route 192.168.33.0 255.255.255.0 192.168.5.251

do wr mem

Вот финальный вид нашей филиальной сети.

Берем теперь компьютер из филиала с ip адресом 192.16811.1 и пробуем с него пропинговать 192.168.1.1 для примера. И видим, что все отлично пингуется, значит связь между офисами есть.

Посмотреть таблицу маршрутизации на Cisco можно командой

Где буква C означает что соединение установлено, буква S означает что маршрут статический.

Популярные Похожие записи:

10 Responses to Статическая маршрутизация Cisco

Спасибо за статью.

Помогите разобраться с маршрутизацией и настроить доступ к локальным сетям:

Есть три здания:

Здание1 IP-адрес внешний 10.135.13.129 Маска 255.255.255.128 IP-адрес внутренний 150.150.2.3 Маска 255.255.0.0

Здание 2 IP-адрес внешний 10.135.59.1 Маска 255.255.255.128 IP-адрес внутренний 192.168.30.1 Маска 255.255.255.0

Здание 3 IP-адрес внешний 10.135.67.1 Маска 255.255.255.128 IP-адрес внутренний 192.168.0.1 Маска 255.255.255.0

Ping между роутерами Cisco по внешним адресам есть

У меня вот такое предположение:

ip route 192.168.30.0 255.255.255.0 10.135.13.129

ip route 192.168.0.0 255.255.255.0 10.135.13.129

ip route 150.150.0.0 255.255.0.0 10.135.59.1

ip route 192.168.0.0 255.255.255.0 10.135.59.1

ip route 150.150.0.0 255.255.0.0 10.135.67.1

ip route 192.168.30.0 255.255.255.0 10.135.67.1

Ping к компьютерам из внутренних сетей не проходит.

а по трассировкам куда трафик идет?

Трассировка до яндекса

Трассировка до внутренней сети здания 2

Трассировка маршрута к 192.168.30.1 с максимальным числом прыжков 30

1 <1 мс <1 мс <1 мс 150.150.2.3

2 * * * Превышен интервал ожидания для запроса.

3 * * * Превышен интервал ожидания для запроса.

4 * * * Превышен интервал ожидания для запроса.

5 * * * Превышен интервал ожидания для запроса.

6 ^C

Трассировка между зданием 1 и 2

Трассировка маршрута к 10.135.59.1 с максимальным числом прыжков 30

1 <1 мс <1 мс <1 мс 150.150.2.3

2 4 ms 5 ms 1 ms 10.135.13.129

3 4 ms 6 ms 4 ms 10.135.59.1

Хотя по логике должно быть так:

Route -p add 192.168.30.0 mask 255.255.255.0 10.135.59.1

Route -p add 192.168.0.0 mask 255.255.255.0 10.135.67.1

Route -p add 150.150.0.0 mask 255.255.0.0 10.135.13.129

Route -p add 192.168.0.0 mask 255.255.255.0 10.135.67.1

Route -p add 150.150.0.0 mask 255.255.0.0 10.135.13.129

Route -p add 192.168.30.0 mask 255.255.255.0 10.135.59.1

Нашел ошибку(мешали остатки настроек от прошлого хозяина) теперь трессеровка вот так выглядит:

Трассировка маршрута к 192.168.30.1 с максимальным числом прыжков 30

1 <1 мс <1 мс <1 мс 150.150.2.3

2 4 ms 3 ms 3 ms 10.135.13.129

3 3 ms 3 ms 3 ms 10.128.4.102

4 10.128.4.101 сообщает: Заданная сеть недоступна.

Маршруты прописаны как в пред идущем посте.

Алексей извините, что не ответил, отсутствовал по уважительной причине, сын родился 🙂 Рад, что вы нашли у себя причину проблемы.

Про маршрутизацию всё рассказали и показали, а вот доступ к Интернету, что-то упустили,хотелось бы по подробнее, или я что-то не увидел? =)

имелось в виду маска 30 бит, а не 32?

Спасибо, за статью.

Однако, если прописывать в ручную

на Router0 (1841):

ip route 192.168.1.0 255.255.255.0 192.168.100.1

ip route 192.168.2.0 255.255.255.0 192.168.100.1

ip route 192.168.3.0 255.255.255.0 192.168.100.1

на Router1 (2911):

ip route 192.168.11.0 255.255.255.0 192.168.100.2

ip route 192.168.22.0 255.255.255.0 192.168.100.2

ip route 192.168.33.0 255.255.255.0 192.168.100.2

то пинги между сетями не проходят. Маршрутизатор 2911 не пропускает из сети 192.168.100.0 в 192.168.5.0 и наоборот.

А вот если прописать

на Router0 (1841):

ip route 0.0.0.0 0.0.0.0 192.168.100.1

на Router1 (2911):

ip route 0.0.0.0 0.0.0.0 192.168.100.2

то всё норм.

Рассмотрим, как настроить Интернет на коммутаторе / маршрутизаторе Cisco для небольшой офисной сети. Самыми необходимыми для нормальной работы сети офиса являются настройки маршрутизации, коммутации, IP-адресации DHCP, трансляции сетевых адресов NAT (IP Masquerade), проброса (перенаправления) портов (port forwarding).

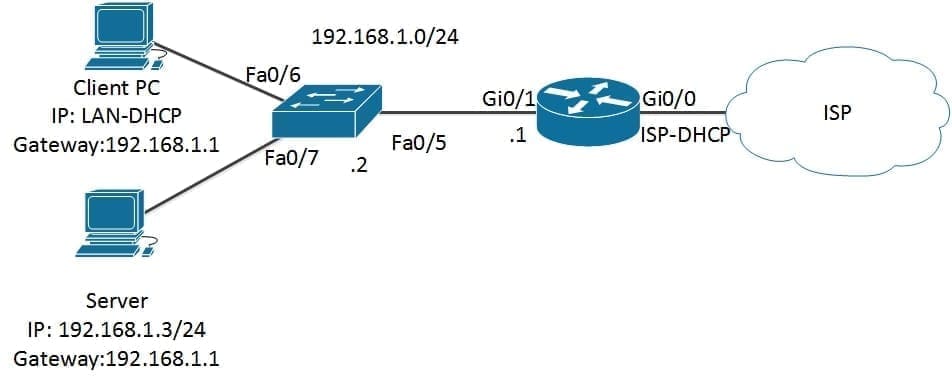

Исследуемая топология состоит из одного коммутатора Cisco Catalyst 2960 с операционной системой Cisco WS-C2960-24TT-L с ОС Cisco IOS Release 15.0(2)SE4 (образ C2960-LANBASEK9-M) и одного маршрутизатора Cisco 2911 с операционной системой Cisco IOS версии 15.6(3)M2 (образ C2900-UNIVERSALK9-M)). Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Сценарий

В небольшой офисной сети (Small Office Home Office, SOHO) есть локальная сеть (частная сеть) и выход в Интернет через одного провайдера. В локальной сети находится сервер, который должен быть доступен из публичной сети. Нужно настроить все самые необходимые службы для того чтобы у пользователей сети был доступ в Интернет, а у пользователей из Интернета был доступ к серверу, который находится в локальной сети (имеет частный адрес).

Задачи

Часть 1. Построение сети и проверка соединения

Часть 2. Настройка базовых параметров коммутатора и маршрутизатора

Часть 3. Настройка сервисов (маршрутизации, коммутации, IP-адресации DHCP, трансляции сетевых адресов NAT (IP Masquerade), проброса (перенаправления) портов (port forwarding))

Читайте также: