Настройка pppoe на коммутаторе

Следуйте лучшим практикам, чтобы без труда настроить новый сетевой коммутатор.

Связаться с Cisco

Настройке сетевого коммутатора нужно учиться. Как и езде на велосипеде. Никто не рождается с этими навыками. Такая настройка несколько сложнее, чем, скажем, настройка домашнего Интернета и даже коммутатора с автоматической настройкой. Однако, когда есть четкие инструкции, желание и смелость, интегрировать новый коммутатор Cisco в свою бизнес-среду могут даже начинающие ИТ-специалисты. Чтобы предоставить вам виртуальные обучающие инструкции на каждом этапе, мы разделили задачу на простые части: так вы сможете успешно, не сломав себе голову, создать клиента VLANS, настроить DHCP и назначить порты доступа.

Шаг 1. Проверьте свое оборудование

Проверьте номер модели вашего нового коммутатора. Либо, если вы используете резервный коммутатор, проверьте устройство и подключенные к нему кабели на наличие каких-либо повреждений. Если все в порядке, включите питание коммутатора и убедитесь, что все индикаторы находятся в исправном состоянии. Затем, используя консольный кабель, подключите коммутатор к компьютеру в качестве консоли. Для этого вам необходимо скачать и установить программу Putty (или аналогичную служебную программу с забавным названием). Запустите программу Putty и выберите последовательное соединение со скоростью 9600 бит/с. Теперь компьютер подключен к коммутатору и все готово для проверки вывода следующих команд:

В случае запасного коммутатора обязательно удалите файл flash:vlan.dat, чтобы стереть предыдущую конфигурацию.

Шаг 2. Назначение IP-адреса для управления

Вполне возможно, при выборе имени для вашей домашней сети Wi-Fi вы проявили остроумие, но к настройке имени хоста для коммутатора нужно подходить профессионально и придерживаться стандартных формулировок. Следуйте соглашению о назначении имен, которое использует ваша компания, и назначьте IP-адрес в управляющей VLAN. Затем убедитесь, что ваш коммутатор использует заданные имя хоста и доменное имя.

Шаг 3. Проверка номера редакции VTP.

Введите команду show vtp status, чтобы вывести на экран номера редакций протокола виртуального транкинга (VTP). Номера редакций VTP определяют обновления, которые необходимо использовать в домене VTP. Когда вы задаете доменное имя VTP, номер редакции устанавливается равным нулю. Затем каждое изменение в базе данных VLAN увеличивает номер редакции на единицу. Ваш коммутатор будет обрабатывать только те данные, которые поступили от соседнего коммутатора из того же домена, и в том случае, если номер редакции соседнего коммутатора выше, чем его собственный. Это означает, что коммутаторы будут обновлять свою конфигурацию VLAN на основе информации VTP, передаваемой коммутатором с самым высоким номером редакции.

Поэтому, прежде чем добавить свой коммутатор в сеть, вам необходимо обнулить номер его редакции. Чтобы обнулить домен, измените режим конфигурации на прозрачный.

Шаг 4. Настройка портов доступа

Возможно, у вас уже есть готовый шаблон для настройки портов доступа. Если же его нет, следует использовать команды, которые приведены здесь:

Шаг 5. Настройка транковых портов

Введите команду sh int g0/1 capabilities и проверьте поддерживаемый протокол транкинга. Если поддерживается ISL, то для настройки конфигурации транкового порта необходимо ввести команду switchport trunk encapsulation dot1q. Если ISL не поддерживается, введите команду switchport mode trunk. Это означает, что другая инкапсуляция не поддерживается, поэтому в команде инкапсуляции нет необходимости. Он поддерживает только 802.1Q.

Шаг 6. Настройка портов доступа

После выполнения основных операций настройки сетевого коммутатора подходит очередь создания ключей RSA, которые используются в процессе SSH, с помощью следующих команд шифрования:

Для своих ключей общего назначения выберите длину ключа из диапазона от 360 до 2048. Если выбранная длина ключа превышает 512, процесс может занять несколько минут.

Шаг 7. Задайте конфигурацию линии VTY

Если вы еще не настроили строку консоли, вы просто можете ввести эти значения:

Настройте пароль для входа, используя команду enable secret password. Затем задайте пароль privilege exec password с помощью команды username name privilege 15 secret password. Убедитесь, что служба шифрования паролей запущена.

Проверьте доступ SSH путем ввода команды sh ip ssh, чтобы убедиться, что SSH включен. Теперь вы можете попробовать войти в систему с удаленной машины, чтобы убедиться, что вы можете установить ssh-подключение к своему коммутатору Cisco.

Последние штрихи

Вы прошли процесс обучения, набив минимум шишек (хочется надеяться), и теперь почти готовы к запуску. Теперь нужно только проверить доступ, перезагрузить коммутатор и подготовить кабели. Когда и это будет сделано, вам останется наклеить на свой коммутатор этикетку с маркировкой, установить его в стойку и. наконец заняться чем-то поинтереснее.

Остались вопросы?

Если вы хотите получить дополнительные рекомендации или настроить другие устройства, посетите наше сообщество поддержки малого бизнеса. Там вы найдете ответы на распространенные вопросы и пообщаетесь с людьми, которые работают в похожих компаниях и сталкиваются с аналогичными ИТ-проблемами.

Основные команды для работы с коммутаторами D-Link серии DES и DXS

Просмотр основных характеристик коммутаторов dlink

Просмотр загрузки процессора (CPU)

Работа с конфигурацией

Просмотр текущей конфигурации

Просмотр конфигурации в nvram

Сохранение текущей конфигурации

Сброс к заводским настройкам

Настройка ip маски и шлюза

Настройка IP адреса и сетевой маски.

Просмотр интерфейсов управления.

Задание шлюза по умолчанию.

Просмотра маршрута по умолчанию.

Удаление маршрута по умолчанию.

Настройка VLAN на коммутаторах dlink

Просмотр всех созданных vlan.

Добавление vlan на порты.

В первом случае добавляется нетегированная (untagged) vlan на порты 1,2,3,5. Во втором случае добавляется тегированная (tagged) vlan на порты 8,10. В третьем случае запрещается прохождение vlan на 9-ом порту.

Настройка vlan управления коммутатора:

Удаление default vlan со всех портов.

Настройка пользователей на коммутаторах dlink

Настройка имени пользователя и пароля.

Просмотр учетной записи.

Cменить пароль существующему пользователю.

Просмотр mac и arp таблиц

Просмотр таблицы mac-адресов.

Просмотр таблицы mac-адресов для определенного порта.

Просмотр arp табицы.

Просмотр диагностической информации по портам

Просмотр режимов работы портов (Speed, Duplex, FlowCtrl).

Просмотр ошибок на портe.

Просмотр статистики по всем портам.

Посмотреть инфу о SFP модуле

Установка комментария на порт

размер комментария может содержать до 32 символов и не должен содержать пробелы.

Перезагрузка коммутатора

«vlan_translation» данные правила ассоциирует C-VID с SP-VID.

«missdrop enable» означает, что добавление внешнего тега(SP-VLAN) будет осуществляться только согласно правилам vlan_translation.

«missdrop disable» означает, что добавление внешнего тега(SP-VLAN) будет осуществляться согласно правилам vlan_translation, а к трафику не попавшему под правила vlan_translation будет добавляться внешний тег(SP-VLAN) равный PVID порта, т.е. SP-VID = PVID.

«use_inner_priority enable» означает, что коммутатор будет использовать приоритет 802.1p тега C-VLAN в теге SP-VLAN.

«outer_tpid» означает, что коммутатор будет задавать TPID для внешнего тега(SP-VLAN) равный заданному значению.

Коммутаторы No2 и No3 - Транзитные коммутаторы

Коммутатор No4 - Access коммутатор

Блокировка "DHCP Server" клиентов

PPPoE только на Uplink

PPPoE - концентратор подключён к порту 26 коммутатора DES-3526, клиенты подключены к портам 1-25, MAC-адрес концентратора - 00-13-5F-AA-BB-CC.

Примечание: За полным описание протокола PPPoE обращайтесь к RFC 2516.

1. Создаём профиль ACL для разрешения PPPoE-пакетов от концентратора клиентам

create access-profile ethernet source_mac FF-FF-FF-FF-FF-FF ethernet_type profile 1

2. Разрешаем PPPoE-session-пакеты от концентратора клиентам

config access-profile 1 add access_id 100 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 26 permit

3. Разрешаем PPPoE-data-пакеты от концентратора клиентам

config access-profile 1 add access_id 200 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 26 permit

4. Создаём профиль ACL для разрешения PPPoE-пакетов от клиентов концентратору или серверу

create access-profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile 2

5. Разрешаем широковещательные PPPoE-session PADI пакеты от клиентов

config access-profile 2 add access_id 100 ethernet destination FF-FF-FF-FF-FF-FF ethernet_type 0x8863 port 1-25 permit

6. Разрешаем PPPoE-session пакеты от клиентов к серверу

config access-profile 2 add access_id 200 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 1-25 permit

7. Разрешаем PPPoE-session пакеты от клиентов к серверу

config access-profile 2 add access_id 300 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 1-25 permit

8. Создаём профиль ACL для запрещения всех остальных PPPoE-пакетов

create access-profile ethernet ethernet_type profile 3

9. Запрещаем все остальные PPPoE пакеты

config access-profile 3 add access_id 100 ethernet ethernet_type 0x8863 port 1-26 deny config access-profile 3 add access_id 200 ethernet ethernet_type 0x8864 port 1-26 deny

Фильтры для свичей доступа

Настроить port security, запретив более одного mac адреса на порту (таким образом мы боремся с нежелательной и потенциально опасной ситуацией, когда клиент подключает в сеть провайдера не маршрутизатор, а коммутатор, сливая бродакстовый домен своей домашней сети с бродкастовым доменом провайдера)

Запретить STP на клиентских портах, чтобы пользователи не могли гадить в сеть провайдера BPDU пакетами

Настроить loopback detection, чтобы 1) глючные сетевые карточки, которые отражают пакеты обратно и 2) пользователи, создавшие в своей квартире кольца на втором уровне не мешали работе сети

Создать acl, который запретит прохождение не PPPoE пакетов в USER vlan'е (блокируем DHCP, IP, ARP и все остальные ненужные протоколы, которые позволят пользователям общаться напрямую между собой, игнорируя PPPoE сервер).

Создать ACL, который запретит PPPoE PADO пакеты с клиентских портов (блокируем поддельные PPPoE сервера).

И, наконец, включить STORM Control для борьбы с бродкастовыми и мультикастовыми флудами. Может показаться, что мы уже решили эту проблему, запретив не PPPoE трафик, однако есть но. В PPPoE первый запрос (на поиск PPPoE сервера) отсылается бродкастом, и если оборудование клиента в силу глюка, вируса или иных причин, посылает такие запросы интенсивно, это вполне может вывести сеть из строя.

ACL для DES-3200-52

Vlan translation(mapping)

С нашей стороны в порт 1 свитча DES-3200 приходят вланы 1110-1119. Нужно отдать с 10 порта на циску трафик с этих вланов с другими тегами - 2110-2119 соответственно. (Vlan Mapping в cisco)

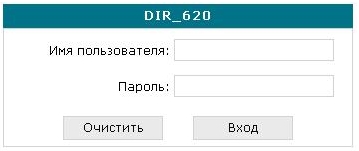

Настройку рекомендуется производить через web-интерфейс. Для того чтобы в него попасть, откройте браузер (Internet Explorer или Mozilla Firefox) и введите в адресной строке 192.168.0.1

В появившемся окне введите:

Имя пользователя – admin

Пароль – admin

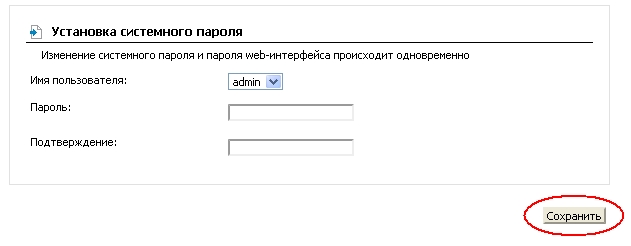

Еще раз введите:

Имя пользователя – admin

Пароль – установленный Вами

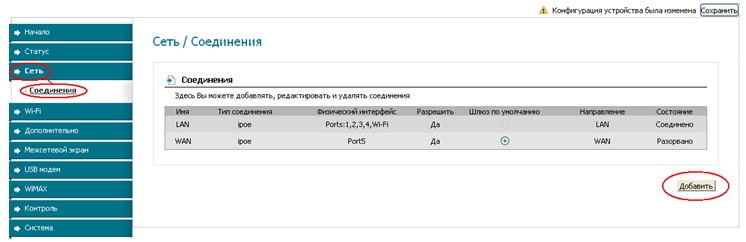

Перейдите в меню Сеть-> Соединения и нажмите под таблицей кнопку « Добавить ».

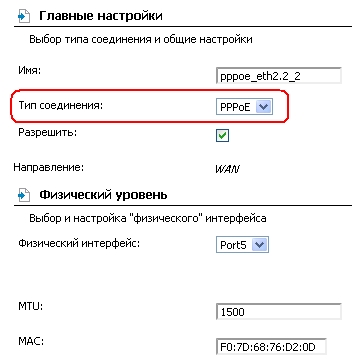

Главные настройки

Тип соединения – Выберите тип соединения PPPoE

Имя – Имя не меняйте

Разрешить – Оставьте галочку

Физический уровень

Физический интерфейс - Port5

MTU – оставьте без изменений

МАС – Если у провайдера используется привязка по МАС-адресу, пропишите МАС-адрес вашего сетевого адаптера. Если привязки нет, поле «МАС» оставьте без изменений

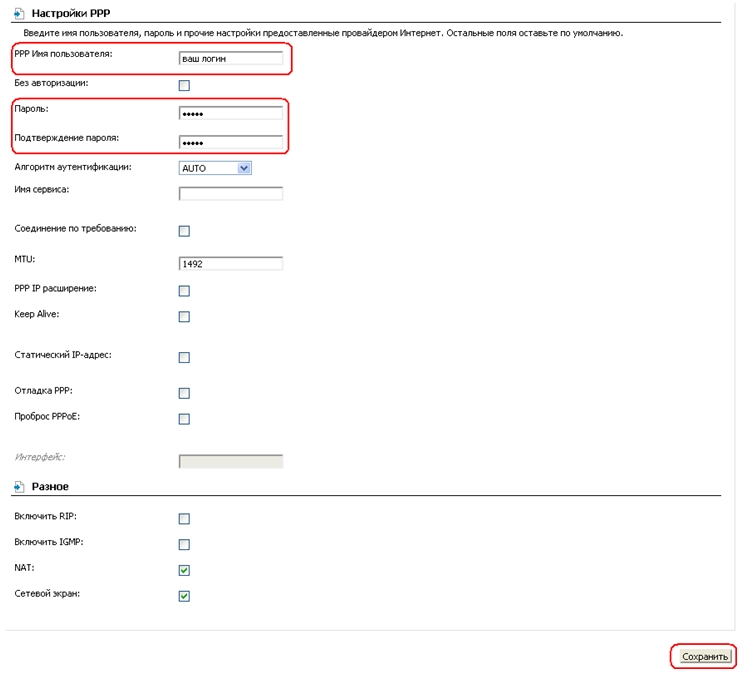

Настройки PPP

PPP Имя пользователя – пропишите логин для доступа в интернет предоставленный провайдером

Пароль и Подтверждение пароля – пропишите пароль для доступа в интернет предоставленный провайдером

Имя сервиса – необходимо прописывать в случае предоставления провайдером. Если имя сервиса не используется, поле необходимо оставить пустым

Остальные настройки оставьте без изменений

В поле Разное проверьте, чтобы стояли галочки NATи Сетевой экран.

Нажмите « Сохранить ».

В строке с созданным соединением поставьте точку «Шлюз по умолчанию» и нажмите « Сохранить » в правом верхнем углу.

В эпоху информационных технологий и интернета все чаще и шире применяются коммутаторы. Они представляют собой особые устройства, использующиеся для передачи пакетов документов на всех адреса сети одновременно. Данную особенность коммутаторов сложно переоценить, поскольку все офисы работают на базе данной функции. Коммутаторы запоминают все текущие адреса работающих станций и устройств, а также проводят фильтрацию трафика по определенной схеме, заданной специалистами. В подходящий момент они открывают порт и проводят пересылку назначенного пакета по всем адресатам.

Для настройки коммутаторов часто используется таблица модульных коммутаторов L3 . Настройка должна осуществляться в следующем порядке. Сначала коммутатор подключается к блоку питания, а он – через розетку к электропитанию. Затем берется сетевой кабель, который обеспечивает соединение коммутатора с сетевой платой вашего компьютера. Здесь следует быть крайне осторожными – на проводках витой пары должны иметься наконечники со спутанными контактами. Все это предусмотрено в инструкции, указанной в техническом паспорте коммутатора.

Приступите к настройке сетевой карты. Для этого нажмите меню «Пуск», выберите в открывшемся меню вкладку «Панель управления». В отрывшемся окне найдите и откройте «Сеть и сетевые подключения». Выделите свою сетевую карту при помощи правой кнопкой мыши. Во вкладке «Подключение по локальной сети» следует активировать раздел «Свойства», после чего прокрутить список вниз до конца, где будет строчка «Протокол Интернет (TCP/IP)». Там нажмите на кнопку «Свойства» и укажите маску и адрес подсети. Во вкладке под названием «Общие» следует прописать IP адрес 192.168.0.2, а также оформить маску подсети, введя цифры 255.255.255.0, после чего следует подтвердить правильность всех записей.

На следующем этапе вы должны будете проверить работу коммутатора. Затем через служебную команду под названием ping следует ввести сетевой адрес своего компьютера в сети, после чего задать отсылку данных через ping 192.168.0.2. Делается это в бесконечном режиме, но если вы захотите его остановить, тогда нужно будет нажать комбинацию клавиш Ctrl+C. Программа сразу же выдаст уведомление о потере данных, возникших при передаче.

Рассмотрим более детально на конкретном примере - настройка коммутатора CISCO CATALYST СЕРИЙ 2900XL И 3500.

Интеллектуальные свитчи (по-русски коммутаторы) Cisco Catalyst серий 2900XL и 3500 предназначены для крупных корпоративных сетей. Они представляют собой коммутаторы высокого класса с микропроцессорным управлением, флэш-памятью, объёмом 4 Мб и DRAM-памятью объёмом 8 Мб. На данных устройствах обычно установлена специализированная операционная система Cisco IOS.

В данной статье я буду преимущественно говорить о версии 12.0.x. (отличия версий, в основном, в вебинтерфейсе и поддержке тех или иных технологий). На каждый из коммутаторов может быть установлено программное обеспечение стандартного (Standard Edition) и расширенного типа ( Enterprise Edition ). В enterprise edition входят:

- поддержка магистралей 802.1Q,

- протокол TACACS+ для единой авторизации на свитчах,

- модифицированная технология ускоренного выбора Spanning Tree ( Cisco Uplink Fast ) и др.

Данные свитчи предоставляют множество сервисных возможностей. Кроме этого, они идеально подходят для крупных сетей, так как имеют высокую пропускную способность — до 3-х миллионов пакетов в секунду, большие таблицы адресов ( ARP cache ) — 2048 mac адресов для Catalyst 2900XL и 8192 для Catalyst 3500, поддерживают кластеризацию и виртуальные сети (VLAN), предоставляют аппаратную безопасность портов (к порту может быть подключено только устройство с определённым mac адресом), поддерживают протокол SNMP для управления, используют удалённое управление через веб-интерфейс и через командную строку (т.е. через telnet или модемный порт). Кроме этого, имеется возможность мониторинга портов, т.е. трафик с одного порта (или портов) отслеживается на другом. Многим покажется полезной возможность ограничивать широковещательный трафик на портах, предотвращая тем самым чрезмерную загрузку сети подобными пакетами. Исходя из всего этого, можно утверждать, что выбор свитчей Cisco Catalyst является идеальным для крупных и средних сетей, так как несмотря на высокую стоимость (>1500$), они предлагают широкий выбор сервисных функций и обеспечивают хорошую пропускную способность. Наиболее привлекательными возможностями данных свитчей являются: организация виртуальных сетей (в дальнейшем VLAN), полностью изолированных друг от друга, но синхронизированных между свитчами в сети, и возможность кластеризации для единого входа в систему управления свитчами и наглядного изображения топологии сети (для веб-интерфейса). Перспективным является использование многопортового свитча в качестве центрального элемента сети (в звездообразной архитектуре). Хотя свитчи поставляются с подробной документацией, но она вся на английском языке и нередко не сообщает некоторых вещей, а иногда, напротив, бывает слишком избыточной. Для начала хотел бы рассказать о первоначальной настройке свитча.

Присоединение консольного кабеля:

Подключите поставляемый плоский провод в разъём на задней панели коммутатора с маркой console.

Подключите другой конец кабеля к com-порту компьютера через соответствующий переходник и запустите программу-эмулятор терминала (например, HyperTerminal или ZOC). Порт консоли имеет следующие характеристики:

d) 1 бит остановки.

Важное замечание для кластера (объединения нескольких коммутаторов): если вы хотите использовать коммутатор в качестве члена кластера, то можно не присваивать ему IP адрес и не запускать построитель кластера. В случае командного свитча, вам необходимо выполнить следующий пункт.

Присвоение IP коммутатору.

В первый раз, когда вы запускаете свитч, то он запрашивает IP адрес.

Если вы назначаете ему оный, что весьма желательно, то он может конфигурироваться через Telnet.

Необходимые требования к IP

Перед установкой необходимо знать следующую информацию о сети:

- IP адрес свитча.

- Шлюз по умолчанию (его может и не быть).

- Ну и пароль для свитча (хотя, скорее всего лучше это придумать самому).

Первый запуск

Выполняйте следующие действия для присвоения коммутатору IP адреса:

Шаг 1. Нажмите Y при первой подсказке системы:

Continue with configuration dialog?

Шаг 2 . Введите IP адрес:

Enter IP address:

Шаг 3 . Введите маску подсети и нажмите Enter:

Enter IP netmask:

Шаг 4 . Введите, есть ли у вас шлюз по умолчанию N/Y, если есть, то наберите его IP адрес после нажатия Y:

Would you like to enter a default

gateway address. [yes]: y

Шаг 5 . Введите IP адрес шлюза:

IP address of the default gateway:

Шаг 6 . Введите имя хоста коммутатора:

Enter a host name:

Шаг 7 . Введите пароль. Кроме этого, затем на вопрос о пароле для Telnet ответьте Y и введите пароль для доступа через Telnet, так как иначе возможны странности работы с telnet. У меня, к примеру, подключение Telnet к свитчу обрывалось по причине:пароль нужен, но не определён:

Enter enable secret:

Создался следующий файл конфигурации:

ip address 172.16.01.24 255.255.0.0

ip default-gateway 172.16.01.01

enable secret 5 $1$M3pS$cXtAlkyR3/

snmp community private rw

snmp community public ro

Use this configuration. [yes/no]:

Continue with configuration dialog.

Шаг 8 . Если всё нормально - жмите Y; нет - N (только учтите, что пароль хранится в зашифрованном виде).

Читайте также: