Настройка pppoe маршрутизатор cisco

Протокол PPPoE (Point to Point Protocol over Ethernet), как легко понять из названия, позволяет инкапсулировать PPP фреймы вовнутрь Ethernet фреймов. Для лучшего понимания данной темы рекомендую сначала ознакомиться со статьёй по протоколу PPP.

Данный протокол позволяет использовать все преимущества PPP (аутентификацию, сжатие данных, контроль качества линии), по верх, ставшего уже стандартом в локальных сетях, Ethernet-а. Ещё одно преимущество PPPoE – отсутствие необходимости выделять клиенту IP адрес до подключения его к серверу. Адрес получается только после согласования PPP.

Общая схема работы PPPoE следующая: имеется локальная сеть Ethernet, в которой все устройства имеют MAC-адрес, наличие IP адреса необязательно. Клиент желает подключиться к серверу и высылает широковещательный фрейм специального типа PPPoE Active Discovery Initiation на MAC адрес ffff.ffff.ffff, сервер (или сервера), которые должны находиться в той же локальной сети, отвечают клиенту со своего MAC-адреса, клиент выбирает подходящий и устанавливает с ним сессию, которая имеет специальный идентификатор, затем в рамках этой сессии поднимается PPP соединение и в нём уже начинают передаваться IP пакеты. Первая часть ассоциации клиента с сервером напоминает схему взаимодействия DHCP клиента и DHCP сервера с той разницей, что здесь всё это происходит на втором уровне модели OSI.

Примечательное свойство PPPoE – уменьшение MTU. Если в Ethernet-е стандартный фрейм не может превышать 1500 байт, то в PPPoE MTU уменьшен до 1492 байт, так как в том же Ethernet фрейме часть полезной информации занимает 8 байт заголовка PPP.

Маршрутизатор Cisco может выступать как в роли PPPoE сервера, так и в роли PPPoE клиента. Первый вариант касается обычно крупных компаний, например, провайдеров, которые подключают к себе клиентов посредством PPPoE, второй же случай касается домашнего использования и малого бизнеса, когда маршрутизатор выступает в роли PPPoE клиента, и сама сессия строится между маршрутизаторами в то время, как внутренняя сеть «ничего не знает» о PPPoE, хотя и выходит в интернет через него. В данной статье мы рассмотрим пример настройки маршрутизатора в качестве PPPoE клиента.

Настройка PPPoE клиента на маршрутизаторе Cisco.

Для создания PPP туннеля, необходимо подготовить интерфейс dialer – это специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. Существует возможность назначения статического IP адреса на dialer интерфейсе, однако, стандартная практика – автоматическое получение адреса от провайдера. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool, номер которого и указывается на физическом интерфейсе, с которого будет осуществляться «дозвон».

Рассмотрим пример конфигурации:

В данном примере мы создали интерфейс dialer 2, добавив его в dialer pool 1. А на интерфейсе Fa0/0, с которого будет происходить подключение, мы разрешили PPPoE и настроили дозвон с dialer-pool 1, в который входит интерфейс dialer 2.

PPPoE комбинирует два широко распространенных стандарта: Ethernet и PPP. Это позволяет использовать аутентификацию для раздачи клиентам IP адресов, что часто используется ISP провайдерами.

PPPoE позволяет использовать стандартный метод аутентификации используя PPP поверх сети Ethernet. Как уже было сказано, PPPoE позволяет аутентифицированную раздачу IP, при этом клиент PPPoE и сервер PPPoE подключены протоколом 2-го уровня над DSL.

Подключение по PPPoE проходи две фазы:

- Active Discovery Phase. Клиент обнаруживает сервер PPPoE, который называется access concentrator. Во время этой фазы назначается Session ID и устанавливается PPPoE layer.

- PPP Session phase. На этой фазе применяются установки PPP и происходит аутентификация. После того как соединение установлено, PPPoE работает на втором уровне. Пакеты инкапсулируются в заголовки PPPoE и передаются по PPP.

Обычно провайдер дает свои клиентам DSL модем, у которого один Ethernet интерфейс подключен к сегменту клиента, а второй интерфейс обеспечивает соединение DSL. Такая идеология ограничивает подключение только одним физическим компьютером у клиента, подключенным к PPPoE.

Мы можем подключить Cisco IOS router к модему и настроить PPPoE Client IOS feature, что позволит подключить к интернет нескольких компьютеров, а также настроить целый ряд разнообразных служб типа NAT, IPSec, DHCP, DNS и т.д.

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

- GigabitEthernet0/0- физ интерфейс на провайдера.

-Dialer1- Виртуальный интерфейс

- 77896040263 - выданное провайдером Username

- bzBdfVpAWU8 - выданный провайдером пароль

Последняя команда в принципе необязательна, т.к. в этой конфигурации адрес и маршрут получается автоматически.

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка

show pppoe session

show pppoe summary

show interface dialer 1

Настройка авторизации и доступа по SSH

! включаем шифрование паролей

service password-encryption

! используем новую модель ААА и локальную базу пользователей

aaa new-model

aaa authentication login default local

! заводим пользователя с максимальными правами

username admin privilege 15 secret PASSWORD

! даем имя роутеру

hostname <. >

ip domain-name router.domain

! генерируем ключик для SSH

crypto key generate rsa modulus 1024

! тюнингуем SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

! и разрешаем его на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

Настройка роутинга

! включаем ускоренную коммутацию пакетов

ip cef

Настройка времени

! временная зона GMT+2

clock timezone Ukraine 2

clock summer-time Ukraine recurring last Sun Mar 2:00 last Sun Oct 2:00

! обновление системных часов по NTP

ntp update-calendar

! ntp сервера лучше задавать по айпи, ибо если при перегрузке DNS-сервера не доступны то настройки по именам слетают…

ntp server NTP.SERVER.1.IP

ntp server NTP.SERVER.2.IP

Архивирование конфигов

! включаем архивирование всех изменений конфига, скрывая пароли в логах

archive

log config

logging enable

hidekeys

! историю изменения конфига можно посмотреть командой

show archive log config all

Настройка DNS

! включить разрешение имен

ip domain-lookup

! включаем внутренний DNS сервер

ip dns server

! прописываем DNS провайдера

ip name-server XXX.XXX.XXX.XXX

! на всякий случай добавляем несколько публичных DNS серверов

ip name-server 4.2.2.2

ip name-server 208.67.222.222

ip name-server 208.67.220.220

Настройка локальной сети

! обычно порты внутреннего свитча на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

! включаем на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать кто съедает трафик

ip accounting output-packets

! посмотреть статистику можно командой

show ip accounting

! очистить

clear ip accounting

Настройка DHCP сервера

! исключаем некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

! и настраиваем пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

Настройка Internet и Firewall

! настраиваем фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

! включаем инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

! настраиваем порт в Интернет и вешаем на него некоторую защиту

interface FastEthernet0/0

description === Internet ===

ip address . 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

! ну и напоследок шлюз по умолчанию

ip route 0.0.0.0 0.0.0.0 .

Настройка NAT

! на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

! на локальном интерфейсе

interface Vlan1

ip nat inside

! создаем список IP имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

! включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Отключение ненужных сервисов

UPD. Убрал лишнее по советам хаброюзеров

UPD2. Добавил отключение ненужных сервисов

UPD3. Изменил настройка файрвола (спасибо Fedia)

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Повышенные функции безопасности за счет присутствия различных протоколов также гарантируют надежную работу при эксплуатации данной серии устройств. Это может происходить как при помощи VPN (IPSec, SSL, DMVPN), так и при помощи протокола SRST.

Дополнительные возможности маршрутизатора способствуют снижению операционных издержек и удовлетворению различных потребностей организации.

Настройка через Web-интерфейс

Первым делом для обеспечения комфортной работы предлагается настроить удаленный доступ роутером через Web-интерфейс.

В режиме конфигурирования (conf t) создаем access-list 1, который в дальнейшем будет использоваться для доступа с определенного ip-адреса.

Создаем пользователя user с паролем PassWord.

Разрешаем доступ с определенного IP-адреса, используя для этого созданный ранее access-list 1.

Создание access-листа и пользователя с расширенными правами - идентично предыдущим настройкам.

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

Теперь можно управлять устройством через веб-интерфейс, что довольно-таки удобно. Такая возможность, реализованная в Cisco 881, делает его более современным для любого использования. К тому же, веб-интерфейс упрощает настройку оборудования, нежели управление через консоль.

Настройка Интернет

Ранее была проведена первоначальная настройка оборудования в целях комфортного администрирования. Далее необходимо настроить оборудование по назначению - он непременно должен предоставлять доступ пользователям в сеть интернет.

Первым делом необходимо настроить интерфейсы. Роутер, грубо говоря, имеет всего 2 интерфейса. Один из них общается с внутренней сетью, а второй "видит" внешнюю. Посредством внешнего интерфейса (порта) и будет происходит соединение с сетью Интернет. IP-адрес и маска сети предоставляются интернет-провайдером сети. Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24.

Настроим внешний интерфейс: зададим IP-адрес и сетевую маску.

Далее соединяем этот интерфейс маршрутизатора с портом оборудования провайдера напрямую. Пингуем. Убеждаемся, что все работает, и идем дальше.

Настройка VLAN

Прежде чем приступить к настройке внутреннего интерфейса, стоит рассмотреть такое понятие как VLAN - виртуальная локальная сеть. VLAN позволяет объединить несколько устройств в одной сети с набором одних и тех же требований. Это упрощает работу с большим количеством устройств в одной локальной сети.

Итак, первым делом следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем IP-адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

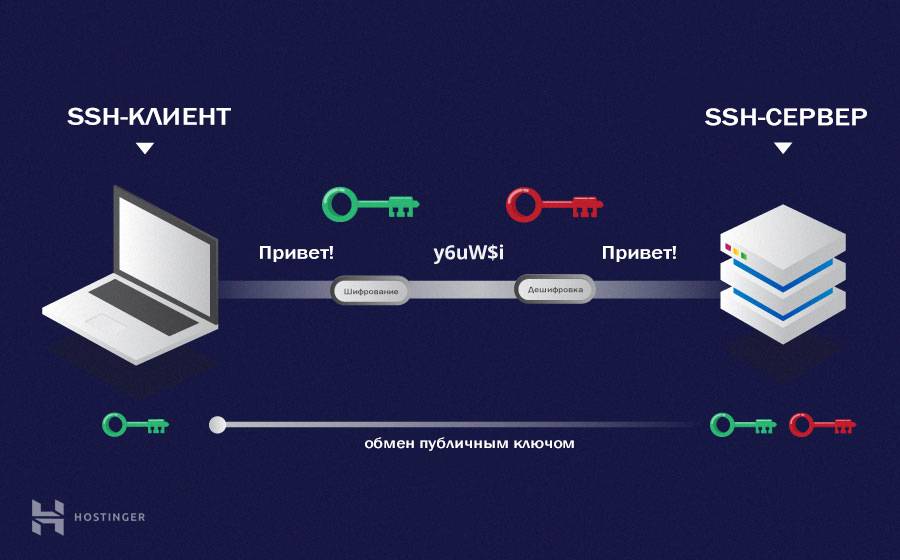

Настройка SSH

Ранее был рассмотрен способ управления роутером через веб-интерфейс. Но куда более знакомым способом является удаленный доступ через консоль. И как правило, доступ к консоли осуществляется либо через устаревший протокол Telnet, либо через более современный и защищенный SSH.

Протокол SSH передает ключи в зашифрованном виде. То есть, даже если злоумышленник каким-либо образом их получит, воспользоваться он ими не сможет. А поскольку роутер может обслуживать офис вполне себе средних размеров с конфиденциальными данными, то даже малейший шанс атаки на управление маршрутизатором может быть крайне опасен.

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

Генерируем ключи rsa, необходимые для подключения. При запросе указываем длину ключа 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

Настройка NAT

С виду все необходимые настройки были произведены, и по-хорошему, роутер уже должен выходить в сеть и передавать/получать необходимые данные. Но поскольку сеть Интернет достаточно обширна, а адреса в локальных сетях могут совпадать, роутер должен уметь "транслировать" локальный адрес устройства в публичный.

Для упрощения, можно представить такую ситуацию. У человека есть паспорт в своей стране. Но когда он получает заграничный документ, его ФИО переводят на алфавит того государства, куда собирается человек. Пример достаточно грубый, но в случае с сетью происходит то же самое. Есть локальный адрес устройства. Пользователь посылает запрос на адрес, который находится вне данной сети. Но обратным адресом будет указан локальный адрес устройства, который недоступен из сети Интернет (как и иностранцу будет сложно прочитать российский паспорт). И чтобы понять, какому конкретно устройству предназначаются данные, необходимо настроить NAT - механизм преобразования IP-адреса транзитных пакетов.

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний IP-адрес.

Указываем список внутренних адресов, которые будем "переводить" во внешний адрес.

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Настройка DHCP

Есть еще одна вещь, которая упрощает работу с большим количеством устройств в одной сети. Поскольку у каждого устройства должен быть свой IP-адрес, его необходимо прописывать вручную. Если в сети более ста устройств, то нужно обратиться к каждому и прописать необходимые конфигурации. Часть задач в дальнейшем можно передать VLAN-ам, но они предназначены для устройств, которые уже обладают своим адресом.

Поэтому для экономии времени предлагается настроить DHCP - протокол динамической настройки узла. То есть, с ним роутер будет динамически распределять адреса в указанном пользователем диапазоне. Администратору в данном случае необходимо лишь выбрать диапазон и маску под все используемые устройства. А устройство (DHCP-клиент) будет общаться уже с сервером, который выдаст все необходимые конфигурации в автоматическом режиме.

Настройка достаточно проста:

Также, если в сети есть сервера, к которым часто обращаются, их адрес лучше определить статически (таких адресов вряд ли будет много).

И настройка самого шлюза:

Теперь все "локальные" настройки более-менее учтены. Благодаря ним сетевой администратор может удаленно подключаться к маршрутизатору, автоматически раздавать IP-адреса новым устройствам, выходить в Интернет, объединять устройства в отделы и т.п. Но поскольку Cisco 881 обладает достаточно обширным функционалом, есть еще несколько интересных вещей, которые обязательно пригодятся при работе в офисе.

Настройка PPPoE

Есть небольшая поправка. Благодаря NAT роутер лишь транслирует IP-адреса. Для полноценного выхода в Интернет через провайдера необходимо также настроить PPPoE - протокол передачи данных.

В роли PPPoE-клиента может выступать и маршрутизатор Cisco, этапы настройки следующие:

1. Создать и настроить интерфейс Dialer:

2. На интерфейсе, который подключен к сети провайдера, задать pppoe-client, сопоставленный с созданным выше dialer pool ( его мы указали в интерфейсе Dialer1):

3. Задать маршрут по умолчанию через интерфейс Dialer:

Теперь благодаря данной настройке роутер может выходить в сеть Интернет через провайдера. Настроенный ранее NAT этому также поспособствует.

Настройка VPN

VPN - виртуальная приватная сеть. Её наличие предполагает создание защищенного туннеля для передачи данных. Доступ третьих лиц к данной сети ограничен, поэтому это гарантирует безопасное соединение и целостность передаваемых данных.

К примеру, через данный туннель можно настроить надежное удаленное подключение к устройству, что и предлагается рассмотреть далее.

Первым делом необходимо активировать лицензию на роутере. Вводим команду в привилегированном режиме:

license modify priority SSL_VPN high

Далее копируем дистрибутив any connect на роутер любым удобным способом и устанавливаем его:

mkdir flash:/webvpn

copy tftp: flash:/webvpn/

crypto vpn anyconnect flash:/webvpn/anyconnect-win-4.4.00243-k9.pkg

Генерируем RSA ключи с размером 1024, создаем trustpoint и затем генерируем самоподписанный сертификат:

crypto key generate rsa label SSLKEY modulus 1024

crypto pki trustpoint HELLO_TRUSTPOINT

enrollment selfsigned

serial-number

subject-name CN=firewallcx-certificate

revocation-check crl

rsakeypair SSLKEY

crypto pki enroll HELLO_TRUSTPOINT

Настраиваем пул адресов, который будет выдаваться клиентам, и создаем WebVPN Шлюз.

ip local pool WEBVPN_POOL 10.0.0.11 10.0.0.15

webvpn gateway WEBVPN_GW

ip interface Dialer1 port 443 // Команда на использование порта 443

ssl trustpoint HELLO_TRUSTPOINT

inservice

Далее создаем и привязываем к нашему шлюзу так называемый webvpn context.

Далее необходимо создать группу политик. В ней будет находиться пул адресов, где прописано, какой пользовательский трафик пойдет в туннель.

policy group WEBVPN_POLICY

functions svc-enabled // Данная команда говорит о том, что удаленный клиент может подключаться самостоятельно посредством предустановленного клиента anyconnect

svc address-pool "WEBVPN_POOL" netmask 255.255.255.0

svc split include 192.168.1.0 255.255.255.0

svc split include 172.16.1.0 255.255.255.0

default-group-policy WEBVPN_POLICY

Если у нас на внешнем интерфейсе висит ACL, то необходимо дописать правило:

permit tcp any host «внешний адрес роутера» eq 443

И осталось внести некоторые коррективы для NAT:

ip nat inside source list NAT_POOL interface Dialer1 overload

ip access-list extended NAT_POOL

permit ip 192.168.1.0 0.0.0.255 any

ip access-list extended NAT_POOL 1 deny ip 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255

Настройка Wi-Fi

Ранее не раз было упомянуто о беспроводных возможностях cisco 881. И после того, как была проведена полная настройка доступа из локальной сети в сеть Интернет, а также были решены все вопросы в локалке, настала пора воспользоваться данным преимуществом.

ip dhcp pool sdm-pool

import all

network 10.10.10.0 255.255.255.248

default-router 10.10.10.1

lease 0 2

ip dhcp excluded-address 10.10.10.1 // Исключаем адрес маршрутизатора

Команды, относящиеся непосредственно к настройкам беспроводного интерфейса:

interface Dot11Radio0

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

ssid telecombook

!

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0

54.0

station-role root

!

interface Dot11Radio0.1

encapsulation dot1Q 1 native

no cdp enable

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

Здесь используется такое понятие как BVI - интерфейс для "общения" беспроводной сети с маршрутизатором.

Теперь настроим параметры беспроводного подключения:

dot11 ssid telecombook

vlan 1

authentication open

authentication key-management wpa

guest-mode

wpa-psk ascii 0 telecombook123

Далее привяжем интерфейс Vlan1 к бриджу:

interface Vlan1

no ip address

ip tcp adjust-mss 1452

bridge-group 1

bridge-group 1 spanning-disabled

Затем создадим BVI интерфейс:

bridge irb

interface BVI1

ip address 10.10.10.1 255.255.255.248

Примечание: в сети BVI нельзя использовать IP-адрес, использованный на Vlan 1. Его заранее необходимо удалить при помощи команды

И только потом перенести на BVI. Таким образом, шлюз по умолчанию будет доступен как беспроводным, так и проводным пользователям.

Данная статья наиболее полно раскрывает список возможностей маршрутизатора Cisco 881. Этапы настройки могут пригодиться как для домашнего, так и офисного использования. Каждый этап раскрывает подтему для более глубокого понимания всех процессов в зависимости от ситуации. Для более простой настройки можно было бы убрать часть этапов, к примеру, если оборудование используется исключительно дома. Но понимание всех функций Cisco 881 открывает широкие возможности для его дальнейшего использования в любых других условиях работы.

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

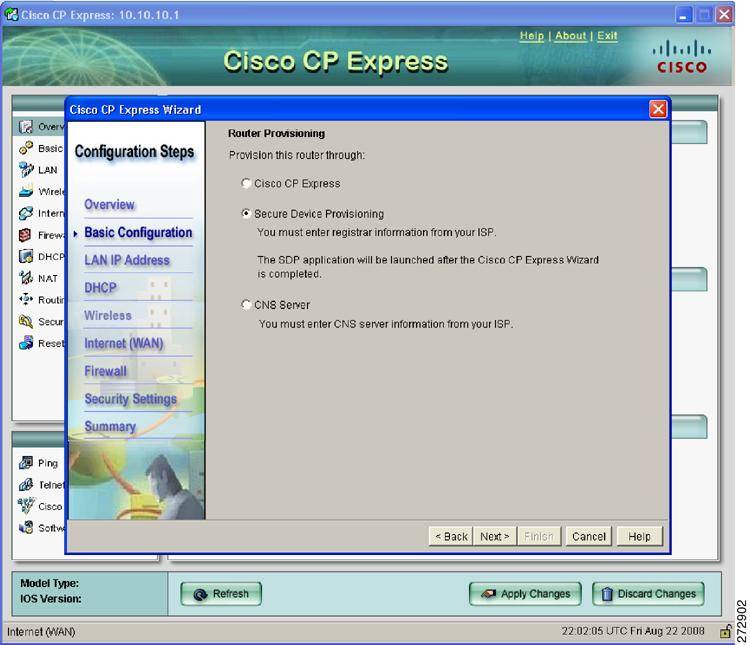

В этом документе описано использование Cisco Configuration Professional (CP ) для настройки базовой конфигурации маршрутизатора. Базовая конфигурация маршрутизатора включает в себя конфигурацию IP-адреса, маршрутизацию по умолчанию, статическую и динамическую маршрутизацию, статическое и динамическое преобразование NAT, имя хоста, баннера, секретный пароль, учетные записи пользователей и другие параметры. Cisco CP позволяет настроить маршрутизатор в нескольких сетевых средах, таких как Small Office Home Office (SOHO), филиал компании (BO), региональное отделение и центральный узел или главный офис предприятия, используя простой веб-интерфейс управления.

Предварительные условия

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Маршрутизатор Cisco 2811 с выпуском 12.4 (9) программного обеспечения Cisco IOS

Версия Cisco CP 2.5

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Установка Cisco Configuration Professional

Выполните следующие шаги для установки CCP:

Запустите Cisco CP с локального компьютера из меню Start > Programs > Cisco Configuration Professional и выберите Community (Сообщество), содержащее маршрутизатор, который нужно настроить.

Для обнаружения устройства, которое следует настроить, выделите маршрутизатор и нажмите кнопку Discover (Обнаружить).

Примечание. Для получения информации о моделях маршрутизаторов Cisco и выпусках IOS, которые совместимы с CCP версии 2.5, см. Совместимые выпуски Cisco IOS.

Примечание. Для получения информации о требованиях к ПК для запуска CCP версии 2.5 см. Системные требования

Конфигурация маршрутизатора для запуска Cisco CP

Выполните следующие действия по настройке, чтобы запустить Cisco CP на маршрутизаторе Cisco:

Подключитесь к маршрутизатору с помощью Telnet, SSH или консоли.

Войдите в режим глобальной конфигурации с помощью следующей команды:

Создайте пользователя с уровнем привилегий 15:

Примечание. Замените <username> и <password> на имя пользователя и пароль, которое следует настроить. Не используйте один и тот же пароль для пользователя и параметра enable password.

Настройте SSH и Telnet для локального входа и уровня привилегий 15.

(Необязательно) Включите локальное ведение журнала для поддержки функции мониторинга журнала:

Требования

В этом документе предполагается, что маршрутизатор Cisco полностью в рабочем состоянии и настроен с разрешением Cisco CP изменять конфигурацию.

Условные обозначения

Настройка

В этом разделе содержатся сведения по настройке базовых параметров для маршрутизатора в сети.

Схема сети

В настоящем документе используется следующая схема сети:

Примечание. Схемы IP-адресации, используемые в этой конфигурации, нельзя использовать для маршрутизации в Интернете. Это адреса RFC 1918, используемые в лабораторной среде.

Interface Configuration

Выполните следующие шаги для настройки интерфейсов маршрутизатора Cisco:

Нажмите Home (Главная), чтобы перейти на главную страницу Cisco CP.

На главной странице Cisco CP содержатся такие сведения, как программное и аппаратное обеспечение маршрутизатора, доступность функций и сводка по конфигурации.

Выберите Configure (Настроить) > Interface Management (Управление интерфейсами) > Interfaces and Connections (Интерфейсы и подключения) > Create Connection (Создать подключение), чтобы настроить подключение к глобальной сети (WAN) для интерфейса.

Например, для FastEthernet 0/1 выберите опцию Ethernet и нажмите Create New Connection (Создать новое подключение).

Примечание. Для других типов интерфейсов, таких как Ethernet, выберите соответствующий тип интерфейса и нажмите Create New Connection (Создать новое подключение), чтобы продолжить.

Нажмите Next, чтобы продолжить настройку после появления нужного интерфейса:

Выберите FastEthernet 0/1 (желаемый) в опции Available Interfaces (Доступные интерфейсы) и нажмите Next (Далее).

Укажите статический IP-адрес интерфейса с соответствующей маской подсети нажмите Next.

Настройте маршрутизацию по умолчанию с дополнительными параметрами, такими как IP-адрес следующего перехода (172.16.1.2 согласно схеме сети), предоставленный интернет-провайдером, и нажмите Next (Далее).

Примечание. Возможность подключения конфигурации можно проверить, установив флажок рядом с полем Test the connectivity after configuring (Проверить подключение после настройки). Это доступная дополнительная функция.

Появится следующее окно, отображающее состояние доставки команды в маршрутизатор. Кроме того, оно отображает ошибки, если доставка команды не удалась, из-за несовместимых команд или неподдерживаемых функций.

Выберите Configure (Настроить) > Interface Management (Управление интерфейсами) > Interfaces and Connections (Интерфейсы и подключения) > Edit Interfaces/Connections (Изменить интерфейсы/подключения), чтобы добавить, изменить или удалить различные интерфейсы.

Выделите интерфейс, в который необходимо внести изменения и нажмите Edit, чтобы изменить или отредактировать конфигурацию интерфейса. Здесь можно изменить ранее установленные статические IP-адреса.

Конфигурация статического преобразования сетевых адресов (NAT)

Конфигурация динамического NAT

Выполните следующие шаги для настройки динамического NAT в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > NAT > Basic NAT (Базовое NAT) и нажмите Launch the selected task (Запустить выбранную задачу), чтобы настроить базовое преобразование NAT.

Выберите интерфейс, который подключается к Интернету или интернет-провайдеру, а также выберите диапазон IP-адресов, которому следует предоставить доступ в Интернет. После выбора этой информации нажмите Next (Далее), как показано здесь:

В окне "Edit NAT Configuration" отображается готовая конфигурация динамического преобразования сетевых адресов (NAT) с перегруженными преобразованными IP-адресами (PAT). Чтобы настроить динамическое преобразование сетевых адресов (NAT) для пула адресов, выберите Address Pool.

Нажмите Add.

Нажмите Add.

Нажмите Edit.

Выберите Address Pool (Пул адресов) в поле Type (Тип), укажите имя для пула адресов как pool и нажмите OK.

Используйте это окно для назначения внутренних и внешних интерфейсов, которые следует использовать в преобразованиях NAT. NAT использует внешние и внутренние назначения во время интерпретации правил трансляции, поскольку трансляция может выполняться как из внутренней сети во внешнюю, так и из внешней во внутреннюю.

После назначения эти интерфейсы используются во всех правилах трансляции NAT. Назначенные интерфейсы отображаются над списком правил преобразования (Translation Rules) в главном окне NAT.

Статическая конфигурация NAT

Выполните следующие шаги для настройки статического NAT в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > NAT > Edit NAT Configuration (Изменить конфигурацию NAT) и нажмите Add (Добавить), чтобы настроить статическое преобразование NAT.

Выберите Direction (Направление) от внутреннего интерфейса к внешнему или наоборот, а также укажите внутренний IP-адрес, который будет преобразован, в поле Translate from Interface (Преобразовать из интерфейса). В области Translate to Interface (Преобразовать в интерфейс) выберите Type (Тип):

Выберите IP Address, если необходимо использовать преобразование для IP-адреса, введенного в поле "IP Address".

Выберите Interface, если необходимо, чтобы функция Translate from Address использовала интерфейс маршрутизатора. Адрес, указанный в окне Translate from Address, преобразуется в IP-адрес, который назначен интерфейсу, указанному в поле "Interface".

Установите флажок Redirect Port, если необходимо включить в преобразование данные о порте внутреннего устройства. Это позволяет использовать один общедоступный IP-адрес для нескольких устройств. При этом номера портов, назначенные устройствам, должны быть разными. Для этого адреса преобразования необходимо создать по одной записи на каждое сопоставление порта. Выберите TCP, если используется TCP-порт или UDP для UDP-порта. В поле "Original Port" введите номер порта внутреннего устройства. В поле "Translated Port" введите номер порта, который маршрутизатор должен использовать для этого преобразования. См. раздел Разрешение доступа к внутренним устройствам из Интернета документа Настройка преобразования сетевых адресов: Начало работы.

В этом окне отображается конфигурация статического преобразования сетевых адресов (NAT) с включенным перенаправлением портов:

Конфигурация маршрутизации

Настройка статической маршрутизации

Выполните следующие шаги для настройки статичной маршрутизации в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Static and Dynamic Routing (Статическая и динамическая маршрутизация) и нажмите Add (Добавить), чтобы настроить статическую маршрутизацию.

Введите целевой сетевой адрес с маской и выберите либо исходящий интерфейс, либо IP-адрес следующего перехода.

В этом окне отображается статический маршрут, настроенный для сети 10.1.1.0 с IP-адресом следующего перехода 172.16.1.2:

Настройка динамической маршрутизации

Выполните следующие шаги для настройки динамической маршрутизации в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Static and Dynamic Routing (Статическая и динамическая маршрутизация).

Выберите RIP, а затем щелкните Edit.

Установите флажок Enable RIP (Включить RIP), выберите версию RIP и нажмите Add (Добавить).

Укажите сетевой адрес для объявления.

Нажмите Deliver, чтобы передать команды маршрутизатору.

В этом окне отображается конфигурация динамической маршрутизации RIP:

Другие параметры

Выполните следующие шаги для настройки других базовых параметров в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Router Options (Параметры маршрутизатора) и нажмите Edit (Изменить), если нужно изменить свойства Hostname (Имя хоста), Domain Name (Имя домена), Banner (Баннер) и Enable Secret Password (Включить секретный пароль) для маршрутизатора.

Выберите Configure (Настроить) > Router Access (Доступ к маршрутизатору) > User Accounts/View (Учетные записи пользователей/представление) для добавления/редактирования/удаления учетных записей пользователей на маршрутизаторе.

Выберите Configure > Utilities > Save Running Config to PC (Настроить > Утилиты > Сохранить текущую конфигурацию на ПК) для сохранения конфигурации в память NVRAM маршрутизатора, а также на ПК, и сброса текущей конфигурации до заводских настроек по умолчанию.

Примечание. Для того чтобы использовать CCP для восстановления файла конфигурации, сохраненного на компьютере, на маршрутизатор или для резервного копирования файла конфигурации с маршрутизатора на компьютер, откройте Configuration Editor (Редактор конфигурации) и нажмите I agree (Соглашаюсь). В окне Configure (Настроить) выберите Import configuration from PC (Импортировать конфигурацию с ПК), а затем нажмите кнопку replace running configuration (Заменить текущую конфигурацию).

Конфигурация интерфейса командой строки CLI

Проверка

Выберите Configure > Interface & Connections > Edit Interface Connections > Test Connection (Настроить > Интерфейс и подключения > Изменить подключения интерфейса > Проверить подключение), чтобы протестировать сквозное подключение. Можно указать IP-адрес удаленной стороны, щелкнув переключатель User-specified.

Устранение неполадок

Примечание. Дополнительные сведения о командах debug см. в документе Важные сведения о командах debug.

Для устранения неполадок используются следующие параметры:

Выберите Help (Справка) > About this Router (Об этом маршрутизатора), чтобы просмотреть подробные сведения об аппаратном и программном обеспечении маршрутизатора.

Опция Help (Справка) предоставляет сведения о различных доступных параметрах в Cisco CP для конфигурации маршрутизаторов.

Как можно изменить имя пользователя и пароль для маршрутизатора?

Имя и пароль пользователя маршрутизатора можно изменить с помощью Cisco CP. Выполните следующие шаги для изменения имени пользователя и пароля:

Создайте новую учетную запись временного пользователя, затем войдите в нее.

Измените имя пользователя и пароль учетной записи основного пользователя (т. е. учетной записи пользователя маршрутизатора, в которой следует изменить имя пользователя и пароль) в программе Cisco CP.

Выйдите из временной учетной записи и войдите в основную.

Удалите учетную запись временного пользователя после изменения пароля для основной учетной записи.

При использовании Internet Explorer 8 для доступа к Cisco CP возникает внутренняя ошибка. Как решить этот вопрос?

Вы могли получить следующую внутреннюю ошибку при использовании Internet Explorer 8 для настройки маршрутизатора серии 2800 с помощью Cisco CP:

Понижение версии Java не устраняет эту неполадку.

Эта ошибка может возникнуть из-за проблемы совместимости браузеров. Internet Explorer 8 изменяет многие базовые аспекты разработки приложений для IE. Cisco рекомендует понизить Internet Explorer до версии 7. Необходимо также удалить и повторно установить Cisco CP.

При загрузке установочного файла приложения и попытке установить Cisco CP может наблюдаться следующая ошибка:

Попробуйте решить эту проблему следующим способом.

Удалите все экземпляры Cisco CP с ПК и выполните загрузку и установку заново.

Если предыдущий шаг не помог, попытайтесь загрузить другую версию Cisco CP.

Примечание. Для связи с Центром технической поддержки Cisco требуются действующие учетные данные пользователя Cisco.

Как получить доступ к техническим журналам Cisco CP?

Примечание. Закройте все экземпляры Cisco CP, чтобы избавиться от любых других проблем с архивацией журналов.

Обнаружение маршрутизатора занимает больше времени, чем обычно. Как решить этот вопрос?

Как только Cisco CP запущен и сообщество настроено, обнаружение маршрутизатора занимает больше времени, чем обычно. Вот журналы Cisco CP, которые описывают истекшее время:

Эта проблема происходит со всеми маршрутизаторами, независимо от их модели и платформы. Кроме того, на маршрутизаторах нет никаких проблем с памятью или ЦП.

Проверьте режим аутентификации. Если аутентификация не происходит локально, то проверьте, существует ли проблема с сервером аутентификации. Устраните проблему с сервером аутентификации для решения этого вопроса.

Мне не удается просмотреть страницу конфигурации IPS на Cisco CP. Как решить этот вопрос?

Когда определенная функция в окне конфигурации не показывает ничего, кроме пустой страницы, возможны проблемы с несовместимостью.

Проверьте следующие элементы для решения этого вопроса:

Проверьте, поддерживается ли конкретная функция и включена ли она на вашей модели маршрутизатора.

Проверьте, поддерживает ли ваша версия маршрутизатора эту функцию. Проблемы несовместимости версий маршрутизатора могут быть решены с обновлением версии.

Читайте также: