Настройка операций syslog ntp и ssh на маршрутизаторах cisco

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Данная серия устройств отлично подходит для малого и среднего бизнеса с различной инфраструктурой. Множество дополнительных функций позволяет развернуть сеть под конкретные нужды, а в будущем - увеличить её, не меняя оборудование. Голосовой шлюз - один из примеров широкого функционирования маршрутизатора за счет дополнительной гибкости устройства.

IP-телефония - ещё один бонус в копилку данных устройств, поскольку также открывает широкие возможности по обустройству офиса или компании.

Интеграция сервисов как раз и рассчитана на уменьшение расходов на построение инфраструктуры, предоставляя большие возможности для функционирования определенной сети. Высокая производительность Cisco 2911 создает комфортные условия для его использования.

Для обновленных версий устройства появились возможности по обеспечению информационной безопасности, стали доступны упомянутые выше голосовые шлюзы. Также удобными инновациями стали IP- маршрутизация, групповая адресация, обеспечение качества обслуживания (QoS), мобильность IP-адресов, поддержка технологий MPLS, VPN и встроенные средства управления.

Настройка SSH

Прежде чем приступить непосредственно к настройке оборудования, необходимо обеспечить к нему доступ по протоколу SSH. Это защищенный протокол, который обеспечивает безопасность при работе с маршрутизатором. При первом подключении к Cisco 2911 необходимо произвести базовую настройку оборудования. К ней относится настройка подключения по протоколу Telnet (устаревший протокол, передающий все пароли в открытом виде и открывающий широкие возможности для различных атак).

Для настройки необходимо использовать программу Putty, выбрав в ней тип подключения Serial и COM-порт. В консольном окне прописать следующее:

Настройка интерфейсов внутренней сети выглядит следующим образом:

Теперь устройство доступно для подключения по протоколу Telnet по адресу 192.168.0.1.

Далее производим настройку SSH:

Активируем протокол ААА

Далее необходимо выйти из конфигурационного режима командой Ctrl+Z

Теперь оборудование доступно через защищенный канал SSH.

Настройка USB

Если вернуться к началу статьи, то стоит обратить внимание на то, что подключение к консоли возможно не только через COM-порт, но и через USB. Для этого необходимо скачать и установить специальный драйвер (cisco usb console driver). Происходит распаковка, установка, перезагрузка системы.

Далее в диспетчере устройств необходимо посмотреть, какой COM-порт присвоен Cisco USB Console. После этого в Putty необходимо выбрать Serial - подключение и выбрать тот самый COM-порт (см.рис.1).

Теперь можно перейти к полноценной настройке. Первым этапом будет рассмотрен процесс маршрутизации.

Прежде чем к нему приступить, стоит ознакомиться с таким понятием как «таблица маршрутизации». Визуально это можно представить как граф, соединенный между собой точками. Из пункта «А»в пункт «Б», и т.п. Таких маршрутов может быть несколько, но в данном случае будет рассмотрена статическая маршрутизация – это один конкретный путь, который, как правило, прописывается самим пользователем.

Данный этап необходим для того, чтобы маршрутизатор «знал» путь из одной точки в другую. Это знание поможет ему выбрать наилучший маршрут в зависимости от ситуации.

Процесс назначения маршрута на роутере выглядит следующим образом:

enable

configure terminal

ip route 172.16.0.0 255.255.255.128 Serial0/0/0// Используем команду для ввода статического маршрута

Данная команда указывает на то, что далее будет прописан маршрут. В конкретном случае, адрес 172.16.0.0 – та самая неизвестная роутеру сеть, 255.255.255.128 – маска неизвестной удаленной сети. Serial0/0/0 – интерфейс, на который будут поступать пакеты данных, предназначенные для той самой удаленной сети.

Вместе интерфейса можно указать IP-адрес шлюза.

ip route 0.0.0.0 0.0.0.0 Serial0/0/0

означает маршрут по умолчанию.

end// Выход из режима глобальной конфигурации

show running-config// Проверка введенных данных.

copy running-config startup-config// Сохранение настроек

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» - trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0

no shut

no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым. В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х

Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

Настройка NAT

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Сохраняем все настройки:

Настройка VPN

Теперь можно познакомиться с таким понятием, как VPN. VPN - virtual private network, виртуальная частная сеть. То есть, поверх существующей сети создается некая виртуальная сеть, которая объединяет в себя несколько устройств. Первой задачей VPN является маркировка участников данной сети, чтобы она не смешивалась с чужой. Второй (и одной из главных) задачей является защита информации, передаваемой между участниками сети.

Такая сеть абстрагирована от физической составляющей. То есть, совсем неважно, каким образом будет установлено соединение, и проходить оно может через публичные сети.

Для маршрутизаторов VPN представляет собой туннель - допустим, между сетями двух офисов одной компании. Это довольно удобно, поскольку данные защищены от посторонних глаз, а работать можно без привязки к физическим интерфейсам. VPN способен объединять географически удаленные объекты в одну сеть.

К рассмотрению предлагается настройка VPN-туннеля между двумя маршрутизаторами с заданными параметрами:

crypto ipsec transform-set ESP_3DES_SHA_HMAC esp-3des esp-sha-hmac

crypto ipsec df-bit clear

crypto ipsec profile VTI_PROF

set transform-set ESP_3DES_SHA_HMAC

set pfs group2

Ключ шифрования должен быть одинаковым на обоих роутерах.

Для главного офиса:

В каждом офисе необходимо указать внешний адрес соседней площадки.

На каждом маршрутизаторе создаем виртуальный туннельный интерфейс.

В главном офисе:

Если все этапы выполнены правильно, то состояние интерфейса перейдет из состояния up/down в состояние up/up. Посмотреть это можно следующей командой:

В удаленном офисе:

После всех этапов настройки все устройства настроенных сетей должны быть доступны друг другу, а связь должна быть защищенной.

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет.

Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

- GigabitEthernet0/0 - физический интерфейс провайдера.

-Dialer1- Виртуальный интерфейс

- 77896040263 - имя пользователя от провайдера

- bzBdfVpAWU8 - пароль от провайдера

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка осуществляется следующим образом:

show pppoe session

show pppoe summary

show interface dialer 1

В данной статье были описаны общие принципы по настройке cisco 2911. Каждый этап описан с точки зрения наглядности процесса (в какой ситуации чаще применяется тот или иной функционал). На основе данных пояснений по каждому этапу и описания принципов настройки можно построить собственную сеть под конкретные потребности. А поскольку рассматриваемый маршрутизатор отличается своей масштабируемостью, открываются широкие возможности по его функционалу.

Сегодня мы рассмотрим 3 концепции: проприетарный протокол Cisco CDP, системный журнал Syslog и протокол сетевого времени NTP. Мы также продолжим обсуждение темы неполадок и рассмотрим несколько инструментов для их диагностики, затем ознакомимся с Syslog и NTP и в конце урока обсудим CDP и LLDP.

На предыдущем уроке мы рассмотрели методологию устранения неполадок, а сейчас я расскажу о нескольких инструментах, встроенных в операционную систему и устройства Cisco, которые помогут вам решать проблемы с работой сети.

Первый инструмент – это команда ipconfig, и поскольку большинство людей пользуются Windows 10, мы рассмотрим эту команду на примере данной ОС. Если вы зайдете в терминал командной строки вашего компьютера и введете команду ipconfig, то сможете увидеть параметры конфигурации всех сетевых интерфейсов, имеющихся в вашем компьютере.

Вы увидите программный виртуальный интерфейс Ethernet Adapter VPN и еще несколько программных интерфейсов, количество которых зависит от имеющихся в системе драйверов. Здесь показан мой беспроводной LAN-адаптер Wi-Fi, с помощью которого я сейчас подсоединен к интернету, чуть выше расположены данные о виртуальном адаптере WMware Network WMnet1. Далее показан туннельный адаптер, то есть здесь отображены все адаптеры, установленные программным обеспечением VPN.

Тематика курса CCNA требует от вас знаний о двух адаптерах: беспроводном адаптере Wi-Fi и адаптере Ethernet.

Для офисной сети более важным является адаптер беспроводной связи, и если кто-то из пользователей обратиться к вам с проблемой, в первую очередь нужно использовать команду ipconfig и посмотреть на IP-адрес устройства. Вы должны проверить, относится ли этот адрес к диапазону адресов DHCP. Возможно, пользователь отключил динамический и включил статический IP, который не является частью DHCP, или же устройство настроено на автоматическое получение IP-адреса и не может по какой-то причине связаться с DHCP-сервером.

Если вам понадобится более полная информация, следует использовать команду ipconfig /all. Вы получите те же данные, но в более подробной форме, с описанием марки адаптера, параметрами DHCP, адресом Link Local, IP-адресом, сроком действия аренды сервера, адресом шлюза по умолчанию и так далее.

Если в результате проверки этой информации выяснится, что с IP-адресом все в порядке и настройки интерфейсов не являются причиной возникшей неполадки, вы должны использовать другие инструменты диагностики, например NSLookup. Это утилита, позволяющая обращаться к системе DNS через командную строку. Если и это не поможет устранить неполадку, следует использовать пинг. Я использую команду ping 8.8.8.8, то есть пингую публичный DNS компании Google. Если пинг проходит, значит, со связью все в порядке и причину стоит искать в другом месте.

Если пинг не проходит, нужно применить инструмент под названием Trace Route, или tracert. Это команда Windows для трассировки маршрута к заданному хосту. Если вы наберете в командной строке tracert 8.8.8.8, то получите пинг со значением TTL=1 с трассировкой маршрута максимально по 30-ти узлам. Как видите, первый узел – это мой роутер, система показала его прошивку DD-WRT и IP-адрес 192.168.1.1, второй – сервер моего провайдера с IP-адресом 192.168.100.1, с помощью которого я выхожу в интернет, далее пинг совершает хопы по остальным узлам и достигает сервера Google. В нашем случае получилось 14 хопов, но если, например, неполадка возникла на стороне моего провайдера, то трассировка прекратится после 3-го узла, характеризующего ISP-сервер.

Итак, Trace Route является отличным инструментом для выявления неполадок на пути следования трафика.

Таким образом, команда nslookup позволяет узнать IP-адрес конкретного доменного имени. Все упомянутые выше инструменты не устраняют неполадки, а служат для их диагностики. Чем больше вы будете практиковаться в IT-индустрии, тем эффективнее сможете пользоваться этими инструментами, потому что только практика и накопленный опыт могут научить вас быстро диагностировать и устранять проблемы сети. Практика даст вам возможность понять, в чем кроется неполадка, с одного взгляда на консоль сетевых настроек компьютера. Поэтому после того, как мы завершим изучение тематики ICND1, я размещу на сайте практические лабораторные работы, чтобы вы могли применить полученные знания теории.

Перед тем, как поговорить о системном журнале, я хочу рассказать о команде Terminal Monitor операционной системы Cisco IOS. Я зайду в программу Packet Tracer (если она у вас еще не установлена, вы можете зарегистрироваться в Network Academy и скачать эту программу), возьму два роутера и соединю их кабелем.

Затем я зайду в режим глобальной конфигурации и по очереди настрою эти роутеры, присвоив им имена R0 и R1.

Далее в настройках R1 я введу команду установки пароля enable password enable и настрою интерфейс g0/0, использовав команды ip add 10.1.1.2 255.255.255.0 и no shut. Аналогичным образом я настрою роутер R0, присвоив ему IP-адрес 10.1.1.1. Затем я активирую протокол Telnet командой line vty 0 4 и задам пароль для входа в Telnet командами login и password telnet. Далее я перейду к настройкам R0 и командой telnet 10.1.1.2 организую связь с роутером R1. После этого система запросит пароль для установления соединения, и я введу слово telnet, которое установил в качестве пароля для R1. Как видите, после этого в командной строке имя роутера R0 поменялось на R1 – это означает, что я зашел через роутер R0 в настройки роутера R1.

Для предотвращения подобного используется синхронизация логов. Я набираю в правом окне команду line vty 0 4, чтобы зайти в настройки Telnet, после чего заголовок командной строки меняет вид с R1(config-if) на R1(config-line). Затем я ввожу команду logging synchronous и снова перехожу в левое окно.

Вернемся к Packet Tracer и добавим на схему сервер, который напрямую соединим с первым роутером. На практике между ними должен располагаться свитч, но мы используем эту схему для учебных целей, поэтому обойдемся без свитча. Я захожу в сетевые настройки сервера и присваиваю ему статический IP-адрес 10.1.2.10, маску подсети 255.255.255.0 и адрес шлюза по умолчанию 10.1.2.1. Этот адрес пока не существует, но я настрою его, когда приступлю к конфигурации интерфейса роутера R0.

Далее я перейду к настройкам R0, использую команду g0/1 и присвою ему адрес 10.1.2.1 с маской подсети 255.255.255.0. Таким образом, сервер и роутер окажутся в одной сети. Затем мне нужно зайти в настройки второго роутера R1 и настроить связь с первым роутером. Можно настроить RIP или статический маршрут, в данном случае я выбираю последнее.

Для этого я ввожу команду ip route 0.0.0.0 0.0.0.0 10.1.1.1, то есть указываю, что весь трафик отсылается на адрес 10.1.1.1. Затем я ввожу do show ip route и вижу, что шлюз последней очереди Gateway of last resort имеет адрес 10.1.1.1 для сети 0.0.0.0.

Вы можете спросить, почему я настроил время на роутере R0, а не на R1. Это потому, что я хочу показать вам автоматическую настройку времени второго роутера. Далее я ввожу в настройках R0 команды debug ip icmp и logging 10.1.2.10, чтобы логи отправлялись на Syslog-сервер.

Проблема с ручной настройкой времени состоит в том, что если у вас имеется сотня устройств, вам требуется зайти в настройки каждого устройства и установить время и дату. Чтобы этого не делать, существует автоматический механизм NTP, или протокол сетевого времени, синхронизирующий время компьютера с временем сетевых устройств. Вы можете выбрать одно сетевое устройство в качестве NTP-master и установить нужное время. Изучение данного протокола не входит в тематику курса CCNA, к тому же я не уверен, что команда ntp master поддерживается в Packet Tracer. Но я все же попытаюсь настроить правильное время, для чего добавлю в нашу сеть еще один сервер и назначу его NTP -сервером.

Для этого я зайду в его настройки и проверю вкладку NTP. Как видите, здесь установлены правильная дата и время и функция NTP включена.

Затем я зайду в сетевые настройки сервера Server1 и назначу ему IP-адрес 10.1.3.10, маску подсети 255.255.255.0 и шлюз по умолчанию 10.1.3.1. Как я упоминал ранее, этот шлюз не настроен, поэтому я вхожу в настройки роутера R1 и настраиваю интерфейс g0/1 для связи с сервером, введя команды ip add 10.1.3.1 255.255.255.0 и no shut.

Если набрать команду show clock, видно, что системное время роутера обновилось. Я попытался ввести команду ntp association, но как я и предполагал, эта команда не поддерживается программой Packet Tracer, можно только просмотреть только статус ntp.

Команда ntp status вывела информацию о том, что системные часы синхронизированы. Далее указан, что часовой слой Stratum равен 2 – это означает, что в сети используется первичный NTP-сервер, потому что роутер R2 получает время с сервера, часовой слой которого равен 1. Если у нас в системе имеется устройство, получающее правильное значение времени от роутера R1, его часовой слой stratum будет равняться 3 (NTP-сервер + R1 + само устройство), то есть R1 выступит в роли вторичного NTP-сервера с часовым слоем 2. Давайте посмотрим, что у нас теперь получится с пингом.

Вот и все, что касается NTP и Syslog. Теперь можно перейти к следующей теме урока – CDP, или Cisco Discovery Protocol. Этот протокол служит для идентификации устройств в сети.

Предположим, вы пришли администрировать сеть другой компании, не имея логической схемы, и никто в компании не знает, как настроены и подключены устройства в её локальной сети. Для такого случая используется проприетарный протокол Cisco, который позволяет обнаруживать сетевое оборудование, идентифицировать его название, версию ОС и IP-адрес. Кроме него, существует протокол LLDP, или Link Layer Discovery Protocol, который выполняет практически те же функции, что и CDP, однако представляет собой открытое программное обеспечение и поддерживается сетевыми устройствами любых производителей.

Протокол CDP поддерживается всеми устройствами Cisco по умолчанию. Они также поддерживают работу с LLDP, но по умолчанию этот протокол в устройствах Cisco отключен. Если в вашей сети имеется сетевое оборудование разных производителей, вам следует использовать LLDP, а если сеть состоит исключительно из устройств Cisco, нужно применять CDP.

Давайте рассмотрим, как работают эти протоколы, для чего вернемся к топологии нашей сети в Packet Tracer. Я добавлю свитч, чтобы показать, как CDP работает с устройствами этого типа, удалю сервер Server0 и соединю свитч с роутером R0. Естественно, я должен буду настроить свитч на совместную работу с роутером, это займет немного времени.

Для начала я захожу в CLI роутера R0 и ввожу команду show cdp. Вы видите, что устройство рассылает cdp-пакеты каждые 60 с, время удержания анонсов составляет 180 с, а версия рассылаемых анонсов – CDPv2.

Пакет CDP представляет собой информацию самоидентификации, то есть устройство рассылает по сети анонсы, объявляющее, что оно собой представляет. Эти анонсы отправляются соседям по сети каждые 60 секунд. Если я введу команду show cdp neighbors, то смогу просмотреть анонсы, принятые роутером R0 от соседей и сохраненные в его CDP-таблице.

Из этой таблицы видно, что устройство R0 имеет двух соседей – роутер R1 и свитч. Устройство R1 согласно коду R является роутером серии С1900 и соединено с R0 через интерфейс g0/0, при этом первый g0/0 является локальным интерфейсом роутера R0.

Таким образом, введя команду show cdp neighbors и пользуясь полученной информацией, вы можете составить логическую схему сети, показывающую, с помощью каких интерфейсов осуществляется связь между устройствами. Получив информацию от соседа вашего устройства, вы можете разместить на схеме оба устройства и обозначить связь между ними.

Следующая строка таблицы описывает второго соседа роутера R0 – это свитч серии 2960, для связи с которым используется локальный интерфейс g0/1. Я могу присвоить сетевому устройству любое имя, например, назвать роутер свитчем, а свитч роутером, поэтому вы должны обращать внимание не на имя устройства, а на параметр Capability, показывающий предназначение этого устройства в виде буквенного кода: R – роутер, S – свитч, H- хост и т.д. Этот свитч соединен с роутером R0 через порт FastEthernet 0/1.

Может возникнуть ситуация, когда вы хотите запустить cdp не на всех устройствах, а на конкретно выбранных интерфейсах. Для того, чтобы это сделать, сначала нужно снова включить cdp командой cdp run, затем зайти в настройки конкретного интерфейса, например, int g0/1, и соответственно ввести команду cdp enable, если хотите включить эту функцию, или no cdp enable, если хотите отключить её для данного интерфейса. После ввода команды no cdp enable функция cdp не будет работать только на данном интерфейсе, на остальных интерфейсах она остается активной. Запомните, что для включения/выключения cdp на уровне устройства используется команда run, а на уровне интерфейса – команда enable.

Если сейчас снова ввести команду show cdp neighbors, видно, что из таблицы исчезла строка свитча и роутер R0 сейчас видит только одного соседа – роутер R1. Поскольку я отключил функцию cdp для интерфейса g0/1, свитч стал «невидимым».

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Для вывода информации о местоположении устройства при входе пользователя в систему:

Задать скорость консольного порта:

Определить длину истории команд:

Включить запись истории изменения конфигурации:

Включить поддержку IPv6, перезагрузить роутер

Установка параметров входа в систему

Локальная аутентификация

Добавить локального пользователя:

Включить поддержку ААА и настроить аутентификацию:

Аутентификация на RADIUS-сервере

На RADIUS-сервере в файл []users[] прописать(. до первого вхождения пользователя DEFAULT):

Включить поддержку ААА и настроить аутентификацию:

Настройка параметров журналирования.

Включить ведение журнала:

Сбор данных на syslog-сервер:

Для начала необходимо добавить строку в []/etc/syslogd.conf[] вида []Facility.Severity file[]

Затем настроить роутер:

Установка даты, времени, часового пояса, настройка NTP-клиента.

Перевести внутренние часы:

Настройка сервисов:

Установить имя хоста:

Сгенерировать секретный ключ (l > 768):

В настройках линии указать возможность приема соединений по SSH:

Включить сервис SCP:

Идентификация по открытому ключу:

CDP (LLDP)

Сервис CDP включен на коммутаторе по-умолчанию. Для выключения:

На отдельном интерфейсе:

Время между посылками CDP-пакетов:

Время, которое принятая от соседа информация считается действительной:

Если в сети находятся устройства иных производителей, то имеется возможность использовать протокол LLDP:

На отдельном интерфейсе:

SNMPv3

Создать SNMP-tree view для чтения и записи:

где MIB-view-family может быть: [] mib2, system, internet, iso и т.д. []

Создать пользователей SNMP-сервера:

VTPv3

Обновления принимаются только от PRIMARY-сервера. В домене только один primary, остальные backup, client либо transparent. При подключении в сеть 2-ого primary, он автоматически становится backup.

Выключить VTP на интерфейсе можно командой:

Повышение уровня безопасности устройства

Выключить ненужные сервисы:

Настроить access-class на VTY:

MANAGEMENT и COMMON VLAN:

Создание меню быстрого вызова команд.

Для каждого пункта меню:

Завершить пунктом выхода из меню:

Вызов меню из режима exec:

Системный администратор. В сисадминстве с 2000 года. Участник cyberforum

Командную строку (CLI) можно поделить на 4 основных режима управления:

В данном режиме доступен только ограниченный набор show команд. Просмотр всей конфигурации маршрутизатора недоступен (show running-config)Переход в привилегированный режим:

Переход в режим глобальной конфигурации (осуществляется только из Priv. EXEC):

Переход в специализированные режимы конфигурации осуществляется из режима глобальной конфигурации, например:

1) Режим конфигурации интерфейса F0/0

2. Имя маршрутизатора

Имя маршрутизатора настраивается через команду "hostname", например:

3. Перезагрузка маршрутизатора

Стандартная перезагрузка маршрутизатора выполняется командой "reload"

Перезагрузка маршрутизатора через заданное время (в примере 1 минута):

Данная конфигурация начнет работать только после выполнения обычной перезагрузки маршрутизатора. Позволяет сэкономить время на перезагрузке маршрутизатора, т.к. загружает уже распакованный образ из RAM (без участия ROMMON).

Для выполнения warm reboot необходимо выполнить команду:

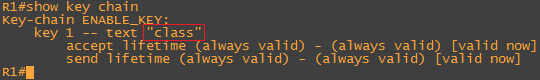

Пароль на привилегированный режим (пароль на enable mode):

2) Enable secret (Пароль хранится в шифрованном (MD5 hash) виде)Если сконфигурированы оба типа паролей, enable secret всегда имеет преимущество!

3) Enable secret с опциями шифрования (начиная с IOS 15.3(3)M)

!Хеширование открытых паролей (настроенных через ключевое слово password) в текущей конфигурации (type 7 password):

enable secret 5 $1$EnW0$3hkuVwrCg2BwszJck9m8H/

enable password class

!

Пароль password 7 в текущей конфигурации:

!

enable secret 5 $1$EnW0$3hkuVwrCg2BwszJck9m8H/

enable password 7 05080A0E325F

!

Задать минимальную длину паролей при их конфигурации (в примере минимальная длина паролей будет составлять 8 символов):

Самый общий тип баннера, отображается при любом типе соединения к маршрутизатору, для всех пользователей

6. Конфигурация интерфейсов

Пример конфигурации IP-адреса на интерфейсе и описания(description):

Сбросить настройки на интерфейсе (вернуть конфигурацию по умолчанию):

Проверка конфигурации на интерфейсе:

"show ip interface brief"

"show interface description"

7. Конфигурация маршрутизатора

1) Сохранение текущей конфигурации в NVRAM (энергонезависимую память):

1500 bytes copied in 1.360 secs (1103 bytes/sec)

4) Копирование на FTP сервер:

Создание пользователя и пароля для FTP клиента IOS:

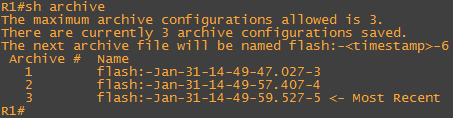

5) Использование Archive функционала

Функционал появился в IOS 12.3(4)T и позволяет управлять конфигурациями маршрутизатора, а также производить логирование (user accounting).

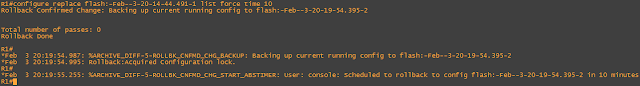

Полная замена текущей конфигурации в running-config:

На самом деле IOS сравнивает конфигурацию с текущей и меняет только то, что отличается, чтобы избежать потенциальной неработоспособности при полной замене конфигурации (в отличие от "copy path: running-config")

Сравнение сохраненной конфигурации и текущей можно выполнить самому:

Существуют дополнительные полезные опции для команды configure replace:

1) Заходим на маршрутизатор и сохраняем конфигурацию. Конфигурация пишется в archive (если есть опция "write-memory").

2) Заменяем конфигурацию на только что сохраненную, опция "list" позволит проконтролировать, что действительно мы ничего не изменили:

3) У нас есть 10 мин., чтобы безопасно что-либо настраивать удаленно, если все настроили, то необходимо прописать "configure confirm" для подтверждения настроек, если отвалились после неправильной настройки, то через 10 мин маршрутизатор возвратит последнюю рабочую конфигурацию и можно пробовать заново :)

Маршрутизатор предупредит за минуту до автоматического отката конфигурации:

8. Защита IOS и конфигурации (IOS Resilient Configuration)

9. Настройка Console/VTY; Local database маршрутизатора

1) Консоль (Console)

Ограничение времени активного сеанса в консоли (по умолчанию 10 мин, для примера 2 мин. 30 сек.) (аналогично для VTY сессий):Если по истечении 2 мин 30 сек в консоли не будет никакой активности, маршрутизатор сбросит соединение, необходимо будет вводить пароль на console заново, как при первом подключении.

2) VTY соединения (Telnet/SSH)

Для подключения к маршрутизатору по Telnet протоколу достаточно настроить пароль на enable (enable password или enable secret) и пароль на самой VTY (line vty).

Вывод в терминал работает только пока сессия активна, при повторном подключении необходимо включать "terminal monitor" заново.

По умолчанию все входящие соединения на маршрутизатор разрешены (transport input all)

Можно разрешить только SSH протокол в качестве входящего соединения на маршрутизатор (это рекомендуемая опция):

Можно разрешить входящие соединения только по Telnet (transport input telnet), либо комбинацию SSH+Telnet (transport input ssh telnet)

Команда "transport output" определяет по каким протоколам можно осуществлять исходящие соединения с данного маршрутизатора, в отличие от "transport input" данная команда доступна как для VTY, так и для Console.

Защита VTY от Brute-Force (необходима аутентификация с использованием имени пользователя), пример:

Инициатор соединения будет заблокирован на 60 сек, если в течение 30 сек будут 3 неудачные попытки входа. Работает как с Telnet, так и с SSH.

Отслеживание Telnet сессий (для предотвращения зависших соединений):

При ошибочном вводе команды в консоль, маршрутизатор попытается разрешить имя (т.к. ip domain lookup тоже включен по умолчанию), чтобы зайти на этот хост по Telnet. Естественно у него ничего не получится, но попытка разрешения имени занимает определенное время, что сильно мешает каждый раз, когда что-либо введено в консоль неправильно, что маршрутизатор не признает как свою команду.

Но при попытке взаимодействовать явно с именем, маршрутизатор все еще будет пытаться разрешить это имя:"transport preferred none" отключает поведение маршрутизатора по умолчанию, при котором он пытается разрешить все неправильно введенные команды (т.к. включен ip domain-lookup) и зайти на удаленный узел по Telnet (transport preferred telnet):

Конфигурация SSH версии 2.0 (Отключение совместимости с ранними версиями SSH):

Проверка работы SSH на локальном маршрутизаторе:

Максимальное время для входа на маршрутизатор по SSH (по умолчанию 120 сек). Если в течение 20 сек. не будет передачи данных к маршрутизатору, соединение будет сброшено.

Ограничение количества попыток (считаются неудачные попытки) входа по SSH:

При 3-ей неудачной попытке входа соединение будет сброшено.

9. Логирование

!

service timestamps debug datetime msec

service timestamps log datetime msec

!

datetime и uptime взаимоисключающие опции!

Настройка логирования через Archive:Для настройки логирования необходимо включить log в функционале archive и задать необходимые параметры:

Пример:

На маршрутизаторе R1 настроено логирование:

На маршрутизатор R1 зашел пользователь bob и произвел настройки OSPF протокола:

Смотрим логи на R1:

10. Настройка времени на маршрутизаторе и NTP

Посмотреть время на маршрутизаторе:

Конфигурация времени на маршрутизаторе (необходимо выставлять в UTC+0):

Конфигурация NTP cервера (рекомендуется использовать):

Просмотр конфигурации NTP:

"show ntp status"

"show ntp associations"

Настроить маршрутизатор в качестве NTP сервера:

Опционально можно указать stratum в конце команды (от 1 до 15).

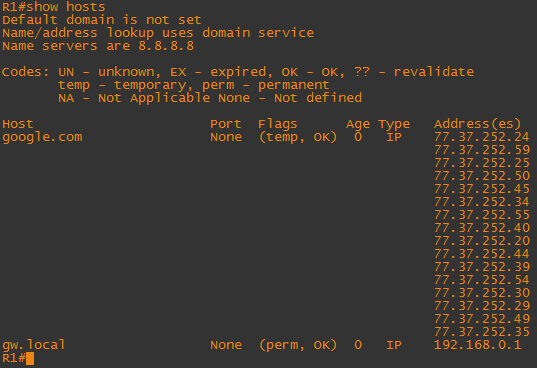

11. Настройка имён(DNS)

Отключить разрешение имен в IP адреса (по умолчанию включено, если есть необходимость использовать маршрутизатор в качестве DNS, то эту опцию нужно оставить включенной):

Если в на маршрутизаторе необходимо использовать DNS, то лучше пользоваться настройкой "transport preferred none".

Добавить DNS сервер (в примере использован Google DNS):

Это позволяет маршрутизатору перенаправлять DNS запросы, если его указали в качестве DNS сервера (кеширующий DNS).

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 77.37.252.24, timeout is 2 seconds:

.

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/12 ms

Проверка работы DNS на ПК (маршрутизатор выступает в качестве DNS сервера):

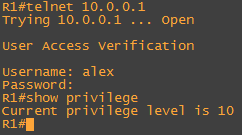

12. Уровни привилегий пользователей

На маршрутизаторе возможно разграничить доступ к доступным командам (настройкам и просмотру информации) различным пользователям, т.е. создать уровень привилегий для каждого из них.

При создании уровня с 2 по 14 пользователь сможет выполнять только команды по умолчанию, которые разрешены для 1-ого уровня, пока ему не будут назначены определенные права на исполнение команд.

Посмотреть текущий уровень привилегий:

Составные команды, такие как "configure terminal", будут выглядеть следующим образом в running-config:

!

privilege exec level 10 configure terminal

privilege exec level 10 configure

!

Все уровни выше 10-ого автоматически смогут выполнять эти команды.

Такой подход по назначению уровней привилегий является устаревшим и неудобным. Следующим этапом, позволяющим более точно и удобно настраивать права пользователей на маршрутизаторе, является Role Based Access Control (или просто Parser View).

13. Role-based CLI access (Parser view)

Для работы Parser View на маршрутизаторе необходимо, чтобы был включен AAA, для более старых версий IOS еще и enable secret для перехода в Root View

В относительно старых версиях IOS (до 15.2) все настройки Parser View необходимо было делать из так называемого Root View

Root View может выполнять все команды Privilege level 15, а также создавать View.

Пример создания и настройки Parser View:

View1:

Можно выполнять все show команды кроме show ip route, производить конфигурацию любых интерфейсов (кроме команды shutdown/no shutdown на интерфейсе), производить настройку протоколов маршрутизации (кроме EIGRP, для него почему-то надо добавлять команду отдельно) только используя правило network.

Можно выполнять все show команды, производить конфигурацию любых интерфейсов, только в этом view можно использовать команду shutdown/no shutdown на интерфейсе, можно использовать все команды протоколов маршрутизации.

При настройке сетевого оборудования Cisco углубляюсь в процессы коммутации и маршрузтизации администраторы часто забывают доконфигурировать параметры безопасности. Однако, этот встроенный функционал весьма полезен и обеспечивает хоть и базовый но все таки необходимый уровень безопасности. Сегодня в публикации мы кратко опишем встроенные команды и общие советы по управлению безопасностью.

И так, давай начнем с удаленного доступа, а именно подключение по SSH.

!Никогда не используйте устаревший протокол Telnet

Enter configuration commands, one per line. End with CNTL / Z.

The name for the keys will be : SSH_ROUTER. company . local

% Generating 1024 bit RSA keys, keys will be non - exportable. [ OK ]

* Mar 1 00 : 02 : 20.251 : % SSH - 5 - ENABLED : SSH 1.99 has been enabled

Вторым шагом можно обеспечить определенный уровень безопасности на vty, auxiliary и console lines выполнив следующие рекомендации:

Timeout (session, exec) - время, через которое администратор будет "выкинут" через заданное время неактивности. На Console такое таймаут по умолчанию выключен, - это небезопасно. В большинстве случаев 10-15 минут - это вполне приемлимое значение для этого параметра.

Port Speed - скорость консольного порта (т.н. baud rate) может быть увеличена до максимального поддерживаемого значения, по умолчанию значение равно 9600bps и может быть увеличено до 115200bps.

Hung session - зависшие сессии можно система может выявить и и закрыть с помощью сервиса

Session Limit - определяет как много sshv2, telnet (или обоих) сессий может быть активно одновременно. По умолчанию этот параметр равен 32, и может быть уменьшен до более практичного с точки зрения безопасности значения 5-10.

Access-List - списки доступа должны быть применены на vty, aux и con порты для обеспечения безопасности путем органичения доступа по таким условиям как отправитель или получатель, административно авторизованные к управлению или настройке устройства. Также хорошей идеей было бы включить логирование подобного доступа в соответствующих списках доступа с помощью ключевого слова log.

Cisco IOS предлагает ряд функций по улучшению общего уровня безопасности устройства:

Частота попыток авторизации - задает интервал между попытками авторизации в секундах

Временная блокировка после определенного кол-ва неудачных попыток авторизации с белым листом - полностью выключает возможность авторизации на устройстве на заданное кол-во времени

Логирование удачных и неудачных попыток авторизации:

Подумайте, нужны ли вам сервисы, работающие на устройстве такие как:

Cisco Discovery Protocol (CDP) - думаю, объяснять, что такое CDP не нужно.

Отменить поведение можно с помощью команды уровня интерфейса:

service timestamps debug datetime localtime show - timezone msec

service timestamps log datetime localtime show - timezone msec

- Ограничьте зоны широковещательных доменов

- Используйте функции защиты Dynamic ARP Inspection, DHCP Snooping и IP Source Guard

- Используйте функции защиты STP (фильтры и гарды)

- Ограничьте круг возможных участников процесса маршрутизации

- Используйте авторизацию

- Используйте встроенные методы безопасности протоколов, т.к. BGP TTL

- Security Check

- Маршрутизацию включайте только на нужных интерфейсах

- Не включайте маршрутизацию на "пользовательских" интерфейсах

- Контролируйте распространяемые маршруты

- Логируйте статусы " соседей " (log-neighbor-changes)

Настроить пароль для привилегированного доступа к маршрутизатору.

Обеспечить минимальную защиту для настроенных паролей.

Предотвратить злоумышленное использование малых служб для проведения различных сетевых атак, включая DoS-атаки.

Предотвратить предоставление пользовательской информации потенциальным злоумышленникам.

Предотвратить предоставление информации о маршрутизаторе устройствам, которые напрямую подключены к этому маршрутизатору.

Помешать нападающим использовать маршрутизатор в качестве "усилителя" smurf-атаки.

Указать, какие протоколы могут использоваться удаленными пользователями для установления интерактивного подключения к терминалу VTY или к портам TTY на маршрутизаторе.

Указать, какие IP-адреса могут использоваться для подключения к портам TTY или VTY. Зарезервировать один порт VTY для доступа с управляющей рабочей станции.

Запретить "пустым" сеансам связи занимать VTY на неопределенно долгое время.

Выявить и закрыть нерабочие интерактивные сеансы, которые необоснованно занимают VTY.

Сохранить регистрационную информацию в RAM-буфере маршрутизатора. В последних версиях программного обеспечения после размера буфера можно указать порог важности.

Отбросить сфальсифицированные IP-пакеты. Сбросить входящие перенаправления ICMP.

Сбросить сфальсифицированные IP-пакеты в сетях с симметричной маршрутизацией и только при использование режима CEF.

Предотвратить использование функций IP-маршрутизации от источника в целях фальсификации трафика.

access-listnumber action criterialog-input

Включить регистрацию пакетов, которые совпадают с критериями, указанными в данном списке доступа. Используйте команду log-input, если таковая имеется в вашем ПО.

Предотвратить отключение важных процессов при лавинном трафике.

Включить быстрый сброс пакетов, имеющих недействительный конечный адрес.

Фильтровать данные о маршрутизации, чтобы предотвратить использование недействительных маршрутов.

snmp-server communitysomething-inobvious rolist

snmp-server communitysomething-inobvious rwlist

Включить протокол SNMP версии 1, настроить аутентификацию и ограничить доступ к определенным IP-адресам. Протокол SNMP версии 1 следует использовать только в случае, если недоступна версия 2, при этом нужно принять меры защиты от анализаторов пакетов. Включайте протокол SNMP, только если он нужен в вашей сети. Включайте доступ с правами чтение-запись, только если это действительно необходимо.

snmp-server party. authentication md5 secret .

Настроить процедуру аутентификации для протокола SNMP версии 2, использующего алгоритм аутентификации MD5. Включайте протокол SNMP, только если это действительно необходимо в данной сети.

Установить предупредительный баннер, который будет демонстрироваться пользователям, пытающимся зарегистрироваться на маршрутизаторе.

Читайте также: