Mikrotik защита от петли wifi

- Бренды

- Беспроводное оборудование

- Комплектующие

- Маршрутизаторы

- Сетевые коммутаторы

- Устройства Powerline

- VoIP оборудование

- Видеонаблюдение

- IPTV приставки

- Умный дом

- Компьютерная техника

Ajax Systems

Alfa Network

Edge-Core

Edimax

M5Stack

Escene

GAOKE

HPE Aruba Networks

Info-Sys

ITElite

Keenetic

LigoWave

Точки доступа

Контроллеры для точек доступа

Wi-Fi антенны

Материнские платы

Радиокарты

Беспроводные USB адаптеры

Усилитель сигнала Wi-Fi (репитер)

GPS-трекеры

Блоки питания, РОЕ, инжекторы

Грозозащита

Кабель UTP, FTP, коннекторы

Патч-корды

Патч-Панели

Сетевые компоненты и инструмент

Корпуса

Крепежная фурнитура

Переходники и кабели USB, HDMI, DVI, SATA, 3RCA

Пигтейлы

Удлинители и сетевые фильтры

SFP, SFP+ - модули/патч-корды/DAC-кабель

Неуправляемые коммутаторы

Управляемые коммутаторы

IP телефоны

VoIP шлюзы

IP-ATC

Аксессуары для VoIP-оборудования

IP-камеры

Регистраторы

Аксессуары для видеонаблюдения

Видеодомофоны

Аналоговые видеокамеры

Контроллеры

Датчики

Сетевые карты и адаптеры

Принт-серверы

Сетевые накопители (NAS, DAS)

USB-концентраторы

Универсальные внешние аккумуляторы

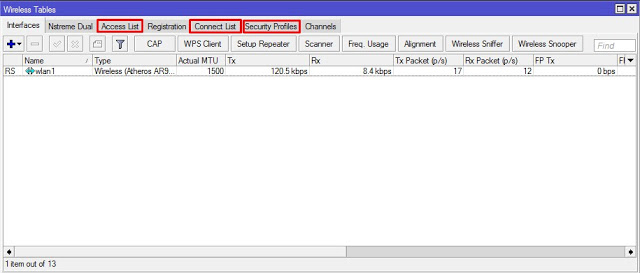

За защиту WiFi сети в Mikrotik отвечают три вкладки: Access List (/interface wireless access-list), Connect List (/interface wireless connect-list), Security Profiles (/interface wireless security-profiles).

Access List - список правил, которые ограничивают соединения других устройств к вашей точке, а также служат для управления параметрами подключения. (режим ap mode).

Пример: вы хотите ограничить подключение к вашей точке доступа по MAC-адресам.

Connect List - список правил, которые ограничивают соединение вашего устройства к другим точкам доступа (режим station mode).

Пример: вы хотите автоматически подключать свою клиентскую станцию к точке доступа с максимальным уровнем сигнала (при наличии нескольких базовых станций).

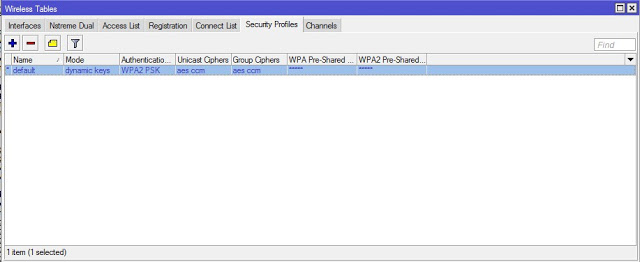

Security Profiles - настраиваются профили методов защиты и, непосредственно, ключи защиты беспроводной сети.

Security Profiles

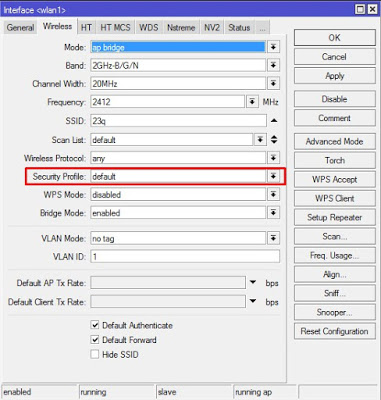

Начнем с самого интересного - Security Profiles. Именно здесь мы настраиваем шифрование для наших беспроводных точек. Настройка будет осуществляться для домашней или офисной точки доступа. Профиль защиты выставляется непосредственно в свойства беспроводного интерфейса.

При переходе на вкладку /interface wireless security-profiles видим такую картину.

Вы можете добавить свой профиль, я всегда использую стандартный - че добру пропадать =).

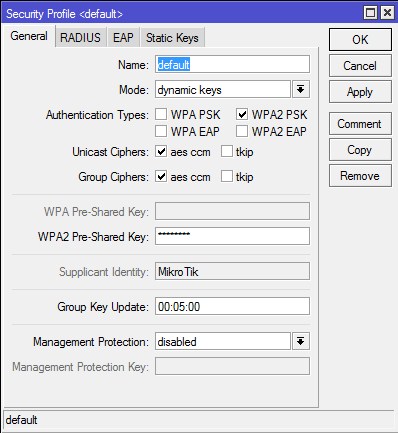

Вкладка General

Name - имя профиля.

Если используем стандартный профиль - оставляем по-умолчанию.

Mode - режим шифрования.

- none - шифрование не используется. Зашифрованные кадры не принимаются. Широко используется в системах гостевого доступа, вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети.

- static-keys-required - WEP-режим. Не принимать и не посылають незашифрованные кадры. Скомпроментированый протокол. Использовать нельзя, или в крайних случаях (для старых устройств).

- static-keys-optional - WEP-режим. Поддержка шифрования и дешифрования, но также позволяют получать и отправлять незашифрованные кадры. Использовать нельзя, или в крайних случаях (для старых устройств).

- dynamic-keys - WPA режим.

Для защиты беспроводной сети ВСЕГДА используем режим dynamic-keys.

Аuthentication Types - набор поддерживаемых типов аутентификации. Клиент сможет подключится к точке доступа только если поддерживает данный тип аутентификации. Предлагаемые варианты: WPA-PSK , WPA2-PSK , WPA-EAP и WPA2-ЕАР. Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 – протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES – до 256 бит. Фактически WPA2 представляет собой улучшенный WPA; WPA2 использует протокол AES, WPA – протокол TKIP; WPA2 поддерживается всеми современными беспроводными устройствами; WPA2 может не поддерживаться устаревшими операционными системами.

Разница между WPA2-PSK и WPA2-ЕАР состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

RADIUS-сервер мы не используем, сотрудники у нас говорливые, но и пароли мы меняем часто, поэтому наш выбор WPA2-PSK. Оставляем галочку только на нем, все другие "небезопасные" протоколы - отключаем.

Unicast Ciphers - выбор типа шифрования. Клиенты смогут подключиться в вашей точке, если поддерживают данный тип шифрования. Поддерживаются два типа tkip и aes-ccm. AES - это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных. TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек. Кроме того, стандарт алгоритма ССМ требует использования новых временных ключей для каждой вновь создаваемой сессии, а это плюс к безопасности.

Используем только aes-ccm.

Group Ciphers - выбор типа шифрования. Ваша станция будет пытаться подключиться только к тем точкам доступа, которые поддерживаю данный тип шифрования. Описание ничем не отличается от предыдущего параметра.

Используем только aes-ccm.

). Не забывайте регулярно менять пароль (например раз в 15 дней). Mikrotik позволяется сделать это скриптом, у меня так меняется пароль на 10 офисах одновременно, если интересно - могу описать в отдельной статье.

Используем сложный пароль.

WPA2-ЕАР не используем - значение игнорируем.

Group Key Update - время как часто обновлять ключ шифрования. Функция не работает в режиме station. Фактически изменять значение можно при непонятных отвалах устройств (например Android-смартфонов при уходе в ждущий режим).

Значение оставляем по-умолчанию - 5 минут.

Managment Protection - защита от атак деаутентификации и клонирования MAC-адреса. Свой алгоритм защиты беспроводной сети от Mikrotik.

- disabled - защита управления отключена.

- allowed - разрешить использовать защиту, если это поддерживается удаленной стороной.

- required - требуется. Для базовой станции установить связь только с клиентами поддерживающими Managment Protection. Для клиентов - установить связь только с точками доступа поддерживающими Managment Protection.

Managment Protection не используем - оставляем disabled.

Managment Protection Key - ключ защиты Managment Protection.

Поле не активно, если не используется Managment Protection.

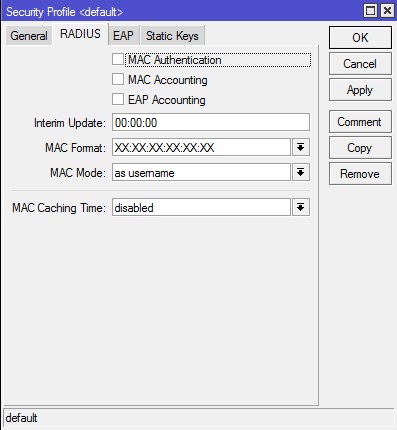

Вкладка RADIUS

MAC Authentication - авторизация по mac-адресу. Эта настройка применяется к тем клиентам, которых нет в access-list. Сервер RADIUS будет использовать MAC-адрес клиента в качестве имени пользователя.

Галочку не ставим.

MAC Accounting - включить MAC-статистику.

Галочку не ставим.

EAP Accounting - включить EAP-статистику.

Галочку не ставим.

Interim Update - интервал времени через который точка доступа повторно запрашивает информацию об аккаунте с Radius сервера.

Параметр не изменяем.

MAC Format - формат в котором записываем MAC-адреса. Доступные форматы:

XX: XX: XX: XX: XX: XX

XXXX: XXXX: XXXX

XXXXXX: ХХХХХХ

XX-XX-XX-XX-XX-XX

XXXXXX-XXXXXX

XXXXXXXXXXXX

XX XX XX XX XX XX

Указывает как MAC-адрес клиента кодируется точкой доступа в атрибут User-Name RADIUS-сервера.

Параметр не изменяем.

MAC Mode - значения:

- as-username - использовать только имя при проверке подлинности в RADIUS-сервере.

- as-username-and-password - использовать имя и пароль при проверке подлинности в RADIUS-сервере (в качестве атрибута User-Name).

Параметр не изменяем.

MAC Caching Time - промежуток времени через который точка доступа будет кэшировать ответы аутентификации. Значение disabled отключает кэш, все ответы направляются напрямую в RADIUS-сервер.

Параметр не изменяем.

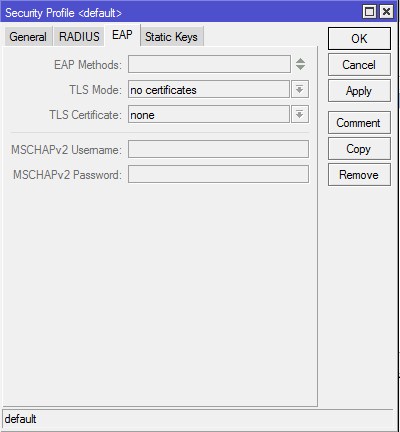

Вкладка EAP

EAP Methods - метод EAP-аутентификации. Значения:

- eap-tls - использование встроенной аутентификации EAP TLS. Клиент и сервер поддерживают сертификаты.

- eap ttls mschapv2 - аутентификации EAP с именем пользователя и паролем.

- passthrough - точка доступа будет ретранслировать процесс аутентификации на сервер RADIUS.

TLS Mode - режим проверки TLS. Значения:

- verify certificate - проверять сертификат.

- dont verify certificate - не проверять сертификаты у клиента.

- no certificates - не использовать сертификат, использовать метод 2048 bit anonymous Diffie-Hellman key.

- verify certificate with crl - проверять сертификат по спискам CRL (список аннулированных сертификатов SSL).

TLS certificate - тут указываем непосредственно сертификат TLS.

MSCHAPv2 Username - имя пользователя для аутентификации eap ttls mschapv2.

MSCHAPv2 Password - пароль для аутентификации eap ttls mschapv2.

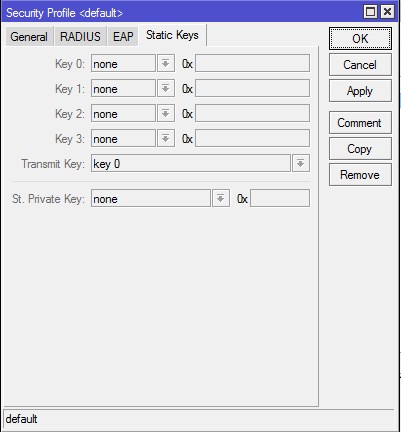

Вкладка Static Keys

Данный раздел активен если используется "static keys optional" и "static-keys-required" на вкладке "General". Он используется для ввода ключей WEP-шифрования.

Key 0, Key-1, Key-2, Key-3 - шестнадцатеричное представление ключа. Длина ключа должна соответствовать выбранному алгоритму (40bit-wep, 104bit-wep, tkip или aes-ccm).

Transmit Key - точка доступа будет использовать указанный ключ для шифрования кадров для клиентов, также он будет использоваться для шифрования широковещательной и групповой передачи кадров.

St. Private Key - только для использования в режиме "station". Точка доступа будет использовать соответствующий ключ выбранного алгоритма ( в шестнадцатеричном представлении ключа).

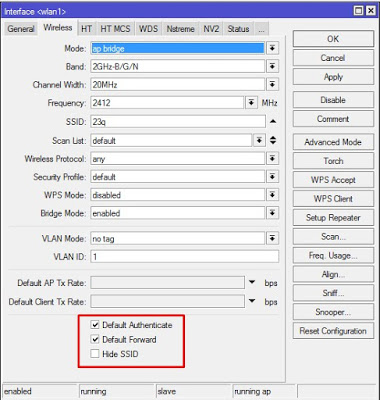

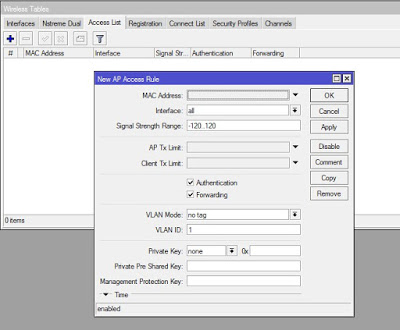

Access List

Чтобы включить доступ по правилам Access List, на вкладке Interfaces необходимо открыть свойства беспроводного интерфейса, где на вкладке Wireless, убрать галочку с параметра Default Authenticate.

После снятия галки, переходим в Access List и создаем правило. Оно может быть для каждого клиента свое, или общее на всех.

MAC Address - MAC адрес устройства, которое будет подключатся к вашему роутеру. Если снять галочку Default Authenticate и выставить тут MAC адрес, то только это устройство сможет подключится к сети. Это и есть ограничение подключения по MAC-адресам в Mikrotik. Для того, что бы другое устройство смогло подключится к вашей точке, нужно внести его MAC в список правил.

Interface - интерфейс к которому будет производится подключение. Если указать "all" - правило будет применяться ко всем беспроводным интерфейсам вашего устройства.

Signal Strength Range - диапазон уровня сигнала, при котором возможно подключение. Настройка применяется в сетях с бесшовным роумингом между точками. Служит для того, что-бы ваше устройство не держалось за текущую точку доступа до критически слабого уровня сигнала, а перерегистрировалось на новую точку (при одинаковом SSID).

Обычно выставляют диапазон типа "-75..120" при наличии нескольких точек доступа в нормальной доступности.

AP Tx Limit - ограничить скорость передачи данных этому клиенту. Значение "0" - без ограничений.

Client Tx Limit - передать ограничение скорости клиента. Поддерживается только на RouterOS клиентах.

Authentication - возможность авторизации. Если убрать галочку, устройство с этим MAC адресом, не сможет подключиться к вашей сети.

Forwarding - возможность обмена информацией с другими участниками беспроводной сети. Если убрать галочку с этого пункта - пользователь этого устройства не будет иметь доступа к другим клиентам wifi-сети.

Обычно на публичных точка доступа - галочку снимают, для экономии трафика и безопасности.

VLAN-Mode - С помощью VLAN Tagging можно отделить трафик виртуальных беспроводных точек доступа от локальных клиентов (например, что-бы отделитель гостевую сеть от рабочей). Значения:

- no-tag - не использовать VLAN-тегирование на беспроводном интерфейсе;

- use-service-tag - использовать 802.1ad тегирование;

- use-tag - использовать 802.1q тегирование.

VLAN-ID - VLAN-идентификатор.

VLAN не используем, оставляем по-умолчанию - "1".

Private Key - возможность установки персонального ключа шифрования для устройства с данным MAC адресом. Только для режимов WEP.

Private Pre Shared Key - персональный ключ шифрования. Используется в режиме WPA PSK.

Managment Protection Key - ключ защиты Managment Protection. Managment Protection - защита от атак деаутентификации и клонирования MAC-адреса. Выставляется на вкладке "General" в Security Profiles.

Time - в этом разделе можно указать временной диапазон, в рамках которого будет возможно подключение этого устройства.

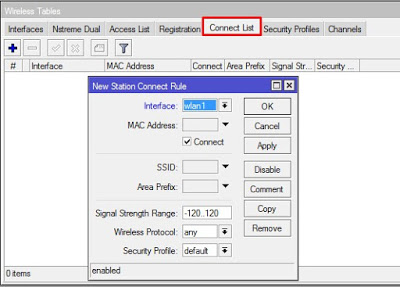

Connect List

Interface - правило в списке connect list может быть применимо только к одному беспроводному интерфейсу. Тут мы его выбираем.

MAC Address - указываем MAC AP к которой будем подключатся.

Сonnect - если галочка стоит, то подключатся к точке доступа, которая соответствует этому правило, если не стоит - не подключатся.

SSID - подключатся только к точкам доступа, которые имеют указанный SSID, если не активно - к любым SSID.

Area Prefix - правило действует для интерфейса с заданным префиксом. Area - позволяет создать группу и включить беспроводные устройства в нее, а затем использовать определенные правила для этой группы и всех входящих в нее устройств, вместо того, чтобы создавать отдельные правила для каждого устройства. Это значение заполняется в настройках точки доступа и может быть сопоставлено с правилами в connect-list.

Signal Strength Range - подключатся только к точкам доступа в пределах заданного диапазона уровня сигнала.

Wireless Protocol - протокол беспроводной связи. Значения:

- any - любой поддерживаемый (автовыбор);

- 802.11 - только стандартные протоколы 802.11abgn. Обычно используется для совместимости с оборудованием других производителей;

- nstreme - «фирменный» протокол Mikrotik, характеризующийся высокой скоростью потока данных в одну сторону (RX или TX);

- nv2 - "фирменный" протокол Mikrotik, характеризующийся высокой скоростью при работе в дуплексе или работе в режиме PtMP (точка-многоточка);

Security Profile - профиль безопасности, который соответствует защите точек доступа к которым идет подключение. Настраивается в Wireless Table — Security Profiles.

Общие рекомендации по безопасности WI-FI- сети:

1) используйте только WPA2-PSK с aes-ccm шифрованием.

2) отключите WPS.

3) для задания пароля используйте цифры, буквы верхнего и нижнего регистра, специальные символы.

4) регулярно меняйте пароль на точках.

5) если это возможно ограничите доступ по MAC-адресам в WiFi-сети.

6) снимите галочку Default Forward в настройках вашего интерфейса - запретите пересылку пакетом между wifi-клиентами.

7) скройте SSID вашей сети.

8) поменяйте MAC беспроводного интерфейса - для затруднения идентификации устройства.

Бонус

:local pop 4

:local mac

:local wifi [/log find message

Скрипт в планировщик с запуском каждые N минут. Для того, чтобы в бан не попадали разрешённые устройства - заранее добавляем их в Access List.

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

Давние пользователи продуктов Микротик могут заметить, что им долгое время не были доступны варианты эффективных механизмов по профилактике защиты от образования петель (Loop Protect) на интерфейсах роутера MikroTik. В настоящее время в MikroTik встроена аппаратная обработка протокола Rapid Spanning Tree для коммутируемых портов. А также новая функция защиты от петель (Loop Protect), которая по видимому выполняет ту же функцию, что и Loop Guard Cisco, но не использует Spanning Tree для обнаружения петли.

Версия MikroTik сравнивает исходный MAC-адрес кадра с защитой от петли с MAC-адресом интерфейса, с которого он был получен, и если они совпадают, то порт выключается до тех пор, пока не истечет таймер, после чего производится повторная проверка.

Защита от петель (Loop Protect) – новая функция, доступная начиная с 6.37rc24

Эта функция была представлена 31 августа 2016 года в версии 6.37rc24 .

Сценарии использования функции защиты от петель (Loop Protect)

На мой взгляд функционал Защиты от Петли (Loop Protect) был спроектирован как протокол граничного порта (edge port) , поскольку он физически отключает порт при обнаружении петли, в то время как STP оставляет порт активным, и логически блокирует трафик через него. Приведу некоторые возможные случаи использования данной функции:

Защита от петель (Loop Protect) в испытательной лаборатории

Ниже приведен пример лаборатории, которую мы построили для тестирования функции защиты от петель. Идея состояла в том, чтобы намеренно создать цикл между двумя Cisco 3750, которые бы транслировали петельные кадры в направлении порта локальных сетей на MikroTik CRS125 с включенной функцией защиты от петель (Loop Protect).

Включение функции Защиты от Петель (Loop Protect) в WinBox

Определение петли с включенной функцией Обнаружения петли (Loop Protect)

Выше в нашей лаборатории, мы подключили второй кабель между двумя Cisco 3750 с отключенным проколом Spanning Tree. Функция защиты Loop Protect практически сразу же обнаружила данное событие. Красный цвет в нижней части интерфейса Winbox на рисунке указывает на это. Статус не изменится, пока не пройдет цикл и не истечет таймера.

Отображение служебной информации функции Защиты от петель (Loop Protect) в логах

В своей заметке я написал о новой функции Защиты от петель (Loop Protect). Которая стала доступна на Микротиках начиная с версии 6.37rc24. Описал несколько сценариев использования и параметры, которые можно настроить. Если у вас есть дополнения или замечания, то буду рад их увидеть в комментариях.

MikroTik: куда нажать, чтобы заработало?

При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс « Настройка оборудования MikroTik ». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

В одной из предыдущих публикаций про обновление RouterOS 6.37 я уже упоминал про добавление функции Loop Protect. Если быть точнее, Loop Protect добавлен в RouterOS начиная с версии 6.37rc25. Несмотря на это, в сам Winbox эта опция была добавлена только с выходом обновления RouterOS 6.37.1. Тогда же был представлен обновленный Winbox 3.6. С выпуском обновленного Winbox 3.7 мелкие недочеты по прежнему не исправлены.

Что такое Loop Protect и зачем он нужен в RouterOS?

Loop Protect, как следует из названия, функция для защиты от образования петель на уровне Layer 2. Система поддерживает контроль интерфейсов ethernet, vlan, eoip и eoipv6.

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти онлайн обучение. Более подробную информацию Вы можете найти в конце данной публикации.Если функция активирована, роутер периодически отправляет специальный пакет и, если пакет приходит обратно на маршрутизатор, RouterOS сверяет MAC отправителя. В случае обнаружения петли, интерфейс, на который пришел пакет, отключается на заданное время, а в лог системы при этом записывается соответствующее уведомление.

Настройка Loop Protect в Winbox

Функция Loop Protect настраивается индивидуально для каждого интерфейса. Откроем, к примеру, интерфейс ether5-slave-local, как видите, функция имеет значение «default», по сути это «off», т.е. по-умолчанию функция отключена на всех интерфейсах.

При использовании командной строки, используется параметр

Разработчики по прежнему не пофиксили дублирование параметров, поэтому на повторяющиеся «on», «off» и остальные параметры в Winbox не стоит обращать внимания, это мелкий баг.

Есть важный нюанс, про который забывает упомянуть как производитель, так и люди, описывающие работу Loop Protect. Дело в том, что для работы функции, необходимо активировать опцию на всех (!) портах, на которых вы считаете возможным образование петель. Если вы активируете loop-protect=on только на одном сетевом интерфейсе, при образовании петли, все порты, находящиеся в одной сети (бридже), станут недоступными. В этом случае необходимо ликвидировать петлю и перезагрузить устройство.

Для того, чтобы воссоздать петлю, я соединил интерфейсы ether3-slave-local и ether5-slave-local патчкордом, сеть при этом «падает», так что заранее необходимо задать все параметры.

В нашем случае для ether3-slave-local и ether5-slave-local задан параметр loop-protect=on.

Как видите, система обнаружила петлю и отключила сетевой интерфейс.

Для того, чтобы правильно настроить функцию, давайте рассмотрим дополнительные параметры:

- loop-protect-send-interval – в Winbox он отображается как Send Interval, данный параметр отвечает за интервал опроса интерфейса. По-умолчанию, здесь указано 5 сек, т.е. RouterOS будет проверять интерфейс каждые 5 секунд.

- loop-protect-disable-time – он же Disable Time в Winbox. Данный параметр отвечает за время, на которое отключается сетевой интерфейс. По-умолчанию – 5 минут.

- loop-protect-status – в Winbox отображается как Status. Может принимать 3 значения: on (LP включен), off (LP выключен) и disable (LP включен, обнаружена петля).

Казалось бы, реализовать цикличность и отключить интерфейс на 5 минут – хорошая идея. Если бы не одно большое но…

Дело в том, что при повторном включении сетевого интерфейса, повторно образуется петля, а все сетевые интерфейсы в локальной сети станут недоступными. Система обнаружит петлю и повторно отключит интерфейс на 5 минут.

В таблице интерфейсов над отключенным интерфейсом будет отображен комментарий красного цвета, с помощью которого можно определить с какого порта пришел loop-пакет и, соответственно, определить объединенные порты.

Если посмотреть логи, можно обнаружить, что при этом на несколько секунд «падают» все сетевые интерфейсы. Для соединений между маршрутизатором и коммутатором это не критично, а вот конечные клиенты должны повторно переподключиться к маршрутизатору и получить IP (для сетей с DHCP).

На стороне конечных клиентов это будет выглядеть так

Т.е. каждые 5 минут будет обрываться соединение. Чтобы этого избежать, на интерфейсах можно установить параметр loop-protect-disable-time=0, что приведет к полному отключению интерфейса, система не будет в дальнейшем пытаться активировать его самостоятельно и проверять на наличие петли.

Пока не ясно, будет ли Mikrotik дорабатывать этот функционал, к примеру, выводить (изолировать) порт в отдельный бридж или vlan, чтобы другие сетевые интерфейсы не падали при повторной активации порта.

Где может быть полезен Loop Protect? В первую очередь в больших сетях с большим количеством соединений. Никто не застрахован он подобных случаев, Loop Protection позволяет существенно сэкономить время и нервы, которые уйдут на поиск неисправности.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Петля странного свойства

Помогите пожалуйстаСитуация такая: MikroTik RouterOS 6.45.6 на hex lite

сегодня неожиданно повалилась вся сеть неуправляшек в деревне. Пытаясь разобраться лезу в логи. там bridge port received packet with own address as source address probably loop и мак моего бриджа. Порывшись в необъятном проверил: нагрузку проца (3%), убирать бридж (на ether5 петля не летит, но вероятнее всего не распознаётся так-как сеть по прежнему в ауте)

клиенты с PPOE полностью не работоспособны

клиенты DHCP получают адреса исправно но не пингуются и не работают. трафик через порт ЛАН нулевой-килобитный. всё что за портом лан не пингуется.

я пробовал даже отключить защиту от петлей. Результат такой же. не меняется ничего. ни нагрузка на проц ни трафик по ЛАНу. Завтра придётся туда ехать что очень далеко и нужно понять почему это случилось. Может это конечно физическая петля. но сомнения гложут. почему она детектится только на порту в бридже, а на просто порту нет.

1) если в этот момент (время появление записи в логах о петли) с микротиком ничего не делали,

не переключали - то микротик тут как бы и не виноват

2) отключение защиты от петель - лишь уберёт саму защиту, от этого сама петля не пропадёт.

Так что включите и будьте благоразумны

3) петля прилетела с сети, значит кто-то тронул неуправлямый свитч, а точнее воткнул в него

то что привело к петли. Или что-то как-то вышло из строя, короче причин может быт

1 или 2, или сразу 100, но сути не меняет.

И защита от петель как раз и показывает, если петля есть снова, то снова будет срабатывать

защита. и отключаться порт.

И многим свитчам, после того как они поймают петлю, для обычной работы надо их перезагрузить

по питанию. Так что ищите, анализируйте и разбирайтесь, а микротик стал лакмусовой бумажкой

и показал Вам то, что Вы могли и не увидеть и тогда Вы бы не знали, и у Вас просто не работала сеть.

Читайте также: