Mikrotik wifi radius настройка

В связи с новым местом работы, мой непосредственный начальник (Теперь работаю в местном провайдере) поставил вот такую вот задачу: проработать шаги, как настроить авторизацию через Radius сервис для всех Mikrotik, но с учетом что в роли Active Directory выступает система Windows Server 2016 Standard. Ранее я уже сталкивался с такой задачей когда работал в конторе где был руководителем IT-отдела. И текущее внедрении показало себя с лучшей стороны. Это удобно когда авторизацией на оборудовании Mikrotik я использую свою доменную учетную запись, по такому же принципу мог выдавать доступ только для «чтения» и для людей которые только приходят ко мне в отдел, а полный доступ я им по всем понятным причинам выдать увы не дам. Если до этого места работы сотрудник никогда не сталкивался с Mikrotik, пусть сперва посмотрит, а по всем вопросам обращается ко мне. Его задача сперва самостоятельно на тестовом поднять самые банальные вещи: настроить на первоначальное использование, сделать бекап, восстановить из бекапа, настроить Wi-Fi с разграничение доступа, объяснить как он это делал. И только тогда можно выдавать. Также пусть сперва пройдет испытательный срок.

- svr-ad1.polygon.local (Windows Server 2016 Standard) 10.9.9.2 (eth1)

Роли: AD, DHCP, DNS

- srv-gw.polygon.local (Mikrotik x86) 10.9.9.1 (eth1) + WAN (eth2)

На домен контроллере создаю две доменные группы:

- MikrotikRead — такие права только на чтение будет у тех кто пытается авторизоваться на Mikrotik (в ней учетная запись alektest1)

- MikrotikWrite — такие полные (чтение+запись) права будут у тех кто пытается авторизоваться на Mikrotik (в ней учетная запись alektest2)

Шаг №1: Я роль Network Policy Server (Службы политики сети и доступа) буду ставить на контроллер домена , т. к. у меня только один сервер и пока никакой инфраструктуры нет.

Win + X — Командная строка (администратор)

C:\Windows\system32>cd /d c:\Windows\System32\WindowsPowerShell\v1.0\

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

-Command Set-ExecutionPolicy RemoteSigned

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

PS c:\Windows\System32\WindowsPowerShell\v1.0> Install-WindowsFeature NPAS -IncludeManagementTools

PS c:\Windows\System32\WindowsPowerShell\v1.0> exit

c:\Windows\System32\WindowsPowerShell\v1.0>

exit

Шаг №2: Регистрирую текущий сервер NPS (Network Policy Server) в домене:

Win + X — Командная строка (администратор)

C:\Windows\System32>netsh ras add registeredserver

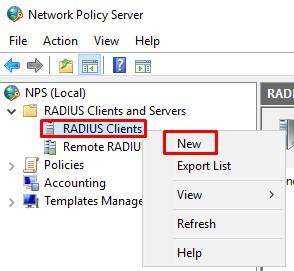

Шаг №3: Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Win + X — Панель управления — Администрирование — Сервер политики сети (Network Policy Server) NPS (Локально) → Radius-клиенты и серверы и через правый клик мышью на RADIUS-клиенты вызываю меню «Новый документ», здесь создаю клиента:

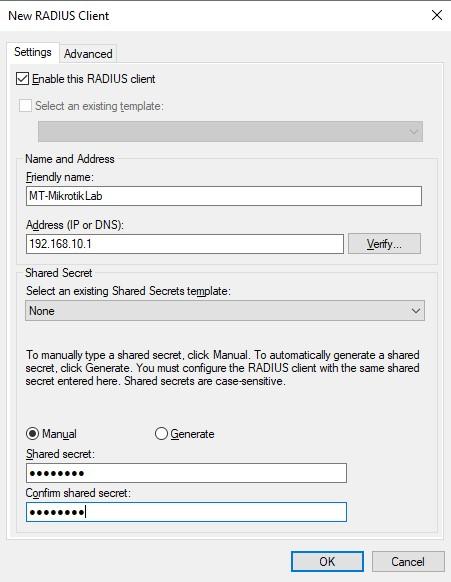

вкладка «Настройки» окна «Новый RADIUS-клиент»

- «Включить этот RADIUS-клиент»: отмечаю галочкой

- Понятное имя: mikrotik

- Адрес (IP или DNS): 0.0.0.0/0

- Тип ключа: выбираю «Создать»

- Shared secret: либо указываю свой собственный ключ (к примеру в рамках этой заметки ключ будет: Aa1234567@! ), либо нажимаю кнопку «Создать»

вкладка «Дополнительно» окна «Новый RADIUS-клиент»

а после нажимаю кнопку OK окна «Новый RADIUS-клиент»

Шаг №4: Создаю политику подключения (Политики — Политики запросов на подключение)

- «Имя политики»: mikrotik

- «Тип сервера доступа к сети»: «Не указано»

и нажимаю «Далее», затем «Добавить» → «Ограничения по дням недели и времени суток» (отмечаю настройку «Разрешено»)

а после нажимаю кнопку OK и «Далее» окна «Новая политика запросов на подключение». Теперь нужно указать тип используемой аутентификации

«Проверка подлинности» отмечаю «Проверять подлинность запросов на этом сервере» и нажимаю кнопку «Далее», затем указываю метод:

- «Переопределить параметры проверки подлинности на уровне сети»: отмечаю галочкой

- «Шифрованная проверка подлинности (CHAP)»: отмечаю галочкой

- «Проверка открытым текстом (PAP, SPAP)»: отмечаю галочкой

- «Шифрованная проверка подлинности Майкрософт (MS-CHAP): отмечаю галочкой

а после нажимаю кнопку «Далее», «Нет», «Далее», «Готово».

- Шифрование PAP → это для SSH

- Шифрование CHAP → это для winbox

- Шифрование MS-CHAPv2 → это для Web

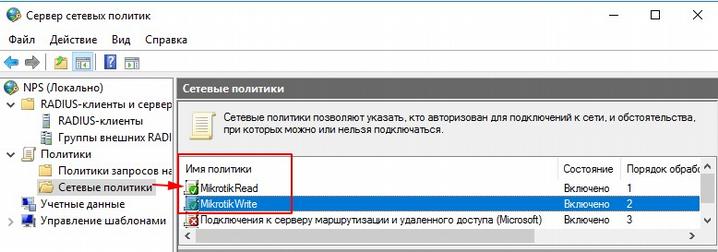

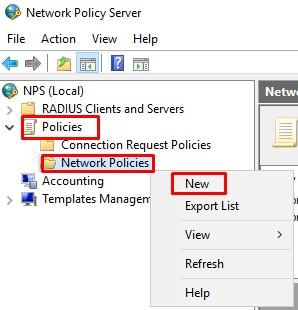

Шаг №5: Создаю сетевую политику (Политики — Сетевые политики)

Win + X — Панель управления — Администрирование — Сервер сетевых политик

NPS (Локально) — Политики — и через правый клик мышью по «Сетевые политики» вызываю меню «Новый документ»

- «Имя политики»: MikrotikRead

- «Тип сервера доступа к сети»: «Не указано»

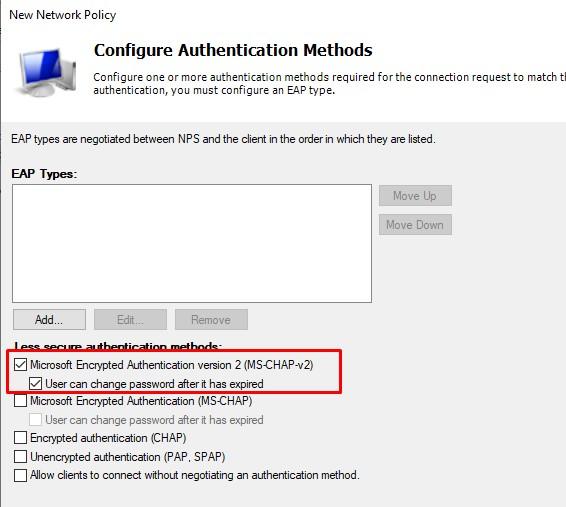

и нажимаю «Далее», затем «Добавить» → выбираю «Группы Windows» и нажимаю «Добавить» → «Добавить группы» где поиск осуществляется в текущем домене, моя группа называется: MikrotikRead после нажимаю «Проверить имена» (должна стать подчеркнутой) затем OK окна «Выбор: Группа», OK окна «Группы Windows» и «Далее» окна мастера «Новая политика сети». А вот теперь следует определить какое правило будет попадать под выше указанные настройки, но раз я хочу через доменную учетную запись авторизоваться на Mikrotik то выбираю: «Доступ разрешен» и нажимаю кнопку «Далее». Но это еще не все, Способ аутентификации выбираем аналогичный прошлой политике.

- «Шифрованная проверка подлинности (CHAP)»: отмечаю галочкой

- «Проверка открытым текстом (PAP, SPAP)»: отмечаю галочкой

- «Шифрованная проверка подлинности Майкрософт (MS-CHAP)»: отмечаю галочкой

и нажимаю кнопку «Далее», «Нет»

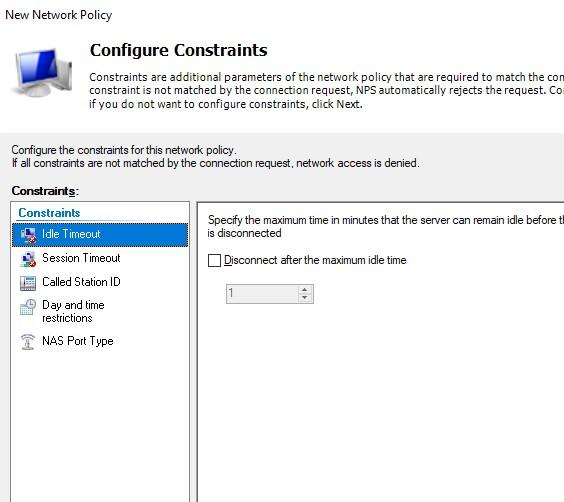

Отличная новость что с настройками сервиса покончено, а может и нет, ведь сейчас шаг где можно указать период бездействия, дата и время доступа и т.д, но я как и автор на основе которого я формирую свое руководство пропускаю этот шаг и нажимаю «Далее»

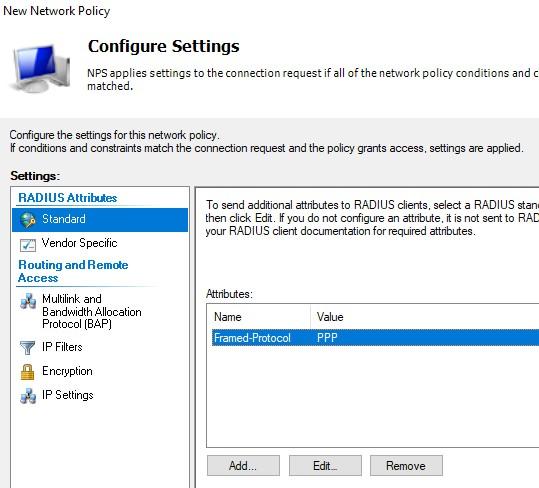

Шаг №6: Далее необходимо выбрать что будет отправляться на сервер.

Я все еще в мастере «Новая политика сети» из параметра «Атрибуты RADIUS» Стандарт удаляю все дефолтные, а именно:

- Frame-Protocol: PPP

- Service-Type: Framed

после перехожу в элемент настройки «Зависящие от поставщика», т. к. по умолчанию Radius сервер не поддерживает оборудование Mikrotik, то мне на помощь придет мануал от Mikrotik с указанием какой параметр следует добавить для проверки:

Нажимаю «Добавить»

Переключаюсь на «Да. Соответствует» и нажимаю «Настройка атрибута»

- Назначенные поставщиком номер атрибута: 3

- Формат атрибута: строковый

- Значение атрибута: MikrotikRead

и нажимаю «ОК», «ОК», «Далее», «Готово». После создаю еще одну сетевую политику, где указываю группу MikrotikWrite и значение атрибута MikrotikWrite

Для возможности авторизоваться через WinBox нужно включить обратимое шифрование в профиле пользователя.

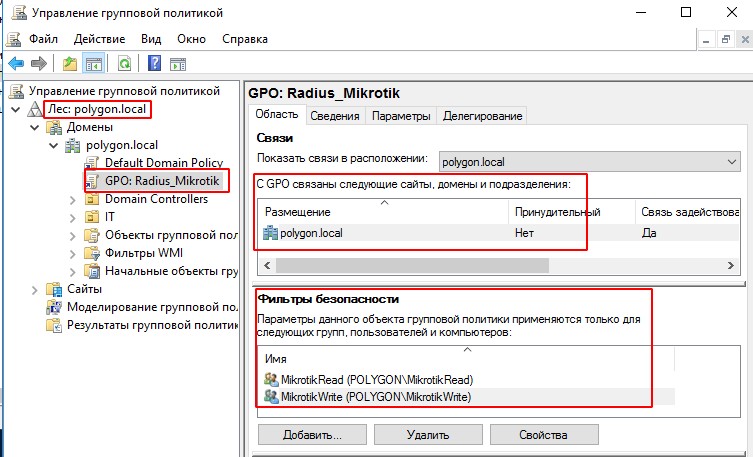

Но на этом еще не все, по умолчанию домене уровня Server 2016 обратимое шифрование для домена выключено. В этом случает я рекомендую создать групповую политику применительно к группам MikrotikRead & MikrotikWrite где обратимое шифрование будет включено:

- GPO (Управление групповой политикой): Radius_Mikrotik

После в политике GPO: Radius_Mikrotik следует перейти во вкладку «Делегирование» и добавить группу «Прошедшие проверку» с доступом на «Чтение»

C:\Users\ekzorchik>gpupdate /force

Выполняется обновление политики.

Обновление политики для компьютера успешно завершено.

Обновление политики пользователя завершено успешно.

Если команда выше не сработает, то нужно перезагрузить домен контроллер.

Открываю политику на редактирование:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики учетных записей — Политика паролей:

Событие (Event ID: 6723): Не удается выполнить проверку подлинности пользователя с помощью протокола CHAP. Обратимо шифрованный пароль не существует для данной учетной записи.

И после проверять.

На заметку: Если Вы используете только один домен контроллер и к нему доступ имеете только Вы, то можно не создавать отдельную политику, а изменить настройки в GPO: Default Domain Policy, а включение обратимого шифрования регулировать уже в настройках учетных записей.

На заметку: Если все равно учетная запись при подключении к Mikrotik выдает что не может авторизоваться в этом случает нужно есть заново указать доменный пароль и после все сразу же заработает.

Шаг №7: Добавление сервера авторизации (Т.е. где находится сервис Radius) на MikroTik

Winbox — IP&DNS — user&pass

System — Identity и называем Mikrotik, как router

Создаю группы в Mikrotik:

Name: MikrotikRead

Policy: отмечено все за исключением write, dude, ftp, policy

Name: MikrotikWrite

Policy: везде стоят галочки

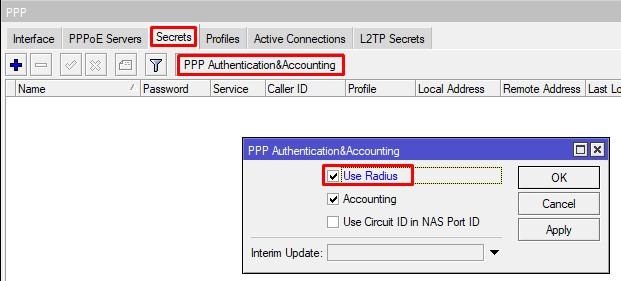

System — Users — вкладка Users, тут нажимаю на AAA и ставлю галочку в параметра USE Radius

Default Group: Read

Затем перехожу в элемент меню Radius — Add — вкладка General (окна New Radius Server)

С рабочей станции под управлением Ubuntu Trusty Desktop amd64 (Gnome Classic), Ubuntu 18.04 Desktop, Windows 10 — все они не в домене.

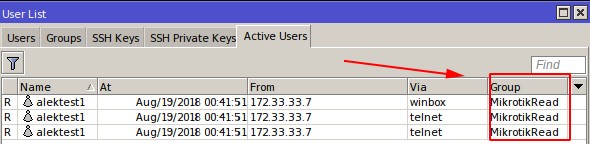

Сперва под доменной учетной запись с логином alektest1 и как видно права у меня MikrotikRead — т. е. Только просмотр

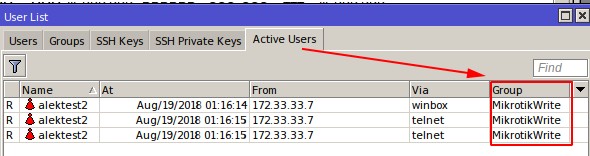

После под доменной учетной записью с логином alektest2 и как видно права у меня MikrotikWrite — что соответствуют точно такими же как и у локальной группы full.

Все я самолично прошелся по всем шагам на этот раз настройки Radius сервиса в домене Windows Server 2016 Standard и сделал более грамотную универсальную настройку по сравнению с той что я делал на Windows Server 2012 R2 в прошлой заметке. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще :)

Карта МКБ: 4432-7300-2472-8059

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Сегодня мы поговорим о небольшой так сказать интеграцией Mikrotik с Microsoft Active Directory, а именно настроим VPN подключение через Radius сервер. Предположим, что мы среднестатистический офис, с нескольким десятков сотрудников (а может больше или меньше), и у нас стоит задача организации удалённого доступа к сети компании.

Предположим, что у вас есть телефония, какой-то терминальник с 1С ну домен Active Directory. Все это дело аутентифицируется в AD, т.е. у пользователей уже есть учётные записи, и нам бы не хотелось им омрачать жизнь отдельной учеткой для VPN. В этом случае нам поможет Windows NPS сервер. Сама интеграция будет работать через протокол RADIUS.

Тестовый стенд

Так же есть настроенный Mikrotik hAP AC с белым (публичным IP адресом). Его конфиг раздаёт адреса, выпускает в интернет и разрешает входящий трафик на роутер только для трафика управления (Winbox, SSH, WebFig порты). Есть ещё Simple Queue, но это не играет никакой роли.

Локальная сеть 192.168.10.0/24, адрес микрота первый в сети, адрес DC-01 192.168.10.10

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.Развёртывание и настройка NPS

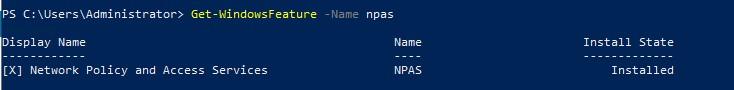

Для начала его нужно установить. Проще всего это сделать через PowerShell. Откроем оболочку с админ правами и впишем команду

Install-WindowsFeature -Name NPAS -IncludeManagementTools

Ключ IncludeManagementTools означает, что мы устанавливаем инструменты управления тоже.

После установки проверим что роль установилась:

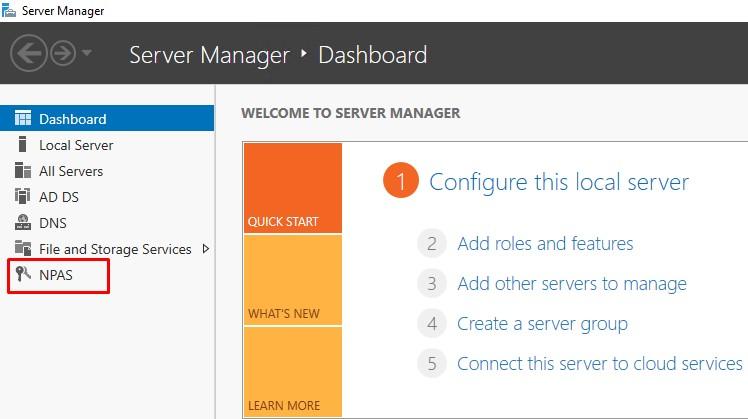

Проверить так же можно через графический интерфейс, открыв диспетчер серверов.

В целях демонстрации я устанавливаю данную роль на домен контроллер, в реальной жизни этого делать не стоит. Лучше выделите под NPAS отдельную ВМ, а ещё лучше кластерную.

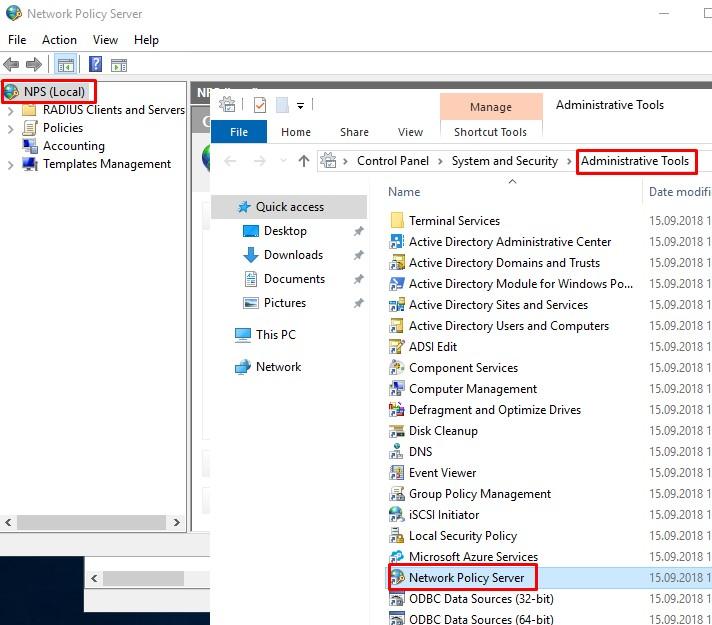

Откроем консоль управления Network Policy Server через Administrative Tools.

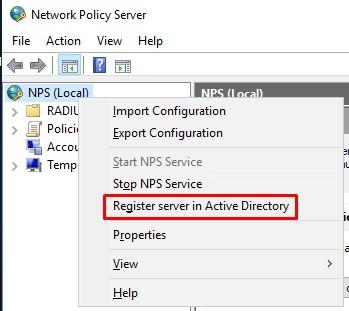

Зарегистрируем его в Active Directory (для этого необходимы права Enterprise администратора).

На данном этапе мы создаём клиента RAIUS.

- Friendly Name – понятное для нас имя;

- Address – FQDN или IP нашего Mikrotik;

- Shared secret, Confirm – общий пароль, подтверждение.

- Пароль можете сгенерировать, а можете вставить свой.

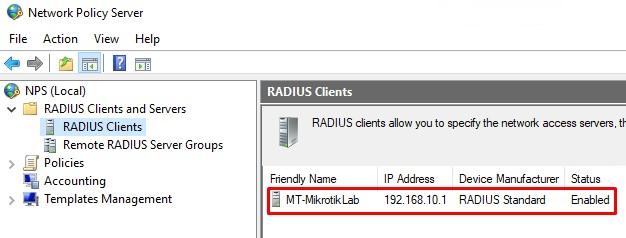

Сохраняем, после чего клиент должен появиться в списке. Смысл данной операции, что роутер, по отношению к NPS, является клиентом, но Mikrotik, будет являться сервером VPN, для клиентов, которые будут к нему подключаться (клиентов VPN).

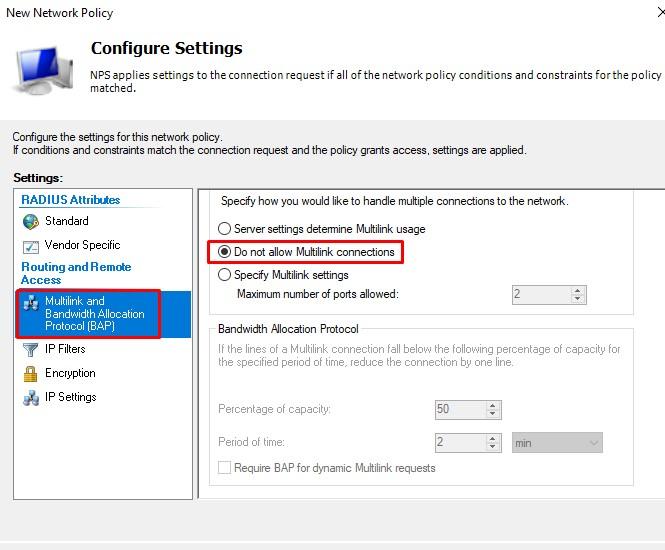

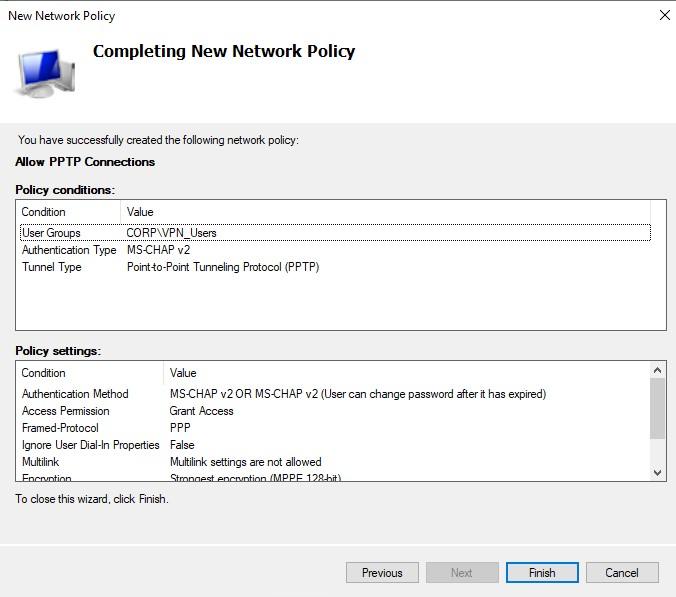

Двигаемся дальше. Теперь нам надо определиться с требованиями, предъявляемыми к VPN клиентам. Т.е. по каким признакам мы будем разрешать им подключаться. Я предлагаю по нескольким параметрам:

- Они состоят в группе VPN_Users;

- Соединение по протоколу PPTP;

- Тип проверки подлинности MS-CHAP2.

Этого думаю достаточно, функционала действительно много, его нужно тестировать и подбирать индивидуально. Давайте создадим политику.

Зададим ей имя и тип Remote Access Server (VPN-Dial-up).

На следующем шаге зададим собственно требования. Кнопкой Add добавим все, о чем мы говорили ранее. Вы так же можете разрешить подключения только в определённое время.

На следующем шаге мы выберем тип доступа. Нас интересует разрешение.

Оставим в окне типа аутентификации только MS-CHAP2.

В следующем окне мастера можем задать те самые ограничения по времени или время жизни сессии в случае отсутствия активности (но активность лучше регулировать на стороне клиента, через CMAK). Пропустим это и перейдём далее.

В Standard удалим атрибут Service-Type – Framed и оставим Framed-Protocol PPP.

Все проверяем и жмём Finish.

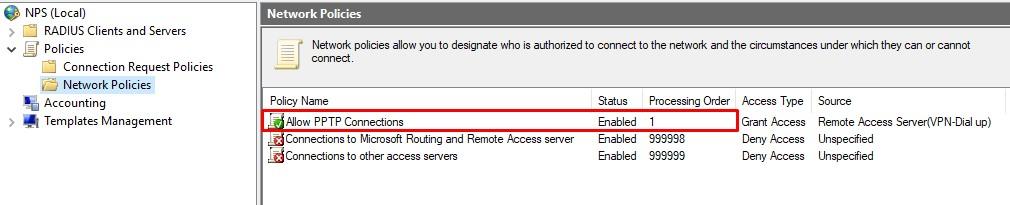

Проверим обязательно, что созданная политика имеет приоритет выше (меньшее числовое значение), чем другие.

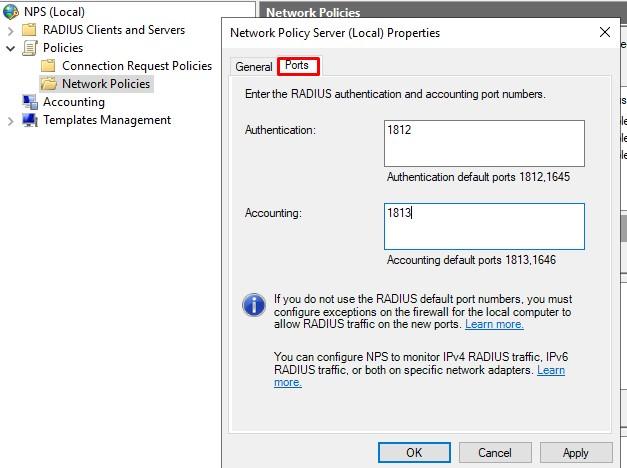

В свойствах NPS сервера оставим только порты 1812 и 1813. Перезапустим службу после этого, нажав ПКМ Stop NPS Service, Start NPS Service.

Следует так же сделать разрешающие входящее правило фаервола Windows для данных UDP портов.

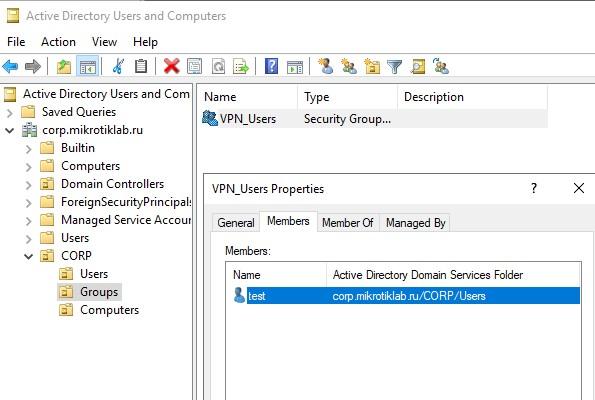

В завершении настройки со стороны Windows, предлагаю создать пользователя test, добавить в доменную группу VPN_Users.

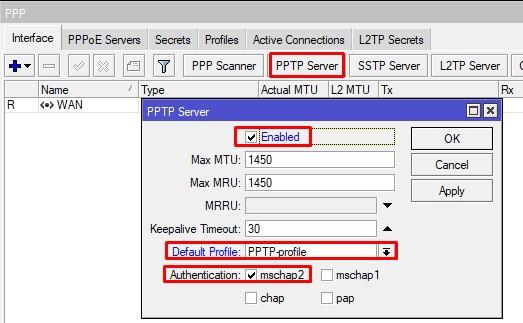

Настройка Mikrotik RADIUS Client

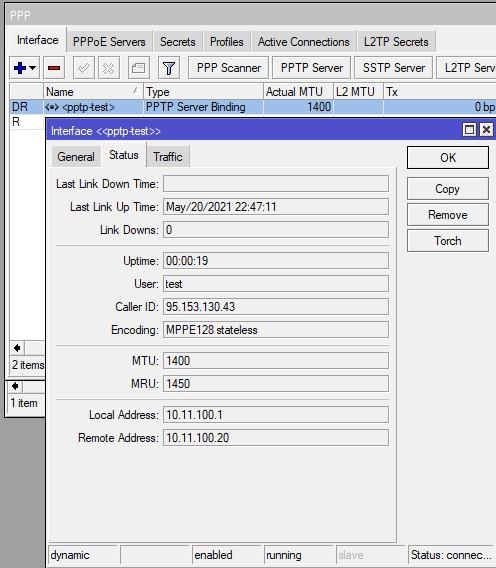

Описывать настройку VPN Server не буду, вы можете воспользоваться уже написанными, причём не важно какой будет туннель PPTP, L2TP, SSTP или OpenVPN (кликнув на ссылку можете посмотреть их настройку). Если последние 2, то не забывайте про сертификаты. В нашем примере я буду использовать PPTP.

Обращаю ваше внимание, если вы захотите использовать 2 или более типов туннеля, то нужно внести изменения не только на стороне Mikrotik, но и на стороне сервера политик.

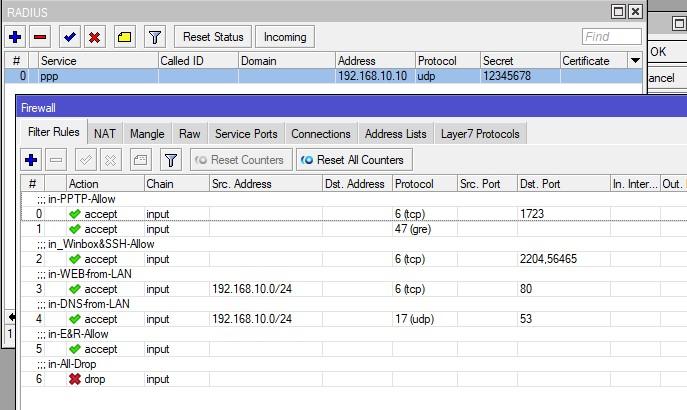

Следующий этап, это настройка роутера в качестве клиента RADIUS. Открываем соответствующее меню слева, и добавляем правило.

- Нас интересует сервис ppp;

- Address – адрес сервера аутентификации;

- Secret – тот самый общий ключ;

- Src. Address – IP с которого Mikrotik Будет отправлять пакеты на NPS.

Не забываем про правила фаервола

Напоследок включаем заветную галочку в PPP, без которой Mikrotik не побежит на NPS сервер.

У вас может возникнуть вопрос:

Что если у меня уже есть учетки в Secrets по которым уже есть соединения от клиентов?

Тут вы можете пойти по пути переноса их в AD, хотя бы по причине того, что она более стойкая, по отношению к конфигу микротика. Единственное, я бы не делал этого для учеток Site-toSite VPN.

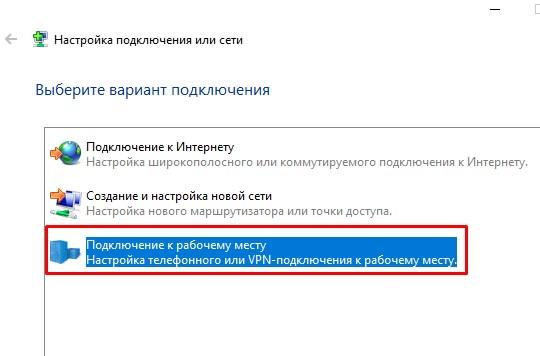

Настройка клиентского VPN подключения на Windows 10

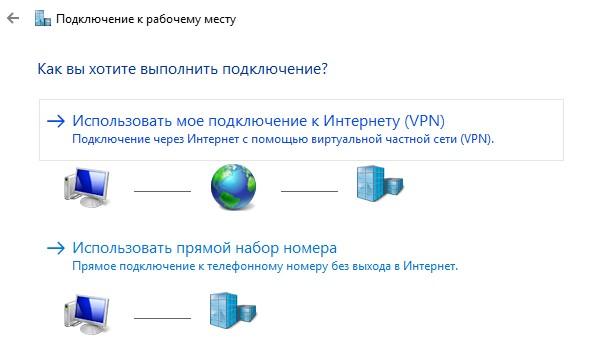

Для автоматизации, вы можете воспользоваться CMAK – подготовит профиль подключения, после чего пользователю нужно будет лишь дважды кликнуть мышкой. На моем ноутбуке установлена Windows 10, но настройка ничем не будет отличаться допустим от Windows 7. Создадим клиентское подключение вручную. Открываем центр управления сетями и общим доступом – Создание и настройка нового подключения или сети.

Выбираем подключение к рабочему месту.

Нас интересует новое подключение.

Используем текущее подключение к Интернету.

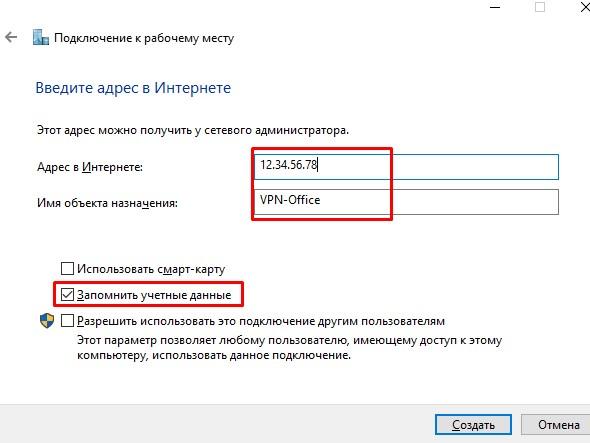

Следом указываете ваш белый IP адрес (или FQDN) микротика, имя VPN и создать.

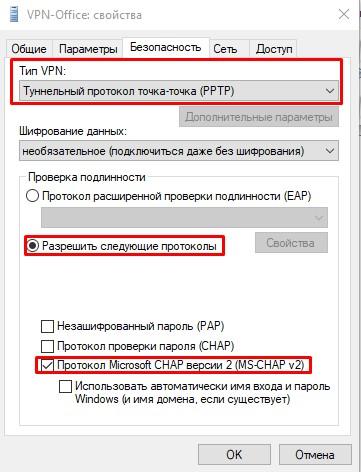

Переходим в свойства созданного интерфейса через «Изменение параметров адаптера» слева в центре управления сетями и общим доступом. Нас интересует вкладка безопасность. В моей текущей лабораторной среде, я выбираю следующие значения:

- Тип VPN – PPTP;

- Разрешить следующие протоколы – MS-CHAP v2;

- Шифрование данных – в данном случае ни на что не влияет.

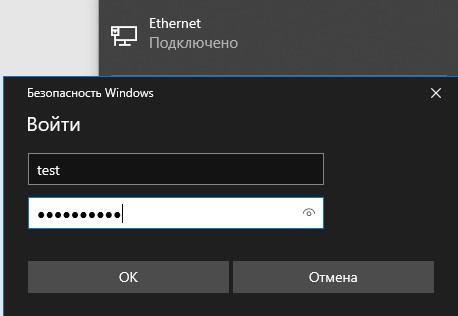

Теперь пробуем подключиться с указанием данных пользователя test. Домен можно не указывать.

Указываем учётную запись и пароль.

И вуаля – подключение прошло успешно.

Проверим какой адрес мы получили на клиентском ноутбуке и на Mikrotik.

Посмотрите на значение Encoding. Вы можете в дальнейшем подкручивать политики доступа к сети, создав максимально возможный уровень безопасности для вашей организации. Могу лишь добавить, что наиболее живучий в жизни VPN оказался SSTP/OpenVPN. На этом настройка интеграции AD Radius сервера и Микротика завершена.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдёте для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Задача: настроить доменную авторизацию на корпоративных Wi-fi точках Mikrotik. Для этого потребуется контроллер домена и RADIUS сервер.

Контроллер у нас есть: 192.168.10.2

RADIUS сервер: 192.168.10.225

На RADIUS сервер добавляем IP нашей точки с соответствующим паролем:

На самом Микроте в разделе RADIUS, создаем правило с тем же паролем, что и на RADUIS сервере:

В поле address указываем IP нашего RADIUS сервера (в данном случае это 192.168.10.225),

В разделе Wireless на Микроте: Wireless Tables-Security Profiles создаем новый профайл

Если включен Firewall, то на нем необходимо настроить разрешить порты 1812, 1813 к RADIUS серверу.

И далее можно авторизоваться на точке под своей доменной учеткой.

Тут можно посмотреть статистику успешных авторизаций:

Или в логах соответственно…

Если есть syslog server, то можно еще сразу настроить отправку логово на него.

Syetem-Logging

Всем хорошей работы.

Share this:

Понравилось это:

1 комментарий

Уведомление от Авторизация на Mikrotik (при входе), через RADIUS сервер. « Blog of Khlebalin Dmitriy | 14.10.2020

Sorry, the comment form is closed at this time.

О сайте

В этом блоге, я пишу заметки о своей, как повседневной жизни, так и жизни и работе в сфере IT технологий. Собираю интересные ссылки, выражаю свои мысли и прочее… В основном посты посвящены, Управленческим моментам и решениям, различным продуктам Microsoft и VMWare, которые я эксплуатирую многие годы, Nix, MacOS, сетке, и другим интересным вопросам и задачам, с которыми приходится ежедневно сталкиваться и иметь дело. Здесь приведены не только мои посты, но и посты, которые были найдены мною на безграничных просторах интернета. Все написанное здесь, было проделано мною или моими коллегами при моем непосредственном участии на виртуальных машинах или в продакшин среде, о чем свидетельствуют комментарии в текстах. Всем удачи в работе.

Данная инструкция является расширенным описанием шага 3 основной инструкции. Здесь подробно описана настройка на роутере, но опущены настройки в личном кабинете Global Hotspot. Поэтому рекомендуем вам вернуться на страницу основной инструкции после выполнения настроек на MikroTik.

Подготовка к настройке

Настройка авторизации пользователей гостевой сети Wi-Fi на MikroTik состоит из следующих этапов:

- Создание и настройка гостевого сегмента (bridge).

- Подключение интерфейсов к гостевому сегменту.

- Настройка авторизации на гостевом сегменте.Если у Вас уже создан гостевой сегмент и настроен интерфейс, то переходите к разделу Настройка Hotspot. Если гостевой сегмент не создан, то к разделу Создание гостевого сегмента для hotspot.

Под гостевым сегментом подразумевается совокупность настроек одного отдельного логического интерфейса (Bridge c настроенным IP адресом и DHCP сервером).

Роутер обязательно должен быть подключен к интернету до начала настройки!

Далее подключите в порт WAN провод с интернетом ( от провайдера ), и соедините Ваш компьютер с любым LAN портом.

Для перехода к следующему пункту необходимо скачать и установить приложение Winbox, оно нужно для управления Вашим роутером Mikrotik.

Откройте Winbox, выберите вкладку Neighbors, нажмите Reflesh и перейдите на адрес роутера.

Укажите логин Admin, пароль по умолчанию отсутствует.

При первом запуске Вам будет предложено применить конфигурацию по умолчанию, после у Вас должен заработать интернет.

Читайте также: