Маршрутизатор ubiquiti unifi security gateway usg настройка

Ubiquiti Unifi Security Gateway (USG) - довольно самобытный, 3-портовый, гигабитный роутер Ubiquiti, порожденный ради расширения линейки серии Unifi до, что называется, полного комплекта. Будучи компактным и объективно весьма симпатичным, он обладает достаточно высокой (но не запредельной, о нет) производительностью, и стоит при этом весьма недорого, что обуславливает его популярность среди апологетов оборудования семейства Unifi.

Отличительной и довольно обескураживающей особенностью Ubiquiti USG является отсутствие standalone консоли управления: настраивать его можно только через UniFi Controller. Это можно считать как плюсом, так и минусом. Лично нам такая особенность кажется слегка, гм, необычной. Впрочем, в рамках данного материала мы хотели все-таки рассмотреть сценарий настройки роутера, а не подивиться его диковинностью, поэтому приступим.

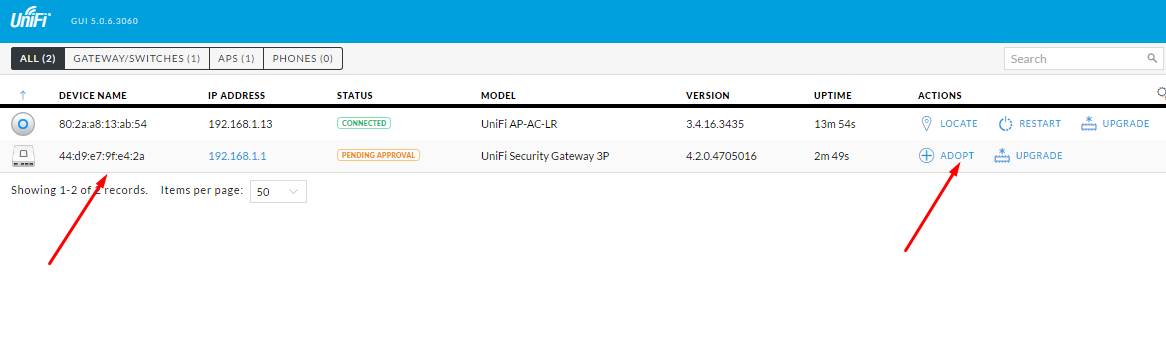

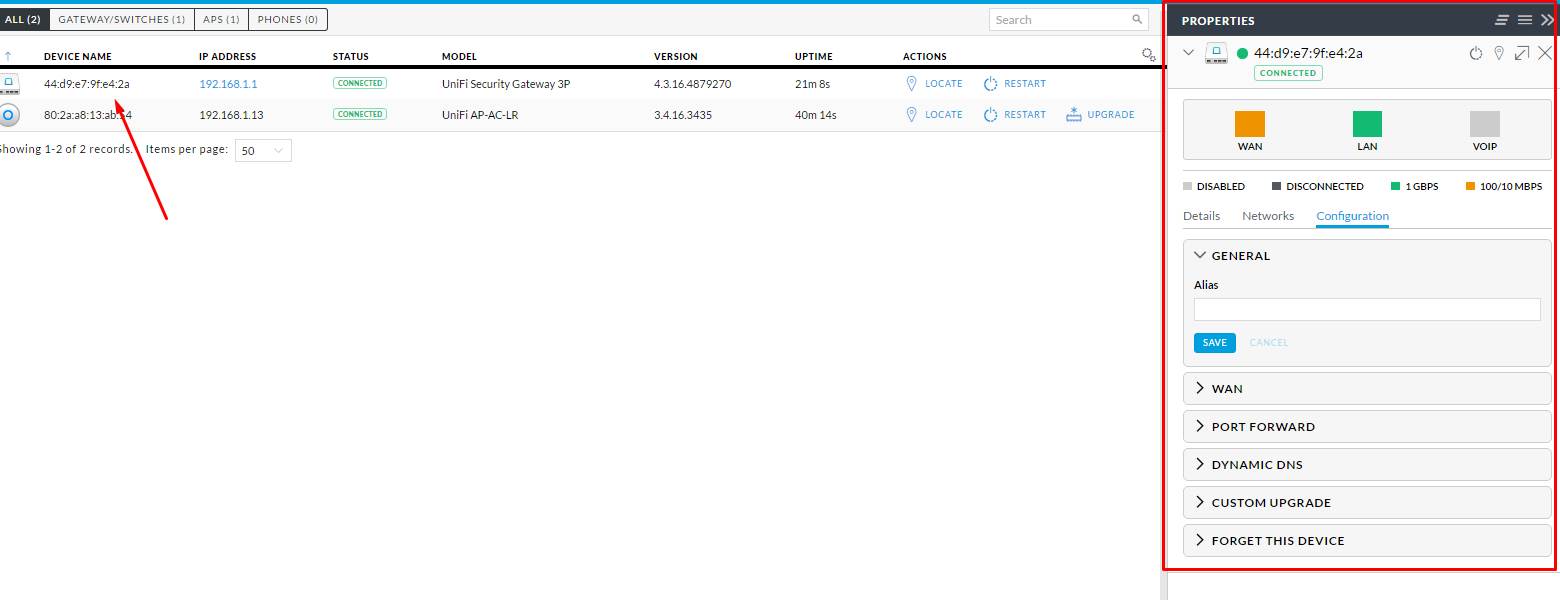

2. К 1-му порту роутера подключаем кабель провайдера доступа в интернет, во второй порт - коммутатор, смотрящий в локальную сеть, и заходим в Unifi Controller. Спустя недолгое время USG должен появиться в списке устройств. Нажимаем Adopt, чтобы присоединить его к нашей инфраструктуре Unifi:

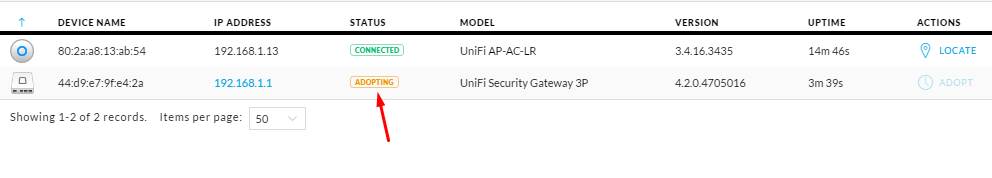

Роутер немного поразмыслит:

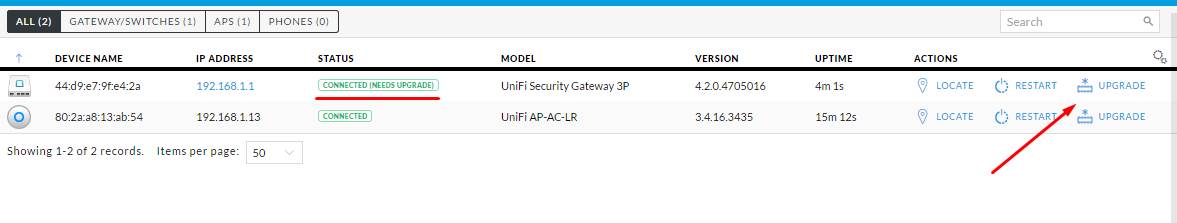

. и присоединится к сети. Мы используем новейшую, 5-ю версию Unifi Controller, поэтому после присоединения USG объявит в строке статуса, что ему нужно обновиться. Мы не против. Жмем UPGRADE:

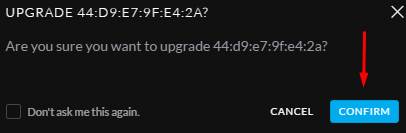

Подтверждаем наше намерение, нажав Confirm:

. и спустя несколько минут роутер будет готов к работе. Нажав на него в списке устройств, справа мы получим компактную консоль управления роутером. Собственно, сразу нажимаем Configuration и осваиваемся:

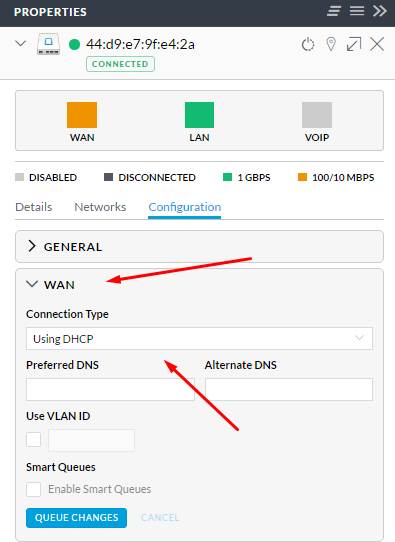

3. В секции General можно только задать имя устройства (Alias), поэтому сразу переходим к настройке интерфейса WAN. Роутер поддерживает 3 режима подключения к интернету: динамический IP, статический IP и PPPoE. В нашем примере используется динамический адрес, поэтому выбираем Connection Type - Using DHCP и нажимаем Queue Changes. Тут же можно задать 2 DNS-сервера и VLAN:

По большому счету, настройка роутера уже завершена. Он не слишком богат опциями, а большая часть управления дополнительным функционалом (за исключением порт-форвардинга и DynDNS, которые выполняются тут же, в соответствующих секциях) осуществляется через консоль Unifi в разделе Settings:

4. Уже тут, в конфигураторе Unifi, настраиваются сервер VPN, VPN Site-to-Site, клиенты VPN, DHCP-сервер, WINS, и тому подобное. Из наиболее интересных функций мы бы хотели отдельно выделить:

- DHCP guarding. Функция требует применения коммутатора серии Unifi, и позволяет глобально указать доверенный DHCP-сервер. Функция нужная и полезная, в роутерах встречается редко, а уж в таких дешевых и вовсе никогда, поэтому зачет!

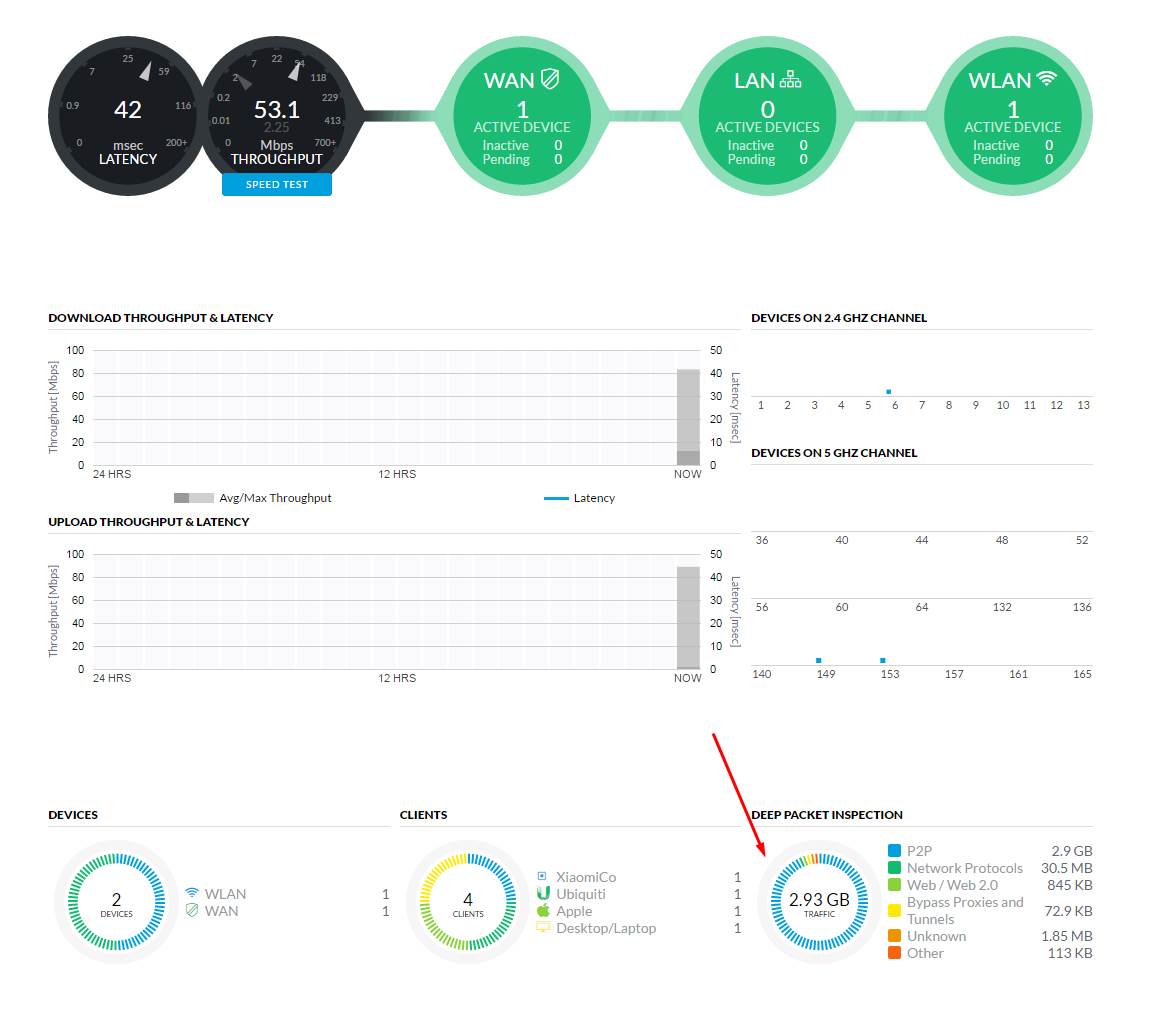

- Deep Packet Inspection (DPI). Как понятно из ее названия, функция позволяет проводить глубокую инспекцию пакетов на лету, и выдавать на гора подробную статистику, как пользователи используют интернет. Включаем ее галочкой Enable deep packet inspection в разделе Site:

После включения DPI роутер немного подумает и примется собирать статистику использования интернета. Спустя некоторое время в Dashboard появится статистика, а нажав в центр счетчика трафика:

. мы попадем в раздел с довольно подробными диаграммами:

На этом аспекты базовой настройки Ubiquiti USG кажутся разобранными. Чего мы не увидели: настроек брандмауэра (выполняются через CLI), роутинга (тоже прячется в CLI), standalone DHCP-сервера, который прямо таки необходим роутеру, возможности отключения NAT. Такой вот роутер-кастрат. Утешения ради сообщаем, что как минимум для роутинга и брандмауэра Ubiquiti пообещала обеспечить графический интерфейс в чуть более новой Unifi Controller линейки 5.x. Ждем-с.

Настраиваем и создаем VLAN-ы

Здесь мы сразу прибиваем NAT для наших клиентов коммандой ip nat inside.

Настраиваем и создаем DHCP

172.16.1.1/24 Мы будем использовать для менеджмент сети, а именно — там наши точки будут получать IP и стучаться к контроллеру. 172.15.1.1/24 Мы будет раздавать гостям, а сеть 172.17.1.1/24 отдадим корпоративным устройствам. В примере используются DNS сервера Yandex: 77.88.8.8 Google: 8.8.4.4. Параметр lease указывает на сколько дней мы выдаем IP клиенту.

Помогаем DHCP серверу

Для корректной раздачи IP адресов желательно явно указать ip helper-address — DHCP сервер на всех VLANах.

Исключим выдачу служебных IP адресов

Настраиваем интерфейсы

После создания VLAN и настройки DHCP, нам необходимо настроить порт на маршрутизаторе который будет раздавать эти сети особым образом. В нашем примере мы зададим порту GigabitEthernet 0/0 основной VLAN 1 и разрешим дергать VLAN 2 и VLAN 3.

В примере используется интерфейс GigabitEthernet 0/0, предполагается что у вас имеется еще как минимум 2 порта — один для доступа в интернет GigabitEthernet 0/1 и один порт для вашей корпоративной проводной сети, например GigabitEthernet 0/2.

Теперь, при подключении порту GigabitEthernet 0/0 наш контроллер и точки будут получать сеть 172.16.1.0/24, а VLAN2 и VLAN3 будут использоваться по требованию.

Закручиваем гайки

Теперь, когда мы настроили основной порт для всех сетей, пора бы запретить доступ гостевой сети (VLAN2) ходить в наши в соседние сети.

В данном примере на GigabitEthernet 0/2 висит проводная корпоративная сеть 192.168.0.0 255.255.255.0

Прибиваем этот access-list 110 к нашему VLAN2

Маршрутизируем наших клиентов разными внешними IP

Для того что бы указать каким клиентам ходить через какой внешний IP я использую пулы

Представим что у нас есть 3 внешних IP адреса выданные нашим ISP: 100.100.100.101, 100.100.100.102, 100.100.100.103 с одним шлюзом 100.100.100.1

Итак, мы хотим что бы клиенты из сети 192.168.0.0 ходили в мир через IP 100.100.100.101, клиенты из гостевой беспроводной сети 172.15.1.0 ходили в мир через IP 100.100.100.102, а клиенты из корпоративной беспроводной сети через IP 100.100.100.103

Давайте создадим дополнительный access-list 108 для клиентов из корпоративной беспроводной сети

Прикрутим access-list 108 к VLAN3

Предполагается, что вы уже самостоятельно создали access-list 109 когда настраивали проводную сеть

Итак, у нас есть 3 access-list, поехали.

Создаем пулы (netmask должна строго соответствовать той — которую выдал ISP)

Прибиваем access-list к pool

На этом этапе настройка роутера Cisco окончена.

Готовим контроллер

Итак, теперь мы берем сервер под контроллер, устанавливаем туда ПО Ubiquiti UniFi Controller 4.6.6, процесс установки я описывать не буду, ОС по вашему выбору, я установил Ubuntu server 12.04 и присвоил контроллеру IP 172.16.1.3

Базовая настройка

Открываем веб-интерфейс контроллера 172.16.1.3:8443

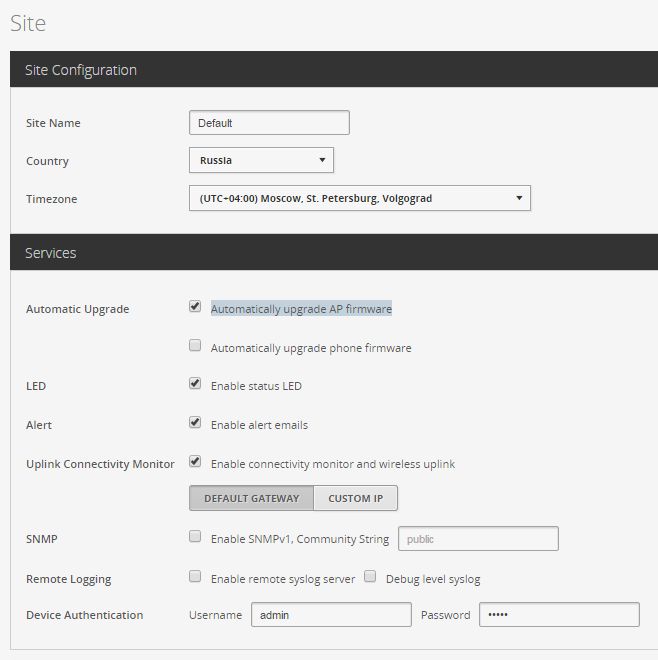

1. Проходим в Settings -> Site

Ставим галку — Automatically upgrade AP firmware, а остальное по вкусу:

2. Проходим в Settings -> Controller

Прописываем контроллеру его IP адрес (это так называемый inform ip)

Ставим галку — Make controller discoverable on L2 Network

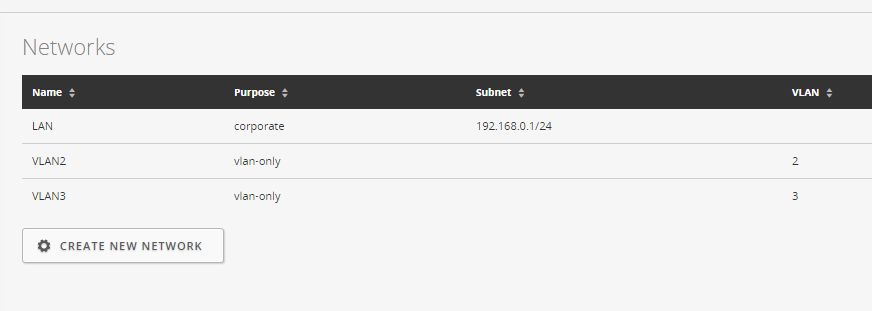

3. Проходим в Settings -> Networks

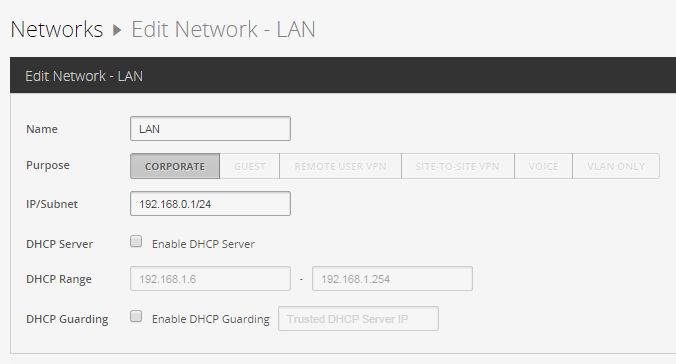

Выбираем дефолтную сеть, редактируем, указываем например нашу корпоративную — 192.168.0.1/24

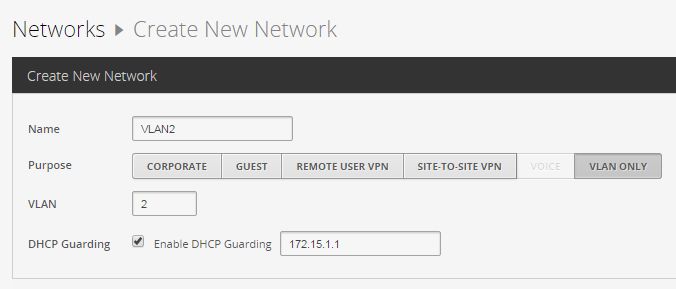

3.1 Создаем VLAN2

Create New Network -> VLAN ONLY

Ставим галку Enable DHCP Guarding и указываем наш DHCP сервер 172.15.1.1 для VLAN2

3.2 Создаем VLAN3 — (все тоже самое)

Create New Network -> VLAN ONLY

Ставим галку Enable DHCP Guarding и указываем наш DHCP сервер 172.17.1.1 для VLAN3

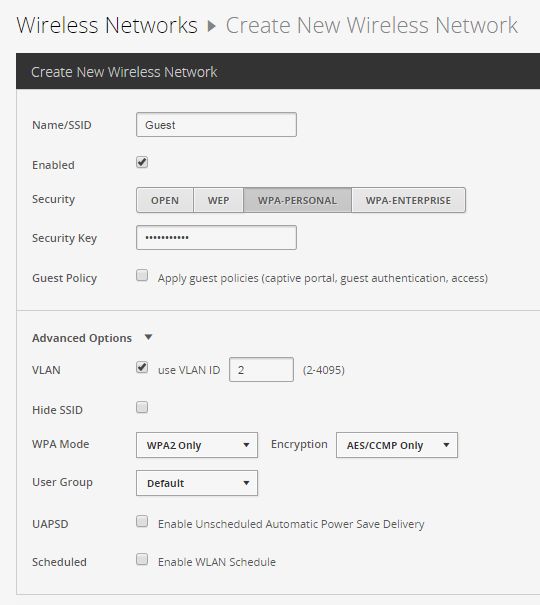

Прикручиваем VLANы к SSID

Мы подошли к финальному моменту хитрости — теперь мы прикрутим наши VLAN2, VLAN3 к гостевой и корпоративной сети

Проходим в Settings -> Wireless Networks

Создадим гостевую сеть c параметрами:

Name/SSID: Guest

Security: WPA-PERSONAL

Security Key: пароль

Advanced Options ->

VLAN — Use VLAN ID 2

WPA Mode: WPA2 Only

Encryption: AES/CCMP Only

Usergroup: Default

Создадим корпоративную сеть c параметрами:

Name/SSID: Corp

Security: WPA-PERSONAL

Security Key: пароль

Advanced Options ->

VLAN — Use VLAN ID 3

WPA Mode: WPA2 Only

Encryption: AES/CCMP Only

Usergroup: Default

Итоги

На этом базовая настройка Ubiquiti UniFi Controller закончена, ваши точки доступа теперь получают IP адреса из сети 172.16.1.1/24, теперь клиенты которые подключаются к беспроводной сети Guest получают IP адреса 172.15.1.1/24 и выходят в интернет под внешним IP 100.100.100.102, а клиенты которые подключаются к сети Corp, выходят в интернет под внешним IP 100.100.100.103 и забирают 172.17.1.1/24. Ваши офисные сотрудники выходят в интернет под внешним IP 100.100.100.101. Мы так же запретили доступ гостям во все приватные сети кроме своей. Вы так же можете использовать гостевую сеть без пароля — это необязательное условие. Данная топология может варьироваться в зависимости от ваших потребностей, например можно убрать избыточную сеть 172.16.1.1/24… Всем хороших выходных!

P.S Если вы найдете орфографические ошибки — пожалуйста напишите мне в ЛС

UniFI - линейка оборудования от Ubiquiti для создания распределенных Wi-Fi сетей. В рамках серии выпускаются:

- точки доступа для помещений (крепление на потолок или на стену);

- точки доступа всепогодные наружные (крепление на мачту или на стену);

- программный контроллер UniFi - бесплатное программное обеспечение, которое можно скачать с официального сайта Ubiquiti.

Wi-Fi cеть, построенная на основе точек доступа UniFI - бесшовная. Это означает, что когда вы покидаете зону действия одной точки доступа и переходите в зону действия другой, вам не нужно подключаться заново. Более того, связь вообще не прерывается на границе перехода - можно спокойно продолжать смотреть фильм, работать в браузерных приложениях и т.д.

Такие Wi-Fi сети актуальны для гостиниц, университетов, а также офисов.

Что нужно, чтобы построить UniFi-сеть?

- Необходимое количество точек доступа UniFi, в т.ч. наружных, если вы планируете распространить Wi-Fi покрытие и на территорию снаружи здания.

- Необходимое количество PoE-адаптеров к каждой (или свитч с поддержкой PoE).

- Компьютер или ноутбук, на который будет установлен программный контроллер UnFi.

- Маршрутизатор или коммутатор, к которому будут подключаться точки доступа и компьютер с установленным контроллером.

- Источник бесперебойного питания (желательно) или сетевой фильтр для подключения оборудования.

В LAN порт точки UniFi подключается кабель, ведущий к роутеру или коммутатору, а в порт PoE - кабель к адаптеру (или PoE-свитчу). Компьютер или ноутбук также подключаются к маршрутизатору или коммутатору.

Если в какой-то части здания нельзя проложить кабель для точек доступа UniFi, можно некоторые из них подключить по беспроводному соединению и использовать как репитеры, увеличивая тем самым зону покрытия. Однако следует помнить, что в этом случае скорость будет хуже, а зона действия сети - меньше, чем при стандартном проводном подключении.

Примерная схема соединения UniFi в единую сеть:

Виды и характеристики точек доступа UniFi

(UPD Снято с производства)

Системные требования к контроллеру

Для работы требуется Java, если на компьютере ее нет, программа-инсталлятор сама ее скачает и установит.

Также нужно иметь в виду, что если ваша учетная запись в Windows - на русском языке, могут возникнуть проблемы с работой контроллера. Лучше создать новую запись с именем пользователя на английском и устанавливать программу из-под него.

Порядок действий при развертывании сети UniFi

Шаг 1. Монтаж и подключение точек доступа

Монтируем точки доступа на потолок или стены (наружные на мачту или стену). Необходимые крепления для монтажа идут в комплекте.

Соединяем их с помощью сетевого кабеля с маршрутизатором и с адаптерами PoE. Включаем питание. Индикаторы точек доступа должны светиться оранжевым, т.к. еще не подключены к сети.

Шаг 2. Установка и настройка программного контроллера

Запускаем установку программного контроллера UniFi. Установка занимает буквально секунды.

Далее запускается сам контроллер, жмем Launch a Browser to Manage Wireless Network.

Если возникли проблемы с запуском контроллера (программа долго "висит" на инициализации и запуске, а потом сообщает об ошибке "Server taking too long to start..", то это может быть по нескольким причинам:

- Вы установили контроллер из-под пользователя с кириллицей в наименовании. Т. е. путь к файлам контроллера выглядит примерно так: C:\Users\Администратор\Ubiquiti UniFi. В этом случае нужно создать пользователя с именем на латинице (Admin, к примеру) и установить контроллер из-под него для всех пользователей.

- Порты, которые должны использоваться контроллером для работы, заняты другими процессами. Их может использовать антивирус - попробуйте отключить его на время установки и запуска контроллера.

- На компьютере используется Java не самой последней версии. Обновите Java.

- Убейте те процессы Java, которые сейчас работают и запустите контроллер еще раз.

Игнорируем предупреждение о том, что сертификат не является доверенным. В браузере Chrome это может выглядеть так:

Жмем кнопку "Дополнительно", а после - "перейти на сайт. "

Выбираем страну ( т.к. язык можно выбрать только английский), жмем Next.

Следующий экран - discover - пропускаем, т.к. у нас нет пока подключенных точек.

На следующей вкладке создаем сеть UniFi: вписываем имя сети (SSID) и пароль доступа к сети (не менее 8 символов). Можно также сразу создать открытый доступ к гостевой сети, поставив галочку в пункте Enable Guest Acess, и дав гостевой сети имя.

На следующей вкладке задаем параметры доступа к контроллеру для управления сетью: логин администратора и пароль. Поле Confirm - для повторения пароля.

Все, первичные настройки завершены, программа покажет нам на финишном экране название нашей сети (и гостевой, если мы ее создали), а также логин администратора. После нажатия кнопки finish настройки сохранятся.

Далее перед нами откроется уже полноценный интерфейс контроллера. Первоначально он грузится довольно долго, при последующих входах - гораздо быстрее.

Шаг 3. Расположение точек доступа на плане помещения

Программа поддерживает форматы PNG, JPG, GIF и Google Maps. Загрузить план помещения можно на вкладке Map - жмем кнопку в правой части экрана "Configure Maps" => "Add a Map" и выбираем файл для загрузки.

Далее нам нужно расположить на карте точки доступа. Однако для этого сначала их требуется подключить к контроллеру.

Компьютер или ноутбук с программным контроллером и точки доступа должны быть в одной подсети. Тогда контроллер сам обнаружит точки, и сообщит нам на вкладке Alerts, что их нужно подключить. Нажимаем кнопку "Adop" напротив подключаемой точки UniFi.

Имейте в виду, что при первом подключении точка доступа UniFi некоторое время будет загружать конфигурацию, программное обеспечение и, возможно, обновления. Нужно дождаться, пока статус точки на вкладке Access Points окончательно не обозначится как Connected.

Для расположения точки UniFi на плане перетаскиваем ее из левой части экрана (отдельная панель) на картинку с планом. Ползунок на плане служит для корректировки масштаба, значок треугольника под ползунком - для проведения линии на карте и обозначения ее метража.

В дальнейшем на плане легко будет отследить состояние точек доступа. Точки, отключенные от контроллера или в состоянии isolated будут обозначаться красным цветом.

Если вы опасаетесь "легким движением руки" сдвинуть точку UniFi на карте, ее положение можно зафиксировать, поставив значок замка.

Шаг 4. Настройка точек UniFi

Меню настройки и просмотра свойств каждого девайса доступно по щелчку по значку шестеренки рядом с точкой. В настройках можно при желании настроить вручную параметры радиосигнала, присвоить точке метку, отключить пользователей и т.д.

Также полезная кнопка - locate. При ее нажатии начинает мигать иконка точки доступа на плане помещения в контроллере, а также светодиоидная индикация на самой точке.

Для настройки точки в качестве репитера (повторителя) ее нужно соединить с маршрутизатором, коммутатором или непосредственно с компьютером, чтобы подключить к контроллеру.

После того, как точка-репитер UniFi будет найдена контроллером и установлена, идем в ее параметры и на вкладке Configuration в пункте Wireless Uplinks в списке девайсов выбираем базовую точку, к которой она будет подключена.

Теперь нашу точку-ретранслятор UniFi можно отключать от маршрутизатора или компьютера и устанавливать в нужное место. На плане помещения в веб-интерфейсе контроллера она будет обозначена небольшим значком радиосети.

Вся установка и настройка в общем занимает не более нескольких часов.

Отдельно настраивается гостевая сеть, ограничение скорости для пользователей и т.д.

Пара вещей усложнила процесс. Сначала мы запускали свою сеть в подсети 10.0.0.1/24 с устройствами, имеющими статический IP-адрес, и размещали свой собственный контроллер Unifi и не использую облачную версию. Нам не хотелось ничего менять в сети.

После обновления до Ubiquiti USG, мы получили 115 Мбит/с. Примерно на 18% больше, чем 95 Мбит/с.

Прежде чем мы начали использовать Unifi Security Gateway, мы установили все свои сетевые настройки в контроллере.

Шаги, которые мы предприняли

Это не тот способ, который планировался, но никого не было дома, поэтому мы воспользовались возможностью и настроили устройство. Это заняло у нас примерно час. Больше, чем хотелось бы. Последующие шаги должны занять около 15-30 минут в зависимости от вашего уровня квалификации.

Мы сделали замену существующего маршрутизатора Linksys 1:1. Wan к Wan и Eth к Eth, перезагрузили наш маршрутизатор и подключили к сети питания.

Мы запускали эти команды

delete interfaces ethernet eth1 address 192.168.1.1 / 24Замените 10.0.0.1/24 своей старой существующей подсетью.

Настройте свой компьютер на IP-адрес в вашей старой существующей подсети. М ы установили свой на 10.0.0.123 с подсетью 255.255.255.0.

Запускаем Windows 10, переходим в настройки сети и Интернета

Затем изменяем параметры адаптера.

Щелкаем правой кнопкой мыши на нашем сетевом подключении.

Выбираем IPV4, затем свойства.

Устанавливаем IP и подсеть

У нас уже была существующая настройка контроллера на мини-ПК с Atom Z8300 и Windows 10. Он не нашел USG, поэтому нам пришлось сделать дополнительный шаг. SSH перешел в USG с putty и IP-адресом, который указывался ранее. В нашем примере мы используем 10.0.0.1 с именем пользователя по умолчанию ubnt: ubnt и запускаем эти команды.

Заменяем 10.0.0.200 на IP-адрес существующего контроллера. Теперь ждем. Потребовалось совсем немного времени. После того, как он нашел USG, мы дали задачу контроллеру обновить прошивку. Через несколько минут все нормализовалось. Мы изменили наш компьютер обратно на DHCP. Домашняя автоматизация и все работало.

Следующие изменения в домашней сети

Читайте также: