Как взломать роутер мгтс

При предоставлении абонентам услуг доступа к интернет, цифровому телевидению, VoIP-телефонии компания МГТС бесплатно устанавливает у клиента маршрутизаторы, обеспечивающие связь устройств пользователя и телекоммуникационных сетей провайдера. Вне зависимости от используемой технологии (GPON или ADSL) перед поставкой специалистами МГТС производится предварительная настройка оборудования. В результате для начала работы от пользователя требуется минимум действий по его конфигурированию под личные нужды.

Однако пользователи, заботящиеся об информационной безопасности, предпочитают установку собственных паролей доступа к оборудованию и сети Wi-Fi.

Необходимость в подобных действиях может возникнуть и в случае, когда пароли уже скомпрометированы или забыты абонентом после длительного перерыва в пользовании услугами.

Как узнать пароль

Вопрос, как восстановить пароль роутера МГТС или Wi-Fi, является одним из наиболее частых, поступающих в службу поддержки провайдера или публикуемых на информационных сайтах в интернет о настройке сетевого оборудования.

При этом, многие пользователи, далекие от секретов эксплуатации подобных устройств, просто не различают пароли доступа непосредственно к роутеру и коды безопасности беспроводной сети. В реальности это – совершенно разные пароли и для их получения необходимы принципиально различные действия.

Пароль для входа на маршрутизатор МГТС

Все настройки роутеров МГТС производятся после входа в интерфейс устройства при прямом подключении (например, через USB-порт) или в WEB-интерфейс при работе в локальной сети.

В первом случае требуется ввод пары логин/пароль, во втором – указание локального IP адреса оборудования и той же пары логин/пароль.

Получить нужную информацию можно из нескольких источников:

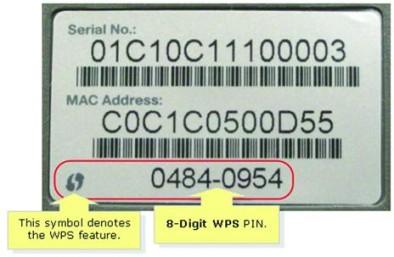

- Прочитать на табличке на упаковке или шильдике на обратной стороне роутера. Производитель или, в случае с МГТС, поставщик оборудования обязательно указывает данные для первого входа на упаковке или самом устройстве. Данный способ не подходит для входа в WEB-интерфейс – IP-адрес устройства по умолчанию присваивается при первой настройке и в этих источниках не указывается.

- Найти в инструкциях по эксплуатации оборудования. Они поставляются в комплекте и тоже содержат нужную информацию. В источнике от производителя данные о локальном IP также не приводятся. В отличие от них, инструкции по эксплуатации, предоставляемые МГТС, содержат все необходимые сведения, в том числе, для входа в Веб-интерфейс.

- В службе поддержки провайдера. Специалисты сообщат предустановленный IP-адрес, (если планируется вход через WEB-интерфейс), логин и пароль для первого входа.

Следует понимать, что эти параметры авторизации действительны, если пользователь (или поставщик оборудования) не изменяли их в процессе настройки.

В противном случае, если логин и пароль утеряны, вход на роутер окажется практически невозможным . Предлагаемые некоторыми сетевыми ресурсами методы их подбора или получения с помощью стороннего софта не являются легальными и не гарантируют положительный результат в приемлемые для пользователя сроки.

IP адреса, логины и пароли для входа на некоторые роутеры МГТС

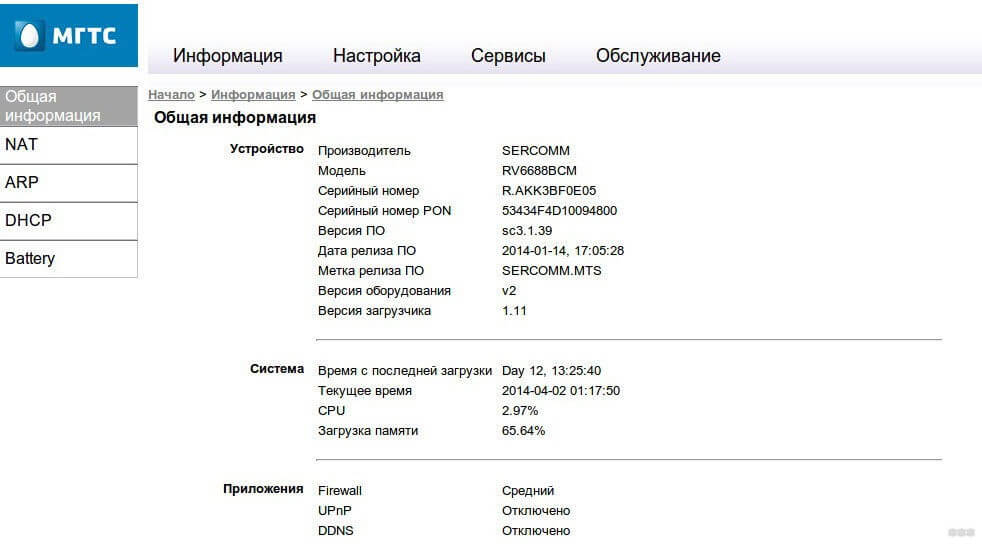

При предварительной настройке перед установкой оборудования специалисты провайдера устанавливают стандартные адреса, логины и пароли GPON роутеров МГТС различных моделей:

- ZTE ZTHN F670: IP 192.168.1.1, логин/пароль – user/user;

- ONT SERCOMM RV6688, ONT SERCOMM RV6699: IP 192.168.1.254, логин/пароль – admin/admin;

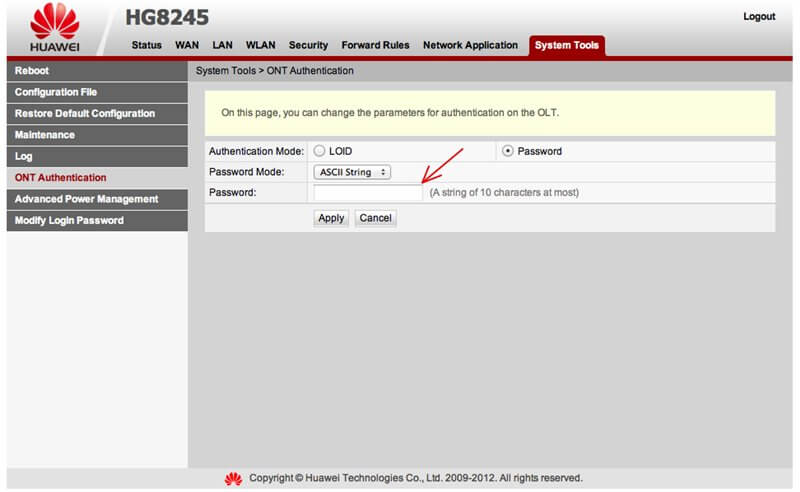

- ONT Huawei HG8245: IP 192.168.100.1, логин/пароль – root/admin.

Возможно использование логина mgts и пароля mtsoao. Используется на многих устройствах, открывает доступ к расширенному меню настроек.

В случае, если перечисленные наборы не срабатывают (такое возможно для приобретенного в интернет оборудования) можно пробовать вводить IP-адреса 192.168.0.0, 192.168.0.1 и пары логин пароль admin/1234, admin/, admin/0000, superadmin/, superadmin/.

Как увидеть пароль беспроводной сети

Получить забытый пароль Wi-Fi сети также можно несколькими способами:

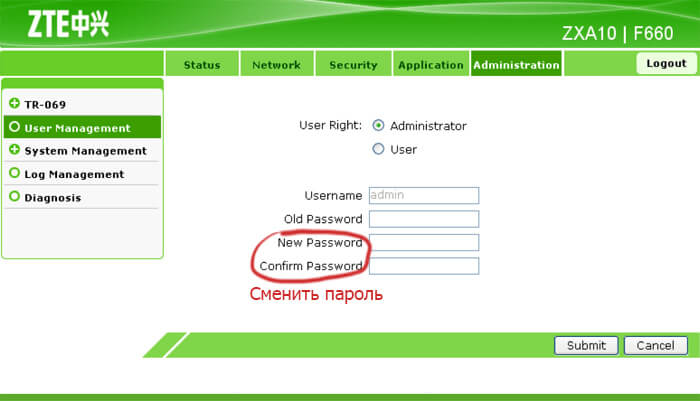

Как поменять пароль роутера МГТС

Смена пароля МГТС производится в соответствующих пунктах меню настройки оборудования. Пользователю следует надежно сохранить измененный пароль в недоступном для посторонних месте. При утере нового пароля вход на роутер без полного сброса его настроек окажется невозможным.

Провайдер не приветствует такие изменения, поскольку они блокируют доступ к оборудованию МГТС для специалистов службы поддержки и делают невозможным удаленное устранение возникающих проблем.

В связи с этим, в большинстве роутеров компании доступ клиентам к этим функциям ограничен при предварительном конфигурировании устройств.

Смена пароля Wi-Fi доступна в любой момент времени. У клиента есть несколько путей выполнения операции;

- в личном кабинете на сайте провайдера;

- при обращении в службу поддержки;

- в процессе настройки роутера собственными силами.

Ниже пример изменения пароля на оборудовании ZTE:

В личном кабинете

Чтобы сменить пароль вай фай на роутере МГТС в Личном Кабинете на сайте провайдера необходимо:

В меню настройки роутера

Чтобы сменить пароль Wi-Fi в меню настройки роутера также требуется несколько шагов:

- Войти на роутер, подключенный к компьютеру, используя логин/пароль или в ВЕБ-интерфейс устройства по заданному адресу с теми же логином/паролем.

- Перейти на вкладку настройки беспроводной сети: для ZTE670 – вкладка Network –> пункт WLAN, для устройств Sercom – Настройка -> KAN -> беспроводная сеть, на Huawei HG8245 – вкладка WLAN -> пункт WLAN configuration.

- Перейти в раздел Безопасность: ZTE670 – раздел Security, для Sercom – Безопасность, параметры для Huawei HG8245 параметры задаются непосредственно в разделе базовых настроек.

- Ввести в соответствующий пункт новый пароль доступа: ZTE670 – WPA Paasphrase, Sercom – Ключ сети, Huawei HG8245 – WPA PreSharedKey.

- Выйти из режима настройки сохранением изменений.

- Для вступления изменений в силу произвести перезагрузку роутера.

Пример изменения на оборудовании Huawei:

Указанными выше способами можно самостоятельно изменить не только пароль Wi-Fi сети, но и другие настройки безопасности – технологию защиты, длину ключа шифрования и его алгоритм.

Через службу поддержки

Если по каким-либо причинам изменение пароля собственными силами невозможно, абоненту МГТС следует обратиться в службу поддержки. Для выполнения специалистами запрошенных действий необходимо сообщить данные договора (учетной записи) и другие сведения для идентификации клиента, описать проблему и перечень изменений в настройках.

Другие способы

Если действия пользователя оказались безуспешными, возможно применение более радикальных методов изменения настроек:

- Сброс параметров роутера до заводских;

- Полная перепрошивка роутера актуальными прошивками производителя.

- В обоих случаях в дальнейшем потребуется последующая полная настройка оборудования «с нуля».

Способы предназначены только для опытных пользователей, все действия выполняются на собственный страх и риск . Следует отметить, что при таком вмешательстве существует опасность потери критически важных параметров, вводимых специалистами МГТС при начальной настройке оборудования и (особенно во втором случае) полной потери работоспособности устройства.

Среди возможных негативных последствий – блокировка аккаунта пользователя, полный отказ от предоставления услуг с последующим разбирательством, вплоть до судебного.

Как сменить на нестандартном роутере

Действия по смене паролей на нестандартных роутерах ничем не отличаются от приведенного выше способа настройки маршрутизатора/модема из встроенного меню. Отличаться могут только логины и пароли для входа и содержание пунктов конфигуратора.

Проблемы и пути их решения

Среди наиболее часто встречающихся проблем абонентов МГТС при смене пароля являются:

- Полная утрата данных для доступа;

- Невозможность входа на устройство для настройки;

- Отсутствие результата после смены паролей;

- Отсутствие доступа к некоторым пунктам меню настройки.

Первые 3, как правило, являются результатом некомпетентности или невнимательности пользователя.

Для решения этой проблемы следует обратиться к специалистам, оптимальный вариант – в службу поддержки компании.

Последняя проблема, чаще всего, связан с политикой провайдера. Снять некоторые ограничения можно по звонку в службу поддержки, некоторые доступы не открываются принципиально.

Ответы на вопросы

Среди наиболее частых вопросов в службу поддержки МГТС встречаются следующие:

В столице нашей необъятной Родины идет беспрецедентный по масштабу проект внедрения технологии Gpon от компании МГТС под эгидой борьбы против медных проводов и за доступную интернетизацию населения. Число абонентов МГТС по городу Москва превышает 3.5 миллиона человек, предполагается, что охвачены будут все.

Идея замечательная – оптика в каждую квартиру, высокоскоростной интернет, бесплатное подключение и Wi-Fi роутер в подарок (правда официально без права его перенастройки, но об этом далее). Реализация же такого масштабного проекта (подобное устройство ставится в каждую квартиру, где есть хотя бы городской телефон от МГТС) как обычно не обошлась без дыр в планировании, которые могут дорого обойтись конечному пользователю. Наша компания заинтересовалась вопросами информационной безопасности клиентов столь масштабного проекта и провела экспресс-исследование, результаты которого мы и предлагаем общественности для информирования о существующих угрозах и мерах борьбы с ними в домашних условиях.

2. Жизнь на ладони

Угрозы оказались вовсе не иллюзорными и малозначительными, а системными и потенциал риска трудно переоценить. Я хочу предостеречь счастливых абонентов МГТС от угрозы их приватности, таящейся не только в роутере ZTE ZXA10 F660, любезно принудительно подаренном провайдером (впрочем, менее уязвимый Huawei HG8245, также устанавливаемый абонентам все равно никак не защищен от «настроек по-умолчанию»), но и в самой организации подключения абонентов к новым линиям связи.

Вот так выглядят варианты устанавливаемого оператором оборудования:

Менее опасный Huawei HG8245

Куда более «дырявый» ZTE ZXA10 F660

- Пароль на WiFi – это ваш номер телефона (в ходе исследования встречались ленивые монтажники, которые оставляли паролем MAC-адрес роутера без первых 4-х знаков).

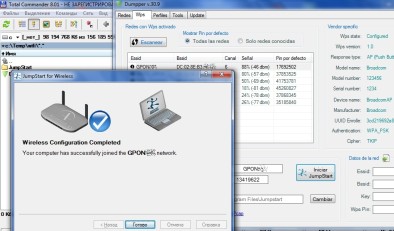

Это означает, что взломать Wi-Fi техникой перебора хэндшейка по маске 495?d?d?d?d?d?d?d не потребует много времени, речь идет о считанных минутах и для этого вовсе не обязательно все время находиться возле объекта взлома. Достаточно перехватить момент соединения беспроводного устройства абонента(смартфона, планшета, ноутбука) с роутером, а остальное уже можно спокойно сделать на домашнем компьютере. Этот просчет оператора на уровне организации подключения — зияющая дыра, открывающая домашние сети миллионов абонентов для атаки злоумышленников. Эту проблему можно решить только локально — самостоятельно поменяв пароль точки доступа на более безопасный, однако следующая уязвимость куда серьезнее, так как на нее эффективно повлиять абонент самостоятельно просто не в силах. - Речь идет об уязвимости технологии беспроводной настройки WPS, которая включена по-умолчанию на роутерах ZTE ZXA 10 F660. И если в случае с организационным просчетом, подставившим сети пользователей на уровне паролей злоумышленник не может массово взламывать абонентов, занимаясь каждым по-отдельности, то при эксплуатации WPS-уязвимости роутера этой модели взлом сетей может быть поставлен на поток. Технология работает следующим образом — для WPS-соединения используется пин-код, состоящий из 8 цифр. При получении правильного пинкода роутер отдает реальный Wi-Fi пароль. Мало того, что этот пин-код может быть взломан с использованием известного инструмента Reaver куда эффективнее и быстрее сложного WPA2 пароля, но главная проблема — он единый для всех роутеров ZTE ZXA10 F660! Более того, его легко можно найти за 10 минут в интернете. Повторяю — зная этот пин-код(который нельзя ни поменять, ни выключить) в течении 3 секунд получается реальный Wi-Fi пароль любой сложности и типа шифрования, либо производится прямое подключение к сети абонента. Таким образом «счастливые» обладатели именно этой модели оборудования (а их у оператора всего 2, так что шанс 50/50) даже установив невозможный ко взлому пароль на беспроводную сеть все равно из-за несовершенства технологии будут взломаны менее, чем за 5 секунд.

3. Чем чреват для владельца взлом WiFi?

4. Меры защиты

- Доступ к вэбинтерфейсу роутера ZTE ZXA10 F660 – login: mgts, Password: mtsoao

- Доступ к консоли по протоколу Telnet – login: root, password: root

- для Huawei HG8245:

адрес по умолчанию — 192.168.100.1

login: telecomadmin, password: admintelecom - Через вэбинтерфейс обязательно меняем пароль на точку доступа и ее имя (MAC-адрес все равно выдаст принадлежность к клиентам МГТС, но переименование точки снизит вероятность сопоставления конкретного Wi-Fi сигнала конкретной квартире)

- Владельцам ZTE ZXA F660 следует отключить Wi-Fi функционал кнопкой на устройстве. На данный момент это единственный способ защититься от WPS-взлома.

К сожалению в лучшем случае этими мерами воспользуются считанные проценты от 3.5 миллионов пользователей, большинство никогда не узнает об этой статье и останется уязвимым перед лицом реальной угрозы на долгое время, до тех пор, пока что-то или кто-то не заставит оператора потратить кучу денег и принять централизованные меры по исправлению технических и организационных недостатков проекта.

5. Вывод

Какие выводы можно сделать из всего вышесказанного? Самые неутешительные – масштабнейший проект внедрения GPON(повторюсь – речь идет о 3.5 миллионах абонентов!) обошелся без консультаций со специалистами по информационной безопасности, либо эти консультации были полностью проигнорированы в ходе самого внедрения. Пароли-телефоны, не отключаемый WPS с единым ключом, незащищенная SIP-телефония, извлекаемые из WEB-интерфейса пароли — есть результат слабой организационной составляющей и полного игнорирования элементарных норм информационной безопасности. Уверен, МГТС далеко не уникальны в подобных просчетах, многие более мелкие операторы сетевых услуг попадают в такие же ситуации в области защиты данных своих абонентов, но масштаб проблемы на этот раз превосходит все мыслимые границы

6. Официальная реакция ОАО МГТС

Мы, как добропорядочные исследователи безопасности, заинтересованы в скорейшем решении озвученных выше проблем. К сожалению наше беспокойство не нашло отклик в сердцах сотрудников пресс-службы ОАО МГТС, на которых мы пытались выйти, используя все имеющиеся каналы. Отзыв получили лишь один — через Facebook, сотрудник пресс-лужбы заверил нас, что мы можем с чистой совестью опубликовать имеющийся материал, а они потом отвечая на вопросы прессы заверят всех в том, что абоненты в безопасности, а данные их — конфиденциальны.

Вот он красавец! Имеет 4 gigabit ethernet порта и подключается к сети GPON, дает интернет, телефон и ТВ.

Итак, постановка задачи:

1.Раздача интернета через второй роутер, без двойного NAT - так называемый режим bridge

2.Использование IP телефонии без аналогового телефона

Решения, которые есть в интернете:

1.Роутер средствами админки переводится в режим моста, 1,2,3 порт будут находиться в мосте с vlan интернета, доступ к роутеру возможен только через Wi-Fi,в котором уже нет интернета. По сути вся коробочка превращается в управляемый коммутатор и можно пользоваться только интернетом.

2.Есть описание, как узнать пароль от учетной записи телефонии.

Мое решение позволяет перенастроить "изнутри" Sercomm RV6688 таким образом, что:

Порт 1 - интернет

Порт 2 - телефония

Порт 3 - доступ к локальной сети и wifi

Подключаемся либо по wifi, либо в 3 порт. Получаем доступ к web админке роутера и блокируем TR-096, чтобы не слетали настройки, меняем логин и пароль на свои (как именно - легко ищется в интернете). На всех интерфейсах WAN указываем режим route и статические ip 0.0.0.0 и подсеть 255.255.255.0

Подключаемся к роутеру через ssh, указав ip 192.168.1.254 и логин с паролем, которые указали в п1

Используем уязвимость, введя команду traceroute ; /bin/sh и попадаем в busybox под учеткой с правами root

По умолчанию файловая система монтируется в режиме чтения. Правим:

mount -o remount +w /

Далее вводим команду просмотра текущих настроек бриджа

Примечание: на картинке у меня уже убраны порты 1 и 2 (eth0.0 и eth1.0) из бриджа.

выполняем следующие команды:

brctl delif br0 eth0.0

brctl delif br0 eth1.0

brctl addbr brwan

brctl addif brwan eth0.0

brctl addif brwan rwan0.30

brctl addbr brsip

brctl addif brsip eth1.0

brctl addif brsip rwan1.10

ifconfig brwan up

ifconfig brsip up

Первыми brctl delif мы вытаскиваем физические порты из основного бриджа, далее создаем новые и подключаем нужные порты в бриджи. Запускаем их. После этого все должно уже работать.

Чтобы при перезагрузке роутера настройки не слетали, пишем команды в стартовый скрипт с указанием ожидания в 20 сек и ipv6 отключаем для большей стабильности работы:

Нажимаем i , вставляем код указанный ниже, нажимаем esc, вводим :wq и enter

brctl delif br0 eth0.0

brctl delif br0 eth1.0

brctl addbr brwan

brctl addif brwan eth0.0

brctl addif brwan rwan0.30

brctl addbr brsip

brctl addif brsip eth1.0

brctl addif brsip rwan1.10

ifconfig brwan up

ifconfig brsip up

echo 1 > /proc/sys/net/ipv6/conf/all/disable_ipv6

После этого можно перезагрузить роутер.

Информация выложена в ознакомительных целях, все действия вы совершаете на свой страх и риск.

Статья будет полезна тем, кто мечтал о расширении функционала данного роутера. К примеру у меня городской московский номер и бот скайпа подключены к моему серверу телефонии,бабушка, уезжая на дачу в Калужскую область, абсолютно бесплатно разговаривает с подругами в Москве, принимает skype звонки от родственников на ip телефон.

Для корпоративного сегмента - возможность избавиться от аналогового телефона и наслаждаться удобствами ip телефонии.

Спасибо за статью! У меня 4 версия данного роутера. Если поставлю с рутом прошивку МГТС 3.0.16 с ROOT в SSH + BussyBox Sercomm RV6699v4 возможно ли добавить маршрут в интерфейс br0 (бридж) ? По сути L3 сделать из него.

На стоке даёт возможность маршрут прописать только на WAN интерфейс. А БуззиБокс думаю даст возможность так прописать, но не уверен. (Почти как у вас ситуация, роутер у мамы стоит, и там же сервер с виртуалками, в том числе телефонии, но от мгтс телефонию не использую, только как резервный канал)

Теперь поставят заплатку и привет

После создания бриджа IP адрес может таки не прилететь на интерфейс подключенный в бридж со стороны пользователя, что у меня и произошло. В моём случае дело оказалось в привязке MAC адреса к IP со стороны МГТС. Пришлось не только менять MAC адрес порта моего Mikrotika (после это IP так и не прилетал) но и поменять MAC адрес оптоволоконного интерфейса включённого в бридж на произвольный. После этого всё заработало! Ну и в скрипт это надо добавить после SLEEP 20S перед остальными командами.

ifconfig rwan0.3 down

ifconfig rwan0.3 hw ether 11:11:33:33:77:77

ifconfig rwan0.3 up

Подскажите а как работать с тв после перевода в мост. Если подключать к приставку к роутеру за ont то она получает ip адрес 192.168.x.x если подключать к ont то вообще не получает.

каким образом добыли пароль для регистрации телефонии?)

Скажите после выполнения первого варианта из админки перенастройки в бридж 6699

"По сути вся коробочка превращается в управляемый коммутатор и можно пользоваться только интернетом." Телефон работать не будет вообще аналоговый при подкл в разъём?

Уважаемый@konaman, если не затруднит, подскажите, возможна ли настройка альтернативных DNS серверов на таком (МГТС RV6699) роутере? Вроде и даёт в настройках прописать, но все равно работает через свои.

Если поставлю с рутом прошивку МГТС 3.0.16 с ROOT в SSH + BussyBox Sercomm RV6699v4 возможно ли добавить маршрут в интерфейс br0 (бридж) ?

Есть ли возможность установить роутер в режиме Моста\Бриджа? Ессли есть, то приедтся для выхода в интернет прописывать VLANы на втором("за ним") маршрутизаторе?

На стоке даёт возможность маршрут прописать только на WAN интерфейс. А ssh думаю даст возможность так прописать.

@konaman, подскажите пожалуйста, а что делать если /etc/rcS находится в Read-Only и :wq не помогает?

ТС а можешь продублировать этап 1 скринами? Я попытался сделать по крайней мере как я понял из твоих слов и роутер вообще интернет потерял. Я так же пытался как на других сайтах пишут переводить порт в бридж и отключал dhcp и 069 или как там его. Как итог мой микротик интернет опять таки не видел, хотя я с микротиком только начинаю знакомство. Так что сможешь помочь? Буду очень признателен

на моем ван порта нет. можно переназначить лан под ван ,если да, то как??

Отличный пост , но воспроизвести не удалось, какие-то очевидные для всех шаги я упускаю.

не подскажете rwan0.3- откуда ? у меня список lan1,lan2,lan3,lan4.

и кто такие gemX.b3 они для чего ?

просто в др форумах пишут что rv6699v4 не работает с iptv в случае когда этот роутер2 в связке lan-lan как раз из-за gem портов в прошивке.

Привет! А можно про "К примеру у меня городской московский номер и бот скайпа подключены к моему серверу телефонии,бабушка, уезжая на дачу в Калужскую область, абсолютно бесплатно разговаривает с подругами в Москве, принимает skype звонки от родственников на ip телефон" более подробно рассказать? Очень интересна реализация, так как родственники тоже катаются и подробный гайд был бы очень актуален.

Возможно подскажете возможно ли настроить фильтрацию трафика в busybox роутера 6699?

@konaman, может подскажете как решить проблему с тем, что pubg очень долго грузится?

Привет. А есть варик прошить его под другого провайдера?

Комментарий удален. Причина: данный аккаунт был удалён

ХедХантер и кладмены

На днях листал ХХ.

Штук 5 вакансий курьера. От найка и адидас до ксиаоми и секс-шопа . Вакансии в самом верху в топе, смотрело со мной около 150 человек. Оклад 15к в неделю и 350 за точку. Нормально так для курьера?

В итоге все эти вакансии - кладмена. Работодатель зовёт в телегу.

Мне просто интересно , ХХ настолько похуй, что у него там творится? Очевидно вакансия левая, ибо заработок нереальный для курьера. Где пожаловаться не нашёл, выливаю свой гнев сюда. Вообще подозреваю, что все все знают.

Мотивации пост

. а в пустыне она вообще бесценна.

Ответ на пост «Не прокатило»

у всех есть такие родственники.

есть у меня замечательный дядя, которого я видел последний раз лет в 10. Спустя 20 лет он приехал в гости. По дороге его уставший от жизни жигуль тройка немного рыгнул трамблером. Приехал к нему с подкатом, жигуля погрузили и поехали на место семейной сходки.

по приезду дядя очень нахваливал мою машину, а потом, уже за столом, выдал что дарит мне свой жигуль: мол хоть и ломается, но это уже почти ретро и скоро я её смогу продать за все деньги мира. Ну пьяные базары, обычное дело.

после чего уже все тёти\дяди начали хором вещать что я должен в ответ отдать ему свою машину. На резонный вопрос "а схуяле я должен отдавать машину стоимостью на два ноля больше чем его отрыга" был получен ответ "он старый, хорошей машины уже не купит, а ты молодой и ещё на такую-же заработаешь. Да и ваще он твой дядя, семейные узы нужно чтить". Предложил им обменять их трёшку на мою дачу в 75км от города, почему-то отказались. Когда начал аппелировать к семейным узам - был послан нахуй. Послал всех в ответ, свалил. Бонусом получил пожизненный отпуск от всех обязательных семейных мероприятий, ведь мало того что отказался помогать родственнику, так ещё и после посыла нахуй не остался ночевать в летней кухне чтобы по утру за свои бабки чинить отрыгу и потом развозить всю эту пиздобратию по домам (как оказалось они на это расчитывали, ведь я хорошо зарабатываю, значит могу весь день быть бесплатным таксистом)

потому радуйтесь что проебали отношения с таким замечательнейшим родственником :)

Рамзан Кадыров замечен в сепаратизме?

Как все уже знают, Кадыров пригрозил силой отнять у ингушей их земли.

Как это: часть страны решила отобрать территорию у другой части этой же страны?

Интересно, почему на него не заводят дело за призывы к силовому захвату или отчуждение территории?

А ведь это сепаратизм. Развал СССР тоже начался с взаимных претензий его республик. Если какой-то регион России, собирается силой захватить другой регион, то это уже не субьект Российской Федерации. Это самостоятельная государственная единица.

Как вы считаете, можно ли расценивать действия Рамзана Кадырова как прямой отказ подчиняться действущему законодательству России и проявлением сепаратизма?

Прошу юридической помощи, напали чеченцы в метро

Здравствуйте, я очень сомневался писать пост или нет, но сил уже нет бороться в одиночку с нашей правоохранительной системой. 30 августа я ехал на работу к 14:00, на выходе из метро Юго-Восточная на меня напали 2 чеченца ( https://www.m24.ru/shows1/14/308198 сюжет на Москва 24, правда они вырезали специально тот кусок, когда я отмахивался, разрывая дистанцию, уже после нескольких минут избиения в голову и назвали это "дракой", хотя ни одного удара я не нанес), я подбежал к службе безопасности метрополитена, одна из сотрудниц сразу убежала, вторая стояла и смотрела как меня избивают, ничего не делая. В итоге мне сломали нос и нанесли множественные повреждения в области головы. Когда они меня били они орали, что они из Чечни и всех русских вы**ут и ничего им не сделают, явный состав 282 статьи УК РФ, однако в итоге им инкриминировали лишь 115. После их задержания, когда я ждал скорую, полицейская сказала, что у них был нож и они орали, что воевали против русских в чеченскую войну, а также что они находятся под действием наркотиков (в таганском отделении опер потом также сказал). После меня отвезли в ГКБ им. Пирогова, в приемное отделение к нейрохирургу, где я пробыл более 6 часов, как в последствии выяснилось, принял со скорой меня санитар, а заключение выдал медбрат. В итоге в заключении прописаны препараты, которые мне якобы ввели, но их не вводили + заключение противоречит в некоторых моментах самому себе. Госпитализировать меня отказались, хотя по словам врачей скорой должны были госпитализировать на 10-14 дней. На следующий день я пошел в травмпункт рядом с домом, чтобы снять всё-таки побои, но травматолог сказал, что поставил бы ушиб мягких тканей только в случае наличия разрыва кожи (хотя это уже должно быть рваной раной, в моём понимании).

На данном этапе мне не дали ознакомиться с материалами уголовного дела, нож по словам дознавательницы в деле не фигурирует, я просил ознакомить меня с записями с камер видеонаблюдения, мне было отказано, а также с дозоров полицейских, тоже было отказано. Дознавательница не присылает никаких повесток по следственным действиям, я посмотрел, её действия нарушают 164, 188 и 192 статьи УПК РФ, когда на очередной встрече я хотел написать заявление на отвод дознавателя. Я думаю, что дознавательница ангажирована к этим чеченцам и/или диаспоре. При первой встрече, назначенной на 10:00, она отказалась меня принять к оговоренному по телефону (повестки не было) времени, а когда из кабинета выходил другой сотрудник, я слышал, как она говорит кому-то из своих "мариную **анного терпилу".

Прошу оказать юридическую помощь, что делать с этой дознавательницей? Что делать с врачами, которые отказались меня принимать и госпитализировать? Мне назначена очная ставка на 20 ноября, но я боюсь туда идти, потому что возможен вариант, что эти чеченцы придут туда с оружием.

Подбегая к сотрудникам безопасности метро, я включил камеру, думал это их вразумит, я стал кричать, что они хотят меня убить, но люди даже не обернулись. У меня сохранился кусочек видео, до того момента, как один из нападавших выхватил телефон (когда он выхватил телефон, то прервал запись) у меня из рук и начал меня избивать.

Таким образом «счастливые» обладатели именно этой модели оборудования (а их у оператора всего 2, так что шанс 50/50) даже установив невозможный ко взлому пароль на беспроводную сеть все равно из-за несовершенства технологии будут взломаны менее, чем за 5 секунд.

у меня, естественно, никакого желания не было.

Это-то я и хотел проверить.

После того, как пин был найден, второй известной засадой было то, что в Windows 7 авторизация по PIN коду используется только для настройки точки доступа:

Если при попытке подключения Windows определит, что устройство использует стандартные заводские настройки, она предложит настроить роутер.

В случае же, если настройки беспроводной сети уже заданы (а это как раз случай всех роутеров МГТС), то необходимо (не рассматривая указанную выше установку линукса):

- либо вводить установленный на этапе настройки WPA2-PSK ключ

- либо использовать сторонние утилиты для передачи пина на роутер

после чего зашел в свойства сети, и посмотрел там пароль WPA2-PSK.

Читайте также: