Как взломать комп через роутер

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

Осенью прошлого года наметилась тенденция: хакеры начали атаковать домашние интернет-роутеры. По данным компании Trend Micro, в начале 2019 года фиксировалось по 9–10 миллионов попыток в месяц, а в декабре того же года число попыток составило почти 250 миллионов — в 25 раз больше. При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

Как взламывают роутеры?

Основных способа два: подбор пароля для подключения и программное обеспечение для взлома устройства. Причём наиболее распространённый способ — первый.

Пользователи либо не меняют пароль после установки прибора, либо выбирают простейшие 123456, 111111 или password. Список самых распространённых паролей есть в Интернете. Программы-взломщики же хакеры могут написать самостоятельно или скачать в Интернете.

Для чего взламывают роутеры?

Вот почему ваш интернет медленный. 9 фактов о Wi-Fi, о которых нужно знать

Самое безобидное — соседи не хотят платить за интернет и тайно подключаются к вам. Всё это время они пользуются вашей сетью и необходимости подключать собственную нет. В этом случае вы либо ничего не ощутите, либо увидите падение скорости интернета, потому что чем больше устройств подключено, тем он медленнее.

Гораздо опаснее кража личных данных. Злоумышленники могут заразить роутер вирусом, а он распространится по подключённым устройствам и соберёт конфиденциальную информацию о вас: пароли, файлы на устройстве, банковские карты или начнёт вести запись экрана.

2 признака, что ваш роутер взломан

1. Интернет работает медленнее обычного

2. Посмотрите список подключённых устройств

Технологии. Главное по теме

Роутер с заводскими настройками чаще всего имеет один из следующих IP-адресов: 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль — как правило, admin, admin.

Если войти не получилось, запросите адрес, логин и пароль у провайдера. Отключите все подключённые устройства, которые работают в сети Wi-Fi, кроме одного — с него вы мониторите активность.

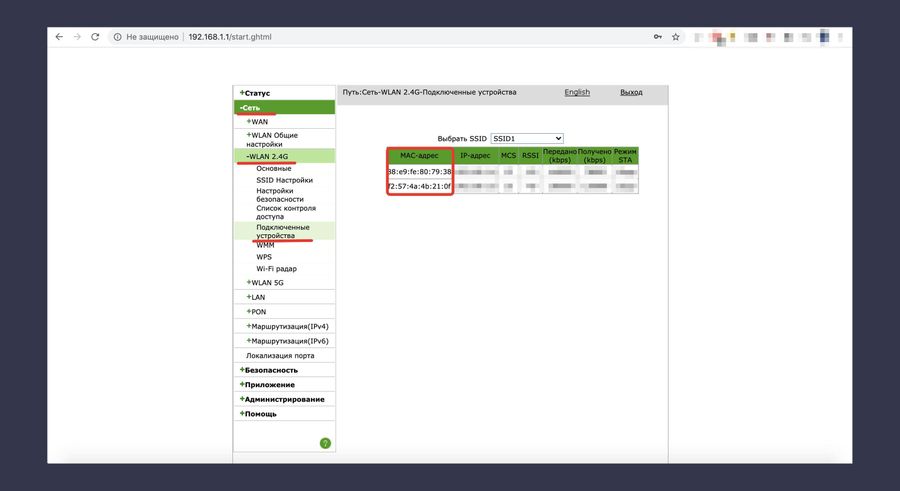

На роутере разных производителей это делается по-разному, вот как посмотреть подключённые девайсы на ZTE: пройдите по Сеть —> WLAN 2.4G —> Подключённые устройства и Сеть —> WLAN 5G —> Подключённые устройства. Если в списке больше одного устройства, значит, к вам подключены дополнительные.

Список подключённых к роутеру устройств. Вы можете отслеживать их с компьютера. Скрин © LIFE

Да, способов обнаружить взлом всего два. Обнаружить его практически невозможно, поэтому самый надёжный способ — постоянно мониторить подключённые устройства.

Как защититься от хакеров?

1. Заблокируйте неизвестные устройства

Вы можете заблокировать конкретный девайс. Вот как это делается на роутере ZTE:

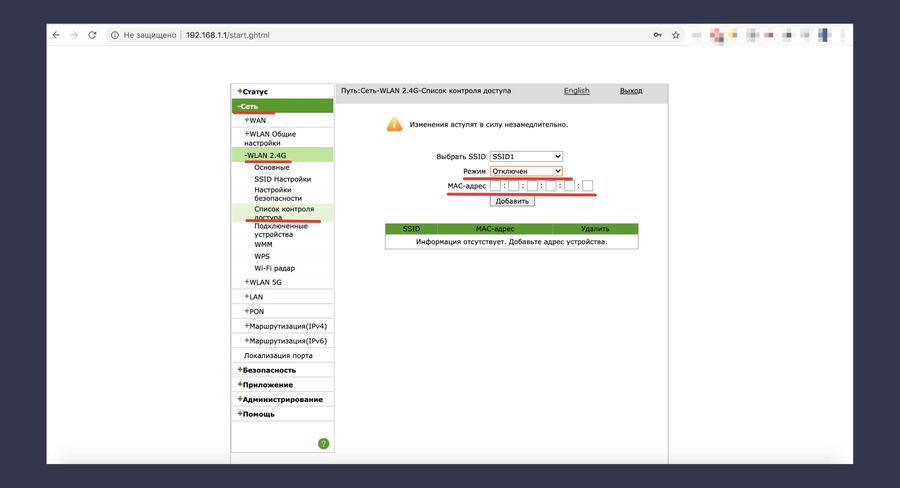

пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле MAC-адрес введите данные неизвестного устройства, в графе "Режим" выберите "Заблокировать". Примените настройки, и устройство не получит доступ к вашему Wi-Fi.

Блокируем возможность подключения конкретного устройства к вашему Wi-Fi. Достаточно ввести его MAC-адрес. Скрин © LIFE

Чтобы легче было ориентироваться, можно выполнить одно из двух действий: временно отсоединить от сети все свои устройства или узнать MAC-адрес каждого и найти лишние подключения методом исключения.

Вот как узнать MAC-адрес:

на Windows: Нажмите клавиши Win+R —> введите команду cmd —> в появившейся командной строке введите ipconfig /all —> нажмите Enter. Данные в поле "Физический адрес" — MAC-адрес вашего компьютера.

На macOS: Системные настройки —> Сеть —> Ethernet —> Дополнительно —> Аппаратура.

На Android: "Настройки" —> "Беспроводные сети" —> Wi-Fi —> иконка настроек —> "Расширенные настройки".

На iOS и iPadOS: Настройки —> Основные об этом устройстве. "Адрес Wi-Fi" — это MAC-адрес вашего iPhone или iPad.

2. Разрешите подключаться к Wi-Fi только конкретным устройствам

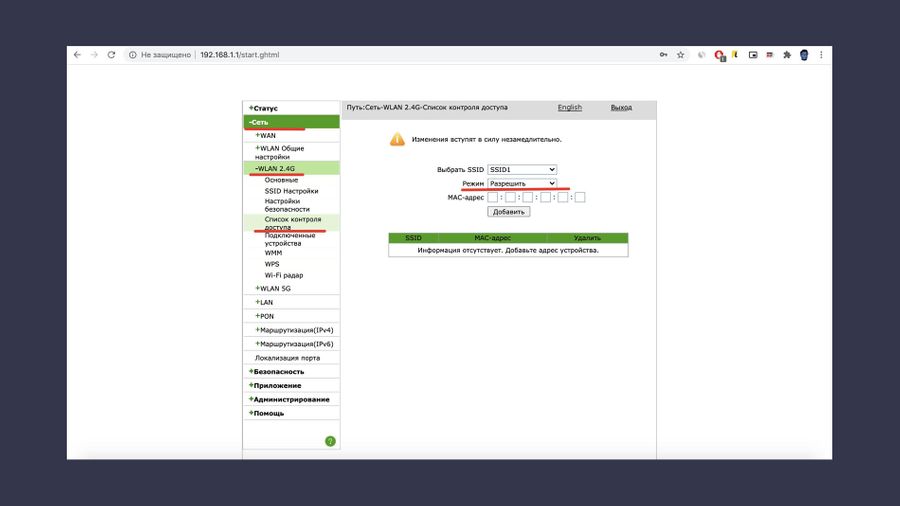

Роутер позволяет создать белый лист устройств, которые могут работать в его сети. Другие же не смогут к ней подключиться, и попытки подобрать пароль будут тщетны.

Пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле «Режим выберите «Разрешить». И введите MAC-адреса устройств, которым можно подключаться к вашей сети.

Создайте "белый лист" устройств, которые смогут подключиться к вашему Wi-Fi. Список можно редактировать. Скрин © LIFE

Недавно мне довелось проводить себе интернет в новой квартире. С целью обезопасить свою точку доступа я решил вспомнить методы «самостоятельного подключения» к чужому домашнему интернету эпохи моих студенческих лет и золотого века журнала Хакер, и прикинуть, работают ли какие-то из них до сих пор.

Ниже вы узнаете о пяти самых распространённых способов попользоваться интернетом соседа нахаляву, которые широко применялись в России буквально несколько лет назад. Актуальны ли они сейчас? Сейчас узнаете.

Вся информация ниже представлена исключительно для ознакомления. Применение для личной наживы и в иных злонамеренных целях не приветствуется и остается на страх и риск применяющих.

Всё написанное ниже актуально в основном для столиц. В городах поменьше все может быть гораздо проще в техническом плане, и всё же вот вам пять способов подключиться к соседскому интернету:

1. Подбор пароля к Wi-Fi

Наиболее очевидный и банальный метод, эксплуатирующий человеческую лень и беспечность. Несмотря на тщетные увещевания экспертов по безопасности, тысячи, а может, и миллионы людей продолжают ставить в качестве паролей для точек доступа свои имена, фамилии, даты рождения и клички собак.

Можно просто догадаться, что у соседа Васи с точкой доступа Vasyan, который отмечал 30-летие 3 декабря 2020 года и сильно мешал вам спать, пароль будет 03121990. А можно воспользоваться специальной программой для подбора, которая переберет все распространенные «словарные» варианты и комбинации цифр за вполне обозримое время.

Причем формально это даже ничего не нарушает. Конечно, если просто пользоваться интернетом в мирных целях.

Эффективность метода: техническая грамотность населения неуклонно растет, поэтому вероятность встретить пароль типа qwerty крайне мала. Но тем не менее, определенный шанс есть всегда.

Меры предосторожности: используйте сложные пароли.

2. Подбор WPS-кода

Еще один связанный с перебором метод в «серой зоне». Технология WPS (Wi-Fi Protected Setup) предназначена для упрощения доступа устройств к точке доступа Wi-Fi без ввода пароля.

Это достигается либо вводом ПИН-кода доступа из восьми цифр, либо по нажатию специальной кнопки на роутере.

Вариант с ПИН-кодом достаточно уязвим – ведь его тоже можно подобрать. Главное – выяснить, поддерживает ли точка доступа абонента WPS по ПИН-коду, но для этого уже давно придумали специальные программы.

Эффективность метода: становится все более и более бесполезным – многие роутеры блокируют функцию подключения через WPS по ПИН-коду после нескольких неудачных попыток соединения.

Меры предосторожности: регулярно обновляйте прошивку роутера. По возможности откажитесь от использования технологии WPS.

3. Взлом роутера (точки доступа)

Этот метод уже не «серый», а откровенно «черный». Основан на получении пароля при перехвате данных и использовании уязвимостей протоколов Wi-Fi и их реализаций на конкретных роутерах.

Профессионалы работают собственными утилитами, но существует много стандартных программ для «взлома Wi-Fi». Правда, их эффективность – вопрос спорный.

Эффективность метода: все зависит от профессионализма взломщика и защищенности конкретных протоколов. Вряд ли кто-то будет ломать домашний роутер военным софтом, так что стандартных мер предосторожности, как правило, достаточно. Но расслабляться тоже не стоит.

Меры предосторожности: регулярно обновляйте прошивку роутера. По возможности скрывайте имя сети, а на своих гаджетах вводите его вручную.

4. Фишинг

Еще один откровенно криминальный метод, основанный на том, что компьютер жертвы подключается к поддельной точке доступа, созданной злоумышленником.

А пароль человек вводит уже самостоятельно, на страничке, очень похожей на админку роутера. Которую 99% процентов пользователей в глаза не видели. Будьте внимательны!

Эффективность метода: все завязано исключительно на внимательности. Бывает, что даже самые осторожные люди теряют бдительность и вводят пароль не там. Хотя вероятность столкнуться с таким в обычных домашних условиях крайне мала.

Меры предосторожности: внимательно смотрите, на каких страницах в браузере вас просят ввести пароль для роутера. Скрывайте имя сети.

5. Врезка в кабель

Метод, берущий свое начало в сетевой вольнице ранних 2000-х, и во многом там и оставшийся. Сущность его в том, что идущий к абоненту кабель разветвляется на два при помощи специального устройства – сетевого коммутатора, или свитча.

Стоит он от 500 рублей и работает, если не сильно углубляться в теорию, прозрачно для провайдера и роутера абонента.

Для разветвления требуются сам коммутатор, питание для него, немного сетевого кабеля, 4 коннектора RJ-45, специальный инструмент – кримпер, изображен на фото выше – и умение обжимать кабель.

Провод, идущий к абоненту от провайдера, перекусывается, после чего оба конца обжимаются коннекторами и вставляются в порты коммутатора. В третий порт вставляется кабель, идущий к злоумышленнику. Если провайдер не требует аутентификации, злоумышленник тоже может поставить роутер (или подключить компьютер сразу) и пользоваться интернетом абонента.

Эффективность метода: в последнее время малоэффективно, разве что совсем в глухих местах – для подключения практически везде уже требуется аутентификация, просто чаще всего для конечного пользователя она незаметна, т.к. настроена на уровне роутера специалистом провайдера.

А с развитием оптоволоконных линий связи, которые протягивают прямо до квартиры, банального кримпера уже не хватит.

Меры предосторожности: проверяйте щиток с кабелями, старайтесь выбирать провайдеров с аутентификацией при подключении или «оптикой до двери».

Заключение

По сравнению с 2000-ми сетевые технологии стали гораздо надежнее и безопаснее. Тем не менее, описанные выше способы обойти защиту и воспользоваться чужим интернетом все равно остаются актуальными.

Так что как минимум элементарные меры предосторожности соблюдать все-таки стоит.

Повторим их еще разок:

● используйте сложные пароли

● регулярно меняйте пароли

● не «светите» точку доступа без необходимости

● регулярно обновляйте прошивку

● воздержитесь от использования «упрощающих» жизнь технологий с сомнительной безопасностью

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе.Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

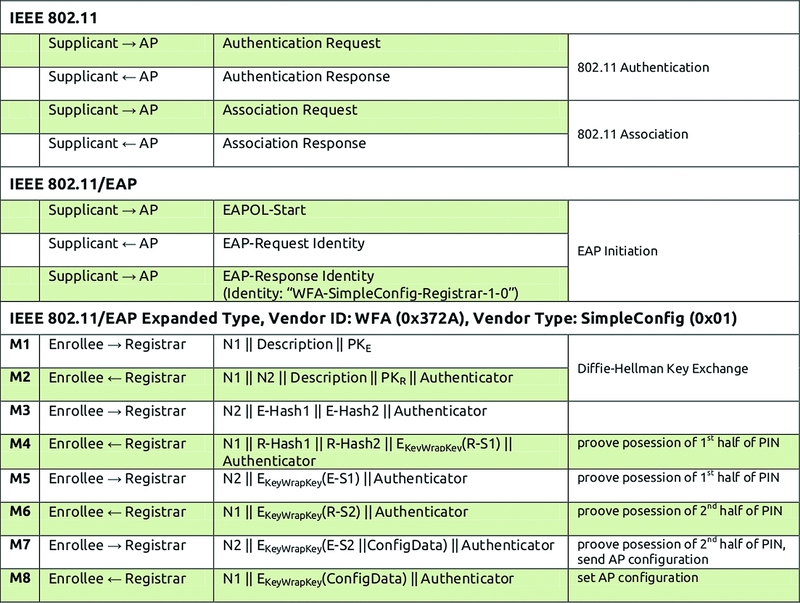

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно!

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD'а:

$ yaourt -S reaver-wps-svn

Рисунок 5. Пример работы брутфорcа Reaver

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию '-f' и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят.

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

$ reaver -i mon0 -b 00:21:29:74:67:50 -vv

Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys'

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию '--ignore-locks' или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy). Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access). Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа). Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Читайте также: