Как сделать ботнет из роутеров

В августе 2021 года ботнет Mēris, созданный при помощи сетевого оборудования MikroTik, начал крупнейшую в истории интернета DDoS-атаку, рассказывал «Яндекс». Эксперты по сетевой безопасности считают, что частью ботнета может стать каждый, а его жертвой — сервер любой компании.

Что известно о ботнете Mēris и его предшественниках8 сентября «Яндекс» рассказал, что его сервисы подверглись DDoS-атаке. Ботнет Mēris (с латышского «чума») атаковал серверы компании в течение месяца. Атака провалилась.

- Ботнет — виртуальная сеть устройств, от компьютеров до IoT-приборов, к которым у хакеров есть удалённый доступ. Владельцы оборудования зачастую не подозревают, что оно стало частью ботнета.

Mēris насчитывает до 250 тысяч скомпрометированных устройств в разных странах мира. В его состав входят маршрутизаторы и роутеры марки MikroTik.

Мощность Mēris оценивается в 20 млн RPS (запросов в секунду). Ботнет, по данным «Яндекса», с августа атакует веб-серверы в Новой Зеландии, США и России. В компании назвали его «угрозой в масштабах страны».

Представители «Яндекса» также заявили, что атака никак не повлияла на работу сервисов, и данные пользователей не пострадали. Компания не раскрывала подробностей о возможных операторах ботнета и заказчиках DDoS-атаки. Неизвестно, обращалась ли она в полицию или ФСБ.

В тот же день владельцы ботнета попытались вывести из строя «Хабр».

Масштабные DDoS-атаки ботнетов случались и раньше.

Почему маршрутизаторы могут стать частью ботнета и как проверить свои устройстваОборудование MikroTik популярно в России и на постсоветском пространстве благодаря хорошей скорости передачи данных и невысокой цене, считает специалист по администрированию сетей, сертифицированный компанией Cisco, Михаил Гнедой.

По его словам, это оборудование также подходит для организации сетей в малых и средних компаниях. Устройства MikroTik относятся к классу полупрофессиональных, при этом они более функциональны, чем маршрутизаторы Linksys, и дешевле сложных решений от Cisco.

По его словам, сама возможность создания ботнетов возникает из-за человеческого фактора. Пользователи домашних роутеров не следят за безопасностью устройств, а администраторы компаний не проверяют свои сети.

Например, в январе 2021 года пользователь «Хабра» обнаружил узявимость служебной сети РЖД: благодаря слабым паролям в оборудовании MikroTik любой заинтересованный человек мог получить доступ к камерам видеонаблюдения, сервисам и документам компании.

Часто действует принцип «надо чтоб заработало в срок», поэтому по сути развёртывается а-ля «опытная эксплуатация» или «пилот», без балансировки, с открытием сразу всех портов, с дачей одной административной учётной записи с максимальными правами под все роли и задачи.

И это нормально — для быстрого пилотного внедрения. Но потом это уходит на «продуктив»: систему нагружают по-полной, а акценты инженеров, которые развёртывали инфраструктуру, смещаются в сторону решения других задач. А основа — она так и остаётся в таком виде, к её переработке могут не вернуться никогда. Пока не «клюнет».

Потом выясняется, что пароль на учётку админа или доступа к СУБД оставили 12345, порты открыты для сетевых сканеров, а консоль управления подписана самоподписанным сертификатом. Это только крупные ляпы, пентестер найдёт гораздо больше разных мест для проникновения.

Ранее похожую мысль у себя в Telegram-канале высказывал бывший топ-менеджер «Яндекса» Григорий Бакунов.

Никто не мешает запустить что-то на них и исполнять код.

Производительности хватит, при этом ботнетом будут заражаться именно пользовательское оборудование, как наименее защищённое.

При этом обнаружить нежелательную активность того или иного устройства MikroTik достаточно сложно: пользователь не заметит, что его роутером управляют извне, отмечают в Infosec.

Однако, по данным отчёта «Яндекса» и комментариям MikroTik, найти нежелательную активность в роутере всё же можно, если обратиться к его настройкам в мобильном приложении или в программе Winbox для настольных систем, замечает Гнедой.

Так, из отчёта следует, что на скомпрометированных устройствах открыты порты 2000 и 5678, а также установлено SOCKS-соединение с ботоводом.

Все специалисты по сетевой безопасности также рекомендуют следить за списками открытых портов в настройках маршрутизаторов. А подозрительные соединения отключать.

Обнаружить свой маршрутизатор в ботнете также можно при помощи анализаторов трафика, например, Wireshark, TCPdump, NetworkMiner. Однако, по словам трёх специалистов по сетевой безопасности, пользователи и системные администраторы небольших компаний занимаются мониторингом активности оборудования нерегулярно.

10 сентября компания Qrator Labs, которая расследовала действия нового ботнета, представила сервис, для проверки роутеров MikroTik. «Лаборатория Касперского» выпускала похожее веб-приложение для борьбы с ботнетом Simda в 2015 году.

Как обезопасить роутер и устройства в домашней сетиУязвимое место сетевого оборудования — прошивка, считают эксперты. Чаще всего атакующие находят в сети устройства со старыми версиями прошивок и эксплуатируют их известные уязвимости.

Так, Бакунов замечал, что устройства MikroTik не обновляются автоматически, и в результате на многих из них установлены уязвимые версии ПО. За обновлениями должны следить сами пользователи или администраторы корпоративных сетей, но, судя по всему, не все этим занимаются, посетовал он.

При этом Ромачев не доверяет автоматическим системам обновления: он советует самостоятельно скачивать новые версии прошивок и устанавливать их с флеш-накопителей.

Однако в ботнет Mēris входят устройства с разными версиями RouterOS, замечает Михаил Гнедой, ссылаясь на отчёт «Яндекса». Эту же особенность ботнета увидели пользователи форума MikroTik.

Версии прошивок MikroTik, входящих в ботнет Mēris "Яндекс" / Qrator LabsГнедой добавляет, что SOCKS-соединение с ботнетом могло сохраниться в маршрутизаторах MikroTik при переносе конфигурационных файлов (в них содержатся настройки маршрутизаторов) в сервисе MikroTik Cloud . Пользователи могли копировать настройки из «облака» компании в свои новые маршрутизаторы: так мог образоаться ботнет.

- Сервис MikroTik Cloud позволяет переносить настройки между разными устройствами. Например, при покупке нового маршрутизатора владелец MikroTik может загрузить в него настройки своего подключения к интернету и параметры Wi-Fi-сети.

При этом не все конфигурации совместимы между собой, добавляет Гнедой. Например, при настройке его собственной домашней Wi-Fi-сети из двух ретрансляторов и управляющего маршрутизатора MikroTik при клонировании конфигураций возникали неполадки.

Еще одной точкой входа для хакера может стать discovery-сервис (MNDP), как правило включенный на многих устройствах по умолчанию для упрощения настройки, говорит Алексей Рыбалко.

В феврале 2020 года сразу пять таких уязвимостей устранила компания Cisco: discovery-протокол CDP давал злоумышленникам удалённый доступ к IP-телефонам и маршрутизаторам, но только из локальной сети.

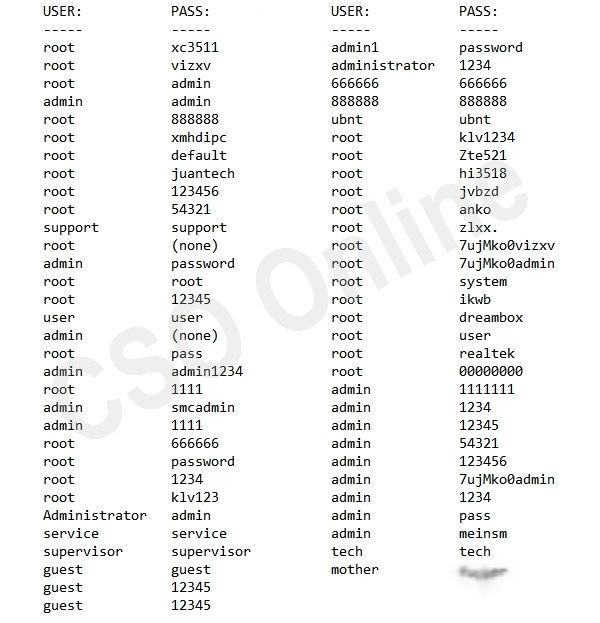

Из устройств находящиеся в сети можно собрать ботнет на более чем 400 000 единиц устройств. Для этого не надо быть супер хакером или супер программистом. Хакеры которые это сделали, просто собрали небольшой список популярных связок Логин-Пароль для любых устройств подключенных к сети(Роутеры, Камеры. ), пробрутили найденные устройства на эти пароли и в случае успеха заносили в базу, а потом использовали их в качестве "ДДОСА" нужные им сайты.

Удивляет популярность последнего пароля.

мне больше интересно как в топ-листе оказались пароли типа xc3511 7ujMko0vizxv hi3518

А чё отец мутный?

от комментов такое ощущение. как будто с коллегами пива попил!

Весь отечественный киберпанк в одном фото

Перечень материальных ценностей, подлежащих получению

И так всегда

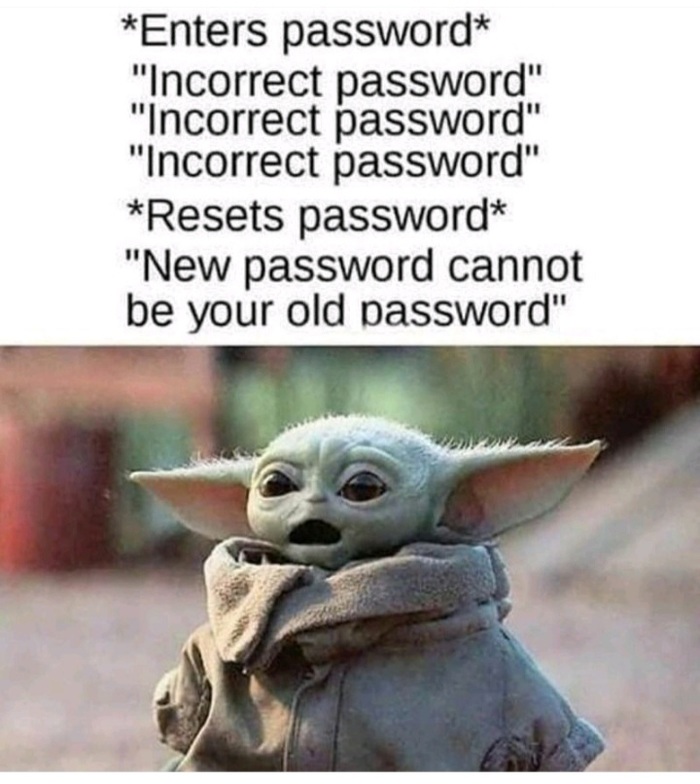

"Для нового пароля нельзя использовать старый пароль"

Парольная политика

Небольшая история про то, с чем можно столкнутся при усилении безопасности информационной системы (ИС).

На работе я работаю программистом, работаю над информационной системой, которой пользуется несколько регионов по России.

В Москве год назад наняли безопасника, который начал приводить в порядок ИБ по филиалам и время от времени присылали приказы которые надо исполнять.

И вот пару месяцев назад прислали приказ о политике паролей в ИС, то есть напрямую связана со мной. В ней требовалось:

- Обязательно большие, маленькие символы и цифры.

- Срок действия пароля - 3 месяца.

- Пароль не должен повторятся в течение года.

- Минимальная длина паролей для юзеров - 12 символов, а для админов — 16.

- Время закрытия сессии по неактивности — 15 минут.

- Защита от подбора: При восьми ошибок подряд блокируется аккаунт на 10 минут, потом давая еще 1 попытку.

Большая часть была реализована еще старым древним приказом, где минимальная длина паролей была всего 8 символов. И я начал реализовывать эту новую политику в своей программе. Сроки были небольшие, поскольку был уже конец месяца и надо отчитываться перед Москвой о проделанной работе.

За одним я реализовал хеширование пароля, удаляя хранение пароля в открытом виде (из совместимости с другими системами), сделал единую процедуру авторизации в SQL.

И вот, реализовав все требования, выпустил обновление как для своего региона, так и других.

Всё было рабочее, кроме одного нюанса: в программе не успел сделать сброс счетчика ошибок ввода пароля на пользователя. Его можно было обнулить только в базе.

После обновления, если программа видела простой пароль после авторизации просила его сменить в соответствии с новой парольной политикой.

Наверно после этого обновления все пользователи и администраторы были согласны купить мне билет прямо в Ад и на отдельный котел с усиленным подогревом. Особенно администраторы ведь для них длина пароля от 16 символов. Да и я сам в первое время забывал свой пароль и пару раз менял его, поскольку все мои старые пароли попали в историю как тестовые и повторно использовать их уже нельзя. Кроме того, пароль ведь больше не хранился больше в открытом виде и пользователю нельзя было подсказать какой у него был пароль, если он его никуда не записал, только сброс на новый.

В первый день в большинстве регионов, пользователи, которые обновились не могли обслуживать клиентов, потому что придумывали пароль, а потом не могли зайти, потому что не запомнили его.

Почти целую неделю я был на звонках с админами регионов или звонили пользователи моего региона и им приходилось либо сбрасывать счетчик паролей в базе или менять его на новый.

Пришлось экстренно делать возможность сброса счетчика паролей с правами администратора через программу, а не в базе напрямую.

Сейчас в принципе всё спокойно. Ждем Новый Год, когда пароли юзеров и админов как раз истекут или забудут после праздников и будут вспоминать меня или московского безопасника добрым словом с его требованиями к паролям.

Стоп-слово

Ботнет атакует устройства на Android с открытыми отладочными портами

В середине июня 2018 года известный ИБ-специалист Кевин Бомонт (Kevin Beaumont) в очередной раз обратил внимание на то, что многие производители смартфонов на Android оставляют функциональность Android Debug Bridge (ADB) включенной по умолчанию, что подвергает устройства опасности, в том числе и удаленной. Дело в том, что опция ADB over WiFi позволяет разработчикам так же подключаться к гаджету через Wi-Fi, без использования USB-кабеля.

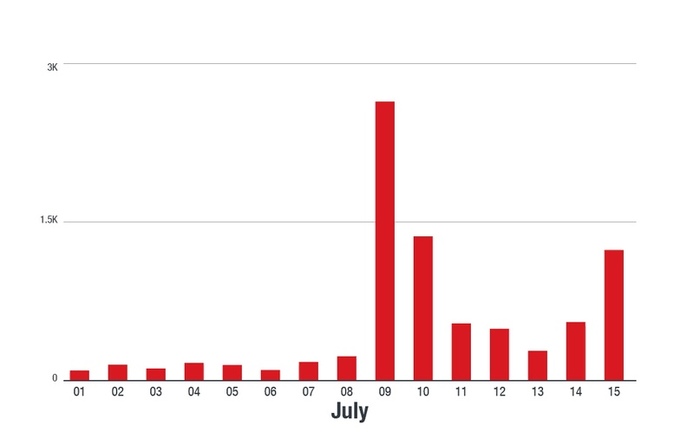

Теперь о новой волне атак на уязвимые гаджеты с открытыми портами ADB сообщили аналитики компании Trend Micro. По информации специалистов, новая волна сканирований началась 9-10 июля 2018 года, и большая часть трафика исходила из Китая и США. Начиная с 15 июля, к атакам также присоединились и корейские IP-адреса.

Исследователи рассказывают, что обнаружив уязвимое устройство, злоумышленники передают на него (через ADB) shell-скрипт, который, в свою очередь, загружает еще один специальный shell-скрипт, предназначенный для второй стадии атаки и ответственный за запуск вредоносных бинарников третьей стадии.

После успешного заражения устройства, малварь ликвидирует ряд опасных для себя процессов и запускает собственные дочерние процессы, один из которых позволяет ей распространяться далее, подобно червю. Также вредонос связывается с управляющим сервером, расположенным по адресу 95[.]215[.]62[.]169. Ранее этот адрес уже встречался экспертам, так как был связан с работой ботнета Satori.

По данным аналитиков Trend Micro, пейлоад малвари предназначается для организации DDoS-атак (может использовать UDP, TCP SYN, TCP ACK и так далее). Учитывая связь, обнаруженную между этой вредоносной кампанией и ботнетом Satori, эксперты полагают, что за всем этим стоит один и тот же хакер или хакерская группа, и кто-то строит таким образом новый ботнет.

Так как малварь обладает потенциалом червя, исследователи предполагают, за этой кампанией могут последовать и другие атаки, а сейчас злоумышленники, очевидно, лишь проверяют эффективность работы своих инструментов и новой тактики.

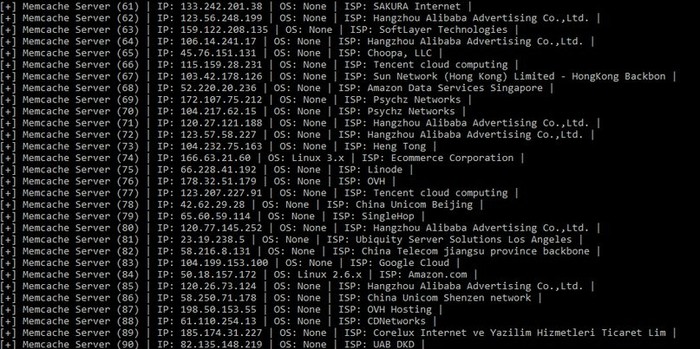

Опубликованы утилиты для DDoS-атак с применением Memcached

Одним из главных событий последних недель можно назвать мощнейшие DDoS-атаки, достигавшие мощности 1,7 Тб/сек за счет Memcached-амплификации. Теперь в сети были опубликованы PoC-утилиты для организации таких атак, а также IP-адреса 17 000 уязвимых серверов. Но практически одновременно с этим специалисты компании Corero Network Security сообщили, что нашли способ защиты.

Напомню, что злоумышленники научились использовать для амплификации DDoS-атак серверы Memcached, что позволяет усилить атаку более чем в 50 000 раз. Данный метод впервые был описан (PDF) в ноябре 2017 года группой исследователей 0Kee Team из компании Qihoo 360. Тогда эксперты предрекали, что из-за эксплуатации Memcached-серверов мы увидим DDoS-атаки мощностью вплоть до 2 Тб/сек.

Вновь о таком методе амплификации заговорили в конце февраля и начале марта 2018 года. Тогда компании Qrator Labs, Cloudflare, Arbor Networks и Qihoo 360 практически одновременно сообщили о том, что преступники действительно начали использовать Memcached для амплификации DDoS-атак, и отчитались от отражении атак мощностью 260-480 Гб/сек. Затем на GitHub обрушилась атака мощностью 1,35 Тб/сек, а также были зафиксированы случаи вымогательских DDoS-атак, тоже усиленных при помощи Memcached.

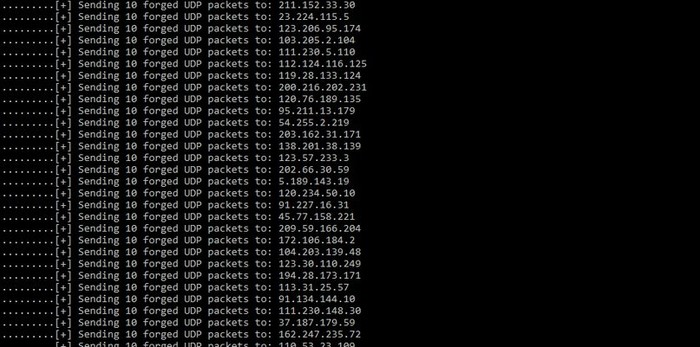

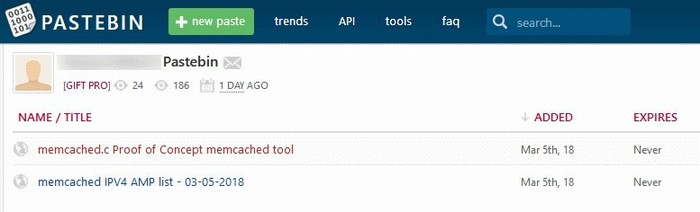

Сразу три proof-of-concept утилиты для организации DDoS-атак с амплификацией посредством Memcached были опубликованы в сети.

Первая утилита — это написанный на Python скрипт Memcacrashed.py, который сканирует Shodan в поисках уязвимых Memcached-серверов. Скрипт позволяет пользователю сразу же использовать полученные IP-адреса для усиления DDoS-атаки. Автором данного решения является ИБ-специалист, ведущий блог Spuz.me.

Вторая утилита была опубликована на Pastebin еще в начале текущей недели, ее автор неизвестен. Инструмент написан на C и комплектуется списком из 17 000 IP-адресов, принадлежащих уязвимым Memcached-серверам. Скрипт запускает DDoS-атаку, используя адреса из списка для ее амплификации.

— dormando (@dormando) February 27, 2018

Применить этот метод, в теории, может любая компания, даже если она не может позволит себе услуги специальных защитных сервисов. Достаточно создать скрипты, которые будут отсылать атакующим серверам команды shutdown и flush_all, заставляя те очистить кеш от вредоносных пакетов.

Огласка в СМИ и патч, выпущенный разработчиками, похоже, делают свое дело. Так, специалисты компании Rapid7 сообщили, что количество уязвимых Memcached-серверов с открытым портом 11211 все же начало снижаться. По данным компании, 1 марта 2018 года их число равнялось 18 000, но уже 5 марта 2018 года оно снизилось до 12 000.

Похожую картину наблюдает и вышеупомянутый Виктор Геверс, о чем эксперт сообщил у себя в Twitter. Он пишет, что утром 8 марта 2018 года количество уязвимых серверов равнялось 107 431, согласно статистике Shodan, и постепенно продолжает снижаться.

На прошедшей недавно виртуальной конференции VB2021 исследователи из компаний Acronis и Search-Lab рассказали о ботнете из роутеров TP-Link. Начало исследованию было положено еще в 2018 году, когда один из авторов изучал роутер модели TL-MR6400, регулярно съедавший средства с мобильного счета владельца. С высокой вероятностью роутер был взломан с использованием уязвимости, обнаруженной еще в 2015 году.

Что еще произошло

На прошлой неделе у сервиса видеостриминга Twitch произошла крупнейшая утечка данных. В открытый доступ попали 135 гигабайт данных, включая исходные коды сервиса, пароли пользователей, данные сотрудников и информацию о доходе популярных участников сервиса, средства для тестирования безопасности. Причина утечки — некорректно сконфигурированный сервер.

Крупнейшее падение сервиса на прошлой неделе не связано с вредоносной активностью. Шестичасовой даунтайм Facebook произошел из-за падения внутренней сети, в результате ввода ошибочной команды для диагностики. В отчете Facebook отмечается интересная проблема при возвращении крупного сервиса в строй: если «включить все сразу», крайне вероятен повторный выход инфраструктуры из строя, как минимум из-за резкого скачка энергопотребления. Технические специалисты соцсети сообщают, что «к счастью» сценарий полного шатдауна с последующим восстановлением был отработан. А вот система «защиты от дурака», блокирующая некорректные команды системного администратора, хоть и имелась в наличии, но не помогла.

В конце года специалисты Microsoft отключат возможность запуска макросов XLM в Office 365 по умолчанию. Этот тип макросов также известен как Excel 4.0 Macros, так как впервые был внедрен в этой версии редактора электронных таблиц еще в 1992 году. С тех пор макросы регулярно использовались для кибератак, а в прошлом году частота использования такого вредоносного ПО серьезно повысилась.

Эксперты компании F-Secure описывают детали простой уязвимости во встроенном ПО Gatekeeper для проверки цифровой подписи устанавливаемых программ в MacOS. Если длина пути при распаковке архива с программой превышает 866 символов, это позволяет обойти все проверки.

Дожились.. Собственно ничего из ряда вон выходящего, но показывает достижение определенного рубежа, и появление нового перспективного направления для атак.

Недавно увидел интересную новость и копнул Интенет чуть поглубже. Оказыается, уже некоторое время на просторах сети живет и развивается ботнет, распространяющийся через домашние роутеры, DSL-модемы, медиаплееры, ТВ-приставки и т.д.!

В общем-то неудивительно - в подавляющем большинстве вышеперечисленных устройств используется Linux, от ошибок он тоже не застрахован, и эксплоитить его уязвимости можно точно так же, как и на больших ПК. Особенно, учитывая то, что прошивки "бытовых" устройство производители обновляют довольно редко, а приличная часть юзеров даже не удосуживается сменить пароль по умолчанию. Так что с технической точки зрения всё просто и обыденно.

Впечатляет другое. Задумайтесь, какое количество этих маленьких невзрачных коробочек сейчас подключено к интернету! Думаю, сопоставимо с количеством ПК (у типичной семьи - Wi-Fi ротуер для выхода в интернет и модем, у не-компьютерной семьи может быть медиплеер или аналог TiVo, у гиков - 5-6 коробок, включая NAS), и уж точно гораздо больше, чем домашних ПК на Linux. НО как часто в них заглядывает владелец? Как частно обновляет прошивку? Кто пытался получить от провайдера подробный отчет об исходящем трафике? В общем - с точки зрения маскировки - гениально и просто!

Некоторые технические подробности:

- Нацелен исключительно на устройства на платформе MIPS

- Не трогает ПК и серверы

- Использует разные методы внедрения - от подбора паролей (по умолчанию, по словарю и грубой силой) до использования уязвимостей Linux (коих для бытовой техники уже опубликовано немало)

- (как я понял из текста) атаки на пароли проводятся группами уже зараженных устройств

- ботнет используется для коллективных атак на пароли и организации DDoS атак,

- также сканирует сеть на предет уязвимых серверов MySQL и PHPMyAdmin

- также сканирует исходящий трафик на предмет логинов и паролей, в т.ч. к почтовым сервисам, социальным сетям и т.д.

Другие подробности можно найти в Интернете по запросам DroneBL, psyb0t, Chuck Norris (так окрестили последний ботнет).

В общем, как мне кажется, бытовая техника, подключенная к интернету является гораздо более интересной мишенью для атак, т.к. не находится под постоянным наболюдением (чаще всего, стоит в тёмном углу), на ней нет "противного" Windows Update, прошивки обновляются нечасто, а юзеры не проверяют, разрешен ли доступ к менеджмент интерфейсу из Интернета. С интересом ждем развития темы и появления ботнетов для интеллектуальных холодильников.

Читайте также: