Как сделать авторизацию wifi через sms

Идентификация и авторизация пользователей в сетях Wi-Fi Spot 4. WiFi авторизация пользователей по смс и по звонку* на Вашем сервере БЕЗ абонентской платы!

Wifi sms авторизация (идентификация) Spot4 в сетях wifi. Wifi Авторизация по звонку.

---------------------------------------

Возможно подключение Вашего микротика к нашему серверу для тестирования Spot. Для этого пишите по контактам ниже.

Файлы для самостоятельной установки:

---

Краткая инструкция по установке Spot4 на Debian 10 (spot4-318) и подготовке микротика:

ЗАПРАШИВАЙТЕ ПО КОНТАКТАМ НИЖЕ!

Обновлено: 28.03.2021

Краткая инструкция по подсоединению удаленных Хотспотов (микротика в кафе например), логи, добавление администратора, вход по паролю, редактирование темы:

ЗАПРАШИВАЙТЕ ПО КОНТАКТАМ НИЖЕ!

Обновлено: 28.03.2021

Вопросы - Ответы:

Вы работаете с Юридическими лицами?

- Да. Наши клиенты: как государственные заказчики, физические и юридические лица, так и зарубежные заказчики.

-----

С каким WIFI оборудованием работает Spot4?

- С любым. В роли хотспота должны выступать: Роутеры доступа Mikrotik (Любой).

-----

Какая стоимость ПО Spot4, дополнения "авторизация по звонку", тем приветствия и иных продуктов?

- Уточняйте по контактам ниже.

-----

Дополнение к ПО Spot4: WIFI авторизация по звонку*.

Стоимость с 01.05.21г. составит 5т.р. До 01.05.21г. - Бесплатно!

- Абсолютно бесплатный способ авторизации как для вас, так и для пользователя.

- Пользователю достаточно позвонить по номеру, который вы укажете.

- Звонок сразу сбрасывается при поступлении / определении номера (пользователь слышит гудки), поэтому бесплатен для звонящего даже из роуминга.

Что нужно для авторизации по звонку?

------

Тестовый личный кабинет:

Логин: test

Пароль: test

------

Тестовая авторизация Spot4:

-----

Создан Телеграм канал для оповещений выхода обновлений и изменений для Spot4, а также оповещений разного характера.

-----

* - дополнение к ПО Spot4 "авторизация по звонку" предоставляется бесплатно при покупке ПО Spot4 до 01.05.21г. С 01.05.21г. дополнение станет снова платным.

-----

Tags: авторизация по звонку, wifi авторизация по звонку, идентификация по звонку, spot4, spot 4, spot 4.7, spot4 sms, spot4 debian, spot 4.6 sms, wifi sms авторизация, wifi смс идентификация, wi-fi авторизация, wi-fi аутентификация,wi-fi идентификация, wifi sms, wifi смс, sms авторизация, смс авторизация, система авторизации, сервис авторизации, hotspot, хотспот, авторизация, идентификация, аутентификация, организация хотспота, рестораны, кафе, гостиницы, гостевой WiFi, Wi Fi идентификация, Wi Fi авторизация, идентификация вай фай, вай фай авторизация, системы авторизации wi fi, доступ к Wi Fi, гостевая сеть, guest wi fi, wi fi hotspot, wi fi hot spot, Wi Fi sms, вай фай смс, смс идентификация, хотспот, хот спот, публичный wi fi, публичный вай фай

Есть у меня хороший знакомый, владелец весьма уютного и популярного кафе в Суздале, которое недавно пережило реновацию и расширение. Денег в интерьеры вложено было много, дело наконец дошло и до Wi-Fi. На фоне вентилирования этого дела, мой знакомый пошел все разузнавать у всех по кругу и схлестнулся в дискуссии со своим родственником (юристом по профессии), на тему волен ли он делать, что захочет в своем «кафе с претензией на ресторан», если это не вредит гостям – конкретно, речь пошла о едином Wi-Fi доступе гостям во всех залах и на веранде ресторана к будущему лету.

На примере недавно обвайфаенного офиса в московской компании, я собирался ему рекомендовать Edimax PRO, так как по сей день проблем с этим оборудованием не возникло, а ценник приемлемый. После дискуссии с родственником юристом, мой знакомый вернулся ко мне с репликой, что мол будет без вариантов заказывать более широкий канал вместе с оборудованием у местного телекома, который и прикроет его от всех потенциальных претензий надзирающих органов «если что». Ему родственник якобы подробно объяснил, что теперь обязана быть какая-то хитрая авторизация и учет подключившихся гостей, что может дать только телеком с его собственным оборудованием.

В результате я сказал, своему мегаресторатору «обожди, ничего не делай пару дней» и занялся изучением этого вопроса с двух сторон: с точки зрения чтения законодательной базы и того, что мы можем «сварить» из имеющегося Эдимакса, не подключая дорогие «магнетические сферы» в лице местного ОПСа.

Делюсь результатами моей работы, которая вылилась в простом, на мой взгляд, способе авторизации WiFi пользователей по СМС.

Максимум на что я был внутренне готов – это скулибинствовать что-то вокруг GSM-шлюза на raspberry и скрипте, но по факту «все придумали до нас».

По итогам изучения законо-талмудов, выяснилось, что действительно, публичный доступ в WiFi сеть теперь регламентирован и уже достаточно давно, с июля 2014 года, когда вышло постановление правительства №758, суть которого сводится к тому, что анонимным пользователям заходить в открытую WiFi сеть теперь нельзя. Всех пользователей нужно авторизовывать, да еще полгода хранить данные о них самих, времени и объеме оказания услуг. Для владельцев кафе, ресторанов, таких как мой знакомый, а также и мелких магазинов, отелей, клиник, турагентств и прочего бизнеса из сферы обслуживания, что хотят завлечь клиентов бесплатным вай-фаем – это получается, говоря простым языком, геморрой, непрофильная затрата денег и времени на сопутствующую отнюдь не главную тему, причем с привязкой к конкретному оператору связи надолго. Любое перепрыгивание на другой телеком будет рождать целую цепочку проблем, которую надо будет заново решать.

Но закон есть закон и строго говоря, даже то, что у моего cуздальца раньше в старом здании кафе стоял простой роутер на окне в зале – это получается уже было нарушение. И если идти в лоб, то выбор тут простой: либо идти на поклон крупным операторам связи (не каждый местный кстати оказывает такую услугу), отдавая им часть прибыли за предоставление телематических услуг, либо выдергивать кабель из порта RJ45 точки доступа своего любимого заведения.

Но есть и третий способ, которым и хочу поделиться.

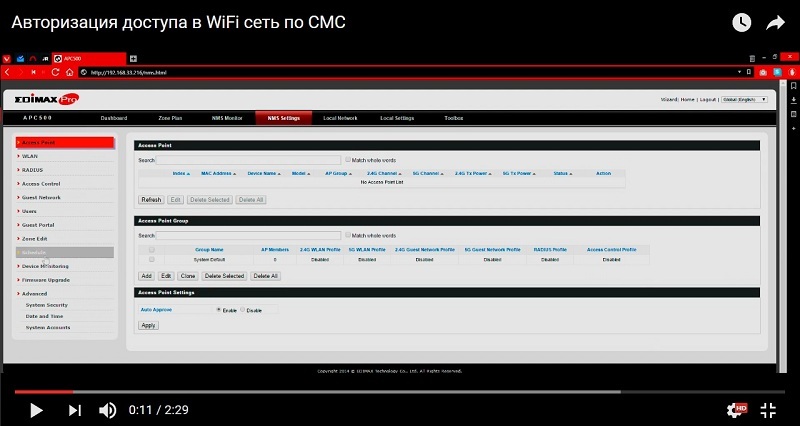

Десятки раз видел в EDIMAX’е, эту настройку на их контроллере и никогда не думал о том, что она мне пригодится. Пригодилась! Собственно, проблема знакомого решилась всего за 3 минуты эксперимента, что и описываю далее.

Подробнее о способе. О хорош тем, что:

А) закон не нарушаем и авторизуем пользователей строго по закону, то есть по СМС, со всеми необходимыми данными идентификации личности.

Б) деньги операторам не платим, пусть довольствуются тем, что мы у них покупаем канал.

Единственный минус – нужно купить девайс, а именно контроллер Edimax PRO APC500 и потратить время на его настройку. Но деньги платятся один раз, возможностей получаем кучу. В опытных руках настройка занимает действительно три минуты и даже меньше – ровно столько и длится ролик:

Собственно, этой настройке и посвящена короткая статья. Теперь по порядку:

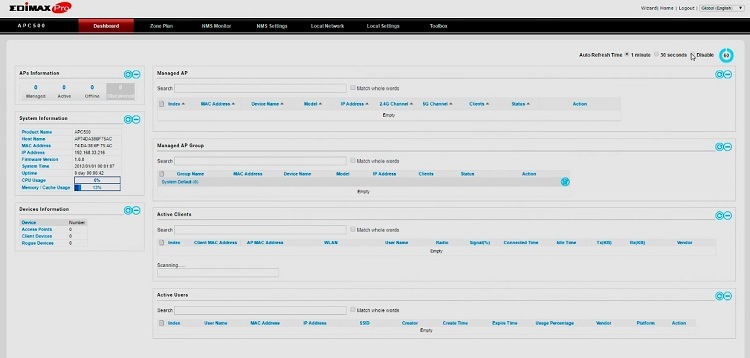

1. Включаем контроллер Edimax APC500 в сеть. Наличие точек или готовых развернутых сетей Wi-Fi не обязательно. Замечу, что у контроллера есть 8 Гб для хранения данных подключения. Captive portal можно включать и выключать в любой момент. Или переключаться между пресетами.

2. Если в сети присутствует DHCP сервер – нужно найти какой IP получил контроллер. Если DHCP сервера нет – IP по умолчанию 192.168.2.1 и видим страницу настроек NMS (здесь и далее скриншоты с приведенного выше видео):

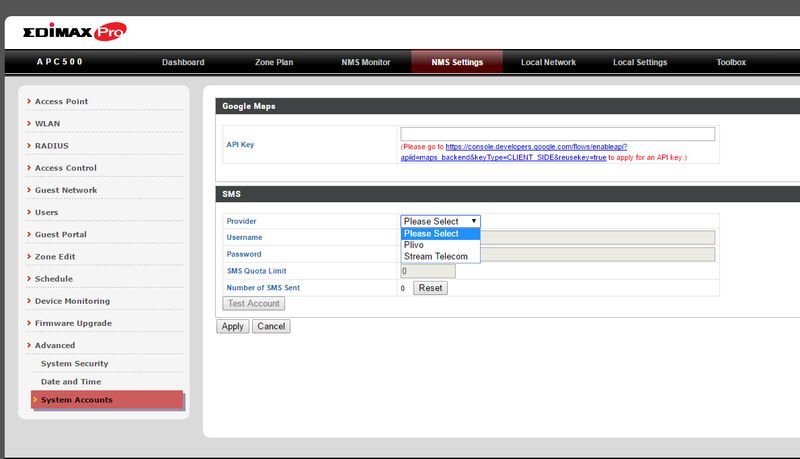

>NMS Settings>System Accounts

В контроллере АРС500 сервис отправки СМС уже встроен и работает на базе двух предустановленных операторов связи. Они используют заведомо лучшее ПО и аппаратную часть, нежели оборудование, которое может использовать отдельная частная компания, например, GSM-шлюз. (Понятно, что кафе или кофейня даже и думать не могут о таком шлюзе, да он им и не нужен). Сервис же оператора, крайне дешев и, насколько я знаю, может осуществлять рассылки до миллиона СМС и не требует наличия повышенного внимания и для поддержки.

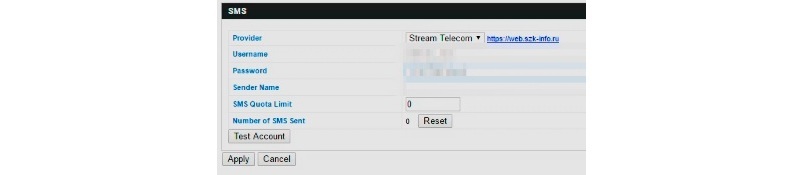

В России, такой сервис предоставляет провайдер Stream Telecom (Стрим Телеком). Допускаю, что много кто еще, но прямо в контроллере Эдимакса он уже прошит заранее как родной. Поэтому для начала необходимо выполнить подготовительную работу – зарегистрироваться на сайте оператора и завести свой аккаунт. Вы получите логин и пароль, которые нужно будет ввести в меню контроллера.

На этом настройки авторизации по СМС завершена.

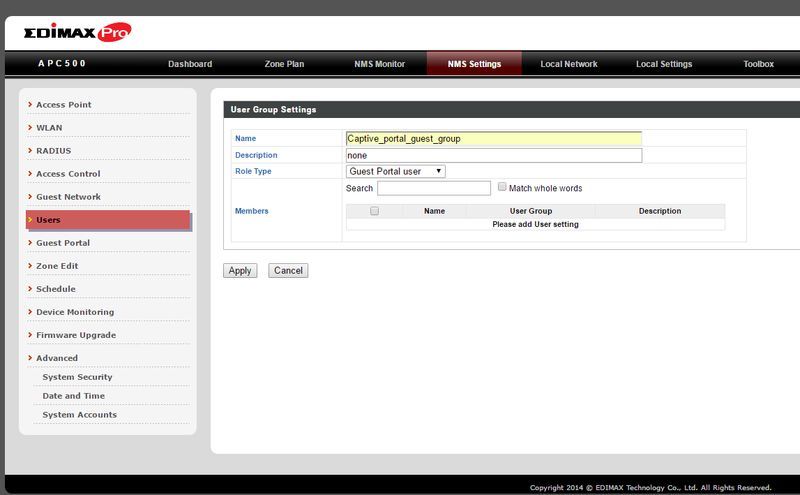

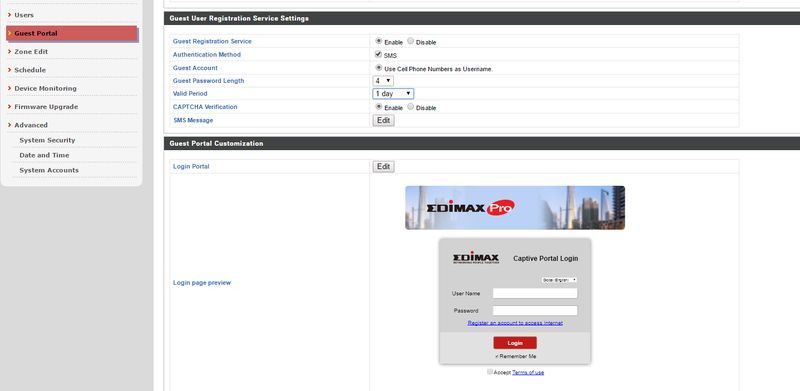

4. Теперь нужно установить, кто из Wi-Fi пользователей будет авторизовываться посредством СМС. Для этого необходимо создать две группы пользователей: Frontdesk и Guest group. Далее мы должны установить, что пользователи будут динамические и по необходимости выбрать веб-сайт для переадресации.

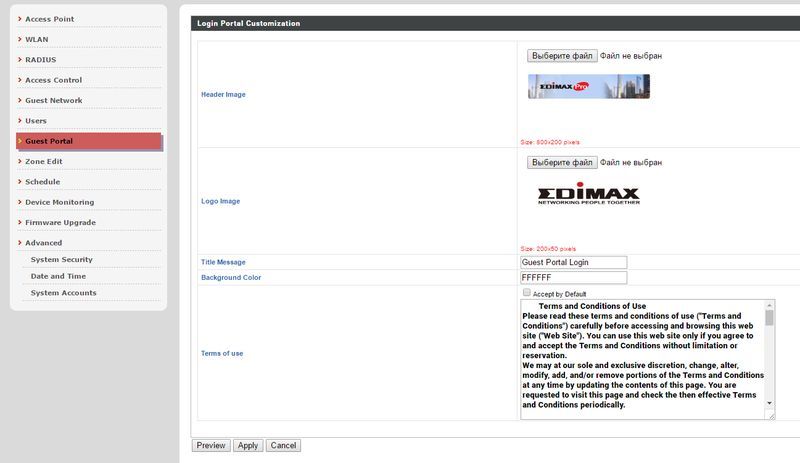

6. Так же можно настроить саму страницу Captive Portal, куда вывести свои лого, шаблоны графики, полностью или частично изменить лицензионное соглашение. Как видно, ничего заумного в настройке нет, ее может освоить любой человек, хоть немного знакомый с администрированием.

Ну собственно, вот и все, владелец теперь может не опасаться штрафов за незаконную раздачу трафика, а с учетом того, что он вот-вот собирается открывать флигель с мини-гостиницей, ему придется докупать еще десяток точек и управлять с ими все равно будет удобнее с контроллером, чем без него. Соответственно, вложение единоразовое и надолго, а, следовательно, стратегически осмысленное.

Задача сделать авторизацию по смс посетителей, использующих наш бесплатный Wi-Fi. Это требование закона. Кстати технология называется captive portal.

Уже существует множество решений этой задачи. Из бесплатных привлекательно выглядит Captive Portal service with SMS auth for pfsense. pfSense основан на ядре FreeBSD, но не требует каких-либо знаний и умений, специфичных для данной ОС. Практически весь функционал доступен через веб-интерфейс.

Собрал старенький комп с двумя сетевыми картами. На него поставил Linux Debian 8. Он будет выполнять роль маршрутизатора.

На компе поднял DHCP, DNS, MySQL, Apache.

Основой captive portal будет цепочка правил netfilter/iptables, в которой все пакеты маркируются, перенаправляются на страницу авторизации, где mac посетителя добавляется в исключения.

Ему нужно задать права

sudo chmod 700 /etc/firewall.sh

А чтобы он сам запускался при загрузке, нужно вписать в /etc/ rc.local

/etc/firewall.sh

Запретить консоль пользователю www-data:

usermod -s /bin/ false www-data

chown www-data /var/lib/users

chmod 600 /var/lib/users

Задать разрешения для apache добавлением в /etc/sudoers строк

www-data ALL=(ALL:ALL) NOPASSWD:/var/lib/users

Туда же добавить строку (чтобы апач смог определить mac посетителя):

www-data ALL=(ALL:ALL) NOPASSWD:/usr/sbin/arp

Теперь страница авторизации. Коротко на ней происходит следующее:

Как вариант, можно обойтись без файла исключений /var/lib/user, а при каждом новом подключении проверять mac на наличие в базе. Плюс писать какое-нибудь приветствие. С файлом исключений посетитель, чей mac там есть, сразу попадет в интернет. Количество правил в iptables будет чуть больше количество авторизованных mac-ов. Максимальное их количество ограничено 65536 и зависит от оперативки. Но на производительность оно вряд-ли влияет

Шейпинг трафика реализован посредством htb.

Комп кроме маршрутизатора еще выполняет роль принт-сервера. Также по расписанию перегружает точки доступа.

Год спустя в кафе открыли второй зал, и посетители стали грузить CPU почти на 100%. Тогда же мне в руки попал Mikrotik. На нем вариантов организовать авторизацию несколько, но я решил пойти по протоптанному пути. Благо в Mikrotik стоит RouterOS и используются те же iptables. Конечно, такой вариант бесплатным уже не назовешь, но зато Mikrotik со своими девятью ядрами, по 1.2 ГГц на ядро держит гораздо большую нагрузку.

Итак, дописал страницу авторизации следующим образом (заменил соответствующие функции):

//функция выполнения команд на микротике (подключаемся по ssh, используя ключ)

//узнаем мак из таблицы ARP

//отправляем смс с 3G-модема, воткнутого в микротик

//или с модема, воткнутого в комп, например, с помощью gnokii (меньше заморочек с кириллицей)

Данная статья содержит материалы со встречи пользователей MikroTik в Минске 3 июня 2016 года. Это выступление Кардаша Александра Владимировича на MUM Belarus 2016 о настройке системы SMS авторизации через сервис iGoFree на оборудовании MikroTik. Содержит типовую схему внедрения сервиса компании ООО " Уолкерс Системс " в сетевую инфраструктуру мест, где необходимо организовать публичный доступ к интернету через Wi-Fi сеть. Слайды с презентации Евгения Осипова можно скачать по этой ссылке .

Настройка начинается с подключения маршрутизатора к интернету. В самом простом случае следует вставить Ethernet кабель от провайдера в первый порт MikroTik и роутер получает IP через DHCP client. Кроме того по умолчанию на первом порту сделан scr-nat masqurade. Если необходима постоянная доступность интернета, можно настроить резервирование через 3G модем. С модемами Huawei поддерживающими Hi-Link нужно создать DHCP client на интерфейсе lte2 указав в поле Default Route Distance (метрика или цена маршрута) значение большее чем на основном канале. Далее следует сделать в IP/Firewall/NAT правило scr-nat action Masquarade на интерфейс lte2 созданный 3G модемом.

Настроим OpenVPN client на MikroTik. Для этого откроем окно с интерфейсами и плюсиком добавим новый интерфейс:

Введём IP адрес сервера OpenVPN и логин пароль для доступа к нему. Хэшкод MD5 и алгоритм шифрования AES c ключём 128 бит:

Настроим точку доступа wlan1 вещающую Wi-Fi сеть персонала заведения в котором устанавливается система авторизации. Выбираем узкие каналы в 20 mHz которые позволяют достич максимальной дальности Wi-Fi сигнала. Связано это с тем, что энергия точки доступа распределяется на более узкую полосу, позволяя иметь в два раза большую силу сигнала на удалённых участках сети. Иначе сказать полезный сигнал Wi-Fi будет сильнее выделятся на уровне шумов. Кроме того на узких каналах можно разместить больше точек доступа разнеся их даже на 1, 5, 9, 13 канал максимально заполнив радиочастотный спектр полезным сигналом. Выбрав Wireless Protocol 802.11 можно обеспечить максимальную совместимость с Wi-Fi устройствами клиентов заведения, ведь обычные устройства не поддерживают проприетарных полинговых проколов MikrоTik.

Создадим виртуальную точку доступа Wi-Fi в которой будет использоваться SMS авторизация:

Индификатор сети SSID Walkers.Free профиль сети default, который не содержит пароля. Чтобы предотвратить ARP спуфинг клиентов друг другом (атака человек по середине позволяющая перехватывать трафик пользователя не использующего шифрования) снимаем галочку Default Forward и тем самым запрещаем передавать данные между клиентами подключенными к свободной Wi-Fi сети.

Мы хотим сделать одну сеть с индификатором Walkers.Free на четырёх точках доступа Wi-Fi позволяющую использовать SMS авторизацию. Проще всего это сделать с помощью технологии VLAN на основе меток. Кадры основной сети не будут иметь меток, а кадры дополнительной будут помечаться id 1, 2, 3. Создаём vlan1 с id 1 на интерфейсе bridge-local:

По аналогии создаём vlan2 с id 2 и vlan3 c id 3:

Создадим bridge1 на котором будет работать хотспот:

Добавим в bridge1 vlan1, vlan2, vlan3 и виртуальную точку доступа Wi-Fi wlan2:

Зафильтруем на вкладке Filters трафик между vlan1, vlan2, vlan3 и wlan2, чтобы клиенты подключённые к разным точкам доступа не могли передавать данные между собой:

Пропишем IP адрес на интерфейсе на котором мы будем делать HotSpot. В нашем случае это bridge1 хотя можно прописать и на wlan2:

Настроим с помощью мастера DHCP сервер:

Согласимся с предложенной сетью 10.130.92.0/24:

Согласимся с предложенным мастером шлюзом:

Ввиду того, что в свободной сети Walkers.Free не будет размещаться сетевое оборудование можно использовать весь пул свободных IP адресов кроме 10.130.92.1:

Время аренды IP адреса по умолчанию 10 минут, нажмём Next ничего не меняя:

В сети персонала рекомендую выставить DHCP "authoritative" в Yes (DHCP авторитетный - Да), что заставит DHCP отвечать на запросы клиентов максимально быстро и отключить неавторитетные DHCP сервера в сети. Также выставить галочку "Add ARP for leases" для того чтобы в ARP таблицу автоматически добавлялись сопоставления IP с MAC.

На вкладке RADIUS поставим галочку Use RADIUS, что означает что список пользователей (MAC адресов) будет храниться на радиус сервере ООО "Уолкерс Системс":

Добавим список хостов и IP адресов к которым разрешён доступ без авторизации на HotSpot, чтобы пользователи могли увидеть страничку авторизации:

Что касается папки hotspot на самом роутере, то оно не годится нам и его следует заменить на то что мы предоставим: скачать

Номера телефонов и MAC адреса пользователей хранятся на FreeRadius сервере. Настроим подключение роутера к серверу. Укажем IP адрес его, сервис для которого он используется и пароль:

Сведения о трафике пользователей собираются на внешнем сервере (коллекторе) работающим с протоколом netflow. В данном примере показана работа по протоколу 9-ой версии. Включим сенсор netflow на роутере поставив галочку в поле Enable. Выберем интерфейс с которого нужно собирать статистику, для того чтобы в анализаторе не было дублированных данных выбираем только интерфейс на котором есть наши пользователи. Нажав кнопочку Terget добавляем IP адреса серверов (коллекторы netflow). Собирать данные можно на нескольких серверах. Данные которые можно увидеть в анализаторе будут содержать IP адрес, протокол и порт по которому происходит передача данных от пользователя и к нему. Также собираются сведения о количестве трафика и времени использования интернета.

Следует сделать также scr-nat с Action masquarade на интерфейс ведущий к серверам: FreeRADIUS, NetFlow коллектору:

Можно также обратить внимание на правила с буквой D (от dynamic), автоматически добавленые HotSpot

Настроим правила фильтрации трафика. Если на маршрутизаторе реальный (статический) IP адрес в интернете рекомендуем проверить наличие в цепочке input на внешнем интерфейсе разрешающих правил с connection state: established и related. Если необходимо, можно разрешить ICMP, WEBBOX, WINBOX, SSH, Telnet. Остальной трафик к внешему интерфейсу лучше закрыть действием drop, что позволит уменьшить атаки на такие сервисы роутера как DNS и др.. Также следует в цепочке forward запретить доступ из сети с SMS авторизацией в сеть персонала и сетевого оборудования 10.130.92.0/24 -->> 192.168.0.0/16 действие Drop.

Настроим hEX PoE lite поддерживающий пассивный PoE и позволяющий строить недорогие сети в местах где невозможно запитать Wi-Fi точки доступа, кроме как по ethernet кабелю. На схеме он выделен красным:

Используем его как свитч и поэтому добавим ether1-gateway и группу портов 2-5 в local-bridge. Вторым действием можно добавить vlan1, vlan2, vlan3 с метками 1, 2, 3 прикрепив их к этому бриджу. Дополнительно, если необходимо, можно удалить IP адресс 192.168.88.1/24 c маршрутизатора, выключить DHCP сервер, и навесить DHCP-client на local-bridge:

Далее настроим одну из конечных Wi-Fi точек доступа mAP lite:

Настроим сеть персонала кафе на mAP lite выбрав предварительно созданный profile1 где содержатся параметры шифрования и пароль доступа к сети:

Создадим виртуальную точку доступа vlan2 с SSID Walkers. Используем профиль default который не содержит пароля. Запрещаем forward клиентов данными между друг другом:

Вешаем vlan1 с id 1 на bridge-local:

Создаём новый bridge1 без настроек:

Добавляем виртуальный локальный интерфейс vlan1 и виртуальный беспроводной интерфейс wlan2 (SSID Walkers.Free) в bridge1:

Дополнительно по аналогии с hEX PoE lite можно удалить IP адрес 192.168.88.1/24, DHCP сервер, правила фильтрации.

Настройка закончена! Конфигурацию хотспота с SMS авторизацией для mAP-2n можно скачать по этой ссылке. Логин: admin пароля нет.

Читайте также: