Как проверить свой роутер на заражение vpnfilter

Новая вредоносная программа, известная как MicroTic VPNFilter, недавно идентифицированная Cisco Talos Intelligence Group, уже заразила более 500 000 маршрутизаторов и сетевых устройств хранения данных (NAS), многие из которых находятся в распоряжении малых предприятий и офисов. То, что делает этот вирус особенно опасным, – у него есть так называемая «постоянная» способность к нанесению вреда, а это означает, что он не исчезнет только потому, что маршрутизатор будет перезагружен.

Что такое VPNFilter

Согласно Symantec, «данные из приманок и сенсоров Symantec показывают, что в отличие от других угроз IoT, вирус VPNFilter, похоже, не сканирует и без разбора пытается заразить все уязвимые устройства по всему миру». Это означает, что существует определённая стратегия и цель заражения. В качестве потенциальных целей Symantec определила устройства от Linksys, MikroTik, Netgear, TP-Link и QNAP.

Итак, как устройства заразились? Это недостатки в программном или аппаратном обеспечении, которые создают своего рода бэкдор, через который злоумышленник может нарушить работу устройства. Хакеры используют стандартные имена и пароли по умолчанию для заражения устройств или получения доступа через известные уязвимости, которые должны были быть исправлены с помощью регулярных обновлений программного обеспечения или прошивки. Это тот же самый механизм, который привёл к массовым нарушениям от Equifax в прошлом году, и это, пожалуй, самый большой источник кибер-уязвимости!

Также неясно, кто эти хакеры и каковы их намерения. Есть предположение, что планируется масштабная атака, которая сделает заражённые устройства бесполезными. Угроза настолько обширна, что недавно Министерство юстиции и ФБР объявили, что суд вынес решение о конфискации устройств, подозреваемых во взломе. Решение суда поможет выявить устройства-жертвы, нарушит способность хакеров похищать личную и другую конфиденциальную информацию и осуществлять подрывные кибератаки троян VPNFilter.

Как работает вирус

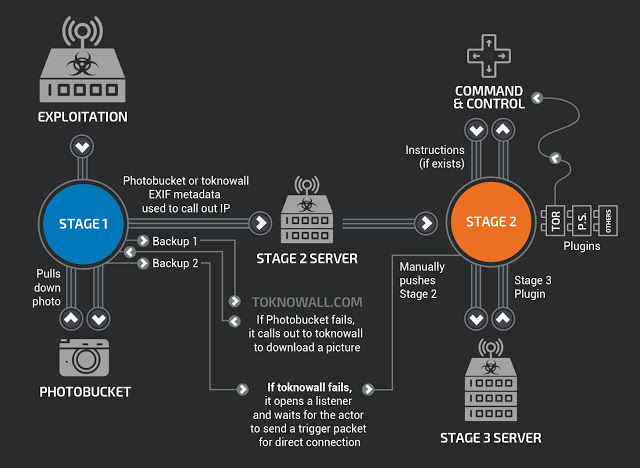

VPNFIlter используется очень сложный двухступенчатый метод заражения, целью которого является ваш компьютер, чтобы стать жертвой сбора разведывательных данных и даже операции дескрипции. Первый этап работы вируса включает перезагрузку вашего маршрутизатора или концентратора. Поскольку вредоносное ПО VPNFilter нацелено в первую очередь на маршрутизаторы, а также на другие устройства, связанные с Интернетом, так же как и вредоносное ПО Mirai, это может произойти в результате автоматической атаки бот-сети, которая не реализована в результате успешной компрометации центральных серверов. Инфекция происходит с помощью эксплойта, который вызывает перезагрузку смарт-устройства. Основная цель этого этапа – получить частичный контроль и включить развёртывание этапа 2 после завершения процесса перезагрузки. Фазы этапа 1 следующие:

- Загружает фотографию из Photobucket.

- Запускаются эксплойты, а для вызова IP-адресов используются метаданные.

- Вирус подключается к серверу и загружает вредоносную программу, после которой автоматически её выполняет.

Как сообщают исследователи, в качестве отдельных URL-адресов с первым этапом заражения являются библиотеки поддельных пользователей фотообъектов:

- com/user/nikkireed11/library

- com/user/kmila302/library

- com/user/lisabraun87/library

- com/user/eva_green1/library

- com/user/monicabelci4/library

- com/user/katyperry45/library

- com/user/saragray1/library

- com/user/millerfred/library

- com/user/jeniferaniston1/library

- com/user/amandaseyfried1/library

- com/user/suwe8/library

- com/user/bob7301/library

Как только запускается вторая стадия заражения, фактические возможности вредоносного ПО VPNFilter становятся более обширными. Они включают использование вируса в следующих действиях:

- Подключается к серверу C&C.

- Выполняет Tor, P.S. и другие плагины.

- Выполняет вредоносные действия, которые включают сбор данных, выполнение команд, кражу файлов, управление устройствами.

- Способно выполнять деятельность по самоуничтожению.

Связанные со вторым этапом заражения IP-адреса:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

В дополнение к этим двум этапам исследователи кибербезопасности в Cisco Talos также сообщили о сервере 3-го этапа, цель которого до сих пор остаётся неизвестной.

Уязвимые роутеры

Не каждый маршрутизатор может пострадать от VPNFilter. Symantec подробно описывает, какие маршрутизаторы уязвимы. На сегодняшний день VPNFilter способен заражать маршрутизаторы Linksys, MikroTik, Netgear и TP-Link, а также устройств с подключением к сети (NAS) QNAP. К ним относятся:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (для маршрутизаторов с облачным ядром версии 1016, 1036 и 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Другие устройства NAS QNAP с программным обеспечением QTS

- TP-Link R600VPN

Если у вас есть какое-либо из вышеперечисленных устройств, проверьте страницу поддержки вашего производителя на наличие обновлений и советы об удалении VPNFilter. У большинства производителей уже есть обновление прошивки, которое должно полностью защитить вас от векторов атаки VPNFilter.

Как определить, что роутер заражён

Определить степень заражения роутера невозможно даже с помощью антивируса Касперского. Айтишники всех ведущих мировых компаний пока не решили эту проблему. Единственные рекомендации, которые они пока могут предложить – это сброс устройства до заводских настроек.

Поможет ли перезагрузка роутера избавиться от заражения VPNFilter

Перезагрузка роутера поможет предотвратить развитие вируса только первых двух этапов. В нём всё ещё останутся следы вредоносного ПО, которое будет постепенно заражать роутер. Решить проблему поможет сброс устройства до заводских настроек.

Как удалить VPNFilter и защитить свой роутер или NAS

В соответствии с рекомендациями Symantec, необходимо перезагрузить устройство, а затем немедленно применить любые действия, необходимые для обновления и перепрошивки. Это звучит просто, но, опять же, отсутствие постоянного обновления программного обеспечения и прошивки является самой распространённой причиной кибератак. Netgear также советует пользователям своих устройств отключать любые возможности удалённого управления. Linksys рекомендует перезагружать его устройства хотя бы раз в несколько дней.

Простая очистка и сброс вашего маршрутизатора не всегда полностью избавляет от проблемы, поскольку вредоносное ПО может представлять собой сложную угрозу, что может глубоко поражать объекты прошивки вашего маршрутизатора. Вот почему первый шаг – проверить, была ли ваша сеть подвергнута риску этой вредоносной программы. Исследователи Cisco настоятельно рекомендуют это сделать, выполнив следующие шаги:

- Создайте новую группу хостов с именем «VPNFilter C2» и сделайте её находящейся под внешними хостами через Java UI.

- После этого подтвердите, что группа обменивается данными, проверив «контакты» самой группы на вашем устройстве.

- Если нет активного трафика, исследователи советуют сетевым администраторам создать тип сигнала отключения, который путём создания события и выбора хоста в веб-интерфейсе пользователя уведомляет, как только происходит трафик в группе хостов.

Прямо сейчас вы должны перезагрузить маршрутизатор. Для этого просто отключите его от источника питания на 30 секунд, затем подключите обратно.

Следующим шагом будет сброс настроек вашего маршрутизатора. Информацию о том, как это сделать, вы найдёте в руководстве в коробке или на веб-сайте производителя. Когда вы снова загрузите свой маршрутизатор, вам нужно убедиться, что его версия прошивки является последней. Опять же обратитесь к документации, прилагаемой к маршрутизатору, чтобы узнать, как его обновить.

ВАЖНО. Никогда не используйте для администрирования имя пользователя и пароль по умолчанию. Все маршрутизаторы той же модели будут использовать это имя и пароль, что упрощает изменение настроек или установку вредоносного ПО.Никогда не пользуйтесь интернетом без сильного брандмауэра. В группе риска FTP-серверы, NAS-серверы, Plex-серверы. Никогда не оставляйте удалённое администрирование включённым. Это может быть удобно, если вы часто находитесь далеко от своей сети, но это потенциальная уязвимость, которую может использовать каждый хакер. Всегда будьте в курсе последних событий. Это означает, что вы должны регулярно проверять новую прошивку и переустанавливать её по мере выхода обновлений.

Нужно ли сбрасывать настройки роутера, если моё устройство отсутствует в списке

Тем не менее, большинство людей не осознают масштаб проблем, связанных с взломанным маршрутизатором. Производители также массово производят разные устройства и не удосуживаются обновлять их, что оставляет их открытыми для атак. Фактически, киберпреступники используют это для атаки на многие маршрутизаторы.

К числу угроз, создаваемых такими вредоносными программами, относятся отключение маршрутизаторов, блокирование сетевого трафика и сбор информации, проходящей через маршрутизаторы. Вы можете потерять конфиденциальную или конфиденциальную информацию и данные, что может создать огромные проблемы для вас или вашего бизнеса.

Очевидно, что никто не хочет находиться в такой ситуации, поэтому мы составили это руководство о том, как проверить маршрутизатор на наличие вредоносных программ и что вы можете сделать, чтобы его было сложнее взломать.

Признаки того, что ваш маршрутизатор заражен

Если вы подозреваете, что с вашим маршрутизатором что-то не так, есть несколько общих признаков, указывающих на возможный взлом или атаку вредоносного ПО. Среди красных флажков для проверки включают в себя:

Вот на что обратить внимание, если DNS вашего роутера был взломан:

- Нежелательная реклама как порно объявления и другие появляются на экране в то время как вы просматриваете обычные страницы, которые вы посещаете. Эти объявления также могут быть изменены, чтобы обмануть вас.

- Вы получаете предупреждения или уведомления, которые указывают на возможные проблемы с вашим компьютером.

- Ваш браузер перенаправляет с популярных веб-страниц, таких как сайты онлайн-банкинга и социальные сети, на поддельные версии сайтов. Эти фишинговые сайты собирают вашу личную информацию, учетные данные для входа, иногда даже ваши банковские данные и данные кредитной карты.

Если вы все еще не уверены в том, что ваш маршрутизатор содержит вредоносное ПО или был взломан, вы можете проверить F-Secure Router. Это простой онлайн-инструмент, который быстро проверяет работоспособность вашего маршрутизатора на наличие потенциальных угроз и уязвимостей. Несмотря на то, что это не самый тщательный инструмент в использовании, с него можно начать проверять, заражен ли ваш маршрутизатор.

Что делать, если ваш маршрутизатор заражен

Если вы обнаружите, что на вашем маршрутизаторе есть вредоносное ПО, вот несколько простых шагов, которые необходимо предпринять, чтобы минимизировать ущерб.

Резервное копирование ваших данных и файлов

Перезагрузите компьютер в безопасном режиме

Защитите свой роутер и установите сильный антивирус

Это ваша первая линия защиты, поскольку она защищает ваши устройства в Интернете. Создайте надежный SSID (имя сети) и пароль и включите брандмауэр вашего маршрутизатора.

Вы также можете получить VPN (виртуальную частную сеть) для вашего дома или бизнеса, если вы хотите быть очень осторожными.

Измените ваши пароли

Если существуют учетные записи, которые были взломаны в результате атаки маршрутизатора, немедленно запросите сброс пароля и создайте более надежный. Вы также можете использовать двухфакторную аутентификацию для дополнительной безопасности.

Посмотрите внимательно на любые ссылки в ваших письмах, прежде чем нажимать на них. Если вы используете один пароль для нескольких учетных записей, измените их тоже. Безопасный менеджер паролей пригодится, если вы не можете управлять разными паролями для всех ваших учетных записей.

Другие шаги, которые вы можете предпринять, включают в себя:

Заключение

После того, как вы проверили свой роутер на наличие вредоносных программ и обнаружили, что большинство упомянутых выше признаков присутствуют, вам необходимо вылечить компьютер, чтобы восстановить его нормальную работу.

Будьте в курсе маршрутизаторов, вредоносных программ, взлома и других проблем кибербезопасности, чтобы помочь защитить ваши устройства от будущих рисков и держать вас в курсе и информировать. Таким образом, вы можете принять лучшие решения о защите вашего маршрутизатора, компьютера и мобильных устройств.

Роутер, сетевое устройство и вредоносные программы Интернета вещей становятся все более распространенными. Большинство фокусируется на заражении уязвимых устройств и добавлении их в мощные бот-сети. Маршрутизаторы и устройства Интернета вещей (IoT) всегда включены, всегда подключены к сети и ждут инструкций. Тогда идеальный корм для ботнетов.

Но не все вредоносные программы одинаковы.

VPNFilter представляет собой разрушительную вредоносную угрозу для маршрутизаторов, устройств IoT и даже некоторых сетевых устройств хранения (NAS). Как вы проверяете наличие вредоносного ПО VPNFilter? И как ты можешь это убрать? Давайте внимательнее посмотрим на VPNFilter.

Что такое VPNFilter?

VPNFilter — это сложный модульный вариант вредоносного ПО, который в первую очередь предназначен для сетевых устройств широкого круга производителей, а также устройств NAS. Изначально VPNFilter был обнаружен на сетевых устройствах Linksys, MikroTik, NETGEAR и TP-Link, а также на устройствах QNAP NAS, с 500 000 заражений в 54 странах.

Команда, которая обнаружила VPNFilter , Cisco Talos, недавно обновила сведения о вредоносном ПО, указав, что сетевое оборудование от таких производителей, как ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE, теперь показывает заражение VPNFilter. Однако на момент написания статьи сетевые устройства Cisco не были затронуты.

Вредоносное ПО отличается от большинства других IoT-ориентированных вредоносных программ, поскольку оно сохраняется после перезагрузки системы, что затрудняет его уничтожение. Устройства, использующие свои учетные данные по умолчанию или известные уязвимости нулевого дня, которые не получили обновлений встроенного программного обеспечения, особенно уязвимы.

Что делает VPNFilter?

Итак, VPNFilter — это «многоступенчатая модульная платформа», которая может нанести разрушительный ущерб устройствам . Кроме того, это также может служить угрозой сбора данных. VPNFilter работает в несколько этапов.

Этап 1: этап VPNFilter 1 устанавливает плацдарм на устройстве, связываясь с его сервером управления и контроля (C & C) для загрузки дополнительных модулей и ожидания инструкций. Стадия 1 также имеет несколько встроенных избыточностей для обнаружения C & C Стадии 2 в случае изменения инфраструктуры во время развертывания. Вредоносная программа Stage 1 VPNFilter также способна пережить перезагрузку, что делает ее серьезной угрозой.

Стадия 2: VPNFilter Стадия 2 не сохраняется после перезагрузки, но она имеет более широкий диапазон возможностей. Этап 2 может собирать личные данные, выполнять команды и вмешиваться в управление устройством. Кроме того, есть разные версии Стадии 2 в дикой природе. Некоторые версии оснащены деструктивным модулем, который перезаписывает раздел прошивки устройства, а затем перезагружается, чтобы сделать устройство непригодным для использования (вредоносная программа блокирует маршрутизатор, IoT или устройство NAS, в основном).

Этап 3: VPNFilter Модули Stage 3 работают как плагины для Stage 2, расширяя функциональные возможности VPNFilter. Один модуль действует как анализатор пакетов, который собирает входящий трафик на устройстве и похищает учетные данные. Другое позволяет вредоносной программе Stage 2 безопасно общаться с помощью Tor. Cisco Talos также обнаружил один модуль, который внедряет вредоносный контент в трафик, проходящий через устройство, что означает, что хакер может доставлять другие эксплойты на другие подключенные устройства через маршрутизатор, IoT или устройство NAS.

Кроме того, модули VPNFilter «допускают кражу учетных данных веб-сайта и мониторинг протоколов SCADA Modbus».

Мета обмена фотографиями

Еще одна интересная (но не недавно обнаруженная) особенность вредоносного ПО VPNFilter — использование онлайн-служб обмена фотографиями для определения IP-адреса своего C & C-сервера. Анализ Talos обнаружил, что вредоносная программа указывает на серию URL-адресов Photobucket. Вредоносная программа загружает первое изображение в галерее, на которое ссылается URL, и извлекает IP-адрес сервера, скрытый в метаданных изображения.

Целевой пакет нюхает

Обновленный отчет Talos выявил некоторые интересные идеи о модуле сниффинга пакетов VPNFilter. Вместо того, чтобы просто пылесосить все, у него есть довольно строгий набор правил, предназначенных для определенных типов трафика. В частности, трафик от промышленных систем управления (SCADA), которые соединяются с использованием VPN TP-Link R600, соединения со списком предварительно определенных IP-адресов (что указывает на расширенные знания о других сетях и желаемый трафик), а также пакеты данных по 150 байт. или больше

Крейг Уильям, старший технологический лидер и глобальный менеджер по связям с общественностью в Talos, сказал Арсу : «Они ищут очень конкретные вещи. Они не пытаются собрать как можно больше трафика. Они после некоторых очень маленьких вещей, таких как учетные данные и пароли. У нас не так много информации, кроме того, что это кажется невероятно целенаправленным и невероятно сложным. Мы все еще пытаемся выяснить, на ком они это использовали ».

Откуда взялся VPNFilter?

VPNFilter считается работой хакерской группы, спонсируемой государством . То, что первоначальный всплеск заражения VPNFilter ощущался преимущественно по всей Украине, первые пальцы указывали на отпечатки пальцев, поддерживаемые русскими, и хакерскую группу Fancy Bear.

Тем не менее, такова сложность вредоносного программного обеспечения, нет четкого генезиса, и ни одна хакерская группа, национальное государство или иное, не выступила с заявлением о наличии вредоносного ПО. Принимая во внимание подробные правила для вредоносных программ и таргетирование SCADA и других протоколов промышленных систем, субъект от национального государства, скорее всего, действительно.

VPNFilter также имеет сходство с вредоносной программой BlackEnergy, APT-трояном, который используется против широкого спектра украинских целей. Опять же, хотя это далеко не полное свидетельство, системное нацеливание на Украину в основном происходит от хакерских групп с российскими связями.

Я заражен VPNFilter?

Скорее всего, ваш маршрутизатор не содержит вредоносного ПО VPNFilter. Но всегда лучше быть в безопасности, чем потом сожалеть

- Проверьте этот список для вашего роутера. Если вас нет в списке, все в порядке.

- Вы можете перейти на сайт Symantec VPNFilter Check . Установите флажок «Условия и положения», затем нажмите кнопку « Выполнить проверку VPNFilter» в середине. Тест завершается в течение нескольких секунд.

Я заражен VPNFilter: что мне делать?

Если Symantec VPNFilter Check подтверждает, что ваш маршрутизатор заражен, у вас есть четкий порядок действий.

- Перезагрузите маршрутизатор, затем снова запустите проверку VPNFilter.

- Сброс вашего роутера до заводских настроек.

- Загрузите последнюю версию микропрограммы для своего маршрутизатора и выполните чистую установку микропрограммы, желательно, чтобы маршрутизатор не подключался к Интернету во время процесса.

В дополнение к этому вам необходимо выполнить полное сканирование системы на каждом устройстве, подключенном к зараженному маршрутизатору.

Вы должны всегда изменять учетные данные по умолчанию для своего маршрутизатора, а также любых устройств IoT или NAS (устройства IoT не облегчают эту задачу. , Кроме того, хотя есть свидетельства того, что VPNFilter может обойти некоторые брандмауэры, имея один установленный и правильно настроенный поможет избежать множества других неприятных вещей в вашей сети.

Остерегайтесь вредоносных программ маршрутизатора!

Вредоносное ПО для роутеров становится все более распространенным. Вредоносные программы и уязвимости IoT повсюду, а количество подключаемых устройств будет только ухудшаться. Ваш маршрутизатор является центром данных в вашем доме. Тем не менее, он не получает почти такого же внимания к безопасности, как другие устройства.

Новый список устройств, уязвимых к вредоносному программному обеспечению VPNFilter, содержит на данный момент уже более 50 моделей роутеров и продуктов NAS (Network attached storage – сетевая система для хранения данных на файловом уровне), и, как отмечают исследователи, он, вероятнее всего, все еще не является полным. К примеру, один из обнаруженных образцов вредоносного программного обеспечения VPNFilter был явно нацелен на устройства компании UPVEL, но пока не удалось точно идентифицировать, какие именно модели этого поставщика являются уязвимыми к вирусу VPNFilter.

Огромное количество устройств, на которые нацелено вредоносное ПО, явно указывает на трудоемкую и слаженную работу по разработке и тестированию, которую проделали создатели вредоносного программного обеспечения и ботнета VPNFilter. Ведь основная цель атаки злоумышленников — экосистема роутеров для дома и малых офисов — имеет невероятное разнообразие. И, хотя большинство прошивок маршрутизаторов основаны на Linux, существуют огромные различия между разными версиями ПО этого типа, и не только между разными решениями от разных производителей, но и даже между разными моделями устройств из одной линейки продуктов того же производителя.

Кроме учета этих различий при создании своего вредоносного программного обеспечения, злоумышленники также должны были написать различные вариации под разные архитектуры процессоров и разработать эксплойты, которые бы надежно работали с большим количеством устройств. Добавьте к вышесказанному многоступенчатую модульную структуру вредоносного ПО и его сложный механизм сохранения, и становится очевидным, что ботнет VPNFilter был создан высококвалифицированной группой хакеров, имеющих доступ к большому количеству ресурсов.

Описание вируса

Данные устройства были заражены многоступенчатой вредоносной программной структурой, которая существует в различных версиях (к примеру, исследователи идентифицировали версии ПО, ориентированные на архитектуры процессоров x86 и MIPS). Кроме того, было обнаружено, что код вредоносного ПО VPNFilter имеет сходство с BlackEnergy, троянской программой, которая была использована для кибератаки на украинские энергосистемы в декабре 2015 года, что позволило исследователям сделать предположение о причастности этой же группы российских хакеров и к вирусу VPNFilter.

Таким образом, VPNFilter — это одна из самых сложных вредоносных программных структур для заражения устройств со встроенной операционной системой, из всех известных на сегодняшний день. Она многоступенчатая, модульная и, в отличие от большинства других вредоносных программ, ориентированных на маршрутизаторы, способна сохранять свою функциональность даже после перегрузки зараженного устройства. Также по желанию злоумышленников это вредоносное ПО может вывести из строя зараженные устройства, сделав их непригодным к эксплуатации в дальнейшем без обращения за профессиональной помощью или использования специализированного инструментария.

«Деструктивная способность особенно примечательна», — отметили исследователи Cisco Talos в предварительном отчете. — «Это показывает, что злоумышленники предпочитают уничтожить устройства пользователей, чтобы скрыть результаты своей деятельности, а не просто стереть следы своей вредоносной программы. Если данная функциональность является частью их планов, то последствия выполнения этой команды могут иметь огромные масштабы: невозможность использования сотен тысяч устройств и, как следствие, блокирование доступа к Интернету для сотен тысяч человек по всему миру. Либо же атака может быть осуществлена на определенный географический регион, если такова будет цель у злоумышленников».

Как происходит заражение?

Хотя точные методы заражения пока не были установлены, исследователи предположили, что злоумышленники, вероятнее всего, использовали эксплойты, ориентированные на общеизвестные проблемы с безопасностью данных устройств, а не уязвимости нулевого дня. После успешной атаки на устройство жертвы, на первом этапе заражения злоумышленники разворачивают скомпилированный пакет для систем на базе ОС семейства Linux с поддержкой набора UNIX-утилит BusyBox. Эта полезная нагрузка первого этапа атаки позволяет изменять значения, хранящиеся в энергонезависимой памяти устройства (Non Volatile Random Access Memory, NVRAM) и добавлять себя в файлы crontab, содержащие инструкции для запуска планировщика заданий в ОС на базе Linux, чтобы закрепиться на этом устройстве.

Если это фото не удалось загрузить, вредоносная программа пытается получить доступ к резервной копии (бэкапу) этого фото для получения IP-адреса сервера загрузки. Если же и эта попытка провалилась, то она начинает слушать эфир в ожидании специального сетевого пакета, созданного злоумышленниками, содержащего IP-адрес сервера.

Таким образом, вредоносная программа имеет встроенную избыточность, чтобы гарантировать злоумышленникам, что они не потеряют контроль над ботнетом и смогут обновлять свою вредоносное программное обеспечение многими способами.

Как только связь с сервером удается установить, полезная нагрузка первого этапа переходит к загрузке более сложного программного компонента второго этапа, который подключается к серверу управления, размещенном в анонимной сети Tor, для получения инструкций. Этот компонент вредоносной программы способен выполнять команды оболочки на зараженном устройстве, перезагружать его, выводить из строя, загружать файлы с сервера, загружать на сервер локальные файлы, активировать устройство как прокси-сервер и многое другое.

Существует также возможность проинструктировать вредоносную программу загружать со сторонних серверов специальные плагины, а также выполнять их, что позволяет злоумышленникам реализовывать дополнительную функциональность. Исследователи из Cisco Systems Talos сообщили о наблюдении двух таких плагинов, но, как они подозревают, их намного больше.

Возможности и применение VPNFilter

Вредоносная программа VPNFilter имеет разнообразное применение, и ее очень сложно заблокировать. Она нацелена на устройства, которые непосредственно подключены к Интернету, не имеют запущенного программного обеспечения безопасности, редко обновляются и имеют известные уязвимости. Данное вредоносное программное обеспечение также использует сложные техники персистенции и управления, которые сложно отследить и пресечь.

Ботнет VPNFilter может быть использован для самых разнообразных целей. Так, злоумышленники могут использовать его, чтобы красть учетные данные пользователей, идентифицировать интересные частные сети и атаковать их изнутри, скрывать следы своей деятельности во время киберопераций против других целей, а также осуществлять DDoS-атаки.

«Сейчас стало очевидным, что масштабы этой компании злоумышленников оказались намного большими, чем первоначально предполагалось», — поведал Мунир Хахад (Mounir Hahad), глава Juniper Threat Labs в компании Juniper Networks, через блог компании, — «Возможность заражения конечных точек вводит новую переменную и делает процесс очистки более сложным, чем простая перезагрузка маршрутизатора. Любой эксплойт может быть использован злоумышленниками, управляющими данной угрозой, для атаки на компьютеры, находящимися за зараженным маршрутизатором».

Для людей, чьи модели маршрутизаторов попали в список уязвимых к VPNFilter (представлен ниже), исследователи из Juniper Threat Labs советуют прежде всего выполнить следующие рекомендации для смягчения последствий данной угрозы:

- Убедитесь, что у вас установлено новейшее обновление вашего антивирусного программного обеспечения, запущенного на всех конечных точках, связанных с этим маршрутизатором.

- Убедитесь, что все ваши программные системы имеют последние патчи безопасности.

- Включите двухфакторную аутентификацию для онлайновых учетных записей на всех сервисах, где это поддерживается.

Обновленный список устройств уязвимых к ботнету VPNFilter

Следующие устройства ASUS, D-LINK, HUAWEI, LINKSYS, MIKROTIK, NETGEAR и других производителей следует в первую очередь проверить на заражение вирусом VPNFilter:

Читайте также: