Как посмотреть куки роутера

Приветствую на нашем портале WiFiGid! Сразу в проблему: вы хотите узнать, какие сайты открывает ваш ребенок, вторая половинка или злой и нехороший сосед, который каким-то боком подключился к вашему Wi-Fi? Разумеется, ваш Wi-Fi – ваши правила. Хотите узнать, что происходит в вашей сети – ваше право. И именно для вас эта инструкция. Сегодня я попробую со всех сторон осветить тему, как посмотреть, на какие сайты заходили с вашего Wi-Fi.

Дисклеймер

Я понимаю про важность сохранности личного пространства и целиком поддерживаю это. Но бывают случаи, когда его действительно стоит нарушить. Эта статья больше про развенчание мифов и указание верных векторов в поиске решения своей проблемы. Ну и отслеживание трафика на СВОЕМ роутере вполне себе законно.

Быстрое решение

Спешу всех пришедших расстроить – на текущий день 99% роутеров не позволяют просматривать историю посещенных сайтов. Конец.

Поэтому самое простое решение – спросить напрямую или просто ПОСМОТРЕТЬ ИСТОРИЮ БРАУЗЕРА на стороне клиента. И не говорите, что получить доступ в одной квартире к телефону или компьютеру невозможно. А если невозможно, значит тут точно что-то не то, и это уже выходит за поле деятельности нашего сайта.

А еще один раз видел статистику использования сайтов в личном кабинете провайдера. Да, провайдеры отслеживают наши посещения, но для меня было дикостью увидеть это в кабинете. Но проверить стоит и у себя – а мало ли.

Роутеры-исключения

Одна вода и никакой конкретики? Да! Поэтому в начале я и призвал отказаться от этой затеи, ибо и мы за всем уследить не сможем. Но зайти в настройки роутер и проверить какие-то зацепки – вполне себе можно. А ниже оставлю несколько полезных отсылок и идей:

- Роутеры MikroTik . Да и вообще любое профессиональное-полупрофессиональное сетевое оборудование. «Микротики» вполне себе доступны для простого домашнего пользователя, НО для неподготовленного читателя они ОЧЕНЬ сложны в настройке. Конечно, у нас есть какие-то статьи-настройщики, но кого-то этот контент может шокировать. Разумеется, из коробки ничего не работает – нужно отдельно выстраивать систему логирования, но это вполне себе работоспособно.

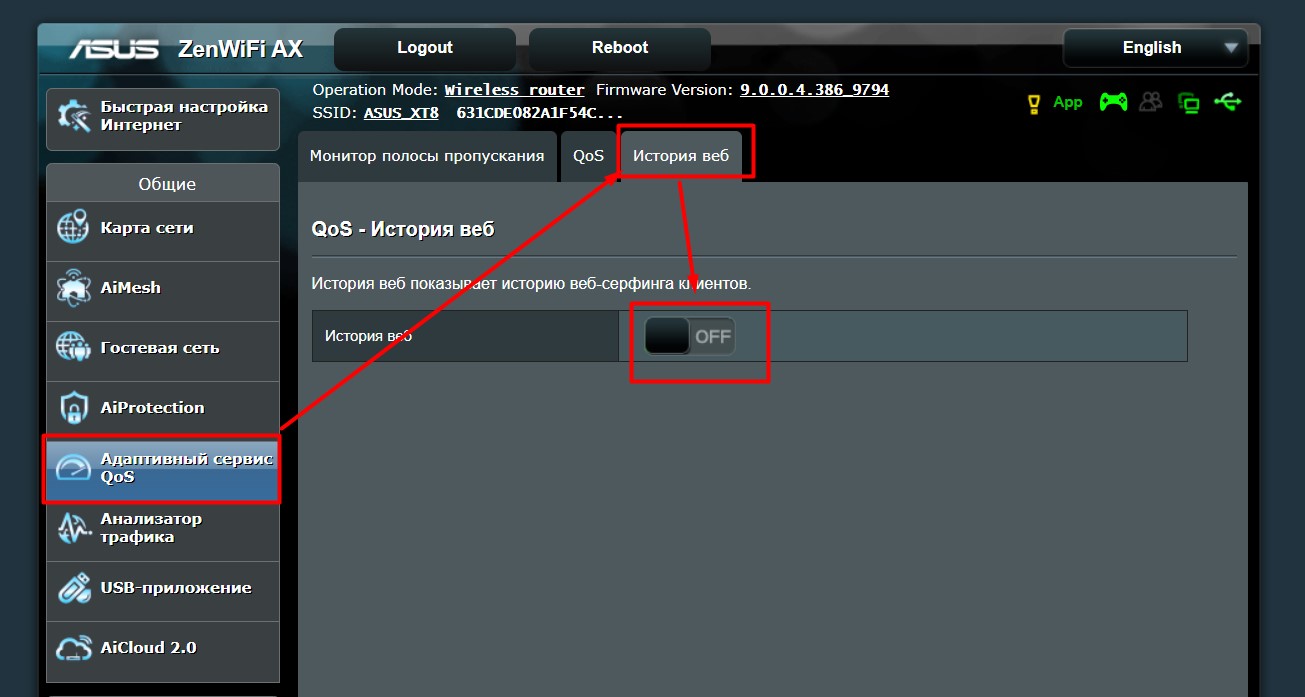

- Современные роутеры Asus (не старые). Божественная прошивка новых Asus позволяет смотреть историю без танцев с бубнами. Переходим в «Адаптивный сервис QoS – История веб». На момент написания статьи как назло под рукой не осталось нужного роутера, пришлось делать скриншот с эмулятора, но уверяю, там все как нужно.

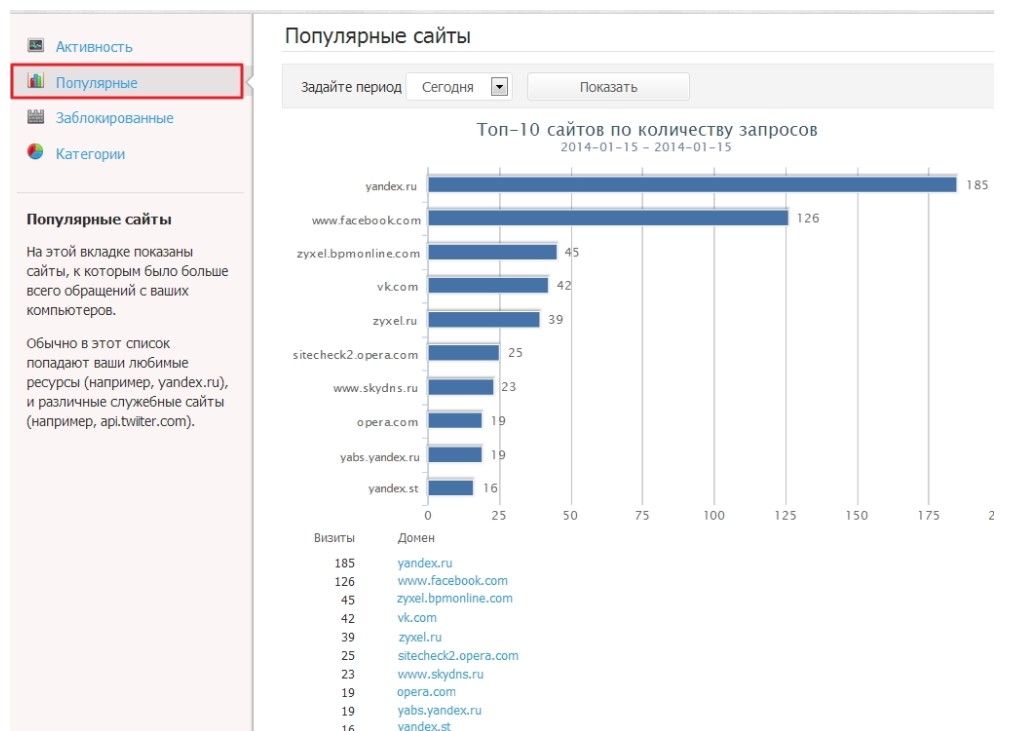

- Keenetic и SkyDNS . Здесь все просто, если у вас Keenetic, и вы пользуетесь сервисом SkyDNS, то в его настройках можно найти Популярные сайты. Тоже не идеально, но что поделать.

Как вы поняли, простое удобное решение из коробки на текущий день есть только у ASUS. Конечно, скорее всего производители будут расширять функционал в эту сторону, но пока получаем, что есть. Еще один повод просто получить доступ к устройству.

Сложные способы (для подготовленных)

Для подготовленных тружеников интернета вряд ли нужно делать детальные инструкции, тем более все уже описано. Поэтому здесь еще раз отмечу – современные роутеры очень плохо исполняют функцию логирования действий в домашних сетях. Отсюда нужно пилить какие-то сторонние решения за пределами роутера, чтобы узнать, на какие сайты заходили ваши клиенты. Рабочие варианты:

Как видите, это не про простого домашнего пользователя – здесь нужно подумать и поработать. А стоит ли оно того?

Под решения 2 и 3 вполне себе можно использовать утилиту ptraffer (Linux). А если ваш роутер поддерживает прошивку OpenWRT – ставим модули dnsmasq и squid, которые могут решить эту задачу на самом роутере.

А кто подключен?

Этот раздел не относится к теме статьи, но в завершение хотелось бы оставить наш материал от Бородача по поиску тех, кто просто подключен к вашему роутеру. В описанной задаче может пригодится лишь косвенно, но мало ли кому-то будет полезным.

Здравствуйте.

Недавно я писал статью о том, чем опасны открытые точки доступа Wifi, о том что могут перехватить пароли.

Сегодня рассмотрим перехват паролей по Wi Fi и перехват куки по Wi Fi при помощи программы Intercepter NG.

перехват куки по Wi Fi

Атака будет происходить за счет сниффинга (Sniffing).

Способ буду показывать довольно примитивный и простой. На самом деле можно более сильно использовать программу.

Официальный сайт программы sniff.su ( скопируйте ссылку и откройте в новой вкладке), скачать её можно в разделе «Download».

Есть версия для Windows, Unix систем и для андроид.

Рассматривать будем для Windows так как это самая популярная система и здесь программа самая продвинутая.

Ваш браузер или антивирус может ругаться что программа опасна, но сами понимаете это хак программа, а на такие всегда будет реагировать.

Скачивается программа в zip архиве, программу нужно лишь распаковать и в папку и пользоваться устанавливать ничего нет необходимости.

Программа имеет возможность устраивать различные Mitm атаки на Wi Fi сети.

Статья написана чисто в ознакомительных целях, чтобы показать на примере о опасностях открытых точек WiFi любые указанные действия, вы выполняете на свой страх и риск. И хочу напомнить об уголовной ответственности защищающей чужие данные.

Работа с программой Intercepter NG

Итак, программа запускается через Intercepter-NG.exe .

Программа имеет английский интерфейс, но если вы уверенный пользователь компьютера думаю вы разберетесь.

Внизу будет видео по настройке (для тех кому удобнее смотреть чем читать).

— Выбираете нужную сеть в верху если их у вас несколько.

— Переключаете тип Ethernet/WiFi , если у вас Wi Fi то необходимо выбрать значок Wi FI (левее от выбора сети)

— Нажимаете кнопку Scan Mode (значок радара)

— В пустом поле щелкаете правой кнопкой мышки и нажимаете в контекстном меню Smart scan

— Покажутся все подключенные устройства к сети

— Выбираете жертву (можно выделить всех с зажатой клавишей Shift), только не отмечайте сам роутер, его Ip обычно 192.168.1.1

— Выделив нажимаем правой кнопкой мыши и нажимаем Add to nat

— Переходим во вкладку Nat

— В Stealth ip желательно изменить последнюю цифру, на любую не занятую, это позволит скрыть ваш настоящий IP.

— Ставим галочки на SSl Strip и SSL Mitm.

— Здесь настройка завершена, закрываем настройки на галочку.

— Настройка завершена, можно приступать к атаке.

— Нажимаете вверху кнопку Start/stop sniffing (треугольник ), в том же окне нажимаем внизу значок радиации Start/Stop ARP Poison

— Перейдите во вкладку Password mode и нажмите в окне правой кнопкой мыши и выберите Show Cookies («Это позволит показывать куки и пароли вводимые жертвами»)

Всё, ждем когда кто нибудь введет пароль.

Иногда случается что перестает работать интернет, попробуйте попробовать сами зайти в интернет, если не работает перезапустите программу.

Заметил что не всегда получается перехватить пароль, но по сути срабатывает практически без отказа.

Вот собственно и всё, мы рассмотрели перехват паролей по Wi Fi и перехват куки по Wi Fi.

Конфиденциальность персональных данных имеет большое значение при использовании личного компьютера с выходом в сеть интернет. Лучший способ защитить свою информацию — не допускать к своему компьютеру посторонних людей. Однако, это не всегда возможно. Узнать, кто заходил в сеть в отсутствие владельца лэптопа или ПК, можно. Для этого предусмотрена такая опция, как история посещений.

Персональные данные пользователей нуждаются в защите.

Можно ли узнать на какие сайты заходили через Wi-Fi

Пользователи часто спрашивают о том, можно ли через вай-фай узнать историю посещений. Это особенно актуально, если у одного компьютера одновременно несколько пользователей, например, в офисе или в семье, где гаджетами пользуются и дети, и родители.

Дети не всегда говорят правду о том, какие сайты они смотрят, и это может быть небезопасно.В случае утечки персональных данных или виртуального мошенничества владелец компьютера может задуматься над вопросом: как узнать какие сайты посещают через мой Wi-Fi роутер. Этот вопрос действительно важен и актуален, так как на некоторых сайтах можно обнаружить вредоносные программы, сбивающие нормальную работу программного обеспечения.

Следует отметить, что в настоящий момент, к сожалению, только несколько моделей маршрутизаторов сохраняют в истории посещенные пользователями сайты и могут выдавать эту информацию по запросу.

Например, эта функция предусмотрена у следующих производителей:

Система логирования должна выстраиваться отдельно, поэтому чаще всего владельцы таких роутеров обращаются к специалистам для настройки истории посещений.

Роутеры Asus делятся на две группы — старые и новые. У новых хорошая прошивка, поэтому можно легко зайти в историю посещений. Для этого используется опция «Адаптивный сервис».

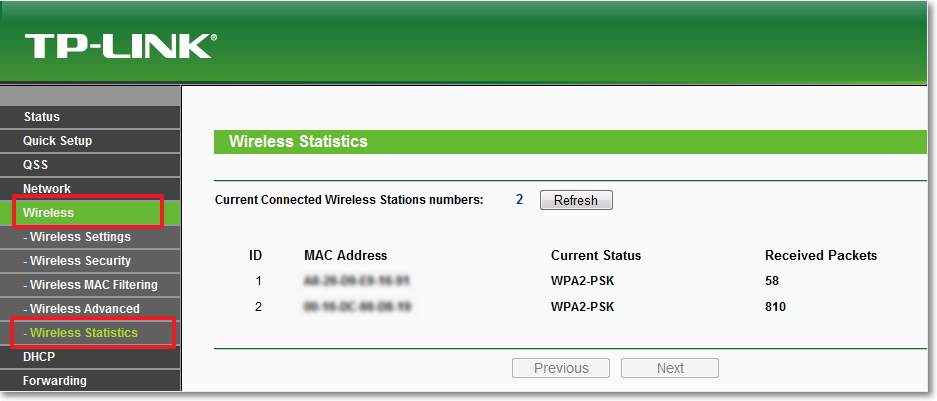

Полезным функционалом обладают устройства TP-Link

У маршрутизаторов TP-Link для того, чтобы заходить в историю, используется опция «Родительский контроль». Здесь можно сформировать одну группу, в которую входят все устройства ребенка, например, смартфон и ноутбук, а потом запросить устройство, чтобы оно выдало статистику посещений этой группы.

Данные можно просматривать как с компьютера, так и через специальное мобильное приложение. Однако, есть один серьезный недостаток: для того, чтобы просматривать все посещения веб-сайтов и социальных сетей в подробностях, нужно оформить платную подписку, которая действует в течение ограниченного периода времени.

У оборудования для выхода в интернет известных компания Билайн и МТС тоже есть подобная опция.

Если есть риск доступа к компьютеру третьих лиц, ни в коем случае нельзя сохранять в интернете свои платежные данные, например, номера карт и электронных счетов.Если пренебрегать этим правилом, посторонний человек, пользуясь этими данными, может совершить покупку от имени пользователя или хищение денежных средств.

История посещений — полезная и важная функция.

Есть ли возможность посмотреть историю браузера, куда заходили с телефона

Не все знают, можно ли увидеть историю роутера, если в интернет выходили со смартфона. Сделать это можно, для этого применяется технология сихронизации — обмена информацией между двумя устройствами, которые входят в интернет при помощи одного роутера.

Это может понадобиться не только с целью слежения. Например, человек читает интересную статью на компьютере, и вдруг ПК понадобился другу или родственнику. Это не страшно, так как у пользователя на компьютере и телефоне открыт один браузер, и он входит в программку через яндекс аккаунт. В этом случае можно легко открыть на телефоне те же вкладки, что на компьютере, и наоборот.

Для открытия вкладок и входа в историю с другого устройства нужно выполнить следующие операции:

- В обоих устройствах зайти в собственный аккаунт.

- Зайти в меню, которое обозначается значком «три черточки» и находится справа вверху.

- Выбрать историю, использовав комбинацию горячих клавиш Ctrl + H.

- Зайти справа вверху в опцию «Другие устройства».

Теперь в истории можно посмотреть вкладки, которые человек открывал на другом устройстве, например, на смартфоне или ноутбуке. Выполнить эту манипуляцию можно только в том случае, если и смартфон, и ноутбук или компьютер подключены к одному роутеру.

Таким образом, чтобы контролировать деятельность ребенка в сети интернет, достаточно синхронизировать его аккаунт с компьютером.

Настройка родительского контроля

Родители детей, пользующихся интернетом, часто задумываются о том, как посмотреть через роутер историю браузера, так как хотят быть в курсе того, какие сайты или социальные сети посещает ребенок.

Родительский контроль удобен тем, что позволяет:

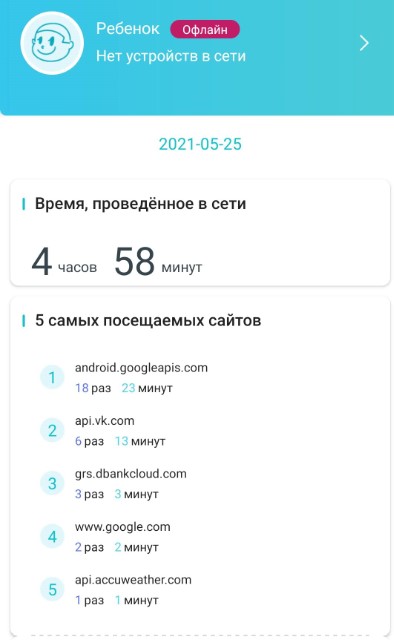

- отследить, сколько времени проводит ребенок в интернете;

- увидеть, на каких сайтах ребенок задерживается дольше всего;

- выявить запрещенный контент, просматриваемый юным пользователем.

Интернет таит много опасностей для детей и подростков, поэтому этой опцией пользуется большинство родителей.

Родительский контроль в ряде случаев также позволяет изначально настроить уровни доступа и время работы в сети, составить списки небезопасных сайтов, посещение которых будет блокироваться.Как узнать поддерживается ли опция

Информация о том, поддерживает ли роутер опцию родительского контроля, содержится в инструкции и техническом паспорте устройства — там, где перечисляются основные функции.

Также уточнить эту информацию можно у фирмы-производителя маршрутизатора, позвонив по горячей линии. Следует иметь в виду, что прошивка у более старых версий не позволяет подключить родительский контроль.

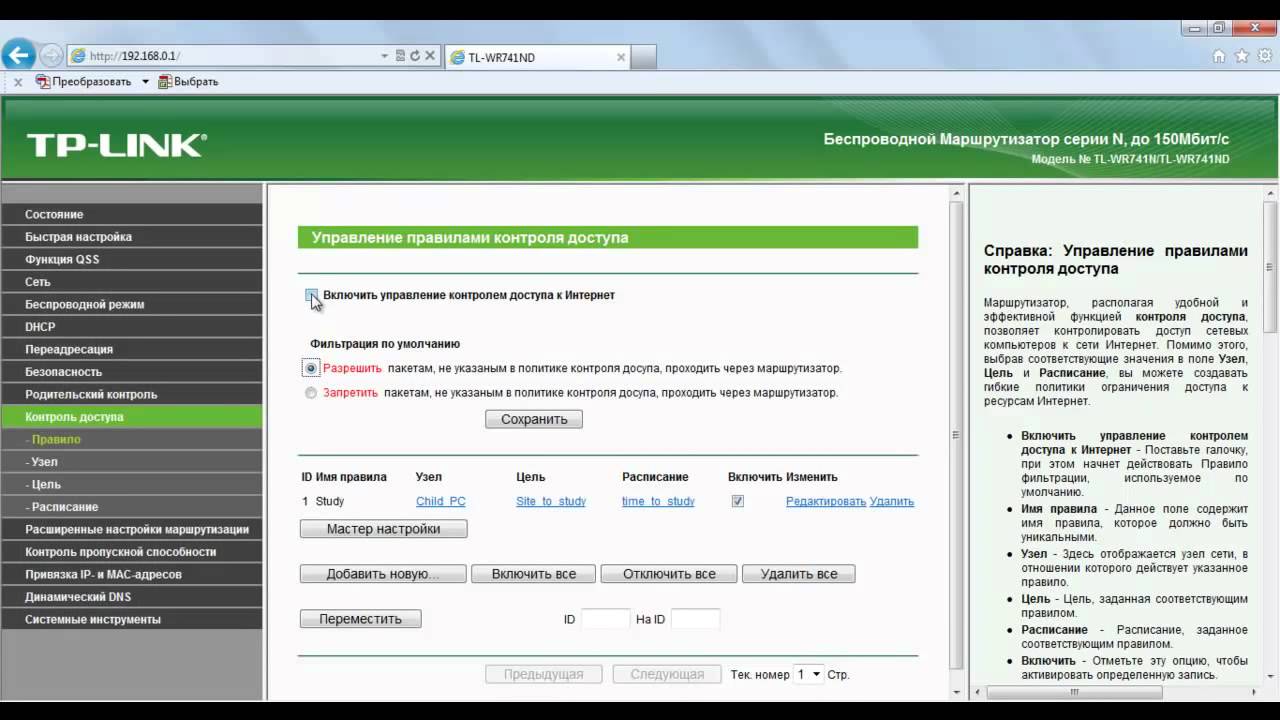

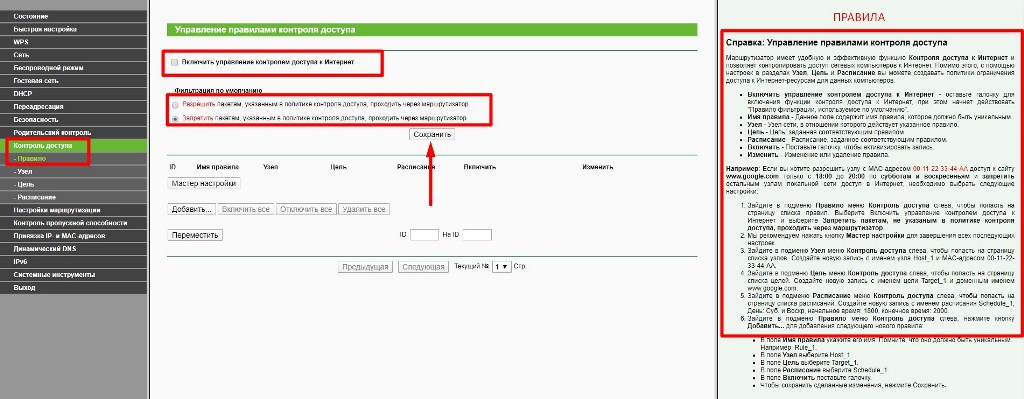

Родительский контроль в маршрутизаторах TP-Link

Описание основных функций

При помощи родительского контроля можно закрыть для посещения ребенком сайты, на которых размещен контент 18+, а также настроить интернет так, чтобы выход в сеть закрывался, например, ночью.

Тогда можно будет спокойно пускать ребенка или подростка в интернет, зная, что в определенное время доступ к сети отключится.

Пошаговая настройка на примере роутера

У маршрутизаторов D-Link и TP-Link есть специальная бесплатная функция, позволяющая задать определенные ограничения просмотра информации в интернете. Используя эту опцию, можно сделать так, что с некоторых устройств был полный доступ в сеть, а с «детских» — ограниченный.

Можно настроить интернет так, чтобы ограничить доступ в сеть для детей.

Для этого нужно зайти на страницу LAN и там сделать так, чтобы за каждым родительским устройством был закреплен отдельный IP-адрес.

- Открыть вкладку «Устройства и правила DNS».

- Установить для взрослых устройств режим «Без защиты».

- Установить для детских устройств режим «Детский».

- Сохранить изменения.

Если дома работает роутер TP-Link, можно выбрать одну из доступных на данный момент версий прошивки с функцией контроля. Если прошивка старая, там все сайты делятся на два списка — черный (запрещенный к просмотру детям) и белый (то, что можно смотреть всем).

Пользуясь этими списками, можно закрыть доступ к сайтам 18+ или разрешить доступ к любому контенту.Настраивая родительский контроль, можно установить желаемое время доступа в интернет для детей. Например, ребенок сможет выходить в сеть ежедневно с 17 до 19 часов, остальное время интернет будет доступен только для взрослых.

Старые модели маршрутизаторов не поддерживают опцию родительского контроля выхода в сеть.

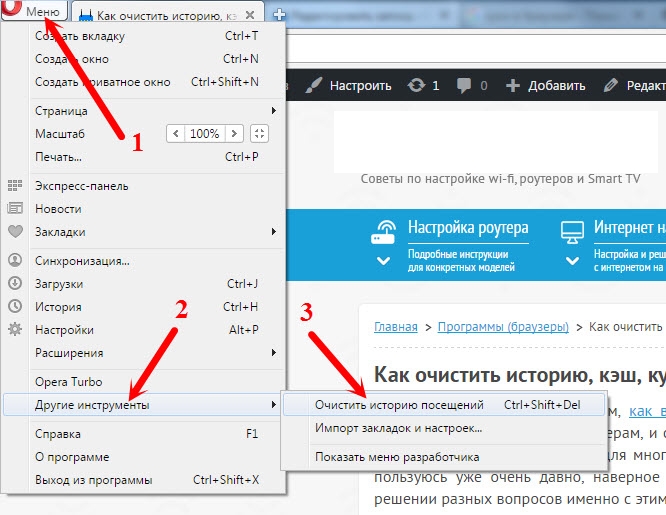

Как очистить историю роутера

Многие пользователи знают, как посмотреть историю роутера, но далеко не все понимают, как ее очистить. Тем не менее, в этом тоже иногда бывает необходимость. Например, не каждый человек хочет, чтобы посещаемые им сайты видели посторонние. В этом случае список посещенных ресурсов нужно не хранить, а удалить.

Для того, чтобы очистить историю маршрутизатора, пользователю необходимо:

- Войти в интернет и запустить на компьютере любой веб-браузер, например, Яндекс.

- Ввести в адресной строке IP-адрес роутера.

- Открыть конфигурацию роутера, используя свой логин и пароль.

- Нажать на кнопку «Состояние», которая расположена слева или вверху.

- Войти в системный журнал роутера, именно там изображается вся история и все действия возможных пользователей, которые входят в интернет через этот прибор.

- Нажать на кнопку очистки журнала.

После этого вся история исчезнет. Возможно, система попросит подтвердить выбор, в этом случае следует нажать «Да».

После запроса по очистке истории уже нельзя будет отследить, какие сайты были посещены ранее на компьютере, смартфоне и других устройствах, выходящих в сеть от маршрутизатора.

Все события из истории роутера можно стереть.

История посещений позволит узнать много полезной информации. Для того, чтобы сохранить свои персональные данные в безопасности, рекомендуется установить пароль, который нужно вводить перед каждым входом в интернет или перед каждым подключением к вай-фай. Эта мера предосторожности поможет защитить важную информацию и не допустить к ней третьих лиц.

Дипломированный специалист по безопасности компьютерных сетей. Навыки маршрутизации, создание сложных схем покрытия сетью, в том числе бесшовный Wi-Fi.

Способ старый, но действенный, будем делать все с intercepter ng.

1. Скачиваем прогу sniff.su

2. Запускаем, выбираем сеть, переключаем тип Ethernet/WiFi , если у вас WiFi то необходимо выбрать значок WiFI (левее от выбора сети)

3. Нажимаем кнопку Scan Mode (значок радара)

В пустом поле щелкаете правой кнопкой мышки и нажимаете в контекстном меню Smart scan.

Покажутся все подключенные устройства к сети. Выбираете жертву (можно выделить всех с зажатой клавишей Shift), только не отмечайте сам роутер, его IP обычно 192.168.1.1

Выделив нажимаем правой кнопкой мыши и нажимаем Add to nat

4. Переходим во вкладку Nat

В Stealth ip желательно изменить последнюю цифру, на любую не занятую, это позволит скрыть ваш настоящий IP.

Ставим галочки на SSl Strip и SSL Mitm.( в 0.9.10 жмем на глаз в шляпе и там выбираем)

6. Нажимаем вверху кнопку Start/stop sniffing (треугольник ), в том же окне нажимаем внизу значок радиации Start/Stop ARP Poison. Идем во вкладку Password mode и жмем в окне правой кнопкой мыши и выбираем Show Cookies («Это позволит показывать куки и пароли вводимые жертвами»)

Всё, ждем когда кто нибудь введет пароль. Иногда случается что перестает работать интернет, попробуйте попробовать сами зайти в интернет, если не работает перезапустите программу.

Заметил что не всегда получается перехватить пароль, но по сути срабатывает практически без отказа.

Будем делать в мозиле через это расширение. Открываем расширение, выбираем нужный сайт и нужную куку, нажимаем кнопку «Edit» и нажимаем кнопку Save.

- Первый вид файлов — это используемые только в течение текущего сеанса, которые удаляются сразу же по окончании сеанса или же по истечении определенного времени, называемого временем жизни.

- Второй вид — файлы (представляющие собой обычные текстовые файлы), которые остаются навсегда на жестком диске пользователя, обычно располагаемые в каталоге Cookies (в современных ОС оседание файлов cookie происходит в директория web-браузеров, т.е. чем их больше, тем больше мест для их скопления, в любом случае их удаления я часто использую CCleaner). Несложно понять, что хакеры, получившие доступ к файлам cookie пользователя, могут использовать такие файлы для идентификации в соответствующей системе под видом этого пользователя или извлечь из них важную информацию.

Похищение cookie с использованием Achilles

Самым простым способом получения чужих файлов cookie является их перехват. Впоследствии эти файлы можно использовать для подлога при идентификации на соответствующем сервере. Конечно же, если у взломщика есть возможность доступа к жесткому диску машины, то похищение файлов cookie становится необязательным, так как в этом случае можно выполнить практически любые действия с машиной жертвы.

Как по мне, есть определенный интерес в рассмотрении утилиты Achilles, предназначенную для осуществления взломов с использованием файлов cookie. Программа Achilles является прокси-сервером и позволяет перехватывать данные, пересылаемые между клиентом и сервером, а также редактировать их. Для начала работы с этой утилитой необходимо запустить ее, а затем указать Web-браузеру использовать эту программу в качестве прокси-сервера. В результате все соединения между клиентом и Internet будут осуществляться через Achilles. Настройки использования прокси-сервера популярных web-браузеров (указать прокси – localhost, порт – 5000):

После того, как это сделано, можно запустить Achilles и, щелкнув на кнопке с пиктограммой начала воспроизведения (напоминает кнопку Play бытовой техники), приступить к работе. Теперь при посещении любого Web-узла все данные, которые Web-браузер отсылает Web-серверу, будут отображаться в окне программы Achilles, как показано на рис. 12.7. При нажатии кнопки Send запрос браузера отсылается серверу. Этот процесс можно продолжить, принимая ответы сервера и отсылая новые запросы на сервер и т.д.

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) — количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиента

В общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Взлом подобного рода может быть также осуществлен с помощью дескриптора <IFRAME>, встраиваемого в HTML-текст на Web-странице (или в HTML-содержимое электронного письма или рассылки групп новостей) для похищения файлов cookie. Рассмотрим следующий пример:

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервера

В случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.

Читайте также: