Как отследить роутер по серийному номеру

Этичный хакинг и тестирование на проникновение, информационная безопасность

По MAC-адресу можно узнать производителя роутера или точки доступа. Но узнать точную модель нельзя. Даже на англоязычных ресурсах среди тех, кто интересуется разными аспектами беспроводных сетей Wi-Fi, на вопрос как узнать модель удалённого роутера обычно отвечают:

- взломать и посмотреть админку

- разработать собственную систему по снятию отпечатков и соответствующую базу данных

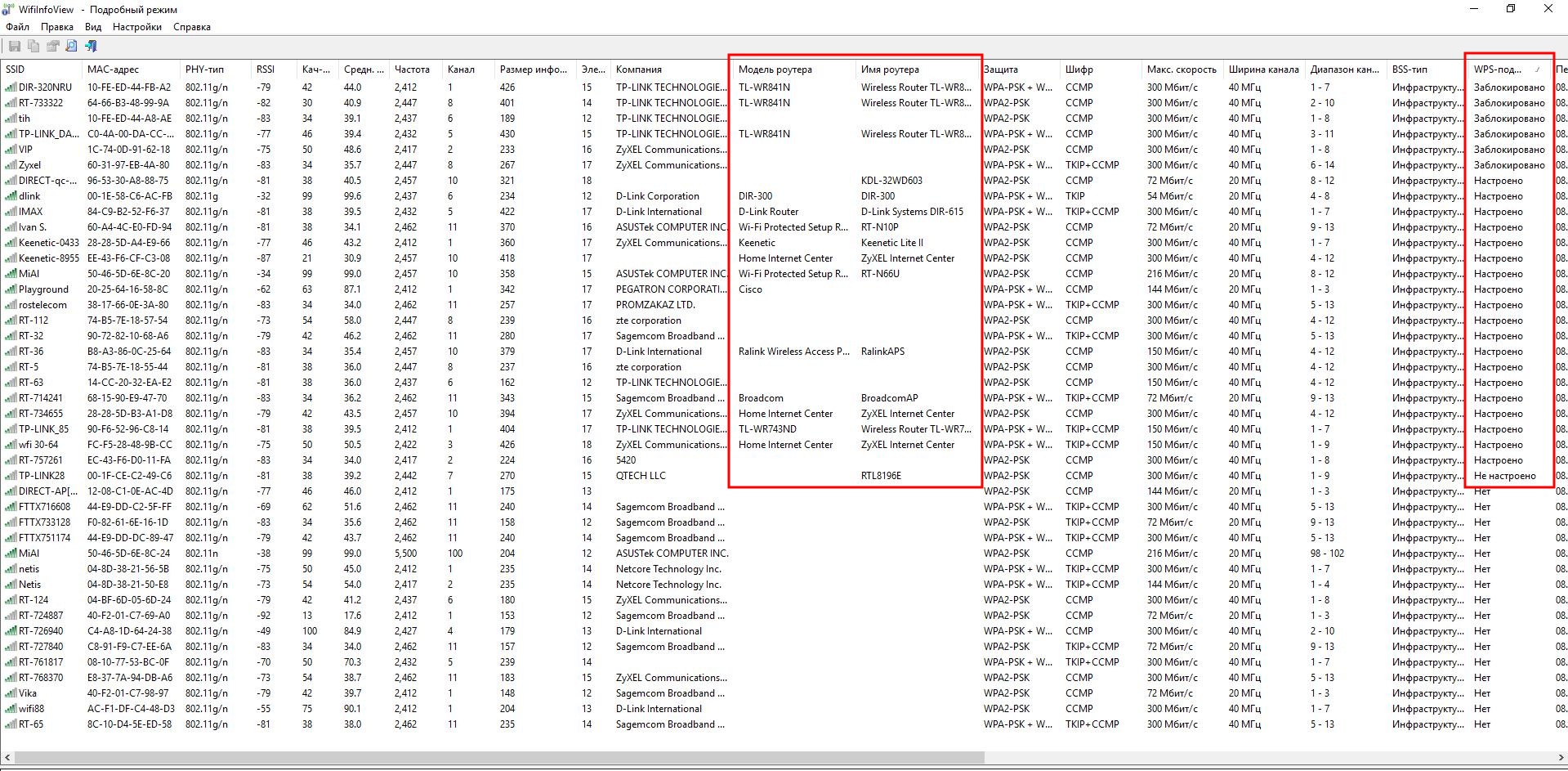

Тем не менее, программа WifiInfoView способна почти для половины точек доступа в радиусе доступности показать информацию о Модели роутера и Имени роутера (фактически, информация также относится к модели, может её уточнять):

На скриншоте выше видно, что данная информация доступна только для точек доступа с WPS. Хорошая новость в том, что WPS может быть в любом состоянии: заблокирован, настроен, не настроен – информация о модели Точки Доступа утекает всё равно!

WifiInfoView – это программа под Windows. Как я не искал, все программы под Linux способны показывать только информацию о производителях на основе MAC-адреса. Но если это может WifiInfoView, которая не требует ни специальных драйверов, ни режима монитора беспроводной карты, значит информация о модели роутера распространяется в беспроводных сетях без шифрования. И, следовательно, её можно обнаружить такими программами как Wireshark.

Гугление и исследование инструментов не дало никакой информации, поэтому пришлось самому провести небольшое исследование.

Раскрытие модели роутера из Vendor Specific: Microsof: WPS

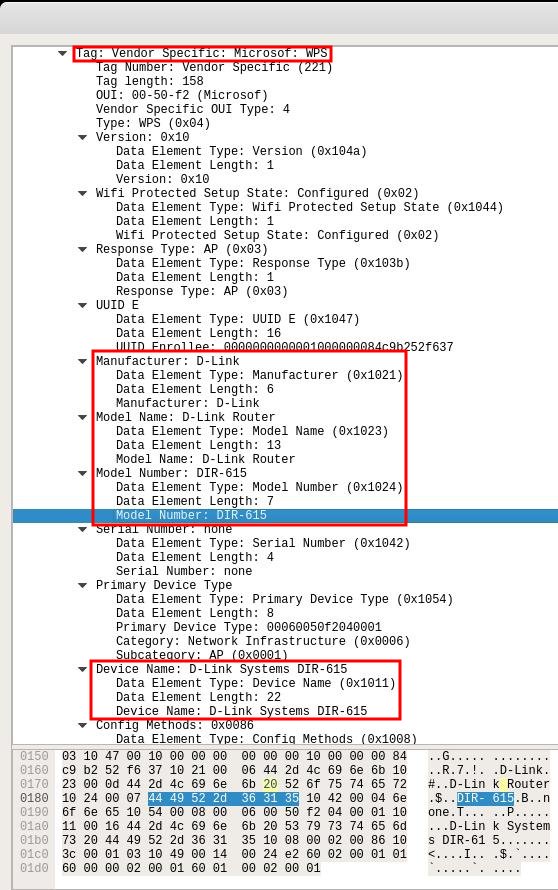

Я несколько минут захватывал фреймы Wi-Fi, а затем стал искать по фильтрам, начал с фильтра frame contains "". Для ТД D-Link Systems DIR-615 раскрывалась модель роутера, поэтому я присмотрелся к фреймам, содержащим этот текст:

Как можно увидеть, в тэге Tag: Vendor Specific: Microsof: WPS в полях Model Name, Model Number, Device Name раскрывается точная информация о модели роутера:

- Model Name: D-Link Router

- Model Number: DIR-615

- Device Name: D-Link Systems DIR-615

Дальнейшее изучение фреймов, содержащих информацию о модели роутера показало, что полезная информация также может находиться в полях:

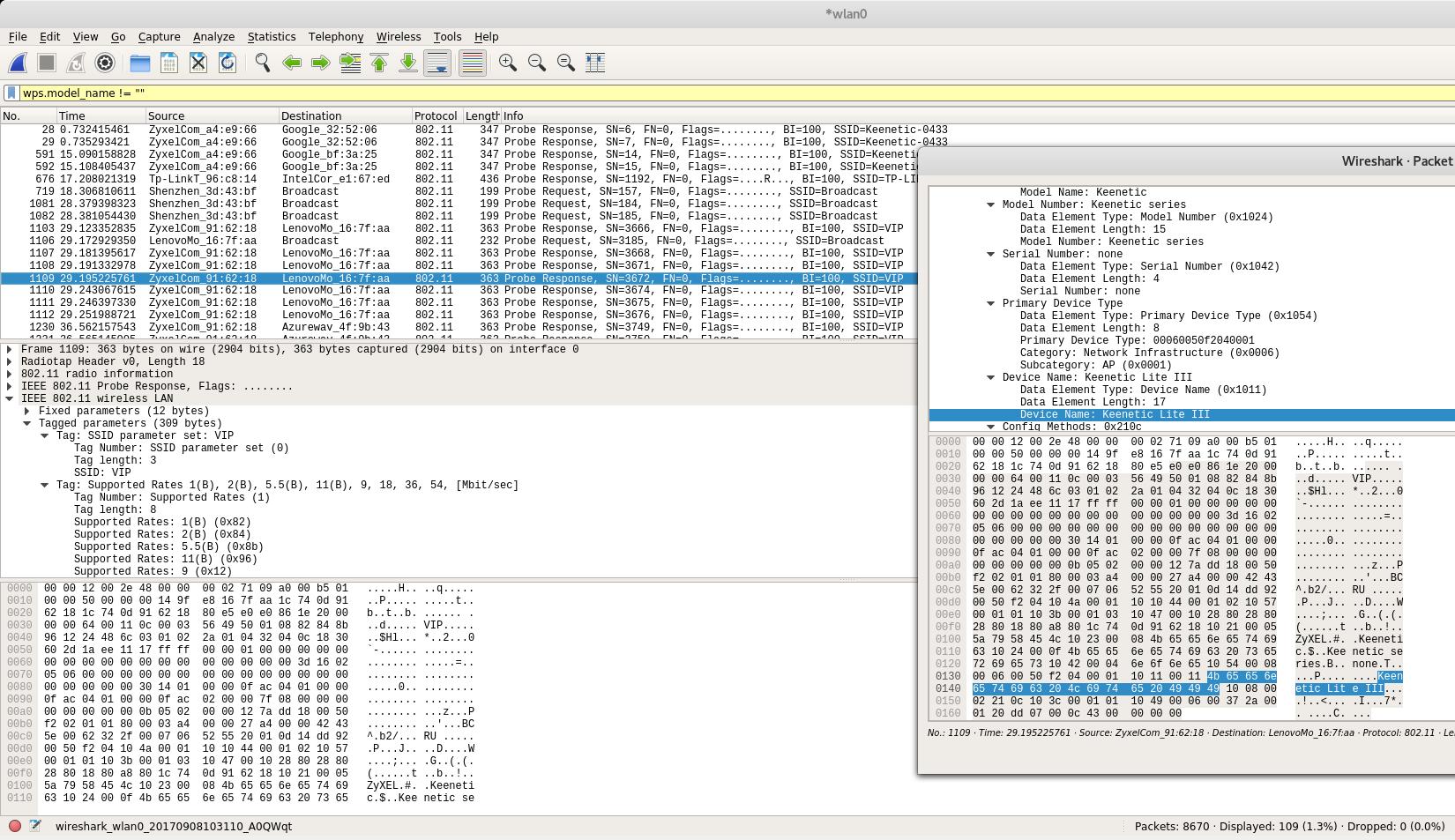

С помощью фильтров

можно вывести все фреймы, в которых поля «Имя устройство» или «Имя модели» являются не пустыми.

Следующий фильтр покажет фреймы, в которых поле ИЛИ «Имя устройства», ИЛИ «Имя модели», ИЛИ «Номер модели» являются не пустыми:

Следует помнить о фильтрах wps.serial_number и wps.manufacturer – из них также можно извлечь информацию.

Для моих данных фильтр wps.new_device_name не показывал никакой информации – у меня в радиусе доступности отсутствуют ТД с фреймами с какой-либо информацией в этом поле.

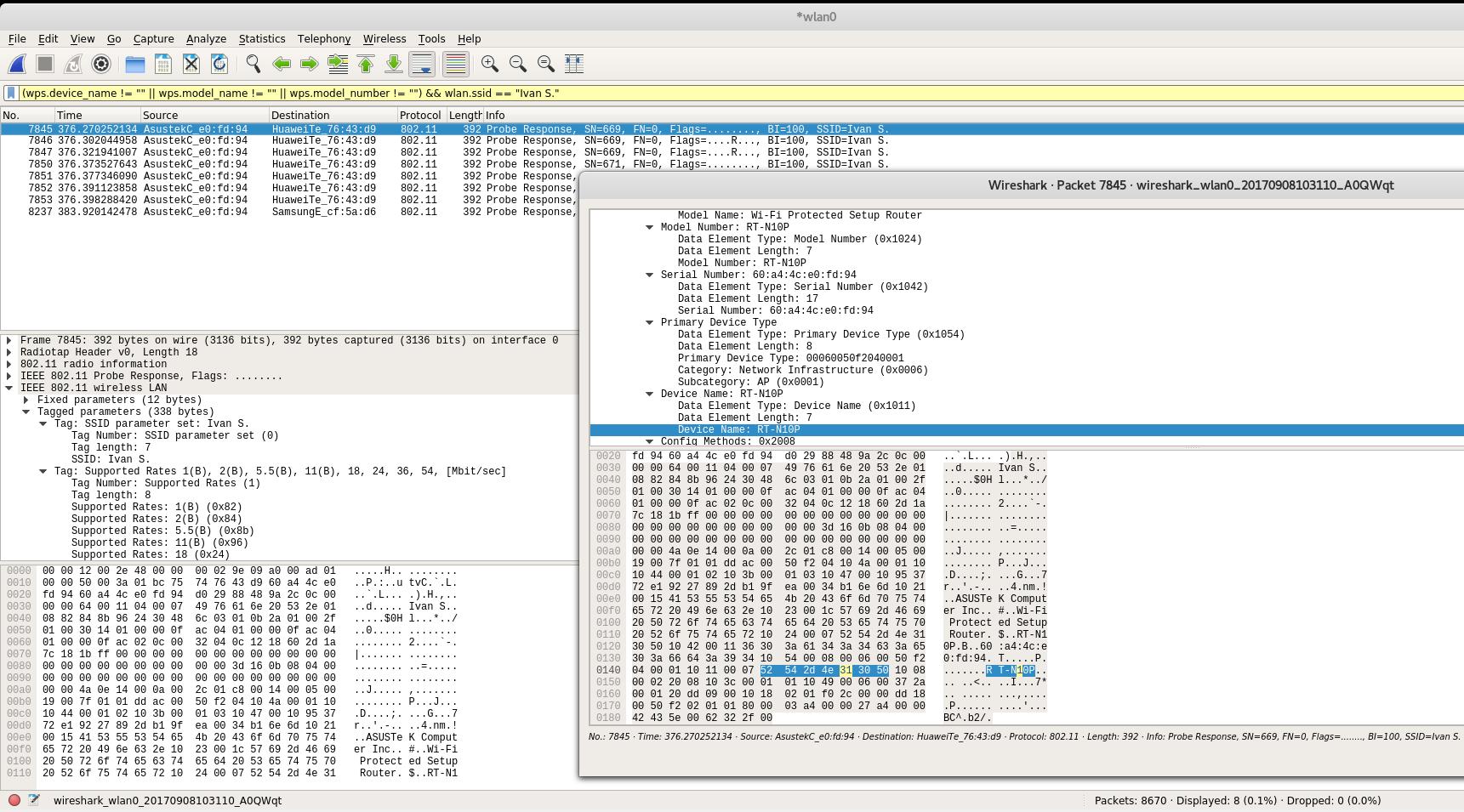

Если мы хотим посмотреть фреймы с информацией о версии для конкретной точки доступа, то можно использовать фильтр wlan.ssid:

Вместо ESSID вставьте имя интересующей сети, например, я хочу посмотреть для сети Ivan S., тогда:

Запись Device Name: RT-N10P говорит о том, что модель роутера RT-N10P.

Вместо имени сети можно использовать BSSID (MAC-адрес), для этого имеются фильтры wlan.addr и wlan host, например:

Ниасилил

В принципе, всё понятно, каким именно образом утекают данные о точной модели из роутера. Причём, в отличие от MAC-адреса, который в некоторых моделях можно подменить, настройки для изменения данных для Vendor Specific: Microsof: WPS мне ни разу не попадались. Т.е. здесь можно получить более достоверную информацию о производителе роутера и его модели, чем из MAC-адреса.

Логичным завершением исследования должна стать утилита для автоматического извлечения этих данных для всех подверженных точек доступа в радиусе доступности. Вполне возможно, что с этим справится Bash скрипт с tshark и tcpdump.

Нужные фреймы из файла захвата можно извлекать примерно так:

Пока нет готового решения, можно смотреть информацию о модели из Windows с помощью WifiInfoView, либо вручную в Wireshark, как это показано выше.

Кстати. Возможно знатоки tshark и tcpdump или чего-то подобного подскажут элегантный способ извлечения строк с «Именем устройства», «Именем модели» и т.д.

Информация о точной версии роутера теперь показывается в Wash с использованием опции -j

UPD: Теперь есть готовое решение и под Linux, подробности в «Новое в Wash и Reaver».

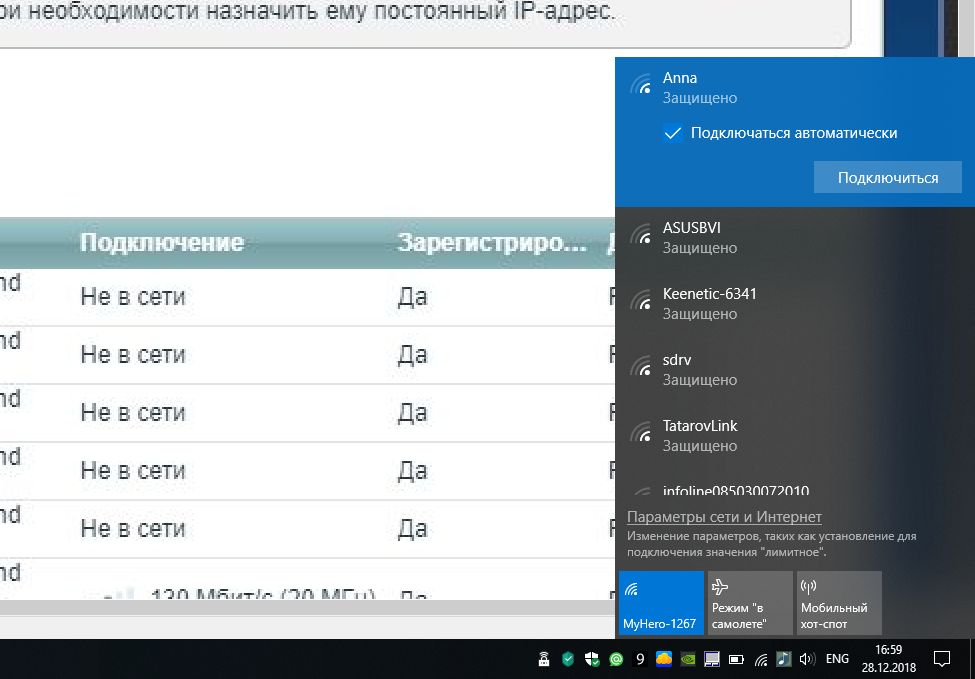

Почти каждый человек давал пароль от домашнего Wi-Fi другим людям — гостям или даже соседям, если с их сетью появлялись проблемы.

При этом, соединение с сетью — возможность получить массу данных о роутере и подключенных к ним устройствах.

Разобрались, что можно узнать о владельце Wi-Fi-сети, если ваше устройство хоть раз к ней подсоединялось.

1. Можно узнать пароль от сети

Пароль от Wi-Fi можно найти в настройках компьютера.

Если владелец устройства один раз подключился к Wi-Fi с компьютера, он может снова узнать пароль от сети.

Если устройство подключено к сети и находится в зоне ее покрытия, узнать пароль можно с помощью нескольких простых шагов.

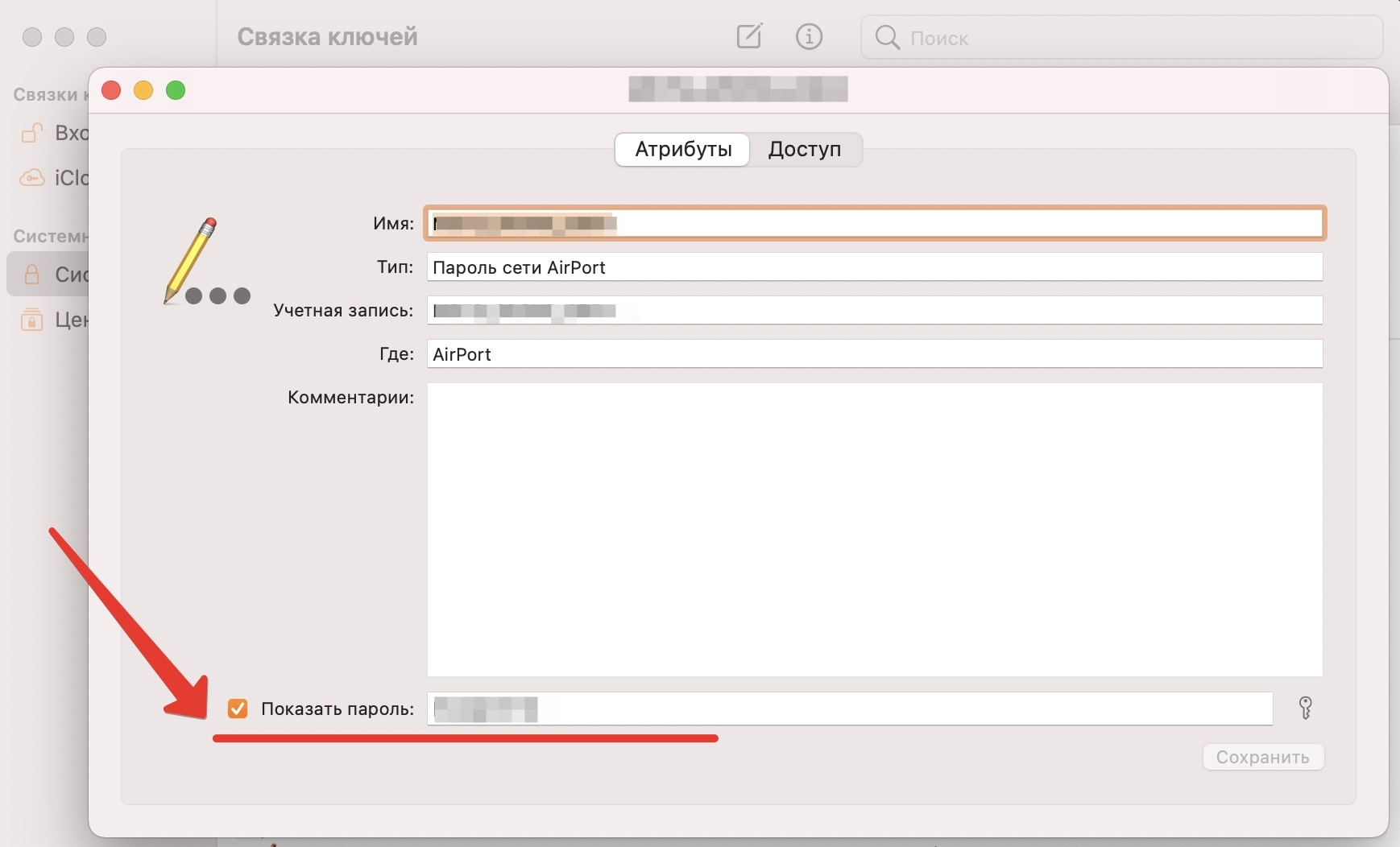

На macOS: откройте приложение «Связка ключей» и пройдите по пути «Система» —> нужная нам сеть. Поставьте галочку в области «Показать пароль» и введите собственный от iCloud. В строке справа появится пароль.

На Windows: Найдите значок сети на панели управления, кликните по нему правой кнопкой мыши и выберите «Параметры сети и интернет». Здесь нужно выбрать «Настройка параметров адаптера». Теперь нужно кликнуть правой кнопкой мыши по беспроводному соединению и выбрать «Состояние». Далее, нажмите «Свойства беспроводной сети» и перейдите на вкладку «Безопасность». Поставьте галочку в пункте «Отображать вводимые знаки» и вы увидите пароль доступа.

Если вы более не подключены к сети, но ранее он уже подключался к ней, то это тоже решаемо. Правда, ситуация чуть сложнее, придется иметь дело с командной строкой.

Как это сделать на Windows: запустите командную строку с помощью сочетания клавиш Win + R. Введите команду cmd и нажмите Enter. Далее введите команду netsh wlan show profiles и снова нажмите Enter. После этого вы увидите все сети, от которых в системе сохранены пароли.

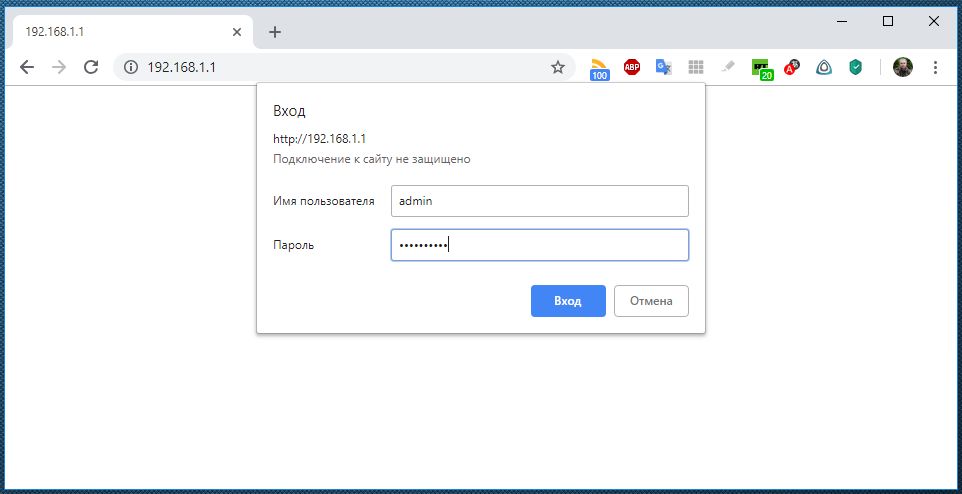

2. Можно зайти в настройки роутера

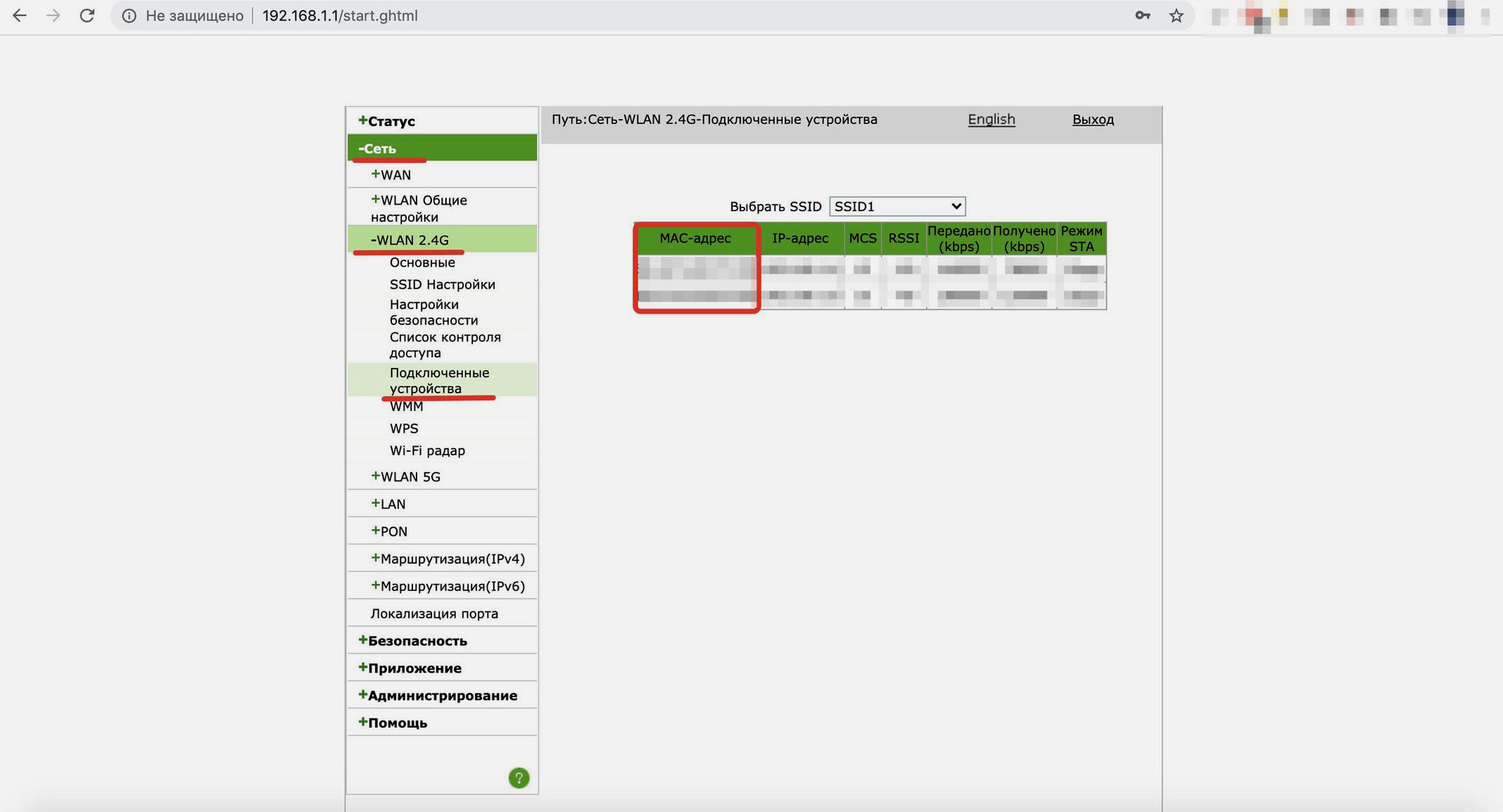

Заходим в настройки роутера и видим данные о подключенных устройствах.

Если человек, подключенный к вашей сети, наберет в адресной строке браузера адрес вашего роутера, у него откроется окно с запросом пароля и логина для доступа к настройкам.

Если их ввести, то он получит основные данные о маршрутизаторе и подключенных устройствах. Проблема в том, что адрес личного кабинета, логин и пароль у роутеров почти всегда одинаковые.

И, если вы их не сменили, то по умолчанию, то адрес роутера чаще 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль — admin и admin.

Здесь можно найти MAC-адрес роутера, по которому определяется его местоположение. А в разделе «Подключенные устройства» можно найти IP и MAC-адрес подсоединенных смартфонов, ноутбуков, телевизоров, роботов-пылесосов и всех остальных девайсов.

Другие действия возможны только если злоумышленник получил доступ к настройкам роутера.

3. Можно узнать, какие устройства подключены

MAC-адрес уникален для каждого устройства. Он содержит в себе сведения, позволяющие установить производителя.

Определить его можно в базах данных, напрамер, в 2ip.ua. Вводите Mac-адрес в поисковой строке, получаете производителя.

При этом, тип и модель устройства узнать невозможно. Поэтому злоумышленник не поймет, ноутбук это или робот-пылесос.

Это все, а перехватить трафик просто так не получится

Все устройства, подключенные к одному роутеру, могут получать доступ друг к другу. При этом, по умолчанию на устройствах общий доступ к файлам по сети защищен паролем, и просто так получить удаленный доступ к ним невозможно.

Даже если человек будет подключен к вашей сети, то следить за вашими действиями или украсть сохраненные в кэше пароли практически невозможно. Так сделать реально, но для этого нужен профильный софт и хакерские навыки.

Поэтому единственное, что стоит сделать для большей безопасности, — сменить логин и пароль роутера по умолчанию. Тогда сторонний пользователь не получит доступ к MAC-адресам устройств и не узнает их производителей.

Эта утечка данных тоже не страшна. Гораздо важнее просто знать, что никто не зайдет в настройки маршрутизатора.

(68 голосов, общий рейтинг: 4.10 из 5)

Сегодня мы будем вычислять местоположение человека с помощью BSSID, зная его MAC-адрес Wi-Fi.

Самое сложно в этом деле, это узнать MAC-адрес Wi-Fi человека. Можно использовать социальную инженерию, но это зависит от вашего красноречия.

В адресной строке ищем wifinetworks= и вписываем наш mac-адрес без двоеточий.

Так чтобы получилось wifinetworks=6A285D7B78D8 .Жмём enter и получаем эту страницу:

Строка <coordinates latitude="59.1312675" longitude="37.8965149" координаты mac-адреса. Заходим в google карты и пишем в поиске

И мы получаем местонахождение нашего человека

Теперь можно смело говорить: "Я тебя по mac-адресу вычислю".

P.S Я не писатель

P.P.S За ошибки не бейте

P.P.P.S Надеюсь пост под тему сообщества

Информационная безопасность

1.2K постов 22.7K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Я может сейчас херню скажу, но мы ведь находим местоположение wifi роутера с точностью до 100 метров? Так я с помощью телефона, по уровню сигнала, прям к роутеру подойду, с точностью до 10 метров)))

Узнать мак адрес с помощью социальной инженерии? Проще реальный адрес так же выведать

<error code="6">Not found</error>

Назвать метод API багом - это сильно )

но чтобы отсканить мак адрес надо находиться с этим человеком в этом же сегменте вайфая :)

можно конечно вьебать скрипты на стрfничку, которые будут собирать инфу о компе. но это задача не для переругивающихся ботов :)

Был забавный случай на эту тему. Я вернулся в контору из командировки в глухую сибирскую деревушку. Но тут ко мне подбегает сотрудник и говорит, что я умудрился привести с собой эту самую деревушку, так как его смартфон определяет своё местоположение в Сибири, причём даже точно указывает на моё место проживания там. Долго думали, как такое возможно. Оказалось, всё просто: в командировке я раздавал мобильный интернет, умнофоны проходящих людей зафиксировали адрес моей точки и отправили его Яндексу. Когда же я включил хотспот уже в конторе, телефон моего коллеги увидел эту точку и опираясь на базу яндекса, решил, что он (а заодно и сам коллега) в Сибири.

Как это работает? Люди с яндекс картами ходили к Вашем районе и закэшировали MAC-адрес вашего роутера. И да, Большой Брат следит за вами.

чего-то я не пойму, вы тут ищете по маку точки доступа или по маку мобильного устройства?

Если я вижу все мак адреса сотовых телефонов сотрудников в юбнт контроллере, я что, могу их всех отслеживать? Кстати,если мак адрес вафли можно достать в поле действия вафли,то зачем вычислять местоположение?Или может кто-нибудь рассказать про другие методы получения мака?

Метод, описанный в статье, неактуален в 2021 году, т.к. этот сервер Яндекса был отключён в конце 2020 года.

статья из разряда “посмотри на доме адрес и по адресу узнай его положение в гуглмапс”.

наверное логично было бы расказать про более адекватные способы получения мака в случае неизвестности местонахождения точки.

Действие вафли 20-50 метров. Точность гпс 100м. Проще пройтись и визуально поискатьА "наоборот" есть у кого? По диапазону координат найти мак-адреса этих мест

Тоесть получается как? Меня можно найти по роутеру? Или им для этого нужно знать мой МАС,и если так то где они могут его взять? а если мне вафлю через мобилу( точку доступа ) раскинули? Ответьте пожалуйста!

до сих пор работает. Прогнал маки, сработал только от роутера. От телефона не попробовал. Видимо правильно говорят, находит маки от точек доступа. Для более быстрого определения места на карте при последующих подключениях.

по маку От модема место не определил - not found. видимо только маки от точек подходят.

Не посвятите ли случаем, как это работает?

arp -a с помощью этой команды можно узнать BSSD WiFi

у нас точки доступа воруют.. так вот 5 человек уже попались)

не ручаюсь за верность, но видимо яндекс как то периодически сканирует роутеры. Мне показало адрес где роутер стоял 2 недели назад

P.S фото из гугла, даже не ищите местоположение

Верни мой 2007, я тебя по IP вычислю!!

Я чёт не пойму, люди, вас не смущает что в мире одинаковых мак адресов тонна?! И подменить их не составляет труда.

Защищаться то, проще простого. У меня на двери NFC метка, прошёл мимо - вафля вырубилась.А нахрена она в городе? Батарею выжирать? Один хрен почти все вафли запоролены и в целом, редкие, сигнал слабый.

очень сложно, узнать мак адрес, а зачем он вам вообще, ни проще ли узнать пароль от гугл акк по средством той же инженерии, затем установить человеку любой продукт антивирусный к примеру 360TS, и всё вы будете со своего устройства отслеживать все его перемещения, даже если вайфай не включен, но есть интернет+GPS. Если вы думаете, что без прикосновения пальца, установить что либо на смарфон не возможно, вы глубоко ошибаетесь, то что ваша жертва увидит у себя абсолютно ликвидный антивирус которого вчера не замечал, да он даже не обратит на это особого внимания, всё много кратно упрощается если подобный продукт вообще уже присутствует на смартфоне, в таком случае вам нужно брутануть только пароль самого антивира.

Если вы используете неправильную конфигурацию своего роутера, то рискуете отдать свою домашнюю сеть на растерзание чужакам. CHIP расскажет, как узнать кто еще пользуется вашим Wi-Fi и поможет защитить беспроводную сеть от проникновения и взлома.

Современные маршрутизаторы или роутеры обладают очень высокой защитой от взлома. Но если подойти к их настройке недостаточно серьезно, есть большой риск оставить вашу домашнюю сеть без защиты от проникновения. В случае, если злоумышленник получит доступ к настройкам вашего роутера, то он сможет не только сконфигурировать его для своих целей, но и завладеет информацией, хранящейся на вашем ПК и мобильных устройствах, подключенных к маршрутизатору. Кроме того, под угрозой окажутся и передаваемые через Wi-Fi банковские данные и ваше переписка по почте и в соцсетях, т.к. шифрование выполняется самим устройством.

Избежать утечек ваших ценных данных позволит правильная настройка безопасности маршрутизатора и сегментерование сети. Последнее важно, если вы применяете в доме умные устройства, соединенные через беспроводное подключение.

Но для начала нужно узнать, кто сейчас пользуется вашим Wi-Fi и провести несколько тестов защищенности вашей беспроводной сети с помощью бесплатных онлайн-сервисов и антивирусов.

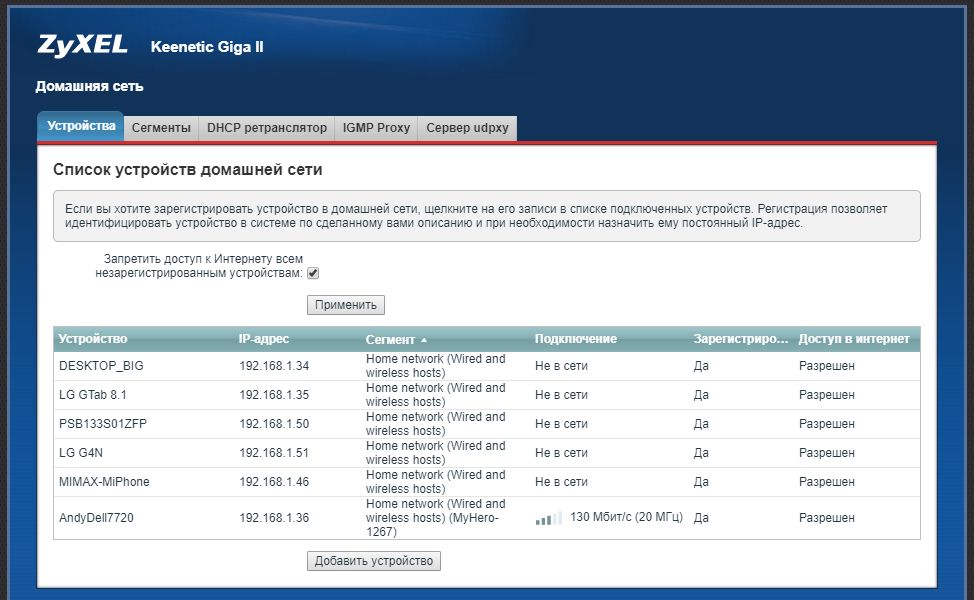

Кто еще пользуется вашим Wi-Fi

Бесплатный доступ в Интернет дома — это всегда хорошо, ведь не надо платить абонентскую плату. Особенно велик соблазн им воспользоваться, если сосед по подъезду с мощным сигналом роутера забыл или по каким-то причинам не сумел защитить беспроводную сеть паролем.

Однако, даже если ключ к доступу в домашнюю сеть имеется, он может быть недостаточно сложным, типа 123456 и другой простой популярной комбинацией на клавиатуре, которые легко подобрать простым перебором. В этом случае велик шанс заполучить несанкционированного пользователя в свою сеть.

Узнать IP можно либо на нижней стороне роутера, либо введя команду в окно командной строки.

- Чтобы запустить команду, нажмите одновременно клавиши «Win+R»

- Введите в окне запроса в ней команду «cmd»

- Выполните «ipconfig/all»

- В разделе «Основной шлюз» вы найдете искомый IP-адрес.

Для роутеров Keenetic обычно это 192.168.1.1. Теперь откройте свой браузер и в адресной строке введите этот IP.

|  |

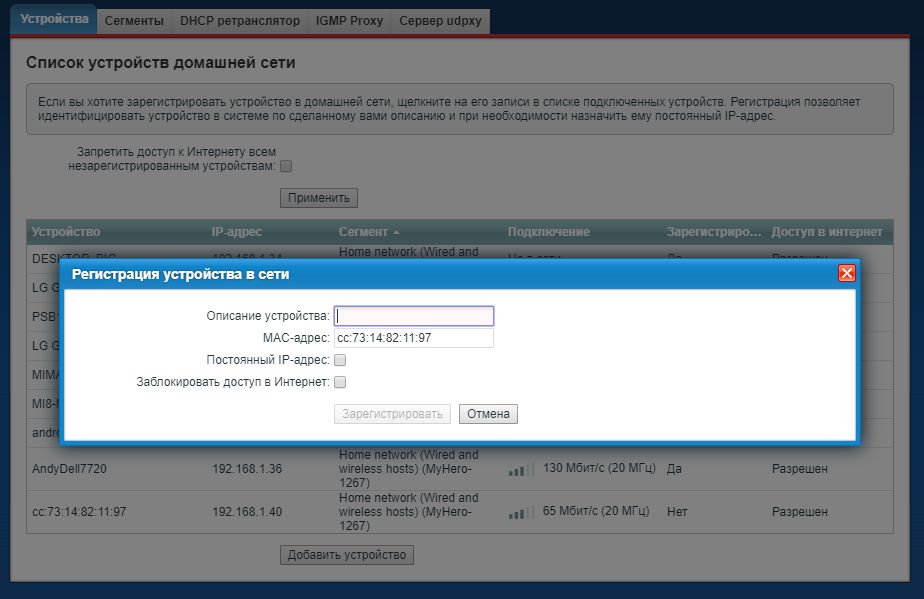

Ищем чужих

Проще всего просто поменять пароль на более надежный. Точнее, это нужно сделать в любом случае, но можно и не ограничиваться такими элементными решениями, а, например, разрешить подключения к сети только для собственных устройств.

Доступ только для своих

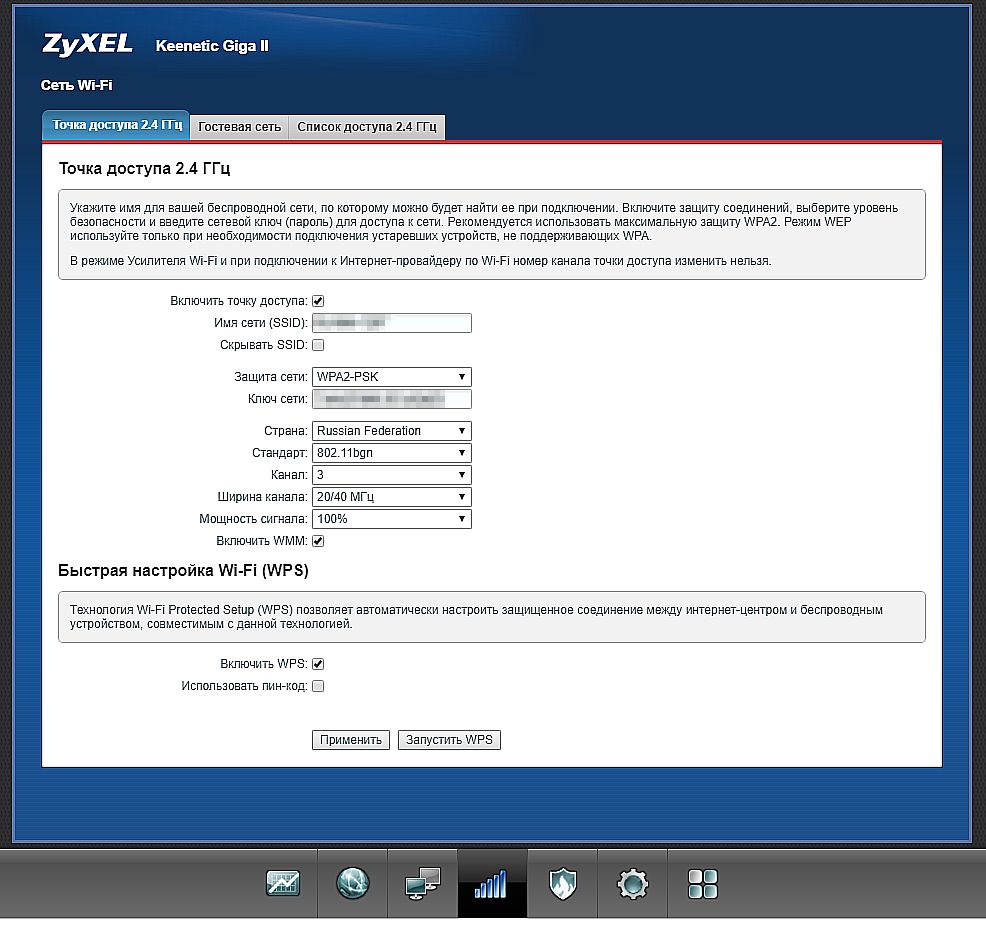

Теперь настало время поменять пароль. Кликните в нижнем меню на иконку «Сеть Wi-Fi» и в поле «Ключ сети» задайте 12-значный пароль с цифрами и буквами с использованием заглавных символов. Не забудьте здесь же задать в разделе «Защита сети» шифрование данных с типом WPA2-PSK. Напомним, что шифрование устанавливать нужно обязательно, хотя оно и несколько тормозит передачу данных. Это позволит защитить пакеты данных от перехвата злоумышленниками.

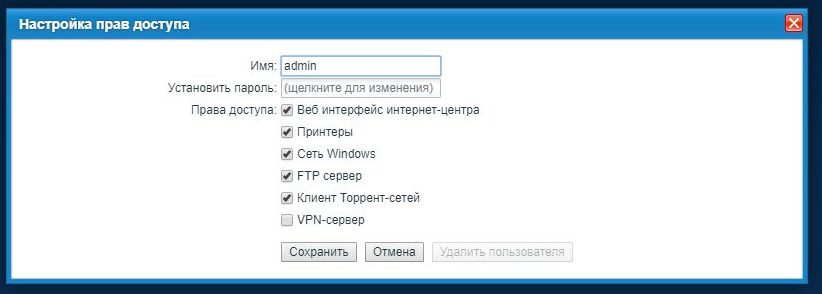

Еще одним важным шагом в защите домашней сети является установка пароля на доступ в настройки роутера. Изменить его можно для Keenetic в разделе «Система» и на вкладке «Пользователи». Настройки роутера доступны для пользователя admin.

Как проверить уязвимость роутера?

Прежде чем хакеры предпримут атаку на ваш компьютер, попробуйте сначала сами выяснить, где находится уязвимое место вашей домашней сети, чтобы им не смогли воспользоваться для проникновения. Таким образом, для защиты сначала придется обмануть систему.

В Интернете можно найти заслуживающие доверия сервисы, бесплатно проводящие тестирование на проникновение. В дополнение к этому необходимо заранее изучить сайты CERT (Computer Emergency Response Team) Федерального управления по информационной безопасности на предмет известных уязвимостей в ваших устройствах.

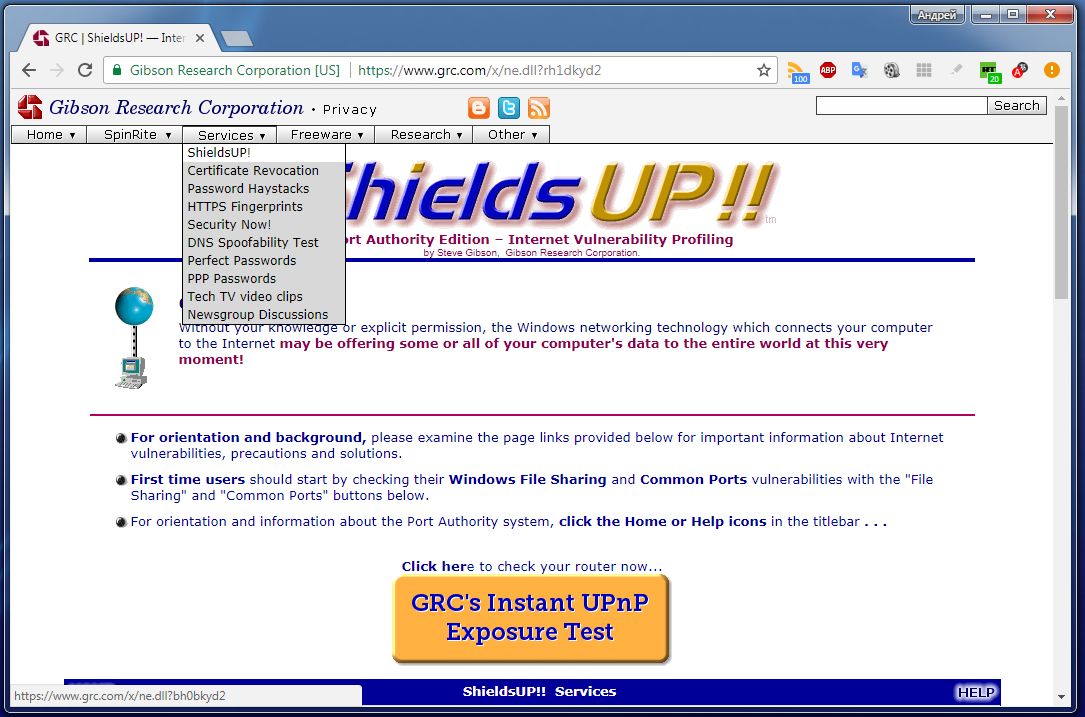

Как найти открытые порты?

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт GRC, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов: нажатием на «ShieldsUP» вы проверите свою сеть на наличие открытых портов

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список

Повышаем защищенность роутера

Большинство популярных производителей роутеров регулярно выпускают обновления прошивки своих устройств, в которых помимо повышения стабильности и скорости доступа в сеть усиливают и защиту самих маршрутизаторов. Проверять обновления для своего устройства нужно регулярно хотя бы раз в месяц. Некоторые производители уже избавили пользователей от этой процедуры и прошивки роутер устанавливает самостоятельно — без шума и пыли.

Если вы владелец старой модели, например, как у нас Zyxel Keenetic Giga II, то для проверки и установки обновлений зайдите в раздел «Система» на вкладку «Обновление». Убедитесь, что в поле «Доступная версия» появился апдейт и установите его. После инсталляции роутер перезагрузится.

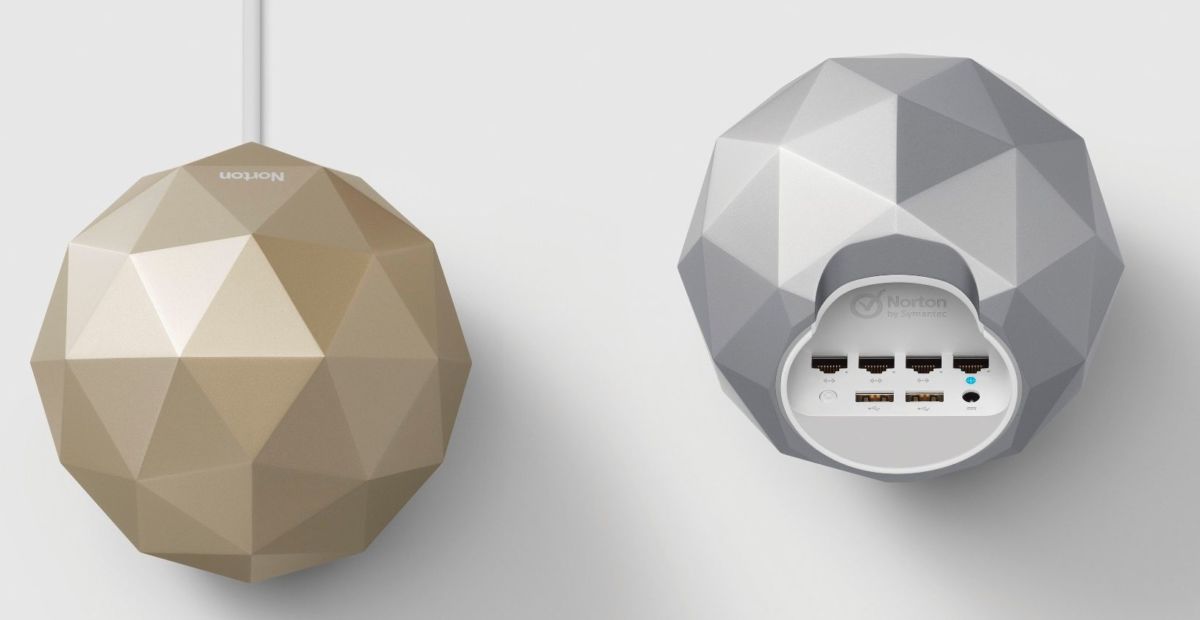

Встроенная антивирусная защита

Роутер Norton Core

В настоящее время многие производители работают над новыми устройствами с встроенными антивирусами. На европейском рынке уже появился роутер Norton Core, который может похвастаться встроенной защитой. На подходе и роутер с встроенным антивирусом от AVAST. Но для всех тех, кто пока не готов приобретать новый роутер, мы расскажем, как убедиться, что на устройстве продолжает работать оригинальная прошивка и что хакеры не вмешались в сетевой трафик.

Как распознать манипуляции

Сегментирования домашней сети

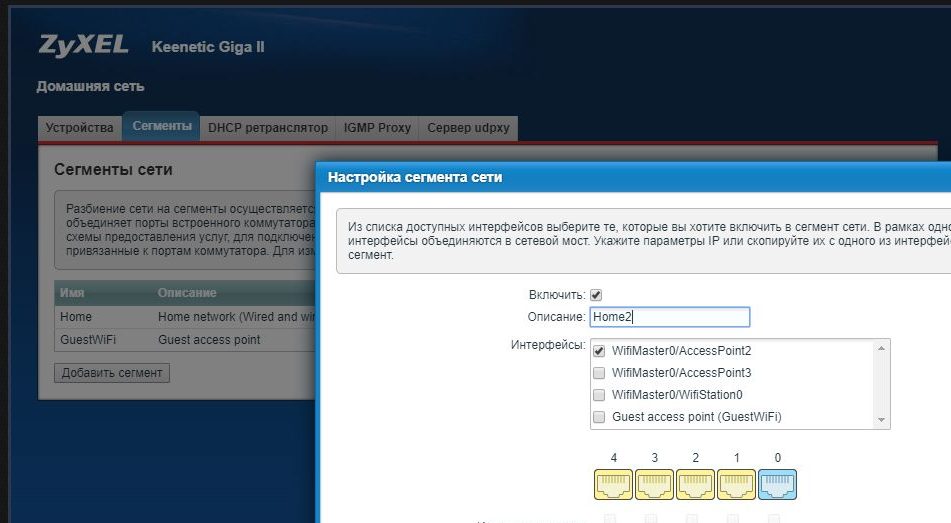

Для создания нового сегмента необходимо в интерфейсе роутера зайти в меню «Домашняя сеть» на вкладке «Сегменты» нажмите «Добавить сегмент». Далее можно установить для него настройки — например, разрешить или запретить устройству выход в Сеть.

Нужна своя политика доступа для каждого устройства. Владельцы Keenetic могут создать профили доступа. Они позволяют регулировать доступ к Интернету для каждого отдельного устройства. Эту защиту хакерам обойти непросто

Затем нужно будет прописать в этом сегменте клиентов, которым вы планируете выдать лишь доступ в Интернет, либо создается отдельный профиль, либо настраивается гостевой Wi-Fi. Кроме того, на вкладке «Устройства» можно разрешить или запретить конкретному девайсу доступ в Интернет.

Читайте также: