Как отключить все неиспользуемые порты на коммутаторе cisco

Для получения неправомочного доступа к коммутируемой локальной сети и передаваемой по ней информации злоумышленники используют уязвимость в защите сети. Успешная борьба с хакерами возможна, когда известны их методы проникновения в сеть .

Один из методов получения неправомочного доступа к передаваемым по сети данным использует широковещательные рассылки протокола CDP , который обнаруживает прямо подключенные устройства Cisco и облегчает создание сети. Протокол CDP по умолчанию настроен на всех портах устройств Cisco (коммутаторах и маршрутизаторах). Рассылки протокола CDP реализуются на 2-ом уровне модели OSI и производятся только внутри локальной сети. Подключившись к локальной сети, хакер может получить информацию об адресах устройств, версии IOS и другую информацию, необходимую для организации атак. Поэтому, несмотря на удобства, предоставляемые протоколом CDP , его рекомендуется отключать ( no cdp run - в режиме глобальной конфигурации), если в нем нет острой необходимости.

Для неправомочного получения передаваемой по локальной сети информации хакеры часто организуют атаки на DHCP -серверы. При этом используются атаки истощения ресурсов DHCP -сервера, т.е. доступных для пользователей IP-адресов, и атаки подмены легального DHCP -сервера ложным. Для истощения ресурсов хакер организует рассылку множества ложных запросов на DHCP - сервер , который выдает адреса виртуальным ложным пользователям, а легальным - адресов не достается. Таким образом, организуется отказ в обслуживании легальных пользователей.

Подмена легального DHCP -сервера ложным (DHCP-спуфинг) обычно реализуется после атаки истощения. Ложный DHCP - сервер начинает раздавать клиентам ложные адреса, в том числе ложный адрес службы доменных имен DNS . Тем самым злоумышленник получает доступ к передаваемой по сети информации.

Рис. 6.5. Надежные и ненадежные порты коммутатора

Если устройство хакера, подключенное к ненадежному порту и имитирующее ложный DHCP - сервер , отправит пакет с предложением ( DHCP Offer ), то порт выключается. Для ненадежных портов формируют таблицу привязок устройств, которая задает МАС- адрес и IP- адрес клиента, номер VLAN , идентификатор порта, что разрешает подключаться к коммутатору только авторизованным пользователям, т.е. фильтровать трафик.

Надежные порты формируются специальным образом. Например, для создания надежного порта F0/1 на коммутаторе Sw-A ( рис. 6.5) необходимо запустить функцию отслеживания DHCP :

Затем указать виртуальные локальные сети , например vlan 10, vlan 20, vlan 30

Затем задать надежные порты, например:

Комплекс указанных мер, наряду с функцией безопасности порта, позволяют снизить уязвимость сети.

Функция безопасности портов коммутаторов

Для повышения безопасности администратор может:

- создать запись таблицы коммутации вручную, указав МАС-адрес узла, которому разрешено подключение, остальным узлам доступ запрещен; статические записи может удалить только администратор;

- динамические записи таблицы коммутации перевести в режим статических, когда они не будут удаляться по истечению заданного таймером времени; записи удаляются только после перезагрузки коммутатора;

- создать записи на основе привязки (sticky), которые не удаляются даже после перезагрузки коммутатора;

- ограничить количество МАС-адресов, которым разрешено подключение к порту коммутатора.

Методы реализации функцией безопасности портов коммутатора рассмотрены на примере сети рис. 6.6.

Рис. 6.6. Реализация функцией безопасности портов

В исходном состоянии таблица очищена:

"Прозвонка" с узла РС3 на узел РС1 формирует две динамические записи в таблице коммутации, которые и удаляются динамически через 5 минут. Таблица коммутации отображается по следующей команде:

Не дожидаясь истечения заданного таймером времени, администратор может вручную произвести очистку динамически созданных адресов по команде clear mac-address-table в привилегированном режиме.

Формирование статической записи таблицы коммутации (таблицы MAC-адресов) производится по следующей команде:

Для интерфейса F0/10 сети рис. 6.6 с подключенным узлом РС0 с МАС-адресом 0090.2131.14DE статическая запись будет следующей:

Значение физического адреса можно получить по команде

В результате таблица коммутации приобретает следующий вид:

Распечатка команды show run содержит информацию о статической записи:

Чтобы удалить созданные статически записи МАС-адресов, нужно использовать следующую команду:

Перевод динамических записей таблицы коммутации в режим статических реализуется по команде switchport port-security в режиме конфигурирования интерфейса. Например, после настройки безопасности порта F0/11 ( рис. 6.6)

и "прозвонки" с узла РС1 на узел РС3 таблица МАС-адресов приобретает следующий вид:

Записи, преобразованные из динамических в статические по команде switchport port-security , удаляются после перезагрузки коммутатора. Чтобы этого не происходило, создают записи на основе привязки ( sticky ):

Эти записи добавляются в текущую конфигурацию, их можно посмотреть по команде show run .

В схеме рис. 6.6 три компьютера РС3, РС4, РС5 подключены к коммутатору через концентратор. Если известно, что лишь два узла являются легальными, и значит третий - нелегальный, то можно настроить порт, так чтобы МАС-адреса двух узлов, первыми передающих данные, были разрешенными, а попытки передачи данных другими узлами приводили бы к блокировке порта или отбрасыванию кадра. Максимальное количество разрешенных (защищенных) МАС-адресов, например 2, задается по команде:

Существуют разные режимы реагирования на нарушение безопасности. По умолчанию на коммутаторах установлен режим shutdown , который при необходимости можно установить по команде:

Нарушение безопасности происходит, когда нелегитимная станция попытается получить доступ к интерфейсу. В этом режиме при нарушении безопасности порт принудительно выключается. Включение порта производится путем последовательного административного выключения ( shutdown ) и затем включения ( no shutdown ) интерфейса.

Существуют еще два режима реагирования на нарушения безопасности: режим защиты (Protect) и режим ограничения (Restrict). В этих режимах пакеты с неизвестными исходящими МАС-адресами отбрасываются (уничтожаются). При этом в режиме ограничения формируется уведомление, а в режиме защиты - не формируется.

Для того чтобы злоумышленнику был затруднен доступ в локальную сеть, необходимо все неиспользуемые порты коммутатора отключить по команде shutdown .

Установку функции безопасности на интерфейсе можно проверить по командам show run, show mac-address-table, showport-security int <тип номер>. Например, проверка порта F0/12 ( рис. 6.6) дает следующий результат:

Из распечатки следует, что функция безопасности порта F0/12 коммутатора (Port Security) включена (Enabled), режим реагирования - Shutdown, максимальное число разрешенных MAC-адресов - 1, запись функции безопасности создана на основе привязки (Sticky).

Аналогичную информацию дает распечатка текущей конфигурации:

Среди базовых функций безопасности сети следует отметить оценку уязвимости, которую дает аудит сети и моделирование атак (пробное проникновение в сеть). Аудит определяет тип данных, которые может получить злоумышленник с помощью анализатора сетевого трафика. Моделирование атак позволяет оценить текущую уязвимость сети.

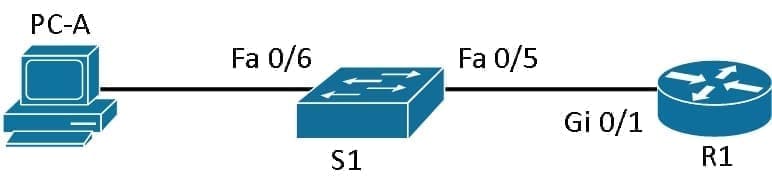

Топология

Таблица адресации

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию |

| R1 | G0/1 | 172.16.99.1 | 255.255.255.0 | N/A |

| S1 | VLAN 99 | 172.16.99.11 | 255.255.255.0 | 172.16.99.1 |

| PC-A | NIC | 172.16.99.3 | 255.255.255.0 | 172.16.99.1 |

Задачи

Часть 1. Настройка топологии и установка исходного состояния устройства

Часть 2. Настройка базовых параметров устройств и проверка подключения

Часть 3. Настройка и проверка доступа с помощью протокола SSH к коммутатору S1

- Настройте доступ по протоколу SSH.

- Измените параметры SSH.

- Проверьте конфигурацию SSH.

Часть 4. Настройка и проверка параметров безопасности для S1

- Настройте и проверьте общие функции безопасности.

- Настройте и проверьте функцию безопасности порта.

Исходные данные/Сценарий

На компьютерах и серверах следует ограничивать доступ, устанавливая качественную систему безопасности. На ваших устройствах сетевой инфраструктуры, например коммутаторах и маршрутизаторах, тоже важно настраивать функции безопасности.

Необходимые ресурсы:

- 1 маршрутизатор (Cisco 1941 с универсальным образом M3 под управлением ОС Cisco IOS 15.2(4) или аналогичная модель);

- 1 коммутатор (Cisco 2960 под управлением ОС Cisco IOS 15.0(2), образ lanbasek9 или аналогичная модель);

- 1 ПК;

- консольные кабели для настройки устройств Cisco IOS через консольные порты;

- кабели Ethernet, расположенные в соответствии с топологией.

Часть 1. Настройка топологии и инициализация устройств

В первой части вам предстоит создать топологию сети и при необходимости удалить все конфигурации.

Шаг 1: Подключите кабели в сети в соответствии с топологией.

Шаг 2: Выполните инициализацию и перезагрузку маршрутизатора и коммутатора.

Если ранее на маршрутизаторе или коммутаторе были сохранены конфигурационные файлы, выполните инициализацию и перезагрузку устройств, чтобы восстановить базовые настройки.

Часть 2. Настройка базовых параметров устройств и проверка подключения

Во второй части лабораторной работы вам предстоит настроить базовые параметры маршрутизатора, коммутатора и ПК. Имена и адреса устройств можно найти в топологии и таблице адресации в начале этой лабораторной работы.

Шаг 1: Настройте IP-адрес на PC-A.

Шаг 2: Настройте базовые параметры на маршрутизаторе R1.

- Задайте имя устройства.

- Отключите поиск DNS.

- Настройте IP-адрес интерфейса в соответствии с таблицей адресации.

- Назначьте class в качестве пароля привилегированного режима EXEC.

- Назначьте cisco в качестве пароля консоли и виртуального терминала VTY и активируйте вход.

- Зашифруйте все незашифрованные пароли.

- Сохраните текущую конфигурацию в загрузочную конфигурацию.

Шаг 3: Выполните базовую настройку коммутатора S1.

Не рекомендуется назначать административный IP-адрес коммутатора для сети VLAN 1 (или любой другой VLAN с конечными пользователями). На данном этапе вам предстоит создать VLAN 99 на коммутаторе и назначить этой сети IP-адрес.

a. Задайте имя устройства.

b. Отключите поиск DNS.

c. Назначьте class в качестве пароля привилегированного режима EXEC.

d. Назначьте cisco в качестве пароля консоли и виртуального терминала VTY и активируйте вход.

e. Настройте шлюз по умолчанию для коммутатора S1 с помощью IP-адреса маршрутизатора R1.

f. Зашифруйте все незашифрованные пароли.

g. Сохраните текущую конфигурацию в загрузочную конфигурацию.

h. Создайте на коммутаторе сеть VLAN 99 и назовите её Management.

i. Настройте IP-адрес интерфейса административной сети VLAN 99 в соответствии с таблицей адресации и включите интерфейс.

j. Выполните команду show vlan на коммутаторе S1.

k. Выполните команду show ip interface brief на коммутаторе S1.

l. Назначьте порты F0/5 и F0/6 для сети VLAN 99 на коммутаторе.

m. Выполните команду show ip interface brief на коммутаторе S1.

Примечание. При сходимости состояний портов может произойти небольшая задержка.

Шаг 4: Проверьте наличие подключения между всеми устройствами.

Часть 3. Настройка и проверка доступа с помощью протокола SSH к коммутатору S1

Шаг 1: Настройте доступ к протоколу SSH на коммутаторе S1.

b. Создайте запись локальной базы данных пользователей, которую вы будете использовать для подключения к коммутатору через SSH. Пользователь должен обладать правами доступа администратора.

Примечание. Используемый пароль не является надёжным. Он используется исключительно в рамках лабораторной работы.

c. Настройте вход транспортировки таким образом, чтобы в каналах VTY были разрешены только подключения по протоколу SSH. Для аутентификации используйте локальную базу данных.

d. Создайте ключ шифрования RSA с использованием модуля 1024 бит.

e. Проверьте конфигурацию протокола SSH и ответьте на следующие вопросы.

Шаг 2: Измените конфигурацию SSH на коммутаторе S1.

Измените конфигурацию SSH по умолчанию.

Шаг 3: Проверьте конфигурацию SSH на коммутаторе S1.

Часть 4. Настройка и проверка параметров безопасности для S1

В четвёртой части лабораторной работы вам предстоит закрыть неиспользуемые порты, выключить определённые сервисы, работающие на коммутаторе, и настроить функцию безопасности порта на основе МАС-адресов. Коммутаторы могут быть подвержены переполнению таблицы МАС-адресов, спуфинг-атакам и попыткам неавторизованных подключений к портам коммутатора. Вам нужно будет настроить функцию порта безопасности, чтобы ограничить количество МАС-адресов, которые могут быть получены портом коммутатора, а также отключить порт при превышении этого количества.

Шаг 1: Настройка общих функций безопасности на коммутаторе S1.

Шаг 2: Настройка и проверка работы функции безопасности порта на коммутаторе S1.

b. В интерфейсе командной строки S1 выполните команду show mac address-table в привилегированном режиме. Найдите динамические записи для портов F0/5 и F0/6.

c. Настройка базовой безопасности порта.

Примечание. Как правило, эту процедуру выполняют на всех портах доступа коммутатора. Интерфейс F0/5 представлен в качестве примера.

Примечание. Выполнение команды switchport port-security позволит установить максимальное количество МАС-адресов на значение 1. При попытке нарушения безопасности порт будет выключен. Команды switchport port-security maximum и switchport port-security violation можно использовать для того, чтобы изменить настройки по умолчанию.

4) Настройте статическую запись для МАС-адреса интерфейса G0/1 маршрутизатора R1, записанного на шаге 2а.

(Настоящий МАС-адрес интерфейса G0/1 маршрутизатора имеет формат xxxx.xxxx.xxxx).

Примечание. При желании вы можете использовать команду switchport port-security mac-address, чтобы добавить в текущую конфигурацию коммутатора защищённые МАС-адреса, которые были динамически получены на порте (до заданного максимального значения).

i. Из привилегированного режима коммутатора R1 отправьте эхо-запрос на компьютер PC-A. Успешно ли выполнен эхо-запрос?

j. На коммутаторе проверьте функцию безопасности порта с помощью команд, указанных ниже.

k. На маршрутизаторе выключите интерфейс G0/1, удалите жёстко запрограммированный MAC-адрес из маршрутизатора и повторно включите интерфейс G0/1.

Примечание. При сходимости состояний портов может произойти небольшая задержка.

p. Из командной строки маршрутизатора R1 повторите эхо-запрос на компьютер PC-A. Эхо-запрос должен пройти успешно.

Когда мы думаем о подключении в сети, маршрутизатор, вероятно, является первым устройством, которое приходит на ум, но коммутаторы играют жизненно важную роль в обеспечении связи устройств. Коммутаторы могут принимать входящий / исходящий трафик и передавать его в направлении конечного пункта назначения. Cisco является одним из самых известных поставщиков коммутаторов на рынке, и в этой статье мы рассмотрим как настроить коммутаторы Cisco.

Прежде чем мы начнем: узнайте, какое оборудование вы используете, и загрузите PuTTY

Первый шаг - проверить, какое оборудование вы используете, прежде чем начать. Если вы используете коммутатор Cisco, вам нужно знать, какая у вас модель. Вы также хотите проверить физическое состояние устройства и убедиться, что ни один из кабелей не поврежден. Вы можете включить маршрутизатор, чтобы убедиться в отсутствии повреждений освещения / индикаторов.

Теперь, когда вы убедились, что устройство находится в рабочем состоянии, вы готовы начать настройку. В этом руководстве мы собираемся настроить коммутатор Cisco через Интерфейс командной строки (CLI) с открытым исходным кодом клиента SSH / Telnet PuTTY (хотя вы можете использовать другой инструмент, если хотите).

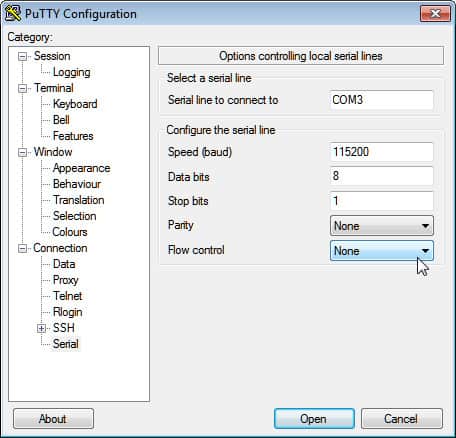

1. Подключите коммутатор к замазке

Чтобы начать настройку, вы хотите подключить консоль коммутатора к PuTTY. Вы можете сделать это, выполнив следующие действия:

- Подключите коммутатор к PuTTY с помощью 9-контактного последовательного кабеля.

- Теперь откройте PuTTY и откроется окно Конфигурация PuTTY. Перейти к Тип соединения настройки и проверьте последовательный опция (показана ниже).

- Перейти к категория раздел списка на левой стороне и выберите последовательный вариант.

- Когда отобразятся параметры, управляющие страницей локальных последовательных линий, введите COM-порт, к которому подключено ваше устройство, в Последовательная линия для подключения коробка, например. COM1.

- Затем введите скорость цифровой передачи вашей модели коммутатора. Для управляемых коммутаторов серии 300 и 500 это 115200.

- Перейти к Биты данных поле и введите 8.

- Теперь иди к Останавливает биты поле и введите 1.

- Нажать на паритет раскрывающееся меню и выберите Никто вариант.

- Перейти к Управление потоком раскрывающееся меню и выберите Никто вариант.

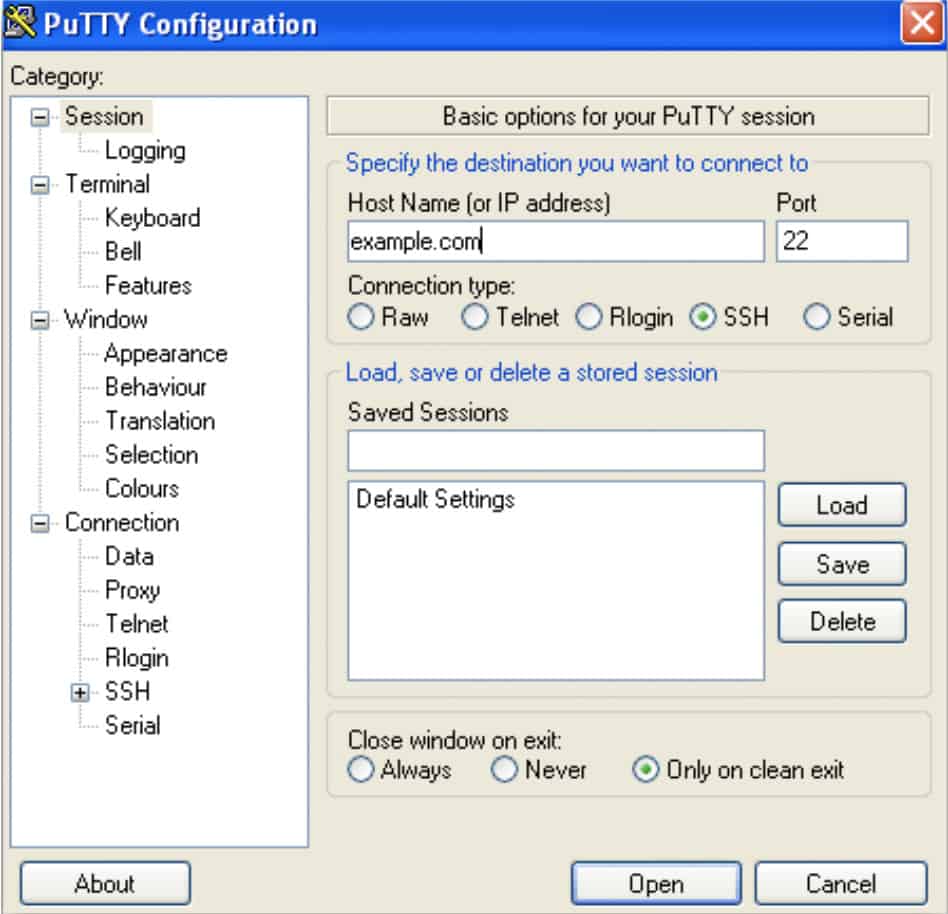

Сохраните настройки и запустите PuTTY CLI

Чтобы сохранить настройки PuTTY для следующей сессии, сделайте следующее:

- Нажать на сессия вариант из Список категорий в левой части страницы.

- Перейти к Сохраненная сессия поле и введите имя для ваших настроек, например. Comparitech.

- Нажмите на Сохранить кнопка для сохранения настроек.

- нажмите открыто кнопка внизу страницы, чтобы запустить CLI.

переключатель>

2. Войдите в привилегированный режим EXEC и установите имя хоста для коммутатора.

Введите команду enable, чтобы войти в привилегированный режим EXEC (на этом этапе вам не нужен пароль, потому что вы находитесь в конфигурации по умолчанию, в которой его нет!):

Затем войдите в режим глобальной конфигурации и введите следующую команду:

Вы можете упростить поиск коммутатора в сети, назначив имя хоста. Введите следующую команду, чтобы назначить имя хоста:

3. Назначьте пароль для коммутатора

После того, как вы присвоили имя хоста, вы захотите создать пароль, чтобы контролировать, кто имеет доступ к привилегированному режиму EXEC (чтобы никто не мог войти в систему). Чтобы назначить пароль администратора, введите следующую команду:

Не забудьте выбрать надежный пароль, чтобы его было сложнее понять.

4. Настройте пароли доступа Telnet и консоли

Следующим шагом является настройка паролей для доступа к Telnet и консоли. Настройка паролей для них важна, потому что это делает ваш коммутатор более безопасным. Если кто-то без авторизации получает доступ к telnet, он подвергает вашу сеть серьезному риску. Вы можете настроить пароли, введя следующие строки (см. Верхний абзац для Telnet и нижний абзац для доступа к консоли).

Telnet

Приставка

5. Настройте IP-адреса с помощью доступа Telnet

Следующим шагом является определение того, какие IP-адреса будут иметь доступ к Telnet, и добавление их с помощью PuTTY CLI. Чтобы выбрать разрешенные IP-адреса, введите следующую команду (замените перечисленные IP-адреса на IP-адреса компонентов, которым вы хотите предоставить разрешение):

Вы также можете настроить списки контроля доступа (ACL) для линий виртуального терминала (VTY). ACL гарантируют, что только администратор может подключиться к маршрутизатору через Telnet.

6. Настройте IP-адрес управления (или интерфейс управления)

Далее необходимо настроить IP-адрес управления. По умолчанию коммутаторы не имеют IP-адреса, что означает, что вы не можете подключиться к нему через Telnet или SSH. Для решения этой проблемы вы можете выбрать виртуальную локальную сеть (VLAN) на коммутаторе и создать виртуальный интерфейс с IP-адресом. Вы можете сделать это, введя следующую команду:

Новый IP-адрес управления находится в VLAN1, которую другие компьютеры теперь будут использовать для подключения.

7. Назначьте шлюз по умолчанию для коммутатора

На этом этапе вы хотите назначить шлюз по умолчанию для коммутатора. По умолчанию шлюз - это адрес маршрутизатора, с которым будет связываться коммутатор. Если вы не настроите шлюз по умолчанию, VLAN1 не сможет отправлять трафик в другую сеть. Чтобы назначить шлюз по умолчанию, введите команду ниже (измените IP-адрес на адрес вашего маршрутизатора).

8. Отключите неиспользуемые открытые порты

Рекомендуется отключить все неиспользуемые открытые порты на коммутаторе. Киберпреступники часто используют незащищенные порты как способ проникновения в сеть. Закрытие этих портов уменьшает количество точек входа в вашу сеть и повышает безопасность вашего коммутатора. Введите диапазон портов, которые вы хотите закрыть, введя следующую команду (вы должны изменить 0 / 25-48 на порты, которые вы хотите закрыть):

9. Сохраните настройки конфигурации

Как только вы закончили настройку маршрутизатора, пришло время сохранить вашу конфигурацию. Сохранение конфигурации обеспечит совпадение ваших настроек при открытии следующего сеанса. Для сохранения введите следующую команду:

Не забывайте сохранять любые изменения в ваших настройках перед закрытием интерфейса командной строки..

10. Настройте NetFlow для управления коммутатором Cisco (дополнительно)

Также полезно использовать анализатор сетевого трафика для мониторинга сетевого трафика. В качестве устройства Cisco ваш коммутатор будет иметь протокол связи NetFlow. Тем не менее, он должен быть настроен в первую очередь. Вы можете настроить NetFlow, выполнив четыре шага ниже. Прежде чем мы начнем, войдите в режим глобальной конфигурации, выполнив следующую команду:

Создать запись потока

Создайте экспортер потока

Создать монитор потока

Настройте коммутатор Cisco для душевного спокойствия!

Правильная настройка коммутатора Cisco означает, что ваша сеть может эффективно устанавливать соединения. Выполнение простых задач, таких как настройка паролей и создание списков контроля доступа, которые могут получить доступ к коммутатору, позволяет вам оставаться в безопасности в сети. Неполные или неправильные конфигурации - это уязвимость, которую злоумышленники могут использовать.

Настройка коммутатора Cisco - это только полдела, вам также необходимо регулярно отслеживать его состояние. Любые проблемы с производительностью вашего коммутатора могут оказать существенное влияние на ваших пользователей.

Использование инструмента мониторинга сети и анализатора сети может помочь вам удаленно контролировать коммутаторы и анализировать проблемы производительности. Потеря времени на настройку коммутатора и назначение надежных паролей дает вам душевное спокойствие, позволяя безопасно общаться в Интернете.

В данной статье, я расскажу что такое Port Security и приведу пример настройки интерфейса коммутатора cisco с использованием этой функции.

Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Рисунок 1 — Типичное подключение IP телефона и компьютера к интерфейсу коммутатора.

На рисунке 1 мы видим распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrict

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrict

switchport port-security mac-address 0005.5E80.22A3

switchport port-security mac-address 00E0.F75B.C101

Теперь, только от этих двух MAC адресов (0005.5E80.22A3, 00E0.F75B.C101) на данный интерфейс будут разрешены входящие пакеты.

Немного поговорим о MAC адресах. При использовании Port Security существуют такие типы MAC адресов:

- Динамические;

- Статические;

- Sticky MAC адреса.

Динамические MAC адреса хранятся в таблице коммутации, но удаляются при истечении «aging time» или при перезагрузке коммутатора.

Статические адреса хранятся в таблице MAC адресов и записываются в памяти коммутатора. Не удаляются при истечении «aging time» и при перезагрузке свитча.

Sticky MAC адреса могут быть внесены в таблицу коммутации статически (в ручную) или динамически выучены. Они хранятся в таблице коммутации и в памяти свитча. Не удаляются при истечении «aging time» или перезагрузке коммутатора.

Хочу отметить, что при использовании Port Security «aging time» по умолчанию равен 0.

Теперь, приведу не большой пример настройки Port Security с использованием Sticky MAC адресов:

В примере приведенном выше, был сконфигурирован один MAC адрес статически («switchport port-security mac-address 0005.5E80.22A3»), а все остальные MAC адреса (в нашем случае еще один) будут выучены динамически, но записаны в память коммутатора («switchport port-security mac-address sticky»). Вот что мы увидим, если в привилегированном режиме введем команду — «show run int fa0/1»:

Рассмотрим как повысить безопасность локальной сети и настроить ограничение MAC-адресов на коммутаторе Cisco с помощью функции Port Security.

Исследуемая топология состоит из одного коммутатора Cisco Catalyst 2960 с операционной системой Cisco WS-C2960-24TT-L с ОС Cisco IOS Release 15.0(2)SE4 (образ C2960-LANBASEK9-M) и одного маршрутизатора Cisco 2911 с операционной системой Cisco IOS версии 15.6(3)M2 (образ C2900-UNIVERSALK9-M)). Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Общие сведения/сценарий

Перед введением коммутатора в эксплуатацию необходимо обеспечить безопасность всех портов (интерфейсов) коммутатора. Один из способов защиты портов — использование функции безопасности портов (функция Port Security). Данная функция ограничивает количество допустимых МАС-адресов на одном порту. Доступ для MAC-адресов санкционированных устройств разрешен, а для остальных MAC-адресов — запрещен.

Для того чтобы разрешить доступ одному или нескольким МАС-адресам, необходимо настроить функцию безопасности портов. В случае если количество разрешённых МАС-адресов на порте ограничено до одного, к этому порту может подключиться только устройство с этим конкретным МАС-адресом.

Если порт настроен как защищенный и достигнуто максимальное количество МАС-адресов, любые дополнительные попытки подключения с неизвестных адресов приведут к нарушению безопасности.

Существует множество способов настроить функцию безопасности порта. В зависимости от конфигурации различают следующие типы защищённых адресов:

- Статическая защита МАС-адреса (Static secure MAC addresses) — МАС-адреса, которые настроены на порте вручную. МАС-адреса, настроенные таким образом, хранятся в таблице адресов и добавляются в текущую конфигурацию коммутатора.

- Динамическая защита МАС-адреса (Dynamic secure MAC addresses) — МАС-адреса, которые получены динамически и хранятся в таблице адресов. MAC-адреса, настроенные таким образом, удаляются при перезагрузке коммутатора.

- Защита МАС-адреса на основе привязки (Sticky secure MAC addresses) — МАС-адреса, которые могут быть получены динамически или настроены вручную. Они хранятся в таблице адресов и добавляются в текущую конфигурацию.

Интерфейс можно настроить на один из трёх режимов реагирования на нарушение безопасности, который определяет действия, предпринимаемые в случае нарушения.

- Защита (Protect). Когда количество защищённых МАС-адресов достигает предела разрешённых адресов для порта, пакеты с неизвестными адресами источника отбрасываются, пока не будет удалено достаточное количество защищённых МАС-адресов или не будет увеличено максимальное количество разрешённых адресов. Для этого режима не предусмотрено уведомление о нарушении безопасности.

- Ограничение (Restrict). Когда количество защищённых МАС-адресов достигает предела разрешённых адресов для порта, пакеты с неизвестными адресами источника отбрасываются, пока не будет удалено достаточное количество защищённых МАС-адресов или не будет увеличено максимальное количество разрешённых адресов. Для этого режима предусмотрено уведомление о нарушении безопасности.

- Выключение (Shutdown). В этом режиме (установленном по умолчанию) нарушение безопасности порта вызывает немедленное отключение интерфейса по причине ошибки и отключает индикатор порта. Для этого режима предусмотрено увеличение значения счетчика нарушений.

Задачи

Часть 1. Построение сети и проверка соединения

Часть 2. Конфигурация основных параметров устройств и проверка соединения

Часть 3. Настройка и проверка параметров безопасности для S1

Читайте также: