Cisco aironet 1040 series настройка wifi

На основе решений Cisco возможно построить корпоративную бесшовную Wi-Fi сеть, надежную и безопасную, управляемую из единой точки. В рамках такой сети может быть задействовано любое оборудование и сервисы Cisco. Трафик в корпоративной сети на базе устройств Cisco может передаваться по любой среде, конкретно в этой статье мы рассмотрим только типы устройств и настройки Wi Fi Cisco.

Беспроводные точки доступа и настройки WiFi Cisco

WiFi точка доступа Cisco может быть автономной (standalone) или работать под управлением специального контроллера точек доступа. Отличие этих двух видов точек только программная прошивка и, для многих моделей, возможна перепрошивка с одного варианта работы на другой на случай, если архитектура сети изменится и понадобится другая настройка Wi-Fi Cisco.

Флагманская серия точек доступа Cisco Aironet обеспечивает высокую, по нашему мнению лучшую в своей отрасли, производительность и стабильное качество радиоканала, WiFi сигнала.

Cisco поставляет свои точки доступа с разъемами для внешних антенн, со встроенными антеннами, а также отдельно Wi-Fi антенны разных видов и назначения.

Контроллеры Cisco WLC

Сложные корпоративные беспроводные сети работают под общим управлением WiFi контроллеров. Такие контроллеры иногда путают с Cisco вай фай роутерами, этого не следует делать, т.к. это совсем другой класс устройств.

Точки доступа Wi-Fi на предприятии регистрируются на контроллере, он раздает им настройки, управляет ими, а от точек уже получают беспроводной доступ конечные пользователи. Такой подход сильно упрощает развертывание и администрирование беспроводной сети, что, в результате, сокращает расходы на ее эксплуатацию.

Производительность аппаратных контроллеров зависит от их платформы, которая физически представляет собой своеобразный компьютер. Существуют также виртуальные контроллеры.

Между собой контроллеры отличаются количеством поддерживаемых беспроводных абонентов, подключаемых точек доступа,а также функционалом.

Wi-Fi контроллеры Cisco дают возможность:

- Гибко и централизованно настраивать Wi-Fi политики управления сетью

- Обеспечивать пользователям доступ к сетевым сервисам в ответ на их запросы

- Привести к единому стандарту конфигурации всех точек доступа, контролировать и синхронизировать апдейты их прошивок

- Противодействовать угрозам в Wi-Fi сетях

- Обеспечить приоритет трафика для голоса и видео, тем самым обеспечить надежную корпоративную связь

- Настроить сеть так, чтобы обеспечить действительно бесшовный роуминг для пользователей в ней

Для комбинированных Wi-Fi и беспроводных сетей (которых, на самом деле, большинство), есть беспроводные контроллеры, интегрированные в роутеры и свитчи. Такая интеграция устройств удешевляет владение ими, упрощает контроль и открывает широкий простор для разнообразных вариантов конфигурирования сети.

Уникальные технологии Wi-Fi контроллеров Cisco:

- Cisco CleanAir . По этой технологии сети могут самовосстанавливаться и оптимизироваться в случае помех. Таким способом защищается и поддерживается на требуемом уровне производительность сетей 802.11n. Фактически, это решение все время ищет помехи, классифицирует и насколько это возможно подавляет их влияние на сигнал так, что конечный пользователь часто не замечает разницы в работе сети, а если перебои и есть, то они минимальны. Когда источник проблемы классифицирован, система создает отчет для IT-службы, по которому уже можно устранить источник неприятностей. А подсистема превентивного реагирования на вторжения WIPS (Wireless Intrusion Prevention System) обнаруживает устройства на необычных Wi-Fi каналах или занимающиеся активной прослушкой эфира, чтобы взломать сети или получить секретные данные.

- Cisco ClientLink / ClientLink 2.0 . – позволяет максимально использовать ресурсы антенн Wi-Fi точек и клиентских устройств. Можно использовать MIMO и Beamforming одновременно для разных клиентов. В итоге получается, что доступная дистанция связи больше, а сама связь – надежнее и работает быстрее. Cisco ClientLink / ClientLink 2.0 повышает продуктивность как на восходящей, так и на нисходящей линии связи, что обеспечивает лучшее взаимодействие пользователей во время видеосвязи, получения электронной почты, загрузки файлов.

Cisco WCS – ПО для управления Wi-Fi сетью

Cisco Wireless Control System – единое программное решение, которое, будучи установленным на сервер, позволяет контролировать работу, мониторить состояние беспроводных сетей, настраивать политики безопасности, собирать статистику, формировать отчеты. Имеет графический интерфейс. Хорошо зарекомендовало себя в комплексе с платформой мобильных сервисов Cisco MSE.

Cisco MSE – сервер мобильных приложений

Cisco Mobility Service Engine обеспечивает доставку мобильных сервисов по Wi-Fi к enduser’ам, при этом учитывает всю специфику того, как должно функционировать конкретное приложение на стороне пользователя. Она реализует преимущества концепции BYOD («принеси свое устройство») и снижает связанные с этим риски. Система доступна в виде физического или виртуального устройства.

Службы MSE собирают и консолидируют информацию о девайсах пользователей в сети, их поведении и местоположении, о помехах, предотвращают вторжения в Wi-Fi сеть.

Cisco Identity Service Engine (ISE) – продвинутая идентификация пользователей и устройств

Cisco Identity Services Engine (ISE) – средство, чтобы из единого центра администрировать сеть и надежно контролировать доступ к ней. Цель ISE – сделать проще управление идентификацией в различных устройствах и приложениях, разграничить доступ пользователей в зависимости от собранной информации о них.

- настраивать и применять сложные политики доступа для конечных устройств, подключенных к маршрутизаторам и коммутаторам компании, что важно при быстром росте числа самых разнообразных мобильных устройств у пользователей.

- собирать о пользователях и устройствах полную информацию в реальном времени, сведения об их авторизации и аутентификации, локализовать положение, фиксировать время и способ подключения

- Снизить вероятность отказа или стороннего доступа в систему

- Настраивать гостевые порталы и гостевой доступ при необходимости за считанные минуты.

Пользователи, являющиеся гостями/клиентами компании, не удовлетворяющие требованиям безопасности, смогут воспользоваться этим доступом, но не получат доступа к сколько-нибудь важным подсистемам.

Платформа для управления WLAN – Cisco Prime Network Control System (NCS)

Платформа Cisco Prime обеспечивает единое управление, полную прозрачность и управляемость сети, видимость и своевременную диагностику устройств, составляющих сетевую инфраструктуру: коммутаторов, контроллеров Cisco WLC, точек доступа Cisco Aironet, управление, real-time доступ к высокопроизводительным бизнес-приложениям и критичным данным, безопасную корпоративную связь.

Кроме вышеперечисленного, с ее помощью вы можете централизованно управлять:

- мобильными сервисами Cisco MSE с wIPS (гибкая подсистема против вторжений)

- предотвращением взломов и разделение доступа Cisco ISE

- классификацией и устранением помех в радиочастотах CleanAir

- Службами определения местоположения

NCS является развитием отлично зарекомендовавшей себя платформы Cisco Wireless Control System (WCS), в наличии весь необходимый функционал для управления enterprise-системами 802.11n и 802.11a/b/g. Cisco Prime NCS позволяет эффективно справляться с любыми сетевыми неполадками, обеспечивая пользователям практически непрерывный доступ к сервисам, владеть полной информацией об оборудовании и пользователях сети.

Cisco Prime интуитивно понятна и сотрудники IT-подразделения могут быстро изучить ее, несложно масштабируется, подходит в равной мере для небольших офисных и гигантских корпоративных проводных и беспроводных сетей. Существуют ее физическая и виртуальная реализации.

Cisco Prime NCS работает в рамках политики Cisco Unified Wireless Network, которая сочетает в себе сильные стороны беспроводных и проводных сетей, чтобы в конечном итоге дать клиенту масштабируемую, управляемую и безопасную WLAN с низкой стоимостью владения.

Внедрение беспроводных сетей Wi-Fi от Cisco

У Cisco очень широкая линейка оборудования, вполне реально развернуть сколь угодно сложную беспроводную сеть на базе исключительно устройств Cisco. Это считается хорошей практикой и избавляет IT-специалистов от многих проблем, поскольку все устройства будут заведомо совместимы между собой и обеспечат качественное радиопокрытие – при грамотной настройке можно получить качественный и действительно бесшовный WiFi Cisco.

К сожалению, столь же хороший результат нельзя гарантировать, если в сети используется оборудование разных производителей – большинство протоколов и технологий Cisco закрыты и являются секретом, потому чужое оборудование может не поддерживать или работать с ними нестабильно.

Как видно из написанного ранее в этой статье, системы Wi-Fi Cisco наиболее эффективны, когда используются в комплексе, правильно внедрены и настроены. Для этого не достаточно просто посмотреть в интернете, как подключить роутер Cisco, ведь процесс внедрения включает в себя:

В данной статье рассматривается пример настройки базового беспроводного соединения LAN (WLAN) посредством точки беспроводного доступа Cisco Aironet (Cisco Aironet Access Point) и компьютеров, оснащенных клиентскими адаптерами, совместимыми с оборудованием Cisco. В приводимом примере используется графический интерфейс пользователя.

Перед выполнением настройки убедитесь, что выполняются следующие условия:

- Знание основ технологии беспроводного (радио-) доступа

- Знакомство с базовыми принципами доступа к точке доступа Cisco

В настоящем документе предполагается, что на ПК уже установлены все необходимые драйверы и клиентские беспроводные карты.

Сведения, содержащиеся в данном документе, получены в результате использования следующих версий программного и аппаратного обеспечения:

- Одна точка доступа Aironet 1200 Series, использующая ПО Cisco IOS® Software версии 12.3(7)JA

- Три клиентских адаптера точки Aironet 802.11a/b/g, использующие микропрограмму версии 2.5

- Утилита Aironet Desktop Utility (ADU) версии 2.5

Примечание: В настоящем докменте описывается точка доступа, оснащенная внутренней (встроенной) антенной. Если вы используете точку доступа, имеющую внешнюю антенну, тогда убедитесь, что эта антенна подключена к точке доступа. В противном случае точка доступа не сможет подключиться к беспроводной сети. Некоторые модели точек доступа оснащены встроенными антеннами, в то время как другие модели требуют наличия внешней антенны. Для получения сведений об точках доступа, оснащенных внешними или внутренними антеннами, обратитесь к справочному руководству, которое прилагается к соответствующему устройству.

Информация, представленная в этом документе, была получена при использовании устройств в специальных лабораторных условиях. При написании данного документа использовались только устройства с "чистой" (стандартной) конфигурацией. При работе в условиях реальной сети оператор должен понимать последствия использования любой команды или изменений, внесенных в графическом интерфейсе пользователя.

Схема сети

В данном документе используется следующая схема сети:

На схеме сети изображены три клиентских адаптера Aironet 802.11a/b/g, подключенных к точке доступа 1200 AP. В документе описывается настройка клиентских адаптеров, которая позволяет адаптерам взаимодействовать друг с другом посредством беспроводного интерфейса.

Точка доступа использует следующие настройки:

- Идентификатор набора служб (Service Set Identifier – SSID): CISCO123

- Базовая аутентификация: Открытая аутентификация с шифрованием WEP (Wired Equivalent Privacy )

В настоящем документе описывается процедура настройки точки доступа и клиентских адаптеров.

Настройка точки доступа

Точку доступа можно настроить при помощи одного из следующих средств:

- Графический интерфейс пользователя

- Интерфейс командной строки (после установления сеанса Telnet)

- Консольный порт

Примечание: чтобы подключиться к точке доступа через консольный порт, последовательный порт RS-232 точки доступа необходимо соединить с COM-портом ПК посредством 9-штырькового прямого последовательного кабеля DB-9. Для установления соединения с точкой доступа необходимо настроить эмулятор терминала. Для настройки соединения через эмулятор терминала необходимо использовать следующие настройки:

- 9600 baud (9600 бод)

- 8 data bits (8 бит данных)

- No parity (Четность не проверяется)

- 1 stop bit (1 стоповый бит)

- No flow control (Управление потоком отключено)

В данном документе описывается процедура настройки при помощи графического интерфейса пользователя.

Существует два способа подключения к точке доступа при помощи GUI:

- Перед подключением посредством GUI назначить устройству IP-адрес.

- Получить IP-адрес воспользовавшись протоколом динамического конфигурирования хоста (DHCP).

Различные модели точек доступа Aironet по-разному работают с IP-адресами. При подключении к LAN таких точек доступа, как Aironet 350, 1130AG, 1200 и 1240AG, имеющих настройки по умолчанию, точка доступа запрашивает IP-адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер.

При подключении к LAN точки доступа Aironet 1100, имеющей настройки по умолчанию, эта точка доступа предпринимает несколько попыток получить IP-адрес от DHCP-сервера. Если точка доступа не получит IP-адрес, тогда будет назначен IP-адрес 10.0.0.1, который будет действовать в течение 5 минут. В течение 5-минутного периода можно найти IP-адрес, используемый по умолчанию, и настроить статический адрес. Если точка доступа не будет настроена в течение 5 минут, тогда точка доступа отвергает адрес 10.0.0.1 и запрашивает адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер. Если вы не успеете за 5 минут определить адрес по умолчанию, тогда точку доступа можно выключить и снова повторить всю процедуру.

В этом документе для сети используется точка доступа Aironet 1200. При выполнении входа на точку доступа через консоль на точке доступа будет настроен адрес 10.0.0.1.

Пошаговые инструкции

После настройки IP-адреса к точке доступа можно подключиться через браузер, чтобы настроить ее на прием клиентских запросов на ассоциирование, поступающих от клиентского адаптера.

Выполните следующие действия:

1. Чтобы посредством GUI получить доступ к точке доступа и чтобы вывести окно Summary Status, необходимо выполнить следующие действия:

- Откройте веб-браузер и в адресной строке введите 10.0.0.1.

- Чтобы пропустить поле Username и перейти к полю Password нажмите клавишу Tab.

Появится окно "Enter Network Password". - Введите пароль Cisco с учетом регистра и затем нажмите Enter.

В окне "Summary Status" будет отображена следующая информация:

2. В меню слева щелкните опцию Express Setup.

Появится окно "Express Setup". Воспользуйтесь данным окном, чтобы настроить часть базовых параметров, которые необходимы для установления беспроводного подключения. Используйте окно "Express Setup" при работе с точкой доступа AP 1200 для того, чтобы настроить получение ассоциаций от беспроводных клиентов. Ниже представлен пример настройки:

3. В окне "Express Setup" в соответствующих полях укажите необходимые значения.

К настраиваемым параметрам относятся следующие:

- Имя точки доступа

- Настройка IP-адреса точки доступа (при использовании статического IP-адреса)

- Шлюз по умолчанию

- Строка сообщества протокола Simple Network Management Protocol (SNMP)

- Роль, выполняемая в беспроводной сети

- SSID

В нашем примере настраиваются следующие параметры:

- IP address: 10.0.0.1

- Host name: AP1200

- SSID: CISCO123

Примечание: индентификаторы SSID являются уникальными идентификаторами сети WLAN. Беспроводные устройства используют идентификаторы SSID для установления и поддержания беспроводных соединений. Идентификаторы SSID различают регистр ввода и могут содержать до 32 буквенно-цифровых символов. Не используйте пробелы или специальные символы в SSID.

Примечание: все другие параметры сохраняют значения, заданные по умолчанию.

4. Чтобы сохранить изменения, нажмите Apply.

5. Для настройки параметров радиосвязи, необходимо выполнить следующие действия:

- Выберите необходимый радио-интерфейс.

В данном примере используется интерфейс Radio0-802.11B. После выбора интерфейса Radio0-802.11B станет доступной страница "Radio Status". - Чтобы перейти к странице "Settings" для настройки радио-интерфейса, щелкните вкладку Settings.

- Чтобы включить радио-интерфейс, выберите Enable.

- Все остальные настройки, имеющиеся на данной странице, сохраняют значения, заданные по умолчанию.

- Чтобы сохранить внесенные изменения, в нижней части страницы нажмите Apply.

6. Для настройки идентификатора SSID и открытой аутентификации с шифрованием WEP выполните следующие действия:

В меню слева последовательно выберите Security > SSID Manager.

Появится страница "SSID Manager".

- В списке Current SSID выберите идентификатор SSID, который был создан при выполнении шага 3.

В этом примере в качестве идентификатора SSID используется идентификатор "CISCO123". - В разделе "Authentication Settings" ("Параметры аутентификации") выберите Open Authentication (Открытая аутентификация).

- Для всех остальных параметров сохраняются значения, заданные по умолчанию.

- Внизу страницы нажмите Apply.

7. Чтобы настроить ключи WEP, выполните следующие действия:

- В разделе "Encryption Modes" ("Режимы шифрования") щелкните WEP Encryption (шифрование WEP) и в раскрывающемся списке выберите Mandatory ("Обазательное").

- В области "Encryption Keys" ("Ключи шифрования") введите ключ для WEP-шифрования.

c. Чтобы сохранить изменения, нажмите Apply.

Настройка адаптера беспроводного клиента

Прежде чем приступить к настройке адаптера беспроводного клинета, на ПК или портативном компьютере необходимо установить собственно адаптер и его программные компоненты.

Пошаговые инструкции

По завершении установки клиентского адаптера можно приступить к его настройке. В этом разделе описывается процедура настройки клиентского адаптера.

Выполните следующие действия:

1. В Aironet Desktop Utility (ADU) создайте профиль клиентского адаптера.

В профиле задаются параметры, которые будут использоваться клиентским адаптером для подключения к беспроводной сети. АDU позволяет настроить до 16 различных профилей. В зависимости от имеющихся требований можно включать тот или иной профиль. Профили позволяют использовать клиентский адаптер в различных местах, для чего требуются различные настройки. Например, можно настроить профили для использования клиентского адаптера в офисе, дома и в общественных местах (аэропорты и зоны WI-FI).

Чтобы создать новый профиль, выполните следующие действия:

- В ADU щелкните вкладку Profile Management ("Управление профилями").

- Щелкните New.

Ниже приведен пример:

2. Когда появится окно "Profile Management (General)", то для того, чтобы задать имя профиля (Profile Name), имя клиента (Client Name) и идентификатор SSID, выполните следующие действия:

- В поле "Profile Name" введите имя профиля.

В данном примере в качестве имени профиля используется используется имя OFFICE. - В поле "Client Name" введите имя клиента.

Имя клиента используется для идентификации беспроводного клиента в сети WLAN. В данном случае для первого клиента используется имя Client 1. - В области "Network Names" укажите идентификатор SSID, который будет использоваться в этом профиле.

Здесь указывается тот же идентификатор SSID, что был настроен для точки доступа. В данном примере используется идентификатор SSID CISCO123.

3. Для настройки параметров безопасности необходимо выполнить следующие действия:

- В верхней части окна щелкните вкладку Security ("Безопасность").

- В области "Set Security Options" щелкните Pre-Shared Key (Static WEP).

Ниже приведен пример:

c. Нажмите Configure.

Появится окно "Define Pre-Shared Keys" ("Предварительные совместно используемые ключи").

d. В области "Key Entry" ("Числовое представление ключа") выберите тип числового представления.

В данном примере используется шестнадцатиричное представление ключа (0-9, A-F).

e. В области "Encryption Keys" введите ключ WEP, который будет использоваться для шифрования пакетов с данными.

В данном примере используется ключ WEP – 1234567890abcdef1234567890. См. пример в пункте d.

Примечание: используйте тот же самый ключ WEP, который был настроен для точки доступа.

- В верхней части окна "Profile Management" щелкните вкладку Advanced.

- Убедитесь, что в области "802.11 Authentication Mode" выбрана опция Open.

Примечание: обычно открытая аутентификация выбрана по умолчанию.

6. Чтобы сделать активным данный профиль, нажмите Activate.

Примечание: для создания нового профиля можно воспользоваться теми же самыми Пошаговыми инструкциями. Для создания профиля можно использовать и другой метод, в котором клиентский адаптер выполняет сканирование радио-окружения и определяет имеющиеся сети, а затем по результатам сканирования создается профиль. Для настройки двух других клиентских адаптеров можно использовать ту же самую процедуру настройки. Для других адаптеров можно использовать тот же самый индентификатор SSID. В этом случае различаться будут только имена клиентов и IP-адреса, которые статически назначаются каждому из адаптеров.

Примечание: в нашем примере предполагается, что IP-адрес клиентского адаптера настраивается вручную и что этот адрес находится в той же подсети, что и точка доступа.

Проверка

Воспользуйтесь данным разделом, чтобы проверить правильность функционирования вашей конфигурации.

После того как были произведены настройки и активирован профиль, клиентский адаптер подключается к точке доступа. Чтобы проверить статус клиентского соединения, в верхней части окна ADU щелкните вкладку Current Status ("Текущий статус").

В данном примере показано, что клиент успешно подключился к точке доступа. Так же можно видеть, что для связи с точкой доступа клиент использует канал 1 и шифрование WEP. При этом в поле "Server Based Authentication" ("Серверная аутентификация") указано "None", поскольку используется открытая аутентификация:

Для проверки подключения к точке доступа можно использовать другой метод. На домашней странице точки доступа в меню, расположенном слева, нажмите Association. Ниже приведен пример:

Устранение неполадок

Jul 21 14:14:52.782 EDT: %RADIUS-3-ALLDEADSERVER: Group rad_eap: No active radius servers found. Id 254

Такая ошибка возникает на коммутаторах Catalyst 2950 и 3750 в том случае, если значения, указанные в поле RADIUS State(24), меняются между "Access Challenge" и "Access Request". Это связано с ошибкой Cisco с идентификатором CSCef50742. Данная неполадка устранена в Cisco IOS версии 12.3(4)JA При использовании версии 12.3(4)JA клиенты успешно выполняют аутентификацию 802.1X через коммутаторы Cisco Catalyst 2950 и 3750 (т.е. сбой, возникающий из-за изменения значений в поле "State (24)", был устранен).

Есть вопросы?

Обращайтесь в "Аквилон-А", чтобы узнать подробности и получить именно то, что вам требуется.

В данной статье рассматривается пример настройки базового беспроводного соединения LAN (WLAN) посредством точки беспроводного доступа Cisco Aironet (Cisco Aironet Access Point) и компьютеров, оснащенных клиентскими адаптерами, совместимыми с оборудованием Cisco. В приводимом примере используется графический интерфейс пользователя.

Перед выполнением настройки убедитесь, что выполняются следующие условия:

- Знание основ технологии беспроводного (радио-) доступа

- Знакомство с базовыми принципами доступа к точке доступа Cisco

В настоящем документе предполагается, что на ПК уже установлены все необходимые драйверы и клиентские беспроводные карты.

Сведения, содержащиеся в данном документе, получены в результате использования следующих версий программного и аппаратного обеспечения:

Примечание: В настоящем докменте описывается точка доступа, оснащенная внутренней (встроенной) антенной. Если вы используете точку доступа, имеющую внешнюю антенну, тогда убедитесь, что эта антенна подключена к точке доступа. В противном случае точка доступа не сможет подключиться к беспроводной сети. Некоторые модели точек доступа оснащены встроенными антеннами, в то время как другие модели требуют наличия внешней антенны. Для получения сведений об точках доступа, оснащенных внешними или внутренними антеннами, обратитесь к справочному руководству, которое прилагается к соответствующему устройству.

Информация, представленная в этом документе, была получена при использовании устройств в специальных лабораторных условиях. При написании данного документа использовались только устройства с "чистой" (стандартной) конфигурацией. При работе в условиях реальной сети оператор должен понимать последствия использования любой команды или изменений, внесенных в графическом интерфейсе пользователя.

Схема сети

В данном документе используется следующая схема сети:

На схеме сети изображены три клиентских адаптера Aironet 802.11a/b/g, подключенных к точке доступа 1200 AP. В документе описывается настройка клиентских адаптеров, которая позволяет адаптерам взаимодействовать друг с другом посредством беспроводного интерфейса.

В настоящем документе описывается процедура настройки точки доступа и клиентских адаптеров.

Настройка точки доступа

Точку доступа можно настроить при помощи одного из следующих средств:

- Графический интерфейс пользователя

- Интерфейс командной строки (после установления сеанса Telnet)

- Консольный портПримечание: чтобы подключиться к точке доступа через консольный порт, последовательный порт RS-232 точки доступа необходимо соединить с COM-портом ПК посредством 9-штырькового прямого последовательного кабеля DB-9. Для установления соединения с точкой доступа необходимо настроить эмулятор терминала. Для настройки соединения через эмулятор терминала необходимо использовать следующие настройки:

- 9600 baud (9600 бод)

- 8 data bits (8 бит данных)

- No parity (Четность не проверяется)

- 1 stop bit (1 стоповый бит)

- No flow control (Управление потоком отключено)

Примечание: приведенные выше настройки являются настройками по умолчанию. Если после настройки терминала с использованием приведенных выше установок вы не можете подключиться к устройству, то это может означать, что устройство не использует настройки по умолчанию. Попробуйте изменить настройки, начав со скорости передачи данных.

В данном документе описывается процедура настройки при помощи графического интерфейса пользователя.

Существует два способа подключения к точке доступа при помощи GUI:

- Перед подключением посредством GUI назначить устройству IP-адрес.

- Получить IP-адрес воспользовавшись протоколом динамического конфигурирования хоста (DHCP).

Различные модели точек доступа Aironet по-разному работают с IP-адресами. При подключении к LAN таких точек доступа, как Aironet 350, 1130AG, 1200 и 1240AG, имеющих настройки по умолчанию, точка доступа запрашивает IP-адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер.

При подключении к LAN точки доступа Aironet 1100, имеющей настройки по умолчанию, эта точка доступа предпринимает несколько попыток получить IP-адрес от DHCP-сервера. Если точка доступа не получит IP-адрес, тогда будет назначен IP-адрес 10.0.0.1, который будет действовать в течение 5 минут. В течение 5-минутного периода можно найти IP-адрес, используемый по умолчанию, и настроить статический адрес. Если точка доступа не будет настроена в течение 5 минут, тогда точка доступа отвергает адрес 10.0.0.1 и запрашивает адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер. Если вы не успеете за 5 минут определить адрес по умолчанию, тогда точку доступа можно выключить и снова повторить всю процедуру.

В этом документе для сети используется точка доступа Aironet 1200. При выполнении входа на точку доступа через консоль на точке доступа будет настроен адрес 10.0.0.1.

Пошаговые инструкции

После настройки IP-адреса к точке доступа можно подключиться через браузер, чтобы настроить ее на прием клиентских запросов на ассоциирование, поступающих от клиентского адаптера.

1. Чтобы посредством GUI получить доступ к точке доступа и чтобы вывести окно Summary Status, необходимо выполнить следующие действия:

- Откройте веб-браузер и в адресной строке введите 10.0.0.1.

- Чтобы пропустить поле Username и перейти к полю Password нажмите клавишу Tab.

Появится окно "Enter Network Password". - Введите пароль Cisco с учетом регистра и затем нажмите Enter.

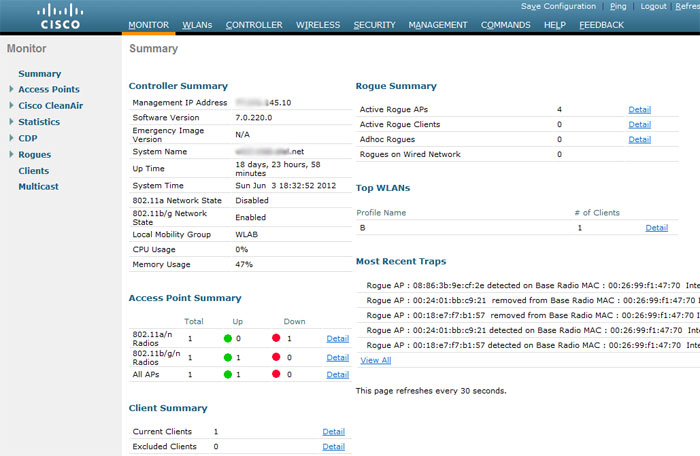

В окне "Summary Status" будет отображена следующая информация:

2. В меню слева щелкните опцию Express Setup.

Появится окно "Express Setup". Воспользуйтесь данным окном, чтобы настроить часть базовых параметров, которые необходимы для установления беспроводного подключения. Используйте окно "Express Setup" при работе с точкой доступа AP 1200 для того, чтобы настроить получение ассоциаций от беспроводных клиентов. Ниже представлен пример настройки:

3. В окне "Express Setup" в соответствующих полях укажите необходимые значения.

- Имя точки доступа

- Настройка IP-адреса точки доступа (при использовании статического IP-адреса)

- Шлюз по умолчанию

- Строка сообщества протокола Simple Network Management Protocol (SNMP)

- Роль, выполняемая в беспроводной сети

- SSID

- IP address: 10.0.0.1

- Host name: AP1200

- SSID: CISCO123

Примечание: индентификаторы SSID являются уникальными идентификаторами сети WLAN. Беспроводные устройства используют идентификаторы SSID для установления и поддержания беспроводных соединений. Идентификаторы SSID различают регистр ввода и могут содержать до 32 буквенно-цифровых символов. Не используйте пробелы или специальные символы в SSID.

Примечание: все другие параметры сохраняют значения, заданные по умолчанию.

4. Чтобы сохранить изменения, нажмите Apply.

5. Для настройки параметров радиосвязи, необходимо выполнить следующие действия:Чтобы перейти к странице "Network Interfaces Summary", в меню слева щелкните Network Interfaces.

- Выберите необходимый радио-интерфейс.

В данном примере используется интерфейс Radio0-802.11B. После выбора интерфейса Radio0-802.11B станет доступной страница "Radio Status". - Чтобы перейти к странице "Settings" для настройки радио-интерфейса, щелкните вкладкуSettings.

- Чтобы включить радио-интерфейс, выберите Enable.

- Все остальные настройки, имеющиеся на данной странице, сохраняют значения, заданные по умолчанию.

- Чтобы сохранить внесенные изменения, в нижней части страницы нажмите Apply.

6. Для настройки идентификатора SSID и открытой аутентификации с шифрованием WEP выполните следующие действия:

В меню слева последовательно выберите Security > SSID Manager.

- В списке Current SSID выберите идентификатор SSID, который был создан при выполнении шага 3.

В этом примере в качестве идентификатора SSID используется идентификатор "CISCO123". - В разделе "Authentication Settings" ("Параметры аутентификации") выберите Open Authentication (Открытая аутентификация).

- Для всех остальных параметров сохраняются значения, заданные по умолчанию.

- Внизу страницы нажмите Apply.

7. Чтобы настроить ключи WEP, выполните следующие действия:

Выберите последовательно Security > Encryption Manager.

c. Чтобы сохранить изменения, нажмите Apply.

Настройка адаптера беспроводного клиента

Прежде чем приступить к настройке адаптера беспроводного клинета, на ПК или портативном компьютере необходимо установить собственно адаптер и его программные компоненты.

Пошаговые инструкции

По завершении установки клиентского адаптера можно приступить к его настройке. В этом разделе описывается процедура настройки клиентского адаптера.

1. В Aironet Desktop Utility (ADU) создайте профиль клиентского адаптера.

В профиле задаются параметры, которые будут использоваться клиентским адаптером для подключения к беспроводной сети. АDU позволяет настроить до 16 различных профилей. В зависимости от имеющихся требований можно включать тот или иной профиль. Профили позволяют использовать клиентский адаптер в различных местах, для чего требуются различные настройки. Например, можно настроить профили для использования клиентского адаптера в офисе, дома и в общественных местах (аэропорты и зоны WI-FI).

Чтобы создать новый профиль, выполните следующие действия:

- В ADU щелкните вкладку Profile Management ("Управление профилями").

- Щелкните New.

2. Когда появится окно "Profile Management (General)", то для того, чтобы задать имя профиля (Profile Name), имя клиента (Client Name) и идентификатор SSID, выполните следующие действия:

- В поле "Profile Name" введите имя профиля.

В данном примере в качестве имени профиля используется используется имя OFFICE. - В поле "Client Name" введите имя клиента.

Имя клиента используется для идентификации беспроводного клиента в сети WLAN. В данном случае для первого клиента используется имя Client 1. - В области "Network Names" укажите идентификатор SSID, который будет использоваться в этом профиле.

Здесь указывается тот же идентификатор SSID, что был настроен для точки доступа. В данном примере используется идентификатор SSID CISCO123.

3. Для настройки параметров безопасности необходимо выполнить следующие действия:

- В верхней части окна щелкните вкладку Security ("Безопасность").

- В области "Set Security Options" щелкните Pre-Shared Key (Static WEP).

Ниже приведен пример:

Появится окно "Define Pre-Shared Keys" ("Предварительные совместно используемые ключи").

d. В области "Key Entry" ("Числовое представление ключа") выберите тип числового представления.

В данном примере используется шестнадцатиричное представление ключа (0-9, A-F).

e. В области "Encryption Keys" введите ключ WEP, который будет использоваться для шифрования пакетов с данными.

Примечание: используйте тот же самый ключ WEP, который был настроен для точки доступа.

4. Чтобы сохранить ключ WEP, нажмите OK.

5. Для установки открытого метода аутентификации выполните следующие действия:- В верхней части окна "Profile Management" щелкните вкладку Advanced.

- Убедитесь, что в области "802.11 Authentication Mode" выбрана опция Open.Примечание:обычно открытая аутентификация выбрана по умолчанию.

- Для всех остальных параметров сохраняются значения, заданные по умолчанию.

- Нажмите OK.

6. Чтобы сделать активным данный профиль, нажмите Activate.

Примечание: для создания нового профиля можно воспользоваться теми же самыми Пошаговыми инструкциями. Для создания профиля можно использовать и другой метод, в котором клиентский адаптер выполняет сканирование радио-окружения и определяет имеющиеся сети, а затем по результатам сканирования создается профиль. Для настройки двух других клиентских адаптеров можно использовать ту же самую процедуру настройки. Для других адаптеров можно использовать тот же самый индентификатор SSID. В этом случае различаться будут только имена клиентов и IP-адреса, которые статически назначаются каждому из адаптеров.

Примечание: в нашем примере предполагается, что IP-адрес клиентского адаптера настраивается вручную и что этот адрес находится в той же подсети, что и точка доступа.

Проверка

Воспользуйтесь данным разделом, чтобы проверить правильность функционирования вашей конфигурации.

После того как были произведены настройки и активирован профиль, клиентский адаптер подключается к точке доступа. Чтобы проверить статус клиентского соединения, в верхней части окна ADU щелкните вкладку Current Status ("Текущий статус").

В данном примере показано, что клиент успешно подключился к точке доступа. Так же можно видеть, что для связи с точкой доступа клиент использует канал 1 и шифрование WEP. При этом в поле "Server Based Authentication" ("Серверная аутентификация") указано "None", поскольку используется открытая аутентификация:

Для проверки подключения к точке доступа можно использовать другой метод. На домашней странице точки доступа в меню, расположенном слева, нажмите Association. Ниже приведен пример:

Устранение неполадок

Jul 21 14:14:52.782 EDT: %RADIUS-3-ALLDEADSERVER: Group rad_eap: No active radius servers found. Id 254

Такая ошибка возникает на коммутаторах Catalyst 2950 и 3750 в том случае, если значения, указанные в поле RADIUS State(24), меняются между "Access Challenge" и "Access Request". Это связано с ошибкой Cisco с идентификатором CSCef50742. Данная неполадка устранена в Cisco IOS версии 12.3(4)JA При использовании версии 12.3(4)JA клиенты успешно выполняют аутентификацию 802.1X через коммутаторы Cisco Catalyst 2950 и 3750 (т.е. сбой, возникающий из-за изменения значений в поле "State (24)", был устранен).

Итак, свершилось. Тебе на стол принесли свежекупленный контроллер wi-fi производства Cisco, и ещё десяток новых точек доступа. Что это, зачем мне, как оно работает? Как мне установить этот контроллер в сеть, и наконец-то «раздать фай-фай правильно»? Об этом и пойдет речь сегодня.

Зачем нужен контроллер? Не сильно вдаваясь в подробности, точки доступа и контроллер совместно предоставляют доступ беспроводным клиентам к остальной (проводной) части сети. Половину задач, связанных с доступом к радио-среде, генерацией beacon фреймов, шифрованием, выполняет сама точка доступа. Другую половину, в основном ассоциацию и авторизацию, обслуживает контроллер. Это называется Split-MAC архитектурой.

К контроллеру через локальную коммутируемую сеть подключены точки доступа (конечно, производства Cisco, хоть и протокол взаимодействия CAPWAP открыт). Их может быть до сотен на контроллер, в зависимости от его производительности. Несколько контроллеров можно объединить в группы, при этом обеспечивается скоординированная работа контроллеров, и самих точек, согласно общим настройкам. Преимущества такого подхода очевидны: централизованное управление, гибкость настроек, отказоустойчивость, балансировка нагрузки, интеллектуальные функции вроде бесшовного роуминга, управления частотным ресурсом, мощностью, качеством обслуживания, авторизацией.

На точках доступа, подключенных к контроллеру, т.н. «легковесных» (lightweighted) работает практически такой же образ IOS (AIR-LAP-xxx), что и на обычных (standalone, AIR-AP-xxx). Разница в отсутствии режима «conf t», так как точки настраиваются контроллером централизованно. Прошивки между standalone lightweighted можно вручную менять «туда и обратно».

При старте точка доступ производит поиск лучшего из доступных контроллеров по достаточно сложной схеме, авторизуется, скачивает прошивку (если требуется), настройки, и начинает обслуживать клиентов. Между точкой и контроллером организован канал управления (UDP порт 5246), и канал данных (UDP порт 5247). Пользовательские данные инкапсулируются в UDP пакеты независимо от номера клиентского WLAN/VLAN, что позволяет размещать точки доступа где угодно в сети (на access портах коммутаторов), и централизовано управлять безопасностью на уровне VLAN на стороне контроллера. Для случая «удаленного офиса», где нет контроллера, предусмотрен режим с локальным свитчингом трафика клиентов.

Контроллер архитектурно представляет собой специализированный компьютер (разная аппаратная архитектура и разрядность, в зависимости от модели) с достаточно старой версией MontaVista Linux внутри. К ядру добавлено несколько модулей, иногда драйвера для железа, занимающегося аппаратным ускорением шифрования или пересылки пакетов. Все действия, связанные с жизнедеятельностью контроллера, исполняет большой монолитный процесс, оформленный как user-приложение.

Подключив контроллер к питанию, COM-порту (9600/8/N/1) и локальной сети, требуется произвести первоначальную настройку. Это просто, если понимаешь, что и зачем спрашивают. Ниже приведена процедура первоначальной настройки контроллера NME-AIR-WLC (модуль для маршрутизатора ISR), в моем случае успешно виртуализированного и затем запущенного в виртуальной машине:

Cryptographic library self-test. passed!

XML config selected

Validating XML configuration

Cisco is a trademark of Cisco Systems, Inc.

Software Copyright Cisco Systems, Inc. All rights reserved.Welcome to the Cisco Wizard Configuration Tool

Use the '-' character to backupПриостанавливаем действие фичи autoinstall. Она позволяет контроллеру автоматически загрузить по TFTP заранее приготовленный конфиг-файл. Таким образом, можно развернуть в сети очень много контроллеров, не прибегая к ручной настройке каждого. Полезно, если у вас работает система управления WCS.

Would you like to terminate autoinstall? [yes]: yes

AUTO-INSTALL: process terminated -- no configuration loadedНастраиваем адресацию интерфейса управления. Это логический интерфейс, через который контроллер «общается» с внешним миром (кроме точек доступа). Обычная практика такова, что все физические интерфесы контроллера объединяют в EtherChannel группу (вы можете сделать это позднее), и в таком общем канале настраиваете сколько требуется логических интерфейсов, каждый в своем VLANе. В данном примере между коммутатором и контроллером создан trunk-порт, а обслуживание ведется через VLAN 310. Для access-порта, или если у вас применяется native VLAN, укажите номер 0. Адрес DHCP-сервера нужен для пересылки тому клиентских DHCP-запросов, если таковое будет настроено. Контроллер будет DHCP-релеем (хотя также может исполнять роль DHCP-сервера).

Management Interface IP Address: xx.xx.145.10

Management Interface Netmask: 255.255.255.128

Management Interface Default Router: xx.xx.145.1

Management Interface VLAN Identifier (0 = untagged): 310

Management Interface Port Num [1]:

Management Interface DHCP Server IP Address: xx.xx.145.9Все контроллеры, кроме модели 5508, используют отдельный логический интерфейс ap-manager для общения с точками доступа. Необходимо настроить его адрес, обычно из той же сети:

AP Manager Interface IP Address: xx.xx.145.14

AP-Manager is on Management subnet, using same values

AP Manager Interface DHCP Server (xx.xx.145.9):Последнй логический интерфейс — виртуальный. Он используется для передачи DHCP-запросов клиентам, веб-авторизации, роуминга. На него прописывают адрес, не использующийся нигде в сети и не маршрутизируемый, обычно это 1.1.1.1. Внимание: он должен быть одинаков для нескольких контроллеров, между которыми предполагается роуминг клиентов.

Virtual Gateway IP Address: 1.1.1.1Для целей роуминга клиентов контроллеры объединяются в группы мобильности (mobility group), имя которой и предлагается задать. Также предлагается задать имя группы контроллеров, совокупно обеспечивающих управление радиорескрсом (частотный план и мощность, rf group). Хотя это могут быть разные группы по набору устройств и имени, здесь указывается общее имя (его можно изменить позднее):

Mobility/RF Group Name: WLABВизард предлагает создать одну беспроводную сеть (WLAN). Я обычно указываю здесь что-нибудь, все равно затем я эту сеть удаляю, и создаю правильную из веб-интерфейса.

Network Name (SSID): testРежим бриджинга DHCP-пакетов экзотичен и на практике вряд ли применяется.

Configure DHCP Bridging Mode [yes][NO]:Вы можете разрешить работу беспроводных клиентов, у которых IP-адрес прописан статически. Реально эта опция включает кэширование ARP на контроллере, что полезно.

Allow Static IP Addresses [YES][no]:Для целей авторизации клиентов (а также доступа к контроллеру, и некоторых специфичных других) может быть использован внешний RADIUS-сервер, который удобнее настраивать позже через веб-интерфейс.

Configure a RADIUS Server now? [YES][no]: no

Warning! The default WLAN security policy requires a RADIUS server.

Please see documentation for more details.Каждая точка доступа, и контроллер, имеют допустимые коды страны, в которой они работают. В действительности country code определяет разрешенный набор частот (каналов) и предельных мощностей, что влияет на работу алгоритмов автоматического выбора частоты и т.д. Крайне рекомендуется, чтобы во всей вашей сети список кодов стран был настроен единообразно.

Enter Country Code list (enter 'help' for a list of countries) [US]: RUКонтроллер предлагает включить сети 2.4 и 5 ГГц (11b/g/n и 11a/n соответственно). В действительности этот парамер передается на ассоциированные с контроллером точки доступа, на которых собственно и установлено радио. Я советую включать радио через веб-интерфейс уже после того, как все остальные параметры настроены.

Enable 802.11b Network [YES][no]: no

Enable 802.11a Network [YES][no]: noЗапрос на включение полезных алгоритмов динамического управления частотным ресурсом и мощностями, о чем мы говорили ранее.

Enable Auto-RF [YES][no]:Настройки времени (сервер времени, и статичесски заданное время/часовой пояс) важны не только для правильности меток в лог-файлах, но и для работы авторизации точек доступа по сертификатам (они используют CAPWAP, основанный на DTLS, основанный на сертификатах с известными проверками сроков валидности).

Configure a NTP server now? [YES][no]: no

Configure the system time now? [YES][no]: noWarning! No AP will come up unless the time is set.

Please see documentation for more details.Наконец, если вы готовы, контроллер сохраняет конфигурацию, и перезапускается:

Configuration correct? If yes, system will save it and reset. [yes][NO]: yesConfiguration saved!

Resetting system with new configuration.Всё, теперь устройство можно настраивать через веб-интерфейс управления, доступный через пару минут по адресу: httрs://xx.xx.145.10. Чтобы избежать ненужных вопросов о валидности сайта, контроллеру можно впоследствии выписать сертификат для работы SSL.

![]()

Контроллеры можно настраивать и через командную строку (консоль, telnet, ssh). От синтаксиса приверженцы IOS CLI будут плеваться, а фанаты JunOS окажутся в шоке. Командная строка, однако, очень полезна для дебагов, без которых вы в беспроводных системах Cisco просто шагу не ступите.

Теперь самое время прочитать исчерпывающее руководство по настройке контроллера, и ринуться в бой. При наличии

рук и напильникадостаточных средств можно подумать о внедрении крайне удобного централизованного средства управления беспроводной сетью NCS/WCS, скриншот которого приведен ниже:Читайте также: