Cisco 881 настройка wifi

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Повышенные функции безопасности за счет присутствия различных протоколов также гарантируют надежную работу при эксплуатации данной серии устройств. Это может происходить как при помощи VPN (IPSec, SSL, DMVPN), так и при помощи протокола SRST.

Дополнительные возможности маршрутизатора способствуют снижению операционных издержек и удовлетворению различных потребностей организации.

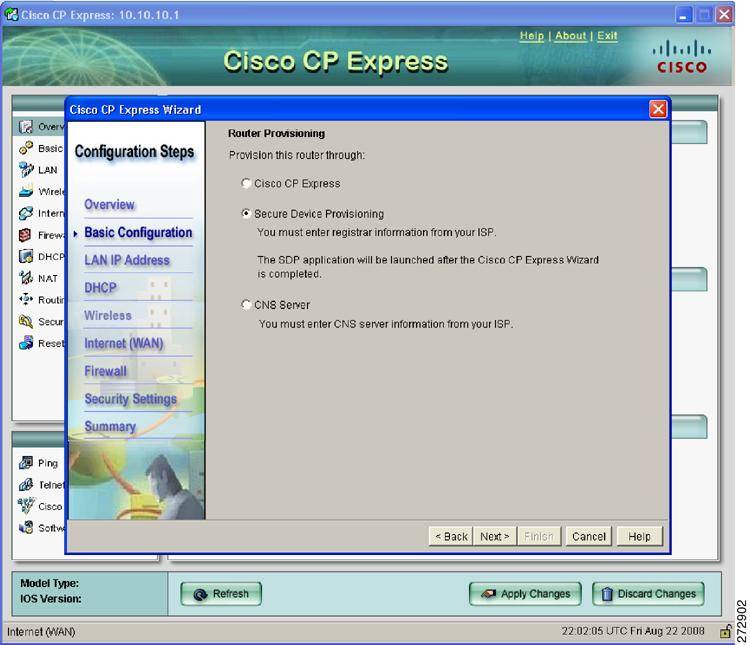

Настройка через Web-интерфейс

Первым делом для обеспечения комфортной работы предлагается настроить удаленный доступ роутером через Web-интерфейс.

В режиме конфигурирования (conf t) создаем access-list 1, который в дальнейшем будет использоваться для доступа с определенного ip-адреса.

Создаем пользователя user с паролем PassWord.

Разрешаем доступ с определенного IP-адреса, используя для этого созданный ранее access-list 1.

Создание access-листа и пользователя с расширенными правами - идентично предыдущим настройкам.

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

Теперь можно управлять устройством через веб-интерфейс, что довольно-таки удобно. Такая возможность, реализованная в Cisco 881, делает его более современным для любого использования. К тому же, веб-интерфейс упрощает настройку оборудования, нежели управление через консоль.

Настройка Интернет

Ранее была проведена первоначальная настройка оборудования в целях комфортного администрирования. Далее необходимо настроить оборудование по назначению - он непременно должен предоставлять доступ пользователям в сеть интернет.

Первым делом необходимо настроить интерфейсы. Роутер, грубо говоря, имеет всего 2 интерфейса. Один из них общается с внутренней сетью, а второй "видит" внешнюю. Посредством внешнего интерфейса (порта) и будет происходит соединение с сетью Интернет. IP-адрес и маска сети предоставляются интернет-провайдером сети. Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24.

Настроим внешний интерфейс: зададим IP-адрес и сетевую маску.

Далее соединяем этот интерфейс маршрутизатора с портом оборудования провайдера напрямую. Пингуем. Убеждаемся, что все работает, и идем дальше.

Настройка VLAN

Прежде чем приступить к настройке внутреннего интерфейса, стоит рассмотреть такое понятие как VLAN - виртуальная локальная сеть. VLAN позволяет объединить несколько устройств в одной сети с набором одних и тех же требований. Это упрощает работу с большим количеством устройств в одной локальной сети.

Итак, первым делом следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем IP-адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

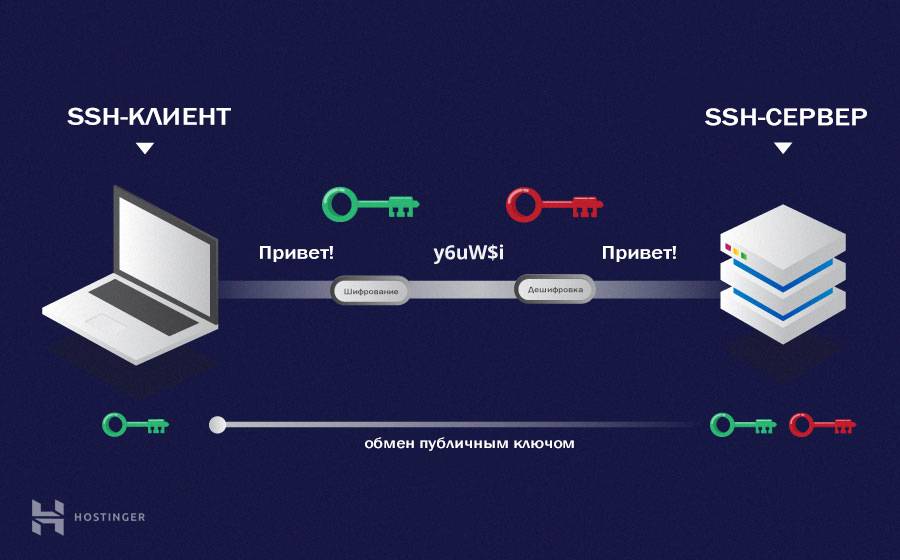

Настройка SSH

Ранее был рассмотрен способ управления роутером через веб-интерфейс. Но куда более знакомым способом является удаленный доступ через консоль. И как правило, доступ к консоли осуществляется либо через устаревший протокол Telnet, либо через более современный и защищенный SSH.

Протокол SSH передает ключи в зашифрованном виде. То есть, даже если злоумышленник каким-либо образом их получит, воспользоваться он ими не сможет. А поскольку роутер может обслуживать офис вполне себе средних размеров с конфиденциальными данными, то даже малейший шанс атаки на управление маршрутизатором может быть крайне опасен.

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

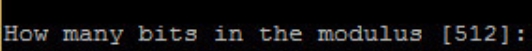

Генерируем ключи rsa, необходимые для подключения. При запросе указываем длину ключа 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

Настройка NAT

С виду все необходимые настройки были произведены, и по-хорошему, роутер уже должен выходить в сеть и передавать/получать необходимые данные. Но поскольку сеть Интернет достаточно обширна, а адреса в локальных сетях могут совпадать, роутер должен уметь "транслировать" локальный адрес устройства в публичный.

Для упрощения, можно представить такую ситуацию. У человека есть паспорт в своей стране. Но когда он получает заграничный документ, его ФИО переводят на алфавит того государства, куда собирается человек. Пример достаточно грубый, но в случае с сетью происходит то же самое. Есть локальный адрес устройства. Пользователь посылает запрос на адрес, который находится вне данной сети. Но обратным адресом будет указан локальный адрес устройства, который недоступен из сети Интернет (как и иностранцу будет сложно прочитать российский паспорт). И чтобы понять, какому конкретно устройству предназначаются данные, необходимо настроить NAT - механизм преобразования IP-адреса транзитных пакетов.

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний IP-адрес.

Указываем список внутренних адресов, которые будем "переводить" во внешний адрес.

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Настройка DHCP

Есть еще одна вещь, которая упрощает работу с большим количеством устройств в одной сети. Поскольку у каждого устройства должен быть свой IP-адрес, его необходимо прописывать вручную. Если в сети более ста устройств, то нужно обратиться к каждому и прописать необходимые конфигурации. Часть задач в дальнейшем можно передать VLAN-ам, но они предназначены для устройств, которые уже обладают своим адресом.

Поэтому для экономии времени предлагается настроить DHCP - протокол динамической настройки узла. То есть, с ним роутер будет динамически распределять адреса в указанном пользователем диапазоне. Администратору в данном случае необходимо лишь выбрать диапазон и маску под все используемые устройства. А устройство (DHCP-клиент) будет общаться уже с сервером, который выдаст все необходимые конфигурации в автоматическом режиме.

Настройка достаточно проста:

Также, если в сети есть сервера, к которым часто обращаются, их адрес лучше определить статически (таких адресов вряд ли будет много).

И настройка самого шлюза:

Теперь все "локальные" настройки более-менее учтены. Благодаря ним сетевой администратор может удаленно подключаться к маршрутизатору, автоматически раздавать IP-адреса новым устройствам, выходить в Интернет, объединять устройства в отделы и т.п. Но поскольку Cisco 881 обладает достаточно обширным функционалом, есть еще несколько интересных вещей, которые обязательно пригодятся при работе в офисе.

Настройка PPPoE

Есть небольшая поправка. Благодаря NAT роутер лишь транслирует IP-адреса. Для полноценного выхода в Интернет через провайдера необходимо также настроить PPPoE - протокол передачи данных.

В роли PPPoE-клиента может выступать и маршрутизатор Cisco, этапы настройки следующие:

1. Создать и настроить интерфейс Dialer:

2. На интерфейсе, который подключен к сети провайдера, задать pppoe-client, сопоставленный с созданным выше dialer pool ( его мы указали в интерфейсе Dialer1):

3. Задать маршрут по умолчанию через интерфейс Dialer:

Теперь благодаря данной настройке роутер может выходить в сеть Интернет через провайдера. Настроенный ранее NAT этому также поспособствует.

Настройка VPN

VPN - виртуальная приватная сеть. Её наличие предполагает создание защищенного туннеля для передачи данных. Доступ третьих лиц к данной сети ограничен, поэтому это гарантирует безопасное соединение и целостность передаваемых данных.

К примеру, через данный туннель можно настроить надежное удаленное подключение к устройству, что и предлагается рассмотреть далее.

Первым делом необходимо активировать лицензию на роутере. Вводим команду в привилегированном режиме:

license modify priority SSL_VPN high

Далее копируем дистрибутив any connect на роутер любым удобным способом и устанавливаем его:

mkdir flash:/webvpn

copy tftp: flash:/webvpn/

crypto vpn anyconnect flash:/webvpn/anyconnect-win-4.4.00243-k9.pkg

Генерируем RSA ключи с размером 1024, создаем trustpoint и затем генерируем самоподписанный сертификат:

crypto key generate rsa label SSLKEY modulus 1024

crypto pki trustpoint HELLO_TRUSTPOINT

enrollment selfsigned

serial-number

subject-name CN=firewallcx-certificate

revocation-check crl

rsakeypair SSLKEY

crypto pki enroll HELLO_TRUSTPOINT

Настраиваем пул адресов, который будет выдаваться клиентам, и создаем WebVPN Шлюз.

ip local pool WEBVPN_POOL 10.0.0.11 10.0.0.15

webvpn gateway WEBVPN_GW

ip interface Dialer1 port 443 // Команда на использование порта 443

ssl trustpoint HELLO_TRUSTPOINT

inservice

Далее создаем и привязываем к нашему шлюзу так называемый webvpn context.

Далее необходимо создать группу политик. В ней будет находиться пул адресов, где прописано, какой пользовательский трафик пойдет в туннель.

policy group WEBVPN_POLICY

functions svc-enabled // Данная команда говорит о том, что удаленный клиент может подключаться самостоятельно посредством предустановленного клиента anyconnect

svc address-pool "WEBVPN_POOL" netmask 255.255.255.0

svc split include 192.168.1.0 255.255.255.0

svc split include 172.16.1.0 255.255.255.0

default-group-policy WEBVPN_POLICY

Если у нас на внешнем интерфейсе висит ACL, то необходимо дописать правило:

permit tcp any host «внешний адрес роутера» eq 443

И осталось внести некоторые коррективы для NAT:

ip nat inside source list NAT_POOL interface Dialer1 overload

ip access-list extended NAT_POOL

permit ip 192.168.1.0 0.0.0.255 any

ip access-list extended NAT_POOL 1 deny ip 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255

Настройка Wi-Fi

Ранее не раз было упомянуто о беспроводных возможностях cisco 881. И после того, как была проведена полная настройка доступа из локальной сети в сеть Интернет, а также были решены все вопросы в локалке, настала пора воспользоваться данным преимуществом.

ip dhcp pool sdm-pool

import all

network 10.10.10.0 255.255.255.248

default-router 10.10.10.1

lease 0 2

ip dhcp excluded-address 10.10.10.1 // Исключаем адрес маршрутизатора

Команды, относящиеся непосредственно к настройкам беспроводного интерфейса:

interface Dot11Radio0

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

ssid telecombook

!

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0

54.0

station-role root

!

interface Dot11Radio0.1

encapsulation dot1Q 1 native

no cdp enable

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

Здесь используется такое понятие как BVI - интерфейс для "общения" беспроводной сети с маршрутизатором.

Теперь настроим параметры беспроводного подключения:

dot11 ssid telecombook

vlan 1

authentication open

authentication key-management wpa

guest-mode

wpa-psk ascii 0 telecombook123

Далее привяжем интерфейс Vlan1 к бриджу:

interface Vlan1

no ip address

ip tcp adjust-mss 1452

bridge-group 1

bridge-group 1 spanning-disabled

Затем создадим BVI интерфейс:

bridge irb

interface BVI1

ip address 10.10.10.1 255.255.255.248

Примечание: в сети BVI нельзя использовать IP-адрес, использованный на Vlan 1. Его заранее необходимо удалить при помощи команды

И только потом перенести на BVI. Таким образом, шлюз по умолчанию будет доступен как беспроводным, так и проводным пользователям.

Данная статья наиболее полно раскрывает список возможностей маршрутизатора Cisco 881. Этапы настройки могут пригодиться как для домашнего, так и офисного использования. Каждый этап раскрывает подтему для более глубокого понимания всех процессов в зависимости от ситуации. Для более простой настройки можно было бы убрать часть этапов, к примеру, если оборудование используется исключительно дома. Но понимание всех функций Cisco 881 открывает широкие возможности для его дальнейшего использования в любых других условиях работы.

Пример подключения

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

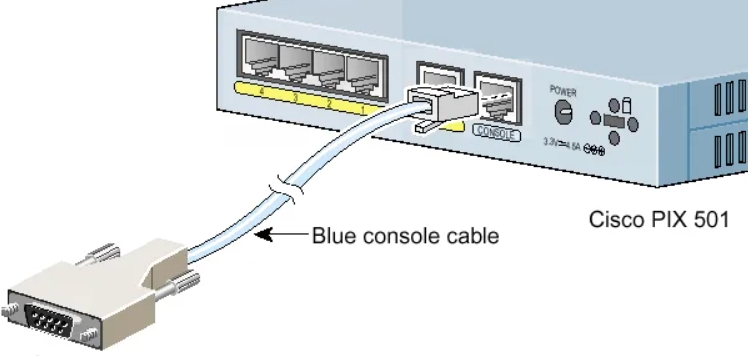

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

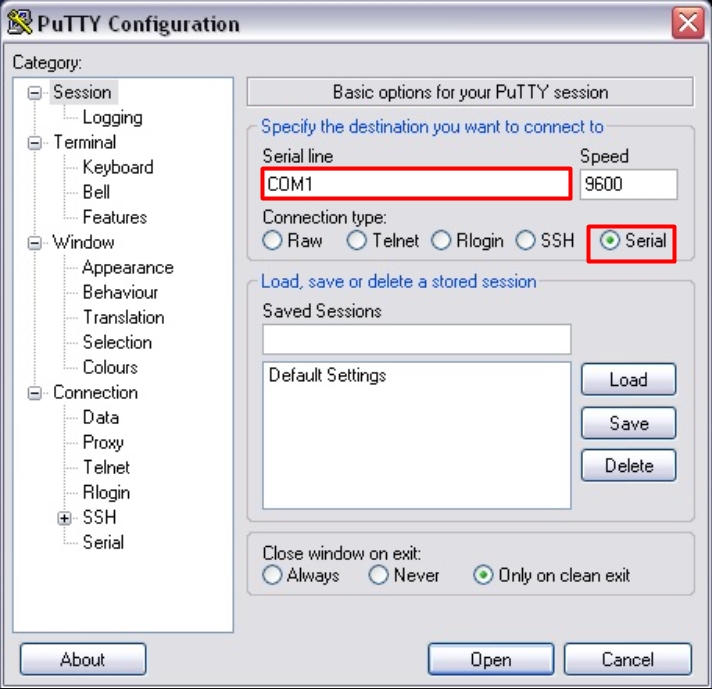

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

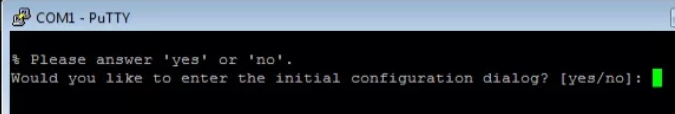

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

Читайте также: