Что такое asw коммутатор

В этом руководстве мы постараемся ответить на несколько основных вопросов, которыми может задаться обычный пользователь . Вы узнаете, что из себя представляет switch (свитч) , какие существуют типы сетевых коммутаторов и, конечно же, основные функции и структура коммутатора.

Что такое сетевой коммутатор?

Сетевой коммутатор LAN , или в переводе с английского switch (свитч) — переключатель, в среде компьютерных сетей подразумевает устройство , управляющее пакетным трафиком в локальной сети.

Коммутатор обычно делает это, работая на втором уровне модели TCP / IP и модели OSI / ISO. Проще говоря: Ethernet-коммутатор отвечает за передачу информации от одного устройства к другому. В результате большему количеству таких устройств не требуется напрямую связываться друг с другом.

Также необходимо уточнить, что нет такого устройства, как «интернет-свитч», позволяющий соединять устройства посредством Интернета. Коммутаторы используются только для использования в Ethernet, т.е. в локальной сети.

HUB, или сетевой концентратор, отправляет каждый полученный пакет всем подключенным устройствам, и именно получатели должны определить, направлена ли им информация. Это решение отрицательно сказывается на пропускной способности сети.

Как работает сетевой коммутатор?

Чтобы понять, как работает сетевой коммутатор, важно знать концепцию пакета. Вкратце: пакет — это небольшая часть данных, отправленных с одного устройства на другое. Максимальный размер такого пакета составляет 64 КБ, но обычно они весят намного меньше. Однако независимо от того, сколько данных несет пакет, у него всегда есть свой фрейм , в котором содержатся идентификационные данные. Именно из фрейма коммутатор считывает физические (MAC) адреса отправителя и получателя.

Маршрутизатор и коммутатор — в чем разница?

Коммутаторы используются для соединения различных устройств, таких как компьютеры, принтеры, смартфоны и т. д., в одну локальную сеть. Для соединения таких сетей используется маршрутизатор . Таким образом, основное различие заключается в работе на другом сетевом уровне.

Важным отличием также является функция NAT , которую мы не найдем в коммутаторах. На практике, однако, в настоящее время каждый стационарный домашний маршрутизатор имеет встроенный коммутатор, поэтому формально это маршрутизатор-коммутатор, даже если у него всего один LAN разъем, но есть встроенный модуль Wi-Fi.

Ничто не препятствует расширению нашей домашней или корпоративной сети за счет использования другого или даже нескольких коммутаторов. Это естественным образом приводит нас к разделению сетевых коммутаторов на разные типы.

Типы сетевых коммутаторов

- «Обычный» неуправляемый гигабитный коммутатор - это простейшие устройства, работающие только на втором уровне (то есть с использованием только MAC-адресов). Они не требуют обслуживания, и поэтому не предлагают никаких вариантов конфигурации и идеально подходят для подключения больших групп устройств на определенной площади (например, компьютерный зал).

- Неуправляемый интеллектуальный коммутатор - не позволяет удаленно управлять коммутаторами более высокого уровня, но он поддается настройке. Эти типы коммутаторов также часто работают на третьем уровне и в разных (виртуальных) подсетях. Они идеально подходят в качестве главного устройства для управления сетевой инфраструктурой среднего размера.

- Управляемый коммутатор - тип коммутатора, которым можно управлять через выделенный порт. Управляемые коммутаторы доступны не только на уровнях L2 и L3, но и L4. Кроме того, они также могут сочетать функции интеллектуальных переключателей. Этот тип оборудования лучше всего работает в очень больших и разветвленных сетевых Ethernet инфраструктурах, где требуется централизованное управление всей сетью.

Какой свитч выбрать? Самые важные особенности, на которые стоит обратить внимание

Для типичной офисной работы или домашнего использования скорость 1 Гбит/с и гигабитный коммутатор прослужат очень долго. Однако для работы непосредственно на корпоративном NAS*, ввиду большой загруженности, может быть рекомендована пропускная способность до 10 Гбит/с. Здесь также необходимо проверить стандарт, по которому работают наши принимающие устройства, чтобы не переплачивать за производительность, которую мы все равно не будем использовать.

Конечно, есть еще много параметров, но они зависят от специфики нашей сети — например, от размера таблицы MAC-адресов.

Когда нужно покупать свитч для дома

В ситуации, когда мы хотим в полной мере использовать продвинутый домашний NAS, а маршрутизатор предлагает только 1GbE, покупка даже многопортового коммутатора 2.5GbE станет отличным решением . После установки выбранные устройства могут быть подключены друг к другу в более современном стандарте, и только после этого коммутатор может быть подключен к маршрутизатору.

Свитчи для компании или корпорации

Использование коммутаторов просто необходимо для больших локальных сетей. В крупных компаниях за сеть обычно отвечает сетевой администратор, который очень хорошо знает, что такое коммутатор (и вам не нужно объяснять ему, для чего нужен коммутатор). Именно этому человеку следует предоставить возможность выбирать подходящее оборудование для расширенной сети. Это позволит избежать проблем с работой компьютерной сети.

Теперь вы знаете, что из себя представляет сетевой коммутатор, какие существуют типы свитчей и, конечно же, основные функции и структуру коммутатора. Надеюсь, статья была для вас полезной.

Предполагается, что вы, как минимум, читали о эталонной модели OSI, о стеке протоколов TCP/IP, знаете о типах существующих VLAN’ов, о наиболее популярном сейчас port-based VLAN и о IP адресах. Мы понимаем, что для новичков «OSI» и «TCP/IP» — это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак, у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование, и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше?

Следует несколько конкретизировать ситуацию:

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера (С), которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

Прикинув количество пользователей, необходимые интерфейсы, каналы связи, вы готовите схему сети и IP-план.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

Согласно этой модели, сеть разбивается на три логических уровня: ядро сети (Core layer: высокопроизводительные устройства, главное назначение — быстрый транспорт), уровень распространения (Distribution layer: обеспечивает применение политик безопасности, QoS, агрегацию и маршрутизацию в VLAN, определяет широковещательные домены), и уровень доступа (Access-layer: как правило, L2 свичи, назначение: подключение конечных устройств, маркирование трафика для QoS, защита от колец в сети (STP) и широковещательных штормов, обеспечение питания для PoE устройств).

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

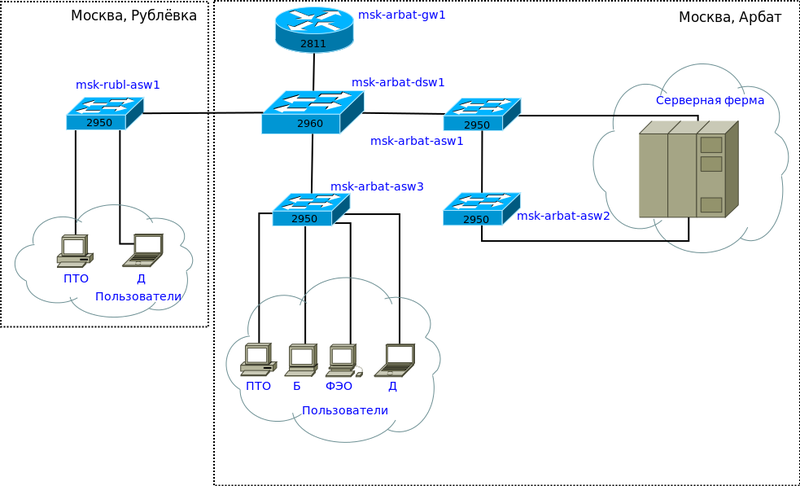

Составим приблизительную схему:

Приблизительная схема сети

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk) — географическое расположение (улица, здание) (arbat) — роль устройства в сети + порядковый номер.

Соответственно их ролям и месту расположения выбираем hostname:

- маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз);

- коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch);

- коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch).

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.

Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

- схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (физический, канальный, сетевой);

- план IP-адресации = IP-план;

- список VLAN;

- подписи (description) интерфейсов;

- список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов);

- метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах;

- единый регламент, определяющий все вышеприведённые параметры и другие.

Жирным выделено то, за чем мы будем следить в рамках программы-симулятора. Разумеется, все изменения сети нужно вносить в документацию и конфигурацию, чтобы они были в актуальном состоянии.

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

Маркировка кабелей и устройств

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Маркировка кабелей заземления

Подготовим нужные нам документы:

Список VLAN

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами. Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

| № VLAN | VLAN name | Примечание |

|---|---|---|

| 1 | default | Не используется |

| 2 | Management | Для управления устройствами |

| 3 | Servers | Для серверной фермы |

| 4-100 | Зарезервировано | |

| 101 | PTO | Для пользователей ПТО |

| 102 | FEO | Для пользователей ФЭО |

| 103 | Accounting | Для пользователей Бухгалтерии |

| 104 | Other | Для других пользователей |

IP-план

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) — зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей. В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии — это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

| IP-адрес | Примечание | VLAN |

|---|---|---|

| 172.16.0.0/16 | ||

| 172.16.0.0/24 | Серверная ферма | 3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 | Управление | 2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 | Сеть Point-to-Point | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 | ПТО | 101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 | ФЭО | 102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 | Бухгалтерия | 103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 | Другие пользователи | 104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока.

Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства | Порт | Название | VLAN | |

|---|---|---|---|---|

| Access | Trunk | |||

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии :)).

Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

Схема сети на уровне L1

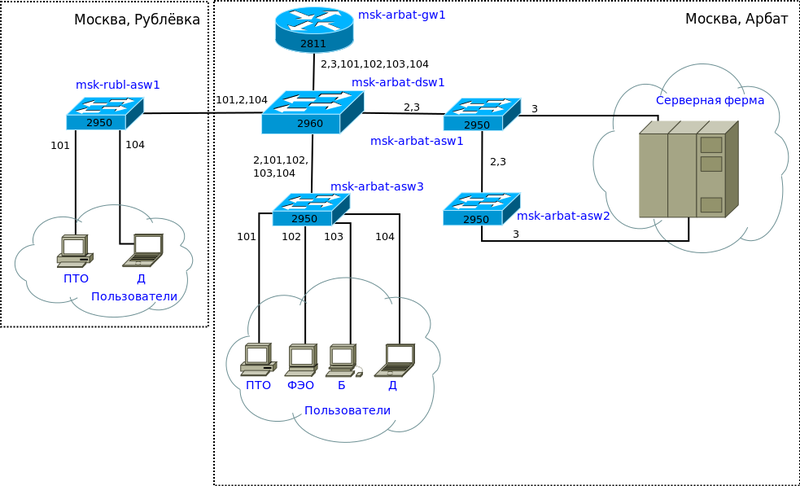

На схеме L2 мы указываем наши VLAN’ы.

Схема сети на уровне L2

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Схема сети на уровне L3

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали. Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3. Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press. Это то, что вам совершенно точно понадобится знать. В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль.

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера ©, которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

Прикинув количество пользователей, необходимые интерфейсы, каналы связи, вы готовите схему сети и IP-план.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

Согласно этой модели, сеть разбивается на три логических уровня: ядро сети (Core layer: высокопроизводительные устройства, главное назначение — быстрый транспорт), уровень распространения (Distribution layer: обеспечивает применение политик безопасности, QoS, агрегацию и маршрутизацию в VLAN, определяет широковещательные домены), и уровень доступа (Access-layer: как правило, L2 свичи, назначение: подключение конечных устройств, маркирование трафика для QoS, защита от колец в сети (STP) и широковещательных штормов, обеспечение питания для PoE устройств).

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

Составим приблизительную схему: На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk) — географическое расположение (улица, здание) (arbat) — роль устройства в сети + порядковый номер. Соответственно их ролям и месту расположения выбираем hostname:

Маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз)

Коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch)

Коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch)

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.

Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

- Схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (Физический, канальный, сетевой)

- План IP-адресации = IP-план

- Список VLAN

- Подписи (description) интерфейсов

- Список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов)

- Метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах

- Единый регламент, определяющий все вышеприведённые параметры и другие

Жирным выделено то, за чем мы будем следить в рамках программы-симулятора. Разумеется, все изменения сети нужно вносить в документацию и конфигурацию, чтобы они были в актуальном состоянии.

Говоря о метках/наклейках на кабели, мы имеем ввиду это: На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство. Подготовим нужные нам документы:

Список VLAN

| № VLAN | VLAN name | Примечание |

|---|---|---|

| 1 | default | Не используется |

| 2 | Management | Для управления устройствами |

| 3 | Servers | Для серверной фермы |

| 4-100 | Зарезервировано | |

| 101 | PTO | Для пользователей ПТО |

| 102 | FEO | Для пользователей ФЭО |

| 103 | Accounting | Для пользователей Бухгалтерии |

| 104 | Other | Для других пользователей |

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами. Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

IP-план

| IP-адрес | Примечание | VLAN |

|---|---|---|

| 172.16.0.0/16 | ||

| 172.16.0.0/24 | Серверная ферма | 3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 | Управление | 2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 | Сеть Point-to-Point | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 | ПТО | 101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 | ФЭО | 102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 | Бухгалтерия | 103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 | Другие пользователи | 104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) — зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей. В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии — это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока. Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства | Порт | Название | VLAN |

|---|---|---|---|

| Access | Trunk | ||

| msk-arbat-gw1 | FE0/1 | UpLink | |

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | |

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 |

| GE1/1 | msk-arbat-asw1 | 2,3 | |

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | |

| FE0/1 | msk-rubl-asw1 | 2,101,104 | |

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 |

| GE1/2 | msk-arbat-asw2 | 2,3 | |

| FE0/1 | Web-server | 3 | |

| FE0/2 | File-server | 3 | |

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 |

| FE0/1 | Mail-Server | 3 | |

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 |

| FE0/1-FE0/5 | PTO | 101 | |

| FE0/6-FE0/10 | FEO | 102 | |

| FE0/11-FE0/15 | Accounting | 103 | |

| FE0/16-FE0/24 | Other | 104 | |

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 |

| FE0/1-FE0/15 | PTO | 101 | |

| FE0/20 | administrator | 104 |

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии :)).

Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

На схеме L2 мы указываем наши VLAN’ы

В прошлой статье, я рассказывал о теоретических основах таких технологий Cisco как SPAN и RSPAN.

Сегодня же мы будем знакомиться с этими технологиями на практике.

Что нам понадобится?

Коммутатор Cisco, хост с каким-нибудь сниффером, например wireshark, чтоб мы могли посмотреть трафик, который присылается на destination port.

Настройку буду осуществлять на Cisco Catalyst 2960.

Вся настройка проходит в режиме глобальной конфигурации (conf t).

Начнем с малого, а именно с простой настройки SPAN.

Допустим, нужно получать траифк с порта f0/34 (source) на порт f0/33 (destination). Попробуем настроить

Вот собственно и все. Самый просто вариант настройки, когда нам необходимо с какого-то порта снять и прослушать травки.

Помните, когда вы примените настройку для destination port у вас пропадет доступ к коммутатору (так как порт будет работать только для приема зеркалированного трафика), поэтому делать это лучше непосредственно возле коммутатора, на отдельном хосте. Например, ноутбук.

Давайте попробуем запустить wireshark и посмотреть, есть ли что-то с порта source. В моем случае, на f0/34 порте “висит” ПК, с IP адресом 10.0.5.12.

Wireshark видит данные с этим IP, значит все работает как надо.

Помним, что по умолчанию, зеркалируется травки как входящий так и исходящий на source port.

Для того, чтобы ограничить трафик, например только входящим, нужно сделать следующее:

RX как раз и отвечает за то, что зеркалироваться будет трафик только входящий на данный интерфейс.

Если нам нужен только исходящий трафик, нужно сделать так:

В нашем примере, зеркалируется трафик только с одного порта, но нам ничего не мешает сделать зеркалирование с двух и более, для этого просто добавляем команды с соответствующими интерфейсами:

Теперь трафик с двух интерфейсов f0/34 и f0/35 будет копироваться на destination port.

Теперь давайте представим, что нужно зеркалировать транковый порт (в теоретической части мы с вами определились, что это делать можно). И хотим чтоб Layer 2 протоколы ходили, такие как CDP,DTP и другие.

Допустим транковый порт у нас g0/1. Настройка будет выглядеть следующим образом:

Если взглянуть на настройку, то можно увидеть только одно отличие, это присутствие нового параметра encapsulation replicate, который определяет как раз то, что мы будем видеть в трафике фреймы такие как CDP, DTP, и так далее.

Помним о том, что если настроно так как выше, и g0/1 является транком, то данные будут зеркалироваться со всех VLAN этого транка.

Для того, чтобы “вычеркнуть” не нужные нам VLAN воспользуем фильтрацией.

Здесь мы видим дополнительную команду monitor session с параметром filter vlan. Что же он значит?

Filter vlan означает то, что указанные далее номера vlan, не будут включаться в зеркалирование трафика. Можно задавать диапазон vlan (1-5 означает 1,2,3,4,5), а можно просто через запятую перечислять номера VLAN.

Если нам необходимо использовать источник не порт а VLAN, например 5, необходимо сделать так:

так же, через запятую можно перечислить список vlan.

С SPAN пожалуй все. Теперь разберемся с RSPAN.

Поставим себе задачу.

Есть коммутаторы, ASW1 и ASW2 и ASW. Нам необходимо на порт коммутатора f0/1 ASW, передать трафик с ASW1 Vlan 10 только входящий трафик, 20 – только исходящий и 30 оба типа трафика. И с коммутатора ASW2 необходимо зазеркалировать трафик VLAN 15, оба типа трафика.

Напомню, что для RSPAN, существует такое понятие как VLAN RSPAN (это было описано в теоретических основах SPAN/RSPAN).

Перейдем к настройке.

1. Разбираемся с ASW1.

Создаем VLAN для RSPAN

Создаем сессию для мониторинга:

2. Разбираемся с ASW2.

Так же для начала создаем RSPAN VLAN.

Создаем сессию мониторинга (необязательно номер сессий должен совпадать с другими коммутаторами)

3. Теперь собственно нужно настроить ASW, порт f0/1, на котором находится наш холст с wireshark (ну или для каких-то других целей, voip record, etc).

Так же необходимо создать RSPAN VLAN.

Укажем source vlan (наш rspan vlan)

И укажем, порт, куда “сливать” весь трафик.

Вот собственно и все, наша задача выполнена.

Хочу напомнить, что нужно опасаться перегрузки интерфейса, как в нашем случае, на 100 мегабитный интерфейс может придти трафика больше чем он сможет обработать, нужно это иметь ввиду и не забывать об этом.

Последняя команда на последок, которая облегчит жизнь администратору

С помощью нее, можно быстро найти ошибку, которую допустили при конфигурировании, в общем рекомендую

Читайте также: