Alfa wifi адаптер для чего

Для продуктивной передачи и приема сигналов беспроводной сети на основе стандартов IEEE 802.11 используют специальное устройство вай-фай. К этому устройству имеют особый интерес пользователи, у которых есть соответствующее оборудование или старые модули подключения на расстоянии. Стандарты, разработанные раньше, не могут обеспечить в полной мере современное соединение с большей скоростью, так как теперь клиенты хотят воспроизводить сигналы с помощью медиаприложения online. Устаревшие модули беспроводного соединения встречаются в стационарных ПК, телевизорах, приставках игровых, а могут и отсутствовать вовсе. Поэтому, необходимо приобретать новое устройство wi-fi. От маршрутизатора оно отличается тем, что может выполнять свое назначение независимо от других устройств-клиент. Лучшим вариантом считается Alfa адаптер, предназначен который для усиления беспроводного сигнала.

Что представляет собой адаптер Wi-Fi?

Предлагаемые нашей компанией адаптеры взаимодействуют с устройствами, снабженными приемниками wi-fi, и представлены в виде специального оборудования, где не требуется сложная его установка, и которое легко настроить. Электропитание поступает к модулю прямо от материнской платы. К ПК его подключают посредством одним из интерфейсов: USB, PCI или SD.

Переходник адаптер-USB – универсальный, по внешнему виду и форме напоминает обычный съемный носитель информации, например, как классическая флешка, иными словами флеш-память. А wi-fi модуль для слота PCI вставляется в сам компьютер, в один из каких-либо разъемов материнской платы, используют вместе с ноутбуками и планшетами. У стандартного устройства нет персонального адреса в компьютерной сети. Его координаты определяются данными, которые поступают от маршрутизатора.

В настоящее время модуль Wi-Fi можно использовать отдельно от другого технического устройства, как самостоятельное место доступа. Такой адаптер, который вы подключите к персональному компьютеру, будет прекрасным источником раздачи сигнала вай-фай в офисе или в вашем доме.

Основные технические характеристики Wi-Fi устройства

Данные этих модулей зависят от их модели. Например, скорость передачи информации зависит от того, какой стандарт связи поддерживает эту модель. Зона действия модуля зависит от числа антенн, их мощности и направленности. Эти параметры, а также и другие характеристики напрямую оказывают влияние на формирование стоимости рассматриваемых адаптеров, а также их размеров и массы.

Если рассматривать данное техническое устройство с точки зрения качества его функционирования, то следует знать, что вай-фай модуль со скоростным режимом передачи информации 54 Мбит/с не будет полностью удовлетворять видео-общение по скайпу и по качеству современных игр в режиме онлайн. Чтобы обеспечить подобные потребности пользователя продаются вай-фай приборы со скоростью передачи данных, достигающей 600 Мбит/с.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Увеличиваем мощность Wi-Fi-адаптера

Сильнее всего на эффективность атаки влияет уровень сигнала. Твой донгл должен быть достаточно чувствительным, чтобы услышать слабый сигнал атакуемых точек доступа и перехватить все пакеты хендшейка. Одновременно ему нужен мощный передатчик, иначе отсылаемые им команды деавторизации или перебора WPS-пинов не достигнут цели.

Чувствительность приемника

Чем тише ты становишься, тем больше сможешь услышать — таков девиз Offensive Security, продвигающей популярный дистрибутив Kali Linux. Применительно к вардрайвингу он означает, что слушать эфир, находить в нем точки доступа Wi-Fi (далее — AP, access points) и собирать хендшейки нужно с максимально чувствительным приемником. То есть с таким адаптером, у которого высокое соотношение сигнал/шум.

Наивно ожидать его от USB-свистков со встроенными антеннами — у них очень слабый приемник, а слишком близко расположенные электронные компоненты генерируют сильные помехи. Поэтому важно выбрать Wi-Fi-адаптер не только с подходящим чипом, но и с адекватной схемотехникой (а в идеале — с хорошим экранированием).

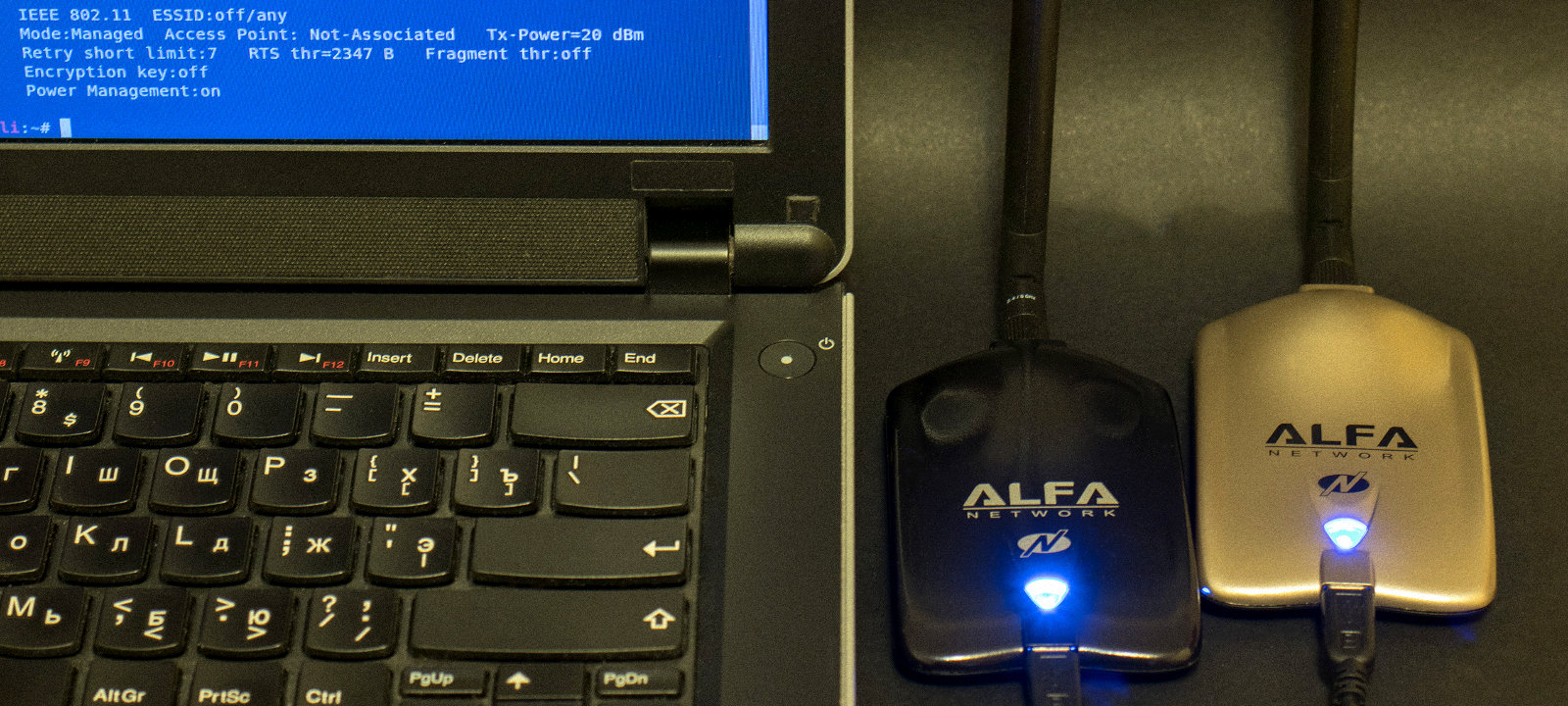

Традиционно по этому показателю лидирует Alfa Network. Даже современные удешевленные ревизии без экранирующей пластины показывают чудеса. Например, AWUS051NH v2 лишен экранирования, но сделан все на том же чипе RT3572, и сделан качественно.

У него «правильный» чип RT3572 и весьма неплохая схемотехника (хотя у старых адаптеров от Alfa Network она еще лучше). За две минуты сканирования в моем тесте он поймал 70 точек доступа с уровнем сигнала 18 дБм и выше.

Сравним с результатами другого адаптера — Netis WF2150. Аналогичное место и время, те же две минуты сканирования.

Всего 49 AP, а уровень сигнала от большинства из них упал ниже 18 дБм. Несмотря на «правильный» чип RT5572N, результаты оказываются плачевными из-за примитивной схемы самого адаптера. Как уже писал ранее, можно его разобрать и подключить внешнюю антенну к миниатюрному гнезду на плате. Однако коэффициент усиления (КУ) внешней антенны — тоже палка о двух концах, поскольку вместе с полезным сигналом растет и уровень шумов.

Прежде чем менять антенну, обрати внимание на диаграмму направленности и поэкспериментируй с частично направленными антеннами. Узким лучом «яги» сложно прицелиться, а вот панельные антенны оказались очень удобны на практике. Они дадут тебе широкий сектор градусов в шестьдесят. По выбранному направлению они продемонстрируют результат примерно в шесть раз лучше, чем если бы ты размахивал полуметровым диполем.

Антенна с более высоким КУ порой дает результаты хуже, чем штатная кроха на 3 дБи. Поэтому смотри на тип антенны, расположение антенного модуля и его экранирование, а не пытайся сравнивать децибелы в лоб и просто взять палку подлиннее. Только сочетание чипа с поддержкой режима мониторинга и приемника с высокой чувствительностью позволит захватить качественные хендшейки, содержащие всю необходимую информацию для восстановления пароля подключения.

Мощность передатчика

Сидеть в засаде с чувствительным приемником совершенно безопасно, однако прождать сбор хендшейков можно не один час. Продвинутые атаки на беспроводные сети занимают минуты и строятся на том, что ты действуешь активно. Например, рассылаешь пакеты деавторизации, вынуждая легальные клиенты атакуемой точки доступа выполнять постоянный реконнект. Либо ты просто глушишь реальную AP, подменяя ее в эфире своим «злым клоном», и напрямую получаешь пароли от доверчивых клиентских устройств. Все это требует мощного передатчика, но где его взять?

Есть два варианта: сразу обзавестись мощным либо прибавить мощности имеющемуся. В первом случае могут быть проблемы с покупкой, особенно из-за рубежа. Устройства с мощностью выше 100 мВт часто задерживают на таможне. Плюс любая покупка требует затрат, поэтому рассмотрим второй вариант.

WARNING

Работая на высокой мощности, адаптер быстро перегревается (особенно в режиме инжекта пакетов), вызывает помехи связи и представляет некоторую опасность для здоровья. Поэтому не ставь сразу 33 dBm. Попробуй начать с 22 и плавно увеличивать значение. Шкала здесь логарифмическая, поэтому прибавка на пару-тройку dBm дает двукратное повышение мощности.

По умолчанию все Wi-Fi-модули стартуют на минимальной мощности. В таком режиме они запускаются согласно стандарту ISO 3166, который отражен в базе данных беспроводных устройств. В Linux это wireless regulatory database. В Kali Linux (включая Nethunter) она находится по адресу /lib/crda/regulatory.bin . Этот файл считывает агент центральной базы данных регламентированных настроек (Central Regulatory Domain Agent — CRDA) и отправляет ядру информацию о том, какая мощность допустима для передатчика в данном регионе. Таким образом, в ОС действует общая системная настройка мощности передатчика для любых Wi-Fi-адаптеров на конкретном беспроводном интерфейсе.

По умолчанию обычно задан какой-нибудь код из региона EMEA, где разрешаются только жалкие 100 мВт (20 дБм). Поэтому, подключив любой донгл, ты будешь тщетно слать пакеты deauth и пытаться заглушить найденные AP. Мало кто услышит твои 20 дБм, а львиная доля команд отфильтруется целевыми устройствами как помехи.

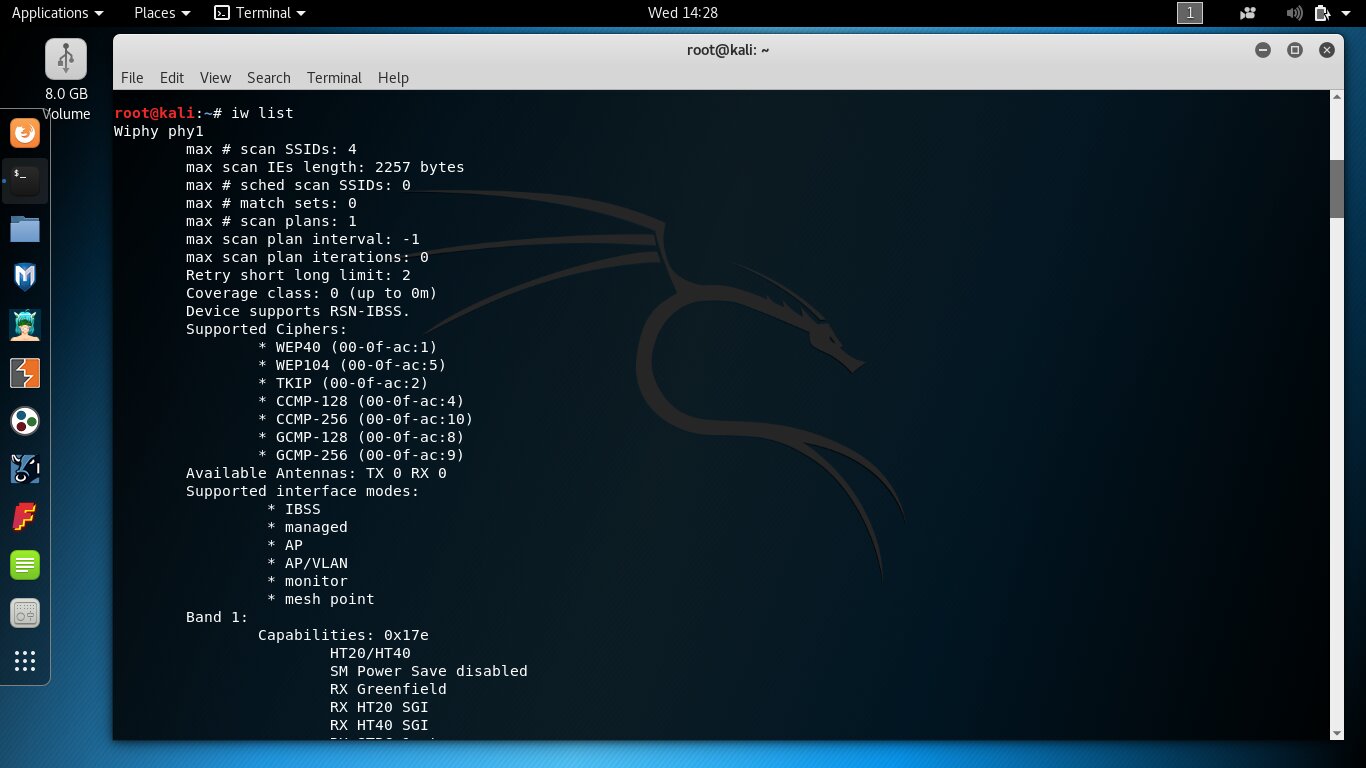

Посмотреть текущий регион, доступные каналы и разрешенные пределы мощности можно командой iw list , однако ее выдача получается очень длинной (на несколько экранов).

Смотрим параметры беспроводных устройств

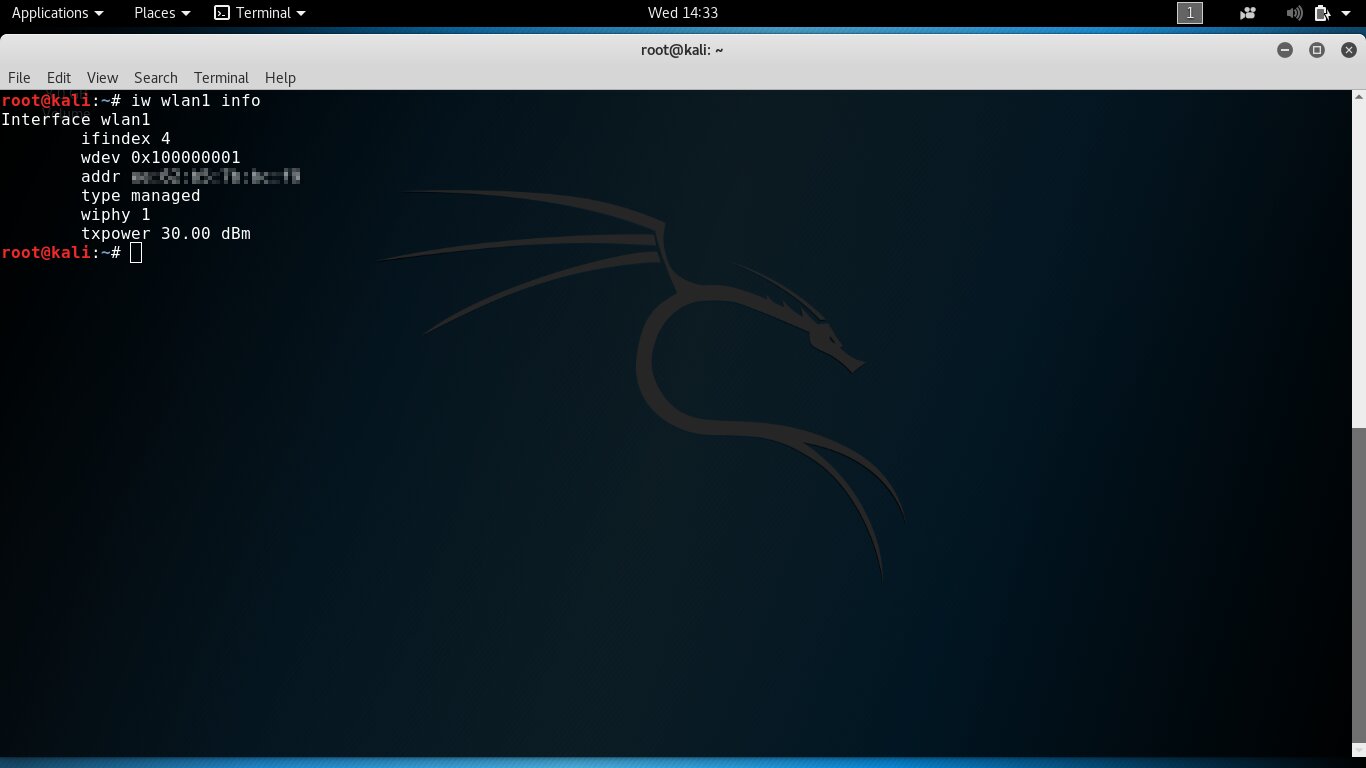

Быстро проверить MAC-адрес и заданную мощность передатчика удобнее командой iw <имя_интерфейса> info .

Экспресс-проверка настроек

Во времена BackTrack можно было просто взять адаптер посерьезнее (например, от Alfa Network) и сразу получить прибавку мощности. Дело в том, что в них изначально был прошит такой региональный код, который позволяет использовать большую мощность. Например, код «BO» — Боливия. Когда-то там была разрешена мощность передатчиков IEEE 802.11b/g/n до 2000 мВт (33 дБм). Это в двадцать раз больше значения по умолчанию в России. Сейчас в Боливии действует ограничение в 30 дБм (1000 мВт), но это все равно на порядок лучше дефолтных настроек.

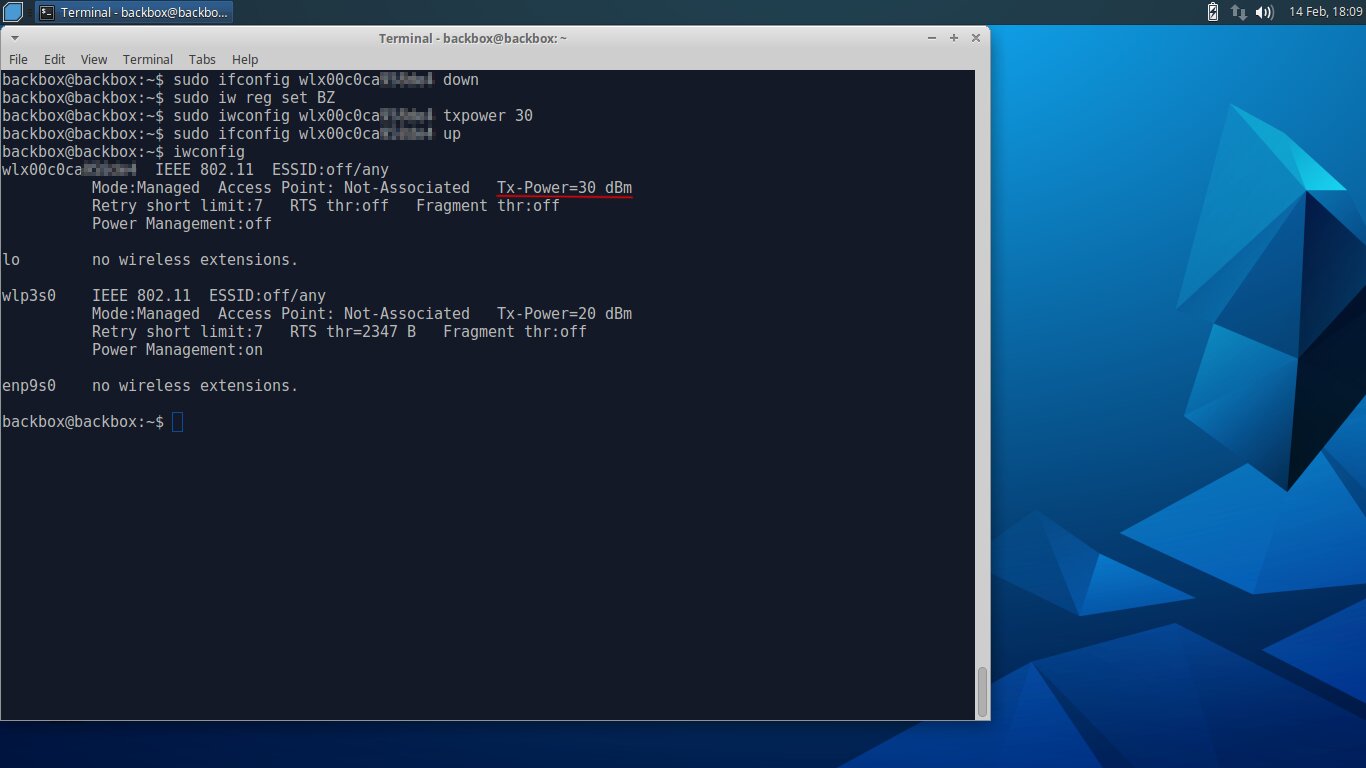

Сегодня региональные настройки ужесточились, а одна и та же модель обзавелась парой-тройкой ревизий. Поэтому каждая покупка «Альфы» превратилась в лотерею. Можно нарваться на удешевленную ревизию или просто грубую подделку. Напрашивается вывод: надо вручную сменить регион, подключить «Альфу» или другой проверенный адаптер, задать более высокую мощность передатчика и наслаждаться жизнью. Действительно, в большинстве дистрибутивов для пентеста это делается просто. Я специально проверил пять разных: Kali, BugTraq II, Backbox, Cyborg и Matriux. Везде команда смены региона и увеличения мощности сработала буквально в пять строк.

Какие-то особенности были только в Backbox. Название беспроводного интерфейса в нем выглядит как wlxmac , где вместо mac — адрес адаптера, записанный в нижнем регистре. Утилита macchanger отрабатывает корректно, однако название интерфейса остается прежним. Это надо учесть в последней команде его активации (см. далее по тексту).

Хитрое название wlan в Backbox

Общий принцип софтового увеличения мощности передатчика простой, но тут важны детали. Поэтому разберем его пошагово на примере Kali 2018.1.

Практически все команды выполняются от имени суперпользователя. Запусти терминал под рутом или дописывай sudo в начале каждой строки.

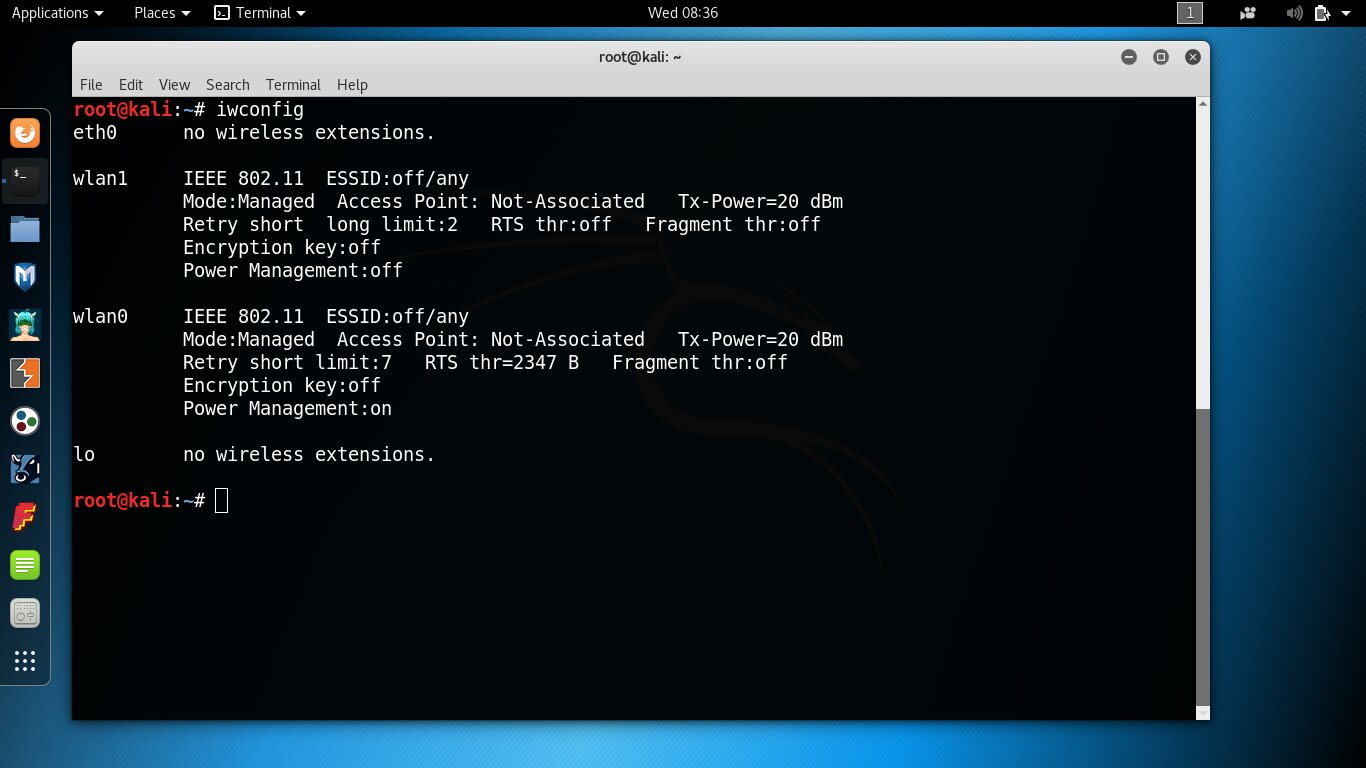

Сначала мы определяем имена беспроводных интерфейсов командой iwconfig . Видим, к примеру, wlan0 и wlan1 — как понять, какой из них нужный? Кроме многократно описанных красноглазых способов, есть и другие — быстрые и гарантированные.

Первый способ: физически отключаем USB-донгл и пишем команду iwconfig заново. Тот интерфейс, которого теперь нет в списке, и был нужным.

Определяем беспроводные интерфейсы

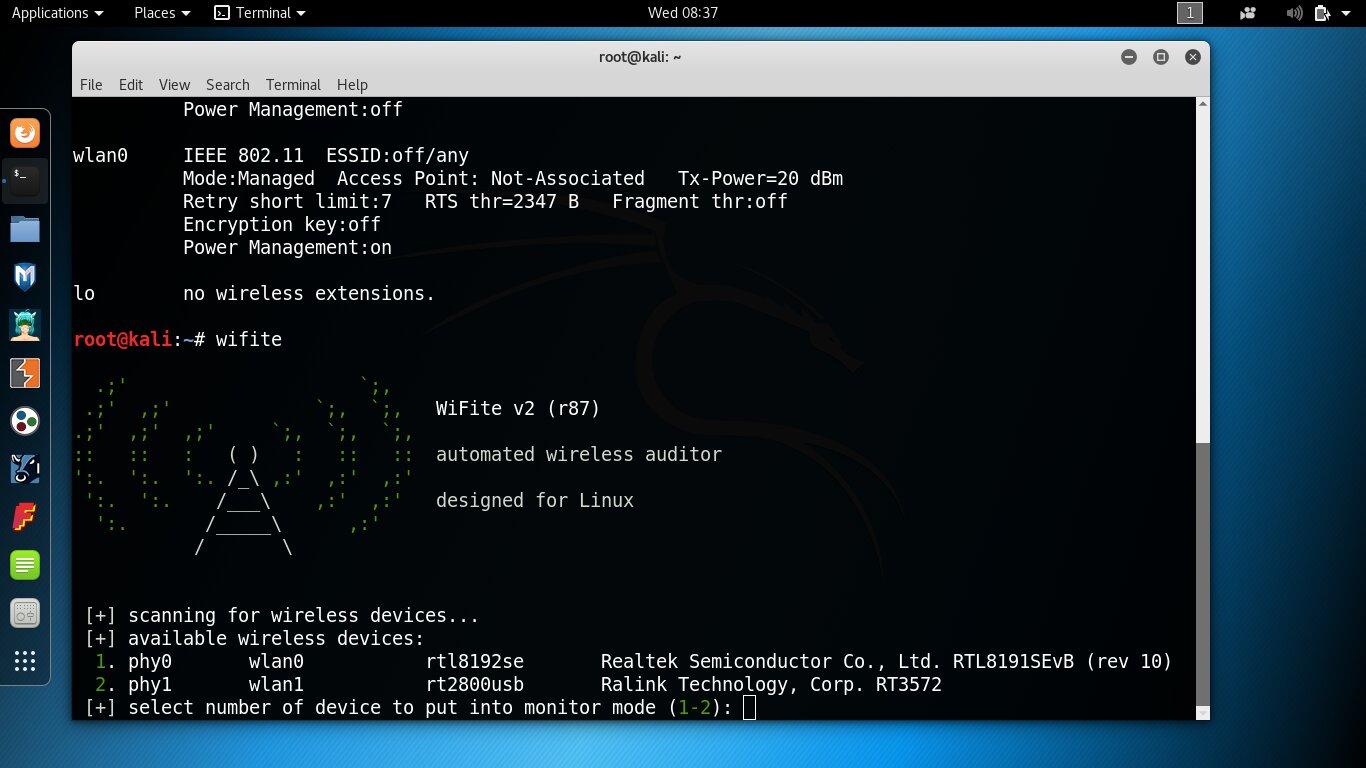

Второй способ: вызываем wifite . Он хоть и считается примитивным скриптом, зато сразу спрашивает, какой интерфейс использовать, и обозначает их уже более внятно — с указанием чипсета и задействованных драйверов. Если в названии wlan есть известный чипсет и окончание USB — он и нужен.

Смотрим номер wlan в wifite

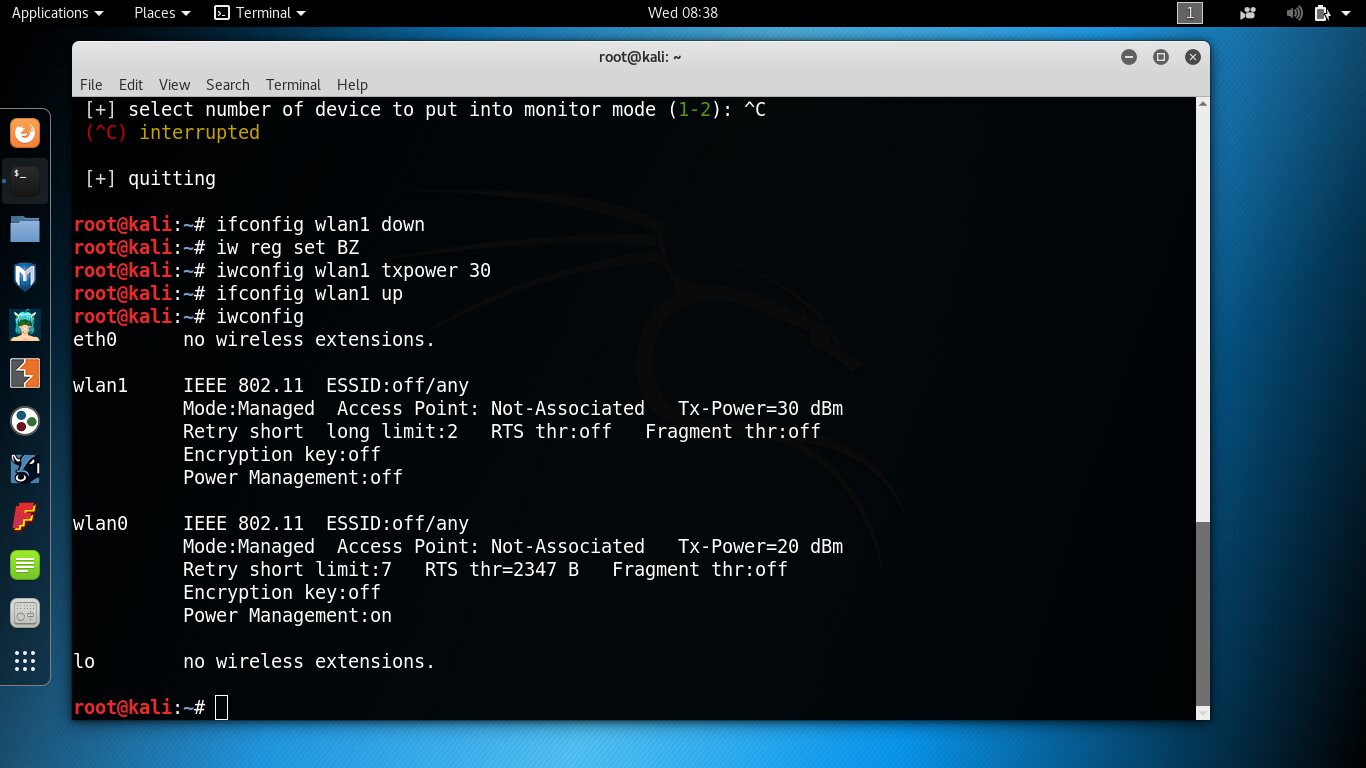

После того как определились с названием беспроводного интерфейса, отключаем его.

На этом этапе желательно сменить MAC-адрес адаптера.

Ключ -r задает случайный адрес, а если хочешь указать определенный, используй ключ --mac . Например:

Напоминаю, что первые три цифры указывают производителя. Их список (OUI vendor list) смотри здесь или здесь. Он пригодится, если ты хочешь сымитировать подключение от устройства другого вендора или не слишком выдавать атаку полностью случайным MAC-адресом. К тому же многие AP сегодня сверяются с OUI и просто отказывают в подключении клиентам с MAC-адресом неизвестного производителя.

Теперь задаем название региона, в котором разрешены передатчики мощностью 30 дБм или выше.

Помимо BO , для повышения мощности также успешно используются регионы AM, BZ, GR, GY, NZ, VE и другие (полный список смотри в файле db.txt , ссылка на него есть во врезке далее по тексту). Опционально проверяем новую установку региона:

Далее меняем системную настройку допустимой мощности для выбранного беспроводного интерфейса:

и проверяем результат:

Должно получиться примерно так, как на скриншоте ниже.

Если не удалось, то внимательно проверь команды еще раз. Также учти, что общую настройку iw reg set может игнорировать драйвер. На моей практике такое встречалось с драйвером ath9k htc и чипом Qualcomm Atheros AR9271. На нем, в частности, производится модель AWUS036NHA. Поэкспериментируй с другими драйверами, адаптерами и дистрибутивами Linux.

Настройки wireless regdb прописаны в файле db.txt внутри архива. В нем ты увидишь регионы и с большей разрешенной мощностью, но не спеши радоваться. Даже если выставить 36 дБм, то совсем не факт, что твой донгл от этого станет дальнобойнее. Большинство USB-адаптеров не дотягивают и до 30 дБм из-за чисто конструктивных ограничений. Дальнейшее устранение софтовых лимитов им не поможет.

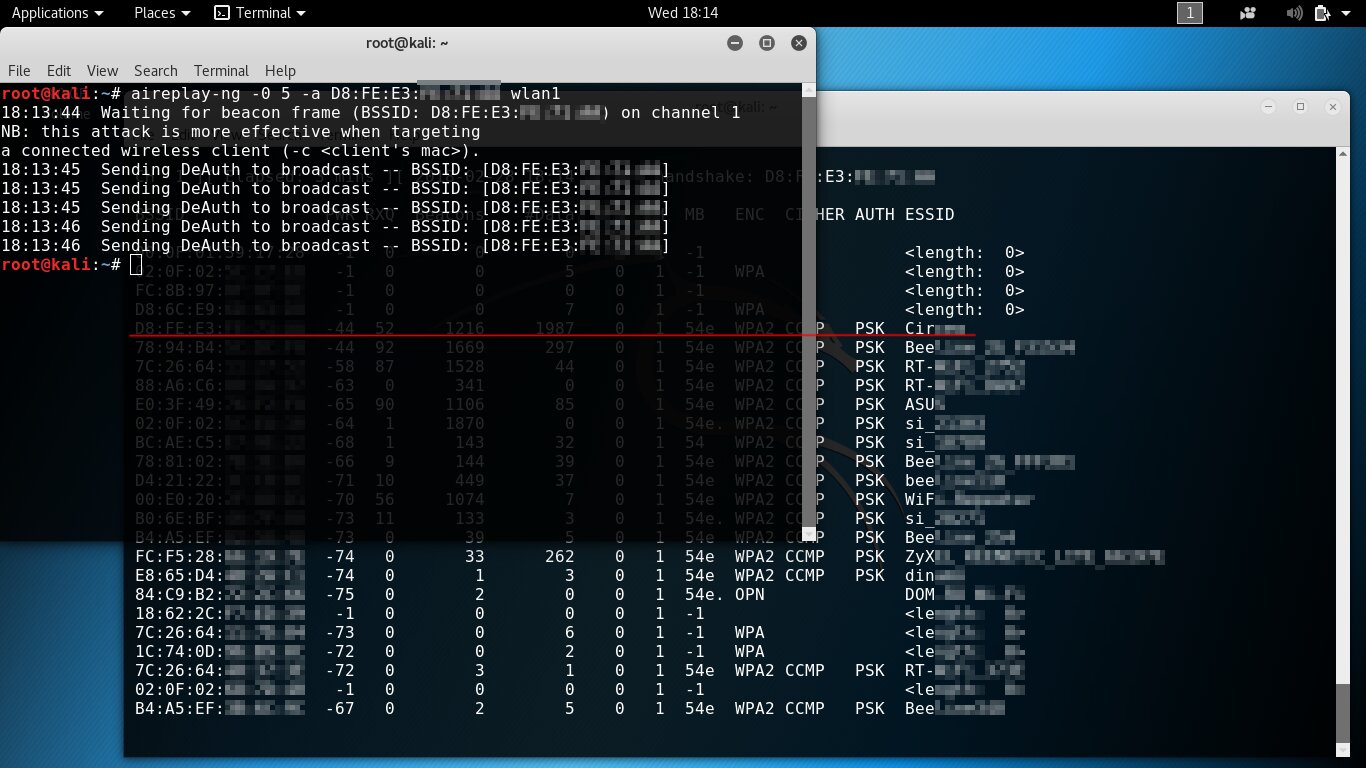

После увеличения мощности можно гораздо эффективнее выполнять атаки на AP с использованием деаутентификации подключенных к ним клиентов. В примере ниже до целевой точки доступа примерно 20 метров и две кирпичные стены. Без увеличения мощности передатчика ее клиенты просто не слышат команды deauth. Если поднять мощность донгла с 20 до 30 дБм, то принудительное отключение ее клиентов и захват хендшейка занимает менее восьми минут.

Успешный захват хендшейка

Если пароль словарный, то он быстро вскроется на том же ноутбуке. Иначе попробуй сбрутить его на видюхах (см. статью «Брут на GPU») или в каком-нибудь онлайновом сервисе.

Подбор пароля в EDPR

Проверка хендшейка и его брут в облаке

Также тебе может пригодиться онлайновый конвертер .cap → hashcat и анализатор файлов .pcap. Преобразовать .cap в .pcap можно с помощью tshark :

Ранее мы писали о взломе Wi-Fi со смартфона, но выполнять продвинутые атаки с него очень неудобно (а некоторые — технически невозможно). Нужно каким-то образом подключать сразу два внешних адаптера и (желательно) внешний аккумулятор, а потом долго мучиться с повышением мощности их передатчиков. В пять строк это уже не сделаешь — там семь кругов ада с make/install и отловом ошибок. Если тебе хочется хайтек-мазохизма, я как-нибудь поделюсь с тобой этой болью, а сейчас лучше возьми ноутбук и запусти десктопную Kali.

Узнаём имена скрытых сетей

Имя беспроводной сети (SSID или ESSID) иногда специально скрывают для ее защиты. Действительно, так отсекаются неофиты и поток желающих подключиться к AP заметно уменьшается: если цель не видно, многие ее не атакуют. Однако узнать SSID довольно просто: эта информация постоянно транслируется в эфир.

Каждый клиент указывает в «рукопожатии» имя сети (SSID), ее цифровой идентификатор (BSSID, обычно совпадает с MAC AP) и свой MAC-адрес. Поэтому атака деавторизации успешно используется для выяснения SSID скрытых сетей. Если удастся перехватить хендшейк при подключении легального клиента к выбранной точке доступа, то мы сразу узнаем ее имя. Достаточно написать простейшую команду и подождать.

Подразумевается, что твой донгл определяется как wlan1, его мощность уже увеличена, а сам он переключен в режим монитора. Если еще нет, то просто выруби его ( ifconfig wlan1 down ), и airodump-ng сам переведет его в monitor mode.

Ждать хендшейка неопределенно долго, поэтому давай ускорим процесс. Откроем второе окно терминала и отправим в нем широковещательную команду деавторизации, заставив всех клиентов выбранной AP заново подключиться и прокричать ее SSID на весь эфир.

Этой командой мы отправили пять пакетов deauth всем клиентам точки доступа с MAC-адресом D8:FE:E3:и так далее (часть адреса, как обычно, скрываю, наслаждаясь паранойей). Результат не заставил себя ждать. Буквально сразу в основном окне airodump-ng появилось имя сети. Пока оно было скрыто, вместо имени отображалась его длина (в данном примере — шесть символов).

Быстро узнаем SSID скрытой сети

Обходим фильтрацию по MAC-адресу

Дополнительно админы создают белые списки беспроводных устройств, разрешая подключаться только девайсам c определенными MAC-адресами. В режиме фильтрации по MAC точка доступа откажет в авторизации посторонним устройствам, даже если от них получен верный пароль.

Однако нам важно другое: если клиентское устройство соединилось с выбранной точкой доступа, значит, оно гарантированно есть в ее «белом списке». Осталось кикнуть его прочь с целевой AP и присвоить его (открыто передаваемый в эфир) MAC-адрес своему адаптеру Wi-Fi. Чтобы успеть подключиться вместо доверенного девайса, команду деавторизации лучше запустить параллельно в другом окне терминала и отправлять их со второго донгла. Вот как это выглядит поэтапно на AP из примера выше.

Поднимаем мощность адаптера, маскируем его MAC-адрес и переводим в режим монитора (см. первую часть статьи).

В таблице будут отображаться точки доступа и MAC-адреса подключенных к ним клиентов (см. столбец «STATION» напротив нужной AP).

Присваиваем одному из своих донглов этот MAC-адрес.

Со второго адаптера шлем пакеты деавторизации.

Подключаемся первым адаптером, как только настоящий клиент отрубится от AP.

Выводы

Для выполнения качественного пентеста беспроводных точек доступа необходимо приобрести пару USB-адаптеров Wi-Fi с подходящими чипами и доработать их. Подключить вместо штатных антенн направленные внешние и повысить мощность передатчика, увеличив значение txpower.

Скрытое имя беспроводной сети и фильтрация клиентов по MAC-адресам слабо препятствуют ее взлому. SSID и подходящие адреса из «белого списка» легко узнать, просто дождавшись очередного хендшейка или сразу выполнив атаку деавторизации.

Итак. Сначала об адаптере. Эта модель ранее выпускалась в полуваттной версии, но производитель её проапгрейдил и теперь она одноваттная. Так же стоит особо отметить любой адаптер превращается в убогий треш без нормальной антенны именно поэтому мой выбор остановился на узконаправленной антенны на 15 Дб.

Alfa AWUS036H — мощный (1000 мВт) Wi-Fi USB адаптер для подключения к беспроводным сетям стандарта 802.11g. В комплекте: адаптер, USB кабель, диск с драйверами и всенаправленная антенна усиления 5 дБи!

Преимуществом адаптера является наличие RP-SMA разъема, так что можно подключить внешнюю антенну. Также следует отметить, что адаптер построен на базе популярного чипсета Realtek 8187L и обладает исключительной чувствительностью, но работает только в стандарте 802.1G (пока еще большинство wi-fi точек продолжает поддерживать этот стандарт), что ограничивает максимальную скорость передачи. Именно крайне высокая чувствительность позволяет с успехом применять данный адаптер для проведения исследований безопасности wi-fi сетей (wardriving) или «ловли» интернета из ближайшего кафе. Благодаря этим качествам этот адаптер является очень популярен среди моряков, дальнобойщиков и туристов. Данный адаптер по праву считается одним из лучших устройств для взлома Wi-Fi сетей, вардрайвинга и проведения тестов на проникновение.

Тестирование на обнаружение точек доступа в сравнении с ноутом.

Результаты адаптера приблизительно 60 точек доступа

Тестирование встроенного адаптера ноутбука

Как видно поэтому простенькому тесту разница огромная

Для чего его брал минусов не нашел.

Всем спасибо и пока.

Видео о распаковки на моём канале

Дисклеймер: эта статья носит исключительно образовательный характер. Мы не поддерживаем и осуждаем любые киберпреступления. Надеемся, что эта статья поможет вам лучше организовать свою безопасность в интернете, предупрежден — значит, вооружен.

За последние годы в клирнет вышло огромное количество пентестерских устройств и постоянно появляются новые. Большинство продаётся в разрозненных магазинах по всему миру (и на алиэкспрессе в том числе), и у пентестеров появилась новая головная боль — выбирать среди десятков похожих устройств нужное или искать очередное «универсальное» решение. Наконец, крутой специалист и консультант по информационной безопасности Yago Hansen просто собрал каталог крутых девайсов, железяк и аксессуаров, доказавших свою эффективность. Сейчас каталог второй версии, в нём 177 наименований из 8 категорий. Предлагаем вашему вниманию его адаптацию в виде цикла из 7 постов (некоторые категории будут совмещены или поделены на две статьи из-за разницы в объёме).

Что будет в цикле:

Wi-Fi + Network

▍1. Alfa AW-US036NHA

Лучшее устройство Wi-Fi 802.11n в 2,4 ГГц

Это самая универсальная карта Wi-Fi на рынке за последние много лет. Она поддерживает режим мониторинга для большинства дистрибутивов Linux, таких как Kali Linux, Debian и другие. Она также поддерживает ОС Windows, позволяя создавать на ней устройства AP с помощью драйвера и утилиты. В Kali поддерживаются все режимы работы (поддельная точка доступа, несколько точек доступа, режим мониторинга, управляемый режим), и её поддерживают практически все хакерские инструменты на рынке. Единственное ограничение этой карты — она не поддерживает частоты 5 ГГц.

▍2. Alfa AWUS-036ACH

Лучшее устройство Wi-Fi 802.11n в 2,4/5 ГГц

Двухдиапазонный беспроводной USB-адаптер 802.11ac с широким диапазоном AWUS036ACH обеспечивает невероятные расстояния и невероятную скорость для компьютеров Mac или Windows в сети Wi-Fi — До 300 Мбит/с для сети 2,4 ГГц и до 867 Мбит/с для сети 5,0 ГГц. AWUS036ACH подключается к компьютеру через USB 3.0 с технологией AC1200 Wi-Fi для обеспечения превосходной производительности. Унаследовав многолетний опыт работы в отрасли беспроводной связи, ALFA AWUS036ACH построен на основе новейших стандартов 802.11ac, а также высокочувствительных двухдиапазонных антенн, что обеспечивает необычайную мощность сигнала и покрытие. Поддержка двухдиапазонного AC1200.

▍3. 4 Watt 2.4 GHz amplifier

Wi-Fi/Bluetooth усилитель

Этот усилитель мощностью 4 Вт может быть очень полезен для некоторых видов атак по Wi-Fi/Bluetooth, когда вам требуется дополнительная радиомощность, потому что вы находитесь слишком далеко от цели или потому что вы хотите обеспечить наилучшее укрытие и мощность. Но помните, что мощность — это еще не все, и вам также необходимо иметь качественные интерфейсы. И также вы должны позаботиться о том, в каких ситуациях вы его используете, потому что такие мощные передачи запрещены во всем мире.

▍4. RF connector adapter kit

Всегда на связи

Широко используется для антенн, радиовещания, радиосвязи, телекоммуникаций, коаксиального кабеля, LMR, видеонаблюдения, микроволновых приложений и т.д. Комплект соединительных адаптеров упрощает жизнь техническим специалистам и инженерам, позволяя подключаться в любом месте за считаные секунды. Комплект включает в себя 20 типов многоразовых коаксиальных разъемов — BNC/F/N/SMA/TNC/UHF — для охватываемых и охватывающих адаптеров, которые можно использовать в различных комбинациях для большинства задач. Просто прикрутите к разъему или другому устройству, и оно заработает.

▍5. 2.4GHz/15dBi yagi antenna

Для больших расстояний

Беспроводная антенна yagi TP512 в большинстве случаев не может быть подключена непосредственно к устройству (маршрутизатор Wi-Fi, усилитель сигнала и т.д) без какого-либо кабеля/преобразователя/адаптера. Эта антенна имеет разъем N-female, поэтому для нее потребуется переходник с N-female на тип разъема вашего устройства, обычно это разъем коаксиального кабеля RP-SMA. А также вы можете установить усилитель сигнала между устройством и антенной.

▍6. 2.4 GHz/9 dBi omni antenna

Расширяем горизонты

Эта Wi-Fi-антенна значительно увеличит дальность и силу вашего сигнала Wi-Fi. Поддерживается только для внутреннего использования. Эта всенаправленная антенна является прямой заменой антенны, которая входит в стандартную комплектацию вашего маршрутизатора, точки доступа, устройства VoIP или карты PCI. Антенна всенаправленная, наведение не требуется — она может отправлять и получать Wi-Fi во всех направлениях. Эта антенна сильнее, чем менее мощные усилительные антенны, предлагаемые крупными производителями.

▍7. Wi-Fi deauther

В то время как глушитель просто создает шум в определенном диапазоне частот (то есть 2,4 ГГц), атака деаутентификации возможна только из-за уязвимости в стандарте Wi-Fi (802.11). Деаутентификатор не вмешивается ни в какие частоты, он просто отправляет несколько пакетов Wi-Fi, которые заставляют определенные устройства отключаться; это позволяет выбирать конкретную цель. Глушитель же просто блокирует все в пределах радиуса и поэтому обычно крайне незаконен. Эта плата разработки на базе ESP8266 оснащена встроенной системой зарядки 18650, OLED-дисплеем и 3-осевым ползунковым переключателем. Он устанавливается с последним программным обеспечением ESP8266 Deauther. С помощью этого устройства вы можете проводить различные атаки для тестирования сетей Wi-Fi. Обратите внимание, что ESP8266 поддерживает только 2,4 ГГц. Подробная информация о ПО тут.

▍8. Wi-Fi PCB antenna

8dBi PCB-антенна для 2,4 ГГц/5 ГГц

Это двухдиапазонная (2,4/5 ГГц) антенна, которая подходит для любого Wi-Fi-применения. Она широко используется для таких проектов, как Wi-Fi Deauther, увеличивая диапазон любого стандартного устройства Wi-Fi. Этот вид антенны идеально подходит для использования внутри любого корпусного устройства, чтобы избежать использования внешних антенн в наружных проектах. Внутри любого корпуса из АБС или ПВХ потери будут небольшими, и вы увеличите диапазон Wi-Fi, расширяя зону покрытия.

▍9. Gl-Inet AR150

OpenWRT/LEDE роутер на Pineapple

Эти небольшие маршрутизаторы, основанные на операционной системе OpenWRT (теперь называемой LEDE) — лучший вариант для тех, кому нужна очень маленькая платформа с низким энергопотреблением, которая работает под управлением Linux. Включенное аппаратное обеспечение основано на Qualcomm SOC, с интерфейсом Wi-Fi, совместимым с режимом мониторинга, который позволяет сканировать точки доступа и станции Wi-Fi. Процессор не впечатляет производительностью, но он подойдёт для небольших проектов, таких как датчики, сканеры, деаутентификаторы, MiTM и т.д. А ещё модель AR150 использует очень схожее оборудование с устройством Hak5 Pineapple Nano, но стоит гораздо меньше. Поэтому хакеры перенесли прошивку Pineapple на это устройство. Вот тут можно прочитать про перенос, а здесь можно скачать саму прошивку.

▍10. Gl-Inet AR750S slate

Гигабитный беспроводной роутер

Slate прячет все ваши рабочие места под цифровую крышу с помощью защищенного VPN. Соедините свои глобальные офисы с Slate, чтобы сотрудники из всех мест могли общаться друг с другом удаленно, а все данные передавались безопасно. Slate предназначен для частых путешественников, поэтому он компактен и легок. Его можно засунуть в рюкзак или даже в карман и взять его с собой куда угодно. Он также поставляется с портом USB для подключения USB/3G модема. И конечно же, ОС основана на LEDE/OpenWRT с открытым исходным кодом.

▍11. Gl-Inet AR300M shadow

Продвинутый роутер на базе OpenWRT/LEDE

Эти небольшие маршрутизаторы, основанные на операционной системе OpenWRT (теперь называемой LEDE) — лучший вариант для тех, кому нужна очень маленькая платформа с низким энергопотреблением, которая работает под управлением Linux. Включенное аппаратное обеспечение основано на Atheros Qualcomm SOC, который включает интерфейс Wi-Fi, совместимый с режимом мониторинга, который позволяет сканировать точки доступа и станции Wi-Fi.

▍12. Gl-Inet USB150 Minirouter

Роутеры на базе OpenWRT/LEDE

Эти небольшие маршрутизаторы размером с USB-накопитель основаны на операционной системе OpenWRT (теперь называется LEDE). Это хороший вариант для разработки любого приложения на основе очень маленькой платформы с низким энергопотреблением под управлением Linux. Включенное оборудование основано на Qualcom SOC, который включает в себя интерфейс Wi-Fi, совместимый с режимом мониторинга, который позволяет сканировать точки доступа и станции Wi-Fi. Если вам нужно просто защитить канал до вашего ноутбука, создав еще один слой между интернетом и вами, вы можете использовать эти мини-роутеры для подключения через Tor или VPN таким образом, чтобы никто не мог получить доступ к вашему сетевому трафику.

▍13. Gl-Inet Mifi

OpenWRT/LEDE 4G роутер с аккумулятором

Этот небольшой 4G LTE роутер — хороший вариант для создания хакерского устройства, с подключением к интернету. Аппаратное обеспечение основано на Atheros SOC, который включает в себя интерфейс Wi-Fi, позволяющий в режиме мониторинга сканировать и захватывать необработанную информацию Wi-Fi. Также есть порты GPIO, UART для подключения GPS или любого другого устройства. Опция подключения 4G основана на внутреннем порте PCIe, в который вставлена карта Quectel EC25 4G WWAN. Все прошивки, SDK и код опенсорсны и доступны на гитхабе. Также есть встроенный аккумулятор и зарядное устройство, поэтому его можно использовать в автономном режиме. Имеются слоты для SIM-карты, и для карты microSD. Также имеется свободный разъем USB-A для подключения дополнительной карты Wi-Fi или других периферийных устройств.

▍14. Quectel EC25-EU 4G modem

4G/3G/GSM/GPRS + GPS/GNSS

Quectel EC25 Mini PCIe — это серия модулей LTE 4 категории со стандартным форм-фактором PCI Express MiniCard (MiniPCIe). Он оптимизирован специально для приложений M2M и IoT и обеспечивает приём 150 Мбит/с и отдачу 50 Мбит/с. EC25 Mini PCIe содержит 5 вариантов: EC25-J Mini PCIe, EC25-E Mini PCIe, EC25-AU Mini PCIe, EC25-V Mini PCIe и EC25-A Mini PCIe; это делает его обратно совместимым с существующими сетями EDGE и GSM/GPRS, обеспечивая возможность его подключения даже в удаленных районах, где отсутствует покрытие 4G или 3G. EC25 Mini PCIe поддерживает технологию определения местоположения Qualcomm IZat Gen8C Lite (GPS, ГЛОНАСС, Galileo и QZSS). Интегрированная GNSS значительно упрощает проектирование продукта и обеспечивает более быстрое, точное и надежное позиционирование. Большой набор интернет-протоколов, стандартных отраслевых интерфейсов и широких функциональных возможностей (драйверы USB для Windows XP, Vista, 7, 8/8.1, 10, Linux, Android/eCall) расширяют применимость модуля до широкого спектра применений M2M, таких как промышленный маршрутизатор, промышленный КПК, защищенный планшетный ПК, и видеонаблюдение.

▍15. Waveshare 4G modem + GPS

4G/3G/2G/GSM/GPRS + GPS/GNSS

Во многих ваших проектах вам понадобится система интернет-коммуникаций IoT, для которой стандартом де-факто стал LTE. По всему миру доступно множество LTE-операторов, а пропускная способность широкополосной передачи данных LTE является более чем приемлемой, предлагая высокоскоростную и широкополосную связь по всему миру. Этот модем может быть легко интегрирован в ваши проекты Raspberry pi в виде расширения, соединяясь с платой, с помощью 40-пинового разъема. Есть слот SIM-карты и множество возможных конфигураций для подключения модема к другим платам. Вы также можете использовать его как обычный внешний модем 4G благодаря разъему USB. Linux его проще всего использовать через wvdial.

▍16. LTE PCB Antenna

4G/3G/2G/GSM/GPRS + GPS/GNSS

При разработке собственных хакерских устройств и интеграции технологий на основе мобильных сетей вам нужно будет найти антенну, соответствующую вашим потребностям. Эта маленькая антенна на печатной плате оснащена разъемом UFL, который обычно используется во встроенных устройствах. PCB-антенны вполне подходят для проектов, в которых недостаточно места для использования внешних всенаправленных антенн. Эта антенна будет работать во всех необходимых диапазонах, включая 4G/3G/2G/GSM/GPRS+GPS/GNSS приложения, которые необходимо подключить к той же радиочастотной цепи.

Читайте также: