Как получить доступ к другому компьютеру через интернет без согласия онлайн

Перечисленные программы позволяют контролировать ПК с других компьютеров или мобильных устройств через интернет. Получив удалённый доступ к устройству, вы сможете управлять им так, будто оно находится рядом: менять настройки, запускать установленные приложения, просматривать, редактировать и копировать файлы.

В статье вы увидите такие термины, как «клиент» и «сервер».

Клиент — это любое устройство (ПК, планшет или смартфон), а сервер — удалённый компьютер, к которому оно подключается.

1. Удалённый помощник (Microsoft Remote Assistance)

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

«Удалённый помощник» — встроенная в Windows утилита, благодаря которой можно быстро подключать компьютеры друг к другу без сторонних программ. Этот способ не позволяет обмениваться файлами. Но к вашим услугам полный доступ к удалённому компьютеру, возможность совместной работы с другим пользователем и текстовый чат.

Инструкция для сервера

Инструкция для клиента

- Откройте файл, созданный сервером, и введите полученный пароль. После этого вы увидите экран удалённого компьютера и сможете наблюдать за ним в специальном окне.

- Чтобы управлять файлами и программами чужого компьютера так, будто вы находитесь рядом с ним, кликните в верхнем меню «Запросить управление» и дождитесь ответа от сервера.

Файл и пароль являются одноразовыми, для следующего сеанса они уже не подойдут.

2. Удалённый рабочий стол (Microsoft Remote Desktop)

- К каким платформам можно подключаться: Windows (только в редакциях Professional, Enterprise и Ultimate).

- С каких платформ возможно подключение: Windows, macOS, Android и iOS.

Это средство представляет собой ещё одну встроенную в Windows программу, предназначенную для удалённого доступа. От предыдущей она отличается прежде всего тем, что выступающий сервером компьютер нельзя использовать во время подключения: его экран автоматически блокируется до конца сеанса.

Зато клиентом может быть Mac и даже мобильные устройства. Кроме того, подключённый пользователь может копировать файлы с удалённого компьютера через общий буфер обмена.

В Telegram-канале «Лайфхакер» только лучшие тексты о технологиях, отношениях, спорте, кино и многом другом. Подписывайтесь!

В нашем Pinterest только лучшие тексты об отношениях, спорте, кино, здоровье и многом другом. Подписывайтесь!

Чтобы использовать «Удалённый рабочий стол», нужно правильно настроить сервер. Это займёт у вас некоторое время. Но если не хотите разбираться в IP‑адресах и сетевых портах, можете использовать другие программы из этой статьи. Они гораздо проще.

Инструкция для сервера

- Включите функцию «Удалённый рабочий стол». В Windows 10 это можно сделать в разделе «Параметры» → «Система» → «Удалённый рабочий стол». В старых версиях ОС эта настройка может находиться в другом месте.

- Узнайте свои локальный и публичный IP‑адреса, к примеру с помощью сервиса 2IP. Если устройством‑клиентом управляет другой человек, сообщите ему публичный IP, а также логин и пароль от своей учётной записи Windows.

- Настройте на роутере перенаправление портов (проброс портов или port forwarding). Эта функция открывает доступ к вашему компьютеру для других устройств через интернет. Процесс настройки на разных роутерах отличается, инструкцию для своей модели вы можете найти на сайте производителя.

В общих чертах действия сводятся к следующему. Вы заходите в специальный раздел настроек роутера и создаёте виртуальный сервер, прописывая в его параметрах локальный IP‑адрес и порт 3389.

Открытие доступа к компьютеру через перенаправление портов создаёт новые лазейки для сетевых атак. Если боитесь вмешательства злоумышленников, ещё раз подумайте, стоит ли использовать именно этот способ.

Инструкция для клиента

- Наберите в поиске по системе «Подключение к удалённому рабочему столу» и запустите найденную утилиту. Или нажмите клавиши Win+R, введите команду mstsc и нажмите Enter.

- В открывшемся окне введите публичный IP‑адрес компьютера, который выступает сервером. Затем укажите логин и пароль от его учётной записи Windows.

После этого вы получите полный контроль над рабочим столом удалённого компьютера.

3. Общий экран (Screen Sharing)

- К каким платформам можно подключаться: macOS.

- С каких платформ возможно подключение: macOS.

Пожалуй, простейший способ установить удалённое подключение между двумя компьютерами Mac — сделать это с помощью стандартного macOS‑приложения «Общий экран». Сторонние утилиты для этого вам не понадобятся.

Получив запрос, пользователь на стороне сервера может разрешить полное управление своим компьютером и его содержимым или только пассивное наблюдение.

4. Удалённый рабочий стол Chrome (Chrome Remote Desktop)

- К каким платформам можно подключаться: Windows, macOS, Linux.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

«Удалённый рабочий стол Chrome» — очень простая кросс‑платформенная программа для организации удалённого доступа. Её десктопная версия представляет собой приложение для Google Chrome, которое позволяет управлять всей системой без лишних настроек.

В десктопной версии «Удалённый рабочий стол Chrome» отображаются два раздела меню: «Удалённый доступ» и «Удалённая поддержка». В первом необходимо задать имя и пароль для подключения к компьютеру. Во втором можно сгенерировать код для соединения (сервер), также ввести код (клиент) для подключения к удалённому ПК.

Мобильное приложение «Удалённый рабочий стол Chrome» предоставляет удалённый доступ к компьютеру. При этом подключаться в обратную сторону — с компьютера к мобильному устройству — нельзя. В то же время десктопная версия может сделать компьютер как клиентом, так и сервером.

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как "подавать в суд на Сталина".

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

"Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может"

- Уже интересно - думаю

Далее идет следующее

"Я сначала думал потребовать у вас сто долларов за то чтобы не рассылать всю конфиденциальную информацию всем вашим знакомым, но потом я посмотрел по каким сайтам вы лазаете, и ужаснулся от извращений, которыми вы увлекаетесь. Все скриншоты с экрана и камеры телефона сделаны, поэтому, чтобы я не переслал всё это всем вашим контактам, переведите эквивалент 700 долларов на такой -то кошелек биткойн. Если вы не знаете как это сделать - можете посмотреть в интернете информацию о криптовалютах"

Охренеть блин, думаю, и с каких это пор порно со зрелыми женщинами стало таким уж извращением?

Написал ему ответ:

- Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Хакер взломал форум наркоторговцев Legalizer. И выставил на продажу личные данные его владельцев и всю переписку пользователей

На сайте с базой данных об организаторах и пользователях Legalizer часть информации находится в открытом доступе, остальные сведения хакер предлагает купить как минимум за один биткоин (3,3 миллиона рублей).

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

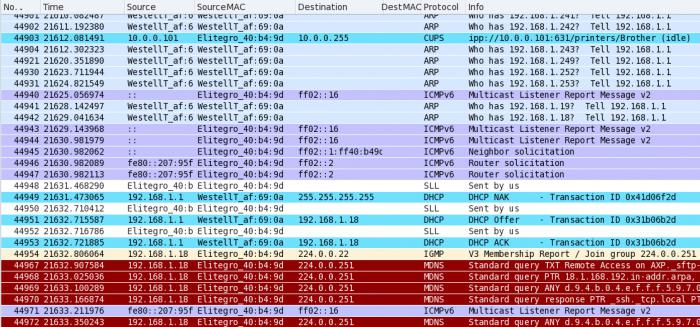

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

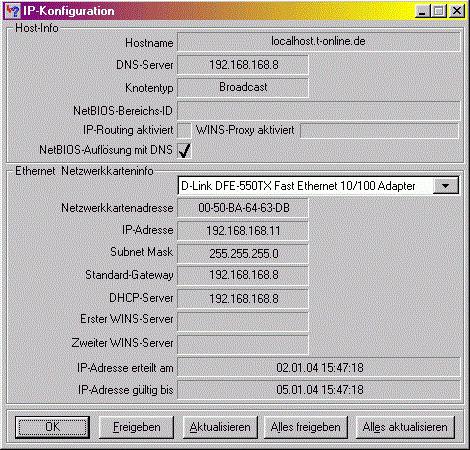

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

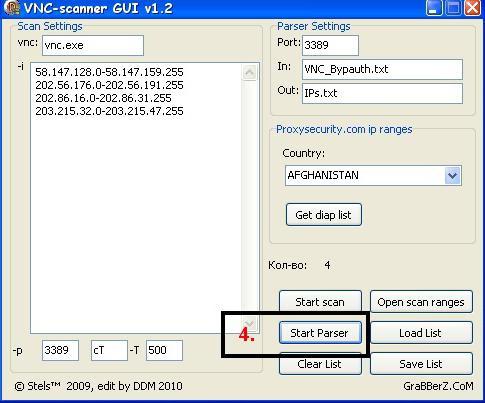

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Можете ли вы шпионить за чьим-то компьютером? Да конечно. Без их ведома? Конечно.

к шпионить за другим компьютером это довольно просто, если вы используете правильный инструмент и следуете правильным шагам. В следующих разделах я расскажу об одной компьютерной шпионской программе, вы можете взять ее и выполнить шаги, чтобы взломать чей-то компьютер.

В этом случае вы легко узнаете, чем занимался этот человек, и делал ли он что-то неуместное на компьютере.

pcTattletale - Лучшее шпионское ПО для слежки за компьютером

Говоря о взломе чьего-то компьютера, pcTattletale это тот, который мы никогда не должны пропускать.

PCTattletale - профессиональное шпионское ПО. захватить экран компьютера и запись все действия на экране как MP4 видео, что делает вас доступными буквально смотреть человек делает на компьютере.

История просмотра веб-сайтов, видеочатов, просмотра фильмов, прослушивания музыки, отправки / получения электронной почты, игр, набора текста и всех других действий полностью видимый к вам.

Вам просто нужно запустить панель управления pcTattletale на вашем компьютере или телефоне, чтобы проверить наблюдение в реальном времени.

Кроме того, прямое наблюдение, pcTattletale предлагает Диаграмма количества кликов особенность, которая будет записывать каждый щелчок на компьютере в один график.

Итак, если у вас нет времени проигрывать видео по крупицам, взгляните на таблицу, и вы узнаете время суток, когда человек использует компьютер. Смотрите повторы выборочно.

Чаевые : Эта функция невероятно удобна для родителей, чтобы узнать, не ложится ли ребенок допоздна на игру или что-то в этом роде.

Кроме того, помимо щелчков записи, pcTattletale будет измерить время что человек тратит на каждую деятельность. Вы можете легко узнать, какие приложения этот человек чаще всего использует.

Обратите внимание, что pcTattletale может шпионить за несколько устройств за один раз, в том числе Android телефоны и Компьютеры для Windows (Win XP до 10).

Более того, он сохранит все кадры со всех шпионских устройств до 365 дней , что означает, что вы можете смотреть захваченный контент с года назад по настоящее время.

Все это делает pcTattletale идеальным инструментом для:

- Владелец компании управлять сотрудниками, наблюдая за ними прямо со своего рабочего стола с помощью телефона или ПК, даже когда они работают дома;

- Родители проверяют, ребенок использует компьютер правильно для школьных работ и развлечений.

Если вы хотите копнуть глубже, посетите pcTattletale Официальный здесь.

Как бесплатно шпионить за чужим компьютером без его ведома

В этом разделе я покажу вам, как использовать pcTattletale, чтобы шпионить за чьим-либо компьютером без его ведома.

Шаг 1 Зарегистрируйтесь на ПК

Шаг 2 Загрузите pcTattletale на целевой компьютер

После входа в систему pcTattletale попросит вас выбрать целевое устройство: Windows PC, Телефон на Андроиде, or Разжечь.

Выберите Windows PC и нажмите Next .

Затем pcTattletale предложит вам ссылку для загрузки этого шпионского ПО. Вы можете:

Затем следуйте инструкциям на экране, чтобы завершить установку pcTattletale на целевой компьютер.

Предупреждение :

Освободи Себя сторонний антивирус на целевом компьютере может блокировать эту ссылку или ограничивать установку. Отключить антивирус на некоторое время и повторно активируйте его после завершения процесса.

Программное обеспечение будет невидимый с рабочего стола и необнаружимый большинству очистителей программного обеспечения. Компьютер и антивирус не сочтут программу вредоносной.

Таким образом, вам не нужно беспокоиться об антивирусе, который сообщит о любых проблемах программы, и человек узнает.

Шаг 3 Следите за целевым компьютером

С этого момента вы можете следить за компьютером и видеть все действия на экране, просматривая видео наблюдения на pcTattletale.

Посетите pcTattletale и щелкните Панель управления. Выберите целевой компьютер и следите за ним в режиме реального времени. Вы найдете счетчик кликов и отчет об активности под воспроизведением.

Конечная записка

Вот и все. Все, что нужно, - это три простых шага. Теперь, когда вы можете шпионить за компьютером вашего сына, дочери или сотрудника, не зная об этом.

Часто задаваемые вопросы

1. Что такое мониторинг платных компьютеров?

Pay Computer Monitoring - это онлайн-платформа для взлома компьютеров. Физические лица могут посетить сайт службы и оплатить взлом компьютера.

2. Является ли слежка за чьим-либо компьютером по каким-либо причинам незаконным?

При этих двух обстоятельствах шпионить за другим компьютером законно:

- Родительский контроль: Родители хотят убедиться, что ребенок не злоупотребляет компьютером.

- Мониторинг сотрудников: Владелец компании может размещать шпионское ПО на объектах компании для повышения эффективности.

Другие ситуации, такие как поимка мошенника, поимка преступников, кража личной или деловой информации, как правило, являются незаконными.

Читайте также: