Запретить установку программ в домене windows

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

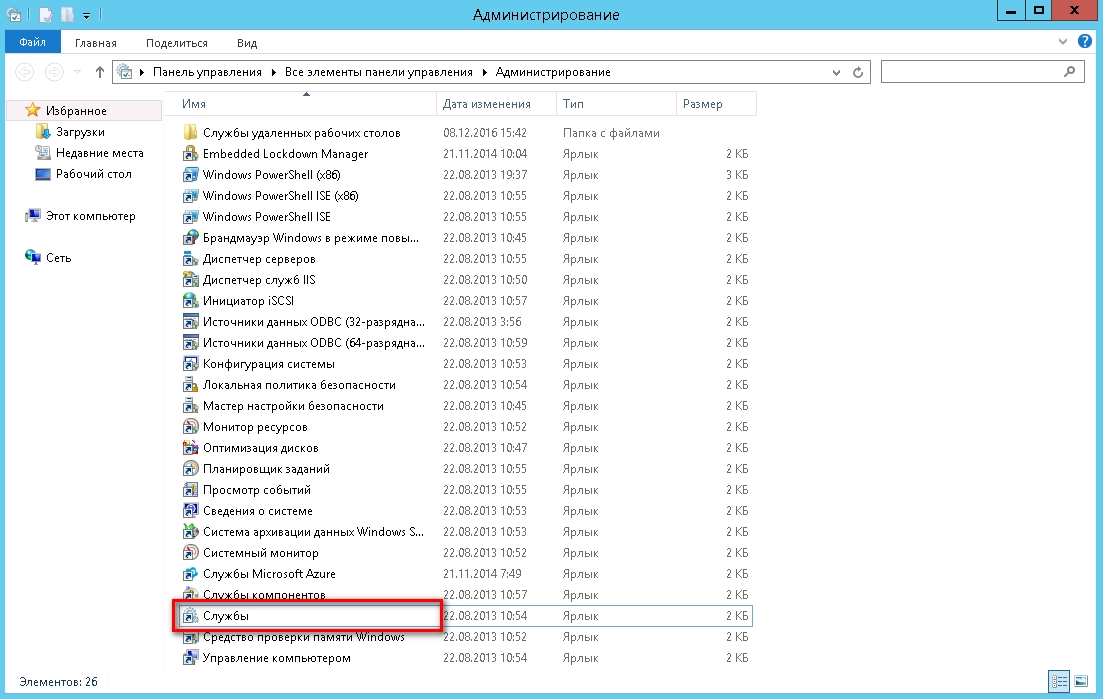

Для начала идем в "Панель управления" во вкладку "Администрирование"

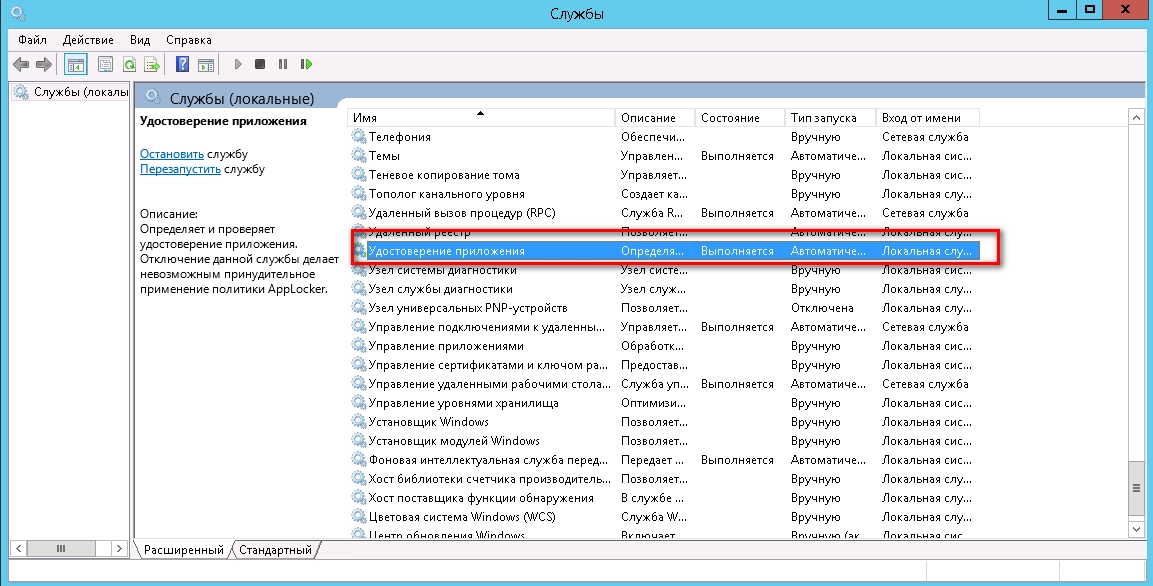

Открываем "Службы" и находим службу "Удостоверение приложения"

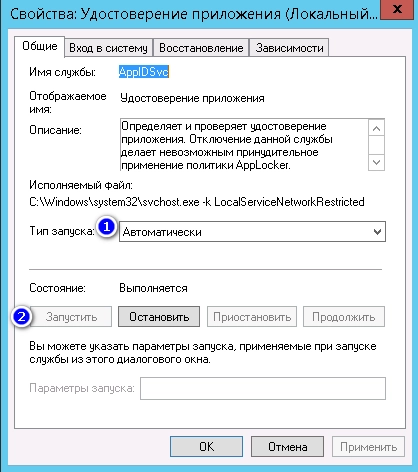

Открываем свойства данной службы

По "умолчанию" она остановлена и стоит "Запуск - вручную"

Нам необходимо установить "Запуск - автоматически" и нажать кнопку "Запустить"

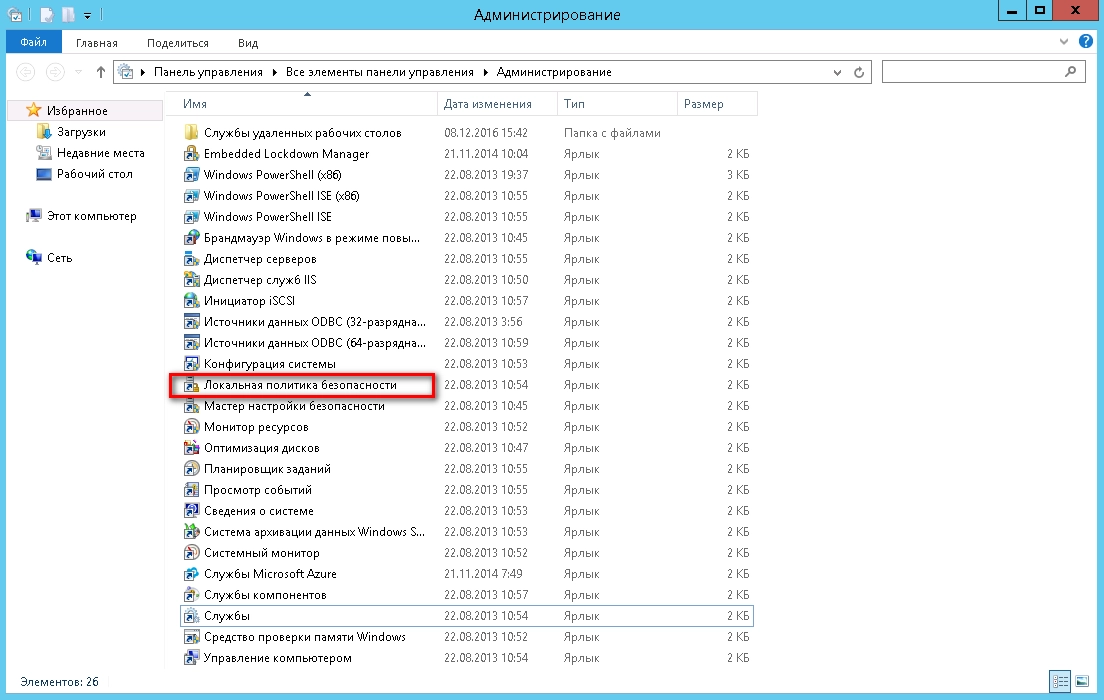

Теперь снова возвращаемся в "Администрирование" и открываем "Локальная политика безопасности"

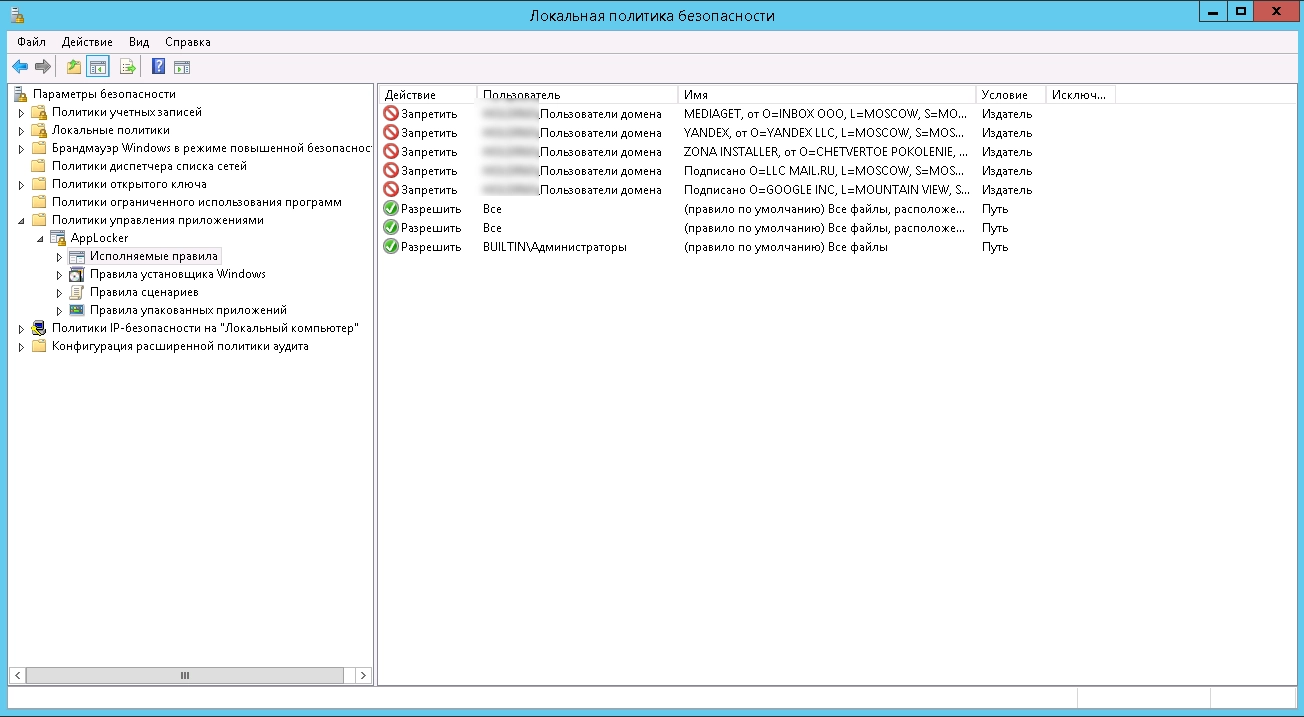

В открывшемся окне идем в "Политики управления приложениями -> AppLocker -> Исполняемые правила"

У Вас "по умолчанию" там будет пусто

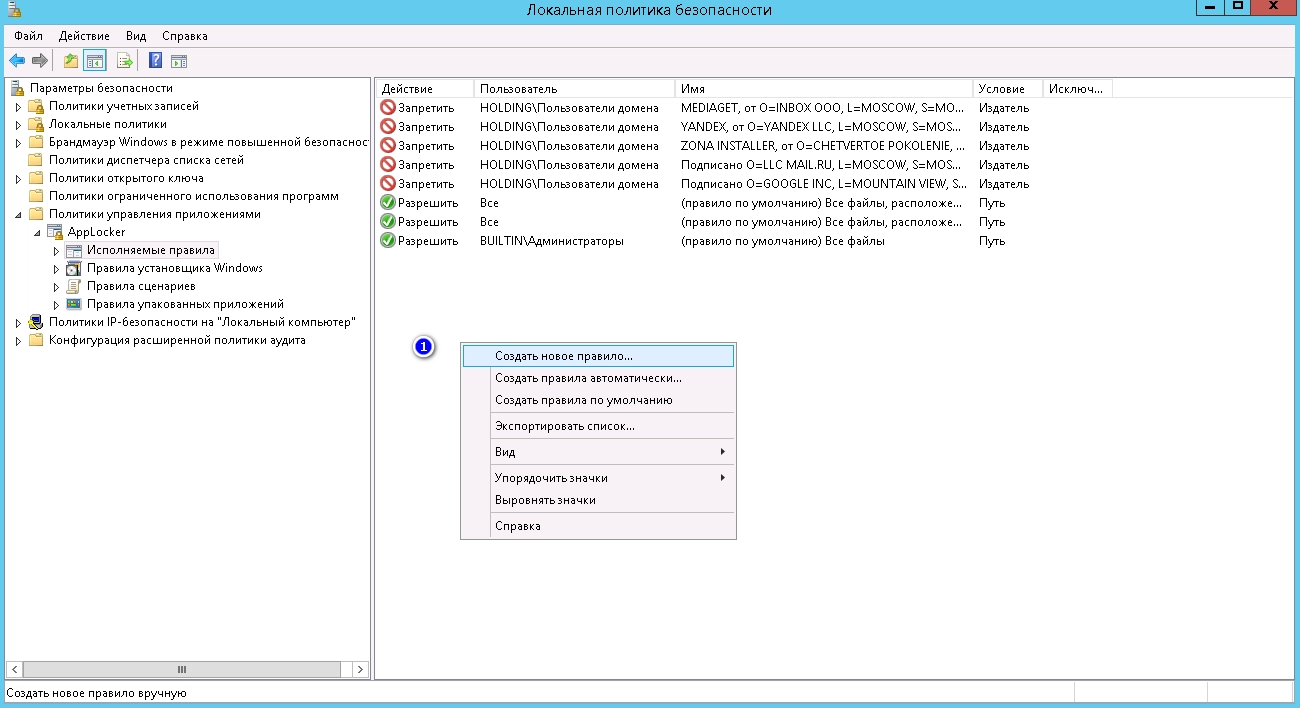

Справа в свободном месте нажимаем правой кнопкой мыши и выбираем "Создать правило. "

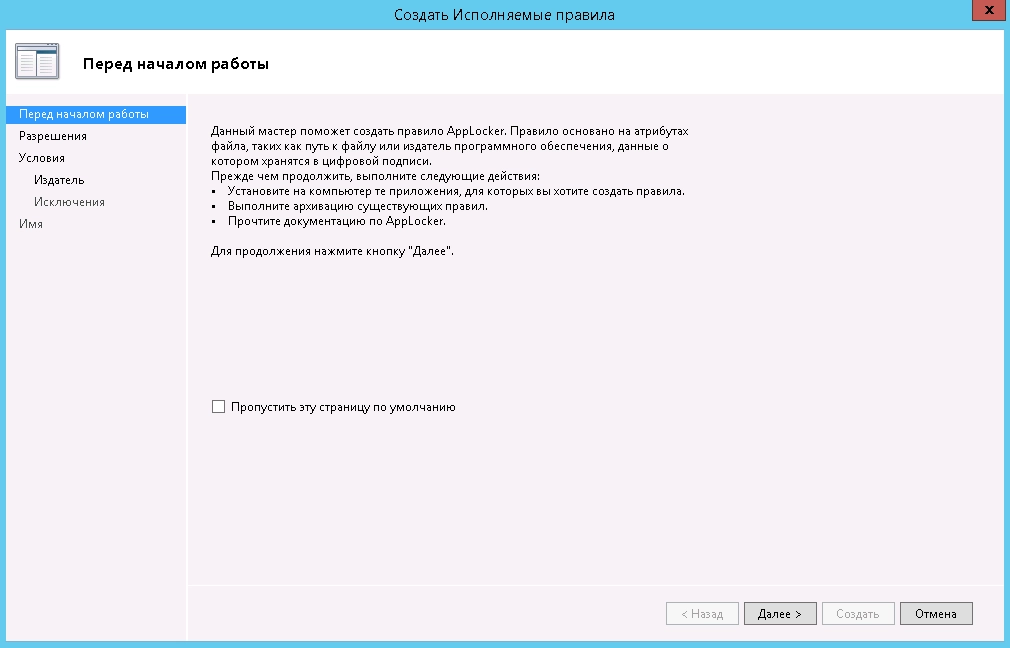

Нас приветствует "Мастер создания новых правил", Нажимаем "Далее"

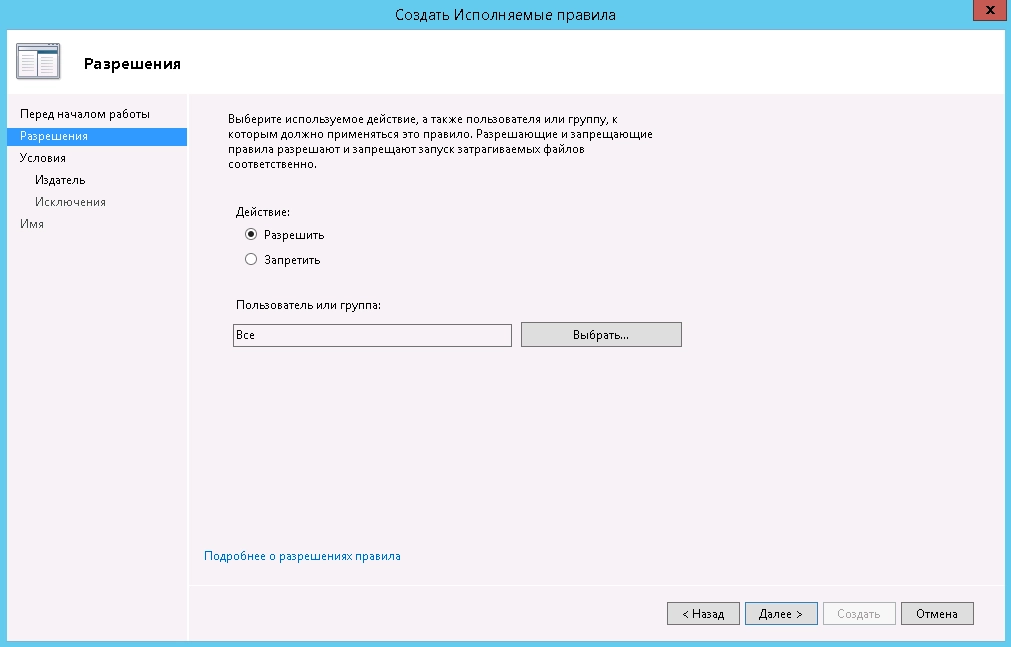

Выбираем, что мы хотим сделать, разрешить или запретить. Выбираем "Запретить".

Далее можем оставить по умолчанию "Все", или выбрать конкретную группу или пользователя.

После нажимаем "Далее"

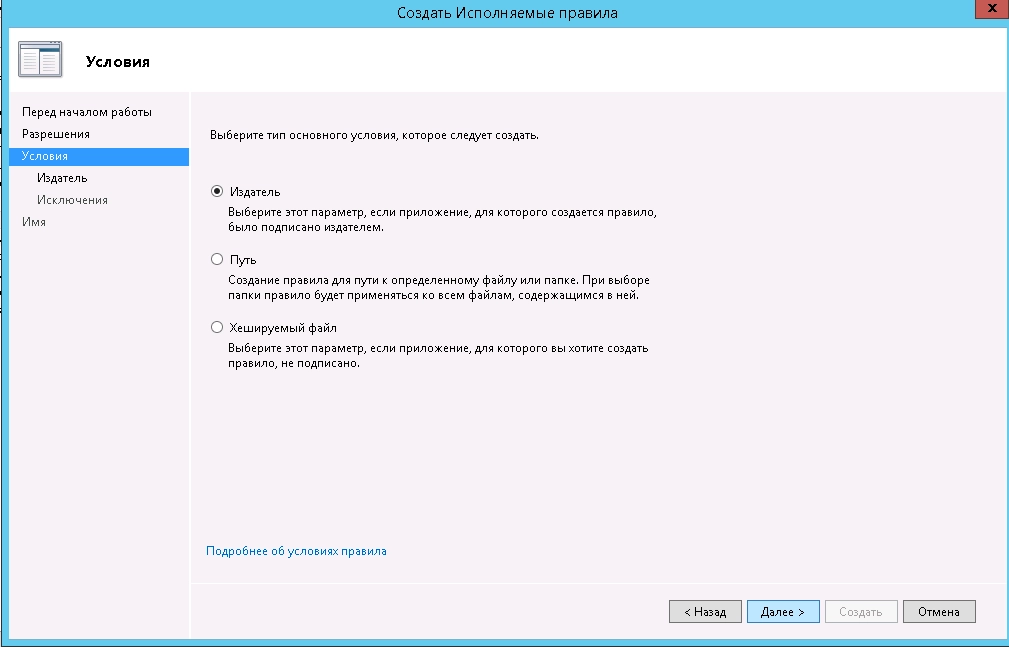

В данном окне есть несколько типов правил, я пользуюсь правилом "Издатель" и нажимаем "Далее"

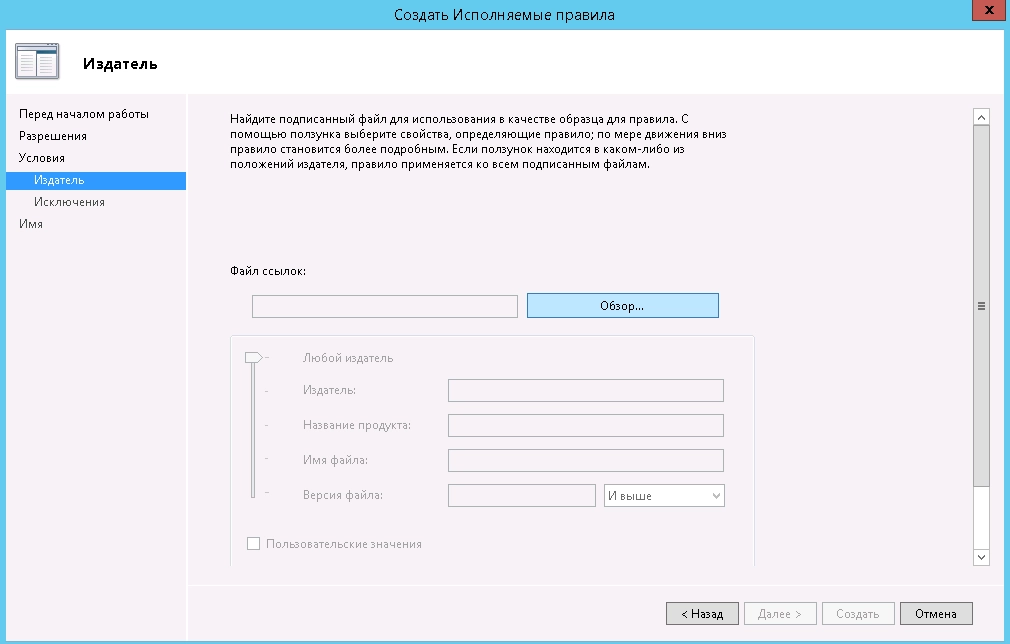

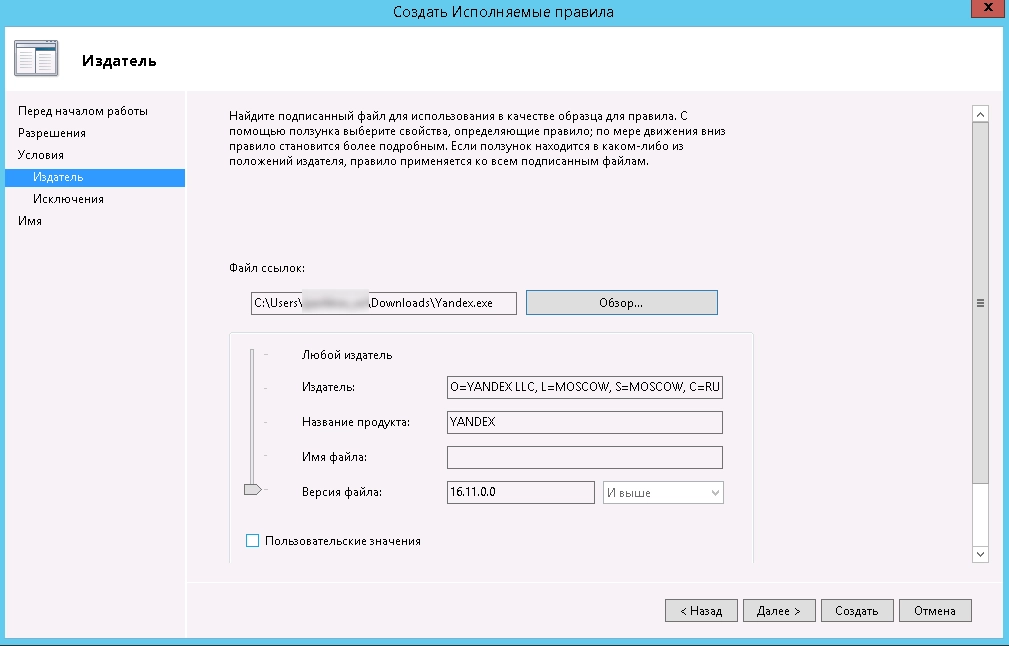

Тут выбираем файл, установщик которого мы хотим запретить

Для примера я выбрал установщик Яндекс.Браузера

Слева видим ползунок, которым можно ограничивать, выполнять все условия или поднимая выше - уменьшать кол-во проверок. Поиграйтесь ползунком - поймете что он ограничивает.

После того, как выбрали подходящий Вам вариант - нажимаем "Далее"

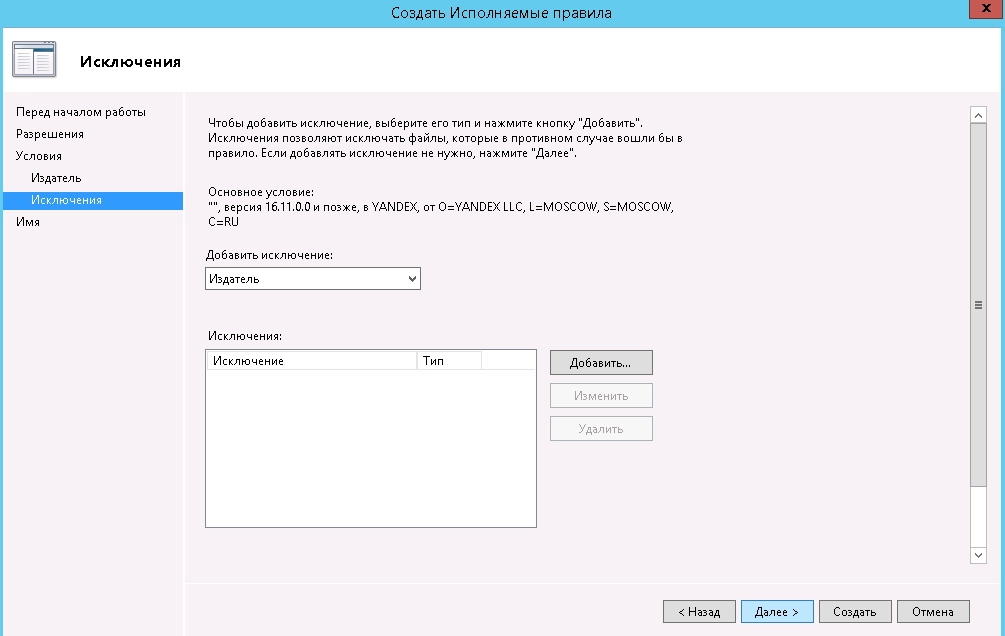

Тут можно добавить исключение. Я им не пользовался.

Ну к примеру вы запретили установку любого ПО от производителя "Яндекс", но хотите чтобы было разрешено "Яндекс.Панель", тогда необходимо добавить его в исключение кнопкой "Добавить. ", как все сделали - нажимаем "Далее"

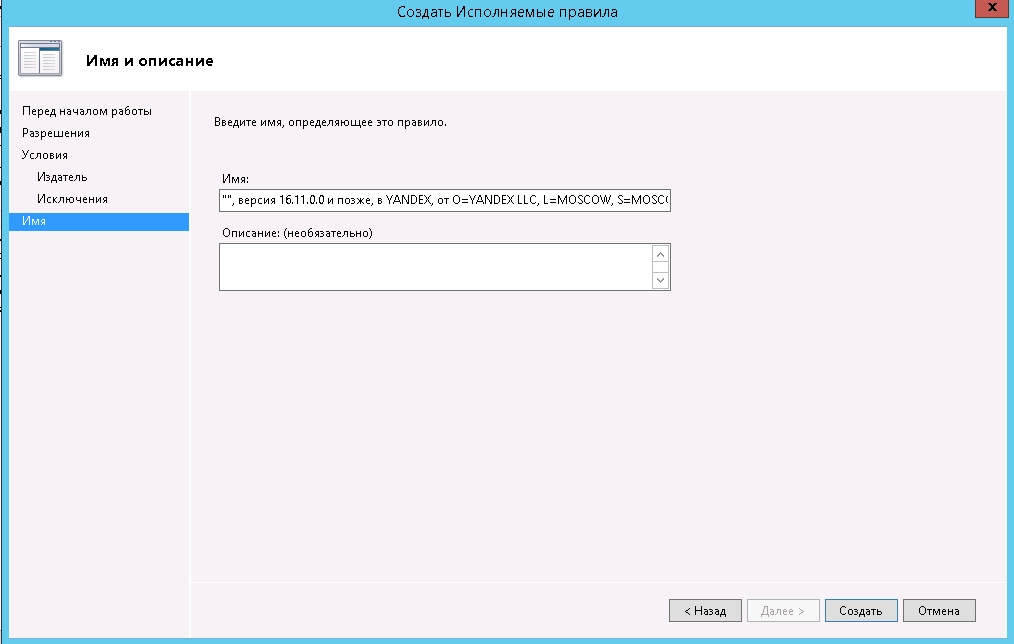

Теперь нам осталось только дать имя нашему правилу и его описание (не обязательно). После чего нажимаем кнопку "Создать"

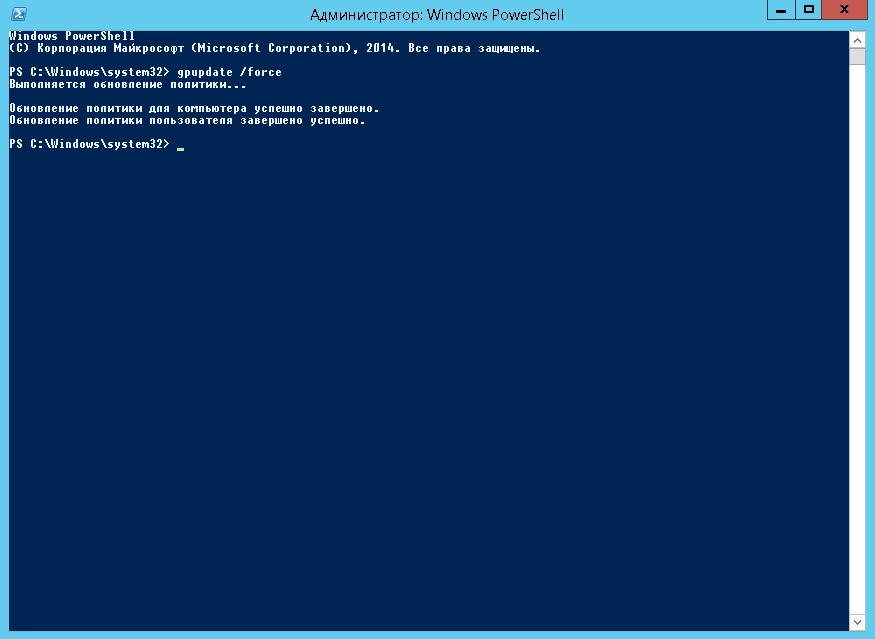

Все! Наше правило готово. Чтобы оно немедленно вступило в силу - предлагаю обновить правила политики для ПК и Пользователя.

Для этого открываем командную строку (пуск -> выполнить -> cmd или PowerShell) и пишем gpupdate /force

Дожидаемся обновления политик и можем тестировать.

Так как я применял политику только на группу "Пользователи домена", на меня она не распространяется, но если запустить установку Яндекс.Браузера от имени обычного пользователя, то мы увидим вот такую ошибку:

Да можна через групповую политику безопасности

запусти на машине на которой шочеш ето сделать

пуск ---> выполнить

а там введи C :\WINDOWS\system32\gpedit.msc

Там есть административные шаблоны (снизу)

Там в них покопайся. Не помню точно где можно запретить установку и удаление

программ и еще много чево

Потом завершы сеанс и зайди снова. Должно работать

НО УЧТИ ВСЕ ШО ТЫ ТАМ СДЕЛАЕШ БУДЕТ ПРИМЕНЯТСЯ К Л Ю Б О М У ПОЛЬЗОВАТЕЛЮ

будь ты простой узер или трижды администратор.

Такшо осторожно (там везде есть пояснения. Почитай их)

Еслы есть домен тогда проще раз нв серваке поставил и все

а стандартное решение от компании дяди Била

и появилось оно лет 8 назад для Windows WorkGroup 3.11

называлоcь poledit (оно к стати есть е сейчас и находится там же)

потом перекочевало на NT 4 а потот на 2000 и XP и вот оно как раз

и делает нужные изменения в реестре для ограничения пользователей

как в домене так и для локальных машин

А вот убивать что-то в реестре если ето можно сделать через gpedit

помоему вот ето извращение

А ты ето пробовал ?

снести строку в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost\netsvcs)универсальное

Попробуй. Получиш не забываемые впечетления

Особенно при отработке планировщика задач

И еще есть проги Которые запускаются только под права админа

Например "АВК" и другие хоть став ты им права на нужные папки какие хочь

а все по тому что есть такое понятие как "ВЛАДЕЛЕЦ ПАПКИ" и быть им должен администратор

иначе геморой (например с Acad 2000 - 2009)

А насчет домена так там же делается все тоже через групповую политику

только применяетсь ее можно сразу на группу юзеров

Насчет NTFS ето мысль хорошая

| Цитата |

|---|

| Анатолий Сидорук пишет: Ето не извравщение а стандартное решение от компании дяди Била |

| Цитата |

|---|

| Анатолий Сидорук пишет: А ты ето пробовал ? снести строку в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost\netsvcs)универсальное Попробуй. Получиш не забываемые впечетления |

Не использовать рабочие группы

Все ящики включить в домен

Поднять на Active Directory политику безопасности

она применится на все компютеры домена

Паралельно диск с на NTFS поставить права всем на чтение кроме

SYSTEM и администатор домена и локальный админ

папку TEMP все на изменение чтобы офис шмофис запускался и прочие проги

Ну и папки с нужными прогами если не будут работать нормально

тоже поставить всем на изменение

Папку C:\Documents and Settings всем на полный доступ иначе бубут глюки

с профилями

Переменные среды КАЖДОГО юзера указать не %USERPROFILE%\Local Settings\Temp

а %SYSTEMROOT%\Temp

При желании вы можете запретить пользователям устанавливать или запускать программы в Windows 10/8/7, а также в семействе Windows Vista/XP/2000 и Windows Server. Это можно сделать с помощью определенных параметров Групповой политики , чтобы управлять поведением установщика Windows, запретить запуск или ограничение определенных программ через Редактор реестра .

В этом посте мы увидим, как заблокировать установку программного обеспечения в Windows 10/8/7.

Отключить или ограничить использование установщика Windows через групповую политику

Введите gpedit.msc в начале поиска и нажмите Enter, чтобы открыть редактор групповой политики. Перейдите к Конфигурациям компьютера> Административные шаблоны> Компоненты Windows> Установщик Windows. В панели RHS дважды щелкните Отключить установщик Windows . Настройте опцию как требуется.

Этот параметр может запретить пользователям устанавливать программное обеспечение в своих системах или разрешить пользователям устанавливать только те программы, которые предлагаются системным администратором. Если вы включите этот параметр, вы можете использовать параметры в окне Отключить установщик Windows, чтобы установить параметр установки.

Параметр «Никогда» означает, что установщик Windows полностью включен. Пользователи могут устанавливать и обновлять программное обеспечение. Это поведение по умолчанию для установщика Windows в Windows 2000 Professional, Windows XP Professional и Windows Vista, когда политика не настроена.

Параметр «Только для неуправляемых приложений» позволяет пользователям устанавливать только те программы, которые назначает системный администратор (предлагает на рабочем столе) или публикует (добавляет их в «Установка и удаление программ»). Это поведение по умолчанию установщика Windows в семействе Windows Server 2003, когда политика не настроена.

Параметр «Всегда» означает, что установщик Windows отключен.

Этот параметр влияет только на установщик Windows. Это не мешает пользователям использовать другие методы для установки и обновления программ.

Всегда устанавливайте с повышенными привилегиями

В редакторе групповой политики перейдите к Конфигурация пользователя> Административные шаблоны> Компоненты Windows. Прокрутите вниз и нажмите «Установщик Windows» и установите для него значение Всегда устанавливать с повышенными привилегиями .

Этот параметр указывает установщику Windows использовать системные разрешения при установке любой программы в системе.

Этот параметр расширяет привилегии всех программ. Эти привилегии обычно зарезервированы для программ, которые были назначены пользователю (предлагаются на рабочем столе), назначены компьютеру (установлены автоматически) или стали доступны в разделе «Установка и удаление программ» на панели управления. Этот параметр позволяет пользователям устанавливать программы, которым требуется доступ к каталогам, которые пользователь может не иметь разрешения на просмотр или изменение, включая каталоги на компьютерах с ограниченными правами.

Если этот параметр отключен или не настроен, система применяет разрешения текущего пользователя при установке программ, которые системный администратор не распространяет или не предлагает.

Этот параметр отображается в папках «Конфигурация компьютера» и «Конфигурация пользователя». Чтобы этот параметр вступил в силу, необходимо включить параметр в обеих папках.

Опытные пользователи могут использовать разрешения, предоставляемые этим параметром, для изменения своих привилегий и получения постоянного доступа к файлам и папкам с ограниченным доступом. Обратите внимание, что версия этого параметра в конфигурации пользователя не гарантируется как безопасная.

Не запускайте указанные приложения Windows

В редакторе групповой политики перейдите к Конфигурация пользователя> Административные шаблоны> Система

Здесь, на панели RHS, дважды нажмите Не запускать указанные приложения Windows и в открывшемся окне выберите Включено. Теперь под опциями нажмите Показать. В открывшемся новом окне введите путь к приложению, которое вы хотите запретить; в этом случае: msiexec.exe .

Это запретит запуск установщика Windows, который находится в папке C: \ Windows \ System32 \ .

Этот параметр не позволяет Windows запускать программы, указанные в этом параметре. Если вы включите этот параметр, пользователи не смогут запускать программы, добавленные вами в список запрещенных приложений.

Этот параметр запрещает пользователям запускать программы, запускаемые процессом Windows Explorer.Это не мешает пользователям запускать программы, такие как диспетчер задач, которые запускаются системным процессом или другими процессами. Кроме того, если вы разрешаете пользователям получать доступ к командной строке cmd.exe, этот параметр не запрещает им запускать программы в командном окне, которые им не разрешено запускать с помощью проводника Windows. Примечание. Чтобы создать список запрещенных приложений, нажмите «Показать». В диалоговом окне «Показать содержимое» в столбце «Значение» введите имя исполняемого файла приложения (например, msiexec.exe).

Запретить установку программ через редактор реестра

Откройте редактор реестра и перейдите к следующему ключу:

Создайте строковое значение с любым именем, например, 1, и установите его значение в EXE-файле программы.

Убрал пользователя из группы локальных администраторов, сейчас он вообще ни в каких группах не состоит, но это не помогло, я залогинился снова но ничего не изменилось, я все также могу устанавливать программы и изменять системные настройки, реестр и т.п.

Команда whoami /all

Группа Тип SID

Атрибуты

=============================================== ======================= ========

==== =============================================================

Все Хорошо известная группа S-1-1-0

Обязательная группа, Включены по умолчанию, Включенная группа

BUILTIN\Администраторы Псевдоним S-1-5-32

-544 Группа, используемая только для запрета

BUILTIN\Пользователи удаленного рабочего стола Псевдоним S-1-5-32

-555 Обязательная группа, Включены по умолчанию, Включенная группа

BUILTIN\Пользователи Псевдоним S-1-5-32

-545 Обязательная группа, Включены по умолчанию, Включенная группа

NT AUTHORITY\ИНТЕРАКТИВНЫЕ Хорошо известная группа S-1-5-4

Обязательная группа, Включены по умолчанию, Включенная группа

КОНСОЛЬНЫЙ ВХОД Хорошо известная группа S-1-2-1

Обязательная группа, Включены по умолчанию, Включенная группа

NT AUTHORITY\Прошедшие проверку Хорошо известная группа S-1-5-11

Обязательная группа, Включены по умолчанию, Включенная группа

NT AUTHORITY\Данная организация Хорошо известная группа S-1-5-15

Обязательная группа, Включены по умолчанию, Включенная группа

ЛОКАЛЬНЫЕ Хорошо известная группа S-1-2-0

Обязательная группа, Включены по умолчанию, Включенная группа

Обязательная метка\Средний обязательный уровень Метка S-1-16-8

192 Обязательная группа, Включены по умолчанию, Включенная группа

Имя привилегии Описание Область

, край

============================= ========================================== =======

======

SeShutdownPrivilege Завершение работы системы Отключе

н

SeChangeNotifyPrivilege Обход перекрестной проверки включен

SeUndockPrivilege Отключение компьютера от стыковочного узла Отключе

н

SeIncreaseWorkingSetPrivilege Увеличение рабочего набора процесса Отключе

н

SeTimeZonePrivilege Изменение часового пояса Отключе

н

Утверждения пользователя неизвестны.

Поддержка динамического контроля доступа Kerberos на этом устройстве отключена.

Последний раз редактировалось sigmatik, 14-01-2013 в 10:54 . Причина: upd

Читайте также: