Windows 2012 установка и удаление программ

Иногда удаленному выполнению команд может препятствовать антивирус или встроенный брандмауэр, в зависимости от настроек безопасности вашей сети. При необходимости отключаем их.

Отключить антивирус удаленно на примере KAV

psexec \ \ ComputerName "C:\Program Files (x86)\Kaspersky Lab\Kaspersky Endpoint Security 10 for Windows SP2\avp.com" exit / login = KLAdmin / password = < Pass >Отключение встроенного брандмауэра для всех профилей (только локально)

powershell - command "Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False"Для удаленного отключения брандмауэра должен быть доступен Сервер RPC. Доступ к которому блокирует включенный брандмауэр 😂🤣 Такая рекурсия.

Поэтому, как всегда, пойдем обходным путем:

psexec \ \ CompName netsh - c advfirewall set allprofiles state offКоманда на включение брандмауэра, соответственно, будет state on

Удаление программы

wmic / node : CompName process where "ExecutablePath like '%7-zip%'" get Description / format : list wmic / node : CompName process where "ExecutablePath like '%7-zip%'" delete wmic / node : CompName product where "name like '%7-zip%'" list brief wmic / node : CompName product where "name like '%7-zip%'" call uninstall / nointeractive

Установка программы

Тихая установка с предварительным копированием программы на удаленный хост

copy "C:\Distr\7z1900-x64.msi" "\\CompName\C$\Share\7z1900-x64.msi" psexec \ \ CompName cmd / c "msiexec.exe /i C:\7z1900-x64.msi /quiet /norestart"Установка с сетевого ресурса

psexec \ \ CompName - s cmd / c "msiexec /i \\CompName\Share\7z1900-x64.msi /quiet /norestart"

Получить список программ

Получать список установленных в системе программ лучше из реестра, нежели средствами WMI. Этот метод работает намного быстрее, чем при использовании

Get-WmiObject -Class Win32_Product

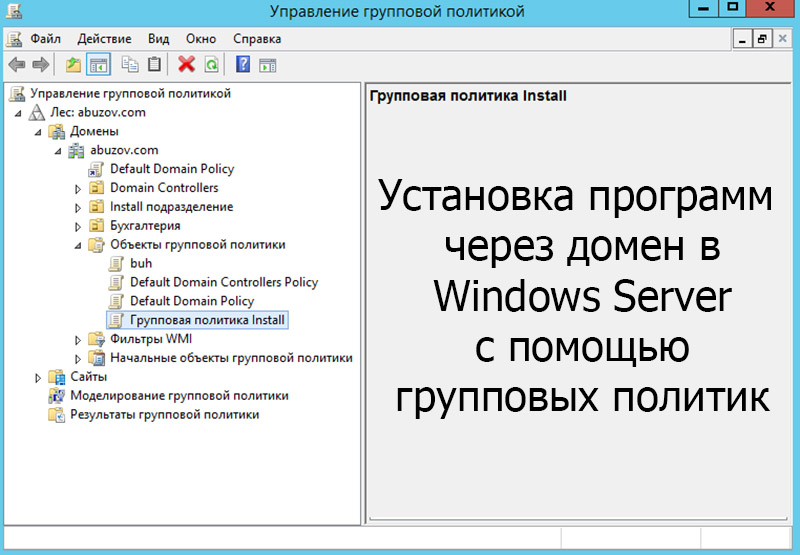

В этой статье я расскажу как устанавливать программы на пользовательские компьютеры с помощью групповых политик. Рассмотрим такой процесс как установка программ через домен Windows Server.

Итак, этот материал рассчитан на людей, которые уже умеют установить и настроить домен на Windows Server (этот материал является продолжением статьи).

Групповые политики используются для централизованного управления пользователями домена. Они позволяют управлять настройками операционной системы клиентских машин. Администратор домена может контролировать, настраивать различные компоненты операционных систем компьютеров, входящих в состав домена.

Групповые политики применяются при настройках системы безопасности. Настройки безопасности могут распространяться на определенные группы пользователей или конкретного пользователя. Политика безопасности позволяет конфигурировать большое количество субъектов безопасности по одним параметрам.

Управление установкой и удалением программ может осуществляться при помощи групповых политик. Главный плюс в том, что если нужно установить программу на 100 компьютеров, не нужно делать это вручную, используя групповые политики можно выполнить установки на всех компьютерах централизованно.

Подготовка к установке программ

Откройте общий доступ к созданному каталогу при помощи вкладки «Доступ» свойств каталога.

Запустите «Active Directory –> пользователи и компьютеры» (Пуск –> Администрирование –> Active Directory –> пользователи и компьютеры.

В домене создайте новое подразделение, для установки программы, в моем случае это Install подразделение.

Переместите в созданное подразделение доступный компьютер из подразделения «Computers».

Создайте новую групповую политику для созданного подразделения.

Свяжите подразделение с политикой, нажмите правой кнопкой на созданное подразделение и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Установка программ через домен

Откройте созданную групповую политику. Создание заданий на установку программного обеспечения на компьютерах, входящих в домен, осуществляется в разделе Конфигурация компьютера –> Конфигурация

программ –> Установка программ. В контекстном меню раздела Установка программ выберите «Создать» и укажите полный сетевой путь к месту расположения установочного файла – C\Install. В появившемся окне выберите «Назначенный» метод развёртывания.

Программа будет установлена на клиентскую машину после перезагрузки.

Обновление программного обеспечения при помощи групповых политик

Для применения изменённых параметров групповой политики клиентские компьютеры перезагрузятся дважды.

Удаление программного обеспечения при помощи групповых политик

Существует два варианта удаления заданий на установку программного обеспечения:

- Первый вариант позволяет удалить не только задание, но и программу, установленную на рабочие станции.

- Второй вариант удаляет только задание.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Также все прекрасно знают и о том, что при помощи расширения клиентской стороны Group Policy Software Installation – GPSI, приложения можно развертывать на клиентские машины двумя методами: либо путем публикации только для пользователей, либо при помощи назначения для пользователей или компьютеров.

Для чего нужны ZAP-файлы?

- Запуск приложений с повышенными привилегиями;

- Откат изменений при неудачном процессе установки программного обеспечения;

- Обнаружение повреждения процесса инсталляции и последующее восстановление данного процесса;

- Установка компонентов программного обеспечения при первом обращении к последнему;

- Использование и внедрение файлов трансформации.

- FriendlyName – то есть, это имя, которое будет отображаться в компоненте панели управления «Программы и компоненты»;

- SetupCommand – здесь определяется путь к файлу установки приложения. Естественно, при необходимости вы можете указать как путь UNC, так и использовать сопоставленный диск. Также, если приложение можно устанавливать с дополнительными параметрами, эти параметры следует указывать после пути установки.

- DisplayVersion = 2.13.1.5. Как вы понимаете, этот параметр отвечает за отображаемую версию программного обеспечения;

- Publisher – название компании, являющейся производителем приложения. Это название будет отображено в компоненте панели управления «Программы и компоненты», а также в самом расширении клиентской стороны «Установка программ»;

- URL – естественно, это адрес в сети Интернет, предназначенный для получения дополнительной информации о приложении.

Ограничения ZAP-файлов

Как я уже успел упомянуть, в отличие от установочных пакетов msi, приложения, развёртываемые средствами zap-файлов, нельзя назначать компьютерам или пользователям. Также стоит отметить, что при установке приложения текущим методом запускается стандартная программа установки. Другими словами, помимо добавляемых параметров, при помощи каких-либо дополнительных параметров этого файла вы не можете настроить процесс установки программного обеспечения. Еще одним ограничением является тот факт, что приложение не может быть установлено от имени учетной записи администратора, что может быть в некоторых случаях крайне неудобно. То есть приложения всегда устанавливаются локальным администратором.

При создании ZAP-файлов вы обязательно должны принять к сведению следующие моменты (о некоторых из них я уже говорил несколькими строками выше):

- Во-первых, ввиду того, что при помощи выполнения ZAP-файла просто запускается инсталляционная программа, как я уже говорил, данное средство не позволяет выполнять инсталляционный процесс с повышенными правами, что можно реализовать при помощи пакетов MSI. Следовательно, если приложение во время своей установки запросит повышение прав, его смогут проинсталлировать только те пользователи, для которых явно прописано такое разрешение;

- Во-вторых, ввиду того, что ZAP-файлы являются текстовыми документами, при сохранении такого файла можно случайно создать файл с расширением .zap.txt, что, по вполне понятным причинам, не сможет корректно отработать. Другими словами, убедитесь, что файл будет сохранен с правильным расширением;

- В-третьих, если у вас в сети есть компьютеры с 64-разрядными операционными системами, вам следует обязательно протестировать процесс установки и работы 32-разрядных приложений на таких операционных системах. Это очень важный этап, так как много 32-разрядных приложений, развертываемых при помощи ZAP-файлов, могут сбоить во время своей установки;

- И в-четвертых, если при создании ZAP-файла с 32-разрядным программным обеспечением вы не измените его поведение, оно не будет отображаться в компоненте панели управления «Программы и компоненты» под 64-разрядными операционными системами.

Создание ZAP-файла

- Silent – выполнение тихой установки, то есть без участия пользователя;

- Folder – папка назначения. Если она при помощи этого параметра не указана, то в таком случае будет использоваться старая папка IrfanView. Если же таковая отсутствует, то используется папка «Program Files\IrfanView»;

- Desktop – создает ярлык на рабочем столе; 0 = no, 1 = yes (по умолчанию: 0);

- Thumbs – создает ярлык для режима миниатюр; 0 = no, 1 = yes (по умолчанию: 0);

- Group – создает группу в меню «Пуск»; 0 = no, 1 = yes (по умолчанию: 0);

- Allusers – ярлыки на рабочем столе/в меню «Пуск» для пользователей; 0 = для текущего пользователя, 1 = для всех;

- Assoc – позволяет установить файловые ассоциации; 0 = не устанавливать, 1 = только изображения, 2 = выбрать все (по умолчанию: 0);

- Assocallusers – если используется этот параметр, то файловые ассоциации устанавливаются для всех пользователей (работает только в Windows XP);

- Ini – если используется, устанавливает пользовательскую папку для INI файла (допустимы системные переменные).

Развертывание Irfan View при помощи сгенерированного ранее ZAP-файла

- Создается новый объект групповой политики (естественно, при желании вы можете воспользоваться также и любым из существующих объектов GPO), пусть он называется «ZAP Files Publication». Он связывается либо с конкретным подразделением, в которое входят учетные записи пользователей, либо с уровнем всего домена, и из контекстного меню данного объекта следует выбрать соответствующую команду, предназначенную для открытия редактора управления групповыми политиками;

- После этого, уже находясь в оснастке «Group Policy Management Editor», нам необходимо развернуть узел User Configuration\Policies\Software Settings, затем перейти к узлу «Software Installation». Чтобы приложение нормально опубликовалось, следует перейти к настройкам данного узла. Другими словами, из контекстного меню данного узла выбираем команду «Properties»;

- Здесь, как я уже сказал, чтобы мы смогли без проблем опубликовать наше приложение, нам следует в свойствах этого расширения клиентской стороны указать путь к точке распространения, то есть «\\НАШСЕРВЕР\Install». Помимо этого, на вкладке «Advanced» обязательно необходимо установить флажок на опции «Make 32-bit X86 down-level (ZAP) applications available to Win64 machines». Этих настроек для нас достаточно, сохраняем все внесенные изменения;

Рис. 4. Оснастка Group Policy Management Editor после создания пакета

Готово, осталось лишь проверить все внесенные изменения. Сейчас можно даже на текущей машине обновить параметры политики. Сделаем это принудительно, то есть вместе с командой Gpupdate укажем параметры /force /boor /logoff.

Осталось только проинсталлировать опубликованный пакет. Для этого мы заходим в панель управления и переходим к компоненту «Programs and Features». Затем для того, чтобы попасть к расположению, откуда будет проинсталлирован опубликованный продукт, следует перейти по ссылке «Install a program from the network».

Как видите на следующей иллюстрации, здесь можно найти наш Irfan View.

Рис. 5. Приложение, доступное для инсталляции

Заключение

Собственно, как это ни было бы печально, на этой ноте процесс развертывания программного обеспечения средствами функциональных возможностей групповой политики совместно с ZAP-файлами подходит к концу. Из этой статьи вы узнали о том, что собой представляют ZAP-файлы, в каких сценариях их следует использовать, а когда нужно будет останавливаться на иных решениях. Вы узнали о самом синтаксисе таких файлов, а также, естественно, о том, как можно создать такой файл, а затем – как распространить программный продукт при помощи такого файла. Напишите в комментариях, приходилось ли вам в своей практике развертывать программные продукты таким способом и, если не секрет, что именно за приложения вы так развертывали, и встречались ли вам при использовании этого метода какие-либо подводные камни?

Windows Server 2012 R2 — решение для организации единой инфраструктуры в компании любого размера. WS также применяют для аутентификации и идентификации пользователей. Рассмотрим начало работы с Windows Server 2012 R2: установку, настройку и добавление новых пользователей для удаленного доступа.

Установка Windows Server 2012 R2 на VDS

На хороших хостингах установить Windows Server можно в автоматическом режиме при создании нового VDS. Посмотрим, как это работает, на примере Timeweb.

Открываем панель управления VDS.

Переходим в раздел «Список VDS».

Нажимаем на кнопку «Создать сервер».

Указываем любое имя и комментарий (опционально).

Выбираем в списке операционных систем Windows Server 2012 R2.

Настраиваем конфигурацию сервера: количество ядер процессора, объем оперативной памяти (минимум 512 МБ) и размер хранилища (минимум 32 ГБ).

Включаем защиту от DDoS, если она требуется.

Нажимаем на кнопку «Создать сервер».

Лицензия уже входит в итоговую стоимость сервера. При создании VDS система будет установлена и активирована. Хостер отправит на почту данные для авторизации на сервере, чтобы вы могли его настроить.

Если на хостинге нет автоматической установки Windows Server, то придется инсталлировать систему вручную. Для этого нужно купить лицензию и скачать ISO-образ WS 2012 R2.

Для установки системы из ISO-образа обычно используется панель VMmanager. Порядок ручной инсталляции такой:

Открываем раздел «Виртуальные машины» в меню слева.

Останавливаем VDS, на который будем устанавливать WS 2012 R2.

Кликаем на кнопку «Диски» на верхней панели.

Выбираем пункт «ISO» на верхней панели.

Возвращаемся в раздел «Диски виртуальной машины» и ставим шину IDE для виртуального диска.

Жмем на кнопку «Интерфейсы» на верхней панели.

Выбираем интерфейс и нажимаем на кнопку «Изменить».

Далее – интерфейс «rtl8139». Это нужно для автоматической установки сетевого адаптера.

Возвращаемся в раздел «Виртуальные машины» и запускаем VDS, которую мы остановили на втором шаге.

Переходим в консоль VNC — на верхней панели есть соответствующая кнопка.

В VNC-консоли запустится установка Windows Server 2012 R2. Если вы ставили любую другую версию ОС от Майкрософт, то без проблем здесь разберетесь.

Нажимаем на кнопку «Установить».

Вводим лицензионный ключ для активации системы.

Выбираем установку с графическим интерфейсом — так будет проще разобраться с настройками.

Принимаем лицензионное соглашение.

Запускаем выборочную установку.

Выбираем диск и при необходимости делим его на части.

Ждем, пока скопируются файлы.

Придумываем пароль администратора.

Ожидаем завершения установки.

Ручная установка занимает заметно больше времени и требует опыта в администрировании. Автоматическая же инсталляция намного быстрее и проще.

Защита от DDoS + CDN в подарок при заказе VDS Timeweb

Обезопасьте свой проект и ускорьте его работу: при заказе любого тарифа вы получаете защиту от DDoS + CDN на 3 месяца бесплатно. Сообщите в поддержку промокод community3.

Настройка Windows Server 2012 R2

Сразу после установки рекомендуется установить обновления.

Открываем «Панель управления».

Переходим в раздел «Система и безопасность».

Открываем «Центр обновления».

Запускаем поиск и установку апдейтов.

Система установлена, обновления есть — теперь приступаем к настройке базовых параметров.

Первый шаг — изменение имени, чтобы было удобно настраивать подключения.

Открываем раздел «Панель управления» — «Система и безопасность» — «Система».

Нажимаем на ссылку «Изменить параметры».

В появившемся окне на вкладке «Имя компьютера» нажимаем на кнопку «Изменить».

В строке «Имя компьютера» указываем имя сервера, которое будет удобно использовать для настройки подключений. Например, WServer.

Перезагружаем машину для применения параметров.

Следующий шаг — проверка IP-адреса, по которому будет доступен сервер.

Открываем поисковую строку и вводим запрос «ncpa.cpl» и нажимаем на Enter.

Находим основной сетевой адаптер, кликаем по нему правой кнопкой и открываем «Свойства».

Выделяем «Протокол интернета версии 4» и нажимаем на кнопку «Свойства».

Прописываем IP-адрес, маску сети, шлюз по умолчанию, адреса DNS-серверов.

Теперь нужно добавить роли и компоненты.

Запускаем «Диспетчер серверов».

В «Панели мониторинга» нажимаем «Добавить роли и компоненты».

Выбираем тип установки «Установка ролей или компонентов».

На вкладке «Выбор сервера» выделяем свой VDS.

Выбираем из списка стандартные роли, которые подходят для решения большинства задач. Если вам нужны другие роли, отметьте их тоже.

Доменные службы Active Directory

Службы политики сети и доступа

Службы активации корпоративных лицензий

Службы удаленных рабочих столов

Файловые службы и хранилища

На вкладке «Компоненты» оставляем стандартные отметки. Единственное возможное изменение — включение службы беспроводной локальной сети.

На вкладке «Службы ролей» отмечаем роли, необходимые для работы с удаленными рабочими столами.

Лицензирование удаленных рабочих столов

Узел виртуализации удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Шлюз удаленных рабочих столов

В службах ролей удаленного доступа можно также отметить работу с VPN и прокси, если есть такая необходимость.

Доходим до вкладки «Подтверждение». Отмечаем опцию «Автоматический перезапуск конечного сервера, если требуется». Нажимаем на кнопку «Установить» и ждем завершения инсталляции.

После установки нужно все настроить. Начнем с DNS.

Настройка DNS

Открываем «Диспетчер серверов».

Жмемна флажок на верхней панели.

Кликаем на опцию «Повысить роль этого сервера до контроллера домена».

После завершения инсталляции перезагружаем сервер и авторизируемся под именем администратора.

После перезагрузки продолжаем настройку DNS.

Открываем «Диспетчер серверов».

Переходим в меню «Средства» на верхней панели и выбираем пункт «DNS».

В диспетчере DNS разворачиваем ветку DNS — Server — «Зоны обратного просмотра». Кликаем правой кнопкой мыши и выбираем пункт «Создать новую зону».

Выбираем тип зоны «Основная» и отмечаем пункт «Сохранять зону в Active Directory».

Выбираем режим «Для всех DNS-серверов, работающих на контроллерах домена в этом домене».

Отмечаем зону обратного просмотра IPv4.

В строке «Идентификатор сети» выбираем диапазон IP-адресов или имя зоны.

На следующем шаге разрешаем безопасные динамические обновления.

Жмем «Готово» для применения конфигурации.

Настройка DHCP

Следующий шаг — настройка DHCP. Это нужно для того, чтобы сервер мог раздавать диапазон IP.

Открываем «Диспетчер серверов».

Нажимаем на флажок и выбираем пункт «Завершение настройки DHCP».

В разделе «Авторизация» отмечаем пункт «Использовать учетные данные следующего пользователя» и нажимаем на кнопку «Фиксировать».

В разделе «Сводка» нажимаем «Закрыть».

Открываем меню «Средства» на верхней панели и выбираем пункт «DHCP».

Разворачиваем ветку DHCP — «Имя домена» — IPv4. Кликаем по IPv4 правой кнопкой и выбираем пункт «Создать область».

Задаем любое название области.

Прописываем диапазон IP-адресов, которые будет раздавать сервер. Он задается по желанию пользователя.

В следующем окне исключаем определенный диапазон адресов. Этот шаг можно пропустить.

Задаем срок действия IP-адреса для устройства. По истечении указанного периода адрес изменится.

Отмечаем пункт «Да, настроить эти параметры сейчас».

Добавляем IP-адрес маршрутизатора или пропускаем этот шаг.

Указываем имя домена в качестве родительского домена.

Подтверждаем, что хотим активировать область сейчас.

Нажимаем «Готово» для сохранения конфигурации.

Настройка сервера для подключения по RDP

Чтобы к VDS можно было подключаться по RDP, должны быть установлены следующие роли и компоненты:

Службы удаленных рабочих столов.

Лицензирование удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Шлюз удаленных рабочих столов

Все эти роли и компоненты мы установили в предыдущем разделе. Теперь нужно настроить групповую политику.

Открываем «Поиск» на панели инструментов.

Находим и открываем редактор групповых политик — gpedit.msc.

Переходим на ветку «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование».

Разворачиваем пункт «Использовать указанные серверы лицензирования удаленных рабочих столов».

В строке «Использовать серверы лицензий» указываем имя или адрес своего сервера.

Возвращаемся обратно в раздел «Лицензирование» и открываем пункт «Задать режим лицензирования».

Выбираем режим лицензирования — на пользователя или на устройство в зависимости от того, какой тип лицензии имеется.

После настройки групповых политик переходим к самому лицензированию.

Открываем «Панель управления».

Переходим в раздел «Администрирование» — Remote Desktop Services — «Диспетчер лицензирования».

Кликаем по серверу правой кнопкой и нажимаем «Активировать».

Выбираем метод подключения «Авто».

Вводим имя, фамилию, организацию, страну расположения сервера. Можно указать любые данные, они не проверяются.

Запускаем мастер установки лицензий.

Выбираем программу лицензирования, по которой была приобретена лицензия.

Вводим ключ активации, который получили после покупки лицензии.

Указываем количество пользователей/устройств, если оно не определилось автоматически.

Нажимаем «Готово», чтобы завершить работу мастера установки лицензий.

Затем нужно вернуться в раздел «Администрирование» — Remote Desktop Services — «Диспетчер лицензирования» и посмотреть, активирован ли сервер. Если да, значит, настройка успешно завершена.

На иконке сервера может быть желтый значок предупреждения. Чтобы устранить проблемы, нажимаем на ссылку «Рецензия». В меню будут пункты, которые необходимо отметить.

Добавление пользователей для подключения через RDP

После успешного лицензирования добавляем первого пользователя для подключения через RDP.

Открываем «Диспетчер серверов».

Раскрываем меню «Средства», выбираем пункт «Пользователи и компьютеры Active Directory».

Разворачиваем раздел «Пользователи и компьютеры».

Кликаем правой кнопкой по своему домену и выбираем пункт «Создать» — «Подразделение».

Задаем имя подразделения — например, «Пользователи».

Кликаем правой кнопкой по созданному подразделению и выбираем пункт «Создать» — «Пользователь».

В карточке пользователя задаем параметры: имя, фамилию, имя на латинице для авторизации.

Указываем пароль и настраиваем его параметры — например, можно запретить смену пароля пользователем и сделать срок действия неограниченным.

Нажимаем «Готово» для сохранения конфигурации.

Аналогичным образом добавляются другие пользователи, которые могут удаленно подключаться к серверу с Windows Server 2012.

Читайте также: