Вирус в bios как узнать

Батя давно установил биос с левого сайта,потом пришлось винду сносить.Теперь думаю,что к меня в биосе сидит стиллер,который ворует мои пароли и т.д.Это может быть?Поможет ли обычное обновление?Поможет ли сброс ключей?

- Вопрос задан более года назад

- 483 просмотра

Простой 1 комментарий

крупно повезло, что биос завелся(хотя может прошивальщик биос сверяет crc, и не дает записать левую прошивку?)

купите шоколадку, съешьте ее, только фольгу не выкидывайте(погуглите - зачем)), скачайте обновление с офф. сайта материнки и обновите биос.

Все, можете спать спокойно.

Да сейчас ни шоколадок таких не найдешь - с оберткой из фольги, ни матерей с биосом в ванночках :) А так-то да, однажды, в начале нулевых у меня комп завис во время перешивки биоса - так пришлось именно так и сделать - микруху достать из ванночки, обернуть в фольгу и на работу таранить для перешивки на программаторе :D

Если бис прошился, значит это подходящий биос, можно из за него не волноваться. Зашить левый биос не так просто, а если комп после прошивки включился и работает, значит биос был нормальный.

Есть разработки по внедрению в биос вирусов, но это на стадии исследований и практически такое не встречается.

По возможности вообще не трогайте биос если что то пойдет не так материнка труп будет

Система оказывается заражена сразу после установки. Вы ничего ТАКОГО не делали, а система заражена. Вы вставили пустой CD, а комп вдруг вырубился.

Что делать, если есть БИОС вирус?

Предыстория. Windows 8 будет поставляться с компьютерами, на которых не запустится более ни одна операционная система и якобы вирус. То есть официально, это должно защитить от вирусов, загружающихся перед операционной системой. На деле, все знают дырявость OS Windows и алчность Microsoft — это просто борьба с конкурентами. А для конечного пользователя это куча проблем. Общеизвестно, что многие вирусы не удаляемые из под Windows, удаляются с помощью «Спасательных дисков», которые работают из-под Линукса. Список для их загрузки здесь. Точнее говоря, эти диски есть не что иное, как обычный Линукс live cd, с предустановленным антивирусом. Железо заточенное под винду 8 не разрешит их запуск. Полное торжество вирусов и троянов! Мало того, если система не загружается, то Вы можете загрузившись с Puppy Linux live cd спасти важные данные. А как быть, если Windows 8 не загружается из-за вирусов, а на жестком диске остались важные файлы? Это будет большая проблема. Останется лишь вынуть жесткий диск из ПК с виндовс 8 и подключить его к другому ПК. Желательно с Линуксом — иначе заразите другой ПК, тот, к которому подключаете заразный диск. Куча проблем. Итак, чтобы вынудить покупать такое железо, нужны веские аргументы. Очень вовремя появилось несколько БИОС вирусов (но это не первые вирусы для БИОС — Чернобыль уже успели забыть, а это и был один из первых вирусов для БИОС). Итак, вышли "в мир" новые вирусы, которые якобы могут быть остановлены только восьмеркой (виндовс). Так ли это? Скоро мы увидим, что есть действенный способ удалить такой вирус (по крайней мере некоторые из них — встреченные автором) и защитить БИОС от повторного заражения. Технология напоминает таковую при защите домашнего роутера.

Очистка БИОС от вируса. Дочитайте до конца, а потом делайте.

- Выключаем ПК.

- ВЫНИМАЕМ привод питания из корпуса ПК. Или вилку из розетки. Это обязательно!

- Вооружаемся отвёрткой и открываем корпус системного блока.

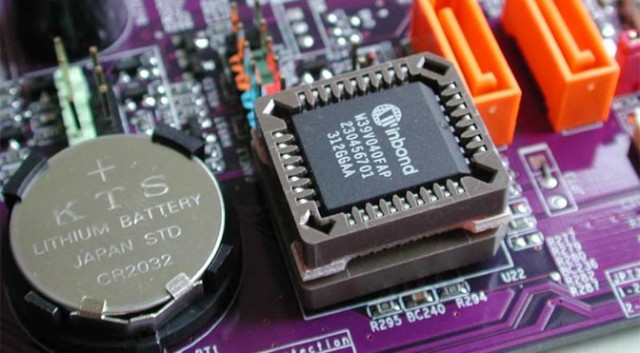

- Находим на материнской плате батарею питания БИОС и вынимаем ее на минуту. БИОС вирус уничтожен.

- Если есть такая возможность, вставив батарейку на место, делаем штатный резет БИОСа. Для этого обычно есть движок или мини переключатель — подробнее указано в инструкции к Вашей материнской плате. Но это уже не очень важно. Закройте корпус системного блока.

Подключаем провод питания и включаем ПК. Сразу же входим в управление БИОС. Обычно для этого нужно нажать кнопку Del во время загрузки ПК.

Для иллюстрации этой тревожной тенденции рассмотрим пятерку опасных аппаратных уязвимостей, обнаруженных за последнее время в начинке современных компьютеров.

1 место: оперативная память

Первое место безоговорочно занимает проблема с оперативной памятью DDR DRAM, которую принципиально невозможно решить никаким программным патчем. Уязвимость, получившая название Rowhammer, связана… с прогрессом технологий производства чипов.

По мере того как микросхемы становятся компактнее, их соседние элементы все больше влияют друг на друга. В современных чипах памяти это может приводить к редкому эффекту самопроизвольного переключения ячейки памяти под действием электрического импульса от соседей.

До недавних пор предполагалось, что этот феномен практически невозможно использовать в реальной атаке для получения контроля над компьютером. Однако команде исследователей удалось таким образом получить привилегированные права на 15 из 29 тестовых ноутбуков.

Работает эта атака следующим образом. Для обеспечения безопасности изменения в каждый блок оперативной памяти могут вносить только определенная программа или процесс операционной системы. Условно говоря, некий важный процесс работает внутри хорошо защищенного дома, а неблагонадежная программа — на улице, за входной дверью.

Однако выяснилось, что если за входной дверью громко топать (быстро и часто менять содержимое ячеек памяти), то дверной замок с высокой вероятностью ломается. Такие уж замки ненадежные стали нынче делать.

Память более нового стандарта DDR4 и модули с контролем четности (которые стоят существенно дороже) к этой атаке невосприимчивы. И это хорошая новость.

Плохая же состоит в том, что очень многие современные компьютеры взломать таким образом можно. И сделать с этим ничего нельзя, единственное решение — поголовная замена используемых модулей памяти.

2 место: жесткие диски

Хорошая новость состоит в том, что такая атака — крайне трудоемкое и дорогостоящее мероприятие. Поэтому подавляющему большинству пользователей данная опасность не грозит — только особым счастливчикам, чьи данные настолько ценны, что их кража способна окупить расходы.

3 место: интерфейс USB

На третьем месте в нашем хит-параде уже не очень свежая, но по-прежнему актуальная уязвимость интерфейса USB. Совсем недавно новую жизнь в эту тему вдохнула современная компьютерная мода. Дело в том, что последние модели ноутбуков Apple MacBook и Google Pixel оснащены универсальным портом USB, через который в числе прочего подключается и зарядное устройство.

На первый взгляд ничего плохого здесь нет, всего лишь красивая унификация интерфейсов. Проблема в том, что подключение любого устройства через шину USB — дело небезопасное. Мы уже писали о критической уязвимости BadUSB, обнаруженной летом прошлого года.

Она позволяет внедрить вредоносный код непосредственно в микроконтроллер USB-устройства (флешки, клавиатуры и любого другого устройства) — там, где его не обнаружит, увы, ни одна антивирусная программа, даже самая хорошая. Тем, кому есть что терять, эксперты по безопасности советуют на всякий пожарный просто не пользоваться USB-портами. Вот только для новых Макбуков такая рекомендация нереализуема в принципе — зарядку же нужно подключать!

4 место: интерфейс Thunderbolt

Созданный им буткит Thunderstrike (кстати, первый буткит для яблочной операционной системы) использует функцию загрузки дополнительных модулей прошивки с внешних устройств. Thunderstrike подменяет ключи цифровых подписей в BIOS, которые используются для проверки обновлений, после чего с компьютером можно творить все что заблагорассудится.

После публикации исследования Хадсона Apple заблокировала возможность такой атаки в обновлении операционной системы (OS X 10.10.2). Правда, по словам Хадсона, этот патч — всего лишь временное решение. Принципиальная основа уязвимости по-прежнему остается нетронутой, так что история явно ждет продолжения.

5 место: BIOS

Когда-то каждый разработчик BIOS для материнских плат ПК использовал собственные рецепты, которые держались в секрете. Разобраться в устройстве таких микропрограмм было очень непросто, а значит, мало какой хакер был способен обнаружить в них баги.

С распространением UEFI изрядная часть кода для разных платформ стала общей, и это здорово облегчило жизнь не только производителям компьютеров и разработчикам BIOS, но и создателям зловредов.

Например, одна из недавних уязвимостей UEFI-систем позволяет перезаписать содержимое BIOS, несмотря на все ухищрения защиты, включая новомодную функцию Secure Boot в Windows 8. Ошибка допущена в реализации стандартной функции, поэтому работает во многих версиях BIOS разных производителей.

Большинство описанных выше угроз пока остаются некой экзотикой, с которой рядовые пользователи едва ли столкнутся. Однако завтра ситуация может в корне измениться — возможно, скоро мы с умилением будем вспоминать старые добрые времена, когда самым надежным способом лечения зараженного компьютера считалось форматирование жесткого диска.

Newbie Перенести тему невозможно ( точнее говоря в этом нет смысла - все темы кроме ESET и uVS - закрыты ) Несколько лет назад создали алгоритм идентификации по набору текста. Каждый человек набирая текст имеет свой почерк ( это заметили ещё в первую мировую войну - когда человек работал на ключе - радиопередатчике ) Сейчас работают машинные алгоритмы. Думаю и с курсором та же история. ( всё сводиться к накоплению статистических данных - чем больше их обьём тем надёжнее идентификация ) Во всех странах есть своё законодательство. И считывание чужой информации - равносильно её краже. Если _специалисты этим и занимаются - то только в рамках борьбы с орг. преступностью. т.е. в рамках расследования инцидентов и слежки за подозреваемыми. + читаем лицензионное соглашение к программе. И ? Яндекс - зарабатывает на рекламе. Он может и должен интересоваться местоположением потенциального клиента. Чем он интересуется - какие рядом находятся места отдыха - аэропорты - магазины и т.д. и пользователю выдаётся контекстная реклама. Моторика человека индивидуальна . Но речь не о 100% результате, а % совпадении\схожести. Но нужен образец для сравнения. Такая технология разрабатывалась. Приминяется ли она на практике - не интересовался. ----------- Вообще форум мёрт. Рекомендую найти другой форум.

Хотелось бы чтобы Инфо. ( для создания\настройки критерия ) Содержало информацию: CPU: 96.75% * Внимание превышен 15% Порог. CPU: 483.75% * Внимание превышен 15% Порог. так как нагрузка плавает и невозможно задать точное значение.

Читайте также: