Программа fortinet не была установлена правильно на компьютере или в сети

FortiGuard как панацея

Я точно не знаком с принципами работы FortiGuard, но проведя пару простых тестов, стало ясно, что контент-контроль и интернет фильтрация реализуются с помощью централизованного сервера, через который весь интранет ходит в интернет, т.е. они ещё и траффик твой смотреть могут козлы, на сервере установлен межсетевой экран на основе программного обеспечения от FortiGuard.

Базару нет, штука мощная и судя из моих испытаний, она блокирует контент сразу на нескольких уровнях:

- На уровне протоколов, т.е. разрешен только TCP протокол, все остальные, включая UDP жестоко забанены.

- На уровне портов, открыт только один единственный порт номер 80, через который браузеры ходят в интернет, всякие там 21 и 443 порты закрыты наглухо.

- На уровне разрешения файлов, т.е. любой файл с разрешением exe, mp3, mov, mpeg4, jpg, png скачать нельзя.

- По выборке слов, т.е. все запросы моментально и без разговоров.

Возможно есть что-то ещё, но я этого не обнаружил, ибо не сильно то и старался, моей целью было не изучить принцип работы FortiGuard фильтра, а его обойти, и это мне удалось.

Ситуация

Моя конкретная ситуация была такова:

- Персональный компьютер под управлением Windows 7

- Выход в интернет на скорости 10Mbit/s

- На сетевом шлюзе, FortiGuard фильтр который банит всё и вся.

- Отсутствие администраторских прав, т.е. ничего установить на компьютере нельзя

Возможности загрузить exe-файлы нет, зайти на сайты youtube, facebook, homeporn невозможно, так же как и забанены сайты Tor Project, Putty, Reminna и сайты прочих утилит удаленного и анонимного доступа. Забанены все анонимайзеры.

Стратегия обхода FortiGuard фильтра

Тут любому придет на ум две вещи, это Tor и SSH, вот и мне это пришло в голову. Но доступ к проектам Tor и SSH (PuTTy) закрыт, а загрузить что либо из сети не возможно, все файловые хостинги и варезные порталы порезаны. Тогда родился нехитрый план.

Теперь давайте уделим внимание каждому из пунктов:

1) На iPhone есть 3G-интернет, openSSH и Terminal, но можно, и даже нужно, просто использовать любой другой компьютер со свободным доступом в интернет, конечно это актуально если дома у вас есть сервер или компьютер на Linux который смотрит в сеть, у меня Linux Debian 6.0 RC2 с openssh демоном на борту.

Всё в том же iPhone через Terminal и openSSH я подключаюсь на внешний IP-адрес моего домашнего сервера и запускаю там консольный браузер lynx. Создаю директорию uploads и загружаю туда программы:

3) Всё через тот же Terminal в iPhone пакую все три файла в ZIP-архив:

Теперь прошу запущенный сервер слушать мой внешний IP-адрес:

5) Помня про порт номер 80, я иду в /etc/ssh/sshd_config на сервере:

И меняю там порт на 80, сохраняю конфиг и рестартую SSH-демон:

Теперь SSH-демон слушает соединения на 80-ом порту.

8) Все три утилиты работают без установки, а соответственно мне не нужны права админа что-бы их запустить, вот пример того как я успешно зашел на запрещенные сайты:

Файл forticlient.exe из Fortinet Inc является частью FortiClient. forticlient.exe, расположенный в c: \ \program files \ \fortinet \forticlient \\ forticlient .exe с размером файла 1473144.00 байт, версия файла 3.0.613.0, подпись not found.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт "Clean Junk Files".

- Когда появится новое окно, нажмите на кнопку "start" и дождитесь окончания поиска.

- потом нажмите на кнопку "Select All".

- нажмите на кнопку "start cleaning".

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт "Fix Registry problems".

- Нажмите на кнопку "select all" для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку "Start" и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку "select all".

- Нажмите на кнопку "Fix selected".

P.S. Вам может потребоваться повторно выполнить эти шаги.

3- Настройка Windows для исправления критических ошибок forticlient.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите " Advanced system settings".

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку "data Execution prevention".

- Выберите опцию " Turn on DEP for all programs and services . " .

- Нажмите на кнопку "add" и выберите файл forticlient.exe, а затем нажмите на кнопку "open".

- Нажмите на кнопку "ok" и перезагрузите свой компьютер.

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

В предыдущей статье мы затронули тему аудита безопасности сети с помощью Fortinet (часть 1). Мы обсудили основные возможности и рассмотрели пример отчета. Теперь же мы рассмотрим непосредственно установку и настройку. Мы условились, что для аудита будем использовать виртуальные решения FortiGate VM и FortiAnalyzer. Т.е. для начала вам необходимо запросить эти образы и демо-лицензии. К сожалению не можем предоставить прямую ссылку на образы (лицензионные ограничения). Схема внедрения выглядит довольно просто:

Т.е. на существующем сервере виртуализации «поднимаются» две виртуальные машины. В нашем случае мы будем использовать ESXi, но есть поддержка Hyper-V и KVM. FortiGate VM одним адаптером подключается к общей сети (vSwitch0). Этот линк будет использоваться для управления и для доступа в Интернет. Второй интерфейс подключается к другому vSwitch1, который в свою очередь подключен к свободному физическому порту сервера (eth2). Именно на этот порт должен зеркалироваться трафик для анализа. Обратите внимание, что для коммутатора vSwitch1 должен быть включен Promiscuous mode (Accept). Более подробно можно прочитать здесь.

Рядом так же устанавливается FortiAnalyzer, который достаточно подключить лишь одним интерфейсом к вашей сети (vSwitch0).

Импорт образов

Как вы понимаете, первым делом необходимо импортировать образы. Поставляются они в виде ovf, поэтому никаких проблем возникнуть не должно.

Импорт FortiGate VM:

Теперь нужно выбрать файл. В архиве их несколько, но нам нужен именно FortiGate-VM64.ovf:

Далее, при настройке интерфейсов необходимо для первого адаптера выбрать VM Network (что соответствует менеджмент сети — vSwitch0), а для второго — VM Network 2 (что соответствует SPAN порту — vSwitch1). Остальные порты можно оставить по «дефолту»:

По умолчанию в свойствах виртуальной машины выставлен 1Гб оперативной памяти и 1 ядро. Не пытайтесь менять эти параметры, иначе триальная лицензия не активируется и вы не сможете подключиться к этому устройству. Позже поправим.

Виртуальная машина FortiAnalyzer импортируется точно так же. Необходимо выбрать файл FortiAnalyzer-VM64.ovf:

При настройке сети достаточно включить первый интерфейс в VM Network (т.е. менеджмент сеть):

У этой виртуальной машины по умолчанию уже 4Гб оперативной памяти и 2 ядра. Как правило этих параметров всегда хватает.

Запуск и первоначальная настройка

После успешного импорта образов можно запустить обе «машины». В первую очередь нам необходимо настроить ip-адрес и дефолтный маршрут, чтобы можно было подключиться к устройствам уже через web-интерфейс.

В качестве логина используется admin, а пароль — пустой (нажмите просто enter):

Настройка ip — адреса выполняется с помощью следующих команд:

config system interface

edit port1 //имя сетевого интерфейса

set ip 10.10.10.112/24 //IP адрес и маска сети

end

Настройка шлюза по умолчанию:

config router static

edit 1 //номер маршрута в списке

set gateway 10.10.10.254

set device port1

end

Для проверки настроек можно использовать следующие команды:

show system interface (вывод настроек портов)

show router static (вывод настроек маршрутизатора)

Настройки для FortiAnalyzer аналогичны:

config system interface

edit port1 //имя сетевого интерфейса

set ip 10.10.10.113/24 //IP адрес и маска сети

end

Настройка шлюза немного отличается:

config system route

edit 1 //номер маршрута в списке

set gateway 10.10.10.254

set device port1

end

После настройки интерфейсов очень важно проверить, что на устройствах появился Интернет, иначе лицензии не активируются. Для проверки используйте команду execute ping

Подключение и активация лицензий

После настройки мы можем подключиться через web-интерфейс и активировать лицензии, которые вам должен предоставить партнер. Начнем с FortiAnalyzer:

Логин admin и пустой пароль. После входа откроется стартовая страница:

Нас интересуют System Settings:

В правом верхнем углу мы увидим информацию о лицензии. На текущий момент активна триальная, но мы «подкинем» новую нажав на Upload License. После этого устройство перезагрузится уже с новой лицензией.

Логин — admin, пароль — пустой. После входа мы увидим главную страницу FortiGate:

Необходимо активировать лицензию нажав на FGVMEV License и затем подкинуть новую:

После этого начнется процесс активации лицензии, который может занять некоторое время:

После активации шлюз перезагрузится. Теперь для виртуальной машины можно выставить 2 ядра и 4 Гб оперативной памяти (зависит от лицензии, которую вам сгенерировали). В итоге вы должны увидеть примерно следующее:

Обратите внимание, что сервисы IPS, Anti-Virus, Web-filtering могут активироваться не сразу, а через некоторое время.

Настройка One-Arm Sniffer

Теперь можно приступить непосредственно к настройке One-Arm Sniffer. Для этого нужно открыть настройки интерфейсов:

Нас интересует port2, т.к. именно он подключен к SPAN-порту. Двойным кликом заходим в его свойства и выставляем настройки как на картинке ниже:

Важно не забыть нажать OK, чтобы настройки применились. После этого необходимо еще раз зайти в настройки port2, и по очереди открыть настройки профилей AntiVirus, Web Filter, Application Control и IPS.

Начнем с AntiVirus (Edit Sniffer Profile). Настройки должны выглядеть следующим образом:

Не забудьте нажать Apply. Настройки Web Filter (Edit Sniffer Profile):

Настройки Application Control (Edit Sniffer Profile):

Настройки IPS (Edit Sniffer Profile):

Как видно, по умолчанию в профиле включены сигнатуры с уровнем важности Critical и High. Необходимо добавить Medium:

Так же для этого профиля в качестве действия нужно установить Monitor:

Не забывайте сохранять настройки нажимая Apply.

На этом настройка One-Arm Sniffer завершена и далее необходимо настроить интеграция с FortiAnalyzer.

Интеграция с FortiAnalyzer

Для интеграции с FortiAnalyzer необходимо правильно настроить логирование. Переходим в Log Settings:

Логирование на Disk можно выключить и указать ip-адрес нашего FortiAnalyzer-а, как на рисунке выше. Нажав на Test Connectivity мы увидим, что устройство необходимо зарегистрировать на FortiAnalyzer. Нажимаем Apply и переходим к настройкам FortiAnalyzer в раздел Device Manager:

Переходим в раздел Unregistered:

Здесь мы увидим наш FortiGate. Выбираем его и нажимаем Add:

Возвращаемся к настройкам FortiGate в Log Settings. Еще раз проверяем Test Connectivity и выставляем Upload option в Real Time:

Для Event Logging выставляем All, а в поле Display Logs выставляем FortiAnalyzer:

Не забываем применить настройка (Apply). Но этом настройка FortiGate и FortiAnalyzer полностью завершена.

Генерация отчетов

Перед генерацией отчета необходимо убедиться что логи действительно приходят на FortiAnalyzer. Для этого необходимо перейти в раздел Log View:

Вы должны увидеть логи FortiGate:

Логи приходят. Теперь для сбора статистики необходимо продолжительное время (желательно 2-4 недели). Однако генерировать отчеты вы можете в любое время. Для этого перейдите в раздел Reports:

Здесь доступно большое количество видов отчетов, но нас интересует именно Cyber Threat Assessment. Выдели его и нажмите Run Report:

Готовый отчет можно будет найти в разделе Generated Reports:

Перед генерацией отчета рекомендуется выждать хотя бы один час, дабы успела набраться хоть какая-то статистика. Пример отчета можно посмотреть здесь.

Заключение

Хоть процедура и простая (занимает максимум 30 минут времени) получилось довольно много картинок. Возможно где-то не совсем очевидны наши действия. Именно поэтому в ближайшее время мы опубликуем небольшие видео уроки, где шаг-за-шагом пройдем всю процедуру по настройке.

Как мы уже писали в первой части, данный аудит это хорошая возможность проанализировать текущее состояние своей сети. Отчеты весьма подробные и информативные. А учитывая простоту всего процесса, это под силу каждому.

Дополнительную информацию по Fortinet можно найти здесь.

Если вас заинтересовал подобный «пилотный» проект, то можете смело обращаться к нам за лицензиями и образами или просто за помощью по продуктам Fortinet. Спасибо.

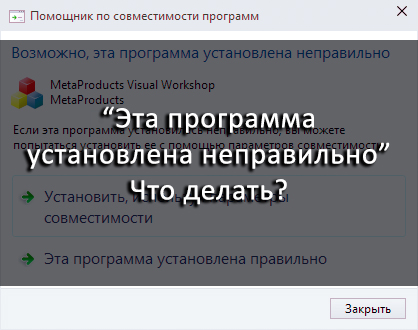

Для опытных пользователей, в том числе и для меня появление такого окна проявляет раздражение, потому что решить проблему можно и без того. Желаете, чтобы это окно больше не появлялось? Без проблем, сейчас я покажу, как это сделать.

Отключаем службу совместимости программ

Итак, открываем окно «Выполнить», нажав горячие клавиши Win+R и вводим туда команду для открытия служб:

Далее мы должны найти в списке вот это: «Служба помощника по совместимости программ». Нажимаем по ней правой кнопкой мыши, а потом выбираем «Свойства», либо щелкаем по ней два раза.

Теперь мы должны остановить службу нажатием по кнопке «Остановить», в типе запуска выбираем «Отключена». Примените свои действия. Чтобы они вступили в силу нужно перезагрузить ПК.

Второй способ

Он подойдет для версий операционных систем – профессиональная, там есть утилита «Редактор групповой политики», в домашней редакции ее нет.

Снова открываем окно «Выполнить» и вводим туда команду:

В редакторе групповой политики мы следуем по следующему пути, открывая различные вкладки: «Конфигурация пользователя» ⇒ «Административные шаблоны» ⇒ «Компоненты Windows» ⇒ «Совместимость приложений».

Вы нажимаете один раз по последней папке слева, то есть на «Совместимость приложений», и уже два раза щелкаем по пункту «Отключение помощника по совместимости программ», который находится справа. Открывается окошко, где вы выбираете вариант «Включено» и применяете свои действия.

Естественно, вы можете вернуть все в изначальное состояние. Статья не очень полезная, но позволяет узнать больше о системе Windows и какие функции она в себе содержит.

Необходимые условия для установки FortiGate

Чтобы установить виртуальный межсетевой экран FortiGate, необходимо выполнить некоторые предварительные условия:

- Наличие VMWare Workstation и FortiGate Firewall VM Image

- 3 или больше сетевых карт nic (Network interface Card), совместимых с E1000

- Получение привилегий Root

Что такое межсетевой экран?

На языке специалистов межсетевой экран — это программное обеспечение для защиты системы, которое способно отслеживать и контролировать сетевой трафик (как входящий, так и исходящий). Он устанавливает своего рода барьер между надежными внутренними и неизвестными внешними сетями.

Таким образом, межсетевой экран, также известный как сетевой межсетевой экран , способен предотвратить несанкционированный доступ к частным сетям.

Сетевой межсетевой экран работает в соответствии с правилами безопасности, позволяющими принимать, отклонять или отбрасывать определенный трафик. Он разрешает или запрещает соединение или запрос в зависимости от установленных правил и политик безопасности.

Скачивание виртуального FortiGate Firewall

Во-первых, нужно загрузить виртуальный межсетевой экран FortiGate с официального портала FortiGate. Для этого пользователь перейдет по ссылке , зарегистрируется или войдет в существующую учетную запись.

Создав учетную запись или войдя в нее, пользователь перейдет по следующему пути: Download > VM Images , как показано на рисунке ниже.

Далее он выберет продукт: FortiGate и платформу: VMWare ESXi , как показано на рисунке ниже. По умолчанию у него не будет никакой лицензии, связанной с его виртуальным образом, поэтому можно продолжить пользоваться пробной версией или купить лицензию в соответствии с имеющимися требованиями.

После загрузки сжатого файла FortiGate VM нужно извлечь его с помощью любимой программы. Извлеченный Zip-файл выглядит так же, как и на рисунке ниже.

Настройка виртуальных сетевых интерфейсов FortiGate

Настало время настроить виртуальные сетевые адаптеры в соответствии с требованиями пользователя.

Для этого пользователь откроет VMware, а затем перейдет по следующему пути: Edit > Virtual Network Editor , как показано на рисунке ниже.

Далее откроется еще одно окно, в котором пользователь сможет изменить конфигурацию сети.

Чтобы внести изменения в конфигурацию сети, ему будут нужны права администратора. Чтобы предоставить права администратора, следует нажать на кнопку « Change Settings », как показано ниже на рисунке.

Или же пользователь также может напрямую получить доступ к приложению Virtual Network Editor, нажав на кнопку Пуск Windows и выполнив поиск редактора виртуальной сети. Если человек использует Linux (например, Ubuntu), он может ввести следующую команду, чтобы открыть редактор виртуальной сети:

По умолчанию существует только два виртуальных сетевых интерфейса, то есть VMNet1 и VMNet8 . Итак, пользователь нажмет на кнопку « Add Network » и сделает свой виртуальный интерфейс хостом. После этого он должен предоставить уникальный IP-адрес сетевых устройств для каждого сетевого интерфейса.

К примеру, в данном случае человек собирается ввести 192.168.200.0/24 для интерфейса vmnet0 .

Следует использовать IP-адрес своего сетевого устройства. Пользователь также может добавить столько сетевых интерфейсов, сколько он захочет, но нужно помнить одну вещь: вся сетевая конфигурация должна быть настроена только на хост. Человек способен включить или отключить службу DHCP в соответствии с его системными требованиями.

Развертывание образа виртуальной машины FortiGate в VMWare

Теперь пришло время провести развёртывание виртуального межсетевого экрана FortiGate в VMware Workstation. Пользователь откроет VMWare Workstation и перейдет по следующему пути: Files >> Open (Ctrl+O); или он отправится на вкладку « Home » и выберет пункт «Open a virtual machine». Далее следует выбрать файл FortiGate-VM64.ovf, который пользователь скачал с официального сайта FortiGate, как показано ниже на рисунке.

Затем после того как будет открыто « Лицензионное соглашение », нужно принять его и двигаться дальше.

В следующем окне пользователь введет имя своей новой виртуальной машины и укажет путь для ее установки, а затем выберет вариант « Import », как показано ниже на картинке.

Этот процесс займет какое-то время, так что стоит набраться терпения. После успешного завершения этого процесса пришло время настроить ресурсы виртуального межсетевого экрана. Пользователь сделает это, нажав на кнопку « Edit virtual machine settings ». Ему нужно изменить назначенные виртуальные сетевые интерфейсы, память и процессор, перейдя в раздел « Edit virtual machine ».

В данном случае пользователь имеет 2 ГБ оперативной памяти, 30 ГБ свободного места на жестком диске, 1 Процессор и 6 разных виртуальных сетевых интерфейсов ( VMNet2, VMNet3, VMNet4, VMNet11, VMnet11, VMnet12 с непохожими сетевыми адаптерами). Читателям также стоит взглянуть на приведенное ниже изображение.

Настройка интерфейса управления

Пользователь только что завершил процесс развертывания межсетевого экрана FortiGate на рабочей станции VMWare.

Теперь нужно настроить IP-адрес для интерфейса управления. Чтобы назначить IP-адрес интерфейсу управления, во-первых, необходимо войти в систему, использовав имеющиеся учетные данные.

- Логин пользователя: – Admin

- Пароль для входа: – В этом случае пользователь не указал пароль по умолчанию, он нажмет на Enter и изменит его, как показано ниже на картинке.

Следует проверить системные интерфейсы. Пользователь сделает это, выполнив следующую команду:

show system interface

Порт номер 1 будет использоваться для интерфейса управления, поэтому пользователь назначит уникальный IP-адрес этому порту управления и установит его в статический режим . В данном примере IP-адрес будет 192.168.200.128/24, поэтому шлюз по умолчанию – 192.168.200.1. Чтобы назначить IP-адрес порту управления, нужно выполнить следующую команду, как показано ниже:

Кроме того, пользователь может проверить внесенные изменения в системные интерфейсы, выполнив следующую команду:

show system interface

Получение доступа к графическому интерфейсу межсетевого экрана FortiGate

Нужно проверить конфигурацию межсетевого экрана. Пользователь сделает это, обратившись к графическому интерфейсу FortiGate. Перед получением доступа к графическому интерфейсу он проверит подключение к своему межсетевому экрану с помощью утилиты Ping, выполнив следующую команду:

execute ping 192.268.200.128

Поскольку пользователь видит, что IP-адрес доступен, это означает, что теперь он работает должным образом. Он сможет получить доступ к графическому интерфейсу межсетевого экрана FortiGate, используя его IP-адрес интерфейса управления.

Нужно использовать те же учетные данные для входа, которые были введены раньше.

Войдя в межсетевой экран, откроется окно настроек, где нужно будет указать имя хоста, изменить пароль, обновить прошивку и настроить панель мониторинга.

По умолчанию FortiGate будет использовать свой серийный номер/модель в качестве имени хоста. Чтобы сделать его более идентифицируемым, следует установить описательное имя хоста, как показано ниже на рисунке:

Пользователь уже изменил пароль в Firewall CLI, а также загрузил последнюю версию межсетевого экрана, поэтому он автоматически двигается дальше к последнему шагу настройки панели мониторинга. Человек выбирает оптимальные варианты, согласно его требованиям.

После выбора типа панели мониторинга пользователь нажмет на кнопку ОК и завершит настройку.

Демонстрация графического интерфейса пользователя

Графический интерфейс содержит следующие основные разделы, которые обеспечивают доступ к параметрам конфигурации для большинства функций FortiOS:

- Панель мониторинга . Она отображает различные виджеты, которые содержат важную системную информацию и позволяют настроить некоторые параметры системы.

- Security Fabric . Предоставляет доступ к физической топологии, логической топологии, аудиту и настройкам структуры безопасности Fortinet.

- FortiView . Это коллекция информационных панелей и журналов, которые дают пользователю представление о сетевом трафике, показывая, какие пользователи приносят наибольший трафик, что это за трафик, когда он возникает и какую угрозу может представлять для сети.

- Сеть . Параметры для работы в сети (включая настройку системных интерфейсов и опций маршрутизации).

- Система . Настройка системных параметров, таких как администрирование, FortiGuard и сертификаты.

- Политика . Настройка политик межсетевого экрана, параметров протокола и содержимого самих политик, включая расписания, адреса и источники трафика.

- Безопасность . Пользователь может настроить нужные ему функции безопасности FortiGate, включая антивирус, веб-фильтр и контроль приложений.

- VPN . Настройка параметров для виртуальных частных сетей IPsec и SSL (VPN).

- Пользователь и устройство . Настройка учетных записей пользователей, групп и методов аутентификации, включая внешнюю аутентификацию и единый вход (SSO).

- WiFi & Switch Controller . Настройка устройства для работы в качестве контроллера беспроводной сети. Пользователь делает это, управляя функциональностью беспроводной точки доступа (AP) блоков FortiWiFi и FortiAP. На некоторых моделях FortiGate это меню имеет дополнительные функции, позволяющие управлять блоками FortiSwitch с помощью FortiGate.

- Журнал и отчеты . Настройка методов ведения журнала и отправки оповещений по электронной почте, а также составления и внешнего вида отчетов.

- Монитор . Просмотр различных мониторов, включая монитор маршрутизации, VPN-мониторы как для IPsec, так и для SSL, мониторы, относящиеся к беспроводным сетям.

Демонстрация приборной панели

Панели мониторинга FortiGate могут иметь сетевой операционный центр (NOC) или ее адаптивный макет:

- На адаптивной панели мониторинга количество столбцов определяется размером экрана. Виджеты можно изменять только по горизонтали, но панель мониторинга будет соответствовать размерам экрана.

- На панели мониторинга NOC количество столбцов задается по факту. Виджеты можно изменять как по вертикали, так и по горизонтали, но панель мониторинга будет отображена в зависимости от размера экрана, для которого она настроена.

Можно создать несколько панелей мониторинга обоих типов как для отдельных VDOM, так и для глобальных систем:

- Виджеты являются интерактивными ; щелчок или наведение курсора мыши на большинство виджетов показывает дополнительную информацию или ссылки на соответствующие страницы.

- Виджеты можно реорганизовать щелчком мыши и перетаскиванием их по экрану.

По умолчанию доступны четыре панели мониторинга : состояние, сеть, безопасность и системные события.

Панель мониторинга состояния по умолчанию включает в себя следующие виджеты:

- Информация о системе . Виджет «Информация о системе» содержит информацию, относящуюся к системе FortiGate, включая имя хоста, серийный номер и встроенное ПО. Нажатие на виджет показывает ссылки для настройки системных параметров и обновления встроенного программного обеспечения устройства.

- Лицензии . Этот виджет отображает статус различных лицензий, таких как FortiCare. Также показано количество используемых и доступных FortiTokens. При нажатии на виджет появляется ссылка на страницу настроек FortiGuard.

- Виртуальная машина . Виджет VM (по умолчанию отображается на панели мониторинга устройства FortiOS VM) включает в себя:Статус лицензии и ее тип

Распределение и использование vCPU

Распределение и использование оперативной памяти

Информация о лицензии VMX (если виртуальная машина поддерживает VMX)

Щелчок по элементу виджета покажет пользователю ссылку на страницу лицензии FortiGate VM, где можно загрузить файлы лицензий.

- FortiGate Cloud . Этот виджет показывает состояние FortiGate Cloud и FortiSandbox Cloud.

- Security Fabric . Он отображает визуальное представление устройств.

Щелчок по значку продукта предоставит пользователю ссылку на страницу, имеющую отношение к этому продукту. Например, щелчок по FortiAnalyzer даст ему ссылку на настройки журнала.

- Рейтинг безопасности . Этот виджет показывает ваш рейтинг безопасности. Он может отображать текущий процент рейтинга или рейтинг безопасности за определённый период времени. Кроме этого, виджет способен создавать процентильные диаграммы.

- Администраторы . Этот виджет позволяет вам видеть вошедших в систему администраторов, подключенных администраторов и протоколы, используемые каждым щелчком мыши в виджете. Он предоставляет пользователю ссылки для просмотра активных сеансов администратора и открытия страницы FortiExplorer в App Store.

- Процессор . Этот виджет показывает состояние использования процессора в режиме реального времени или в течение выбранного периода времени. При наведении указателя мыши на любую точку графика отображается процент мощности процессора в конкретный момент времени.

- Память . Этот виджет показывает процесс использования памяти в реальном времени или в течение выбранного периода времени. При наведении указателя мыши на любую точку графика отображается процент памяти, используемой в конкретный момент времени.

- Сеансы . Этот виджет показывает количество сеансов за выбранный период времени. При наведении указателя мыши на любую точку графика отображается количество сеансов в конкретный момент времени.

Панель мониторинга безопасности (по умолчанию) включает в себя следующие виджеты:

- Top Compromised Hosts by Verdict . Этот виджет показывает скомпрометированные хосты. Требуется FortiAnalyzer .

- Top Threats by Threat Level. Этот виджет содержит список основных угроз, исходя из их уровня опасности.

- FortiClient Detected Vulnerabilities . Этот виджет показывает количество уязвимостей, обнаруженных FortiClient. При нажатии на виджет появляется ссылка для просмотра информации в FortiView.

- Host Scan Summary . Этот виджет отображает общее количество хостов. Нажатие на виджет предоставляет пользователю ссылки для просмотра уязвимых устройств в FortiView, FortiClient monitor и инвентаризации устройств.

- Top Vulnerable Endpoint Devices by Detected Vulnerabilities . Этот виджет перечисляет топ уязвимых конечных точек по обнаруженным уязвимостям из FortiView.

Панель мониторинга системных событий (по умолчанию) включает в себя следующие виджеты:

Читайте также: