Перенесите данные в таблицу которая показывает возможности троянских программ программы шпионы

Безопасен ли Интернет для ваших конфиденциальных данных? Знаете ли вы, что ваши данные могут быть похищены троянскими программами?

Троянские программы – это настоящие сетевые монстры. Это вредоносные шпионские программы, которые способны незаметно проникнуть в ваш компьютер и вести наблюдение за вашими действиями. Трояны – так их называют неформально – могут сканировать пользовательские файлы с целью найти в них конфиденциальные данные как то: номера банковских счетов и кошельков платежных систем, логины и пароли к ним. Отсканированные данные трояны отсылают своим создателям – мошенникам, которые уже и решают, как использовать полученную информацию. И решают, как правило, не в пользу жертвы.

Есть и самый опасный тип троянов, которые предоставляют своим создателям полный контроль над зараженным компьютером. Это позволяет мошенникам тихо и незаметно для жертвы проводить те или иные действия в Интернете. К примеру, мошенники могут перечислить деньги с банковских счетов или электронных кошельков от имени ничего не догадывающейся жертвы.

Что представляют из себя троянские программы? И как можно себя от них защитить? Об этом читайте в данной статье.

1. Два основных типа троянов

Рассмотрим два основных типа троянов – бекдоры и майлеры.

1.1 Бекдоры

Бекдоры – это тип троянских программ, которые являются типичными шпионскими клиент-серверными приложениями. Серверная часть вредоносной программы внедряется через Интернет на компьютер жертвы для открытия в операционной системе пользователя сетевого порта – некого прохода, чтобы мошенник имел свободный доступ. Таким образом мошенник может беспрепятственно попасть в компьютер жертвы. А об открытии такого прохода мошенник узнает с помощью программы-сканера, которая сообщит о зараженных трояном входах в систему. Трояны, которые самостоятельно сообщают своему создателю о заражении компьютера, используются гораздо реже, поскольку риск их обнаружения намного больше.

Независимо от того, каким образом создатель трояна узнает об успехе дела, остальная часть работы зависит от запуска клиентской троянской программы, которая соединяет компьютер жертвы и мошенника, дабы передать последнему полное управление. В зависимости от функциональных возможностей троянской программы, мошенник сможет проводить ряд операций, как правило, это практически все, что может делать жертва на собственном компьютере.

1.2 Майлеры

Майлеры – еще один тип опасных троянских программ. Это также шпионские программы, которым присуща большая скрытость и самостоятельность, нежели бекдорам. Майлерам нет необходимости открывать всяческие лазейки в операционной системе жертвы, поскольку их принцип работы базируется на самостоятельном сборе информации, в которой заинтересован мошенник. Эти трояны периодически и незримо сканируют компьютер жертвы, ища нужную информацию. Майлеры также умеют фиксировать пользовательский ввод данных с клавиатуры – т.е. определять, какие клавиши пользователь нажимает в определенные моменты.

Собранная майлерами информация отправляется на специальный интернет-ресурс мошенника, как правило, это его электронная почта. Отсюда, собственно, и название этого типа троянов – майлеры, от слова майл, т.е. почта в переводе с английского.

2. Как троянские программы проникают в операционную систему пользователя

Беспечность пользователя – это, пожалуй, основной фактор, который способствует проникновению троянских программ в операционную систему. Полезные платные программные продукты, скачанные совершенно бесплатно с непроверенных интернет-ресурсов, являются основным инструментом, с помощью которого мошенники распространяют шпионское программное обеспечение. Любой труд должен быть оплачен. И если какой-то интернет-ресурс услужливо предлагает бесплатно скачать то, что официально стоит денег, при этом не монетизирует свои усилия с помощью рекламы, стоит призадуматься о содержимом такого бесплатного предложения.

Троянские программы могут попасть в компьютер пользователя не только через установку бесплатного сомнительного софта. Заразиться шпионской программой можно, даже бездействуя в Сети – достаточно всего лишь быть подключенным к Интернету. Через ошибки операционной системы вредоносный код троянских программ может попасть и обосноваться в системе жертвы.

3. Как защититься от троянских программ?

Защита от троянских программ – это соблюдение основных мер безопасности подключения к Интернету и веб-серфинга. Мошенников, распространяющих троянское программное обеспечение, не интересуют пользователи, которые заботятся о безопасности своего компьютера, поскольку создателям шпионских программ хватает и тех пользователей, которые к своей информационной безопасности относятся халатно. Ниже представлены основные правила, следование которым может существенно повысить вашу защиту от вредоносного программного обеспечения.

3.1. Антивирус

3.2. Обновление операционной системы

3.3. Обновление программного обеспечения

3.4. Тестирование софта в виртуальной среде

Если вы все же используете бесплатный софт, скачанный с торрентов или бесплатных сайтов, тестируйте его в виртуальной среде, которые создаются программами типа Hyper-V, Virtual Box или утилитами, входящими в состав антивирусных пакетов.

3.5. Сайты с опасным содержимым

3.6. Разные пароли для разных интернет-сервисов

Для разных интернет-сервисов, связанных с денежными операциями в Интернете, не стоит применять один и тот же пароль. Всегда придумывайте разные пароли для важных интернет-аккаунтов.

3.7. Не работайте под учетной записью администратора

Не работайте под учетной записью администратора операционной системы. Учетная запись администратора операционной системы представляет более широкий спектр полномочий, нежели необычная учетная запись пользователя. Так, если компьютер может быть заражен троянской программой, все полномочия учетной записи администратора могут быть открыты для мошенников.

3.8. Использование SMS-подтверждения для денежных переводов

Смотрите также:

Удаление программного обеспечения с компьютера должно быть проведено правильно - с этими основами компьютерной грамотности наверняка знакомы даже новички. Благо, на рынке софта сегодня имеется масса аналогов штатному функционалу Windows…

Сделать работу с компьютером быстрее, эффективнее и удобнее можно с помощью горячих клавиш, которые предусматриваются как для работы в конкретных программах, так и для функций самой операционной системы. ОС Windows…

В интернете на сайтах софтверной тематики вам наверняка приходилось встречать сборки программ, распространяемые в виде одного ISO-файла или нескольких каталогов с одним удобным меню инсталляции. Хотите узнать, как делаются такие…

Презентация к уроку информатики в 11 классе "Троянские программы и защита от них" содержит краткий теоретический материал и решения задач ЕГЭ.

| Вложение | Размер |

|---|---|

| troyanskie_programmy_i_zashchita_ot_nikh_11_kl.pptx | 870.49 КБ |

Как сдать ЕГЭ на 80+ баллов?

Репетиторы Учи.Дома помогут подготовиться к ЕГЭ. Приходите на бесплатный пробный урок, на котором репетиторы определят ваш уровень подготовки и составят индивидуальный план обучения.

Бесплатно, онлайн, 40 минут

Предварительный просмотр:

Подписи к слайдам:

Троянские программы и защита от них 11 класс Учитель информатики Мартынова О.Г . г.Краснодар

Троянская программа, троянец (от англ. Trojan ) — вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю , а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Троянские программы - шпионы Троянские программы — шпионы осуществляют электронный шпионаж за пользователем зараженного компьютера. Часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Рекламные программы Рекламные программы - встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. Рекламные программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять ее злоумышленнику.

Защита от троянских программ. Троянские программы часто изменяют записи системного реестра операционной системы, который содержит все сведения о компьютере и установленном программном обеспечении. Для их удаления необходимо восстановление системного реестра, поэтому компонент, восстанавливающий системный реестр, входит в современные операционные системы.

B 16 Поиск основания системы счисления по окончанию числа № 2302. В системе счисления с некоторым основанием десятичное число 18 записывается в виде 30. Укажите это основание. Пояснение. Составим уравнение: где n — основание этой системы счисления. Исходя из уравнения, n=6

B 16 № 2316. В системе счисления с некоторым основанием десятичное число 49 записывается в виде 100. Укажите это основание. Пояснение. Составим уравнение: где n - основание этой системы счисления. Исходя из уравнения, Ответ: n=7

B 16 № 2307. Уравнения и различные кодировки Укажите, сколько всего раз встречается цифра 2 в записи чисел 10, 11, 12, …, 17 в системе счисления с основанием 5. Пояснение. Всего цифра «2» встречается 7 раз.

Домашнее задание §1.6.4 стр.70-72 Выполнить ПР.1.10 стр.72

По теме: методические разработки, презентации и конспекты

Презентация для урока информатики в 8 классе по теме "Информатика и информационные процессы".

Интерактивная презентация к уроку информатики в 8 классе. Рассматриваются определение и виды информационных процессов. Презентация сопровождает рассказ учителя по данной теме.

Презентация для урока ОБЖ в 8классе "Обеспечение химической защиты населения"

Презентация предназначена для урока ОБЖ в 8классе.Подробнее изложен материал по способам защиты населения. Важность этой темы обуславливается наличием на территории России большого количества химическ.

Презентация к уроку информатики в 4 классе по теме "Программа – редактор Текстовый редактор" (УМК Плаксин М.А.)

Презентация предназначена для проведения урока по теме "Программа – редактор Текстовый редактор". Предусматривает знакомство с понятием "программа-редактор", с элементами окна программы Блокнот.

Презентация к уроку информатики в 9 классе по теме "Лицензионные, условно бесплатные и свободно распространяемые программы"

Презентация будет полезна учителям информатики при изучении темы" Виды программ".

Презентация к уроку информатики в 5 классе по теме "Программы и файлы. Рабочий стол"

Раздел программы: «Компьютер для начинающих»Тема урока: «Программы и файлы. Рабочий стол»Тип урока: урок с применением современных компьютерных технологий, игровых элементов.Вид: комбинированный урок.

Презентация к уроку информатики в 8 классе "Форматирование текста в программе Open Office Writer"

Презентация к уроку информатики в 8 классе "Форматирование текста в программе Open Office Writer" (УМК Угринович Н.Д.).

Презентация к уроку информатики на тему «Компьютерные вирусы и антивирусные программы»

Презентация к уроку информатики на тему «Компьютерные вирусы и антивирусные программы».

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобрев в каталоге.

Получите невероятные возможности

Конспект урока "Троянские программы и защита от них"

Мы с вами уже знаем, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере.

Троянские программы бывают следующих видов:

· троянские утилиты удалённого администрирования (трояны удалённого управления);

· троянские программы – шпионы (трояны-шпионы);

· трояны, ворующие информацию.

На этом уроке мы более подробно рассмотрим виды троянских программ, также узнаем принцип работы рекламных программ и познакомимся со способами защиты от троянских программ.

Троянская программа – это вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю (злоумышленнику), а также действия по удалению, изменению, сбору и пересылке информации.

Наверное, вы уже догадались, почему именно так назвали эти вирусы. Название связано с эпизодом, который описан в Илиаде.

В этой поэме рассказывается о троянском коне. Это деревянный конь, который был подарен Трое в знак примирения.

На самом же деле в нём находились воины Одиссея, которые ночью выбрались из этого коня и открыли ворота основным силам антитроянской армии. Это и стало причиной падения Трои.

То есть большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своём компьютере. Считается, что впервые этот термин применил сотрудник агентства национальной безопасности США Дэниэл Эдвардс в своём отчёте.

Примерами троянских программ являются Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Давайте немного познакомимся с этими вирусами.

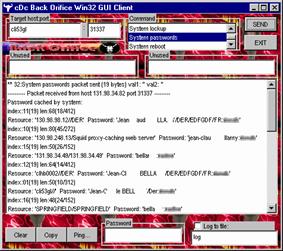

Back Orifice (Backdoor.BO) – это троянская программа удалённого администрирования.

Она была создана известной группой хакеров в 1998 году. Эта программа предназначена для удалённого контроля над компьютером с операционной системой Windows 95 или Windows 98. Если к вам на компьютер попадает такая программа, то она устанавливает на нём небольшой серверный компонент, который представляет собой exe-файл.

Эта программа не выдаёт себя на компьютере так называемой жертвы и не предупреждает о своих действиях, но обладает возможностями администрирования.

С помощью этой вредоносной программы можно получать доступ к файлам на компьютере жертвы, запускать и останавливать процессы, перехватывать символы, которые пользователь вводит с клавиатуры, просматривать образ экрана, то есть наблюдать за действиями, которые выполняет пользователь в данный момент. В то же время все эти действия совершаются скрыто, то есть пользователь даже не знает, что за ним следят и получают какие-либо файлы с его компьютера. Сами же разработчики этого вируса утверждают, что Back Orifice предоставляет гораздо больше возможностей на удалённом компьютере хозяину программы, чем те, которые есть у локального пользователя, то есть человека, на чьём компьютере находится вирус.

Эта программа в своё время создала значительные проблемы для специалистов по компьютерной безопасности.

Pinch является одной из наиболее активно используемых троянских программ на русских сайтах.

Эта вредоносная программа была создана в 2003 году, автором же является Александр Мартыненко.

Помимо этого, Pinch собирает сведения об установленной операционной системе и конфигурациях компьютера.

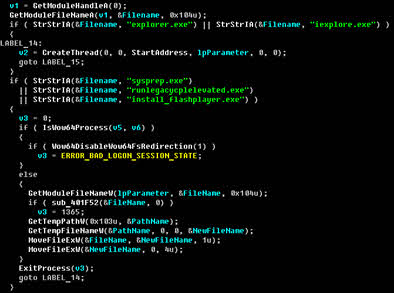

TDL-4 – это вредоносная программа, которая предназначена для удалённого контроля над компьютером с операционной системой Windows.

Эта программа сама по себе только присоединяет заражённый компьютер к хозяину вируса, и в то же время является платформой для установки других вредоносных программ.

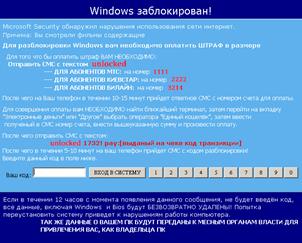

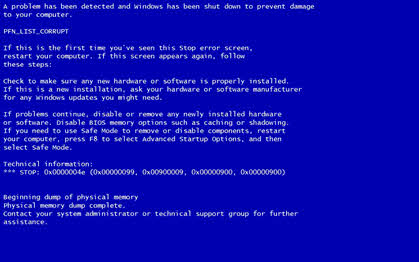

Рассмотрим ещё одну вредоносную программу Trojan.Winlock. Она относится к семейству вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам для восстановления работы компьютера.

Впервые такие программы появились в 2007 году. Широкое же распространение они получили зимой 2009–2010 годов. В результате было заражено несколько миллионов компьютеров, причём в основном это были компьютеры, пользователи которых заходили на русскоязычные сайты Интернета. Во второй раз активность этого вируса была зафиксирована в мае 2010 года.

Существует несколько разновидностей программ-вымогателей. Самая первая появилась в декабре 1989 года. Пользователи получили по почте дискеты с программой, на которой якобы находилась информация о СПИДе.

Управление системой в данном случае практически полностью блокировалось.

Вернёмся к типам троянских программ. Существует 5 основных типов:

· дезактиватор программ безопасности.

Для чего предназначен каждый тип вредоносной программы можно понять из названия.

Цели же троянских программ могут быть следующие:

· загрузка и скачивание файлов;

· создание помех в работе пользователя;

· распространение других вредоносных программ;

· копирование ложных ссылок, которые ведут на поддельные веб-сайты, чаты или другие сайты с регистрацией;

· сбор адресов электронной почты пользователя заражённого компьютера и использование их для рассылки спама;

· уничтожение данных и оборудования, выведение из строя или отказ обслуживания компьютерных систем и сетей (под уничтожением файлов следует понимать их стирание или переписывание, мелкие повреждения, которые пользователь не сразу заметит, и т. д.);

· регистрация нажатий клавиш с целью кражи информации, например, паролей и номеров кредитных карточек;

· дезактивация или создание помех работе антивирусных программ и файервола.

А сейчас давайте рассмотрим разновидности троянских программ.

Троянские утилиты удалённого администрирования.

Можно сделать вывод, что при запуске такой программы открывается полный доступ к вашему компьютеру, при этом вы не будете знать, что на вашем компьютере и без вашего ведома осуществляются какие-либо действия.

Троянские программы этого типа являются одними из самых опасных, так как с их помощью можно выполнять огромное количество действий с заражённым компьютером, вплоть до обнаружения и передачи конфиденциальной информации.

Трояны-шпионы – это вредоносные программы, которые выполняют электронный шпионаж за пользователем заражённого компьютера.

И снова, если к вам на компьютер попал этот вирус, то с его помощью злоумышленник может получать информацию, которую вы вводите с клавиатуры, например, при входе в социальные сети, или же снимки с вашего экрана, список активных приложений и ваши действия, которые вы с ними выполняете. Вся эта информация сохраняется на диске в каком-либо файле и периодически отправляется злоумышленнику.

Такие программы в основном используются для кражи информации пользователей различных online-платежей и банковских систем. То есть, если на ваш компьютер пробралась вредоносная программа такого типа, то злоумышленник может получить информацию о ваших платежах, а точнее данные, которые вы вводите, например, логин и пароль при входе в свой личный кабинет, или же, как было сказано выше, данные при входе на различные сайты.

Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере злоумышленнику.

Также в нашем уроке мы с вами рассмотрим рекламные программы.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета. Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна.

Также рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете. Т. е. рекламные программы могут скрыто собирать различную информацию о пользователе заражённого компьютера, а затем отправлять её злоумышленнику.

Существует огромное количество троянских программ и вредоносных программ в общем, и не все антивирусные программы смогут вовремя определить и остановить проникновение вируса на ваш компьютер.

Давайте рассмотрим, как же можно защитить себя и свой компьютер от троянских программ.

Как вы, наверное, догадались, для того, чтобы обезопасить себя, обязательно на вашем компьютере должна быть установлена антивирусная программа, а база данных сигнатур должна постоянно обновляться. Несмотря на то, что при использовании антивирусной программы есть свои минусы, без неё никак не обойтись.

Ещё одним способом защиты является наличие компонента, который восстанавливает системный реестр. Разберёмся, для чего же это нужно.

При попадании на ваш компьютер троянской программы, она начинает изменять записи системного реестра операционной системы, в котором содержатся все данные о компьютере, и установленном на нём программном обеспечении. Для удаления изменённых данных и нужен компонент, который восстанавливает системный реестр. Такой компонент уже входит во все современные операционные системы.

Пришла пора подвести итоги урока. Сегодня мы с вами на примере рассмотрели несколько троянских программ. Также познакомились с типами троянских программ и их целями. Более подробно рассмотрели, что такое троянские утилиты удалённого администрирования, трояны-шпионы, трояны, ворующие информацию, и рекламные программы. Кроме этого, узнали о способах профилактики и борьбы с вредоносными программами этого типа.

Троянская программа— вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Просмотр содержимого документа

«Презентация по информатике "Троянские программы и защита от них" 11 класс»

Троянские программы и защита от них

Учитель информатики гришина Е.В.

Троянская программа, троянец (от англ. Trojan)

— вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю , а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Троянские утилиты удаленного администрирования

В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Троянские программы - шпионы

Троянские программы — шпионы осуществляют электронный шпионаж за пользователем зараженного компьютера.

Часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Рекламные программы - встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ.

Рекламные программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять ее злоумышленнику.

Защита от троянских программ.

B 16 Поиск основания системы счисления по окончанию числа

№ 2302. В системе счисления с некоторым основанием десятичное число 18 записывается в виде 30. Укажите это основание.

Составим уравнение: где n — основание этой системы счисления. Исходя из уравнения, n=6

№ 2316. В системе счисления с некоторым основанием десятичное число 49 записывается в виде 100. Укажите это основание.

Составим уравнение: где n - основание этой системы счисления. Исходя из уравнения,

И ночью отворилось чрево лошади, но было уже поздно. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

- Удаление данных

- Блокировка данных

- Изменение данных

- Копирование данных

- Нарушение работы компьютеров и компьютерных сетей

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

- Трояны, вызывающие сбои архиватора

- Трояны-кликеры

- Трояны, уведомляющие злоумышленника

- Трояны-прокси

- Трояны для кражи аккаунтов

Трояны – угроза для всех устройств

Киберпреступники используют трояны для нанесения максимального ущерба

- Emotet считается одной из самых разрушительных и опасных троянских программ.

- Пока неизвестно, кто стоит за Emotet.

- Ущерб, нанесенный Emotet, исчисляется миллионами.

- Основными целями Emotet являются компании. Частные пользователи также могут пострадать, если Emotet получит их адреса электронной почты из адресных книг и добавит их в свою огромную базу.

- Чтобы предотвратить заражение, помимо использования новейшего программного обеспечения, следует отключить макросы в Word и Excel и не открывать вложения из писем от неизвестных отправителей.

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

Будьте осторожны при работе в интернете

Читайте также: