Outlook добавить сертификат в доверенные

Проверка подлинности на основе сертификатов (CBA) в Exchange позволяет клиентам Outlook в Интернете (ранее известные как Outlook Web App) и Exchange ActiveSync клиентов быть аутентификацией с помощью клиентских сертификатов, а не вводить имя пользователя и пароль.

Прежде чем настраивать Exchange, нужно выдать сертификат клиента каждому пользователю. Так как подобных сертификатов клиентов нужно огромное количество, для их выдачи и управления ими используйте автоматизированную внутреннюю инфраструктуру открытых ключей (PKI), например службы сертификатов Active Directory. Дополнительные сведения об этих службах см. в статье Обзор служб сертификатов Active Directory. Дополнительные сведения о требованиях к сертификатам:

Для проверки подлинности клиента должен быть выдан сертификат клиента (например, стандартный шаблон сертификата Пользователь в службах сертификатов Active Directory).

В поле Subject или Subject Alternative Name сертификата должно быть указано имя участника-пользователя (UPN).

Сертификат клиента должен быть связан с учетной записью пользователя в Active Directory.

Все серверы и устройства, связанные с доступом к Outlook в Интернете и ActiveSync (в том числе прокси-серверы и клиентские устройства), должны доверять всей цепочке сертификатов клиента (корневому сертификату центра сертификации и возможным сертификатам промежуточных ЦС, которые использовались).

Для CBA в Outlook в Интернете сертификат клиента необходимо установить на локальном компьютере, устройстве или смарт-карте. Для CBA в ActiveSync сертификат клиента необходимо установить на локальном устройстве. Установку сертификатов на устройствах можно автоматизировать с помощью решения для управления мобильными устройствами (MDM), например Intune. Дополнительные сведения об Intune см. в обзоре Microsoft Intune.

Что нужно знать перед началом работы?

Предполагаемое время выполнения задачи: 20 минут.

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье запись "Диспетчер IIS" в разделе статьи Разрешения клиентов и мобильных устройств, посвященном разрешениям Outlook в Интернете.

Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Возникли проблемы? Попросите помощи на форумах Exchange. Перейти на форумы можно по следующим ссылкам: Exchange Server, Exchange Online или Exchange Online Protection.

Шаг 1. Установка компонента проверки подлинности с сопоставлением сертификатов клиентов на всех серверах Exchange Server с помощью командной консоли Exchange

Все серверы Exchange Server, использующие общее пространство имен и одинаковые URL-адреса, должны применять одни и те же методы проверки подлинности. Компонент проверки подлинности с сопоставлением сертификатов клиентов необходимо установить на всех серверах Exchange Server.

В командной консоли Exchange выполните следующую команду:

Подробные сведения о синтаксисе и параметрах см. в статье Install-WindowsFeature.

Шаг 2. Включение проверки подлинности на основе сертификата клиента Active Directory для сервера Exchange Server с помощью диспетчера IIS

Откройте диспетчер служб IIS на сервере Exchange. Открыть диспетчер служб IIS в Windows Server 2012 или более поздних версиях легко. Просто нажмите клавишу Windows+Q, введите в строке поиска inetmgr и в списке результатов выберите Диспетчер служб IIS.

Выберите сервер, затем в нижней части страницы выберите параметр Просмотр возможностей.

В разделе IIS дважды щелкните элемент Проверка подлинности.

На странице Проверка подлинности выберите из списка пункт Проверка подлинности клиента Active Directory с помощью сертификата и щелкните Включить в области Действия.

Появится предупреждение о том, что для сопоставления сертификатов клиентов в Active Directory необходимо включить SSL.

Шаг 3. Использование iiS Manager для настройки центра администрирования Outlook в Интернете, Exchange и виртуальных каталогов ActiveSync для запроса клиентских сертификатов

Примечание. Необходимо требовать клиентских сертификатов, так как прием клиентских сертификатов (для поддержки как ЦБ, так и регулярного имени пользователя и проверки подлинности паролей) не всегда работает на всех типах устройств ActiveSync.

In IIS Manager, expand the server, expand Sites, and then expand Default Web Site.

Выберите виртуальный каталог owa, затем в нижней части страницы выберите параметр Просмотр возможностей.

В разделе IIS дважды щелкните элемент Параметры SSL.

На странице Параметры SSL установите флажок Требовать SSL и выберите значение Требовать в разделе Сертификаты клиентов.

В области Действия нажмите кнопку Применить.

Выберите виртуальный каталог Microsoft-Server-ActiveSync.

В разделе IIS дважды щелкните элемент Параметры SSL.

На странице Параметры SSL установите флажок Требовать SSL и выберите значение Требовать в разделе Сертификаты клиентов.

В области Действия нажмите кнопку Применить.

Чтобы выполнить эти процедуры в командной строке, откройте повышенную командную строку на сервере Exchange (окно командной строки, открываемое путем выбора run as administrator) и выполните следующие команды:

Шаг 4. Использование Exchange для отключения других методов проверки подлинности в Outlook в Интернете, Exchange центре администрирования и виртуальных каталогах ActiveSync

После того как для проверки подлинности потребуются клиентские сертификаты, необходимо отключить все другие методы проверки подлинности в виртуальных каталогах Outlook в Интернете, Exchange центра администрирования (EAC) и ActiveSync. По умолчанию включены только обычная проверка подлинности и проверка подлинности на основе форм.

В Exchange management Shell замените имя Exchange сервера и запустите следующую команду, чтобы отключить все другие методы проверки подлинности в <ServerName> виртуальном каталоге Outlook в Интернете:

Подробные сведения о синтаксисе и параметрах см. в статье Set-OwaVirtualDirectory.

В Exchange командной оболочке замените имя Exchange сервера и запустите следующую команду, чтобы отключить все другие методы проверки подлинности в виртуальном <ServerName> каталоге EAC:

Подробные сведения о синтаксисе и параметрах см. в разделе Set-EcpVirtualDirectory.

Замените имя сервера Exchange и запустите следующую команду, чтобы отключить все другие методы проверки подлинности в виртуальном <ServerName> каталоге ActiveSync:

Подробные сведения о синтаксисе и параметрах см. в статье Set-ActiveSyncVirtualDirectory.

Шаг 5. Использование IIS Manager для создания сопоставления клиентских сертификатов для виртуальных каталогов Outlook в Интернете, Exchange и ActiveSync

После выполнения этого действия выполнение командлета Set-ActiveSyncVirtualDirectory может отключить сопоставление сертификатов клиентов для ActiveSync.

In IIS Manager, expand the server, expand Sites, and then expand Default Web Site.

Выберите виртуальный каталог owa, затем в нижней части страницы выберите параметр Просмотр возможностей.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to system.webServer > security > authentication > clientCertificateMappingAuthentication.

Установите в строке enabled значение True и выберите команду Применить в области Действия.

Выберите виртуальный каталог ecp.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to system.webServer > security > authentication > clientCertificateMappingAuthentication.

Установите в строке enabled значение True и выберите команду Применить в области Действия.

Выберите виртуальный каталог Microsoft-Server-ActiveSync.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to system.webServer > security > authentication > clientCertificateMappingAuthentication.

Установите в строке enabled значение True и выберите команду Применить в области Действия.

Примечание. Чтобы выполнить эти процедуры в командной строке, откройте командную строку с повышенными привилегиями на сервере Exchange Server и выполните следующие команды:

Шаг 6 (необязательный). Добавление корневого сертификата стороннего центра сертификации в хранилище Enterprise NTAuth в Active Directory

Выполняйте этот шаг, только если не используете службы сертификатов Active Directory для выдачи сертификатов клиентов. Он необходим для того, чтобы сделать центр сертификации (ЦС) доверенным для выдачи сертификатов клиентов с целью проверки подлинности Active Directory.

Экспортируйте корневой сертификат ЦС в CER-файл X.509 с кодировкой Base-64 или двоичной кодировкой DER. В этом примере используется файл C:\Data\CARoot.cer.

На любом рядовом сервере домена (например, контроллере домена или сервере Exchange Server) откройте командную строку с повышенными привилегиями и выполните следующую команду:

Обратите внимание на то, что для выполнения этого шага нужно быть членом группы Администраторы предприятия.

Шаг 7 (необязательный). Увеличение значения UploadReadAheadSize для виртуальных каталогов Outlook в Интернете и ActiveSync с помощью диспетчера IIS

Если клиенты получают ошибки, может потребоваться увеличить значения uploadReadAheadSize в метабазе IIS, чтобы разрешить заглавные запросы.

In IIS Manager, expand the server, expand Sites, and then expand Default Web Site.

Выберите виртуальный каталог owa, затем в нижней части страницы выберите параметр Просмотр возможностей.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to systemwebServer > serverRuntime.

Установите значение 49152 в строке uploadReadAheadSize и выберите команду Применить в области Действия.

Выберите виртуальный каталог ecp.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to systemwebServer > serverRuntime.

Установите значение 49152 в строке uploadReadAheadSize и выберите команду Применить в области Действия.

Выберите виртуальный каталог Microsoft-Server-ActiveSync.

В разделе Управление дважды щелкните элемент Редактор конфигураций.

On the Configuration Editor page, click the drop down on Section, and navigate to systemwebServer > serverRuntime.

Установите значение 49152 в строке uploadReadAheadSize и выберите команду Применить в области Действия.

Примечание. Чтобы выполнить эти процедуры в командной строке, откройте командную строку с повышенными привилегиями на сервере Exchange Server и выполните следующие команды:

Сегодня в России все большее число сотрудников используют личные мобильные устройства на рабочих местах. Это явление, получившее название BYOD (Bring Your Own Device), обуславливает необходимость защиты корпоративных данных, что, прежде всего, актуально для организаций с повышенными требованиями к информационной безопасности.

Политика BYOD весьма эффективна как в маленьких компаниях, так и в больших корпорациях. Прежде всего, она позволяет существенно сэкономить на покупке служебных устройств и обеспечивает сотрудникам возможность всегда оставаться на связи с коллегами и получать доступ к рабочим документам и ресурсам компании из любого места. Кроме того, во многих компаниях руководители используют BYOD как способ привлечения и удержания квалифицированных специалистов. Сотрудники, привыкшие к своим девайсам, не особо радуются, когда работодатель говорит им, что на рабочем месте личный телефон или планшет использовать запрещено и придется работать с техникой, предоставляемой компанией. Это выглядит архаично и ограничительно. Особенно если оборудование, предоставляемое сотруднику хуже, чем принадлежащие ему передовые гаджеты.

В то же время, бездумное и бесконтрольное применение личных устройств в компании может нанести ей непоправимый ущерб. Поэтому, для достижения нужного эффекта, от руководителей компаний требуется нащупать довольно тонкую грань между возможными рисками и потенциальной пользой.

В основном сотрудники используют личные мобильные устройства для доступа к корпоративной почте. Поэтому в этой статье мы рассмотрим алгоритмы настройки шифрования электронной почты на мобильных устройствах, работающих под управлением ОС iOS (5+) и Android (4+), которые могут быть полезны при организации защиты корпоративной почты.

В обоих случаях, для настройки функции шифрования нам потребуется:

Шифрование почты на мобильных устройствах iOS

1. Отправляем полученные сертификаты (файл ключа .pfx и файл сертификата корневого Центра Сертификации .cer) на электронную почту, установленную на телефоне, или переносим их в любую папку (в т.ч можно в коневой каталог) посредством usb-соединения с компьютером.

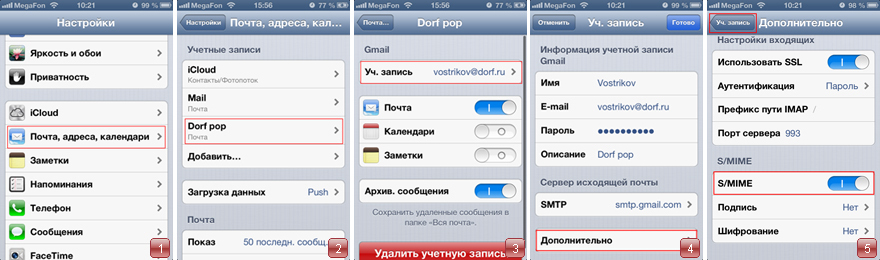

3. Нажимаем на свою Учетную запись, открываются настройки почты. Нажимаем Дополнительно (Рис 4). В дополнительных настройках отмечаем использовать S/MIME. Далее нажимаем кнопку Уч. запись (Рис. 5).В меню Учетной записи нажимаем Готово для сохранения настроек.

4. Снова выбираем Учетная запись — Дополнительно. Если мы зайдем во вкладки Шифрование и Подпись, то увидим, что в настоящее время нет подходящих установленных сертификатов шифрования. (Рис. 6-7). Вкладка Сертификаты сейчас неактивна, поэтому нам необходимо установить созданные ранее сертификаты.

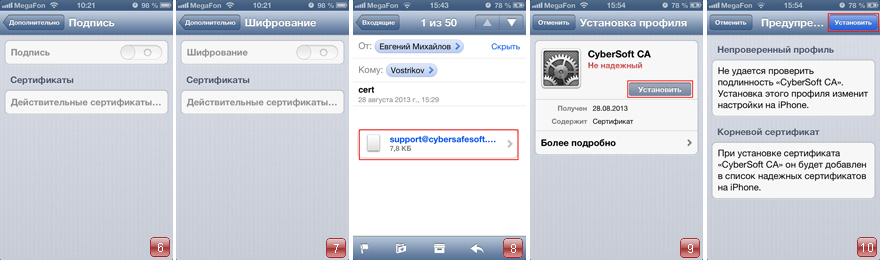

5. Устанавливаем сертификат Центра Сертификации. Единожды нажимаем на файл с расширением *.cer (Рис. 8). Выбираем Установить (Рис. 9). Откроется страница предупреждения. Нажимаем Установить (Рис. 10). Сертификат Центра Сертификации установлен. Нажимаем Готово для возврата в меню почты (Рис. 11).

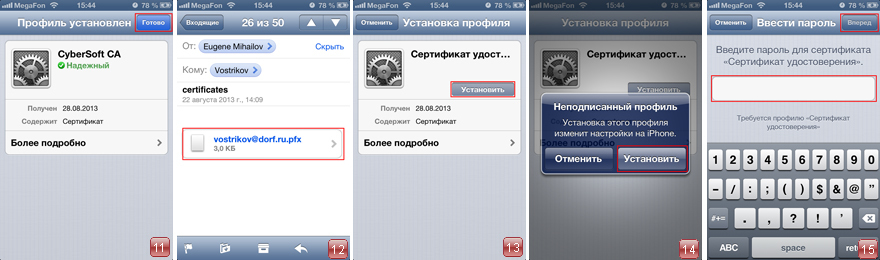

6. Устанавливаем персональный сертификат. Единожды нажимаем на файл с расширением *.pfx (Рис. 12). Нажимаем Установить (Рис. 13). Откроется страница предупреждения. Нажимаем Установить (Рис. 14).

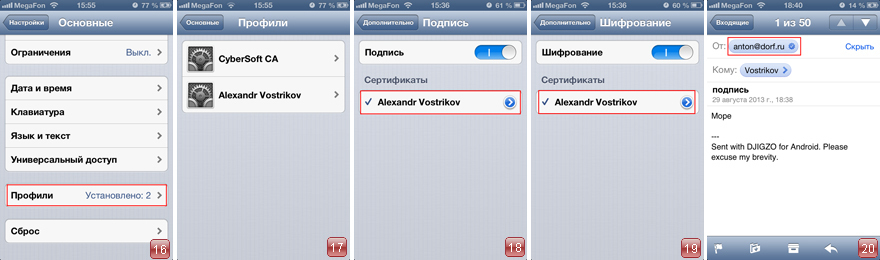

8. Переходим Настройки — Основные вкладка Профили (Рис. 16). Теперь профили Центра Сертификации и сертификата пользователя установлены (Рис. 17). Нажав на них, можно получить дополнительную информацию о сертификатах.

9. Переходим Настройки — Почта, адреса, календари — Название Вашей учетной записи — Ваша учетная запись — Дополнительно. Видим внизу опции Подпись и Шифрование. Нажимаем на них поочередно и устанавливаем сертификаты для подписи (Рис. 18) и шифрования (Рис. 19). Нажимаем Дополнительно — Учетная запись. В окне нажимаем Готово для сохранения настроек.

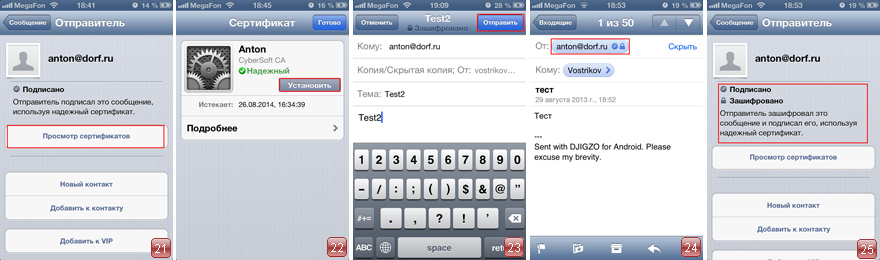

10. Аналогично получатель создает и устанавливает сертификаты на своем телефоне, после чего отправляет вам тестовое письмо. В письме он отмечает опцию Подписать. Получив письмо, открываем и видим, что оно подписано (Рис. 20).

13. При просмотре тестового письма (Рис. 24) мы видим, что письмо расшифровано, а сертификат отправителя корректно установлен, и находится в списке доверенных (Рис. 25). Шифрование почты настроено.

Шифрование почты на мобильных устройствах Android

1. Отправляем полученные сертификаты (файл ключа .pfx и файл сертификата корневого Центра Сертификации .cer) на электронную почту, установленную на телефоне, или переносим их в любую папку (в т.ч можно в коневой каталог) посредством usb-соединения с компьютером.

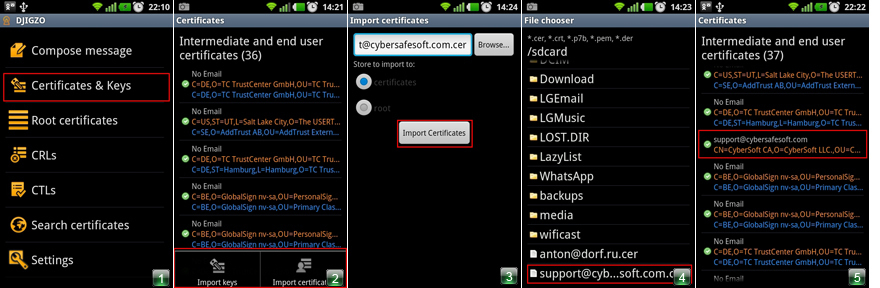

2. Поскольку ОС Android не поддерживает шифрование почты посредством сертификатов, для настройки шифрования воспользуемся программой djigzo, которую можно скачать на телефон через Play market.

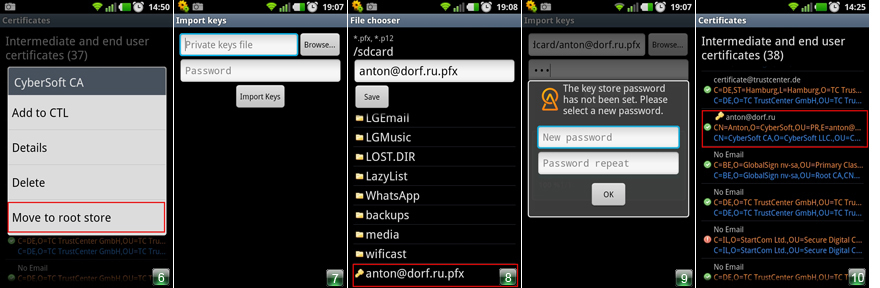

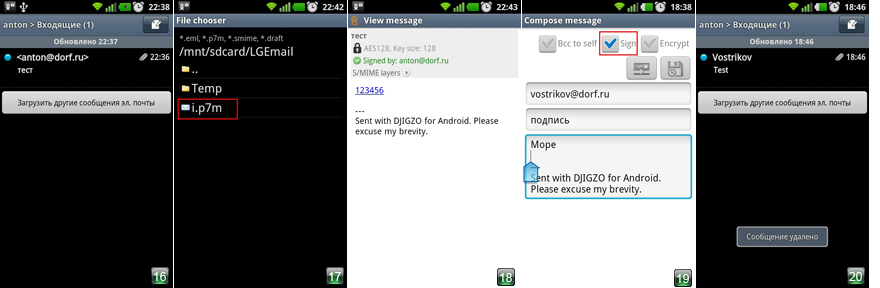

3. После установки программы зайдите в Главное меню. Для установки сертификатов перейдите в Sertificattes & Keys (Рис. 1). Клавишей Меню вызовите подменю установки сертификатов и ключей (Рис.2).

7. Устанавливаем новый пароль к хранилищу ключей (Рис.9). Нажимаем ОК. Сертификат и закрытый ключ импортированы (Рис.10).

8. Settings — Account. Устанавливаем необходимые настройки аккаунта, отмечаем галочками Sign, Encrypt, Add Signature line (Рис. 11).

9. Settings — SMTP. Устанавливаем настройки почты (Рис. 12-13).

12. Открываем djigzo. Опция Open message. В проводнике находим сохраненный файл, нажимаем на него (Рис. 17).

17. Открываем программу djigzo. Опция Open message (Рис. 22). В проводнике выбираем путь к сохраненному файлу (Рис. 23).

18. Вводим пароль хранилища ключей.

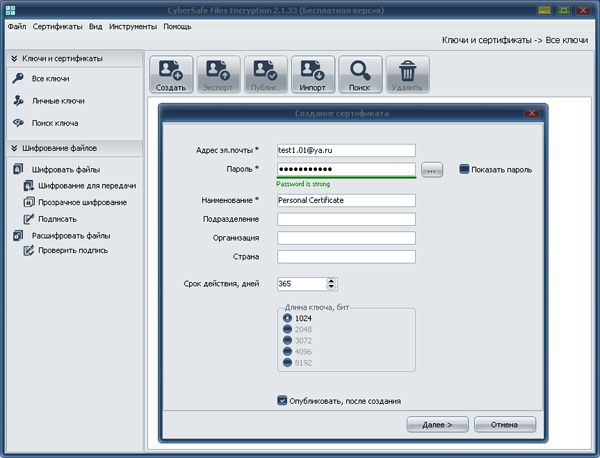

Вначале создадим персональный сертификат, содержащий вышеуказанные сертификаты, открытый и закрытый ключи, а также другую информацию. Запускаем программу, переходим на вкладку Ключи и сертификаты, выбираем Создать, заполняем необходимые поля и жмем Далее:

Произойдет генерация ключей, создание сертификатов и их запись в базу данных программы. Если была выбрана опция Опубликовать после создания, сертификат будет опубликован на сервере CyberSafe, где ваш открытый ключ будет доступен для скачивания другим пользователям.

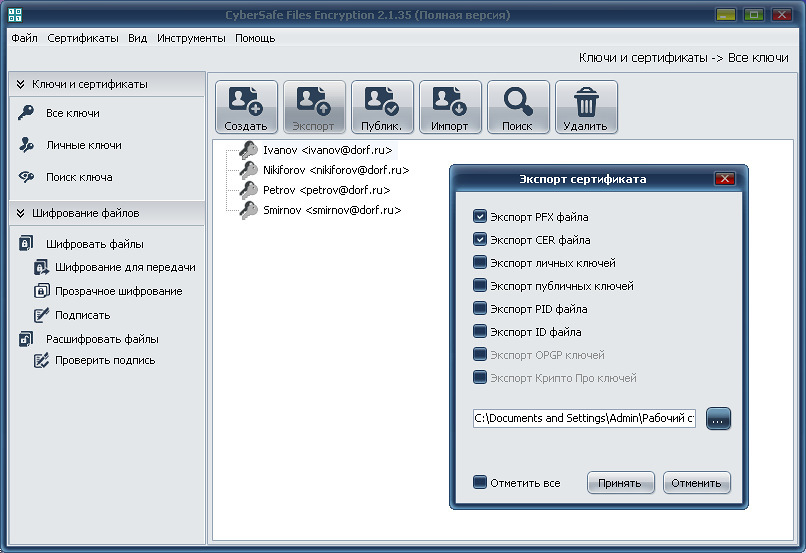

Теперь экспортируем необходимые нам для работы с Outook сертификаты в отдельные файлы:

Сертификаты в CyberSafe создаются на основе библиотеки OpenSSL, код создания сертификата приведен ниже:

procedure TOpenSSL.CreateSignedCert(const FileName: String; OutFiles: TStringList;

const Password: String;

ValidDays: Integer; KeySize: Integer; const ExtendedKeyUsage: String;

const CommonName, Email, Organization, OrganizationalUnit, Country: String;

const CAFileSpec, CAPFXFileSpec, CAPrivateKeyPassword: String;

ARandomFileSpec: String = '';

ProgressProc: TProgressProc = nil; LogMsgProc: TLogMsgProc = nil);

var

TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec: String;

TmpCerFileSpec, TmpPfxFileSpec, TmpCsrFileSpec, TmpCASerialFileSpec, TmpExtFileSpec, TmpPemFileSpec: String;

TmpCAPrivateKeyFileSpec: String;

Subj: String;

TempDir: String;

Aborted: Boolean;

WasError: Boolean;

OutPublicKeyFileSpec: String;

begin

WasError := True;

TempDir := GetTempDir;

try

CheckIsFileExists(CAFileSpec);

// Извлекаем приватный ключ из корневого сертификата

TmpCAPrivateKeyFileSpec := TempDir + ChangeFileExt(ExtractFileName(CAPFXFileSpec), '') + '.privateKey.pem';

ExportPrivateKeyFromPfx(CAPFXFileSpec, TmpCAPrivateKeyFileSpec, CAPrivateKeyPassword);

// Все файлы создаем во временном каталоге, и только после успешного создания всех — // переносим на место постоянного хранения

TmpPrivateKeyFileSpec := TempDir + FileName + '.privateKey.pem';

TmpPublicKeyFileSpec := TempDir + FileName + '.publicKey.pem';

TmpCerFileSpec := TempDir + FileName + '.cer';

TmpPemFileSpec := TempDir + FileName + '.pem';

TmpPfxFileSpec := TempDir + FileName + '.pfx';

TmpCsrFileSpec := TempDir + FileName + '.csr';

TmpCASerialFileSpec := TempDir + FileName + '.srl';

Subj := GetSubj(CommonName, Email, Organization, OrganizationalUnit, Country);

Aborted := False;

if Assigned(ProgressProc) then

ProgressProc(13, 4, Aborted, Format('%s (%d %s). ', [StKeysGenerate, KeySize, StBit]));

if Aborted then

Exit;

CreatePrivateKey(TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec, KeySize, ARandomFileSpec);

if Assigned(ProgressProc) then

ProgressProc(13, 5, Aborted, Format('%s. ', [StGenerateCertificate]));

if Aborted then

Exit;

if Assigned(ProgressProc) then

ProgressProc(13, 6, Aborted, Format('%s. ', [StCreateCertificateRequest]));

// Создаем запрос — .csr

RunOpenSSLConsole(Format(

'req -new -key "%s" -out "%s" -days %d -subj %s',

[TmpPrivateKeyFileSpec, TmpCsrFileSpec, ValidDays, Subj]

), True, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 7, Aborted, Format('%s. ', [StCreateExtensionsFile]));

if Assigned(ProgressProc) then

ProgressProc(13, 8, Aborted, Format('%s. ', [StCreateSignedCertificate]));

// На основе запроса создаем сертификат, подписаный корневым сертификатом

RunOpenSSLConsole(Format(

'x509 -req -days %d -passin pass:%s -in "%s" -CAform DER -CA "%s" -CAkey "%s" -CAserial "%s" -CAcreateserial -out "%s" -outform DER -extfile "%s"',

[ValidDays, Password, TmpCsrFileSpec, CAFileSpec, TmpCAPrivateKeyFileSpec, TmpCASerialFileSpec, TmpCerFileSpec, TmpExtFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 9, Aborted, Format('%s. ', [StConvertCertificate]));

// Конвертируем cer => pem для следующей крманды экспорта в pfx

RunOpenSSLConsole(Format(

'x509 -in "%s" -inform DER -out "%s" -outform PEM',

[TmpCerFileSpec, TmpPemFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 10, Aborted, Format('%s. ', [StCreatePFX]));

// Делаем pfx из полученного pem и ключей

RunOpenSSLConsole(Format(

'pkcs12 -password pass:%s -export -in "%s" -inkey "%s" -name "%s" -out "%s"',

[Password, TmpPemFileSpec, TmpPrivateKeyFileSpec, FileName, TmpPfxFileSpec]

), False, nil, nil);

OutPublicKeyFileSpec := TmpPublicKeyFileSpec + '.signed';

if Assigned(ProgressProc) then

ProgressProc(13, 11, Aborted, Format('%s. ', [StExportPublicKey]));

ExportPublicKeyFromPfx(TmpPfxFileSpec, OutPublicKeyFileSpec, Password);

// А результат добавляем в список файлов

OutFiles.Add(TmpCerFileSpec);

OutFiles.Add(TmpPfxFileSpec);

OutFiles.Add(TmpPrivateKeyFileSpec);

OutFiles.Add(TmpPublicKeyFileSpec);

OutFiles.Add(OutPublicKeyFileSpec);

WasError := False;

finally

// Удаляем временные файлы

if WasError then

begin

CheckDeleteFile(TmpCerFileSpec);

CheckDeleteFile(TmpPfxFileSpec);

CheckDeleteFile(TmpPrivateKeyFileSpec);

CheckDeleteFile(TmpPublicKeyFileSpec);

CheckDeleteFile(OutPublicKeyFileSpec);

end;

CheckDeleteFile(TmpCsrFileSpec);

CheckDeleteFile(TmpCASerialFileSpec);

CheckDeleteFile(TmpExtFileSpec);

CheckDeleteFile(TmpPemFileSpec);

CheckDeleteFile(TmpCAPrivateKeyFileSpec);

end;

end;

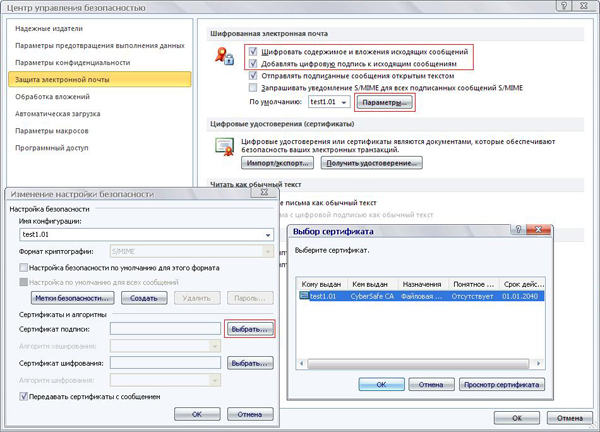

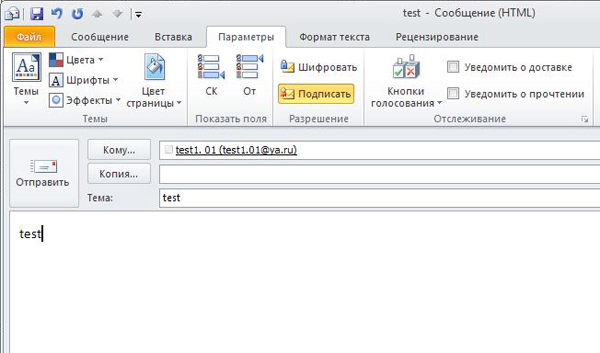

Далее открываем Outlook и идем: Файл > Параметры > Центр управления безопасностью > Параметры центра управления безопасностью > Защита электронной почты. В разделе Шифрованная электронная почта отмечаем галками пункты:

На этом, в принципе, все:). Однако давайте убедимся в том, что у нас все работает правильно и выполним проверку шифрования “на себя”.

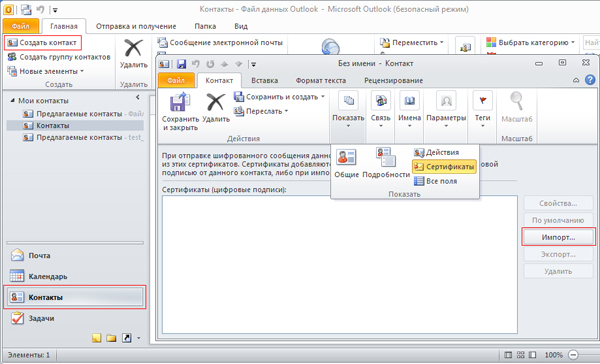

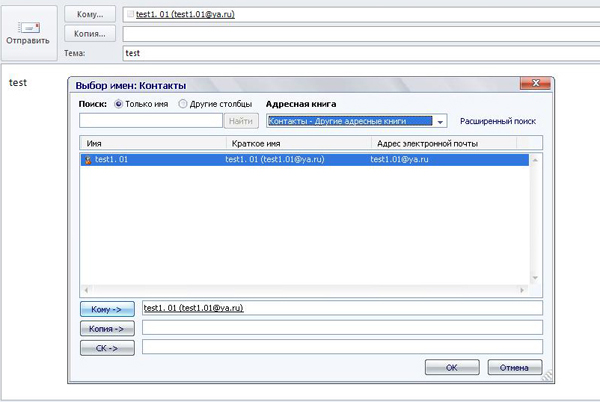

Создадим новый контакт. Идем Главная > Контакты > Создать контакт. На вкладке Общие достаточно заполнить поля Полное имя и Эл. почта, после чего переходим на вкладку Сертификаты, где нажимаем Импорт:

В проводнике Windows находим свой сертификат в формате *.cer

Если отправленное письмо не отображается во входящих, перейдите на вкладку Отправка и получение и нажмите Обновить папку.

Проверка функции шифрования “на себя” выполнена.

Получив такое письмо от другого пользователя добавляем его в Контакты (Адресную книгу). Далее необходимо экспортировать X.509 сертификат пользователя в файл и установить его в хранилище Windows. Для этого в поле с общей информацией о письме нажимаем на значок цифровой подписи и выбираем Сведения > Подробности > Показать сертификат > Состав > Копировать в файл и следуем инструкциям Мастера экспорта сертификатов. Экспортированный сертификат добавляем к контакту пользователя также, как мы делали это при проверке функции шифрования “на себя”.

В завершении хотелось бы добавить, что сделать свой открытый ключ доступным для других пользователей можно опубликовав его на публичных серверах ключей, таких как сервер CyberSafe. Естественно, там также можно попробовать найти открытые ключи интересующих вас пользователей, не дожидаясь, пока они вам их пришлют.

Поэтому в таком случае подлинность открытого ключа должна быть проверена по его электронному отпечатку. Один из самых простых способов сверить отпечаток – созвониться с владельцем открытого ключа по скайпу или по телефону.

Ошибка при использовании самоподписанного сертификата

В случае если сервер использует самоподписанный сертификат, на этапе его проверки пользовательское приложение не обнаружит выпустивший его Центр сертификации в базе и признает такое соединение потенциально опасным. Обычно, если соединение устанавливается в браузере, пользователю предлагается самому принять решение о подключении к такому серверу. Если же речь о приложениях или консольных программах, от пользователя могут потребоваться дополнительные действия, чтобы отключить проверку или игнорировать ошибки, которые возникают при проверке сертификата SSL. Также при использовании самоподписанного сертификата часть функций Zimbra может оказаться недоступными. Например коммерческий сертификат требуется для подключения Адресной книги Zextras и получения данных Free/Busy в MS Outlook, а также для подключения мобильных приложений Zextras Drive и Zextras Team к серверу Zimbra OSE.

Коммерческие сертификаты выпускаются и подписываются Центрами сертификации. Они, в свою очередь, делятся на корневые и промежуточные. Корневыми называются центры сертификации, чьи данные содержатся в хранилищах доверенных сертификатов браузеров. К ним, например, относятся такие разработчики популярных браузеров, как Google, Microsoft, Mozilla, Apple, а также Comodo, Thawte, Geotrust, GlobalSign и другие. Промежуточными центрами сертификации называются те центры сертификации, которые подписываются корневыми центрами сертификации и после этого становятся доверенными. Их наличие необходимо для повышения безопасности. Выдача сертификатов осуществляется исключительно промежуточными центрами аутентификации, так как в случае возникновения ошибки выпуска сертификатов или их компрометации не приходилось удалять корневые сертификаты из хранилища браузеров, а можно было просто отозвать сертификаты выданные промежуточными центрами сертификации, которые допустили такую ошибку.

Таким образом, коммерческий SSL-сертификат всегда содержит цепочку данных, в начале которой содержится информация о корневом центре сертификации, а также обо всех промежуточных центрах сертификации. В том случае, если какой-либо центр сертификации в цепочке SSL-сертификата будет скомпрометирован, он будет удален из числа доверенных и сертификаты с данным центром сертификации в цепочке перестанут восприниматься браузерами и другими приложениями как доверенные.

Еще одной характеристикой SSL-сертификата является его ограниченный срок годности. Спустя определенный период времени, действие любого сертификата, будь самоподписанный или коммерческий, заканчивается. В случае окончания срока действия сертификата необходимо выпустить и установить новый.

Создание CSR

Для того, чтобы выпустить коммерческий сертификат, в первую очередь необходимо создать CSR (Certificate Signing Request) — ключ, содержащий запрос на выдачу или подпись SSL сертификата. В Zimbra создание CSR осуществляется из консоли администратора. Для этого перейдите в раздел Настройки - Сертификаты и выберите домен, для которого вы собираетесь установить сертификат. Кликните по нему правой кнопкой мыши и нажмите на "Установить сертификат".

Переход к Мастеру установки сертификата

В открывшемся окне "Мастер установки сертификата" выберите домен, для которого будете выпускать CSR, и заполните появившуюся анкету:

Дайджест: Для дайджеста выберите безопасный алгоритм шифрования, например sha256

Длина Ключа: Доступны два значения: 1024 и 2048. Рекомендуется использовать 2048

Обращение: Здесь укажите имя своего домена. Поставьте галочку в "Использовать подстановочное обращение", чтобы заказать подстановочный сертификат, действие которого распространяется на поддомены

Страна: Здесь укажите двухсимвольное обозначение своей страны. России соответствует обозначение RU.

Регион/Область: Укажите имя региона, в котором вы находитесь. Вместо русских букв используйте транслит. Например Tverskaya Oblast.

Название организации: Укажите полное название своей организации на английском языке. Например My Company Inc

Подразделение: Укажите отдел компании, который выступает заказчиком сертификата. Например IT

Дополнительное имя субъекта: Рекомендуется оставить это поле пустым.

Обратите внимание, при заполнении заявки на получение коммерческого сертификата вся информация должна вводиться на английском языке. Кроме того нельзя использовать символы < >

После того как все данные корректно введены, в Мастере установки сертификатов появится окно, в котором можно будет загрузить CSR для получения коммерческого сертификата. Для этого нажмите на кнопку "Загрузить CSR" и сохраните полученный файл commercial.csr. Нажмите "Готово", чтобы закрыть Мастер установки сертификатов.

Создать CSR можно и в командной строке при помощи команды /opt/zimbra/bin/zmcertmgr createcsr comm -new -subject "/C=RU/ST=Tverskaya/L=Tver/O='My Company Inc'/CN=example.ru"

Установка коммерческого сертификата

После использования CSR-файла для выпуска SSL-сертификата у выбранного вами удостоверяющего центра, вы получите архив, в котором будут содержаться три файла:

your_domain_name.crt - сертификат вашего домена

DigiCertCA.crt - сертификат удостоверяющего центра

TrustedRoot.crt - сертификат корневого удостоверяющего центра.

Для их установки необходимо воспользоваться тем же мастером установки сертификатов, который использовался для получения CSR, но после выбора домена необходимо отметить "Установить коммерчески подписываемый сертификат" и нажать на кнопку "Далее".

Сертификат: соответствует сертификату вашего домена your_domain_name.crt

Корневой центр сертификации: соответствует сертификату корневого удостоверяющего центра TrustedRoot.crt

Промежуточный центр сертификации: соответствует сертификату удостоверяющего центра DigiCertCA.crt.

В том случае, если у вас несколько промежуточных центров сертификации, можно добавить один или несколько из них, нажав на "Добавить промежуточный центр сертификации".

Окно выбора файлов сертификата

Нажмите "Далее" и затем кнопку "Установить". Убедиться в том, что сертификат корректно установился, можно просмотрев используемый сертификат домена дважды кликнув мышкой на нем в разделе Настройки - Сертификаты.

Установить сертификат можно и в командной строке. Для этого:

1. Перейдите в папку с распакованными файлами из архива, полученного от Центра сертификации и объедините сертификаты от Центров сертификации в единый файл

cat TrustedRoot.crt DigiCertCA.crt > /tmp/commercial_ca.crt

2. Скопируйте сертификат домена в ту же папку

cp my_domain_com.crt /tmp/commercial.crt

3. Проверьте на целостность сертификат сервера, файл с данными о Центре сертификации, а также приватный ключ

/opt/zimbra/bin/zmcertmgr verifycrt comm /opt/zimbra/ssl/zimbra/commercial/commercial.key /tmp/commercial.crt /tmp/commercial_ca.crt

4. Установите полученные и проверенные сертификаты:

/opt/zimbra/bin/zmcertmgr deploycrt comm /tmp/commercial.crt /tmp/commercial_ca.crt

5. Перезагрузите сервер Zimbra, чтобы изменения вступили в силу

zmcontrol restart

Для установки сертификата от Let's Encrypt убедитесь, что он был получен с параметром --preferred-chain "ISRG Root X1". В том случае, если вы уже получили сертификат без этой опции, используйте параметры --force-renewal --preferred-chain "ISRG Root X1" для его принудительного перевыпуска.

После того как сертификат будет корректно получен, можно установить его в Zimbra OSE от имени Root, введя команды вида:

А также от имени пользователя zimbra введя команды вида

sudo su - zimbra

cd

Установка самоподписанного сертификата

По умолчанию срок действия самоподписанного сертификата Zimbra составляет 5 лет. Это значительно больше срока поддержки LTS-версий Zimbra OSE и, скорее всего, у администратора сервера не возникнет потребности в том, чтобы его обновлять. Однако все же возникают ситуации, при которых у администратора возникает необходимость обновить самоподписанный сертификат. Сделать это также можно двумя способами: через консоль администратора, с помощью мастера установки сертификата, а также в командной строке.

В первом случае вам потребуется открыть Мастер установки сертификата и выбрать в нем раздел "Установить самозаверяющий сертификат". При нажатии кнопки далее откроется анкета для создания CSR. После ее заполнения вам будет предложено настроить срок действия сертификата. В отличие от выпускаемого при установке сертификата, срок действия этого по умолчанию составляет всего 1 год. После того как укажете желаемый срок действия сертификата, нажмите на кнопку "Установить", чтобы сертификат установился.

В командной строке выполните команды:

/opt/zimbra/bin/zmcertmgr createcrt -new -days 365 (365 - количество дней, которые будет действовать новый сертификат)

/opt/zimbra/bin/zmcertmgr deploycrt self

/opt/zimbra/bin/zmcertmgr viewdeployedcrt

su - zimbra -c zmcontrol restart

В том случае, если почтовый сервер предназначен для работы исключительно с корпоративными устройствами, можно добавить используемый на нем самоподписанный сертификат в доверенные на машинах пользователей. Для этого экспортируйте используемый сертификат с помощью команд:

sudo su

cd /opt/zimbra/ssl/zimbra/caopenssl x509 -in ca.pem -outform DER -out

После этого скопируйте полученный сертификат на целевые машины и дважды кликните по нему мышкой. В открывшемся окне нужно выбрать «Установить сертификат» и импортировать его в Мастере импорта сертификатов. Единственный нюанс при его установке, что при выборе хранилища для сертификата необходимо поместить его в хранилище «Доверенные корневые центры сертификации». Кроме того, можно установить данный сертификат через групповые политики. После того, как данный сертификат будет указан в качестве доверенного, браузер и другие приложения не будут сообщать об ошибках при подключении к серверу.

Читайте также: