Openvpnserviceinteractive не запущен wintun драйвер не будет работать

Вчера обнаружил, что на мой домашний сервер пытаются подобрать пароль к RDP. Надо что-то делать с этим, и я даже знаю что.

Ударим шифрованием по злобным брутфорсерам!

Ставим OpenVPN 2.5.1 сервер на Windows Server 2016.

Установка OpenVPN Server

Скачиваем дистрибутив для установки OpenVPN:

Доступна версия OpenVPN 2.5.1. Скачиваю Windows 64-bit MSI installer, файл OpenVPN-2.5.1-I601-amd64.msi .

Запускаем инсталлятор OpenVPN.

Открывается мастер установки, предлагают выбрать тип установки, естественно, нажимаем Customize . Установка по умолчанию нас не устроит.

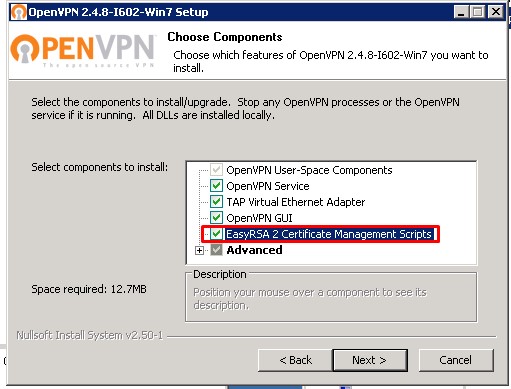

OpenVPN GUI отключаю. Мне нужно, чтобы OpenVPN на сервере работал автоматически.

А OpenVPN Service, наоборот, включаю. OpenVPN у меня будет работать как служба Windows.

Документацию и примеры конфигурации оставляю. Конфигурационные примеры будут использоваться в качестве шаблонов.

Начиная с версии OpenVPN 2.5 появилась поддержка драйвера WinTUN от разработчиков WireGuard. Говорят, что работает быстрее чем TAP-Windows6. Поэтому драйвер TAP-Windows6 отключаю и включаю Wintun.

ПРИМЕЧАНИЕ: для включения драйвера Wintun необходимо в файле конфигурации сервера включить параметр:windows-driver wintun

Утилиты OpenSSL EasyRSA 3 Certificate Management Scripts включаю. Install Now.

Начинается процесс установки OpenVPN.

Установка успешно завершена. Close.

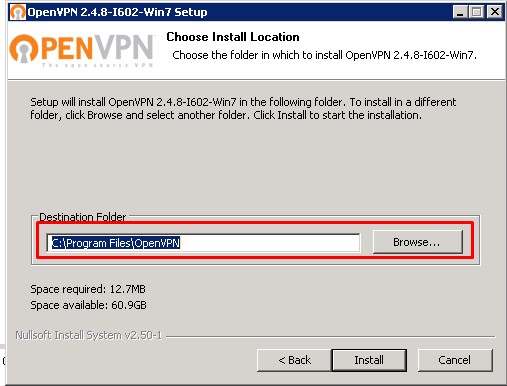

Установка выполнена в директорию C:\Program Files\OpenVPN .

После установки у нас появляется новый сетевой адаптер

Wintun Userspace Tunnel .

Создание ключей и сертификатов

Запускаем командную строку под администратором и переходим в рабочую директорию C:\Program Files\OpenVPN\easy-rsa .

В этой папке есть всё необходимое для генерации сертификатов.

Для работы в Windows нас интересует файл EasyRSA-Start.bat .

Запускается оболочка EasyRSA Shell.

Инициализируем новую конфигурацию:

Появляется новая директория C:\Program Files\OpenVPN\easy-rsa\pki .

Генерируем ключ и сертификат центра сертификации. Внимание, сейчас мы наступим на грабли, исправим ошибку и снова вернёмся к генерации файлов для центра сертификации.

Нас попросят для раза ввести пароль. Придумываем и вводим.

Extra arguments given.

genrsa: Use -help for summary.Easy-RSA error:Failed create CA private key

Исправим этот баг. Копируем файл C:\Program Files\OpenVPN\easy-rsa\vars.example , называем копию C:\Program Files\OpenVPN\easy-rsa\vars .

Редактируем C:\Program Files\OpenVPN\easy-rsa\vars. В данном файле можно много чего прописать, но я не буду на этом сейчас останавливаться подробно. Находим строку:

И заменяем её на:

set _var EASYRSA_TEMP_DIR "$EASYRSA_PKI /temp"

Собственно, ошибка и заключалась в том, что оболочка по какой-то причине не могла создать временный файл.

Генерируем ключ и сертификат центра сертификации:

Операция проходит успешно.

Создаётся сертификат центра сертификации:

Сертификат создаётся на 10 лет, это значение можно переопределить в файле vars .

И ключ центра сертификации:

Ключ секретный, никому не показываем. он будет храниться на сервере.

Генерируем ключ и запрос на сертификат сервера, назовём сервер именем " server ":

Операция проходит успешно.

Создаётся запрос на сертификат сервера:

- C:\Program Files\OpenVPN\easy-rsa\pki\reqs\server.req

- C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key

Ключ секретный, никому не показываем. он будет храниться на сервере.

Для создания сертификата сервера нужно подписать запрос на сертификат:

Для подписи нужно ввести слово "yes" и указать пароль от центра сертификации.

Создаётся сертификат сервера:

- C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt

Сертификат сервера создаётся на 825 дней, это значение можно переопределить в файле vars .

Теперь создадим клиентский сертификат. По хорошему клиентский ключ следует запаролить, чтобы исключить утечку при передаче. Для этого есть несколько способов.

- На клиентской машине генерируем запрос на сертификат клиента и ключ без пароля:

./easyrsa init-pki

./easyrsa gen-req client nopass - Переносим REQ файл запроса на сертификат клиента на машину с нашим CA, импортируем, подписываем, отсылаем сгенерированный сертификат CRT обратно клиенту:

./easyrsa import-req /path/to/client.req client

./easyrsa sign-req client client

- а машине с CA генерируем сертификат клиента и ключ с паролем:

./easyrsa gen-req client

./easyrsa sign-req client client - Переносим файлы клиенту, сообщаем пароль. Клиент снимает пароль с полученного ключа:

openssl rsa -in client.key -out clientnew.key

Но поскольку я генерирую ключ сам для себя, то воспользуюсь небезопасным третьим способом.

Генерируем ключ и запрос на сертификат клиента, назовём клиента именем " client ":

Нас просят указать Common Name для клиента, указываю "v.pupkin".

Операция проходит успешно.

Создаётся запрос на сертификат клиента:

- C:\Program Files\OpenVPN\easy-rsa\pki\reqs\client.req

- C:\Program Files\OpenVPN\easy-rsa\pki\private\client.key

Для создания сертификата клиента нужно подписать запрос на сертификат:

Для подписи нужно ввести слово "yes" и указать пароль от центра сертификации.

Создаётся сертификат клиента:

- C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt

Сертификат сервера создаётся на 825 дней, это значение можно переопределить в файле vars .

Генерируем ключ Диффи-Хеллмана:

Операция займёт некоторое время.

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth. Для этого запускаем командную строку под администратором и выполняем:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

В папке C:\Program Files\OpenVPN\bin создаётся файл ta.key .

Переносим его в папку C:\Program Files\OpenVPN\easy-rsa\pki.

Минимальный набор сертификатов сгенерирован.

Настройка OpenVPN сервера

Создадим конфигурационный файл сервера C:\Program Files\OpenVPN\config-auto\server.ovpn:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Открываем блокнотом и редактируем:

Лучше изучить конфигурационный файл, я предлагаю свой вариант конфига:

port 1194

proto tcp

dev tun

ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt"

key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key"

dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem"

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

duplicate-cn

keepalive 10 120

tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0

cipher AES-256 -GCM

persist-key

persist-tun

status "C:\\Program Files\\OpenVPN\\log\\status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 4

mute 20

windows-driver wintun

У меня здесь указаны пути к ключам и сертификатам, используется порт TCP 1194. Параметр duplicate-cn позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях. Я использую для того, чтобы с помощью одного и того же сертификата подключиться к OpenVPN серверу и с клиентской машины и со смартфона. Параметр windows-driver wintun подключает использование драйвера WinTun. И что им стоило этот параметр указать в примере конфигурации? Остальное по умолчанию.

При загрузке я получаю диалог OpenVPN, который говорит:

"OpenVPNServiceInteractive" не запускается. Задачи, требующие административного доступа, могут не работать.

1 ответ

Я видел то же диалоговое окно с ошибкой, когда вчера запустил свой ноутбук, поэтому я проверил интерактивную службу OpenVPN и установил ее в автоматический режим (без задержки).

Сегодня, когда я запустил свой ноутбук, меня все еще приветствовал диалог, опубликованный Дагом.

Я заметил, что служба не работала, когда я проверял это утро.

Я буду продолжать копать, чтобы посмотреть, что еще можно запятнать на моей стороне. Я рад, что моя первоначальная мысль установить службу на Automatic не была ложной.

Проблема заключается в том, что OpenVPNInteractiveService настроен на автоматический запуск (с задержкой). Чтобы решить это:

- Открытые Услуги

- Откройте "Интерактивный сервис OpenVPN"

- Измените тип запуска: на автоматический.

Сервис неправильно настроен на отложенный автоматический запуск:

Сервис исправлен на автоматический (без задержки) запуск:

Дополнительная информация

Также, как установлено, тип запуска службы - автоматический, убедитесь, что он не был изменен на отложенный автоматический.

. системная служба Windows, которая позволяет непривилегированному процессу openvpn.exe выполнять определенные привилегированные операции, такие как добавление маршрутов.

Из Windows Internals, 6-е издание, стр. 327:

После обработки служб автозапуска SCM вызывает ScInitDelayStart, который ставит в очередь отложенный рабочий элемент, связанный с рабочим потоком, ответственным за обработку всех служб, которые ScAutoStartServices пропустили, поскольку они были отмечены как отложенный автоматический запуск. Этот рабочий поток будет выполняться после задержки. Задержка по умолчанию составляет 120 секунд, но ее можно переопределить, если [sic] создать значение AutoStartDelay в HKLM\SYSTEM\CurrentControlSet\Control.

Запуск OpenVPN без прав администратора в Windows

В Windows чаще всего для работы с OpenVPN используют графический интерфейс - OpenVPN-GUI.

Для запуска OpenVPN в Windows с правами непривилигированного пользователя можно использовать runas, можно положиться на новый функционал OpenVPN (они все же молодцы и сделали отдельную службу, OpenVPNServiceInteractive, благодаря которой возможно взаимодействие с OpenVPN без прав администратора). Но не всегда это срабатывает, к сожалению.

Если у вас есть проблемы с запуском OpenVPN без прав администратора, можно добавить конкретного пользователя Windows в группу "Операторы настройки сети" (Network Configuration Operators), дать право пользователю вход в качестве пакетного задания и сделать задачу на запуск OpenVPN-GUI при входе пользователя в систему. Пошагово, как это сделать, см. далее.

1. С правами администратора добавляем пользователя user1 в локальную группу "Операторы настройки сети":

net localgroup "Операторы настройки сети" user1 /add

net localgroup "Network Configuration Operators" user1 /add

Если пользователь в домене domain.local, то имя можно записать так: officeuser1.

Эта дает права изменять параметры TCP/IP (ip, dns, mask, gw), ipconfig, release или renew.

2. Далее надо разрешить пользователю вход в качестве пакетного задания (batch services).

Запускаем редактор локальной групповой политики (gpedit.msc) и добавляем user1.

Этот параметр политики определяет, какие учетные записи могут войти в систему с помощью средства обработки пакетных заданий, например, с помощью службы планировщика заданий. Когда администратор использует мастер добавления задачи для запуска под именем конкретного пользователя, этому пользователю автоматически назначается право входа в качестве пакетного задания. В запланированное время служба планировщика задач регистрирует пользователя в качестве пакетного задания, а не как интерактивного пользователя, и задача выполняется в контексте безопасности пользователя. Данный функционал предоставляется для совместимости с предыдущими версиями Windows.

3. Создаем задачу по запуску OpenVPN-GUI после входа пользователя user1 в систему.

Для этого используется "Планировщик заданий" (taskschd.msc). Создание задачи потребует прав администратора.

Вкладка "Триггеры":

Создать.

Выполнять при входе в систему.

Пользователь - user1.

Можно отложить запуск, например, секунд на 30, чтобы дать время загрузиться основным задачам.

Вкладка "Действия":

Создать.

Программа или сценарий: указать путь до openvpn-gui (например, "C:Program FilesOpenVPNbinopenvpn-gui.exe").

Вкладка "Условия":

Снимите галочку "Запускать только при питании от электросети". Актуально для ноутбуков.

Вкладка "Параметры":

Оставьте все по-умолчанию.

4. Проверка.

При входе пользователя user1 в систему через 30 секунд должен запускаться OpenVPN-GUI.

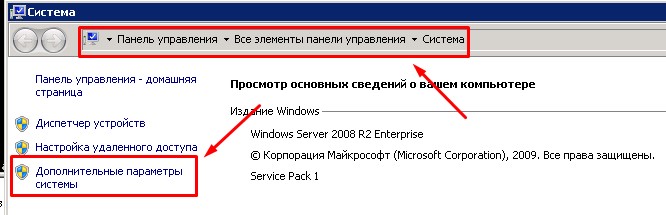

Данная статья о том как настроить OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN - свободная реализация технологии виртуальной частной сети (VPN).

Настройка OpenVPN Серверная часть:

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

Для установки сервера важно установить галочку “ EasyRSA 2 Certificate Manager Scripts ”

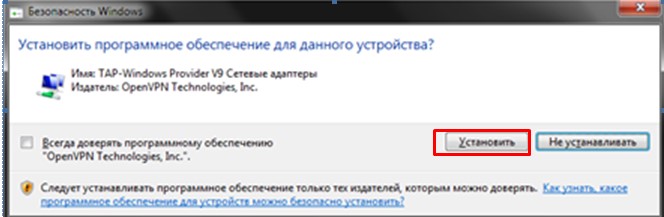

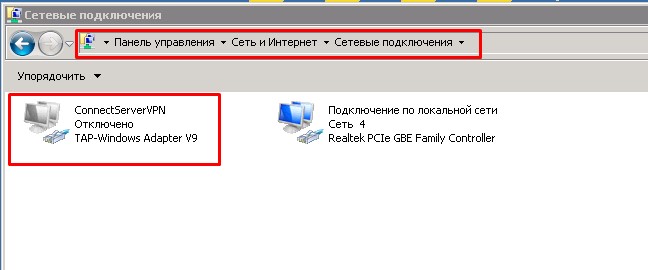

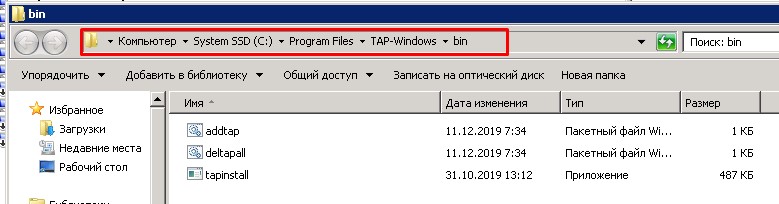

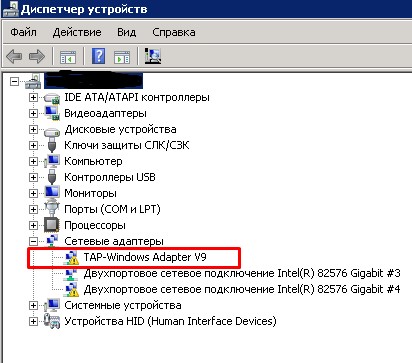

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP - Windows Adapter V 9 – ему и будет выдаваться ваш IP -адрес и маска вашей виртуальной сети.

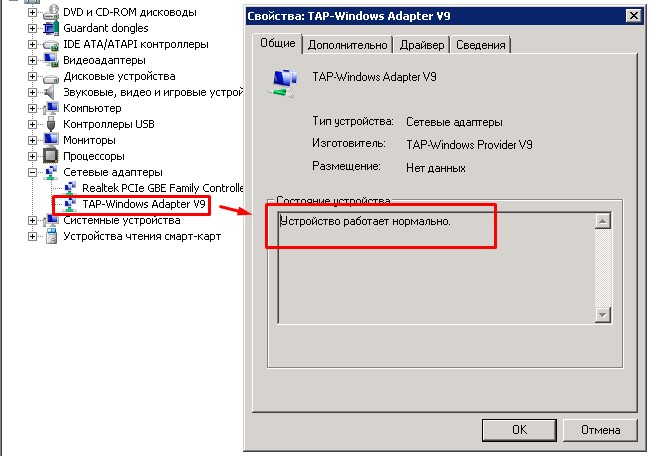

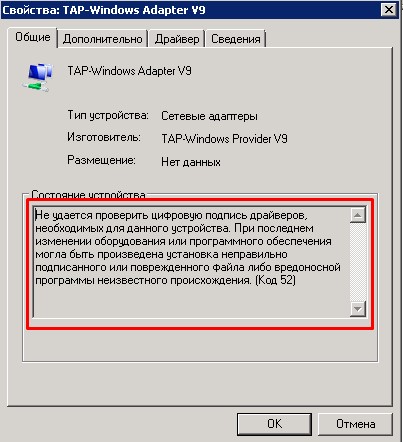

ВАЖНО! Возможные проблемы с адаптер TAP - Windows Adapter V 9:

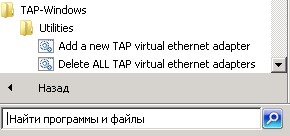

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

Либо если драйвер адаптера в устройствах установился не корректно

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1 . Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

Способ № 2 . Отключите проверку цифровых подписей (для Windows 8, 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

На главном экране нажмите на кнопку «Пуск», там кликните на кнопку «Выключение» (Power), зажмите клавишу «Shift», а затем кликните на «Перезагрузка» (клавишу «Shift» не отжимайте);

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите «Диагностика», далее «Дополнительные параметры», затем «Параметры загрузки», и здесь кликаем на «Перезагрузить». В открывшемся перечне опций необходимо выбрать опцию "Отключить обязательную проверку подписи драйверов".

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ № 3 . Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию "Отключение обязательной проверки подписи драйверов". Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

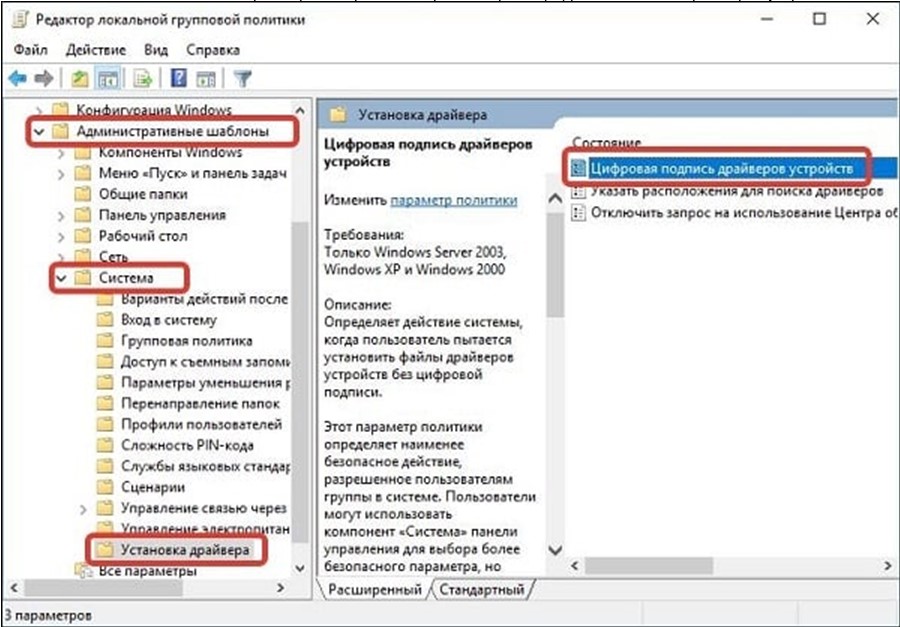

Способ № 4 . Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути «Конфигурация пользователя», затем «Административные шаблоны», далее «Система» — «Установка драйвера». Справа выбираем опцию «Цифровая подпись драйверов устройств».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем «Отключено». Нажимаем на «Применить», и перезагружаем ПК.

Способ № 4 . Использование утилиты "Driver Signature Enforcement Overrider"

Устанавливаем драйвера в обычном режиме проблемы не будет.

Преступаем к настройке OpenVPN сервеной части:

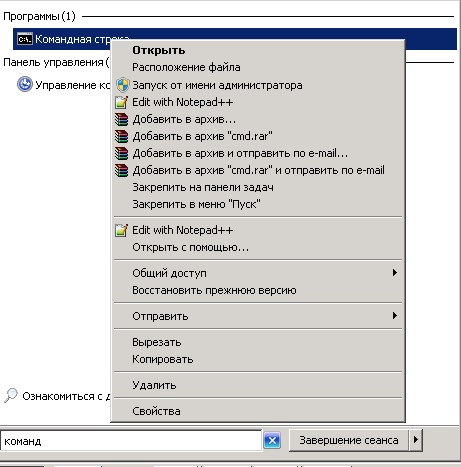

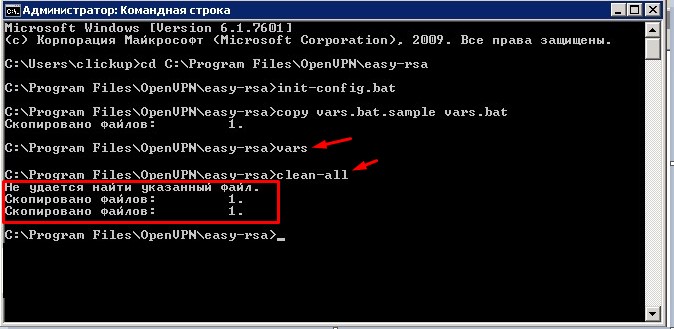

Запускаем командную строку от имени администратора, нажимаем пуск вводим «командная строка» правой кнопкой мыши «запустить от имени администратора»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

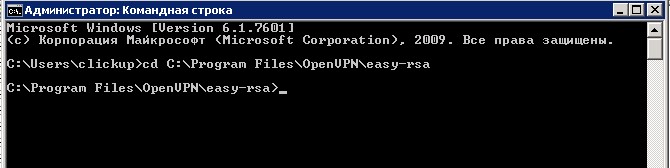

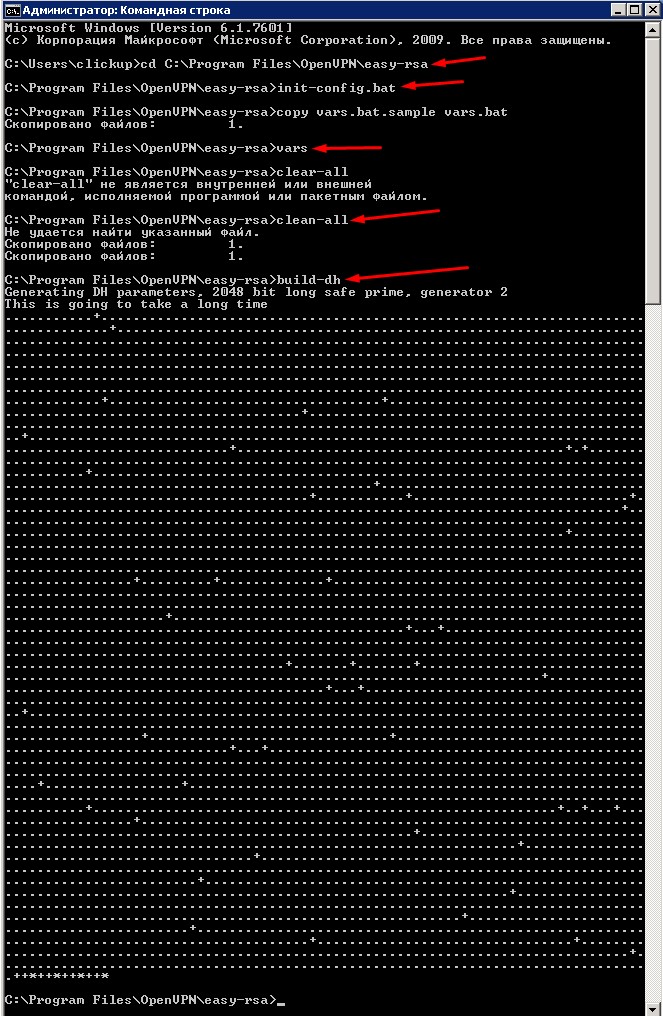

1. Переходим в папку с установленной программой OpenVPN , если стандартный путь не изменялся, то он должен быть («C:\Program Files\OpenVPN\easy-rsa\»)

Вводим команду в командную строку:

cd C:\Program Files\OpenVPN\easy-rsa

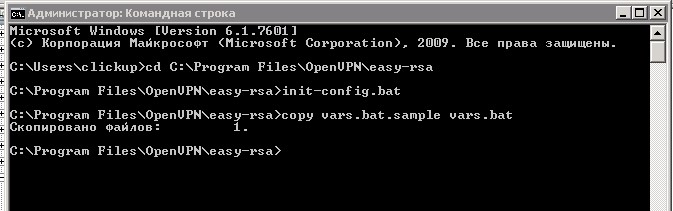

2. Далее выполняем команду

init - config . bat – эта команда создает файл vars . bat .

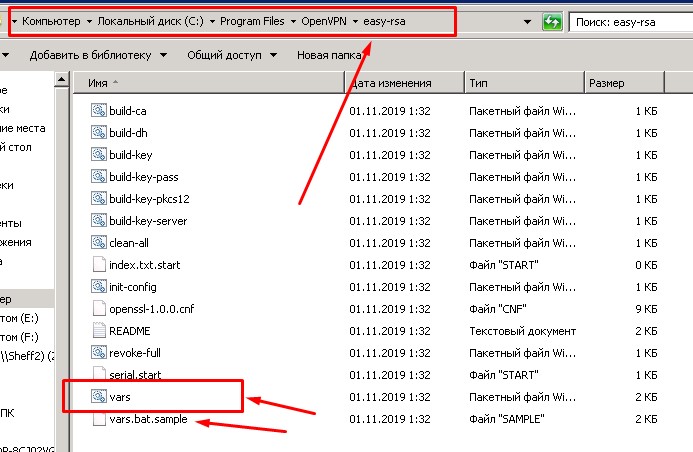

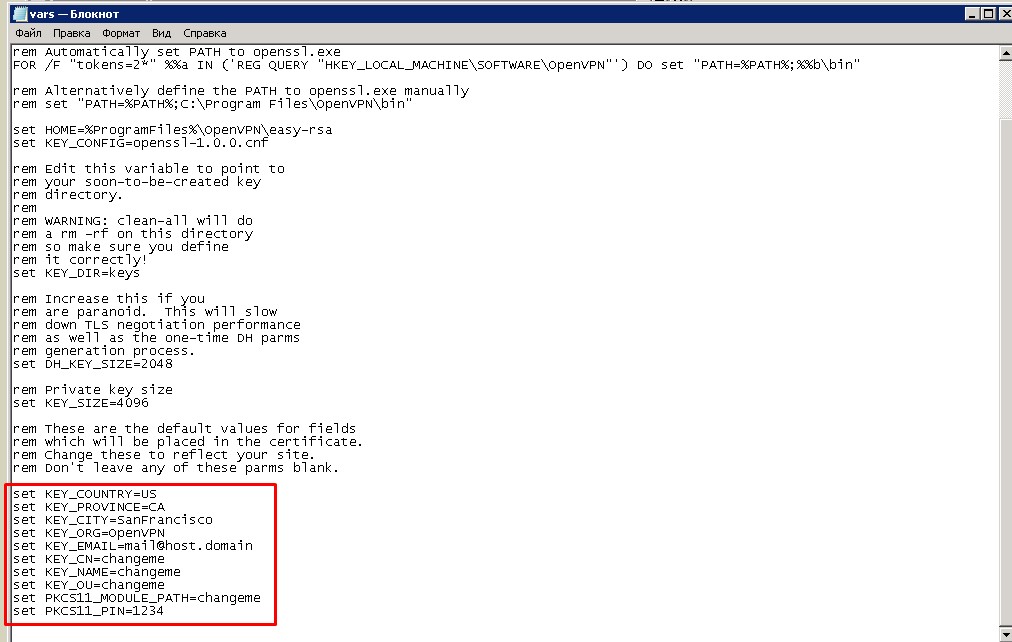

По умолчанию после установки файл vars . bat . sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение «. sample », либо сразу командой “ copy vars . bat . sample vars . bat ”

После этого необходимо отредактировать файл Vars . bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

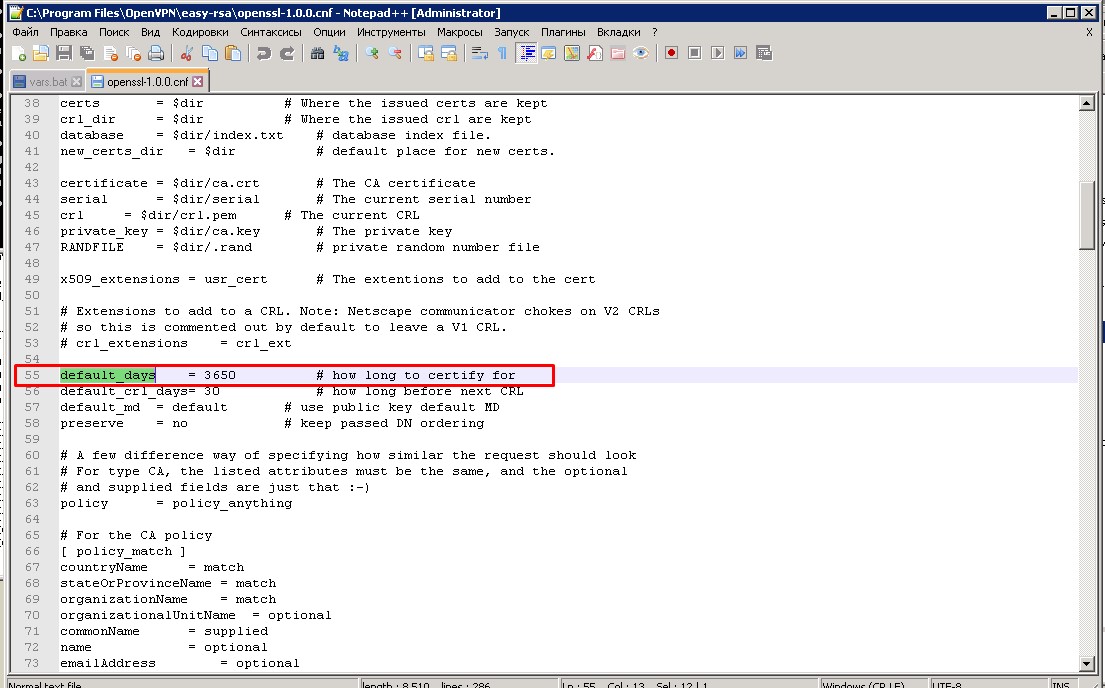

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

В каталоге “C:\Programm Files\OpenVPN\easy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла ( vars . bat ) в память

И запускаем скрипт перед созданием ключей

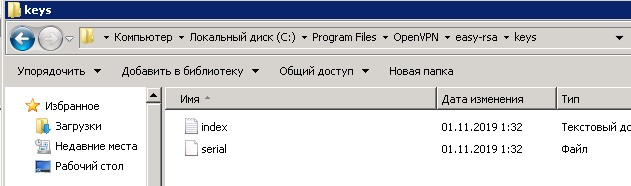

Clean - all - о чищаем каталог “C:\Program Files\OpenVPN\easy-rsa\keys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

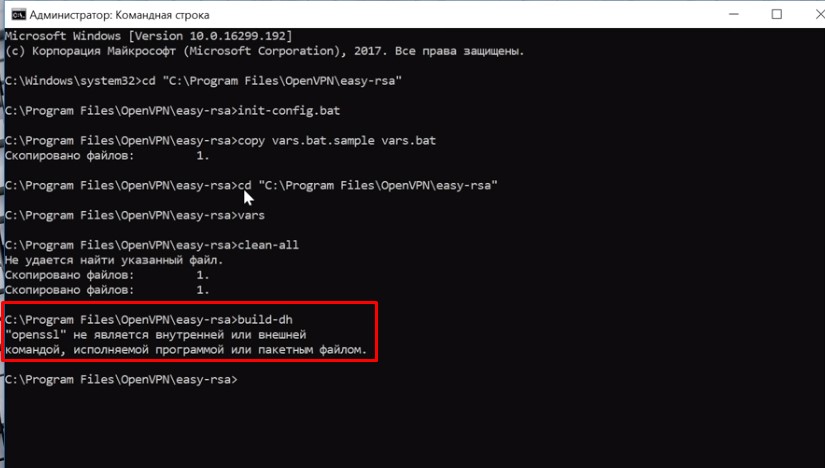

В итоге окон должно иметь такой вид:

Далее переходим к генерации ключей:

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

server vpn .crt , server vpn .c s t, server vpn .key — сертификат сервера и ключ сервера

clientvpn .crt , clientvpn .c s t, clientvpn .key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

dh1024.pem - ключ Диффи Хельмана

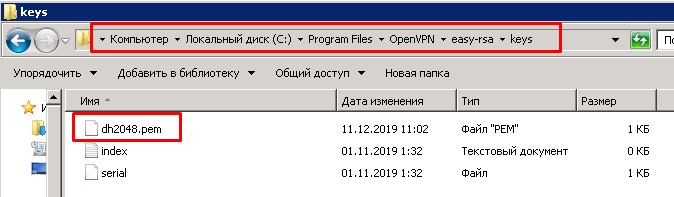

Выполняем команду: build-dh

ВАЖНО. Если при выполнении команды у вас вышла ошибка :

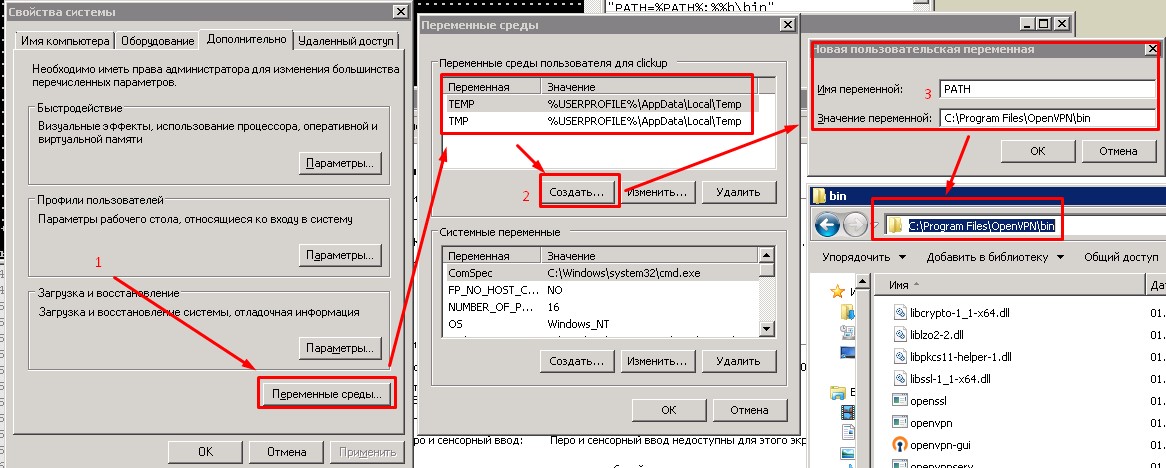

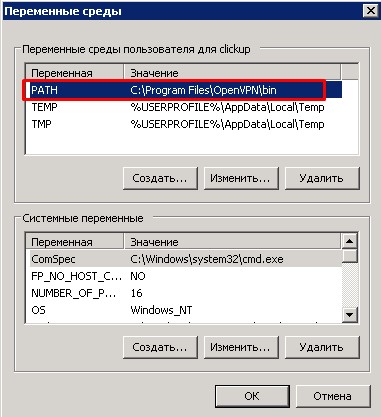

То необходимо выполнить следующие действия для решение проблемы:

После того как добавили переменную PATH , командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

cd C:\Program Files\OpenVPN\easy-rsa

init-config.bat (copy vars.bat.sample vars.bat)

И повторно команду build-dh команда должна выполниться без ошибок

В результате будет создан файл “ dh 2048. pem ” в папке Keys

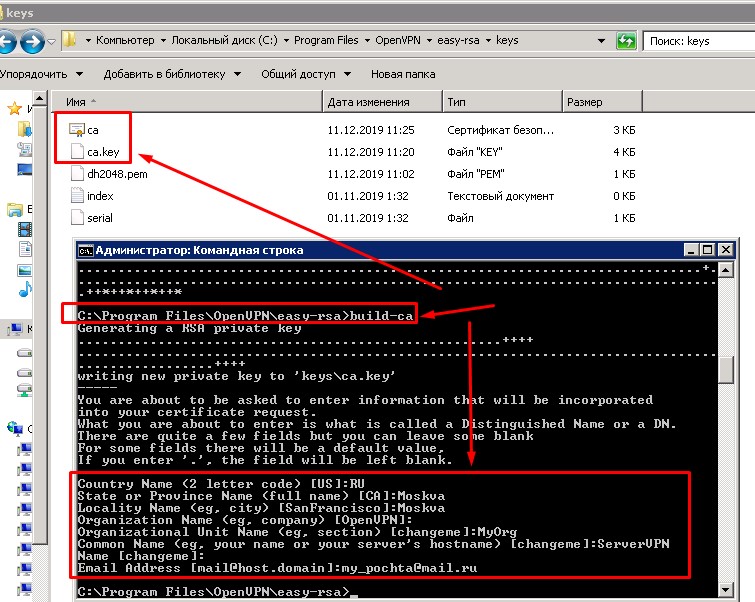

ca.crt — Собственный доверенный сертификат

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле ( vars . bat )

Можно их пропустить нажав “ Enter ”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

Формирование серверных ключей ( servervpn.crt , servervpn.cst, servervpn.key):

выполняем команду : build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “ Enter ” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

1. Sign the sertificate? [y/n] ( Подписать сертификат ?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

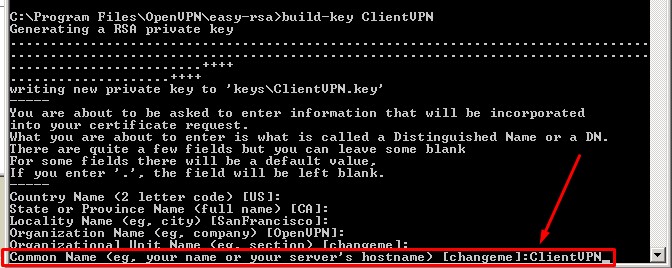

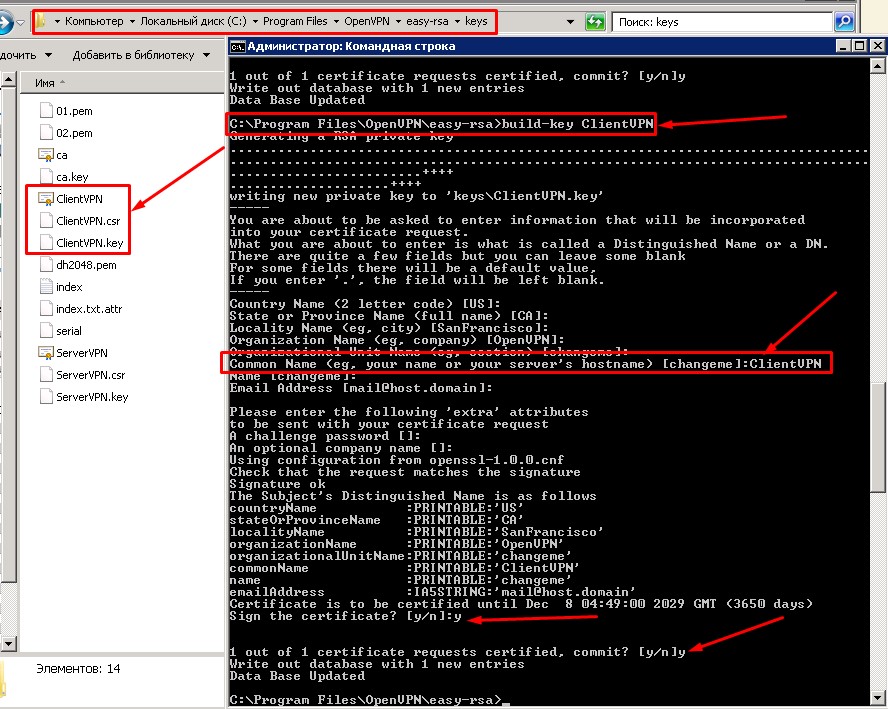

Формирование клиентских ключей ( clientvpn .crt , clientvpn .c s t, clientvpn .key )

выполняем команду : build-key ClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле « Common Name »

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

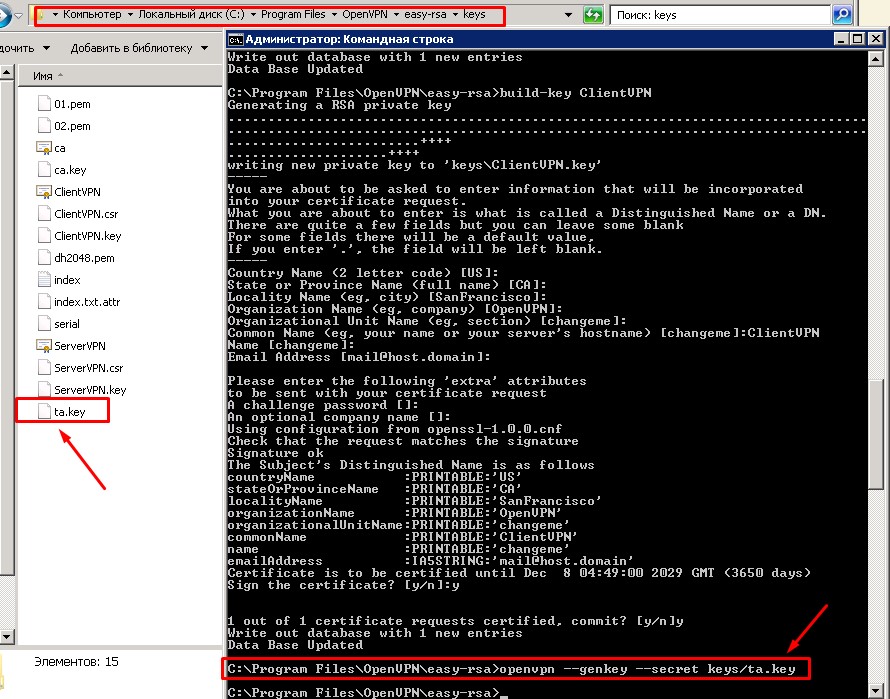

ta.key — дополнительный ключ для tls-аутентификации.

выполняем команду : openvpn --genkey --secret keys/ta.key

На этом создание ключей закончено.

Настройка и конфигурирование сервера

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем и расширением « Server . ovpn »

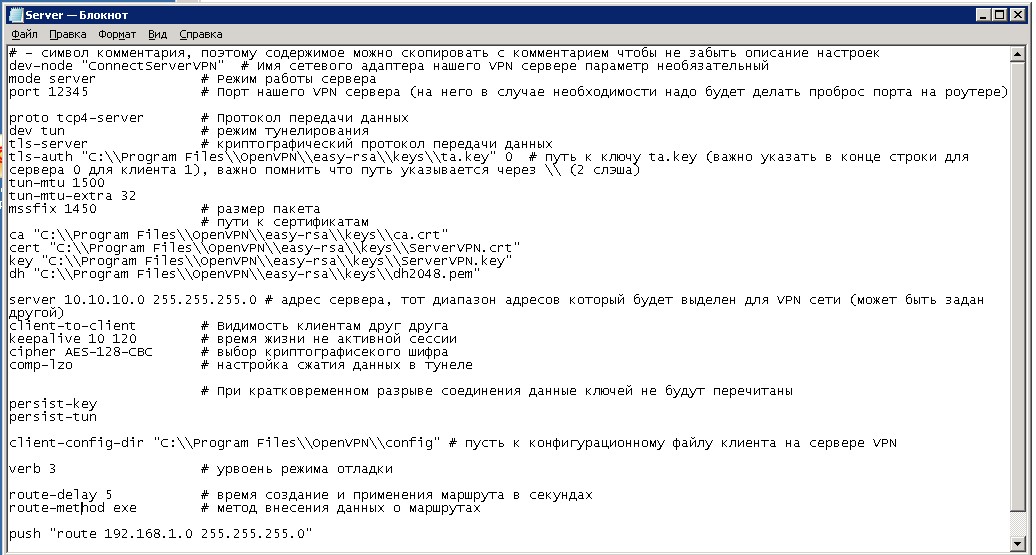

Содержание и описание к онфигурационного файла сервера :

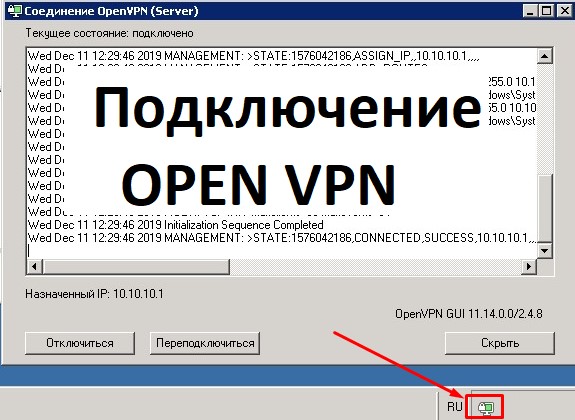

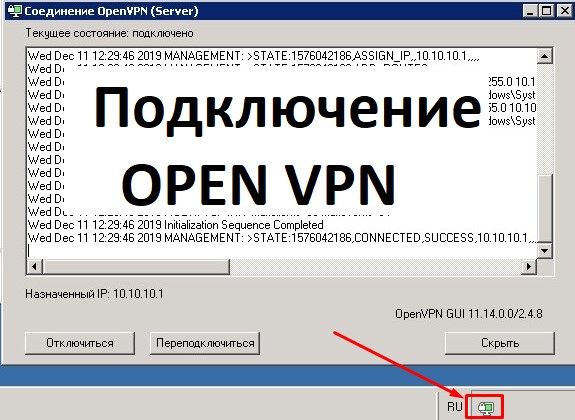

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой «Подключиться»

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

Лог файл находится в папке пользователя (C:\Users\Пользователь\OpenVPN\log)

Содержание и описание к онфигурационного файла клиента:

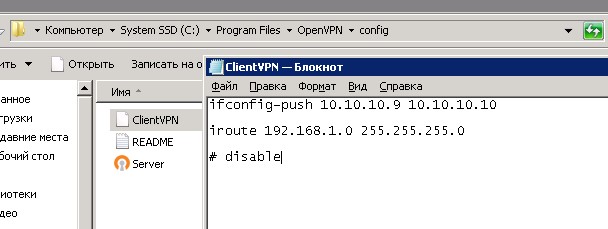

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем без расширения « ClientVPN » - ВАЖНО назвать также как как клиента

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ 1, 2] [ 5, 6] [ 9, 10] [ 13, 14] [ 17, 18] [ 21, 22] [ 25, 26] [ 29, 30] [ 33, 34] [ 37, 38]

[ 41, 42] [ 45, 46] [ 49, 50] [ 53, 54] [ 57, 58] [ 61, 62] [ 65, 66] [ 69, 70] [ 73, 74] [ 77, 78]

[ 81, 82] [ 85, 86] [ 89, 90] [ 93, 94] [ 97, 98] [101,102] [105,106] [109,110] [113,114] [117,118]

[121,122] [125,126] [129,130] [133,134] [137,138] [141,142] [145,146] [149,150] [153,154] [157,158]

[161,162] [165,166] [169,170] [173,174] [177,178] [181,182] [185,186] [189,190] [193,194] [197,198]

[201,202] [205,206] [209,210] [213,214] [217,218] [221,222] [225,226] [229,230] [233,234] [237,238]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

Настройка OpenVPN Клиентской части:

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

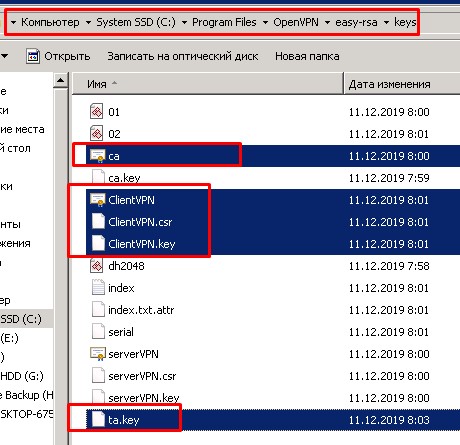

После установки с сервера с папки (C:\Program Files\OpenVPN\easy-rsa\keys) на компьютер клиента копируем следующие файлы:

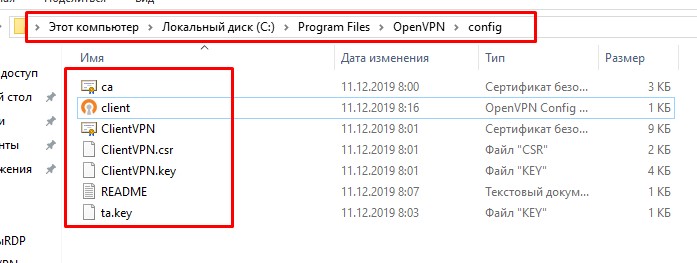

И переносим их на клиентский компьютер в папку (C:\Program Files\OpenVPN\config):

В этой же папке создаем файл « Client . ovpn »

Конфигурационный файл клиента :

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в "Управление компьютером" -> "Службы" и находим там "OpenVPN Service". В свойствах службы следует выставить "Тип запуска" -> "Автоматически".

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).

| Конфигурация компьютера | |

| ОС: macOS Catalina, Arch, Gentoo | |

| Прочее: Apple iMac |

| далее, решил поставить openvpn portable мало ли получиться, нл получаю ошибку, что нет записи в реестре  » |

Что здесь не понятного? Правильно выводится ошибка - дающая понять то, что нужны данные для корректной работы.

С каких пор OpenVPN превратился в portable если является от много чего зависимым?

- Внесите данные в реестр:

В качестве запуска используйте файл *.bat:

Создайте файл *.bat, затем внесите следующее:

расположите рядом с каталогами bin, config, log и т.п, затем выполняйте.

Далее вам нужны установленные службы.

Обязательно должна быть запущена служба "OpenVPNServiceInteractive (Зависимая от служб DHCP-клиент и TAP-Windows Adapter V9)" - без этой службы у вас ерунда получится.

Устанавливается легко:

При этом будут установлены две службы OpenVPNServiceInteractive и OpenVPNServiceLegacy.

P.S Включаете логику и просто запускаете openvpnserv.exe - используемые параметры "Как: Установить/Удалить/Запустить" отобразятся.

Службы зависят от параметров в подразделе реестра "HKEY_LOCAL_MACHINE\SOFTWARE\OpenVPN":

Если без параметров ovpn_admin_group и disable_save_passwords будет всё нормально, то без хотя бы одного другого недостающего - Служба даже не запустится.

По этому можно без значений, но параметры должны быть обязательно.

Наличие в реестре как параметров, так и значений exe_path и priority обязательны.

Обязательно нужен установленный драйвер TAP-Windows Adapter V9.

Устанавливается также легко:

P.S Пути к каталогу условные.

Всё это разобрал примерно за 15 минут, что вам стоило это сделать не понятно.

P.S Скрипт сами наваяете, далее лень настигла Windows'ом заниматься.

Последний раз редактировалось Nordek, 30-07-2017 в 11:18 .

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

| решил поставить openvpn portable мало ли получиться, нл получаю ошибку, что нет записи в реестре » |

Сейчас внимательнее просмотрел ваши скриншоты. Где вы взяли эту версию? Она ж не будет работать в Portable-варианте.

Ссылку на рабочую portable-версию я дал выше, как и ссылку на то, как её можно слегка обновить. Сам-то я ещё задолго до чтения материалов по второй ссылке заменял в ней три библиотеки:

openssl.exe

ssleay32.dll

libeay32.dll

каталога bin на последние; сейчас это версия 1.0.0.20 (и новее уже не будет: версия 1.0.0 более не обновляется), взята архивом с бинарниками openssl-1.0.0t-i386-win32.zip у одного из членов сообщества OpenSSL.

Кроме того, обновил TAP-драйверы на последнюю версию, (сейчас это v9.21.2, апрель 2016), заменив

в подпапках соответствующей разрядности каталога driver, а скопированные в те же папки соответствующие файлы OemVista.inf переименовав как OemWin2k.inf с заменой существующих: это имя жёстко зашито в коде OpenVPNPortable.exe.

Файлы tapinstall.exe копировать не надо.

Запускать OpenVPNPortable.exe необходимо с правами администратора.

Nordek, и это работает в Portable-варианте, с ограничениями, о которых уже сказал usbdrive. В т.ч. драйвер TAP-Windows Adapter V9 при запуске сама предлагает поставить (т.е. запускать, как я уже сказал, надо с правами администратора — да и не только из-за установки драйвера), а по окончании работы предлагает удалить его.

Связывается в т.ч. с OpenVPN-сервером последней на сегодня версии 2.3.17 (про версию 2.4.x не скажу: пока не пробовал).

PS

Работает из-под "живых": Windows-7 SP1 x86, x64, инсайдерской Windows-10 x64 build 16241.

Читайте также: