Опасная для компьютера программа созданная с целью кражи данных уничтожения данных

В отличие от вирусов черви - это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин " сетевой червь ".

Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.Жизненный цикл червей состоит из таких стадий:

- Проникновение в систему

- Активация

- Поиск объектов для заражения

- Подготовка копий

- Распространение копий

В зависимости от способа проникновения в систему черви делятся на типы:

После проникновения на компьютер , червь должен активироваться - иными словами запуститься. По методу активации все черви можно разделить на две большие группы - на тех, которые требуют активного участия пользователя и тех, кто его не требует. На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл , но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы - это использование обманных методов. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий - такие черви наиболее опасны и часто вызывают глобальные эпидемии.

Сетевые черви могут кооперироваться с вирусами - такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса).

Трояны

Трояны или программы класса троянский конь , в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем - то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет .

Следовательно, жизненный цикл троянов состоит всего из трех стадий:

- Проникновение в систему

- Активация

- Выполнение вредоносных действий

Как уже говорилось выше, проникать в систему трояны могут двумя путями - самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение , которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет ) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну.

После проникновения на компьютер , трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему.

Поскольку главная цель написания троянов - это производство несанкционированных действий, они классифицируются по типу вредоносной нагрузки:

- Клавиатурные шпионы, постоянно находясь в оперативной памяти, записывают все данные, поступающие от клавиатуры с целью последующей их передачи своему автору.

- Похитители паролей предназначены для кражи паролей путем поиска на зараженном компьютере специальных файлов, которые их содержат.

- Утилиты скрытого удаленного управления - это трояны, которые обеспечивают несанкционированный удаленный контроль над инфицированным компьютером. Перечень действий, которые позволяет выполнять тот или иной троян, определяется его функциональностью, заложенной автором. Обычно это возможность скрыто загружать, отсылать, запускать или уничтожать файлы. Такие трояны могут быть использованы как для получения конфиденциальной информации, так и для запуска вирусов, уничтожения данных.

- Анонимные SMTP-сервера 5 Для передачи электронных писем в сетях, подобных Интернет, используется определенный протокол, называемый SMTP (от англ. Simple Mail Transfer Protocol - простой протокол передачи почты). Соответственно, почтовый сервер, который принимает и отправляет почту по этому протоколу, называется SMTP-сервером и прокси-сервера 6 Прокси-сервер (от англ. Proxy - заместитель, уполномоченный) - это сервер-посредник, в чьи задачи входит обрабатывание запросов, поступающих из своей сети, на получение информации, расположенной вне ее - такие трояны на зараженном компьютере организовывают несанкционированную отправку электронной почты, что часто используется для рассылки спама.

- Утилиты дозвона в скрытом от пользователя режиме инициируют подключение к платным сервисам Интернет.

- Модификаторы настроек браузера меняют стартовую страницу в браузере, страницу поиска или еще какие-либо настройки, открывают дополнительные окна, имитируют нажатия на рекламные баннеры и т. п.

- Логические бомбы характеризуются способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов.

Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы - организаторы DDoS-атак.

Другие вредоносные программы

Кроме вирусов, червей и троянов существует еще множество других вредоносных программ, для которых нельзя привести общий критерий. Однако среди них можно выделить небольшие группы. Это в первую очередь :

И ночью отворилось чрево лошади, но было уже поздно. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

- Удаление данных

- Блокировка данных

- Изменение данных

- Копирование данных

- Нарушение работы компьютеров и компьютерных сетей

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

- Трояны, вызывающие сбои архиватора

- Трояны-кликеры

- Трояны, уведомляющие злоумышленника

- Трояны-прокси

- Трояны для кражи аккаунтов

Трояны – угроза для всех устройств

Киберпреступники используют трояны для нанесения максимального ущерба

- Emotet считается одной из самых разрушительных и опасных троянских программ.

- Пока неизвестно, кто стоит за Emotet.

- Ущерб, нанесенный Emotet, исчисляется миллионами.

- Основными целями Emotet являются компании. Частные пользователи также могут пострадать, если Emotet получит их адреса электронной почты из адресных книг и добавит их в свою огромную базу.

- Чтобы предотвратить заражение, помимо использования новейшего программного обеспечения, следует отключить макросы в Word и Excel и не открывать вложения из писем от неизвестных отправителей.

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

Будьте осторожны при работе в интернете

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобрев в каталоге.

Получите невероятные возможности

Конспект урока "Троянские программы и защита от них"

Мы с вами уже знаем, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере.

Троянские программы бывают следующих видов:

· троянские утилиты удалённого администрирования (трояны удалённого управления);

· троянские программы – шпионы (трояны-шпионы);

· трояны, ворующие информацию.

На этом уроке мы более подробно рассмотрим виды троянских программ, также узнаем принцип работы рекламных программ и познакомимся со способами защиты от троянских программ.

Троянская программа – это вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю (злоумышленнику), а также действия по удалению, изменению, сбору и пересылке информации.

Наверное, вы уже догадались, почему именно так назвали эти вирусы. Название связано с эпизодом, который описан в Илиаде.

В этой поэме рассказывается о троянском коне. Это деревянный конь, который был подарен Трое в знак примирения.

На самом же деле в нём находились воины Одиссея, которые ночью выбрались из этого коня и открыли ворота основным силам антитроянской армии. Это и стало причиной падения Трои.

То есть большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своём компьютере. Считается, что впервые этот термин применил сотрудник агентства национальной безопасности США Дэниэл Эдвардс в своём отчёте.

Примерами троянских программ являются Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Давайте немного познакомимся с этими вирусами.

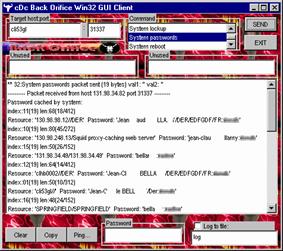

Back Orifice (Backdoor.BO) – это троянская программа удалённого администрирования.

Она была создана известной группой хакеров в 1998 году. Эта программа предназначена для удалённого контроля над компьютером с операционной системой Windows 95 или Windows 98. Если к вам на компьютер попадает такая программа, то она устанавливает на нём небольшой серверный компонент, который представляет собой exe-файл.

Эта программа не выдаёт себя на компьютере так называемой жертвы и не предупреждает о своих действиях, но обладает возможностями администрирования.

С помощью этой вредоносной программы можно получать доступ к файлам на компьютере жертвы, запускать и останавливать процессы, перехватывать символы, которые пользователь вводит с клавиатуры, просматривать образ экрана, то есть наблюдать за действиями, которые выполняет пользователь в данный момент. В то же время все эти действия совершаются скрыто, то есть пользователь даже не знает, что за ним следят и получают какие-либо файлы с его компьютера. Сами же разработчики этого вируса утверждают, что Back Orifice предоставляет гораздо больше возможностей на удалённом компьютере хозяину программы, чем те, которые есть у локального пользователя, то есть человека, на чьём компьютере находится вирус.

Эта программа в своё время создала значительные проблемы для специалистов по компьютерной безопасности.

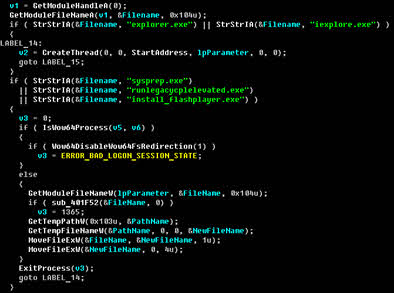

Pinch является одной из наиболее активно используемых троянских программ на русских сайтах.

Эта вредоносная программа была создана в 2003 году, автором же является Александр Мартыненко.

Помимо этого, Pinch собирает сведения об установленной операционной системе и конфигурациях компьютера.

TDL-4 – это вредоносная программа, которая предназначена для удалённого контроля над компьютером с операционной системой Windows.

Эта программа сама по себе только присоединяет заражённый компьютер к хозяину вируса, и в то же время является платформой для установки других вредоносных программ.

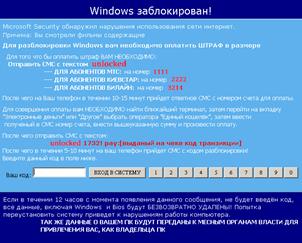

Рассмотрим ещё одну вредоносную программу Trojan.Winlock. Она относится к семейству вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам для восстановления работы компьютера.

Впервые такие программы появились в 2007 году. Широкое же распространение они получили зимой 2009–2010 годов. В результате было заражено несколько миллионов компьютеров, причём в основном это были компьютеры, пользователи которых заходили на русскоязычные сайты Интернета. Во второй раз активность этого вируса была зафиксирована в мае 2010 года.

Существует несколько разновидностей программ-вымогателей. Самая первая появилась в декабре 1989 года. Пользователи получили по почте дискеты с программой, на которой якобы находилась информация о СПИДе.

Управление системой в данном случае практически полностью блокировалось.

Вернёмся к типам троянских программ. Существует 5 основных типов:

· дезактиватор программ безопасности.

Для чего предназначен каждый тип вредоносной программы можно понять из названия.

Цели же троянских программ могут быть следующие:

· загрузка и скачивание файлов;

· создание помех в работе пользователя;

· распространение других вредоносных программ;

· копирование ложных ссылок, которые ведут на поддельные веб-сайты, чаты или другие сайты с регистрацией;

· сбор адресов электронной почты пользователя заражённого компьютера и использование их для рассылки спама;

· уничтожение данных и оборудования, выведение из строя или отказ обслуживания компьютерных систем и сетей (под уничтожением файлов следует понимать их стирание или переписывание, мелкие повреждения, которые пользователь не сразу заметит, и т. д.);

· регистрация нажатий клавиш с целью кражи информации, например, паролей и номеров кредитных карточек;

· дезактивация или создание помех работе антивирусных программ и файервола.

А сейчас давайте рассмотрим разновидности троянских программ.

Троянские утилиты удалённого администрирования.

Можно сделать вывод, что при запуске такой программы открывается полный доступ к вашему компьютеру, при этом вы не будете знать, что на вашем компьютере и без вашего ведома осуществляются какие-либо действия.

Троянские программы этого типа являются одними из самых опасных, так как с их помощью можно выполнять огромное количество действий с заражённым компьютером, вплоть до обнаружения и передачи конфиденциальной информации.

Трояны-шпионы – это вредоносные программы, которые выполняют электронный шпионаж за пользователем заражённого компьютера.

И снова, если к вам на компьютер попал этот вирус, то с его помощью злоумышленник может получать информацию, которую вы вводите с клавиатуры, например, при входе в социальные сети, или же снимки с вашего экрана, список активных приложений и ваши действия, которые вы с ними выполняете. Вся эта информация сохраняется на диске в каком-либо файле и периодически отправляется злоумышленнику.

Такие программы в основном используются для кражи информации пользователей различных online-платежей и банковских систем. То есть, если на ваш компьютер пробралась вредоносная программа такого типа, то злоумышленник может получить информацию о ваших платежах, а точнее данные, которые вы вводите, например, логин и пароль при входе в свой личный кабинет, или же, как было сказано выше, данные при входе на различные сайты.

Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере злоумышленнику.

Также в нашем уроке мы с вами рассмотрим рекламные программы.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета. Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна.

Также рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете. Т. е. рекламные программы могут скрыто собирать различную информацию о пользователе заражённого компьютера, а затем отправлять её злоумышленнику.

Существует огромное количество троянских программ и вредоносных программ в общем, и не все антивирусные программы смогут вовремя определить и остановить проникновение вируса на ваш компьютер.

Давайте рассмотрим, как же можно защитить себя и свой компьютер от троянских программ.

Как вы, наверное, догадались, для того, чтобы обезопасить себя, обязательно на вашем компьютере должна быть установлена антивирусная программа, а база данных сигнатур должна постоянно обновляться. Несмотря на то, что при использовании антивирусной программы есть свои минусы, без неё никак не обойтись.

Ещё одним способом защиты является наличие компонента, который восстанавливает системный реестр. Разберёмся, для чего же это нужно.

При попадании на ваш компьютер троянской программы, она начинает изменять записи системного реестра операционной системы, в котором содержатся все данные о компьютере, и установленном на нём программном обеспечении. Для удаления изменённых данных и нужен компонент, который восстанавливает системный реестр. Такой компонент уже входит во все современные операционные системы.

Пришла пора подвести итоги урока. Сегодня мы с вами на примере рассмотрели несколько троянских программ. Также познакомились с типами троянских программ и их целями. Более подробно рассмотрели, что такое троянские утилиты удалённого администрирования, трояны-шпионы, трояны, ворующие информацию, и рекламные программы. Кроме этого, узнали о способах профилактики и борьбы с вредоносными программами этого типа.

Программное обеспечение для уничтожения данных , иногда называемое программным обеспечением для очистки данных, программным обеспечением для очистки дисков или программным обеспечением для удаления жестких дисков, представляет собой программный метод полного стирания данных с жесткого диска .

Когда вы удаляете файлы, а затем очищаете корзину, вы фактически не стираете информацию, вы просто удаляете ссылку на нее, чтобы операционная система не могла ее найти. Все данные все еще там, и, если они не будут перезаписаны, их можно легко восстановить с помощью программного обеспечения для восстановления файлов .

Однако программное обеспечение для уничтожения данных действительно стирает данные. Каждая программа уничтожения данных использует один или несколько методов очистки данных, которые могут навсегда перезаписать информацию на диске.

Если вам необходимо удалить все следы вируса или вы планируете переработать или утилизировать свой жесткий диск или компьютер, очистка жесткого диска с помощью программного обеспечения для уничтожения данных — лучший способ защитить себя.

Программное обеспечение для уничтожения данных — это только один из нескольких способов полностью стереть жесткий диск . Кроме того , если полный жесткий диск стереть не то , что вы после этого , проверьте наш бесплатный файловый шредер программного обеспечения список программ лучше подходит для индивидуального уничтожения файлов.

Ниже приведен список лучших, абсолютно бесплатных программ для уничтожения данных, доступных сегодня:

Читайте также: