Как запустить 2 тор браузера одновременно

Я пытаюсь начать с 4 ПЗ. Однако руководство предназначено только для Арч Линукс и я использую безголовый ЕС2 64бит Убунту. Это очень тяжело переживает разногласия между аркой и Ubuntu. И вот мне интересно, есть ли кто может помочь реализовать мою идею simplicitly.

Четыре торс, работающими одновременно, каждый с индивидуальным порт, с Privoxy или Polipo или все в порядке, раз он работает. Как: 8118 <- с Privoxy <- ТОР <- 9050 8129 <- с Privoxy <- ТОР <- 9150 8230 <- с Privoxy <- ТОР <- 9250 8321 <- с Privoxy <- ТОР <- 9350

Таким образом, если я попытаюсь вернуть IP-адрес 127.0.0.1:8118, 8129, 8230 И 8321, они должен вернуться четыре разных айпишников, который указывает, что есть четыре различных ТЗ, работающими одновременно. Затем, спустя несколько минут, проверьте еще раз, все четыре из них должны были снова новый ИПС.

Эти ссылки могут быть полезны:

Создать четыре файла torrc-файлах, скажем /и т. д./Тор/torrc-файлах.1 на .4 .

В каждом файле, отредактировать строки:

использовать различные ресурсы для файл каждого torrc-файлах , например, для torrc-файлах.1 :

Конфигурационный файл, содержащий только выше линии будут работать: вы можете удалить все другие строки из шаблона по умолчанию, если вы чувствуете, как он.

Параметр datadirectory также может быть относительно текущего каталога, где Тор будет запущен, например:

Затем запустить Тор такой:

и так далее для остальных двух файлов.

Это позволит создать четыре разных сервера вариант SOCKS5 на четыре порта. Каждый из них будет открыть другой цепи, чего и тебе желаю.

Цепочки Tor является не рекомендует. Вы можете сделать хуже анонимность, не лучше анонимность.

Поскольку Тор версия 0.2.3, разные носки,- ДНС-или транспорты идут по разным цепям, таким образом предотвращая корреляции идентичности. Термин для этого является изоляция потока. Сделать это, вы можете добавить в torrc-файлах.

. и они все идут мысли разные схемы.

Обратите внимание, при использовании изоляции поток, проходя через различные цепи не гарантирует получения различных узлов сети Tor. Иногда Тор будет использовать другой записи охранник или среднего реле. Это normal.

Однако это сработало:

- Остановить процесс Тор ПО : `/и т. д./init.д/Тор остановить

- Откройте окно Gedit /и т. д./Тор/torrc-файлах (если ты не root поставить sudo перед ним, чтобы открыть как root)

- Поиск по SocksPort 9050`

- Теперь положить все, что порты вы хотите быть как порты потока (SocksPort 9060 ,SocksPort 9070,9080 SocksPort . и т. д.)

- Поиск ControlPort 9051

- Теперь положить все, что порты вы хотите быть как порты потока (ControlPort 9061 ,ControlPort 9071,ControlPort 9081 . и т. д.) ОБРАТИТЕ ВНИМАНИЕ, ЧТО ПОРТ УПРАВЛЕНИЯ ВСЕГДА SOCKSPORT+1

- Снова запустите процесс Тор : /и т. д./init.Д/начала Тор

- Проверить состояние ТОР `в/etc/инит.д/статус ТОР

он должен показать что-то вроде этого:

*Намек: были ellipsized несколько строк, используйте параметр-L для показа в полный.

Создать каталог конфигурации Тор: <БР> $> команды mkdir -Р

/configurationfiles/Тор <БР> $> компакт " и$ на" <БР><БР> Скопировать из/etc/Тор/torrc-файлах в каталоге и сделать столько копий, сколько вам нужно: например. 10 <БР> е "и я\0.2 с N&torrc%; | команды xargs -я <> /ОГРН/СР /проч/Тор/torrc-файлах " и$<>"` в

Скопировать из/etc/torsocks.conf и конфигурации каталога и сделать столько копий, сколько вам нужно: например, как и выше 10 е "и torsocks_%0.2 сек.я\Conf в Н&; | команды xargs -я <> /ОГРН/СР /проч/torsocks.я конф " и$/<>&;`

Сделать новые каталоги данных и восстановить право собственности/разрешения: <БР> $> судо команды mkdir /ВАР/Либ/Тор <БР>

Отредактировать файлы конфигурации, чтобы иметь номера встречных соответствующие номера портов: <БР>

Примечание: изменение CHANGETHIS для пользователя/группы пользователей, которые планируют использовать его.

После этого ее легко начать работать, вы запускаете отдельные экземпляры Тор, используя соответствующий файл конфигурации Е. Г. /usr/Бен/Тор -ф " и$/torrc_3" в

Использовать его все, что вам нужно сделать, это экспортировать переменную TORSOCKS_CONF_FILE, чтобы указать на torsocks соответствующий .файл conf : <БР> Е. Г. $> экспорт TORSOCKS_CONF_FILE=" в$/torsocks_3.конф" в

Чтобы переключиться на другой прокси, просто запустите соответствующий Тор с помощью своего torrc файл и экспортировать переменную TORSOCKS_CONF_FILE для новой конфигурации.

Пытаюсь начать с 4 Торс. Однако руководство применимо только к Arch Linux, и я использую безголовый EC2 ubuntu 64bit. Различия между Arch и Ubuntu - это настоящая боль. И вот мне интересно, может ли кто-нибудь предложить некоторую помощь для простой реализации моей идеи.

Четыре Tors, работающие одновременно, каждый с отдельным портом, Privoxy или Polipo, или что-то еще, нормально, когда он работает. Как: 8118 $ ps -A | grep 'tor' у меня там есть несколько экземпляров, но с "?" Что это означает под столбцом tty, поскольку я знаю, что tty означает терминалы?

Создайте четыре файла torrc, скажем от /etc/tor/torrc.1 до .4 .

В каждом файле отредактируйте строки:

Использовать разные ресурсы для каждого файла torrc , например для для torrc.1 :

Файл конфигурации, содержащий только указанные выше строки, будет работать: вы можете удалить все остальные строки из шаблона по умолчанию, если хотите.

DataDirectory также может относиться к текущему каталогу, в котором запущен tor , например:

Затем запустите его так:

И так далее для двух других файлов.

Это создаст четыре разных сервера Socks5 на четырех портах. Каждый из них откроет разные цепи, а это то, что вам нужно.

- Загрузите Tor Browser для Windows с официального сайта

- Извлеките Tor Browser несколько раз (каждый раз меняйте имя целевой папки)

- Пропустите первый браузер Tor и выполните шаг 4-6 для остальных экземпляров браузера Tor.

- Запустите Tor Browser, найдите about.config в строке поиска

- Найдите extension.torlauncher.start_tor в окне конфигурации tor-браузера

- Измените значение start_tor с TRUE на FALSE

- Выполните шаг 8 для всех экземпляров браузера tor, кроме последнего.

- Перейти к TorBrowser, Data, Tor, torrec-значения по умолчанию. Добавьте «SocksPort 9153» в конец файла и сохраните файл. Увеличивайте 9153 на единицу для каждого нового экземпляра браузера tor.

Создайте каталог конфигурации tor:

$> mkdir -p

Скопируйте /etc/tor/torrc в каталог конфигурации и сделайте столько копий, сколько вам нужно: например, 10

printf "torrc_%0.2s\n" | xargs -I <> /bin/cp /etc/tor/torrc "$<>"

Скопируйте /etc/torsocks.conf в каталог конфигурации и сделайте столько копий, сколько вам нужно: например, то же, что и выше 10

printf "torsocks_%0.2s.conf\n" | xargs -I <> /bin/cp /etc/torsocks.conf "$/<>"

Создайте новые каталоги данных и исправьте права собственности / разрешения:

$> sudo mkdir /var/lib/tor

Отредактируйте файлы конфигурации, чтобы соответствующие номера портов не совпадали:

Примечание: изменение CHANGETHIS на пользователя / группу пользователя, который планирует его использовать.

После этого легко приступить к работе, вы запускаете отдельные экземпляры tor, используя соответствующий файл конфигурации. Например. /usr/bin/tor -f "$/torrc_3"

Чтобы использовать это, все, что вам нужно сделать, это экспортировать переменную TORSOCKS_CONF_FILE, чтобы она указывала на соответствующий файл torsocks.conf :

Например. $> export TORSOCKS_CONF_FILE="$/torsocks_3.conf"

Чтобы перейти на другой прокси, просто запустите соответствующий tor, используя его файл torrc, и экспортируйте переменную TORSOCKS_CONF_FILE, чтобы указать на новую конфигурацию.

Вот простой псевдоним, который выполняет эту работу после того, как вы настроили его, как указано выше, и установили roxterm. Он проверит netstat , чтобы увидеть, запущен ли уже прокси, и если нет, он запустит его в отдельном окне оболочки.

/configuration_files/tor"; port=$((9050+$)); netstat -an | < ! grep -q "127.0.0.1:$"; > && roxterm -e bash -c "/usr/bin/tor -f \"$/torrc_$\"; bash"; export TORSOCKS_CONF_FILE="$/torsocks_$.conf"; >; _'

Чтобы использовать это:

Я пробовал torrc.1, torrc.2 и т.д., но это не сработало.

Однако это сработало:

- Остановите процесс tor: /etc/init.d/tor stop

- Откройте gedit /etc/tor/torrc (если вы не root, поместите sudo перед ним, чтобы получить доступ как root)

- Искать SocksPort 9050

- Теперь поместите любые порты, которые вы хотите использовать в качестве потоковых портов (SocksPort 9060, SocksPort 9070, SocksPort 9080 и т. Д.)

- Искать ControlPort 9051

- Теперь поместите любые порты, которые вы хотите использовать в качестве потоковых портов (ControlPort 9061, ControlPort 9071, ControlPort 9081 и т. Д.) УВЕДОМЛЕНИЕ, ЧТО ПОРТ УПРАВЛЕНИЯ ВСЕГДА ЯВЛЯЕТСЯ SOCKSPORT + 1

- Снова запустите процесс tor: /etc/init.d/tor start

- Проверить статус tor /etc/init.d/tor status

Он должен показать что-то вроде этого:

Подсказка : некоторые строки были увеличены в многоточие, используйте -l, чтобы отобразить их полностью.

Использование Tor в цепочку не рекомендуется. Вы можете ухудшить анонимность, но не лучше.

Это приводит к неопределенному и потенциально небезопасному поведению. Теоретически, однако, вы можете получить шесть прыжков вместо трех, но не гарантируется, что вы получите три разных прыжка - вы можете получить одни и те же прыжки, возможно, в обратном или смешанном порядке. Неясно, безопасно ли это. Это никогда не обсуждалось.

Вы можете выбрать точку входа / выхода, но вы получите максимальную безопасность, которую может обеспечить Tor, когда вы оставите выбор маршрута для Tor; переопределение узлов входа / выхода может нарушить вашу анонимность способами, которых мы не понимаем. Поэтому использование Tor поверх Tor крайне не рекомендуется.

Вам следует связываться с алгоритмом маршрутизации Tor только в том случае, если вы умнее разработчиков Tor.

Использование privoxy / polipo давно устарело проектом Tor. Вам рекомендуется использовать только Браузер Tor. Только Tor Browser дает вам единый веб-отпечаток, и вы не будете выделяться.

Начиная с версии Tor 0.2.3, разные Socks, -Dns- или TransPorts проходят через разные цепи, что предотвращает корреляцию идентичности. Термин для этого - изоляция потока. Получите это, вы можете добавить в torrc .

. и все они будут работать по разным схемам.

Когда вы используете Tor Browser, вы также можете использовать новую функцию идентификации Tor Button. Нажмите на кнопку Tor (зеленый лук) и выберите новую личность. Это сбросит все состояния браузера и изменит схему Tor.

Обратите внимание: при использовании изоляции потока прохождение разных цепей не гарантирует получение разных выходных узлов Tor. Иногда Tor будет использовать только другую защиту от входа или среднее реле. Это нормально.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

Чем различаются Tor Browser и Tor

Tor Browser и Tor это не одно и то же. В этой заметке я буду постоянно использовать оба термина, поэтому важно чётко понимать разницу между ними.

Сеть Tor – это большая и сложная система, позволяющая выходить в Интернет через зашифрованное соединение и с подменой IP адреса. Про саму сеть Tor предостаточно материала в Интернете и вопросы её работы я не рассматриваю в этой статье.

Когда я употребляю слово «Tor» я имею ввиду службу (программу) для компьютера. Эта программа не имеет графического интерфейса – она работает в фоне и постоянно подключена к той самой сети Tor, о которой я говорил в предыдущем абзаце. Эта программа позволяет подключиться к ней через протокол SOCKS и, следовательно, таким образом воспользоваться сетью Tor.

Tor Browser – это набор из нескольких компонентов, главные его поставляющие:

- служба Tor

- веб-браузер Firefox

- плагины и настройки Firefox, улучшающие защиту анонимности (поскольку только смена IP адреса без принятия других мер может быть недостаточной и сохраняется опасность деанонимизации)

Итак, если вы хотите только скрыть свой IP или обойти региональные блокировки при просмотре веб-сайтов, то вам достаточно Tor Browser.

Если же вам нужно больше – использование сети Tor другими программами, помимо веб-браузера, настройка скрытого сервиса и так далее, то вам необходимо использовать службу Tor.

В этой статье я покажу различные трюки использования и Tor Browser, и службы Tor.

Если вы уже сейчас поняли, что браузера Tor вам недостаточно и вам нужна служба Tor, то перейдите к статье «Tor в Windows: установка службы, создание скрытого сервиса, использование браузерами и для пентеста». Ознакомьтесь с ней, а затем возвращайтесь сюда – поскольку эту статью можно считать продолжением того материала с продвинутыми трюками.

Описание некоторых подсказок и методов работы я разбил на две части: теория и практика. Теория позволяет понять почему именно мы действуем так, а не иначе и для чего нужен каждый шаг. Если у вас мало времени, то можно пропускать теорию и переходить сразу к пошаговым инструкциям – но я настоятельно рекомендую её читать, чтобы вы действовали более осмысленно и могли в случае необходимости модифицировать действия для тонкой подстройки под ваши задачи.

Одновременный запуск нескольких Tor Browser с разными IP

Проблема: может возникнуть необходимость одновременно подключаться к разным сайтам с различными IP адресами либо к одному сайту с разными IP. Если попытаться запустить два экземпляра Tor Browser, то вы столкнётесь с ошибкой:

Если же попытаться запустить из разных папок, то возникнет такая ошибка:

Теория

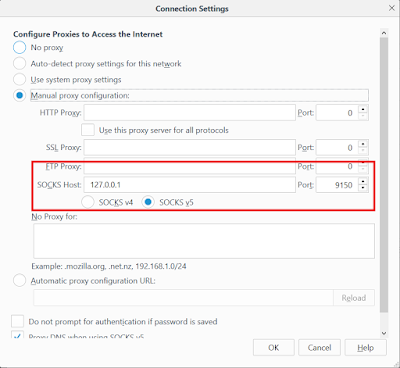

Tor Browser при своём старте запускает в фоне службу Tor. Эта служба начинает прослушивать порт 9150. Затем веб-браузер подключается к этому порту и начинается обмен данными с сетью Tor.

Когда вы пытаетесь запустить Tor Browser второй раз, то выполняется проверка, не запущена ли уже служба Tor, поскольку программы не могут прослушивать одновременно один и тот же порт и по этой причине невозможно запустить одновременно два экземпляра Tor Browser.

Выход из этой ситуации: изменить во втором (и во всех последующих) экземплярах Tor Browser порты на другие, не занятые. При этом нужно помнить, что нужно менять порт как службы Tor, так и настройки веб-браузера, который по умолчанию подключается к порту 9150.

Но это ещё не всё. Служба Tor работает в фоне и когда мы закрываем окно веб-браузера, эту службу нужно остановить – для того, чтобы мы могли успешно запустить Tor Browser в следующий раз. Для отправки команд (например, сменить IP адрес или остановить службу) используется управляющий порт (ControlPort). То есть Tor Browser запускает службу Tor так, что она прослушивает порт 9150, через которые выполняется обмен данными с сетью Tor и порт 9151, через который веб-браузер даёт команды службе Tor.

Чтобы в этом убедиться, при запущенном Tor Browser выполните две команды:

Вы увидите, что действительно используются оба порта.

Если мы поменяем порт 9150, но не изменим управляющий порт, то второй экземпляр Tor Browser всё равно не запустится! Следовательно, нам нужно поменять настройки двух портов и для службы Tor и для веб-браузера.

Как запустить несколько Tor Browser с разными IP

Скачайте Tor Browser. Установить его столько раз, сколько вам нужно экземпляров Tor Browser. Не получится просто сделать копии одной и той же установленной папки, поскольку ярлыки будут одинаковыми и хотя вы будете открывать разные папки, ярлыки в них всех будут указывать на один и тот же исполнимый файл.

В первом Tor Browser можно ничего не менять – он будет использовать настройки по умолчанию. Будем делать изменения начиная со второго. Можно использовать любые незанятые порты, я буду, к примеру, во втором Tor Browser использовать порты 9160 и 9161, в третьем 9170 и 9171 и так далее.

Запустите Tor Browser.

В адресно строке браузера введите about:config и нажмите кнопку «Я принимаю на себя риски!»:

Найдите network.proxy.socks_port – используйте поиск для ускорения процесса:

И заменим, к примеру, на 9160.

Теперь найдите настройку extensions.torlauncher.control_port:

Меняем на новый контрольный порт, например, 9161.

Закройте Tor Browser.

На этом настройка закончена – в старых инструкциях вы можете встретить дополнительные шаги, в том числе редактирование файла torrc-defaults – теперь это не требуется! Современный Браузер Tor самостоятельно запускает службу Tor с правильными портами.

Повторите описанные действия для каждого последующего экземпляра браузера.

Как запустить Tor без браузера

Возможно, вы не знаете об Expert Bundle – это отдельный Tor без браузера. О том, где его скачать и как установить рассказано в уже опоминавшейся статье.

Если вы знаете об отдельной службе Tor, но вы хотите, например, использовать настройки Тор, которые предоставляет Tor Browser, то возможно два варианта: быстрый или правильный.

Быстрый способ заключается в том, что откройте Tor Browser с нужными вам настройками подключения. Пока открыто окно веб-браузера, вы можете подключаться к сети Tor используя порт 9150.

Более правильным является способ запуска Tor из Expert Bundle с нужными настройками.

Вам не нужно будет держать постоянно открытым окно веб-браузера, чтобы пользоваться сетевыми мостами и другими возможностями. Далее я покажу как настроить работу службы Tor из Expert Bundle с дополнительными возможностями.

В моих примерах папка Тор размещена в C:\Tor\ и конфигурационный файл называется torrc (то есть C:\Tor\torrc).

Настройка Tor для работы через ретранслятор типа мост

Теория: некоторые провайдеры Интернет-услуг блокируют работу Tor. Они могут использовать различные подходы, например, блокировать подключения ко всем IP сети Tor либо анализируя трафик и, если он определяется как принадлежащий сети Tor, блокируют его.

Для обхода такой блокировки можно использовать ретрансляторы. Мост – один из разновидностей ретрансляторов. Поскольку известны не все IP адреса мостов, то есть шанс обойти блокировку Tor’а.

Чтобы это работало, нужен obfs4 и список актуальных IP адресов мостов. В виде исходного кода obfs4 можно получить здесь:

Он написан на языке Go. Вы можете скомпилировать исполнимые файлы из исходного кода. Я же возьму бинарники из Tor Browser. Нужные файлы находятся в папке \Browser\TorBrowser\Tor\PluggableTransports\ вашего Tor Browser. Скопируйте эту папку в C:\Tor\.

Выберите obfs4 и нажмите кнопку «Получить мосты!»:

Вам будет дан список из трёх адресов. Скопируйте одну из этих строк.

Теперь в файл C:\Tor\torrc добавьте:

Вместо СТРОКА вставьте одну из тех длинных строк, которую мы получили на предыдущем шаге:

Должно получиться примерно так:

Обратите внимание на строки, в которых говорится об использовании моста:

А строка Bootstrapped 100%: Done говорит о том, что подключение прошло успешно.

Обратите внимание, что obfs4proxy.exe не выгружается после остановки Tor и даже после закрытия консоли:

Вам нужно вручную остановить этот процесс.

Для добавления в автозагрузку с настройками:

Подключение к Tor через прокси

Вы можете подключаться к Tor через прокси. Поддерживаются такие виды прокси как:

В качестве Proxy_IP впишите IP адрес прокси-сервера, и замените 8888 порт на нужный.

Если на прокси нужно ввести имя пользователя и пароль, то сделайте это так:

Вместо USER впишите имя пользователя, а вместо PASS впишите пароль.

При подключении через SOCKS5-прокси, добавьте в конфигурационный файл:

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

Если нужно авторизоваться, то имя пользователя и пароль можно ввести так (замените USER и PASS на действительные данные):

При подключении через SOCKS4-прокси, добавьте в конфигурационный файл:

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

SOCKS4 не поддерживает аутентификацию.

Подключение только к определённым портам

Настройка Tor, когда файервол разрешает только подключение к портам 80 и 443:

Сохранение истории и паролей в Tor Browser

Вновь вернёмся в Tor Browser. По понятным причинам по умолчанию в нём отключено сохранение логинов и паролей. Тем не менее, если вы используете этот браузер только для обхода блокировок сайтов или смены IP, то такие настройки являются излишними.

Если вы хотите, чтобы сайты сохраняли введённые вами пароли, то перейдите в Настройки, далее Приватность, снимите галочку «Всегда работать в режиме приватного просмотра».

Перейдите в Настройки, далее Защита и поставьте галочку напротив «Запоминать логины для сайтов».

Заключение

Мы рассмотрели некоторые подсказки для продвинутого использование службы Tor. Также рекомендуется для ознакомления следующий материал:

Если у вас всё ещё остались вопросы – задавайте их в комментариях к этой статье.

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

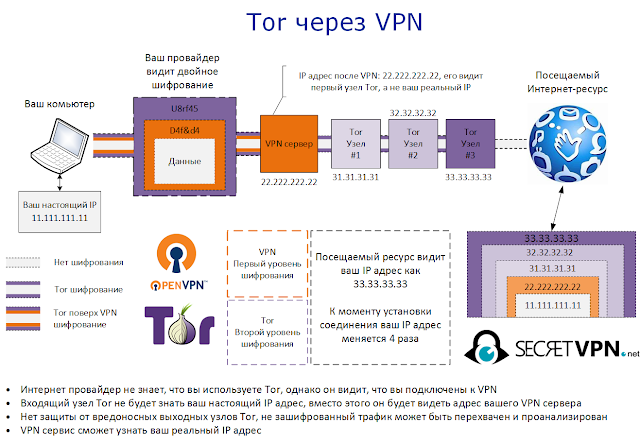

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

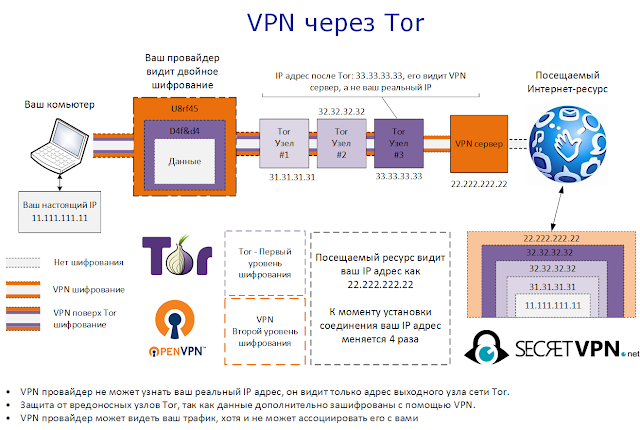

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

Настройка VPN через Tor с помощью браузера Tor.

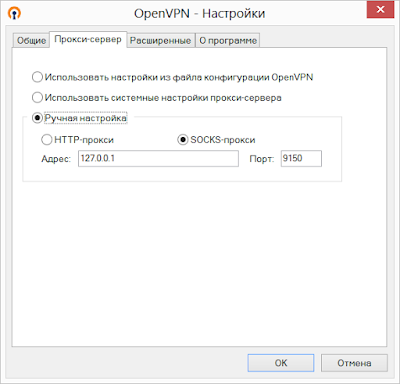

1. Запустите Tor браузер, перейдите в меню настроек (Options), далее Advanced -> Network -> Settings. Перед вами откроется окно настроек Прокси. Здесь нет особой необходимости что-то менять. Видно, что пока включен Tor браузер ваш компьютер работает как SOCKS v5 прокси и принимает соединения на порту номер 9150.

Настройка VPN через Tor с помощью Expert Bundle.

1. Скачайте Expert Bundle c официального страницы загрузки и поместите в выбранную папку. Мы это сделали в папку tor на диске C:.

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

Недостаток такой схемы еще большая потеря скорости соединения по сравнению с предыдущими конфигурациямиВредоносные выходные узлы Tor

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

Читайте также: