Как взломать тор браузер

Если ты считаешь, что Tor - это исключительно средство для обеспечения

приватности в сети, то ты неправ дважды. Во-первых, его распределенную сеть

можно использовать в разных целях. А, во-вторых, не так уж безопасен черт, как

его малюют. Увы.

Замечательный инструмент для обеспечения анонимности и сохранности данных в

сети хорош по многим причинам. Сразу остаются не у дел любые сниферы, в том

числе установленные и на интернет-маршрутизаторах, потому как весь трафик

передается через цепочку узлов исключительно в зашифрованном виде. Крайне

затруднительно или, если полностью поверить разработчикам, то даже невозможно

становится отследить источник отправки данных благодаря постоянно меняющимся

цепочкам специальных узлов-посредников, через которые передаются данные. Кто не

пробовал использовать Tor, чтобы банально сменить свой IP? Минус на первый

взгляд один - скорость работы. Каждый из нодов, входящих в цепочку, вносит

серьезную задержку, как по времени отклика, так и банально по ширине канала. В

результате получаем анонимное соединение. Анонимное и модемное :). Но диалапный

коннект - это не самая главная проблема активных пользователей Tor. Гораздо

сильнее их должно волновать, что любые данные можно перехватить и, черт подери,

сделать это просто!

Откуда берутся. ноды

Чтобы пустить трафик приложения через Tor, достаточно указать в настройках

прокси - адрес локального SOCKS-сервера. В случае, если такой возможности не

предусмотрено можно использовать соксофикатор (например, Sockcap), но помнить

при этом, что через сокс можно пустить только TCP-трафик. Впрочем, для

большинства пользователей намного более интересны будут готовые сборки (так

называемые Bundles), включающие сам Tor, а также преконфигурированные браузер

Firefox и IM-клиент Pidgin. Поставил и все работает! Кстати говоря, для большего

удобства для Firefox'а реализован плагин

Torbutton.

Щелкнул - и весь безопасно трафик уже передается через цепочку промежуточных

узлов. Что вообще представляют собой эти узлы и как в принципе устроен Tor?

Попробуем разобраться.

Где зарылась собака?

Итак, маршрут постоянно меняется, данные через промежуточные узлы проходят в

виде белиберды, т.е. в зашифрованном виде - где подвох? Он есть. Ведь, как

серьезно бы ни защищались данные, как изощренно не выбирался и запутывался

маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так

их можно доставить до места назначения. Эта операция осуществляется на последней

ноде в цепочке - так называемой выходной нодой (Exit Node). Если на таком узле

установить снифер, то данным ничего больше не останется, как прямиком попасть в

логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять

Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом

количестве энтузиастов, участвующих в проекте и предоставляющие свои домашние

компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге -

твой билет их ряды.

Да здравствует Exit node!

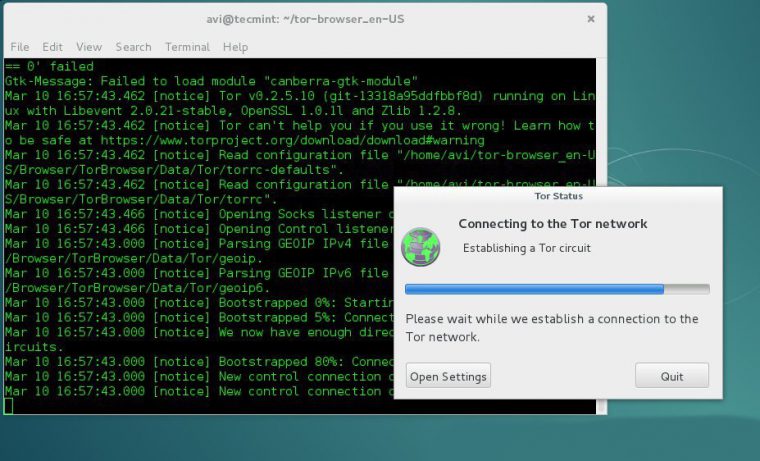

Ну что ж, приступим. Для экспериментов нам понадобится любой никсовый

дистрибутив, пускай даже это будет

Backtrack,

запущенный с флешки, или Ubuntu на виртуальной машине - это совершенно не нужно.

Далее потребуется последняя версия Tor (на момент публикации - 0.2.1.19).

Любители GUI также могут скачать и установить Vidalia - мы же будем работать в

консоли. Итак скачиваем пакет, распаковываем и устанавливаем. Я думаю на этой

стадии никаких проблем быть не должно.

Для Tor'а важно, чтобы часы были установлены точно. В противном случае -

синхронизируем с публичными серверами времени. Забегая вперед скажу, что для

запуска Tor лучше создать отдельного пользователя - делается это командой

adduser. Я создал себе пользователя toruser: uid=111(toruser) gid=10(wheel)

groups=0(wheel),10(wheel). Теперь нужно создать файл конфигурации. Tor

использует для хранения своих данных папку .tor в домашней директории

пользователя (/home/toruser). Создаем папку .tor, создаем в ней файл torrc и

открываем его в текстовом редакторе.

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor'а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат "ExitPolicy Accept | reject address:port". По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

HashedControlPassword – хеш пароля для доступа и конфигурации

Tor-сервера (чтобы никакой злобный хакер не смог переконфигурировать наш

сервер), создается при помощи команды: tor --hash-password.

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

SocksListenAddress - адрес, по которому Tor будет ждать подключений от

приложений, работающих через SOCKS. Формат: SocksListenAddress IP[:PORT]

Установим IP в 127.0.0.1, а порт оставим дефолтным (9050). Это понадобится нам,

если мы захотим использовать Tor в связке с Privoxy или другими прокси.

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

$ tor -f /home/toruser/.tor/torrc

Вот и появился наш сервер в списке. Посмотрим на строчку ниже HelloHacker.

Что мы видим: s Exit Fast Running V2Dir Valid. Exit - означает, что мы являемся

Exit Node!

Ловись-ловись, рыбка

Итак, выходная нода настроена, запущена, добавлена в базу - кто-нибудь

обязательно ею воспользуется уже в самое ближайшее время. Что ж, остается только

запустить любимый снифер Wireshark, выбрать Интерфейс, смотрящий во внешнюю сеть

и включить захват пакетов. А дальше нужно чуть подождать. В большинстве случаев

пакеты начинают сыпаться в логи уже очень скоро :))

$ python sslstrip.py -a -l 8080 -w today.log

$ iptables -t nat -I OUTPUT -p tcp -m owner -uid-owner 111 --dport 80 -j

DNAT --to-destination 127.0.0.1:8080

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? 🙂

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Укажем Nmap использовать сканирование с полным соединением: " proxychains

nmap -sT -PN 92.241.175.142 "

Прокачиваем скорость

$ bootstrap.sh --libdir=/usr/lib --includedir=/usr/include

$ ./bjam --prefix=/usr

$ ./bjam install

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

$ ln -s /usr/lib/libboost_system.so.1.40.0 /usr/lib/libboost_system-mt.so

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

@proxychains nmap -sT -p 80,443,21,23 92.241.175.142

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

Tor Scanner

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor'у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох 🙂

Вывод может быть один - используя Tor будь осторожен. Да, система

обеспечивает неплохой уровень анонимности, но не может защитить твои данные от

перехвата. И пусть ты даже ты убедился, что на последнем узле не запущен

sslstrip, все равно никто не даст гарантии, что проходящие пакеты не дампятся

снифером. С другой стороны необязательно рассматривать Tor как исключительно

инструмент для анонимного серфинга в Сети. Несколько наших примеров - тому в

подтверждение.

Держать Exit Node - задача для крепких парней

Скрытые сервисы - уникальная фишка Tor

Специализированные ОС

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

Многие из нас хотят оставаться анонимными в Сети, но обычные браузеры не позволяют этого сделать. Для таких людей есть Tor.

Внимание: Госдума приняла во втором чтении законопроект о запрете обхода блокировок с помощью анонимайзеров.

Tor Browser – современный браузер с акцентом на приватность. Программа бесплатная, позволяет оставаться анонимным и обходить цензуру.

Итак, Tor Browser:

Как это работает

Браузер работает на основе сети Tor, которая, в свою очередь, состоит из тысяч серверов по всему миру. Он скрывает ваш реальный IP-адрес и подменяет его иностранным.

Передача данных происходит через три случайных ретранслятора. Каждый участок пути шифруется, так что никто не может определить ни ваше местоположение, ни входящий/исходящий интернет-трафик.

Из-за того, что все данные проходят через волонтерские сервера, скорость соединения может оказаться гораздо ниже, чем хотелось бы.

Что нельзя делать в Tor

Загрузка и настройка Tor Browser

Напрямую. Доступ к Сети не ограничен, Tor не заблокирован и не запрещён на законодательном уровне.

Ограниченный доступ. Доступ к Интернету ограничен, либо Tor заблокирован или запрещен. Можно использовать в тех местах, где действует слежка за трафиком.

И если первый вариант — самый простой, то со вторым придётся немного заморочиться.

Шаг 1. Если у вас ограничен доступ к Сети, то нажимайте Настроить.

Шаг 2. Выбираем Да на вопрос о цензуре.

Шаг 3. Жмём Далее для перехода к настройке мостов. Выбираем Подключиться к предопределённым мостам.

Шаг 4. Нажмите Далее для настройки прокси.

Если вам требуется настроить прокси, перейдите в параметры вашего привычного браузера. Обычно они находятся в разделе Настройки -> Дополнительные. Введите их в поля настройки Tor Browser.

Шаг 5. Нажмите Соединиться.

Убедиться в работоспособности вашего браузера можно, пройдя по этой ссылке.

Вот и всё, вы можете свободно пользоваться Tor Browser. Помните: это анонимная Сеть, поэтому история посещения не сохраняется на жестком диске.

(15 голосов, общий рейтинг: 4.33 из 5)

Так уж иногда случается, что фантастические и шпионские сюжеты оказываются не только плодом больной фантазии автора, а самой настоящей правдой. Еще совсем недавно какой-нибудь параноидальный фильм о тотальной слежке государства за человеком воспринимался как очередная сказка, игра воображения автора и сценаристов. До тех пор, пока Эдвард Сноуден не обнародовал информацию о PRISM — программе слежения за пользователями, принятой на вооружение Агентством национальной безопасности США.

Обратная сторона Tor

Как бы радужно все ни выглядело со стороны, в вопросах собственной анонимности (а значит, безопасности) слепо полагаться на популярность инструмента и многочисленные высказывания о его надежности просто глупо. Во-первых, всем давно известно, что последняя нода в цепочке Tor видит трафик в чистом виде (незашифрованным). А это просто отличный вариант для отлова чужих логинов/паролей. В свое время мы показывали, как можно стать последней нодой и с помощью sslstrip грабить чужие пасы. Во-вторых, уязвимости стороннего ПО. Яркий пример — недавний арест Эрика Оуэна Маркеса, основателя хостинга Freedom Hosting, на котором располагались ресурсы, распространяющие детскую порнографию, — теперь его ждут «в гости» лет на тридцать власти США. В результате компрометации ПО веб-серверов удалось вычислить их реальное местонахождение, а также внедрить специальный iframe, при открытии которого пользователь перенаправлялся на связку эксплойтов, использующих уязвимость в Mozilla Firefox 17, входящем в Tor Browser Bundle (код JavaScript-эксплойта можно посмотреть тут, а тут исследование принципа его работы). Алгоритм работы был следующим: после загрузки Iframe и срабатывания эксплойта пользователю присваивался специальный UUID, который затем вместе с MAC-адресом отправлялся через обычное сокетное соединение (в обход Tor) на определенный сервер (полезная нагрузка эксплойта — bit.ly/16VWqsa). После компрометации ПО веб-серверов ресурсам дали еще какое-то время поработать, чтобы таким образом вычислить как можно больше педофилов. Как видишь, размещение ресурса внутри Tor-сети не уберегло его владельца от поимки. Если добавить к этому также, что еще в далеком 2008 году была предложена атака, позволяющая теоретически получить реальные IP-адреса пользователей сети Tor (см. доклад «Simulating a Global Passive Adversary for Attacking Tor-like Anonymity Systems»), то следует поостеречься полностью доверять ему свою безопасность. Впрочем, и на официальном сайте написано, что не стоит рассчитывать на полную анонимность при его использовании.

Консоль маршрутизатора I2P

А как насчет безопасного и анонимного обмена файлами? Для такой цели можно прибегнуть к помощи GNUnet bit.ly/hMnQsu — фреймворка для организации безопасной P2P-сети, не требующей централизованных или любых других «доверенных» сервисов. Основная цель проекта — создание надежной, децентрализованной и анонимной системы обмена информацией. Все узлы сети работают как маршрутизаторы, шифруют соединения с другими узлами и поддерживают постоянный уровень нагрузки на сеть. Как и во многих других решениях, узлы, активно участвующие в работе сети, обслуживаются с более высоким приоритетом. Для идентификации объектов и сервисов используется URI, который выглядит как gnunet://module/identifier , где module — имя модуля сети, а identifier — уникальный хеш, идентифицирующий сам объект. Интересная фича — возможность настроить уровень анонимности: от нуля (не анонимно) до бесконечности (по дефолту стоит единица). Для безопасной передачи все файлы шифруются с помощью ECRS (An Encoding for Censorship-Resistant Sharing — шифрование для устойчивого к цензуре обмена файлами). GNUnet является расширяемым, на его основе можно строить новые P2P-приложения. Помимо файлообмена (наиболее популярного сервиса), существуют альтернативные службы: простейший чат, находящийся сейчас в полумертвом состоянии, а также распределенный DNS. Ну и как обычно, за анонимность приходится расплачиваться: высокой задержкой, низкой скоростью работы и достаточно высоким потреблением ресурсов (что характерно для всех децентрализованных сетей). Плюс присутствуют проблемы обратной совместимости между различными версиями фреймворка.

Анонимная одноранговая сеть GNUnet

RestroShare bit.ly/cndPfx — это открытая кросс-платформенная программа для построения децентрализованной сети по принципу F2F (Friend To Friend), использующая GPG. Основная философия заключается в обмене файлами и общении только с доверенными друзьями, а не со всей сетью, из-за чего ее часто относят к darknet. Для установки соединения с другом пользователю надо сгенерировать с помощью RetroShare пару GPG-ключей (или выбрать существующую). После проверки подлинности и обмена асимметричным ключом устанавливается SSH-соединение, использующее для шифрования OpenSSL. Друзья друзей могут видеть друг друга (если пользователи включили такую возможность), но соединяться не могут. Такая вот получается социальная сеть :). Но зато можно шарить папки между друзьями. В сети существует несколько сервисов для общения: приватный чат, почта, форумы (как анонимные, так и с обычной аутентификацией), голосовой чат (VoIP-плагин), каналы, наподобие IRC.

Децентрализованная F2F-сеть

Ты можешь удивиться: при чем тут Raspberry Pi? Мы же говорим про анонимность. А при том, что сей маленький девайс поможет этой анонимности добиться. Его можно использовать в качестве роутера/клиента, предоставляющего тебе доступ к Tor/I2P-сетям или анонимному VPN. Кроме этого, есть еще один плюс. В децентрализованных сетях достигнуть приемлемой скорости доступа к внутрисетевым ресурсам можно, только если постоянно находиться в ней. Например, в I2P доверие других «чесночных роутеров» к такому узлу будет больше, соответственно и скорость выше. Держать ради этого постоянно включенным свой компьютер или заводить отдельный сервер нерезонно, а вот потратить на это всего 30 долларов вроде и не жалко. В повседневной жизни можно будет пользоваться обычным подключением, а когда надо будет анонимно выйти в Сеть — просто пускаешь весь трафик через мини-девайс и не паришься ни с какими настройками. Надо сказать, что до недавнего времени устанавливать софтину I2P, написанную на Java, на «ежевику» смысла не было. Жадной до ресурсов Java-машине никак не хватало стандартных 256 Мб оперативы. С выходом Raspberry Pi model B, несущего на борту уже 512 Мб, это стало уже вполне реально. Так что давай рассмотрим основные моменты, связанные с установкой. Допустим, мы используем Raspbian. Первым делом обновляемся:

Затем устанавливаем Java, но не стандартную из пакетов, а специальную версию, заточенную под процессоры ARM, — bit.ly/13Kh9TN (как показывает практика, стандартная сожрет всю память). Скачиваем и инсталлируем:

После чего скачиваем и устанавливаем I2P:

Чтобы превратить Raspberry в роутер для I2P, надо немного поколдовать с конфигами. Переходим в

/.i2p и начинаем редактировать файл clients.config . Там нам надо закомментировать строку

А затем в файле i2ptunnel.config заменить адреса в строках

на 0.0.0.0 . После чего можем запустить I2P-роутер, выполнив:

Также можно добавить в crontab следующие строки, чтобы софтина автоматически поднималась при запуске системы или после краша:

Большая часть времени в Сети идет не на разговоры по скайпу или общение в социальных сетях, а на простой серфинг. Но и тут нас не оставляют без присмотра. Социальные сети и прочие сайты пытаются отследить, какие ресурсы ты посещаешь, что ищешь в Сети, чтобы потом пичкать тебя рекламой по схожей тематике (стоило мне один раз посмотреть один ноутбук, как он тут же начал выскакивать повсюду в рекламе от гугла). Это быстро начинает раздражать и отвлекать от основного поиска. Да и вообще, мы заходим в Сеть не для того, чтобы показать кому-то, что мы ищем. Так что с этим надо как-то бороться.

Disconnect

Один из лучших плагинов, позволяющий скрыться от рекламной слежки, доступный для браузеров Firefox, Chrome, Opera и Safari. На официальном сайте можно посмотреть забавный анимационный ролик, демонстрирующий, как некоторые сайты следят за пользователями и мешают им сосредоточиться на поиске. После установки данного расширения на тулбаре появится кнопка, при клике на которую отобразится выпадающее окошко (дропдаун), и в нем будет наглядно показано, сколько «левых» запросов (от гугла, твиттера, фейсбука, аналитических и рекламных сайтов) было заблокировано при заходе на данную страницу. А также на сколько удалось сократить время загрузки страницы и сколько сэкономить трафика.

Adblock Plus

Еще одним способом отслеживания пользователя (а также часто и распространения малвари) служит реклама. И пусть большинство баннеров вполне безобидны, но согласись, что куча анимации и выскакивающие попапы не только раздражают, но и отвлекают внимание от искомой информации. Чтобы отключить рекламу в Firefox, Opera и Chrome, достаточно поставить расширение Adblock Plus.

DoNotTrackMe

Альтернативой популярному Disconnect, также поддерживающей все популярные браузеры, может служить DoNotTrackMe. Интерфейс у обоих расширений очень похож. Правда, в отличие от более продвинутого конкурента, DoNotTrackMe предоставляет право выбора по блокировке того или иного шпионящего сайта самому пользователю. Такой подход пригодится тем, кто хочет оставить все как есть, заблокировав лишь некоторых нарушителей.

Ghostery

Говоря про приватность и анонимность в Сети, нельзя обойти стороной использование для этих целей VPN. Мы уже рассказывали, как замутить свой VPN-сервер в облаке Amazon’а bit.ly/16E8nmJ, подробно рассматривали установку и тонкую настройку OpenVPN bit.ly/14FHItM. Всю необходимую теорию ты можешь посмотреть в этих статьях. Однако хочется еще раз напомнить, что VPN не панацея. Во-первых, возможны ситуации, когда трафик может «утечь» мимо VPN-соединения, во-вторых, в сетях, основанных на протоколе PPTP, существует реальная возможность расшифровать перехваченные данные («Такой небезопасный VPN», ][акер № 170). Так что не стоит верить в полную безопасность при использовании виртуальных частных сетей.

Obfsproxy

Во многих странах, таких как Китай, Иран, провайдеры активно борются против использования Tor’а, применяя DPI (deep packet inspection), фильтрацию по ключевым словам, избирательную блокировку и другие методы. Для того чтобы обойти цензуру, torproject выпустил специальную тулзу obfsproxy bit.ly/z4huoD, которая преобразует трафик между клиентом и мостом таким образом, что он выглядит для провайдера абсолютно безобидным.

Смеха работы obfsproxy

Это лишь наиболее популярные решения, позволяющие хоть как-то оградить свою частную жизнь от любопытных глаз Большого Брата. Возможно, в недалеком будущем появятся новые технологии или все мы будем активно пользоваться одной из рассмотренных сегодня. Кто знает… Что бы это ни было, важно всегда помнить, что никогда ни одно решение не способно дать 100%-ю гарантию защищенности. Поэтому не чувствуй себя в полной безопасности, установив Tor, I2P или что-то еще, — за чувство ложной безопасности многие уже поплатились.

«Вам не нужно быть АНБ, чтоб взломать Tor. Бюджетный способ деанонимизации» — так сформулировали тему своего доклада два хакера и пообещали через месяц на конференции Black Hat 2014 продемонстрировать, как, имея в наличии «горстку мощных серверов и пару гигабитных соединений», можно атаковать Tor, используя «базовые уязвимости в дизайне и реализации сети».

Докладчики представят дюжину кейсов: от перехвата управления ботнетом, до разоблачения сайтов с детской порнографией и торговлей наркотиками.

На конференции CCS 2013 группа исследователей из Naval Research Laboratory под руководством Aaron Johnson опубликовали статью “Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries”. Они так же разработали программу Tor Path Simulator для анализа корреляции трафика и симулирования выбора пути, которая позволяет выявлять пользователей Tor с 95% точностью.

Alexander Volynkin ученый-исследователь в CERT Cyber Security Solutions. Ведет исследования в области сетевой безопасности, анализа поведения вредоносных программ, продвинутых техник реверс-инжиниринга, и криптоанализа. Александр автор нескольких научных публикаций, книги на тему анализа поведения вредоносных программ и автор патента в области «full disk encryption». Волынкин обладатель множества наград за свои исследования и публикации.

Michael McCord аналитик уязвимостей ПО в команде Forensic Operations and Investigations в университете Карнеги-Меллон. Его исследования включают Android security, анализ вредоносных программ, ботнет-технологии и сетевую анонимность.

Читайте также: