Как посмотреть цепочку сертификатов в браузере

В рамках комплексной защиты Protect Яндекс.Браузер проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, браузер предупреждает об этом.

Зачем нужен сертификат сайта

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи, используемые при шифровании, действительно принадлежат владельцу сайта.

Чем опасен недоверенный сертификат

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

Перехватить или подменить ваши личные данные, а также прочитать вашу переписку. Получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2) и использовать их для кражи денег с вашего счета.Блокировка сайтов с недоверенными сертификатами

Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование, в Умной строке появляется значок , а вместо страницы сайта — предупреждение о невозможности установить безопасное соединение. В этом случае вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных.

Внимание. Делайте это, только если вы полностью уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным и электронным платежам!Возможные причины блокировки

Примечание. Если вы не можете установить безопасное соединение на сервисах Яндекса из-за ошибки ERR_CERT_AUTHORITY_INVALID, это означает, что в операционной системе не хватает сертификата. Обновите Windows или импортируйте сертификаты вручную. Подробнее читайте в статье Ошибка ERR_CERT_AUTHORITY_INVALID.Яндекс.Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Значит, сайт выдал сертификат сам себе. В этом случае вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификат\n.

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверия\n.

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Кроме того, возрастает вероятность того, что вы попали на фишинговый сайт.

Ключ сертификата не совпадает с закрепленным ключом Не удалось включить шифрование при соединении HSTSЗначит, браузер не смог включить шифрование и разорвал соединение. Сервер, на котором расположен сайт, обычно использует шифрование, так как на нем включен HSTS-протокол . Отсутствие шифрования может быть признаком хакерской атаки. В этом случае злоумышленники или вредоносное ПО могут перехватить ваши данные.

Если автор сертификата неизвестен

В этом случае сертификат может быть установлен либо администратором сети, либо неизвестным лицом. Вы увидите следующее предупреждение:

Вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных, нажав в диалоге Подробности , а затем Сделать исключение для этого сайта . В списке надежных сертификат будет находиться в течение 30 дней, после чего вам придется снова сделать для него исключение.

Внимание. Нажимайте кнопку Сделать исключение для этого сайта , только если вы уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным!Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Для домашнего компьютера . Обновите антивирус и просканируйте компьютер на наличие вредоносного ПО. Если антивирус обнаружит и удалит установленный злоумышленником сертификат, предупреждение в браузере больше появляться не будет. Если антивирус не удалит подозрительный сертификат, вы можете удалить его сами средствами операционной системы. Внимание. Будьте осторожны — если сертификат был установлен не вредоносным ПО, а полезной программой, его удаление может привести к нарушению работы системы. Для служебного компьютера . Для удаления подозрительного сертификата обратитесь к системному администратору. Если он не устанавливал данный сертификат, он его удалит. Если сертификат был установлен администратором, можете нажимать Перейти на сайт . Но учтите, что после этого администратор сможет просматривать ваши личные данные и электронные платежи.Если сертификат установлен программой

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими собственными. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие потенциальные опасности:

Проверяйте SSL, TLS и шифрование

Проверка SSL необходима для обеспечения правильного отображения параметров сертификата. Существует множество способов проверки SSL-сертификатов. Проверка с помощью инструментов в сети позволяет получить полезную информацию, находящуюся ниже. Она также поможет вам выявить угрозы на ранних стадиях, а не после получения жалобы клиента.

Я получил ряд вопросов после своей последней публикации «Усиление защиты Apache. Гид по безопасности» о проверке TLS и SSL. В этой статье я расскажу вам о некоторых полезных инструментах для проверки SSL-сертификатов в сети.

Symantec SSL Toolbox

Проверка CSR — очень важно проверить CSR перед отправкой для подписи запроса. Вы сможете удостовериться в том, что CSR содержит все требуемые параметры, например, CN, DN, O, OU, алгоритм и др.

Проверка установки сертификата — после установки всегда полезно удостовериться в том, что сертификат действителен и содержит необходимую информацию. Этот онлайн инструмент позволит вам проверить CN, SAN, название организации, OU, город, серийный номер, тип применяемого алгоритма, длину ключа и подробности о цепочке сертификата.

Wormly Web Server Tester

Тестирование web сервера от Wormly позволяет получить подробный обзор параметров ссылки. Обзор включает в себя данные о сертификате (CN, срок действия, цепочка сертификата), шифровании, длине открытого ключа, безопасности повторного согласования, протоколах типа SSLv3/v2, TLSv1/1.2.

DigiCert SSL Certificate Checker

Инструмент для проверки установки SSL сертификатов от DigiCert — еще один прекрасный инструмент, который позволит вам преобразовать DNS в IP адрес, узнать кто выдал сертификат, его серийный номер, длину ключа, алгоритм подписи, SSL-шифрование, поддерживаемое сервером и срок действия сертификата.

SSL Shopper

Проверка SSL от SSL Shopper — подойдет для быстрой проверки типа сервера, срока действия, SAN и цепочки доверия. Вы сможете оперативно найти ошибку в цепочке сертификата или узнать, что он не работает должным образом. Инструмент отлично подходит для устранения неполадок в работе.

GlobalSign SSL Check

Проверка конфигурации SSL от GlobalSign предоставляет очень подробную информацию о веб-сервере и SSL. Инструмент ставит баллы в зависимости от данных сертификата, поддержки протоколов, обмена ключами и надёжности шифра. Это незаменимый инструмент при настройке нового безопасного URL или проведении аудита. Обязательно попробуйте!

Qualys SSL Labs

Позволяет оценить ваш сайт в отношении безопасности SSL-сертификата. Предоставляет очень подробную техническую информацию. Советую системным администраторам, аудиторам, инженерам по интернет-безопасности для выявления и наладки “слабых” параметров.

Free SSL Server Test

- Совместимость PCI DSS

- Соответствие принципам NIST

- Размер DH

- Поддержка протоколов

- Поддержка шифров

- Откат TLS соединения

- Поддержка повторного согласования

- Основные наборы шифров

- Контент третьих лиц

COMODO SSL Analyzer

- Серийный номер

- Отпечаток

- Действительность SSL-сертификата

- Эмитент

- Поддержка протокола (SSL/TLS)

- Защита от атак Downgrade

- Безопасность повторного согласования (по инициативе сервиса или клиента)

- Сжатие

- Session tickets

- Активные наборы шифрования

SSL Checker

Что действительно хорошо в SSL Checker, так это то, что инструмент позволяет настроить напоминание (за 30 дней) об истечении срока действия сертификата. Это отлично, мне кажется, что бесплатно эту услугу больше нигде получить нельзя. Кроме того, инструмент позволяет выполнить базовую проверку таких параметров, как:

- Цепочка сертификата

- Корневой сертификат

- Алгоритм подписи

- Отпечаток

- Элементы цепочки

- SAN

HowsMySSL

Этот инструмент отличается от остальных. Он позволяет проверить клиента (браузер) и получить оценку состояния по следующим параметрам:

- Поддерживаемая версия протокола

- Сжатие

- Поддержка session ticket

- Поддерживаемое шифрование

Другие инструменты онлайн-проверки

Проверка уязвимости POODLE:

Проверка уязвимости LogJam:

Проверка уязвимости SHA-1:

Я считаю, что перечислил все бесплатные онлайн-инструменты для проверки параметров SSL-сертификата и получения достоверной технической информации для проведения аудита и обеспечения безопасности веб-приложений. Если вам понравилось, поделитесь с друзьями.

P. S. Приглашаем в наше Хостинг Кафе. Работают и активно развиваются 6 сайтов для поиска хостинговых услуг:

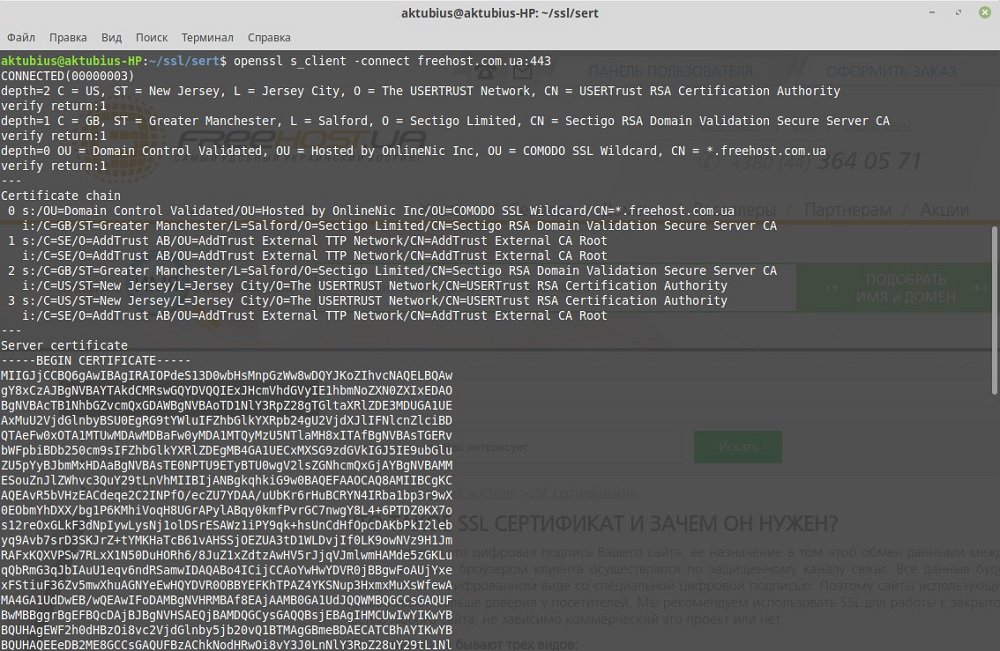

В данной статье речь пойдёт о том как проверить и собрать цепочку сертификатов с помощью консоли. О том что такое SSL сертификат Вы можете узнать из нашей статьи «SSL сертификаты — особенности и отличия».

Примеры описанные в данной статье выполнены на OS семейства Debian / Ubuntu.

Все описанные ниже команды выполняются в терминале (консоле), из директории в которой расположены все необходимые нам файлы.

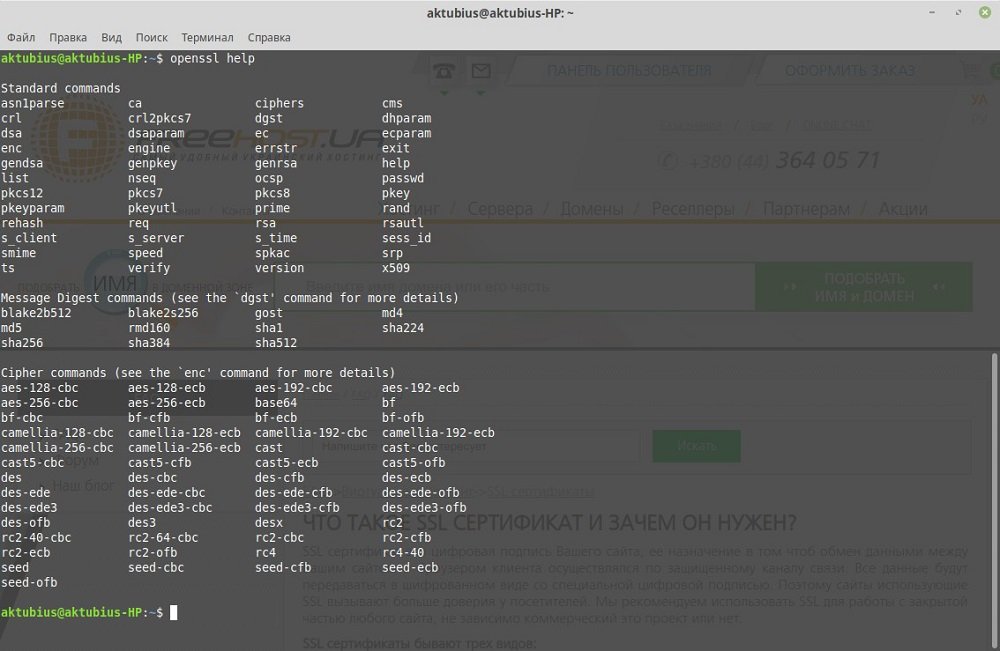

Обязательным условием для проверки является наличие установленного пакета openssl, проверить наличие очень легко, достаточно ввести команду:

При наличии пакетов Вы получите следующий вывод на экран:

В ином случае Вам стоит установить данный пакет, для этого выполните команду

apt install openssl

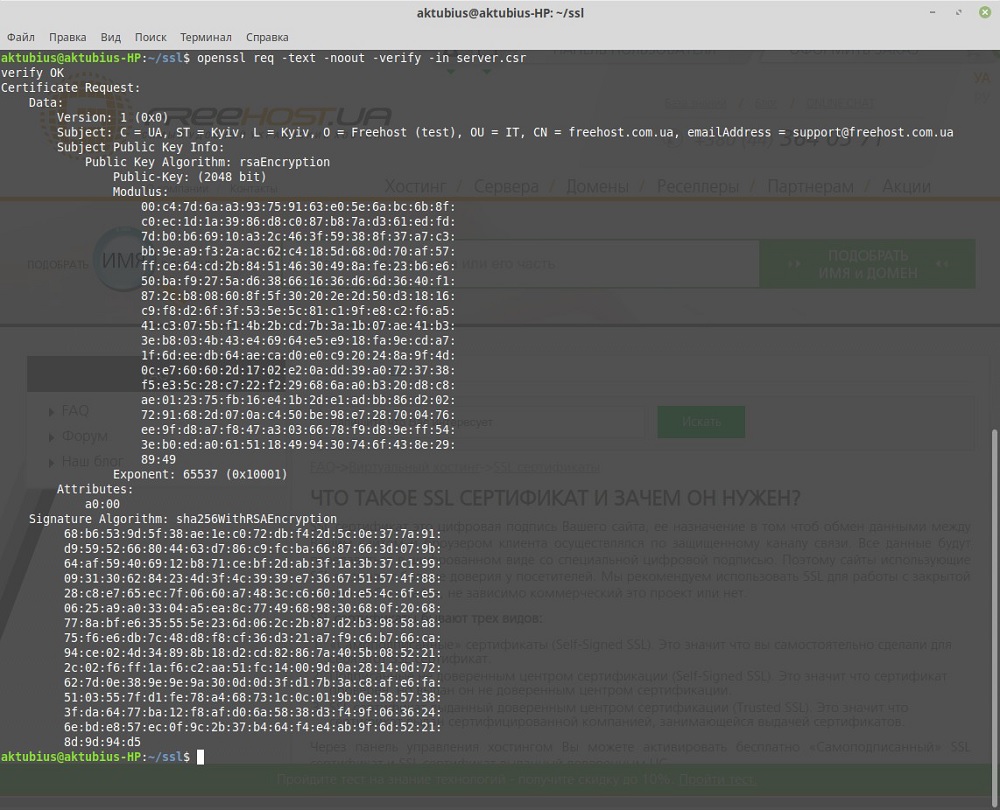

Итак, сперва проверим корректность содержимого CSR, выполняем команду

openssl req -text -noout -verify -in server.csr

Стоит обратить внимание на строку

verify — статус корректного файла должен иметь значение «OK»

Немнго о значениях поля Subject:

- C — сокращённое название страны

- ST — область, в которой расположена организация

- L — город, в которой расположена организация

- O — наименование организации

- OU — обозначение отрасли в которой работает компания

- CN — адрес сайта (доменное имя) Вашей компании

- emailAddress — это поле думаю понятно всем, это контактный адрес электронной почты

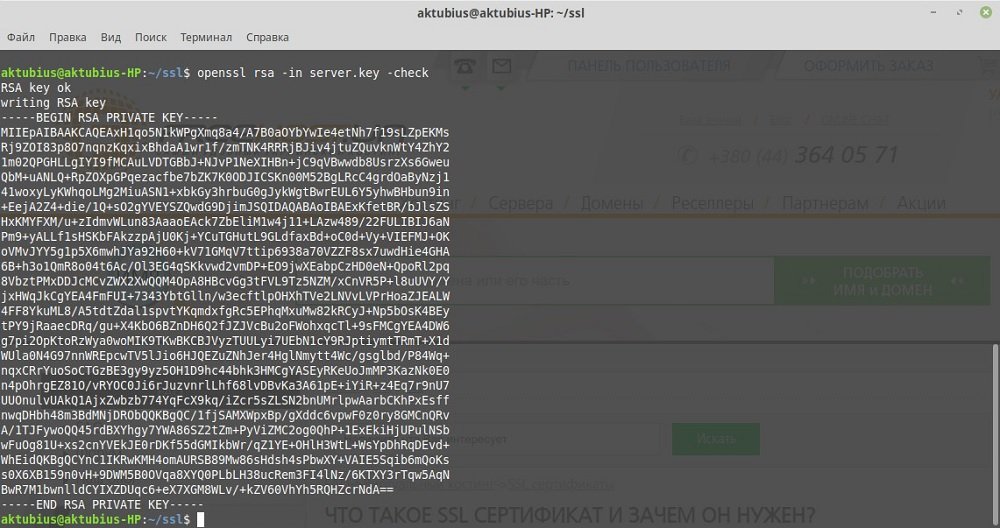

Далее необходимо проверить корректность ключа, для этого требуется выполнить

openssl rsa -in server.key -check

Опять таки для нас наиболее важной информацией является статус в поле RSA key, если

статус «ok» - с ключом всё в порядке.

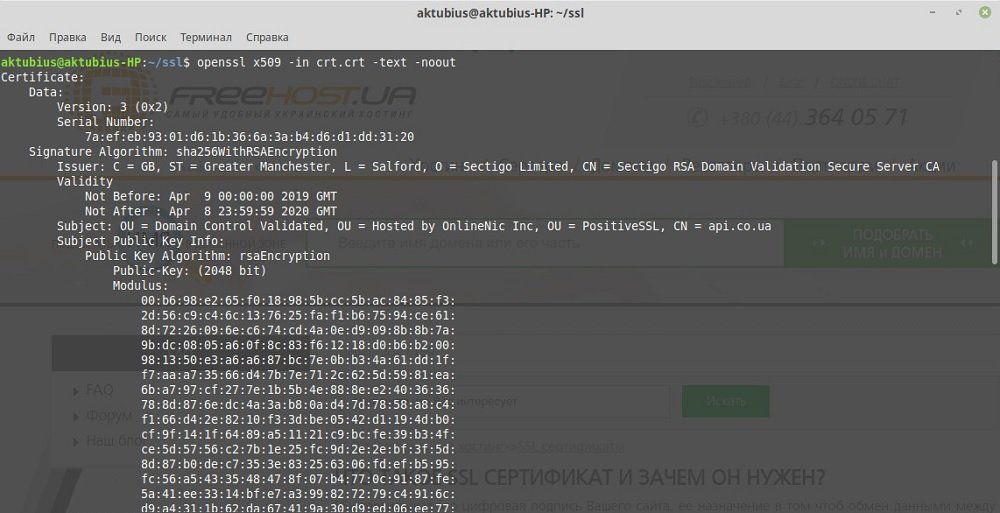

Проверяем SSL сертификат:

openssl x509 -in crt.crt -text -noout

В листинге вывода мы видим данные сертификата:

- срок действия сертификата описан в блоке периода действия (Validity)

- Not Before обозначают дату начала действия (не ранее чем)

- Not After дату конца действия (не позже)

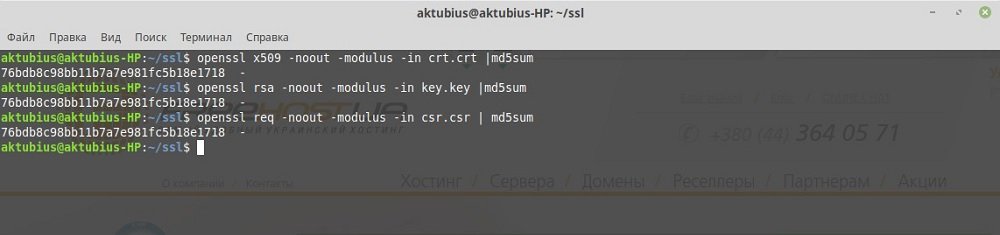

После проделанных действий необходимо сравнить соответствие полученных ключа,

сертификата и CSR.Выполняется это сравнением MD5 сумм.

openssl x509 -noout -modulus -in crt.crt |md5sum

openssl rsa -noout -modulus -in key.key |md5sum

openssl req -noout -modulus -in csr.csr | md5sum

![Сверка данніх ключа и CSR]()

Если ключ, сертификат и CSR созданы друг для друга — хешсуммы будут одинаковыми.

Соберем цепочку сертификатов.

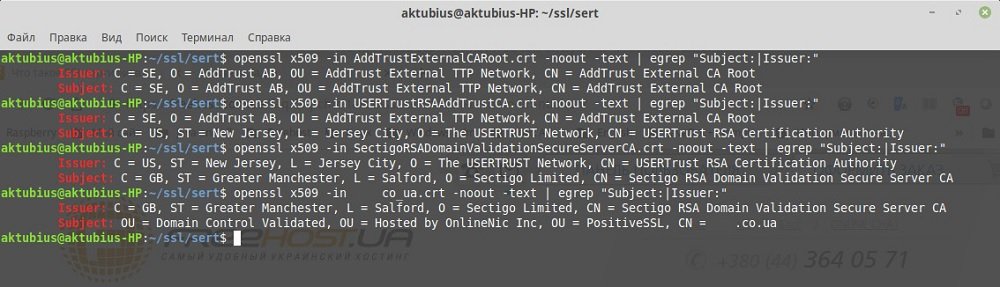

Чтобы понять в какой последовательности должны быть добавлены данные необходимо

выполнить команду :openssl x509 -in имя_сертификата.crt -noout -text | egrep "Subject:|Issuer:"

для каждого сертификата, который был прислан в архиве.

Вывод на экран получается следующего вида:

![Последовательность добавления данных]()

Сопоставив полученные данные делаем вывод о том, что сертификаты должны идти в

следующем порядке, ссразу добавляем их в bundle.cat sics_com_ua.crt > ./bundle.bundle

cat SectigoRSADomainValidationSecureServerCA.crt >> ./bundle.bundle

cat USERTrustRSAAddTrustCA.crt >> ./bundle.bundle

cat AddTrustExternalCARoot.crt >> ./bundle.bundle

Стоит обратить внимание на символы > и >>.

Одинарный знак будет перезаписывать файл в то время как двойной дописывать.

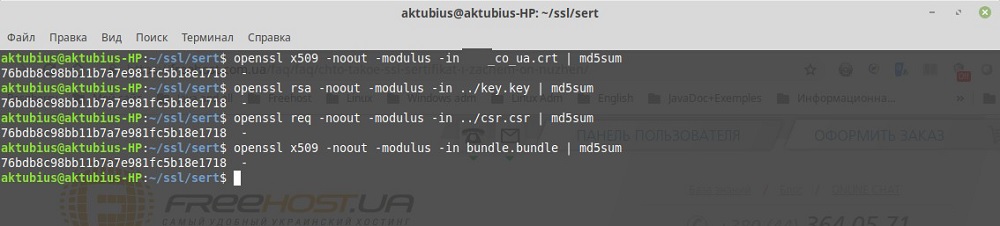

После проведённых действий производим проверку сертификатов и bundle на соответствие

по хешсумме.![Хешсумма проверки совпадает]()

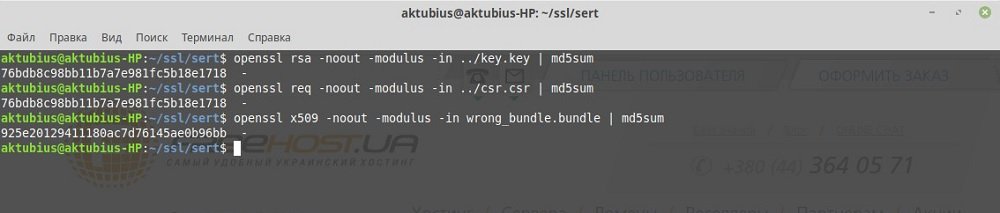

В том случае если цепочка будет собрана не верно, сумма совпадать не будет.

![Хэшсумма проверки не совпадает]()

Для проверки полной цепочки установленной на сайте необходимо выполнить команду:

![Проверка полной цепочки SSL сертификата]()

В разделе Certificate chain описывается цепочка.

У нас Вы можете заказать VPS c ОС Debian и Ubuntu. Если во время использования инструкции у Вас возникнут вопросы, наша техническая поддержка готова прийти на помощь в любое время.

Откройте хранилище сертификатов - меню "Настройки" - "Свойства браузера", вкладка "Содержание", кнопка "Сертификаты". В окне "Сертификаты" перейдите на вкладку "Личные".

![]()

2. Браузер Mozilla FireFox

Откройте хранилище сертификатов – меню "Настройки", раздел "Приватность и защита"-"Сертификаты", кнопка "Просмотр сертификатов".В окне "Менеджер сертификатов" перейдите на вкладку "Ваши сертификаты".

![]()

3. Браузер Opera

Диспетчер сертификатов можно вызвать из "Меню"-"Настройки" пункт "Безопасность", раздел Еще кнопка "Управление сертификатами". В окне "Сертификаты" перейдите на вкладку "Личные".

![]()

4. Браузер Google Chrome

Диспетчер сертификатов можно вызвать из меню "Настройки" ---> "Конфиденциальность и безопасность" ---> "Безопасность", нажмите на кнопку "Настроить сертификаты" .

![]()

5. Проверка наличия сертификата на MacOS X

Запустить приложение "Связка ключей" : Finder\Программы\Утилиты\Связка ключей\Сертификаты.

![]()

6. Браузер Microsoft Edge

Диспетчер сертификатов можно вызвать из "Меню" - "Настройки", пункт "Конфиденциальность, поиск и службы", "Конфиденциальность", "Управление сертификатами". В окне "Сертификаты" перейдите на вкладку "Личные".

![]()

Если у вас другой браузер, то информацию о том, как узнать где хранится сертификат можно прочитать в статье Персональный сертификат

Читайте также: