Как обновить сертификат outlook

Outlook поддерживает два варианта шифрования:

Шифрование S/MIME. Чтобы использовать шифрование S/MIME, отправитель и получатель должны иметь почтовое приложение, поддерживаю которое поддерживает стандарт S/MIME. Outlook поддерживает стандарт S/MIME.

Шифрование с помощью S/MIME

Перед началом этой процедуры необходимо добавить в сертификат на компьютере в нее ключей. Сведения о том, как запросить цифровой сертификат в сертификации, см. в справке Mac. Также необходимо иметь копию записей получателей сертификат с записями контактов в Outlook. Сведения о том, как добавить сертификаты контактов в Outlook, см. в справке по импорту, экспорту и удалению сертификата для контакта.

Если получатель указан в службе LDAP, например в глобальном списке адресов (GAL), используемом Microsoft Exchange Server, сертификат получателя публикуется в службе каталогов и доступен вам вместе с другими контактными данными.

Если получатель указан в LDAP службе каталогов, сертификат получателя публикуется в службе каталогов и доступен вам вместе с другими контактными данными.

В меню Сервис выберите пункт Учетные записи.

В области "Сертификат"выберите сертификат, который вы хотите использовать. Вы увидите только те сертификаты, которые вы добавили вchain для своей учетной записи пользователя Mac OSX, и сертификаты, которые действительны для цифровой подписи или шифрования. Дополнительные информацию о том, как добавлять сертификаты в keychain, см. в справке Mac.

Если вы подписаны на Microsoft 365, а также в сборке 16.19.18110915 и более новых,

Outlook для Mac 2019, 2016 и 2011

Если вы подписаны наMicrosoft 365, а также в сборке 16.19.18110915 и болееновых,

Outlook для Mac 2019, 2016 и 2011

Примечание: Функция Encrypt-Only не включена в этих версиях Outlook для Mac.

Прежде чем начать эту процедуру, необходимо добавить сертификат вchain-ключ на компьютере. Сведения о том, как запросить цифровой сертификат в сертификации, см. в справке Mac.

В меню Сервис выберите пункт Учетные записи.

В области "Сертификат"выберите сертификат, который вы хотите использовать. Вы увидите только те сертификаты, которые вы добавили вchain для своей учетной записи пользователя Mac OSX, и сертификаты, которые действительны для цифровой подписи или шифрования. Дополнительные информацию о том, как добавлять сертификаты в keychain, см. в справке Mac.

Выполните любое из описанных ниже действий.

Если вы подписаны наMicrosoft 365, а также в сборке 16.19.18110402 и более новых,

В Outlook для Mac 2019, 2016 и 2011,

У каждого сертификата есть встроенный срок действия. В Exchange Server по умолчанию самозаверяется сертификат, установленный на Exchange сервере, истекает через 5 Exchange установлен на сервере. Для обновления сертификатов Exchange можно использовать Центр администрирования Exchange (EAC) или командную консоль Exchange. Это относится к самозаверяющим сертификатам Exchange и сертификатам, выданным центром сертификации (ЦС).

Что нужно знать перед началом работы?

Предполагаемое время для завершения: 5 минут.

Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

Сертификат, выданный ЦС, нужно обновлять в выдавшем его ЦС. Если нужно изменить ЦС или возникла проблема при обновлении исходного сертификата, необходимо создать запрос нового сертификата (также известный как запрос подписи сертификата или CSR). Дополнительные сведения см. в Exchange Server запроса сертификата для органа сертификации.

Если вы обновите или замените сертификат, который был выпущен центром сертификации на подписанном пограничном транспортном сервере, вам нужно будет удалить старый сертификат, а затем удалить и заново создать пограничную подписку. Дополнительные сведения см. в разделе Процесс пограничной подписки.

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье запись "Безопасность служб клиентского доступа" в статье Разрешения клиентов и мобильных устройств.

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Возникли проблемы? Попросите помощи на форумах Exchange. Перейти на форумы можно по следующим ссылкам: Exchange Server, Exchange Online или Exchange Online Protection.

Обновление сертификата, выданного центром сертификации

Процедуры одинаковы для сертификатов, выданных внутренним (например, службами сертификации Active Directory) и коммерческим ЦС.

Чтобы обновить сертификат, выданный ЦС, создайте запрос на обновление сертификата и отправьте его в ЦС. Затем ЦС отправляет вам фактический файл сертификата, который необходимо установить на Exchange сервере. Почти аналогично выполняется запрос нового сертификата. Инструкции см. в справке Complete a pending Exchange Server сертификата.

Создание запроса на обновление сертификата для центра сертификации с помощью Центра администрирования Exchange

В Центре администрирования Exchange последовательно выберите пункты Серверы > Сертификаты.

В списке Выберите сервер выберите сервер Exchange с сертификатом, который требуется обновить.

В области сведений всех действительных сертификатов есть ссылка Обновить, которая отображается при выборе сертификата из списка. Выберите сертификат, который требуется обновить, и нажмите Обновить в области сведений.

На открывшейся странице Обновление сертификата Exchange в поле Сохранить запрос сертификата в следующий файл введите UNC-путь и имя файла нового запроса на обновление сертификата. Например, \\FileServer01\Data\ContosoCertRenewal.req . После этого нажмите кнопку ОК.

После этого запрос сертификата появится в списке сертификатов Exchange со статусом Ожидает.

Создание запроса на обновление сертификата для центра сертификации с помощью командной консоли Exchange

Чтобы создать запрос на обновление сертификата для центра сертификации на локальном сервере Exchange, используйте следующий синтаксис:

Чтобы найти значение отпечатка сертификата, который требуется обновить, выполните следующую команду:

В этом примере создается запрос на обновление сертификата со следующими свойствами:

Сертификат для обновления: 5DB9879E38E36BCB60B761E29794392B23D1C054

RequestFile: \\FileServer01\Data\ContosoCertRenewal.req

Примечания.

Параметр RequestFile принимает локальный путь или путь UNC.

Мы не использовали параметр KeySize, поэтому запрос сертификата имеет общедоступный ключ RSA 2048 бита.

Как проверить, что все получилось?

Чтобы убедиться, что вы успешно создали запрос на обновление сертификата для центра сертификации, выполните любое из следующих действий:

В Центре администрирования Exchange выберите Серверы > Сертификаты, убедитесь, что выбран сервер, на котором хранится запрос сертификата. Запрос должен быть в списке сертификатов и иметь статус Ожидающий запрос.

В командной консоли Exchange на сервере, где хранится запрос сертификата, выполните следующую команду:

Обновление самозаверяющего сертификата Exchange

Когда вы обновляете самозаверяющий сертификат Exchange, вы, по сути, создаете новый сертификат.

Обновление самозаверяющего сертификата Exchange с помощью Центра администрирования Exchange

В Центре администрирования Exchange последовательно выберите пункты Серверы > Сертификаты.

В списке Выберите сервер выберите сервер Exchange с сертификатом, который требуется обновить.

В области сведений всех действительных сертификатов есть ссылка Обновить, которая отображается при выборе сертификата из списка. Выберите сертификат, который требуется обновить, и нажмите Обновить в области сведений.

На открывшейся странице Обновление сертификата Exchange проверьте нередактируемый список служб Exchange, которым назначен существующий сертификат, и нажмите кнопку ОК.

Обновление самозаверяющего сертификата Exchange с помощью командной консоли Exchange

Чтобы обновить самозаверяющий сертификат, используйте следующий синтаксис:

Чтобы найти значение отпечатка сертификата, который требуется обновить, выполните следующую команду:

В этом примере обновляется самозаверяющий сертификат на локальном сервере Exchange, при этом используются следующие параметры:

Значение перепечатки существующего самозаверяемого сертификата для обновления BC37CBE2E59566BFF7D01FEAC9B6517841475F2D

Переключатель Force заменяет оригинальный самозаверяется сертификат без запроса подтверждения.

Закрытый ключ можно экспортировать. То есть вы можете экспортировать сертификат и импортировать его на другие серверы.

Как проверить, что все получилось?

Чтобы убедиться, что вы успешно обновили самозаверяющий сертификат Exchange, выполните одно из следующих действий:

В Центре администрирования Exchange выберите Серверы > Сертификаты, убедитесь, что выбран сервер, на котором установлен сертификат. В списке серверов убедитесь, что сертификат имеет статус Действительный.

В командной консоли Exchange на сервере, на котором вы обновили самозаверяющий сертификат, выполните следующую команду, чтобы проверить значения свойств:

В этой статье описано, как обновить самозаверяющий сертификат, используемый в доверии федерации:

Если срок действия сертификата федерации не истек, выполните действия, описанные в разделе Обновление рабочего сертификата федерации.

Если срок действия сертификата федерации истек, выполните действия, описанные в разделе Замена сертификата федерации с истекшим сроком действия.

По проекту после обновления сертификата просроченный сертификат, связанный с доверием федерации, не может быть удален из объекта доверия федерации.

Дополнительные сведения о довериях федерации и федерации см. в статье Федерация.

Что нужно знать перед началом работы

Предполагаемое время выполнения: 10 минут.

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье Запись "Федерация и сертификаты" в разделе Разрешения инфраструктуры Exchange и командной консоли.

В этой статье используется командная консоль Exchange. Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Shell.

Чтобы узнать, истек ли срок действия сертификата федерации, выполните следующую команду в командной консоли Exchange:

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Возникли проблемы? Попросите помощи на форумах Exchange. Перейти на форумы можно по следующей ссылке: Exchange Server.

Обновление рабочего сертификата федерации

Если срок действия сертификата федерации не истек, вы можете обновить его.

Шаг 1. Создание сертификата федерации

Выполните следующую команду в командной консоли Exchange, чтобы создать сертификат федерации:

Дополнительные сведения о синтаксисе и параметрах см. в разделе New-ExchangeCertificate.

В результате вы получите значение отпечатка нового сертификата. Скопируйте его из окна командной консоли Exchange. Оно понадобится вам позже.

Щелкните правой кнопкой мыши в окне командной консоли Exchange и выберите Пометить в появившемся диалоговом окне.

Выберите значение отпечатка и нажмите клавишу ВВОД.

Для других процедур в этом разделе мы будем использовать значение отпечатка пальца сертификата федерации: 6A99CED2E4F2B5BE96C5D17D662D217EF58B8F73 . Ваше значение отпечатка сертификата будет отличаться.

Шаг 2. Настройка нового сертификата как сертификата федерации

Чтобы настроить новый сертификат как сертификат федерации с помощью командной консоли Exchange, используйте следующий синтаксис:

В этом примере используется значение отпечатка пальца 6A99CED2E4F2B5BE96C5D17D662D217EF58B8F73 сертификата из шага 1.

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-FederationTrust.

Примечание: Вывод команды содержит предупреждение о необходимости обновления подтверждения записи TXT владения доменом в DNS. Вы сделаете это на следующем шаге.

Шаг 3. Обновление TXT-записи о принадлежности домена во внешней DNS

Вы можете спокойно выполнить это действие сейчас, так как TXT-запись проверяется только во время активации (шаг 5). Но чтобы обновленная TXT-запись распространилась по серверам, потребуется некоторое время (в зависимости от срока жизни DNS-записи). Подождите, прежде чем переходить к следующему шагу.

Найдите нужные значения для необходимых TXT-записей, выполнив следующую команду в командной консоли Exchange:

Команда возвращает такие сведения:

Обратите внимание, команда возвращает сведения о двух записях: для нового сертификата и текущего сертификата, который вы заменяете. Определить, какие сведения относятся к какому сертификату, можно по значению отпечатка и текстовому значению хэша, настроенному в текущей TXT-записи о принадлежности домена во внешней (общедоступной) DNS.

Обновите TXT-запись о принадлежности домена во внешней DNS. Инструкции зависят от поставщика услуг DNS, но вы можете изменить текущую TXT-запись, чтобы заменить текущее текстовое значение хэша на новое. Дополнительные сведения см. в разделе, посвященном Exchange Online, в статье Внешние записи DNS для Office 365.

Шаг 4. Проверка распространения нового сертификата федерации по всем серверам Exchange

Exchange автоматически распространяет новый сертификат федерации по всем серверам.

Чтобы проверить распространение нового сертификата федерации с помощью командной консоли Exchange, выполните следующую команду:

Примечание: В Exchange 2010 г. вывод комлета Test-FederationCertificate содержит имена серверов. Выход этого комлета в Exchange 2013 или более поздней части не включает имена серверов.

Шаг 5. Активация нового сертификата федерации

Чтобы активировать новый сертификат федерации с помощью командной консоли Exchange, выполните следующую команду:

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-FederationTrust.

Примечание: Вывод команды содержит предупреждение о необходимости обновления подтверждения записи TXT владения доменом в DNS (что вы уже сделали в шаге 3).

Как проверить, что все получилось?

Чтобы убедиться, что вы обновили сертификат федерации, выполните следующие действия:

В Командная консоль Exchange выполните указанную ниже команду, чтобы убедиться, что используется новый сертификат.

Свойство OrgPrivCertificate должно содержать отпечаток нового сертификата федерации.

Свойство OrgPrevPrivCertificate должно содержать отпечаток старого (замененного) сертификата федерации.

В командной Exchange замените адрес электронной почты пользователя в вашей организации и запустите следующую команду, чтобы убедиться, что доверие федерации <user's email address> работает:

Замена сертификата федерации с истекшим сроком действия

Если срок действия сертификата федерации уже истек, вам нужно удалить все федеративные домены из доверия федерации, а затем удалить и заново создать доверие федерации.

Если у вас несколько федеративных доменов, основной общий домен необходимо удалить в последнюю очередь. Чтобы определить основной общий домен и все федеративные домены с помощью командной консоли Exchange, выполните следующую команду:

Удалите все федеративные домены, кроме общего основного домена, выполнив следующую команду в командной консоли Exchange:

После этого удалите общий основной домен, выполнив следующую команду в командной консоли Exchange:

Удалите доверие федерации, выполнив следующую команду в командной консоли Exchange:

Создайте доверие федерации заново. Инструкции см. в перенастройке доверия федерации.

Недавно я заметил, что когда я отправляю письмо на учетную запись Gmail из Outlook 2016, получатель видит знак вопроса рядом с моим адресом электронной почты следующим образом:

Знак вопроса появляется только при отправке электронного письма из Outlook 2016. Когда я отправляю электронное письмо непосредственно с веб-почты / сервера, знак вопроса не появляется. Таким образом, указывается, что вопрос нравится в Outlook 2016.

Прочитав этот вопрос, я наткнулся на несколько статей, в которых говорится, что проблема связана с проблемами аутентификации. Другими словами, мне нужно присвоить цифровой идентификатор исходящей электронной почте, чтобы получатель мог проверить, что электронная почта пришла от меня и не была взломана после того, как она вышла из папки «Исходящие».

Чтобы получить сертификат по электронной почте, я отправился в Комодо. Здесь я скачал сертификат электронной почты и установил его на свой компьютер, просто следуя мастеру импорта, следующим образом:

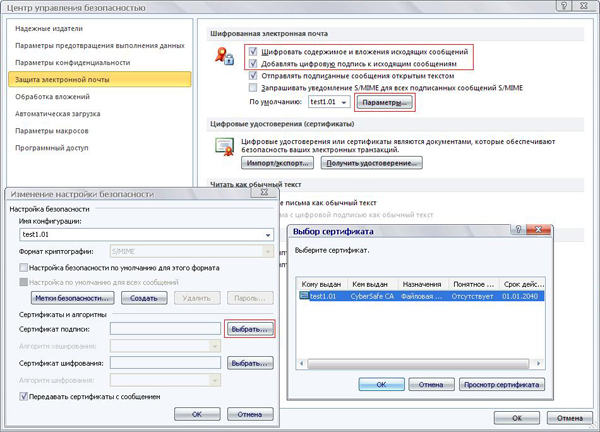

Затем я перешел к Outlook> Параметры> Центр управления безопасностью> Настройки центра управления безопасностью> Защита электронной почты и увидел, что сертификат электронной почты был автоматически заполнен следующим образом:

Насколько я знаю, это все, что мне нужно сделать, чтобы «активировать» цифровой идентификатор и, таким образом, аутентифицировать электронные письма. Нужно ли выбирать кнопку «Импорт / экспорт» в разделе «Цифровые идентификаторы (сертификаты)» и изменять дополнительные настройки? Если это так, я не уверен в соответствующих шагах, так как мне кажется, что я просто иду по кругу с процессом импорта / экспорта.

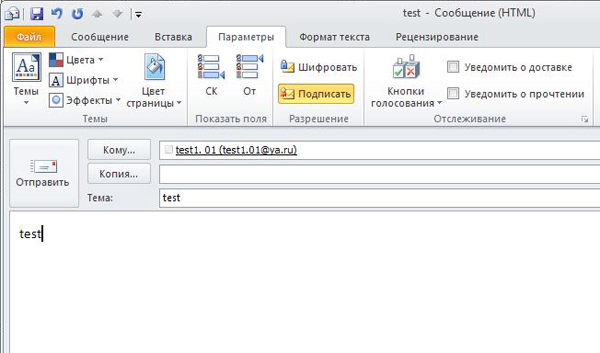

Затем я отправляюсь создать новое электронное письмо, убедившись, что на ленте выбрано следующее:

Несмотря на вышесказанное, я все еще получаю знак вопроса в Gmail, заявляя, что мне все еще нужно аутентифицировать электронную почту.

Кто-нибудь может увидеть, где я могу пойти не так?

1 ответ 1

Чтобы настроить шифрование и подпись электронной почты (и изменить настройки по умолчанию) в Outlook, выберите «Файл» -> «Параметры» -> «Центр управления безопасностью» -> «Настройки центра управления безопасностью» -> «Защита электронной почты».

С учетом сказанного, хотя я и пытался ответить на вопрос, который вы на самом деле задавали, у вас может быть другая проблема. Я предполагаю, что проблема в том, что вы обычно используете Outlook с коллегами и отправляете им электронные письма, которые ваш сервер Exchange может проверить, что они верны и надежны. Когда вы отправляете электронную почту на любой внешний адрес - например, адрес Gmail, но я ожидаю, что это произойдет и с другими внешними адресами - Outlook не может проверить, кто является получателем, и предупреждает вас, что вы, возможно, отправляете кому-то, кого вы не имею в виду (или просто, что вы отправляете за пределами компании в целом).

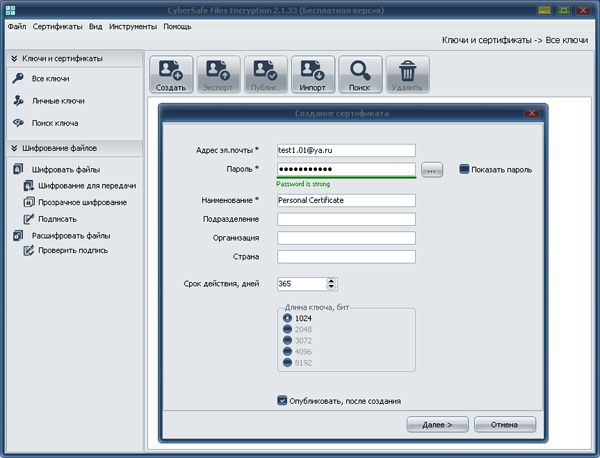

Вначале создадим персональный сертификат, содержащий вышеуказанные сертификаты, открытый и закрытый ключи, а также другую информацию. Запускаем программу, переходим на вкладку Ключи и сертификаты, выбираем Создать, заполняем необходимые поля и жмем Далее:

Произойдет генерация ключей, создание сертификатов и их запись в базу данных программы. Если была выбрана опция Опубликовать после создания, сертификат будет опубликован на сервере CyberSafe, где ваш открытый ключ будет доступен для скачивания другим пользователям.

Теперь экспортируем необходимые нам для работы с Outook сертификаты в отдельные файлы:

Сертификаты в CyberSafe создаются на основе библиотеки OpenSSL, код создания сертификата приведен ниже:

procedure TOpenSSL.CreateSignedCert(const FileName: String; OutFiles: TStringList;

const Password: String;

ValidDays: Integer; KeySize: Integer; const ExtendedKeyUsage: String;

const CommonName, Email, Organization, OrganizationalUnit, Country: String;

const CAFileSpec, CAPFXFileSpec, CAPrivateKeyPassword: String;

ARandomFileSpec: String = '';

ProgressProc: TProgressProc = nil; LogMsgProc: TLogMsgProc = nil);

var

TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec: String;

TmpCerFileSpec, TmpPfxFileSpec, TmpCsrFileSpec, TmpCASerialFileSpec, TmpExtFileSpec, TmpPemFileSpec: String;

TmpCAPrivateKeyFileSpec: String;

Subj: String;

TempDir: String;

Aborted: Boolean;

WasError: Boolean;

OutPublicKeyFileSpec: String;

begin

WasError := True;

TempDir := GetTempDir;

try

CheckIsFileExists(CAFileSpec);

// Извлекаем приватный ключ из корневого сертификата

TmpCAPrivateKeyFileSpec := TempDir + ChangeFileExt(ExtractFileName(CAPFXFileSpec), '') + '.privateKey.pem';

ExportPrivateKeyFromPfx(CAPFXFileSpec, TmpCAPrivateKeyFileSpec, CAPrivateKeyPassword);

// Все файлы создаем во временном каталоге, и только после успешного создания всех — // переносим на место постоянного хранения

TmpPrivateKeyFileSpec := TempDir + FileName + '.privateKey.pem';

TmpPublicKeyFileSpec := TempDir + FileName + '.publicKey.pem';

TmpCerFileSpec := TempDir + FileName + '.cer';

TmpPemFileSpec := TempDir + FileName + '.pem';

TmpPfxFileSpec := TempDir + FileName + '.pfx';

TmpCsrFileSpec := TempDir + FileName + '.csr';

TmpCASerialFileSpec := TempDir + FileName + '.srl';

Subj := GetSubj(CommonName, Email, Organization, OrganizationalUnit, Country);

Aborted := False;

if Assigned(ProgressProc) then

ProgressProc(13, 4, Aborted, Format('%s (%d %s). ', [StKeysGenerate, KeySize, StBit]));

if Aborted then

Exit;

CreatePrivateKey(TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec, KeySize, ARandomFileSpec);

if Assigned(ProgressProc) then

ProgressProc(13, 5, Aborted, Format('%s. ', [StGenerateCertificate]));

if Aborted then

Exit;

if Assigned(ProgressProc) then

ProgressProc(13, 6, Aborted, Format('%s. ', [StCreateCertificateRequest]));

// Создаем запрос — .csr

RunOpenSSLConsole(Format(

'req -new -key "%s" -out "%s" -days %d -subj %s',

[TmpPrivateKeyFileSpec, TmpCsrFileSpec, ValidDays, Subj]

), True, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 7, Aborted, Format('%s. ', [StCreateExtensionsFile]));

if Assigned(ProgressProc) then

ProgressProc(13, 8, Aborted, Format('%s. ', [StCreateSignedCertificate]));

// На основе запроса создаем сертификат, подписаный корневым сертификатом

RunOpenSSLConsole(Format(

'x509 -req -days %d -passin pass:%s -in "%s" -CAform DER -CA "%s" -CAkey "%s" -CAserial "%s" -CAcreateserial -out "%s" -outform DER -extfile "%s"',

[ValidDays, Password, TmpCsrFileSpec, CAFileSpec, TmpCAPrivateKeyFileSpec, TmpCASerialFileSpec, TmpCerFileSpec, TmpExtFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 9, Aborted, Format('%s. ', [StConvertCertificate]));

// Конвертируем cer => pem для следующей крманды экспорта в pfx

RunOpenSSLConsole(Format(

'x509 -in "%s" -inform DER -out "%s" -outform PEM',

[TmpCerFileSpec, TmpPemFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 10, Aborted, Format('%s. ', [StCreatePFX]));

// Делаем pfx из полученного pem и ключей

RunOpenSSLConsole(Format(

'pkcs12 -password pass:%s -export -in "%s" -inkey "%s" -name "%s" -out "%s"',

[Password, TmpPemFileSpec, TmpPrivateKeyFileSpec, FileName, TmpPfxFileSpec]

), False, nil, nil);

OutPublicKeyFileSpec := TmpPublicKeyFileSpec + '.signed';

if Assigned(ProgressProc) then

ProgressProc(13, 11, Aborted, Format('%s. ', [StExportPublicKey]));

ExportPublicKeyFromPfx(TmpPfxFileSpec, OutPublicKeyFileSpec, Password);

// А результат добавляем в список файлов

OutFiles.Add(TmpCerFileSpec);

OutFiles.Add(TmpPfxFileSpec);

OutFiles.Add(TmpPrivateKeyFileSpec);

OutFiles.Add(TmpPublicKeyFileSpec);

OutFiles.Add(OutPublicKeyFileSpec);

WasError := False;

finally

// Удаляем временные файлы

if WasError then

begin

CheckDeleteFile(TmpCerFileSpec);

CheckDeleteFile(TmpPfxFileSpec);

CheckDeleteFile(TmpPrivateKeyFileSpec);

CheckDeleteFile(TmpPublicKeyFileSpec);

CheckDeleteFile(OutPublicKeyFileSpec);

end;

CheckDeleteFile(TmpCsrFileSpec);

CheckDeleteFile(TmpCASerialFileSpec);

CheckDeleteFile(TmpExtFileSpec);

CheckDeleteFile(TmpPemFileSpec);

CheckDeleteFile(TmpCAPrivateKeyFileSpec);

end;

end;

Далее открываем Outlook и идем: Файл > Параметры > Центр управления безопасностью > Параметры центра управления безопасностью > Защита электронной почты. В разделе Шифрованная электронная почта отмечаем галками пункты:

На этом, в принципе, все:). Однако давайте убедимся в том, что у нас все работает правильно и выполним проверку шифрования “на себя”.

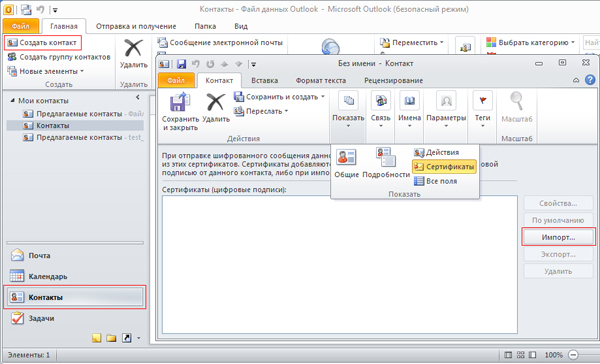

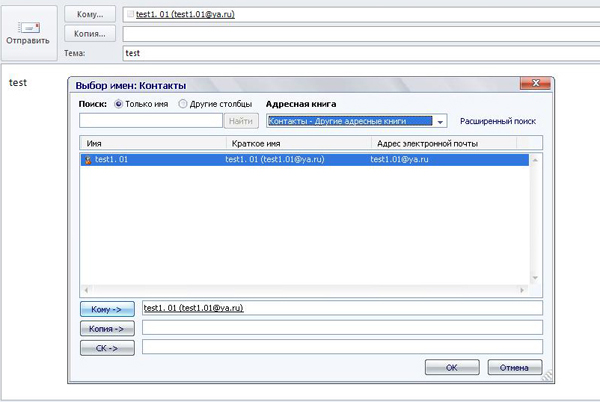

Создадим новый контакт. Идем Главная > Контакты > Создать контакт. На вкладке Общие достаточно заполнить поля Полное имя и Эл. почта, после чего переходим на вкладку Сертификаты, где нажимаем Импорт:

В проводнике Windows находим свой сертификат в формате *.cer

Если отправленное письмо не отображается во входящих, перейдите на вкладку Отправка и получение и нажмите Обновить папку.

Проверка функции шифрования “на себя” выполнена.

Получив такое письмо от другого пользователя добавляем его в Контакты (Адресную книгу). Далее необходимо экспортировать X.509 сертификат пользователя в файл и установить его в хранилище Windows. Для этого в поле с общей информацией о письме нажимаем на значок цифровой подписи и выбираем Сведения > Подробности > Показать сертификат > Состав > Копировать в файл и следуем инструкциям Мастера экспорта сертификатов. Экспортированный сертификат добавляем к контакту пользователя также, как мы делали это при проверке функции шифрования “на себя”.

В завершении хотелось бы добавить, что сделать свой открытый ключ доступным для других пользователей можно опубликовав его на публичных серверах ключей, таких как сервер CyberSafe. Естественно, там также можно попробовать найти открытые ключи интересующих вас пользователей, не дожидаясь, пока они вам их пришлют.

Поэтому в таком случае подлинность открытого ключа должна быть проверена по его электронному отпечатку. Один из самых простых способов сверить отпечаток – созвониться с владельцем открытого ключа по скайпу или по телефону.

Читайте также: