Центр управления безопасностью outlook

В этой статье содержатся сведения для администраторов об особенностях безопасности электронной почты в Microsoft Office Outlook 2007 г. В этой статье перечислены параметры безопасности, которые можно установить Outlook 2007 года в Microsoft Exchange Server среде.

Политика записи и безопасности реестра AdminSecurityMode

Outlook 2007 г. можно использовать формы безопасности общедоступных папок или групповую политику для управления безопасностью вложений и надстройок. Возможность использования параметров объекта групповой политики (GPO) для хранения параметров безопасности является новой функцией в Outlook 2007 г.

Если в среде используются общедоступные папки, а формы безопасности общедоступных папок используются в более ранних версиях Outlook, можно продолжать использовать формы безопасности общедоступных папок. Это можно сделать после внести незначительные изменения в соответствующие параметры реестра.

Outlook 2007 предназначен для использования параметров GPO для управления безопасностью вложений и надстройок. В Office Outlook 2003 г. Outlook 2007 г. не использует данные реестра для определения параметров политики или определения уровней доверия для CheckAdminSettings надстройок. Вместо этого Outlook 2007 г. для определения политики безопасности используется новая запись AdminSecurityMode реестра.

Запись AdminSecurityMode реестра использует следующую конфигурацию:

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: AdminSecurityMode

Значения:

- Использование параметров Outlook безопасности по умолчанию

Это параметр по умолчанию, если запись AdminSecurityMode реестра не присутствует.

- Используйте политику безопасности из Outlook Параметры папки

- Используйте политику безопасности из Outlook 10 Параметры папки

- Использование политики безопасности из параметров GPO

Используйте запись реестра, чтобы контролировать параметры безопасности, AdminSecurityMode Outlook 2007. Вы можете настроить Outlook 2007 г. для использования текущих параметров безопасности, опубликованных через существующие формы безопасности Outlook общедоступных папок. Кроме того, вы можете настроить Outlook 2007 для использования параметров безопасности на основе GPO.

Запись реестра AddinTrust и политика доверия надстройки

Запись реестра в Outlook 2007 г. работает точно так же, как и AddinTrust Outlook 2003 г. Следует помнить, что если значение записи реестра установлено до AddinTrust 0 (ноль), Outlook 2007 г. для использования политики безопасности, определяемой значением записи AdminSecurityMode реестра. Запись AddinTrust реестра использует следующую конфигурацию:

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: AddinTrust

Значения:

- Доверие определяется значением записи реестра AdminSecurityMode

Это параметр по умолчанию, если запись AddinTrust реестра не присутствует.

- Доверяйте всем надстройки

- Не доверяйте надстройки

Outlook 2007 г. в Exchange Server среде с использованием общедоступных папок

Если для управления безопасностью уже используются формы безопасности общедоступных папок, простейшим маршрутом миграции Outlook 2007 г. является продолжение использования форм безопасности общедоступных папок. Это можно сделать независимо от версии Exchange Server, запущенной в среде.

Чтобы убедиться, что Outlook 2007 г. использует параметры безопасности, настроенные в формах безопасности общедоступных папок, установите запись реестра AdminSecurityMode значением 1 или 2. Заданные значения зависят от того, находятся ли опубликованные формы в общедоступных папках Outlook Security Параметры или в Outlook 10 Параметры общедоступных папках.

В следующем списке AdminSecurityMode описываются значения записи реестра. В списке также описывается, как каждое значение влияет на Outlook 2007 г. в среде Exchange Server, использующей общедоступные папки, следующим образом:

- Нет записи реестра: Outlook 2007 использует параметры администрирования по умолчанию

- Outlook 2007 г. используются административные параметры по умолчанию

- Outlook 2007 г. использует настраиваемые параметры администрирования в Outlook безопасности Параметры папке

- Outlook 2007 г. в общедоступных папках Outlook 10 Параметры безопасности

- Outlook 2007 г. использует параметры GPO

Outlook 2007 г. в Exchange Server среде, в которой не используются общедоступные папки

Чтобы настроить Outlook 2007 г. для использования параметров безопасности на основе GPO, установите запись реестра AdminSecurityMode значением 3. Кроме того, если это необходимо, подтвердим, что запись реестра задает значение AddinTrust 0 (ноль).

Параметры безопасности вложений

Параметры безопасности вложений в Outlook 2007 г. следуют следующим образом.

Показать вложения уровня 1

Как правило, вложения уровня 1 блокируют. Если включить эту политику, пользователи смогут видеть вложения уровня 1 в Outlook 2007 г.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: ShowLevel1Attach

Значения:

Пусть пользователи понизили вложения до уровня 2

Если включить эту политику, пользователи могут понизить уровень безопасности вложений с уровня безопасности 1 до уровня 2. При этом пользователи могут получить доступ к вложениям уровня 1 в Outlook 2007 г. Если отключить эту политику, пользователи не смогут понизить уровень безопасности вложений.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: AllowUsersToLowerAttachments

Значения:

Отключение запроса о вложениях уровня 1 при отправке элемента пользователями

По умолчанию Outlook 2007 года подсказок пользователям при отправлении элемента с вложением уровня 1. Если вы включит эту политику, вы отключит запрос.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: DontPromptLevel1AttachSend

Значения:

Отключение запроса о вложениях уровня 1 при закрытии элемента пользователями

По умолчанию Outlook 2007 года подсказок пользователям при закрытии элемента с вложением уровня. Если вы включит эту политику, вы отключит запрос.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: DontPromptLevel1AttachClose

Значения:

Включение активации встроенных объектов OLE на месте

Outlook 2007 может включить активацию встроенных объектов OLE на месте. Это условие может потенциально позволить пользователям запускать вредоносный код, замаскированный под другой документ. Если включить эту политику, Outlook 2007 позволяет пользователям активнее использовать объекты OLE. Если отключить эту политику, Outlook 2007 г. не позволит пользователям активировать встроенные объекты OLE.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: AllowInPlaceOLEActivation

Значения:

Показать объекты пакета OLE

Outlook 2007 может отображать объекты пакета OLE. Объекты пакета OLE могут маскировать вредоносный код в качестве другого документа. Если включить эту политику, Outlook 2007 г. показаны объекты пакета OLE. Если отключить эту политику, Outlook 2007 не сможет показать объекты пакета OLE.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: ShowOLEPackageObj

Значения:

Добавление расширений имен файлов, заблокированных в качестве элементов безопасности уровня 1

В этой политике перечислены расширения имен файлов, которые продвигаются к безопасности уровня 1.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

String: FileExtensionsAddLevel1

Значения: Список расширений имен файлов, разделенных полуколоном

Удаление расширений имен файлов, заблокированных в качестве элементов безопасности уровня 1

В этой политике перечислены расширения имен файлов, пониженные до уровня 2.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Строка: FileExtensionsRemoveLevel1

Значения: Список расширений имен файлов, разделенных полуколоном

Добавление расширений имен файлов, заблокированных в качестве элементов безопасности уровня 2

В этой политике перечислены расширения имен файлов, добавленные в безопасность уровня 2.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Строка: FileExtensionsAddLevel2

Значения: Список расширений имен файлов, разделенных полуколоном

Удаление расширений имен файлов, заблокированных в качестве элементов безопасности уровня 2

В этой политике перечислены расширения имен файлов, которые удаляются из системы безопасности уровня 2.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Строка: FileExtensionsRemoveLevel2

Значения: Список расширений имен файлов, разделенных полуколоном

Настраиваемые параметры безопасности формы

Параметры безопасности для настраиваемой формы Outlook 2007 г. следуют следующим образом.

Включить скрипты в разовом Outlook 2007 г.

При включите эту политику сценарии могут запускаться в разовом формате Outlook 2007 года.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: EnableOneOffFormScripts

Значения:

Настройка запроса для настраиваемых действий Outlook объектной модели

При в действие этой политики могут возникать определенные действия при выполнении настраиваемого действия с помощью Outlook объектной модели. Вы можете настроить Outlook 2007, чтобы автоматически разрешить действие, автоматически запретить действие или подсказать пользователю.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMCustomAction

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса для свойства ItemProperty элемента управления

Эта политика контролирует работу процесса доступа для свойства ItemProperty элемента управления в настраиваемой форме. Вы можете настроить Outlook 2007, чтобы автоматически разрешить действие, автоматически запретить действие или подсказать пользователю.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMItemPropertyAccess

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Параметры безопасного программного доступа

Программные параметры безопасности перечислены следующим образом.

Настройка запроса при отправке элементов программой с помощью Outlook объектной модели

Эта политика определяет поведение, которое происходит при отправке элементов программой с помощью Outlook объектной модели.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMSend

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса при доступе программы к адресной книге с помощью Outlook объектной модели

Эта политика определяет поведение, которое происходит, когда программа обращается к адресной книге с помощью Outlook объектной модели.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMAddressBookAccess

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса при считывке адресной информации программой с помощью Outlook объектной модели

Эта политика определяет поведение, которое возникает при считыве программой сведений о адресе с помощью Outlook объектной модели.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMAddressInformationAccess

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса, когда программа отвечает на запросы собраний и запросы задач с помощью Outlook объектной модели

Эта политика определяет поведение, которое происходит, когда программа отвечает на запросы собраний и запросы задач с помощью Outlook объектной модели.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMMeetingTaskRequestResponse

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса, когда программа использует объектную модель Outlook для доступа к команде Сохранить Как сохранить элемент

Эта политика определяет поведение, которое происходит, когда программа использует объектную модель Outlook для доступа к команде Сохранить Как сохранить элемент.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMSaveAs

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса при доступе пользователей к свойству Formula объекта UserProperty

Эта политика определяет поведение, которое возникает при доступе пользователей к Formula свойству UserProperty объекта.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMFormulaAccess

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

Настройка запроса, когда программа получает доступ к данным адресов с помощью метода UserProperties.Find

Эта политика определяет поведение, которое происходит, когда программа обращается к сведениям адресов с помощью UserProperties.Find метода.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: PromptOOMAddressUserPropertyFind

Значения:

- Автоматическое отказ

- Быстрый пользователь

Это параметр по умолчанию.

О параметрах для простых операций MAPI

Изначально планировалось включить параметры для следующих операций Simple MAPI:

Однако эти параметры не были добавлены в продукт в версии Outlook 2007 года. Мы исследуем возможность добавления этой функции в параметры GPO. Эти параметры могут быть включены в будущий выпуск.

Надежные надстройки

Параметры безопасности надежных надстройок находятся следующим образом.

Список надежных надстройок

В этой политике перечислены имена файлов и значения hash, которые всегда доверяются Outlook 2007 г.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security\TrustedAddins

String: имя файла надстройки

Значение. Хеш файла, генерируемого алгоритмом безопасного хеша (SHA-1). Hash хранится в том же формате, который используется в форме безопасности.

Каждая доверяемая надстройка имеет значение строки и соответствующее значение хаши в TrustedAddins подкайке.

Параметры реестра, которые использовались в более ранних версиях Outlook

Некоторые параметры реестра, которые использовались в предыдущих версиях Outlook также применяются к Outlook 2007 г. Эти параметры реестра можно использовать вместе с формами безопасности общедоступных папок или использовать их в качестве независимых параметров. Эти параметры реестра не считаются частью Outlook групповой политики 2007 г. к безопасности вложений и надстройки.

Запись реестра DisallowAttachmentCustomization

При включив эту политику, Outlook 2007 г. отключает запись Level1Remove реестра. Однако запись Level1Add реестра продолжает работать.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: DisallowAttachmentCustomization

Значения: любое значение

Эта политика контролирует, можно ли настраивать параметры безопасности вложений с помощью ключей реестра без политики.

Запись реестра Level1Remove

В этой политике перечислены расширения имен файлов, пониженные до уровня 2.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Строка: Level1Remove

Значения: Список расширений имен файлов, разделенных полуколоном

Если запись реестра DisallowAttachmentCustomization присутствует, Outlook 2007 игнорирует Level1Remove запись реестра.

Запись реестра Level1Add

В этой политике перечислены расширения имен файлов, которые продвигаются к безопасности уровня 1.

Клавиша: HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\12.0\Outlook\Security

Значение DWORD: Level1Add

Значения: Список расширений имен файлов, разделенных полуколоном

Расширения имен файлов в этом списке заблокированы Outlook 2007 г.

Дополнительные сведения о параметрах Outlook 2007 г. см. в раздел Настройка программных параметров в Outlook 2007 г.

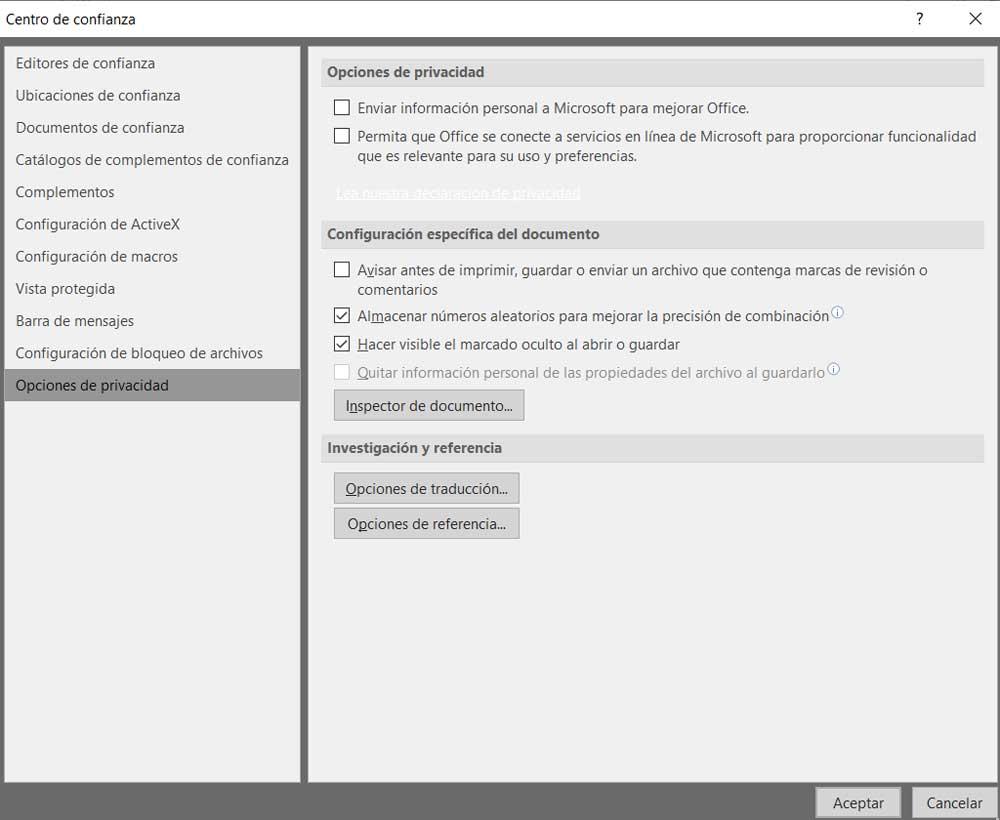

В центре управления безопасностью можно настроить параметры безопасности и конфиденциальности для программ Microsoft Office. Так как лента выглядит похоже во всех программах Office, действия, которые нужно выполнить, чтобы найти центр управления безопасностью, одинаковы для всех программ. Параметры, доступные в центре управления безопасностью, позволяют делиться документами с другими людьми, а также находить и удалять скрытые данные, которые вы не хотите сообщать другим. Дополнительные сведения о защите конфиденциальности в Office см. в заявлении о конфиденциальности корпорации Майкрософт.

Важно: Если вы используете Microsoft Office версии 1904 или более новой, параметры конфиденциальности были перемещены. Сведения о том, как получить к ним доступ, см. в параметрах конфиденциальности учетной записи.

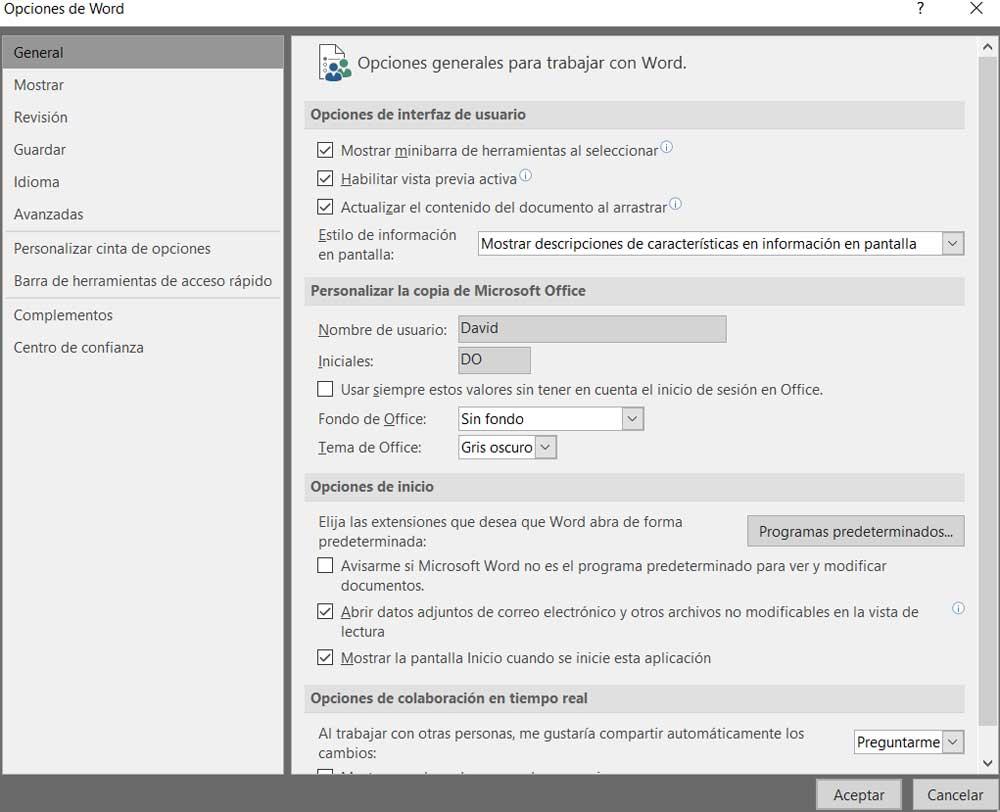

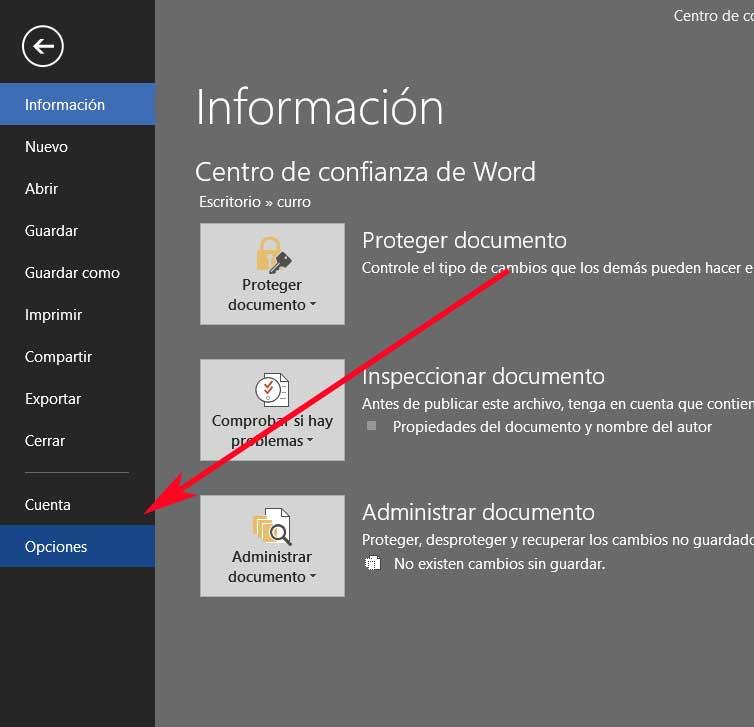

В программе Office откройте вкладку Файл и щелкните Параметры.

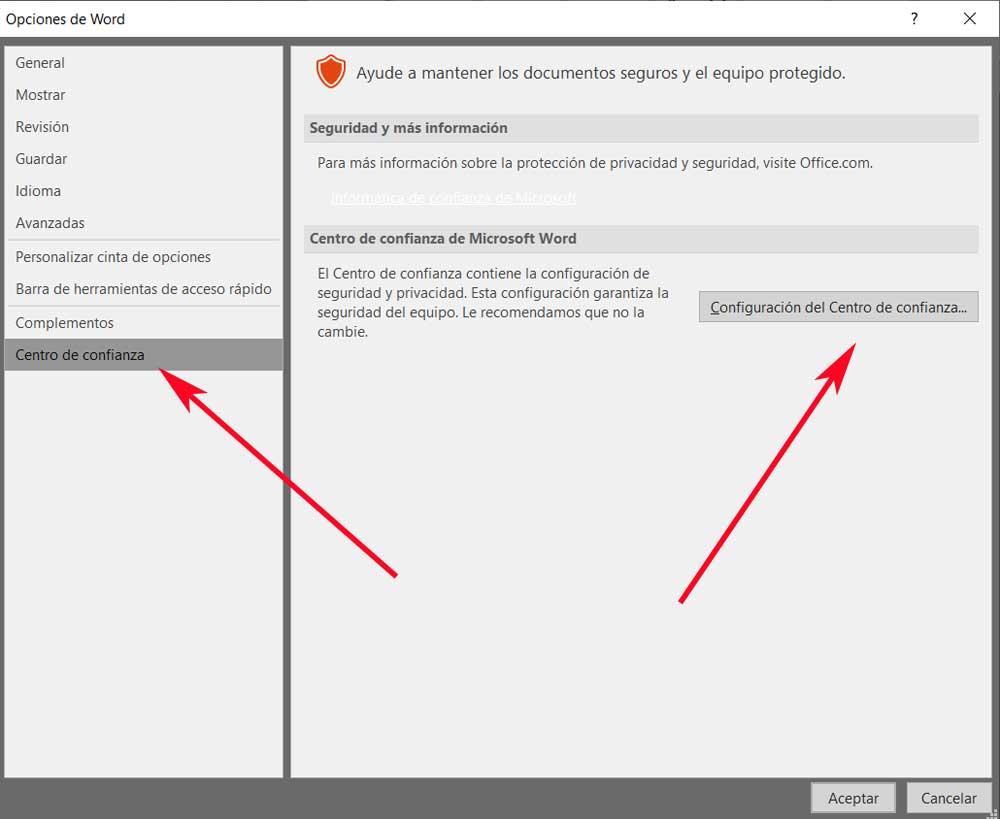

Щелкните элемент Центр управления безопасностью и выберите пункт Параметры центра управления безопасностью. Ниже приведен пример из Word.

Щелкните нужную область (слева) и настройте соответствующие параметры. Например, чтобы изменить настройки конфиденциальности, щелкните Параметры конфиденциальности.

При изменении параметров конфиденциальности следует задать настройки, соответствующие нужному уровню конфиденциальности Office. Можно выбрать параметры, позволяющие получать уведомления при получении документа с подозрительного веб-сайта или наличии в нем ссылки на такой сайт либо отображать скрытую разметку при открытии и сохранении файлов.

Примечание: Если вы выбираете параметр Разрешить подключение Office к веб-службам, чтобы предоставить доступ к функциям, соответствующим вашим предпочтениям, Office подключается к веб-службам и сайтам, предоставленным корпорацией Майкрософт, например "Карты Bing", "Погода Bing" и Insights.

По завершении нажмите кнопку ОК.

Важно: Изменение параметров в центре управления безопасностью может существенно снизить или повысить уровень защищенности компьютера, его данных, данных в сети организации и других компьютеров в этой сети. Прежде чем изменять параметры центра управления безопасностью, посоветуйтесь с администратором или тщательно взвесьте все риски.

Помогите нам улучшить Office!

Чтобы помочь нам сделать Office лучше, выполните следующие действия:

В программе Office откройте вкладку Файл и щелкните Параметры.

Щелкните элемент Центр управления безопасностью и выберите пункт Параметры центра управления безопасностью. Ниже приведен пример из Word.

Щелкните поле Получить макеты, сведения, рекомендации и службы, разрешив Office получать доступ к продуктам и доработать их на основе содержимого Office на моем устройстве.

Вот что вам следует знать об участии в этой программе:

Для участия в программе улучшения качества ПО не требуется никакая дополнительная работа. Вам не придется заполнять формы, анкеты или отвечать на телефонные звонки.

Эти сведения никоим образом не используются в рекламных целях или целях продаж. Корпорация Майкрософт не предоставляет эту информацию другим компаниям. При присоединении к программе случайным образом создается идентификационный номер. Это единственный идентификатор, который используется при обмене информацией с Майкрософт. Так как это число является случайным, Майкрософт — и никто иной — не может связать ваши данные с вами.

Офисные программы с годами приобрели большое значение, принимая в качестве одной из ссылок на Microsoft Слово. Это текстовый редактор, который наверняка будет хорошо знаком большинству из вас, поэтому давайте посмотрим, что такое ваш Центр управления безопасностью.

На самом деле большая часть его успеха связана с огромным количеством функций, которые он предоставляет нам. Следовательно, приложение адаптируется ко всем видам использования и режимам работы. Имейте в виду, что когда мы говорим о программах, которые действуют как текстовые редакторы, это решения, которые предлагают нам огромную полезность. Они больше не фокусируются только на том, чтобы позволить нам писать или редактировать текст, они идут намного дальше. Кроме того, несмотря на огромную доступность, которую мы можем использовать, программное обеспечение в основном в этом секторе является Microsoft Word .

Это решение для этих нужд, интегрированное в Офисы люкс фирмы из Редмонда. Как мы уже говорили ранее, с годами этот инструмент набирает все большее количество пользователей. Во многом благодаря возможностям, которые он предлагает нам на всех уровнях, как на внутренний и бизнес-уровень. Можно сказать, что это решение для автоматизации офиса, которое адаптируется ко всем типам пользователей. И дело в том, что программа способна предложить услуги тем, кому не нужно больше, чем писать тексты, или тем, кто ищет максимум в редакторе.

Менее известные функции Word

Как могло быть иначе, программа предлагает нам все необходимое для обработки текстов. При этом он предоставляет в наше распоряжение огромное количество функций, некоторые из которых более популярны, чем другие. Фактически, можно сказать, что существует множество из них, о существовании которых мы даже не подозреваем. Однако они есть среди их меню. Более того, Word предоставляет нам большое количество настраиваемых параметров, многие из которых находятся в разделе «Файл / Параметры».

Здесь мы находим большое количество функций и параметров программы, которые позволяют нам настраивать ее работу. Это то, что, например, происходит в случае, о котором мы собираемся говорить в тех же строках. При этом мы хотим сказать вам, что среди бесконечных меню программы мы можем найти множество функций, которые относятся ко всем типам разделов. Некоторые напрямую связаны с Автоматизация делопроизводства , в то время как другие пытаются улучшить наш пользовательский опыт.

Что такое Центр управления безопасностью Word

Мы вам все это рассказываем, потому что дальше мы поговорим о Центр управления что Microsoft Word реализует с самого начала среди своих опций. Более чем вероятно, что многие из вас никогда не слышали о том, о чем мы говорим. Что ж, для начала мы скажем вам, что на самом деле это часть программы, которая помогает нам гарантировать безопасность контента, который мы здесь создаем. Таким образом, можно сказать, что это система безопасности для тех, кто ищет максимум в Word.

Когда дело доходит до обеспечения безопасности этого контента, Центр управления безопасностью Word работает как индивидуально, так и в группе. Что ж, как только мы это узнаем, прежде всего мы скажем вам, что для доступа к этому разделу нам нужно будет щелкнуть меню «Файл» в Word. Затем в раскрывающемся списке, который появляется здесь, мы выбрали Параметры запись, о которой мы говорили ранее.

Как открыть и настроить Центр управления безопасностью Word

Что ж, как только мы это узнаем, при нажатии на Параметры центра кнопки, настраиваемые разделы появятся на экране. Стоит отметить, что они относятся к нескольким довольно деликатным аспектам самой программы. Как мы упоминали ранее, значительная часть из них относится к безопасности при работе с документами Microsoft Word.

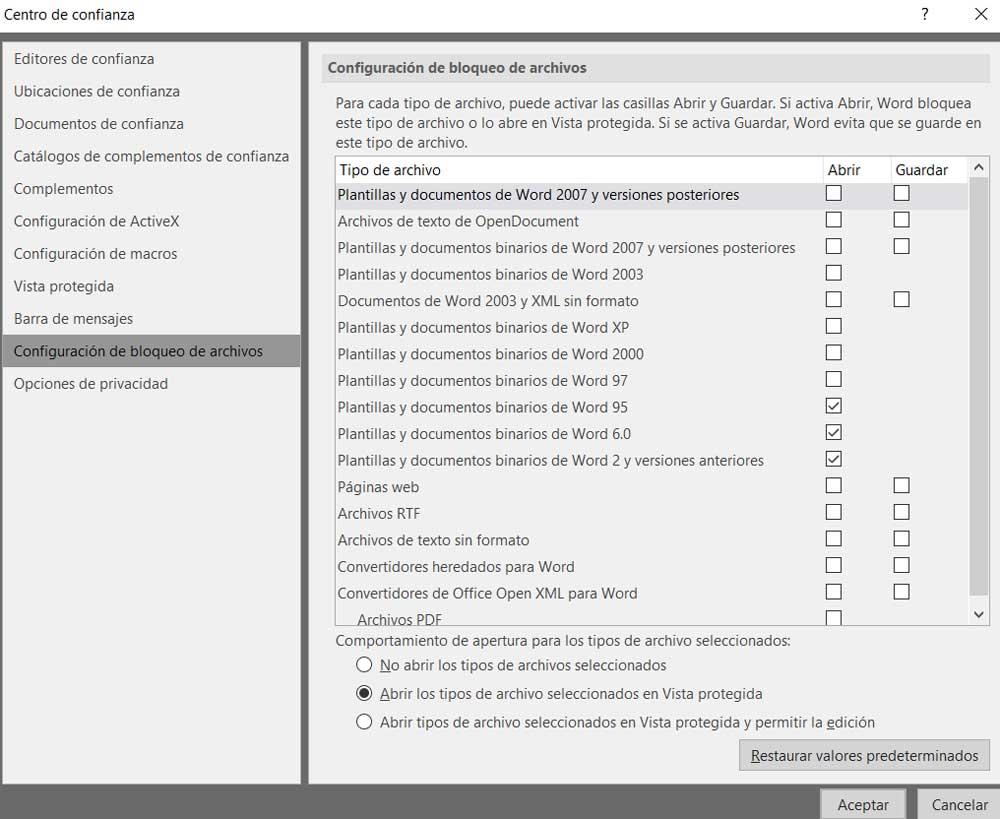

Таким образом, из Word Trust Center у нас есть возможность адаптировать аспекты, связанные с расположением дисков, Макрос или ActiveX элементы, среди прочего, для наших нужд. В то же время мы можем ограничить использование плагины в текстовом редакторе или активировать блокировку определенных файлов.

И мы должны иметь в виду, что есть много типов документов, с которыми мы имеем дело в этой программе. В то же время источники, из которых они могут до нас добраться, могут быть самыми разными. Вот почему Word Trust Center фактически позволяет нам устанавливать ряд ограничений. Например, из раздела блокировки файлов у нас есть возможность установить возможность открытия или сохранения Документация из старых версий программы.

Это похоже на то, что мы можем сделать в Windows 10 , поскольку по умолчанию операционная система сама собирает данные об использовании и отправляет их фирме. Что ж, это то, что Word делает, пока мы работаем с текстовым редактором, то, что мы можем удалить одновременно, если захотим, все из Центра управления безопасностью Word.

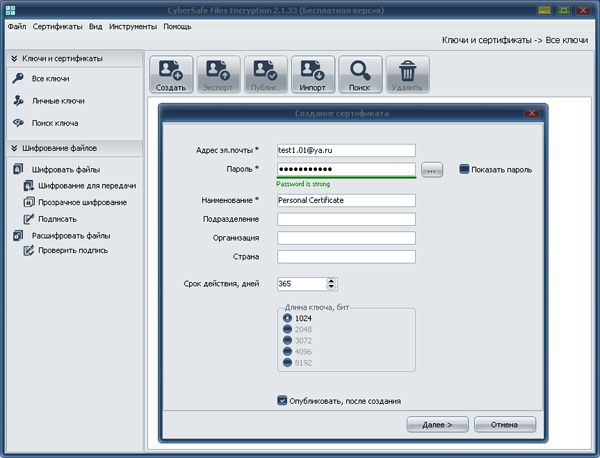

Вначале создадим персональный сертификат, содержащий вышеуказанные сертификаты, открытый и закрытый ключи, а также другую информацию. Запускаем программу, переходим на вкладку Ключи и сертификаты, выбираем Создать, заполняем необходимые поля и жмем Далее:

Произойдет генерация ключей, создание сертификатов и их запись в базу данных программы. Если была выбрана опция Опубликовать после создания, сертификат будет опубликован на сервере CyberSafe, где ваш открытый ключ будет доступен для скачивания другим пользователям.

Теперь экспортируем необходимые нам для работы с Outook сертификаты в отдельные файлы:

Сертификаты в CyberSafe создаются на основе библиотеки OpenSSL, код создания сертификата приведен ниже:

procedure TOpenSSL.CreateSignedCert(const FileName: String; OutFiles: TStringList;

const Password: String;

ValidDays: Integer; KeySize: Integer; const ExtendedKeyUsage: String;

const CommonName, Email, Organization, OrganizationalUnit, Country: String;

const CAFileSpec, CAPFXFileSpec, CAPrivateKeyPassword: String;

ARandomFileSpec: String = '';

ProgressProc: TProgressProc = nil; LogMsgProc: TLogMsgProc = nil);

var

TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec: String;

TmpCerFileSpec, TmpPfxFileSpec, TmpCsrFileSpec, TmpCASerialFileSpec, TmpExtFileSpec, TmpPemFileSpec: String;

TmpCAPrivateKeyFileSpec: String;

Subj: String;

TempDir: String;

Aborted: Boolean;

WasError: Boolean;

OutPublicKeyFileSpec: String;

begin

WasError := True;

TempDir := GetTempDir;

try

CheckIsFileExists(CAFileSpec);

// Извлекаем приватный ключ из корневого сертификата

TmpCAPrivateKeyFileSpec := TempDir + ChangeFileExt(ExtractFileName(CAPFXFileSpec), '') + '.privateKey.pem';

ExportPrivateKeyFromPfx(CAPFXFileSpec, TmpCAPrivateKeyFileSpec, CAPrivateKeyPassword);

// Все файлы создаем во временном каталоге, и только после успешного создания всех — // переносим на место постоянного хранения

TmpPrivateKeyFileSpec := TempDir + FileName + '.privateKey.pem';

TmpPublicKeyFileSpec := TempDir + FileName + '.publicKey.pem';

TmpCerFileSpec := TempDir + FileName + '.cer';

TmpPemFileSpec := TempDir + FileName + '.pem';

TmpPfxFileSpec := TempDir + FileName + '.pfx';

TmpCsrFileSpec := TempDir + FileName + '.csr';

TmpCASerialFileSpec := TempDir + FileName + '.srl';

Subj := GetSubj(CommonName, Email, Organization, OrganizationalUnit, Country);

Aborted := False;

if Assigned(ProgressProc) then

ProgressProc(13, 4, Aborted, Format('%s (%d %s). ', [StKeysGenerate, KeySize, StBit]));

if Aborted then

Exit;

CreatePrivateKey(TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec, KeySize, ARandomFileSpec);

if Assigned(ProgressProc) then

ProgressProc(13, 5, Aborted, Format('%s. ', [StGenerateCertificate]));

if Aborted then

Exit;

if Assigned(ProgressProc) then

ProgressProc(13, 6, Aborted, Format('%s. ', [StCreateCertificateRequest]));

// Создаем запрос — .csr

RunOpenSSLConsole(Format(

'req -new -key "%s" -out "%s" -days %d -subj %s',

[TmpPrivateKeyFileSpec, TmpCsrFileSpec, ValidDays, Subj]

), True, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 7, Aborted, Format('%s. ', [StCreateExtensionsFile]));

if Assigned(ProgressProc) then

ProgressProc(13, 8, Aborted, Format('%s. ', [StCreateSignedCertificate]));

// На основе запроса создаем сертификат, подписаный корневым сертификатом

RunOpenSSLConsole(Format(

'x509 -req -days %d -passin pass:%s -in "%s" -CAform DER -CA "%s" -CAkey "%s" -CAserial "%s" -CAcreateserial -out "%s" -outform DER -extfile "%s"',

[ValidDays, Password, TmpCsrFileSpec, CAFileSpec, TmpCAPrivateKeyFileSpec, TmpCASerialFileSpec, TmpCerFileSpec, TmpExtFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 9, Aborted, Format('%s. ', [StConvertCertificate]));

// Конвертируем cer => pem для следующей крманды экспорта в pfx

RunOpenSSLConsole(Format(

'x509 -in "%s" -inform DER -out "%s" -outform PEM',

[TmpCerFileSpec, TmpPemFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 10, Aborted, Format('%s. ', [StCreatePFX]));

// Делаем pfx из полученного pem и ключей

RunOpenSSLConsole(Format(

'pkcs12 -password pass:%s -export -in "%s" -inkey "%s" -name "%s" -out "%s"',

[Password, TmpPemFileSpec, TmpPrivateKeyFileSpec, FileName, TmpPfxFileSpec]

), False, nil, nil);

OutPublicKeyFileSpec := TmpPublicKeyFileSpec + '.signed';

if Assigned(ProgressProc) then

ProgressProc(13, 11, Aborted, Format('%s. ', [StExportPublicKey]));

ExportPublicKeyFromPfx(TmpPfxFileSpec, OutPublicKeyFileSpec, Password);

// А результат добавляем в список файлов

OutFiles.Add(TmpCerFileSpec);

OutFiles.Add(TmpPfxFileSpec);

OutFiles.Add(TmpPrivateKeyFileSpec);

OutFiles.Add(TmpPublicKeyFileSpec);

OutFiles.Add(OutPublicKeyFileSpec);

WasError := False;

finally

// Удаляем временные файлы

if WasError then

begin

CheckDeleteFile(TmpCerFileSpec);

CheckDeleteFile(TmpPfxFileSpec);

CheckDeleteFile(TmpPrivateKeyFileSpec);

CheckDeleteFile(TmpPublicKeyFileSpec);

CheckDeleteFile(OutPublicKeyFileSpec);

end;

CheckDeleteFile(TmpCsrFileSpec);

CheckDeleteFile(TmpCASerialFileSpec);

CheckDeleteFile(TmpExtFileSpec);

CheckDeleteFile(TmpPemFileSpec);

CheckDeleteFile(TmpCAPrivateKeyFileSpec);

end;

end;

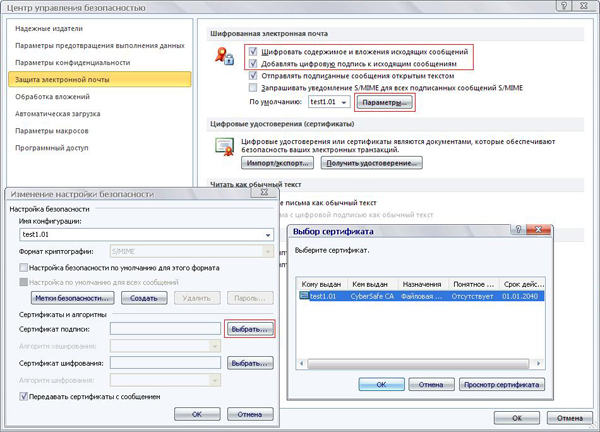

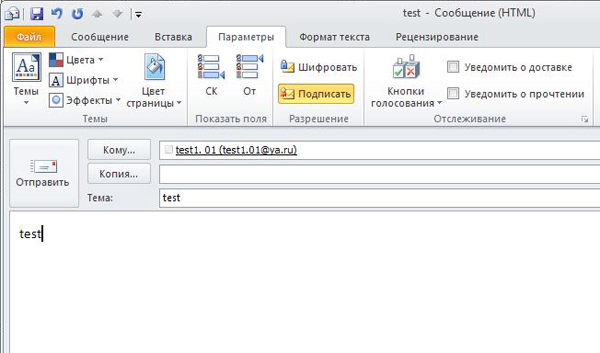

Далее открываем Outlook и идем: Файл > Параметры > Центр управления безопасностью > Параметры центра управления безопасностью > Защита электронной почты. В разделе Шифрованная электронная почта отмечаем галками пункты:

На этом, в принципе, все:). Однако давайте убедимся в том, что у нас все работает правильно и выполним проверку шифрования “на себя”.

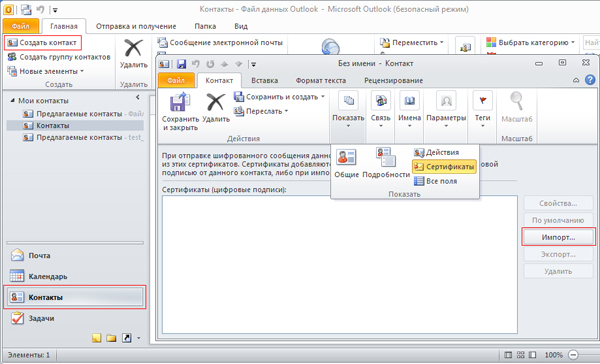

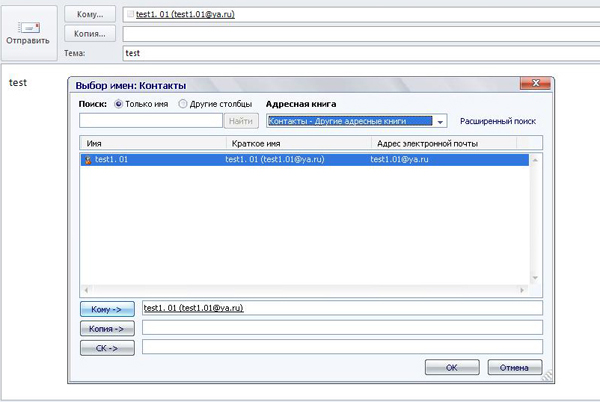

Создадим новый контакт. Идем Главная > Контакты > Создать контакт. На вкладке Общие достаточно заполнить поля Полное имя и Эл. почта, после чего переходим на вкладку Сертификаты, где нажимаем Импорт:

В проводнике Windows находим свой сертификат в формате *.cer

Если отправленное письмо не отображается во входящих, перейдите на вкладку Отправка и получение и нажмите Обновить папку.

Проверка функции шифрования “на себя” выполнена.

Получив такое письмо от другого пользователя добавляем его в Контакты (Адресную книгу). Далее необходимо экспортировать X.509 сертификат пользователя в файл и установить его в хранилище Windows. Для этого в поле с общей информацией о письме нажимаем на значок цифровой подписи и выбираем Сведения > Подробности > Показать сертификат > Состав > Копировать в файл и следуем инструкциям Мастера экспорта сертификатов. Экспортированный сертификат добавляем к контакту пользователя также, как мы делали это при проверке функции шифрования “на себя”.

В завершении хотелось бы добавить, что сделать свой открытый ключ доступным для других пользователей можно опубликовав его на публичных серверах ключей, таких как сервер CyberSafe. Естественно, там также можно попробовать найти открытые ключи интересующих вас пользователей, не дожидаясь, пока они вам их пришлют.

Поэтому в таком случае подлинность открытого ключа должна быть проверена по его электронному отпечатку. Один из самых простых способов сверить отпечаток – созвониться с владельцем открытого ключа по скайпу или по телефону.

Читайте также: