Bios is updating led firmware asus что это

В каждом компьютере есть bios. Это базовая система ввода-вывода, которая представляет из себя набор подпрограмм позволяющих компьютеру инициализировать все комплектующие и произвести дальнейший запуск системы. Наверняка многие сталкивались с bios во время установки системы или при разгоне железа. Сегодня я хотел бы поговорить на счёт обновления bios . Почему производитель не рекомендует обновлять bios если все работает и зачем я его обновляю.

Обновляю свой bios на материнской плате MSI Z370 A-PRO Обновляю свой bios на материнской плате MSI Z370 A-PROРаботает - не трогай?

Начну с того, что у меня есть материнская плата MSI Z370 A-PRO. Купил я ее года три назад, как она только вышла и на ней был установлена самая первая версия bios. Подключил все комплектующие, запустил компьютер и все работает как положено. Потом спустя год я решил зайти на официальный сайт обновить драйвера, тут то я и наткнулся на новую версию BIOS. Производитель сразу же предупреждает, что если у Вас все работает, то обновлять bios ненужно.

официальный сайт msi, в котором нам говорят, что если все работает, то обновлять bios ненужно официальный сайт msi, в котором нам говорят, что если все работает, то обновлять bios ненужноКакие изменения в BIOS могут быть и критичны ли они?

И тут у меня появился интерес, а какие же там изменения были внесены и важны ли они для меня? Давайте я перечислю некоторые пункты из этого списка, чтобы вы тоже понимали какие изменения происходят в bios и сделали для себя вывод нужно ли его обновлять или нет, несмотря на указания производителя.

- Исправление JUSB3 не может работать с некоторыми устройствами USB

- Исправлена проблема с дросселированием при использовании процессора 8700 для запуска теста записи Prime95.

- Улучшена совместимость памяти

- Устранена уязвимость в системе безопасности Intel ME

- Исправлена TPM проблема

- Обновление RST 17.5

- Поддержка 9-го поколения CPU

- Изменена функция Thunderbolt.

- Улучшение функции M2 / Optane Genie.

И это только некоторая часть изменений, не один раз было обновление системы безопасности и устранения уязвимости, исправление различных проблем .

Какая проблема была у меня и решилась она обновлением BIOS

Скорость чтения и записи на USB 3.0, до обновления BIOS Скорость чтения и записи на USB 3.0, до обновления BIOSЕсли некоторые функции улучшений мы не можем проверить, то проблему с USB 3.0 я могу проверить, подключив флешку с поддержкой USB 3.0 в порт USB 3.0 я начал копировать файлы и заметил, что скорость копирования очень низкая и соответствует стандарту USB 2.0. Потом я обновил BIOS и о чудо скорость увеличилась в разы. Возможно такие же улучшения были внесены в работы M2 накопителей и в улучшения оперативной памяти? До обновления все же работало, но на какой частоте и с какой скоростью мы же не обращали на это внимание. Также видел в интернете, что у некоторых было невозможно активировать в настройках BIOS XMP профиль и после обновления стало все нормально.

Почему производитель рекомендует не обновлять BIOS?

Мне кажется, что изменения достаточно важные и обновлять bios периодически нужно , но почему тогда производитель говорит нам обратное? Ведь процедура обновления совсем простая. Нужно скачать архив с новой версией BIOS , извлечь его и скопировать на флешку . Потом загрузиться в BIOS выбрать Update BIOS , указать флешку и все дальше пройдет в автоматическом режиме.

А все потому, что уровень подготовки у каждого пользователя разный и тут ошибаться нельзя, иначе процедура восстановления совсем непростая и потребуется дополнительное оборудование и программное обеспечение.

Где говорится, что, цитирую: "Обновления поступают в архивах ZIP по чистому HTTP, распаковываются во временную папку, а исполняемый файл запускается от имени пользователя. Не происходит никакой верификации файлов или аутентификации при их загрузке, что позволяет провести MiTM-атаку и банальную эскалацию привилегий до NT AUTHORITY\SYSTEM."

А так же, что злоумышленник может легко и непринужденно перепрошить BIOS.

Чем это опасно и что делать? Помогите пжлст.

Информационная безопасность

1.2K постов 22.7K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Для не-специалистов поясню. Влезть в передачу трафика между вашим компом и сервером довольно просто. Но подавляющая часть приложений сейчас гоняет трафик в шифрованном виде, поэтому "слушатель", который вклинится в вашу передачу, увидит у себя только шифрованную абракадабру. Чисто математически это шифрование не взламывается. Вообще.

Другое дело, если это http(не https, http secure). http передаётся в чистом виде, и "человек посередине" (Mitm, man in the middle) легко может прервать передачу одного файла, и подменить его своим. Да, это залёт от идиотов, которые писали часть этого асусовского апдейтера, качающего обновления.

Биос у него сам обновился. У меня за прошлую неделю винда 3 раза "сама" обновлялась. Сидишь, играешь, хоп и пк ушёл в перезагрузку. Чуть инфаркт не схватил так) Отрубил автообновление, но не прокатило, ещё два раза мелкософт не давал насладиться задротством)

Это означает что к примеру в том же Китае или Казахстане провайдер по указивке власти может тупо вместе с обновлением подсунуть на компьютеры ЧТО УГОДНО. А далее – подбрасывать на компьютеры жертв любые доказательства, равно как и самим проводить преступные действия от имени жертв, чтобы потом посадить в тюрьму и тем самым помочь отобрать всё имущество, или же просто выгородить реального преступника.

"Регуляпное" обновление это характеристика Win 10?

тяжело, когда железка умнее хозяина.

Если уже всё прошилось и антивирусы не находят признаков вирусов, то значит всё ок. Единственное - докопаться в настройках асусовских утилит, и выключить будущие автообновления.

Д н пржв. т бчн дл Мкрсфт.

Щас вас весь мир полезет взламывать ради архива с хентаем, ага.

Песочница

Чем бы ИБ-шник ни тешился.

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Сачков также известен тем, что в 2012 году его задерживали в центре Москвы за применение травматического оружия. В 2019 году Сачков подрался с таксистом и применил газовый баллончик.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

RTVI направил запрос в центр общественных связей ФСБ России.

Авторы: Максим Солопов, Владимир Дергачев

Ответ на пост «"Ростелеком" рассылает клиентам запрет на использование публичных DNS»

В связи с тестами Ростелекома, я не буду говорить, что на digitalocean, который предоставляет в аренду VPS за очень не дорого, лежит готовая инструкция на русском языке для поднятия VPN и DNS. Минимальной конфигурации вполне хватает.

Если хочется поближе, то недорогие VPS-ки у firstVDS в Москве. При выборе убунты в качестве ОС инструкция с digitalocean подойдет фактически без изменений.

Клиенты openvpn для iOS и Android также имеются.

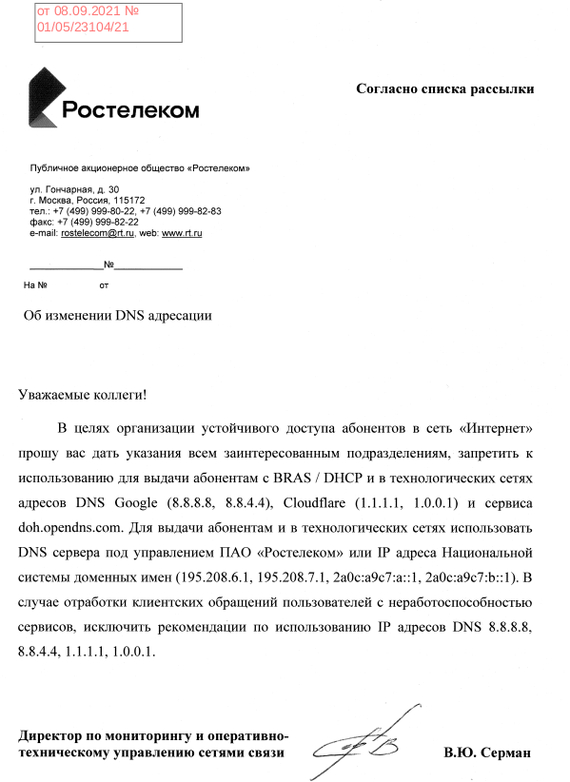

«Ростелеком» рассылает коллегам запрет на использование публичных DNS

8 сентября с 21 часа до 22 часов по московскому времени Роскомнадзор с помощью оборудования ТСПУ (технических средств противодействия угрозам) на площадках некоторых крупных провайдеров РФ в тестовых целях заблокировал публичные DNS-сервисы Google и Cloudflare. Ведомство без предупреждения и в рабочих сетях под нагрузкой на час закрыло доступ к зарубежным общедоступным бесплатным публичным DNS серверам, включая 1.1.1.1 и 8.8.8.8. Сервисы Яндекс.DNS под тестовую блокировку не попали.

Под блокировкой в течение часа были:

DNS-сервера Cloudflare — 1.1.1.1 и 1.0.0.1;

DNS-сервера Google — dns.google , 8.8.8.8, 8.8.4.4;

Взломаешь систему - получишь премию

Безопасность системы и удобство ее использования проверяют в рамках подготовки к голосованию, которое пройдет в сентябре этого года. С 17 по 19 сентября по всей России состоятся выборы в Государственную Думу, а в некоторых районах — еще и в Московскую городскую Думу и советы муниципальных депутатов.

BadUSB - что это такое и с чем его едят

Халло, коллеги. Намедни уважаемый коллега опубликовал в сообществе заметку в которой защищает решение передачи данных через оптический носитель, дескать, USB это не только ценные устройства, но и потенциальная угроза информационной безопасности. Всё так, да не совсем так.

Начну, как водится, с объяснения о чём, собственно, сыр-бор. Дело в том, что USB это последовательная шина. Она исходно была рассчитана на то, что в один порт может быть натолкана целая прорва устройств. Я сегодня очень ленив, поэтому соответствующую картинку чёрно-белого содержания, пожалуйста, представьте себе сами. Такой подход в общем и целом правильный: никто кроме вас не знает, сколько вам потребуется подключить устройств, и вы этого тоже часто не знаете. Суть атаки BadUSB состоит в том, что устройство может оказаться не совсем тем, за что оно себя выдаёт. И действительно - иногда оказывается. Если вы ломали голову, мол, почему современные Android-телефоны требуют руками указать, что нам требуется подключение к компьютеру, а не просто зарядка, то ответ как раз BadUSB. Нехорошие личности повадились встраивать всякую гадость в публичные розетки и даже в кабеля. Атака прекрасно описана в википедии, и состоит в тривиальном факте - до недавних пор производители никак не защищали контроллеры USB от перепрошивки чем попало, включая устройства, которые к нему подключены. В результате к полезным для вас функциям устройство возможно добавить функции полезные кому-то другому. Поэтому, кстати, ваша любимая флешка тоже может превратиться в рассадник заразы.

Однако так ли всё страшно? Во-первых - нет. Контроллеров USB чёртова прорва. Их действительно очень много и КАЖДЫЙ требует индивидуального подхода для заражения вредоносным кодом. Так что панику - отставить, а валидол выбросить. Сейчас есть конфетки повкуснее. Во-вторых любому взаимодействующему с компьютером или смартфоном (иначе говоря с хостом) USB устройству требуется некоторая поддержка от хоста. Что толку представляться сетевым адаптером устройству, которое попросту знать не знает что такое сеть? Это в качестве примера. То есть по факту заражённое устройство может представиться чем угодно, что только бывает по USB. Если "постороннее" устройство в ходе нормальной деятельности составляет угрозу информационной безопасности, то подобная атака действительно представляет вектор угрозы. А посторонним устройством может оказаться абсолютно всё что угодно: виртуальный принтер, который перехватывает документы на печать и по встроенному в устройству мобильному модему шлёт данные врагу. Вроде бы всё правильно, да? Для защиты от вредоносных устройств вполне нормально требовать носитель данных неуязвимый для подобных атак, ведь так?

Нет и вот почему. Как я уже сказал выше - для того, чтобы подобные атаки имели хоть какой-то шанс на успех им требуется взаимодействие с операционной системой хоста. Более того, ущерб целиком и полностью ограничен правами пользователя, под которым подключено устройство. Не сиди под рутом! Сколько можно говорить? Если пользователь работает с критическими данными под административной учётной записью, то никакой информационной безопасности в конторе нет и, в принципе, от размещения прямо за спиной пользователя агентуры Mossad, NIO и Syrbar в этом плане сильно хуже не станет. Правда первые будут требовать прекратить трескать бутерброды с салом, вторые прикидывать можно ли вас самих съесть, а третьи возмущаться фильмом "Борат", но давайте это спишем на неизбежные последствия игнорирования правил, которые старше большинства из нас. А вот ограниченная учётная запись называется ограниченной не просто так. Например, можно запретить изменения в конфигурации устройства, что перекроет кислород к подключению чего бы то ни было вообще, а можно запретить устанавливать вполне конкретные классы устройств. То есть можно запретить устанавливать к чёртовой бабушке всё, что не USB Mass Storage. Это требует некоторой компетенции, но вполне выполнимо. Вкупе с грамотным планированием сети (мы же не будем кого попало пускать во внутреннюю сеть организации, правда? Мы же не дураки какие-то чтобы так делать) эти две меры перекрывают этот вектор риска почти целиком.

В комментариях к заметке, которая вызвала к жизни данный пост, уважаемый автор говорит, что, дескать, так как заражённое устройство представляется оборудованием совершенно стандартным, то воспрепятствовать его установке никак нельзя. Он, естественно, заблуждается, если у вас нет прав на установку новых устройств, то системе абсолютно безразлично есть драйвер или нет. Это, знаете, как с автомобилем. Вы можете проникнуть в гараж, в сам автомобиль, но всё равно никуда не уехать, т.к. из автомобиля слили всё топливо и сняли аккумулятор. Я предлагаю всем желающим провести эксперимент: запретить какое-либо устройство на своей машине и удалить его. Драйвер, смею вас заверить в системе останется, однако до того как вы разрешите устройство обратно хоть обпереподключайтесь - оно не заработает.

Всё та же википедия нам любезно сообщает несколько векторов атаки. Имитация клавиатуры и сетевой карты? Мы перекрыли это, они не установятся и работать не будут. Выход из виртуального окружения? Гм, простите, а вы уверены, что надо подключать что попало к гипервизору? Я уверен, что НЕ надо и любой человек, ответственный за информационную безопасность скажет ровно то же самое. Это тоже мимо, с неизвестно чем при наличии реальной тайны, хоть коммерческой, хоть государственной, мы работаем на отдельных выделенных специально физических машинах. Ах да, загрузка с вредоносной флешки. Мне, право, несколько неловко, но я об этом уже писал. Даже дважды. Secure Boot. Рабочий компьютер, который грузится с бог знает чего? Перечитайте первую половину предыдущего абзаца.

В принципе, нормальные потребительские материнские платы уже умеют даже защищаться от флешек - убийц, просто обрубая питание при превышении тока или напряжения. Однако, защитится от подобных устройств ещё проще - продаются готовые "кондомы", причём чуть ли не на развес. Проверить их работоспособность можно собрав киллера собственноручно, это уровень студента политеха курса эдак второго. Он же сможет, кстати, спаять и сам "кондом". Что мешает фасовать готовые аппаратные комплексы для защищённых станций, если позарез необходима работа именно с чужими устройствами? Я не знаю, стоимость сборки из готовых компонентов да сами готовые компоненты для любой конторы национального масштаба это семечки. Стоимость E-mail рассылки по филиалам с инструкциями как всё оборудовать на месте может себе позволить даже Силенд.

Это, кстати, не единственное решение. Можно изготовить микроконтроллер, который будет модерировать проходящие через него данные USB. Это только в качестве примера. Можно использовать компьютеры с экзотической архитектурой или экзотическими ОС, что для нас одно и то же. По сути это всё то же препятствование запуску вредоносного виртуального устройства. Вариантов решения вопроса чёртово множество, одно из которых - освойте уже системы электронного документооборота и контроль целостности, наконец, и прекратите этот флоппинет в 21-то веке. И не защищайте тех, кто настаивает на решениях времён ардипитеков. Тем более, что CD в своё время тоже доставили пользователям немного радости.

BIOS (базовая система ввода-вывода) — это набор микропрограмм, которые управляют компьютером до того, как загружена операционная система, и помогают материнской плате работать с подключённым к ней оборудованием.

В современных компьютерах, строго говоря, применяется EFI (интерфейс расширяемой прошивки), у которого есть графическое меню, но все по старинке продолжают называть эту штуку BIOS.

У разных материнских плат разные варианты BIOS, и их можно обновлять на более свежие версии. Это рискованный процесс, но у него есть свои преимущества.

Причины обновить BIOS

1. Поддержка нового оборудования

Чаще всего свежие прошивки устанавливаются, чтобы материнская плата смогла правильно идентифицировать новое оборудование — процессор, оперативную память и так далее. Если вы собираетесь заменить свой процессор на CPU другого поколения (например, Ryzen 3600 на 4600), вам в большинстве случаев придётся обновлять BIOS.

2. Новые возможности

Вполне может получиться, что материнская плата, купленная вами в магазине, оснащена «сырой» версией прошивки BIOS. Тогда плата не будет иметь каких-то важных для вас функций — например, корректного отключения подсветки в режиме сна или возможности тонко настраивать скорость вращения вентиляторов. Замена прошивки BIOS на более свежую решит такие проблемы.

3. Обновления безопасности

Иногда хакеры находят уязвимости в материнских платах и атакуют компьютеры пользователей. Если ваша плата подверглась потенциальной угрозе взлома, стоит посмотреть, не залатал ли производитель дыру в защите, и установить патч.

4. Исправление ошибок

Ещё одна причина, по которой стоит обновить BIOS материнской платы — исправление различных ошибок и багов. К примеру, у вас просто не открываются, не работают или отсутствуют какие-то пункты в меню, которые по идее там должны быть. Это тоже иногда можно решить обновлением BIOS.

Причины не обновлять BIOS

1. Повреждение материнской платы

Если процесс обновления пойдёт не так гладко, как полагается, вы рискуете превратить свою материнскую плату в бесполезный кусок текстолита. Компьютер просто перестанет загружаться, и всё.

Зачастую единственным выходом становится покупка новой материнки.

Проблему могут решить в сервисном центре, но далеко не всегда там есть программатор для восстановления платы.

2. Нестабильность системы

Даже когда обновление завершилось успешно, оно не всегда помогает решить имеющиеся у вас проблемы. А то и новых может добавить. Например, может перестать регулироваться скорость вращения кулеров в корпусе или отвалиться поддержка какого-нибудь оборудования.

Как решить, обновлять BIOS или нет

Ответ прост — если материнская плата работает неправильно, или вам нужна поддержка нового оборудования в системе (например, свежего процессора), BIOS обновлять придётся.

Перед тем, как это делать, зайдите на сайт производителя материнской платы, найдите версию BIOS, которую хотите установить, и тщательно изучите приложенный к ней журнал изменений.

Там должно быть написано, какие проблемы старых BIOS были исправлены в обновлении. Если ваша проблема есть в числе решённых, обновляйтесь. Но делать это нужно только при настоящей необходимости.

Не нужно чинить то, что и так работает.

В остальных случаях лучше BIOS не трогать. Вы не увидите заметной пользы от обновления, да и компьютер вряд ли будет загружаться быстрее.

Как обновить BIOS

Перед обновлением BIOS подключите компьютер к источнику бесперебойного питания и убедитесь, что в вашем доме не проводятся какие-либо работы, связанные с электричеством. При отключении питания во время прошивки BIOS плата почти наверняка будет повреждена.

Есть два способа обновить BIOS. Первый и самый простой — через утилиту от производителя. Например, на компьютерах от Dell или HP обновлять BIOS будут встроенные утилиты SupportAssist или Support Assistant.

Никаких трудностей с ними не случается — откройте программу, нажмите кнопку Update и установите все обновления скопом. Всё будет сделано за вас, главное не трогайте компьютер.

Если вам нужно обновить BIOS разработчиков, которые не предоставляют таких удобных программ, сделайте вот что:

- Узнайте точное название и ревизию вашей материнской платы, посмотрев на маркировку на ней либо на коробке из-под неё. Эти сведения также можно получить с помощью утилиты CPU-Z на вкладке Mainboard.

- Посетите сайт производителя материнской платы и найдите там в разделе загрузок свежую версию BIOS для вашей платы. Будьте предельно внимательны, так как у материнок бывают разные ревизии, для которых нужны разные версии BIOS. Попытаетесь установить неподходящую версию прошивки — повредите плату.

- Загрузите архив с прошивкой на флешку, предварительно отформатированную в формат FAT32. . Найдите там пункт, который называется «Обновление», Update или Update Firmware. Выберите его и укажите архив с вашей прошивкой на флешке.

- Нажмите OK и ждите.

- Когда процесс завершится: перезагрузитесь, выньте флешку и облегчённо выдохните, увидев логотип загружающейся Windows.

Помните, что это рискованный процесс. Если что-то пойдёт не так, компьютер может восстановить BIOS из резервной копии, но такая функция присутствует далеко не на всех материнских платах.

Эта инструкция достаточно универсальна, но у всех материнских плат бывают нюансы. Поэтому перед обновлением обязательно загляните на сайт производителя и посмотрите руководство на тему «Как обновить BIOS». Вот статьи от самых популярных вендоров: ASrock, GIGABYTE, MSI, Asus.

Простым языком BIOS — это микропрограмма, с помощью которой компьютер вообще сможет включиться. Она производит инициализацию оборудования и много других интересных штук, но сейчас не об этом. Если вы решили обновить биос вашего ПК, но не знаете, как это можно сделать — сейчас разберемся.

Небольшое лирическое отступление: под BIOS в статье рассмотрим не только и не столько уходящий в прошлое Basic Input Output System, но и современный его заменитель в лице UEFI.

Зачем обновлять

Закономерный вопрос: а для чего вообще необходимо его обновлять? Список можно продолжать долго, но вот некоторые из причин:

- поддержка новых процессоров;

- увеличение стабильности работы;

- улучшение совместимости с другим оборудованием (например, оперативной памятью или PCI-E устройствами);

- закрытие «дыр» в защитных механизмах ЦПУ (вспомним пресловутые Meltdown и Spectre) или обновление AGESA для процессоров AMD;

- добавление новых функций или открытие необходимых меню в биос;

- исправление ошибок.

Некоторые пункты, однако, могу сработать с точностью до наоборот. Из недавнего, например, вспоминается вырезание микрокодов для поддержки ЦПУ «A» серии на материнских платах AM4 или поддержки PCI-e 4.0 там же.

Обычно каждая версия биоса, размещенная на официальном сайте, имеет описание со списком изменений. Не обязательно этот список будет полным и исчерпывающим, но это остается на совести производителя.

Насколько опасно?

Обновление биоса всегда было делом довольно рискованным. Опасно, в первую очередь, отключение питания. Также бывают проблемы с самим файлом обновления. В итоге можно получить неработающий компьютер, который лишь крутит вентиляторами.

Однако, если не затерт Boot block (загрузочный сектор), то у большинства производителей, во всяком случае, у большой четверки — Asus, AsRock, Gigabyte и MSI — точно, есть различные механизмы по восстановлению. Например, у AsRock и Gigabyte могут быть распаяны две микросхемы с биосом — главная и резервная. При неисправности первой плата может запуститься с резервной и провести процедуру восстановлению. А у Asus и MSI на такой случай есть технологии CrashFree BIOS 3 и Flash BIOS Button.

Узнаем версию

Чтобы понять, есть ли у вашей платы новые версии биоса, нужно определить, какая версия установлена в данный момент. Существует не один способ узнать это, но перечислим лишь самые простые.

В ОС Windows нажимаем комбинацию клавиш Windows+R, появится окно «Выполнить», затем ввести команду «msinfo32» и нажать «OK». Появится окно, где в графе «Версия BIOS» вы можете узнать ее.

Если отбросить встроенные возможности, то данную процедуру можно провести и с помощью различных программ. Например, бесплатной утилитой CPU-Z. Скачиваем программу, запускаем, идем на вкладку «Mainboard», секция «BIOS», пункт «Version». Здесь находится искомая нами информация.

Где взять

Переходим на сайт. Жмем на значок лупы в правом верхнем углу экрана.

Сверху выходит строка поиска. Вводим туда название своей материнской платы. По мере ввода сайт будет автоматически показывать вам наиболее подходящие варианты. Как только вы увидели искомую модель, нажимайте на нее.

Открывается страница платы. Вверху справа выбираем раздел «Поддержка».

В открывшемся окне сначала выбираем «Драйверы и Утилиты», а затем, чуть ниже, «BIOS и ПО».

Перед нами откроется список доступных для загрузки биосов с кратким описанием изменений.

Asrock

Открываем сайт. Вверху справа в небольшое поле вводим название платы и жмем «Enter» или на значок лупы.

На появившейся странице листаем чуть вверх и выбираем «BIOS».

Перед нами появится таблица со списком для загрузки.

Asrock предлагает на выбор два варианта биоса в зависимости от того, как вы его будете устанавливать — через BIOS или Windows. Отличаются они лишь наличием во второй версии файлов с программой-прошивальщиком.

Кстати, тут же, в колонке «Обновить БИОС/Как обновить» вы можете найти ссылку на инструкцию по выбранному методу обновления.

Gigabyte

Заходим на официальный сайт. Кликаем на лупу в правом верхнем углу.

В появившейся строке поиска вводим название искомой и жмем «Enter».

В появившейся выдаче находим нужную модель платы и ревизию (приписка в виде Rev. и номера) и нажимаем либо Driver, либо Utility.

Листаем чуть вниз и выбираем подраздел «BIOS».

Здесь находятся все версии доступные для скачивания.

Открываем сайт. Листаем в самый низ и выбираем пункт «Драйверы и Загрузки».

В открывшемся окне, также листаем чуть ниже и выбираем «Загрузки»,

… и «Материнские платы».

Во второй графе ставим «Chipset», в третьей выбираем его, в четвертой нужную плату. Справа появится ее изображение. Нажимаем «Поиск».

Мы сразу оказываемся на странице для скачивания биоса.

Алгоритм у всех производителей практически идентичен. Также можно пойти более долгим путем: зайти в раздел продукты/продукция, выбрать материнские платы, и долго и упорно с помощью фильтров искать свою. Но это занимает гораздо больше времени.

А самый простой и быстрый вариант — это ввести название вашей платы в любимом поисковике. Практически всегда первой или второй строкой будет прямая ссылка на страницу вашей МП.

Сверяйте каждую букву в названии, для материнских плат Gigabyte сверьте также ревизию. Это важно, чтобы не получить после процедуры кирпич за несколько тысяч рублей.

Например, MSI X470 GAMING PLUS MAX и MSI X470 GAMING PLUS, с точки зрения версий биоса, разные платы и биосы у них также разные.

Как прошить

При сегодняшнем положении дел используются два основных (!) варианта для обновления:

Но сначала подготовительные мероприятия. Перед прошивкой необходимо распаковать архив, скачанный с сайта, для доступа к файлу обновления. Если у вас произведены какие-либо настройки в биосе, то запишите или запомните их, поскольку после обновления все установки сбросятся на «по умолчанию», а сохраненные профили могут либо стереться, либо не применяться из-за смены версии. И вообще, крайне желательно сделать сброс настроек перед процедурой обновления.

Обновление через встроенный функционал самого биос.

Покажем на примере плат Gigabyte Z370 HD3P и MSI X470 GAMING PLUS MAX.

Для входа в биос в большинстве случаев используется клавиша DELETE.

Gigabyte

Жмем клавишу ALT, чтобы посмотреть подсказки. Ищем Q-Flash, и запускаем.

В открывшемся окне вы можете как обновить (Update), так и сохранить (Save) текущую версию.

Выбираем файл обновления. В нашем случае не обязательно иметь файл на флешке, можно прошиться и с другого накопителя, установленного в системе, выбрав его в выпадающем списке внизу экрана.

Запускаем утилиту для прошивки «M-Flash» кнопкой в нижнем левом углу.

После перезагрузки появится меню утилиты. Если все нормально, то вы увидите содержимое своего USB-носителя.

Выбираем файл биоса, подтверждаем.

Через некоторое время вы получите уведомление об успешном обновлении и компьютер перезагрузится.

Обновление через специализированную утилиту производителя материнской платы, из операционной системы (семейства Windows)

На примере Gigabyte.

Для обновления из операционной системы у Gigabyte уже долгое время есть довольно простая утилита — @BIOS.

Скачиваем с официального сайта из раздела «Утилиты» (прям под разделом с биосами). Запускаем. На главной странице, среди прочего, мы видим версию уже установленного биос.

На второй вкладке можно произвести обновление из интернета.

Выбираем вкладку «Update from file», жмем «Browse» и выбираем наш скачанный файл.

Здесь в верхнем пункте предлагают запустить «Face wizzard» — утилиту для изменения изображения, появляющегося при загрузке.

Update backup BIOS дает возможность обновить также и резервную микросхему.

Читаем предупреждение и выбираем «Ok».

Через встроенный механизм, запускаемый с помощью отдельной кнопки

Это более редкий вариант обновления. Такая возможность есть на некоторых платах, но упомянуть ее стоит.

USB BIOS Flashback — в терминологии Asus — утилита для обновления биос без необходимости установки процессора, оперативной памяти и видеокарты.

Скачанный файл биоса необходимо переименовать, можно использовать программу BIOSRenamer.

Подключите USB-накопитель к порту USB Flashback (обычно белого цвета, но лучше проверить по инструкции к плате).

Когда индикатор погаснет, процесс будет завершен.

На сайте Asus есть две инструкции по данной теме (1 и 2).

На платах компании данная функция называется Flash BIOS Button и также позволяет произвести процесс прошивки без процессора, оперативной памяти и видеокарты.

Процесс очень прост:

- скачанный биос переименовываем в MSI.ROM (да, нужно изменить не только имя, но и расширение файла) и закидываем на флешку;

- материнскую плату подключаем к блоку питания;

- вставляем USB-накопитель в порт версии 2.0 (уточняйте в мануале к плате) и нажимаем кнопку Flash BIOS Button;

- через пять секунд начнет мигать красный светодиод, что говорит о процессе прошивки;

- через некоторое время светодиод погаснет — биос прошит.

Для лучшей наглядности компания выпустила небольшой ролик по процессу прошивки.

Обновление BIOS материнской платы — процесс достаточно простой. Хоть производители и предоставляют несколько вариантов для этого, делать это без необходимости они не рекомендуют. Поскольку при внештатной ситуации вы можете оказаться один на один с неработающей платой. Впрочем, всегда есть резервный вариант — прошивка с помощью программатора. Поэтому, пусть и не самому, но восстановить плату, пострадавшую от неудачной прошивки биоса, можно.

Читайте также: