1с терминальный сервер ограничить доступ

Здравствуйте. У меня вопрос: Есть терминальный сервер, на котором сидят пользователи. У Терминального сервера есть сетевая карта под интернет канал. Если дать серверу канал, то его (интернет)видят все пользователи. Вопрос, как сделать, чтобы только конкретные пользователи могли использовать этот интернет канал, а остальные - нет?

Наш администратор говорит, что так сделать нереально. Моя задача проверить так ли это и узнать что об этом думают программисты.

а каким попой вы этот доступ разграничивать будете? у вас тут и шлюз, чтоль?Ставим проксю, прямой выход запрещаем. На уровне прокси пользователям раздаём права.

Админа увольняем с волчьим билетом.

ТС. Ну тут опустим, а то и правда приедет морду бить, как же Миста без такого колоритного персонажа останется.

(0) Нереально.

Стопудово зажмотили денег на оборудование, купили комп, а теперь требуют с админа на этом компе терминал, AD, 1С-сервер, SQL-сервер, разграничение инета и что бы всё летало.

Автор, отстань от админа и купи нормальное железо!

)))))))))

А так да, отдельный комп в качестве шлюза/прокси и режем по авторизованным пользователям

(5)ванга из тебя никудышная. у нас серверная комната и несколько серверов. Но именно этот терминальный сервер не подключается к интернету изза того что админ говорит, что пользователей нельзя разграничить.

(7) Да ну что ты? Я ж иронизирую. Понятное дело, что не известно что у вас там. Оно ж может админ врет, что бы не напрягаться, может я прав и админ понимает, что это ему смерть будет. Терминалка, это авторизация пользователей, а раз так, то по пользователям и можно резать инет

просто изначально задача вот как стояла:

поставить в презентационой комнате огромный телевизор, который бы имел выход в интернет и на сам сервер, включая все документы и софт сервера.

Я предложил сразу же купит тонкий клиент и подсоединяться напрямую на сервер. Но потом я узнал, что админ сказал, что нельзя на сервере разраничить интернет, но я не поверил в это. Позвонил ему, а он говорит, что на винде такое невозможно. что типа сетевая карта общая, значит и канал общий.

(10) Расскажи своему админу, что между сетевой картой и юзером можно поставить прокладку в виде прокси.

можно политикой безопасности запретить отдельным пользователям запуск iexplore.exe. Правда пользователи могут догадаться и поставить другой браузер, но и это тоже можно ограничить политиками.

(2)Ставим проксю, прямой выход запрещаем. На уровне прокси пользователям раздаём права.

- вы никогда не админили, раз "прокся" у вас как само собой разумеющееся в наличии на каждом сервере, притом сама по себе. Вы шлюз от прокси отличаете? Или у вас отдельно все?

(7) Но именно этот терминальный сервер не подключается к интернету

- а пропустить не пробовали его в инет?

(11) Все! в винде есть встроенный инструмент по управлению

- ты крутой чувак.

Рулишь пользюками на уровне виндовой (sic!) маршрутизации.

(15) Я отличаю шлюз от прокси. И понимаю, о чём говорю.

А про "само собой разумеющееся в наличии " - свои эротические фантазии оставь при себе.

(22) это у тебя эротические фантазии.

ты на уровне канала куда стучаться будешь? в проксю на 80 порт? или уже изобрел свою адресацию?

ну вот что он говорит:

это не будет работать по той причине что комп (сервер) будет в инете уже, прокси по сути просто раздает один канал на несколько пользователей т.е на сервере есть канал + прокси и на других компах кто укажет секретный пароль есть интернет - что сейчас и реализовано

Уверен Вам знакома ситуация когда нужно быстро создать бэкап информационной базы 1С или выполнить другую работу на сервере терминалов, но пользователи игнорируют просьбы выполнить выход, а при сбросе их сессий по-прежнему пытаются влезть на сервер.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Как быть?

Конечно, временно заблокировать вход на сервер терминалов!

Вот три способа, с помощью которых, Вы сможете сделать это максимально быстро.

В командной строке или Power Shell на сервере терминалов выполняем команду.

После выполнения команды пользователи уже не смогут выполнить вход на сервер терминалов.

И после того как всю работу сделали, повторно вводим:

CHANGE LOGON /ENABLE – Разрешаем подключение.

Команды можно «завернуть» в батник и простым кликом мышки, управлять доступом. Кстати эта функция уже реализована в программе YaAdmin v 1.5 (ждите новую версию).

Иногда требуется посмотреть текущее состояние сервера терминалов, заблокирован вход или нет в данный момент.

Это можно узнать при помощи команды:

Также можно использовать и аналогичную команду CHGLOGON.

Правка в регистре.

Второй способ может быть даже в некотором роде лучше, так как отключает доступ на сервер терминалов еще до аутентификации на сервере терминалов.

Он немного сложнее предыдущего, и заключается в том, чтоб изменить запись в регистре.

В командной строке выполним следующее:

Это чтоб заблокировать вход на сервер терминалов, а

ниже строчка чтоб его восстановить:

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

В первой части мы успешно развернули роль "терминальный сервер Windows" и приступили к его конфигурированию. Разобрались в методах организации хранения данных пользователей и определились что из этого мы будем использовать. Давайте приступим к настройке.

Конфигурирование хранения персональных данных пользователей

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя

Ставим флаг напротив "Включить диски профилей пользователей".

Указываем путь до каталога на файловом сервере, где будут храниться VXDX диски профилей, и указываем размер 1 гб (Больше места нам не нужно, так как в диске будет храниться совсем мало данных но и меньше 1 гб сделать нельзя) и нажимаем применить

В результате в указанном каталоге будет создан базовый диск на основе которого будут создаваться диски профилей

Устраняем проблему с хромом

При использовании дисков профилей в Google Chrome возникает ошибка Error COULD NOT GET TEMP DIRECTORY, это связанно с тем что хром не может получить доступ к общей папке TEMP, потому переместим ее в другое место и дадим на нее права

Вам нужно настроить объект групповой политики, который выполняет две функции:

Для каждого пользователя, который входит в систему, создает личную папку в папке C: TEMP Изменить переменные среды TEMP и TMP Есть две настройки, которые можно применить на уровне пользователя.

1 - Создание личной папки в папке TEMP:

2 - Модификация переменных окружения:

Далее нам необходимо настроить миграцию профилей

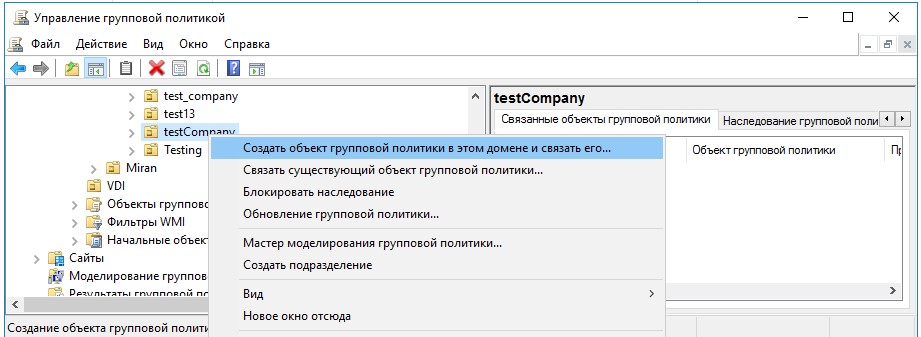

Открываем "Управление групповой политикой "

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

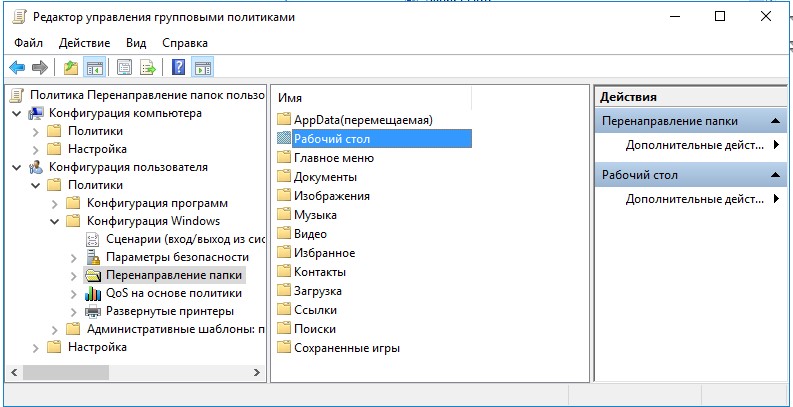

Далее переходим Конфигурация пользователя > политики > Конфигурация Windows > Перенаправление папки

По каждому из представленных каталогов ПКМ > Свойства

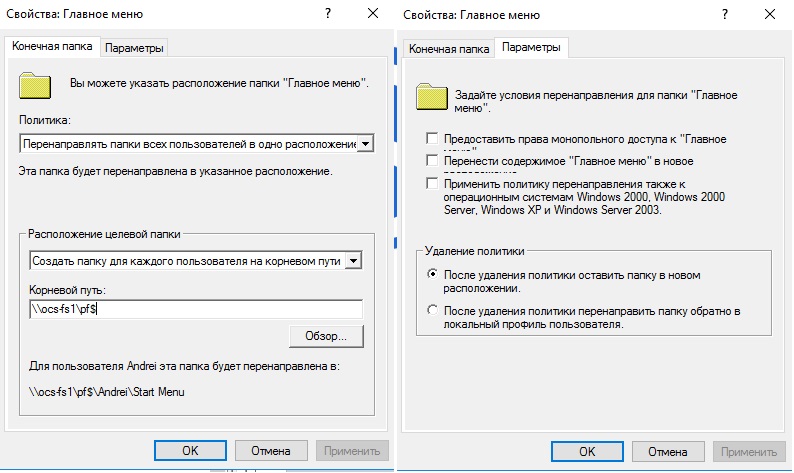

В окне выбираем пункты

Перенаправлять папки для всех пользователей в одно расположение.

Создать папку для каждого пользователя на корневом пути

Указываем корневой путь (!Важно: данный путь должен быть доступен пользователям на запись)

На вкладке параметры снимаем все галочки и выбираем "После удаления политики оставить папку в новом расположении"

В результате данной настройки в указанном корневом пути будут создаваться каталоги с правами для своего владельца на изменение а для других с запретом чтения

Настройка политики ограниченного использования программ

Одним из важнейших аспектов настройки сервера является его безопасность . Потому нам необходимо ограничить список функций и программ которые имеет право использовать пользователь на сервере.

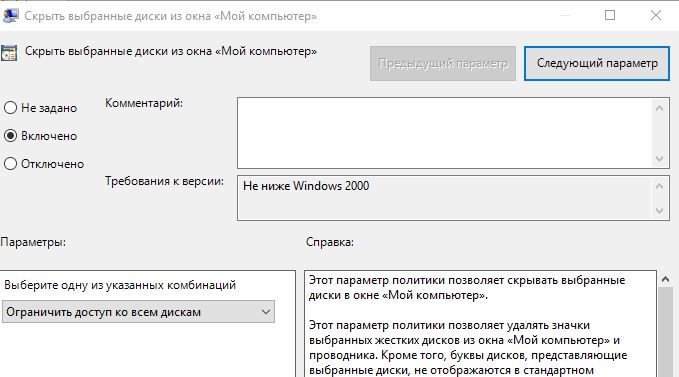

Спрячем логические диски от пользователей

Конфигурация пользователя > политики > Административные шаблоны > Компоненты windows > Проводник > выбираем политику Скрыть выбранные диски из окна мой компьютер > ставим включено и выбираем Ограничить доступ ко всем дискам

Убираем все лишнее с рабочих столов пользователей

Для этого создадим следующие групповые политики

Ограничение функционала проводника

Очищаем меню пуск

Ограничение функционала проводника

Идем Конфигурация пользователя > Политики > Административные шаблоны > Компоненты Windows > Проводник и включаем следующие политики

Запрашивать подтверждение при удалении файлов

Отключить возможности библиотеки Windows, использующие данные индексированных файлов

Запретить изменение видеоэффектов для меню

Скрыть значок «Вся сеть» в папке «Сеть»

Удалить меню «Файл» из проводника Удалить вкладку «Оборудование»

Скрыть команду «Управление» из контекстного меню проводника

Удалить «Общие документы» из окна «Мой компьютер»

Удалить команды «Подключить сетевой диск» и «Отключить сетевой диск»

Удалить ссылку «Повторить поиск» при поиске в Интернете

Удалить вкладку «Безопасность» Удалить кнопку «Поиск» из проводника

Набор правил Определяется в зависимости от ваших потребностей. Данные правила выбраны как хорошо зарекомендовавшие себя для нагруженного терминального сервера

Очищаем меню пуск

Идем Конфигурация пользователя > Политики > Административные шаблоны > Меню "Пуск" и панель задач

В данном разделе, все зависит от ваших потребностей. как показывает практика рядовой пользователь меню пуск особо не пользуется, так что зачем ему оставлять лишние кнопки, посему можно запретить все.

Запрет запуска программ

Для решения данной задачи есть 2 способа

1-й способ

При помощи политики "Выполнять только указанные приложения Windows" Указать список всех exe приложений которые будут доступны"

Данный метод проще в настройке, и однозначно блокирует все приложения кроме указанных (те что относятся к windows тоже)

У данного метода есть несколько недостатков

сложность администрирования, так как не всегда удается указать все необходимые EXE для корректной работы приложения (например с CryptoPro, или публикациями приложений и т.д)

назовем их "Энтузиасты " , которые пытаются запускать приложения переименовав их исполнительный файл в один из разрешенных

Проблема с обновлением приложений (Зачем же разработчикам ПО оставлять старые названия своих exe, и правда Зачем? )

Отсутствие какого либо журнала заблокированных политикой приложений

Настраивается следующим образом

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Идем Конфигурация пользователя > Административные шаблоны > Система > Находим политику "Выполнять только указанные приложения Windows"

Включаем политику > Нажимаем кнопку "Показать" > В таблицу вносим разрешенное приложение. Крайне рекомендую для каждого приложения делать отдельную политику, для облегчения администрирования.

Далее нам Желательно на рабочем столе разместить ярлыки запуска приложения

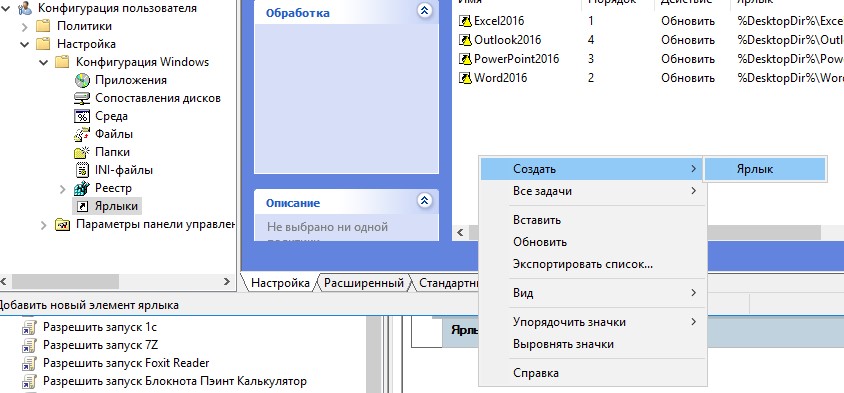

Идем Конфигурация пользователя > Настройка > Конфигурация Windows > Ярлыки > Создать > Ярлык

После чего задаем параметры. !ВАЖНО на вкладке "Общие параметры поставить "Выполнять в контексте. "

Ура политика создана

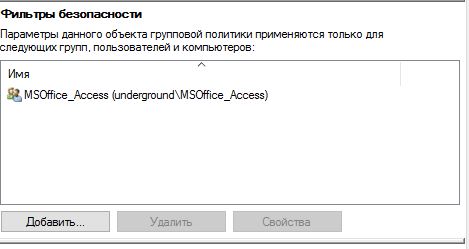

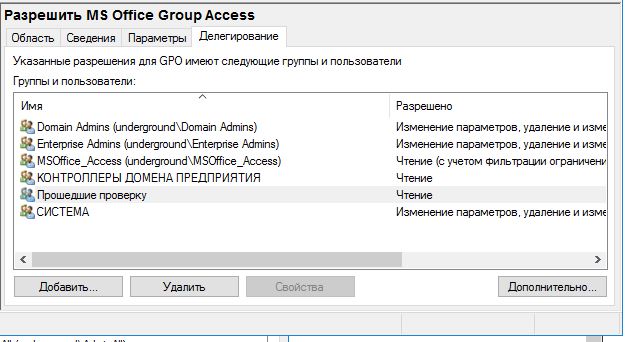

Так как не всем пользователям нужны одни и те-же программы и права, то нацеливаем политику на группу безопасности В фильтрах безопасности удаляем группу "Прошедшие проверку" а на ее место добавляем группу в которую включены все пользователи данного приложения"

после чего ВАЖНО не забыть на вкладке Делегирование добавить группе "Прошедшие проверку" право на чтение политики (Иначе работать не будет)

2-й способ

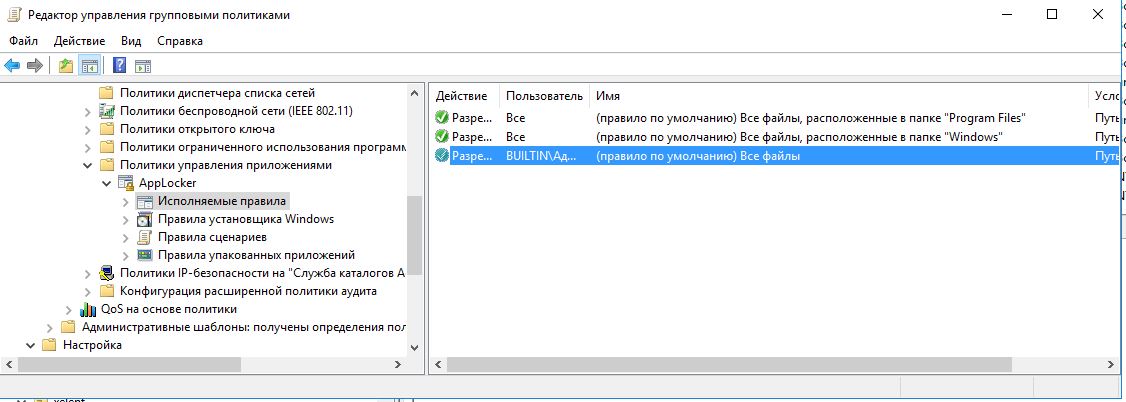

Используем функцию AppLocker

Важно применять эту политику на подразделение где лежит ваш терминальный сервер. это позволит вам более оперативно редактировать список разрешенных приложений, так же когда она настроена работать под пользователем возникают непонятные баги. в данный момент я полностью перешел на использование данного метода для большинства внедрений

Создаем Групповую политику и связываем ее с подразделением, где лежит ваш терминальный сервер

идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker > Исполняемые правила > Создать правила по умолчанию

после чего идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker и тыкаем "Настроить применение правил"

в свойствах ставим настроено и выбираем только аудит для правил исполняемых файлов

в результате при заходе пользователя и попытке запуска программ в журнале просмотра событий на терминальном сервере расположенном

Журналы приложений и служб > Microsoft > Windows > AppLocker > EXE и DLL будут появляется события содержащие сведения о запускаемых приложениях, которые мы будем использовать для дальнейшей настройки политики

Вернемся в исполняемые правила и создадим правило на основе отчета журнала событий

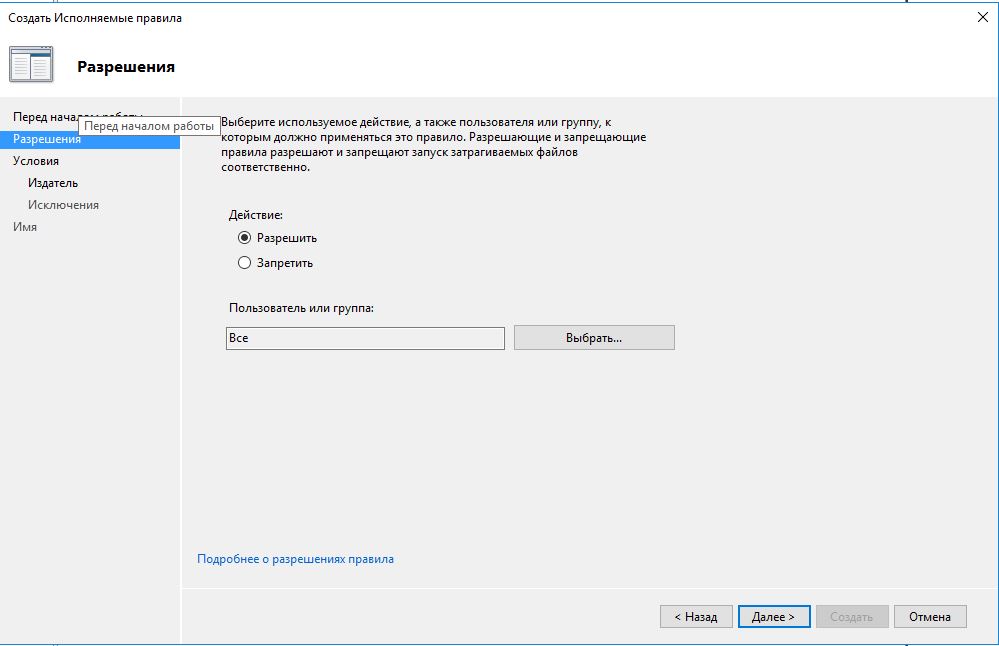

ПКМ > Новое правило

выберем действие Разрешить, и в данном случае мы хотим чтобы под всеми пользователями данное приложение могло быть запущенно, но так же мы можем создать в домене группу безопасности в которую включим пользователей для которых данное правило будет применяться, тогда на этом шаге следует ее указать

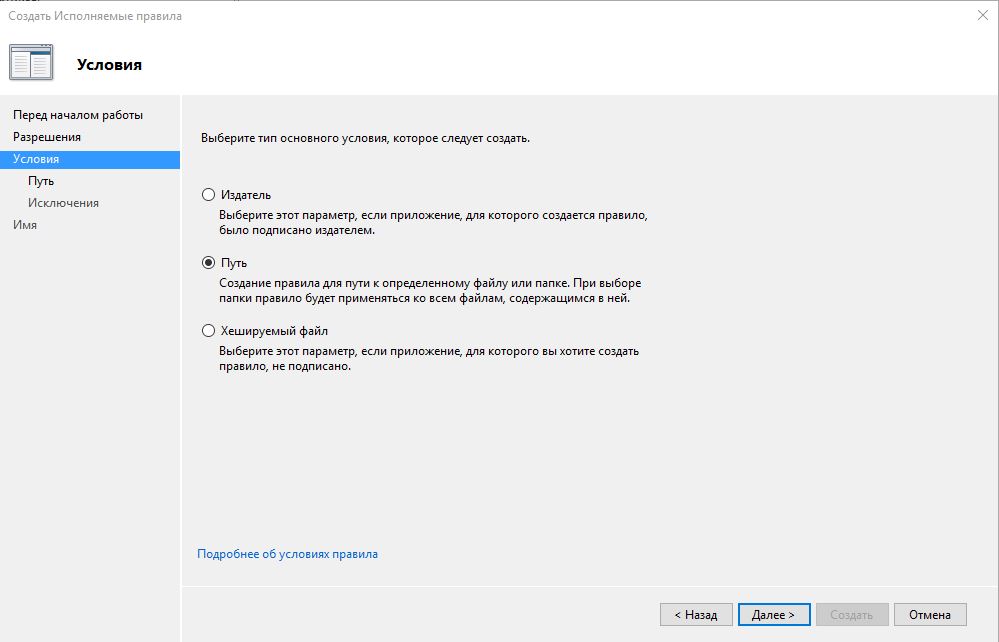

Выберем условие Путь

Скопируем путь из отчета о событии

в исключения мы добавлять ничего не будем так что далее > Создать

Шаги следует повторить для каждого события из журнала, отсеивая те которые мы хотим запретить

После чего в свойствах applocker следует переключить "Только аудит" на "Принудительное применение правил"

В результате данных действий мы имеем эффективное хранение данных пользователей, и первично настроенную безопасность терминального сервера

И вновь у меня закончились буквы) продолжим в следующей части, рассмотрим настройку 1с , разграничения доступа к базам, поднимем производительность 1с на терминальном сервере фактически в двое, в обще продолжим в следующей части

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer's default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Читайте также: