Kerio control имя хоста в vpn

На сегодняшний день технология VPN является надежным средством для обеспечения безопасной передачи данных через открытые каналы связи. С ее помощью можно объединить локальные сети удаленных офисов или предоставить возможность сотрудникам работать с корпоративными ресурсами практически из любой точки земного шара. Сегодня мы разберем, как можно организовать корпоративный VPN-сервер на базе продукта Kerio Control.

Подводим итоги

Как мы видим, настроить VPN-доступ к корпоративной сети, в которой используется система Kerio Control достаточно просто. Буквально за несколько шагов можно "поднять" VPN-туннель, объединяющий удаленные офисы и обеспечивающий защищенную передачу информации между ними. Настройка системы для доступа к ней удаленных клиентов осуществляется еще проще. Приобрести Kerio Control можно у партнеров 1Софт.

Все права защищены. По вопросам использования статьи обращайтесь к администраторам сайта

Хотите купить софт? Позвоните партнерам фирмы «1С», чтобы получить квалифицированную консультацию по выбору программ для ПК, а также информацию о наличии и цене лицензионного ПО.

Назначением описываемого далее VPN является подключение через Kerio Control пользователей, расположенных за пределами локальной сети организации к серверу в локальной сети для работы со спец. ПО. Все участники схемы подключены в Интернет.

VPN создан с помощью Kerio Control 9.3.5. Керио установлен, настроен и работает. У ЛВС назначен внешний статический IP-адрес. Для VPN использован протокол IPsec (сокращение от IP Security) wiki. Клиенты подключаются через встроенное в Windows приложение для VPN.

Порядок действий.

1.Активация.

Активация VPN-сервера в Kerio Control происходит на вкладке бокового меню «Интерфейсы». Необходимо кликнуть по VPN-серверу мышкой два раза и войти в настройку. Для добавления нового VPN в нижней части окна нажмите на кнопку «Добавить» и выберите желаемый способ из раскрывшегося списка.

2.Настройки VPN-сервера.

Переходим в свойства VPN-сервера и выполняем следующие настройки.

1.Включить сервер IPsec VPN – отмечаем галочкой.

3.Маска 255.255.255.0 – маска, соответствующая IP.

4.Сертификат первоначально не используем. Когда VPN заработает можно добавить сертификат.

5.Использовать сертификат для клиентов – галочку не ставим.

6.Использовать предопределенный ключ: указываем сложный ключ-пароль из латинских букв разного регистра, цифр и спец.символов.

7.Включить аутентификацию MS-CHAPv2 – отмечаем галочкой.

На вкладках KerioVPN, DNS, WINS настройки не изменялись. Если Керио привязан к домену, в настройках DNS нужно указать IP-адрес DC.

Нажимаем ОК для сохранения настроек. Сервер IPsec VPN начнет работать.

3.Правила трафика.

Для работы VPN понадобятся разрешающие правила трафика. Переходим в боковом меню в раздел «Правила трафика» и создаем новые или редактируем существующие правила. Должно получится 3 правила как на картинке ниже.

Internet access (NAT) – правило позволяет выходить в Интернет. В графе «Источник» должны быть указаны «Клиенты VPN».

Local traffic – правило разрешает локальный трафик. VPN клиенты получают доступ к общим ресурсам в локальной сети.

VPN – правило разрешает подключение из Интернета в Керио по Ipsec и Kerio VPN.

4.Настройка пользователя VPN в сервер.

В разделе пользователей нужно указать кому можно подключатся к VPN. Для этого выбираем пользователя из списка.

Открываем редактирование пользователя и на вкладке права отмечаем галочку «Пользователь может подключ., используя VPN».

На вкладке «Адреса» каждому клиенту можно назначить статический IP-адрес в VPN.

Нажимаем ОК для сохранения введенных параметров.

Настройка VPN подробно расписана в официальном мануале Керио.

5.Настройка VPN-клиента.

Клиентами VPN будут компьютеры с ОС Windows 7 и Windows 10, расположенные вне локальной сети и подключенные к Интернету.

Создадим новое VPN подключение в Центре управления сетями и общим доступом. Для Windows 7-10 этот процесс почти одинаковый.

Выбираем создание нового подключения или сети.

Выбираем вариант подключения – Подключение к рабочему месту.

Если ранее в компьютере уже создавались VPN подключения, то на возникший вопрос – «Использовать имеющееся подключение» выбираем ответ – «Нет, создать новое».

Выбираем «Использовать мое подключение к Интернету (VPN).

В следующем шаге мастера указываем внешний статический IP адрес Керио. Имя указываем любое понятное.

Указываем имя VPN пользователя в Керио и его пароль.

Через некоторое время после нажатия кнопки «Создать» подключение будет готово.

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

На вкладке «Безопасность» вводим следующие настройки.

1.Тип VPN: L2TP Ipsec VPN.

2.Шифрование данных: обязательное (отключится, если нет шифрования).

3.Разрешить следующие протоколы: Протокол Micrsoft CHAP версии 2 (MS-CHAP v2)

На этой же вкладке «Безопасность» переходим в дополнительные свойства.

1.Отмечаем точкой настройку – «Для проверки подлинности использовать предварительный ключ.

2.Вводим ключ-пароль, такой же как в настройках Керио.

3.Нажимаем ОК для сохранения.

Переходим на вкладку «Сеть».

1.Выбираем Протокол Интернета версии 4 (TCP/IP).

Нажимаем кнопку «Свойства».

Переходим в раздел дополнительных свойств.

На вкладке параметры IP есть настройка «Использовать основной шлюз в удаленной сети».

Если галочка стоит, то весь трафик пойдет через Керио. В этом случае его можно контролировать, и он попадает под все правила и настройки Kerio Control. Недостаток в замедлении скорости передачи.

Если галочку убрать, то пользователь VPN будет использовать свой стандартный шлюз для выхода в Интернет, а в Керио будут идти только пакеты для назначенных целей.

В результате тестов установлено, при отсутствии выше названой галочки у клиента VPN отсутствует доступ к внутренним ресурсам сети.

Проблема решается статическим маршрутом на ПК клиента VPN.

1.В командной строке вводим

для уточнения номера соединения. (VPN-KERIO = 65)

При каждом новом создании, пересоздании VPN-соединения номер меняется.

route add 192.168.1.0 mask 255.255.255.0 192.168.100.1 metric 1 if 65 - p192.168.100.1 – IP-адрес VPN-сервера (VPN шлюз)

metric 1 – метрика

if 65 – номер интерфейса

-p – сохранение маршрута после перезагрузки ПК.

Удаление маршрута (если понадобится).

route delete 192.168.1.0 mask 255.255.255.0 192.168.100.1 metric 1 if 65 - p6.Подключение VPN.

Чтоб активировать VPN, нажимаем на значок компьютера (сеть) в нижней правой части экрана. В раскрывшемся списке выбираем нужное соединение и нажимаем кнопку «Подключение».

В открывшемся подключении вводим логин и пароль учетной записи пользователя VPN. Нажимаем кнопку «Подключение».

Чтоб это окно не появлялось каждый раз можно убрать галочку «Запрашивать имя, пароль, сертификат и т.д.» в свойствах подключения на вкладке «Параметры».

Если все настройки выполнены правильно и нет проблем с Керио, его активацией, дистрибутивом, версией и прочих нюансов, то произойдет VPN подключение.

Можно пробовать пинговать сервер в локальной сети с компьютера VPN клиента. Часто доступу препятствует антивирус. Так же можно проверить доступ к общим папкам в локальной сети или подключение к удаленному рабочему столу сервера.

В меню Kerio Control отобразятся подключенные пользователи в разделе «Клиенты VPN».

7.Автозапуск VPN при включении ПК.

Все действия выполняются на ПК клиента VPN. Автозапуск осуществляется через добавления параметра в реестре.

2.Переходим по ветке каталогов.

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run – автозапуск для всех пользователей.

(HKEY_CURRENT_USER – только для текущего пользователя)

3.Создаем новый строковый параметр со значением rasdial VPN-KERIO admin Password12345.

vpn – любое понятное имя латиницей

rasdial – приложение, которое запускает VPN

VPN-KERIO – название VPN соединения (как при создании)

admin – имя VPN пользователя в Керио

Password12345– пароль VPN пользователя в Керио

Нажимаем ОК и перезагружаем ПК.

Теперь после входа в учетную запись будет появляться командная строка с ходом подключения к VPN.

Начиная с 8й версии Kerio Control поддерживает IPSec VPN, в этой статье я расскажу как правильно его настроить на примере Windows, OS X, Linux, iOS и Android.

Включается IPSec на сервере самым обычным чекбоксом. Затем определим общий ключ:

Обратите внимание, для пользователей из локальной базы Kerio, необходимо включить хранение пароль в совместимом с MS-CHAP v2 формате:

Настройку клиентов наченем рассматривать, разумеется, с Windows.

Я использую Windows 8.1 Enterprise, но инструкция применима и для более ранних версий Windows. Итак, в Панели управления откроем Центр управления сетями и общим доступом и нажмем Настроить новое подключение к сети.. :

- Укажем тип VPN: у нас это L2TP/IPSec;

- Нажмем Дополнительные настройки и укажем общий ключ;

- Укажем максимальный уровень шифрования;

- Разрешим протокол MS-CHAP v2.

Теперь можно подключаться, при первом логине будет запрос логина и пароля (указывать домен не обязательно):

На OS X все достаточно просто, в моем примере используется 10.9.2, но инструкция применима и для более ранних версий.

Теперь создадим конфигурацию:

Укажем адрес подключения и имя пользователя:

Нажмем Authentication Settings и введем пароль пользователя и общий ключ:

Нажмем Дополнительно и включим опцию Отправлять весть трафик через VPN:

Теперь можно подключится и убедится в наличии соединения:

Теперь рассмотрим подключение Linux, на примере Ubuntu 12.04 i386 в которой из коробки доступна возможность только PPTP VPN, что, впрочем, неудивительно:

Установим вот такую приблуду:

sudo apt-get install l2tp-ipsec-vpn

.. и после перезагрузки перейдем к созданию и настройке подключения (имя подключения не может содержать пробел, но это Linux, удивляться нечему):

Обратите внимание, включить нужно протокол PAP, а не MS-CHAP v2, что конечно не слишком хорошо:

Эта страница является продолжением повествования о настройках Kerio Control. Про установку и базовые настройки можно прочитать ТУТ .

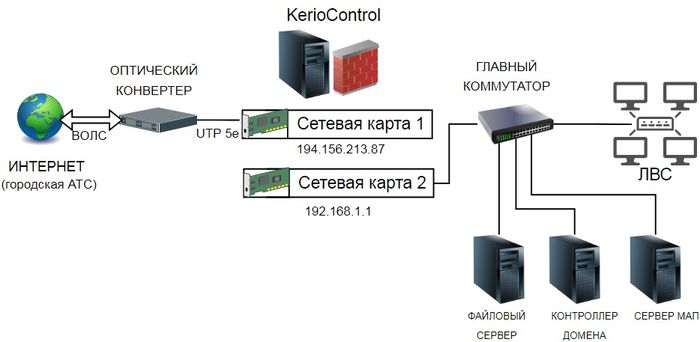

К нам в организацию наконец-то подвели оптоволоконную линию для передачи данных. По ней теперь идет часть телефонии и интернет. Рассмотрим настройки Kerio при подключении к оптическому конвертеру. Новая схема подключения на рисунке ниже.

Цифровой поток из городской АТС приходит по опто-волоконной линии в распределительный шкаф (РШ).

В РШ конвертер преобразует сигнал из светового вида в электрический и разделяет на телефонию и ЛВС. В нашем случае конвертером является сетевой терминал Huawei SmartAX MA5620 2шт. К нему и ко всему остальному оборудованию серверной обязательно нужны ИБП.

Подключаем Ethernet-кабель от сетевого терминала во внешнюю сетевую карту 1 Kerio Control. Какой порт в терминале подключать должен сообщить провайдер.

Подключаем Ethernet-кабель от главного коммутатора (из которого идет вся остальная ЛВС организации) во внутреннюю сетевую карту 2 Kerio Control, см. схему.

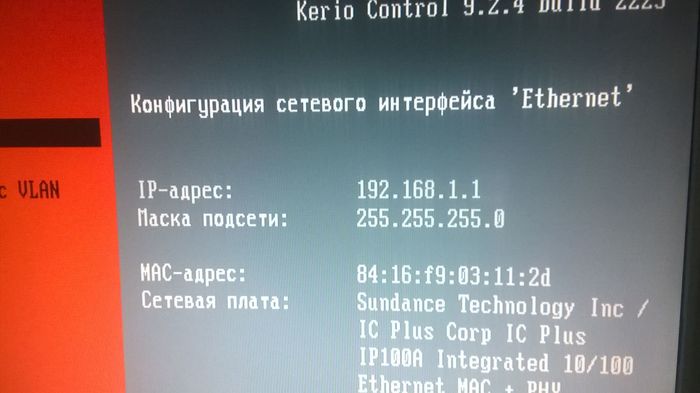

Включаем ПК на котором установлен Kerio Control. В нашем случае настройки уже были выполнены. Если настройки не выполнены, читаем первую часть описания. Если кратко в настройках Kerio нужно указать IP адрес внутренней сетевой карты в пункте «Конфигурация сети». У нас это 192.168.1.1. Маска подсети: 255.255.255.0.

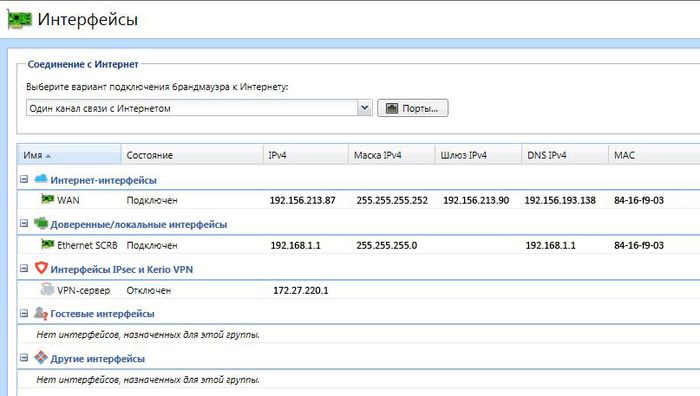

Выбираем вариант подключения брандмауэра к Интернету – Один канал связи с Интернетом.

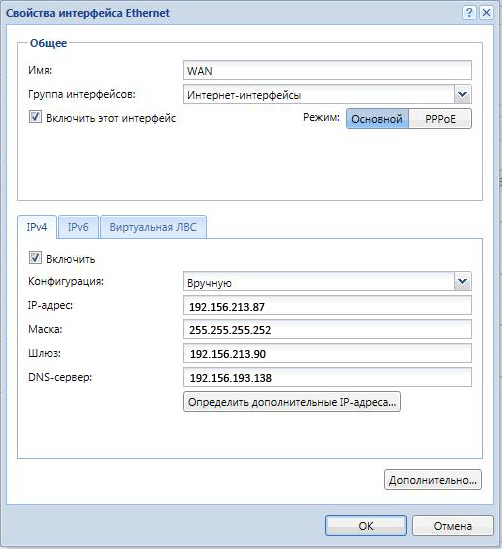

Изменяем настройки в разделе Интернет-интерфейсы. На вкладке режима «Основной» прописываем настройки IPv4 вручную.

Все данные: внешний IP, маску, шлюз, DNS, должен предоставить провайдер.

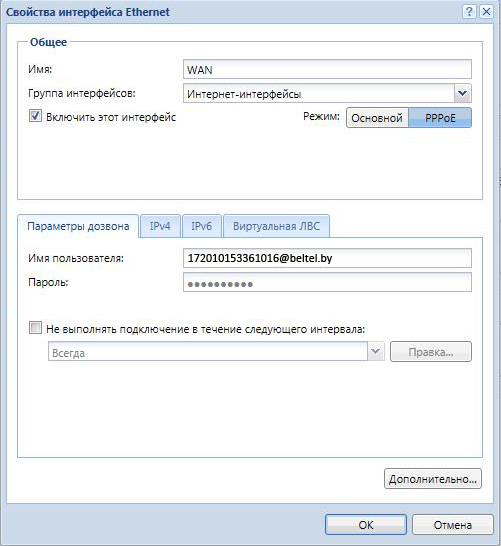

На вкладке «PPPoE» в параметрах дозвона вводим имя пользователя и пароль из договора на предоставление услуги. ОК.

Можно запустить мастера настроек и через него сделать всё то же самое.

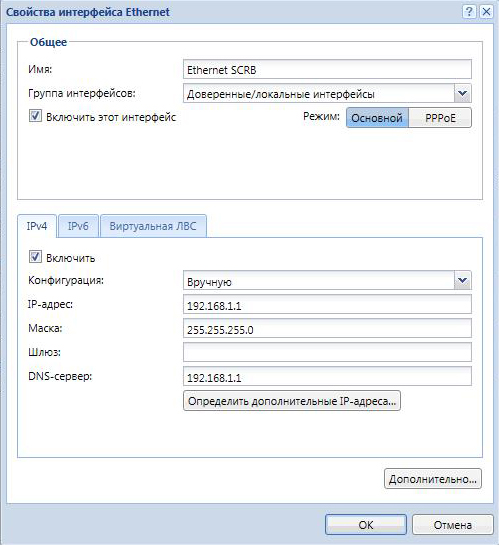

Далее выбираем следующее подключение в пункте «Доверенные/локальные интерфейсы» – наша внутренняя сеть. Эти пункты в зависимости от версии Kerio могут называться по-другому. Придумываем имя и вносим данные как на картинке ниже. DNS от Керио. Шлюз не пишем. ОК.

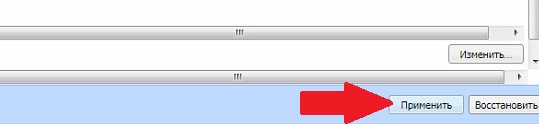

Нажимаем кнопку «Применить» в нижней правой части экрана, настройки активируются.

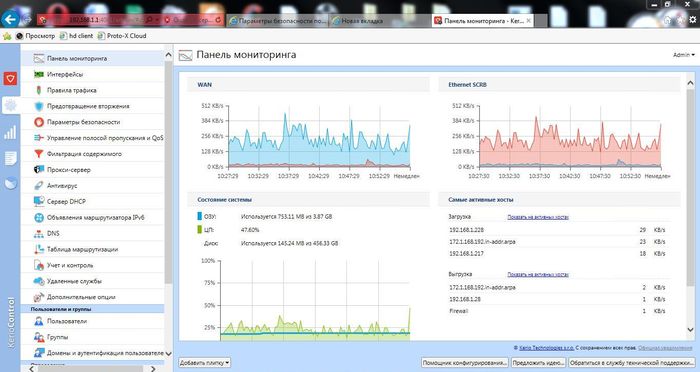

Проверим подключение к Интернету. Интернет работает.

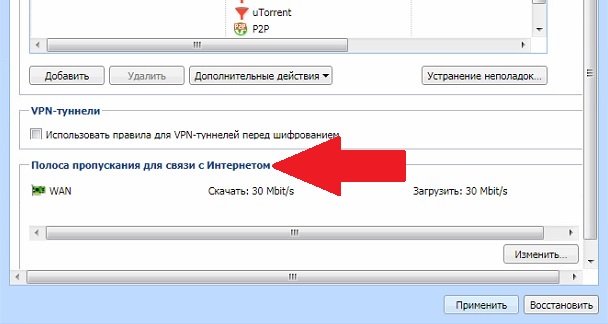

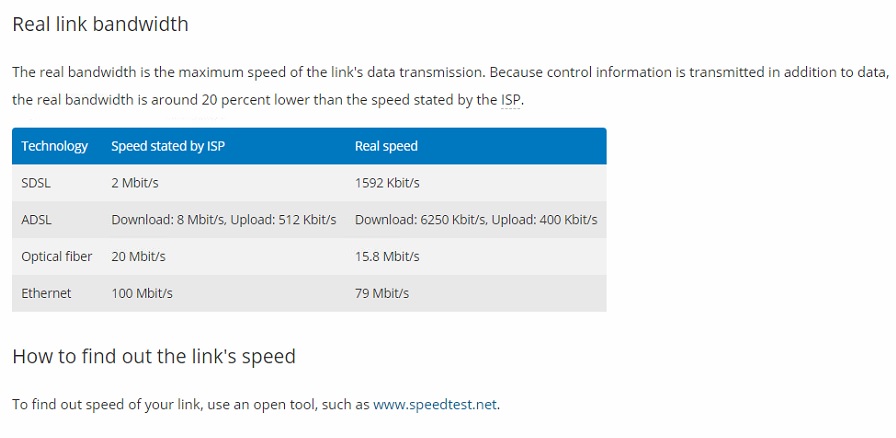

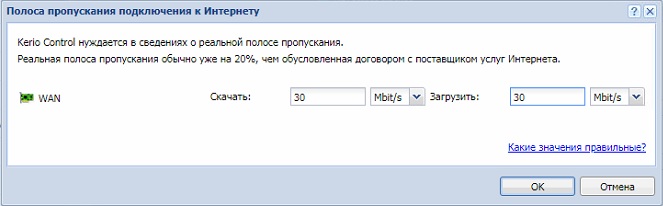

Переходим в пункт «Управление полосой пропускания» и в нижней части выставляем значения скорости.

Подсказка Керио нам сообщает, что реальная скорость будет на 20% меньше заявленной в договоре.

Чтоб не заморачиваться с подсчетами выставляем значение как по тарифному плану, у нас 30Мбит/с.

Запускаем SpeedTest и смотрим реальную картину.

Скорость скачивания близка к истине, а вот загрузка немного просела. Эта полоса пропускания относится ко всем пользователям, подключенным в сеть. Возможно, что кто-то бесконтрольно что-то загружал в интернет в этот момент, или какие-то другие причины. Для ограничения скорости пользователям переходим к правилам полосы пропускания.

Нужно отметить, что после 1 (одного) ADSL модема на 150+ компьютеров оптика для нашей ЛВС оказалась спасительным Мессией и манной небесной одновременно.

Пока не внесены все пользователи, можно ограничить скорость для всех одновременно, но это неудобно. Поэтому нужно добавить пользователей ЛВС в разделе «Пользователи». Так как этого не сделано, ограничим скорость всем без разбора. Создаем новое правило – Ограничение скорости.

Трафик любой. Скорость ограничиваем по своему усмотрению и обстоятельствам. Максимальное значение устанавливать не рекомендуется. Половина или треть или даже четверть от максимальной скорости вполне подойдет. Если какой-то пользователь займет весь разрешенный канал, то всегда останется резерв для остальных. Для злостных качателей нужно создать отдельное правило и ограничивать им скорость индивидуально или по группам.

Устанавливаем скорость для скачивания и загрузки.

Интерфейсы – Все. Нажимаем применить и правило начнет действовать. Следующее правило – это торренты, которые перегружают сеть. Создаем новое правило. В разделе «Трафик» выбираем «Приложения и веб-категории» и отмечаем всё, что относится к торренту.

В пункте «Правила трафика» выбираем пиринговую сеть.

Устанавливаем скорость скачивания и загрузка минимальной, интерфейсы – Все. Нажимаем применить и торренты нашей сети больше не страшны.

Итак, у нас есть правило, ограничивающее скорость доступа в интернет всем пользователям и ограничение скорости торрентов. Остальные ограничения например ютуба или социальных сетей выполним в разделе «Фильтрация содержимого». Однако до этого лучше немного позависать и добавить всех пользователей. Переходим в раздел меню – «Пользователи».

Для добавления пользователя нажимаем кнопку «Добавить».

Вносим имя пользователя. У нас имя в большинстве случаев соответствует имени ПК т.к. не привязан домен.

В разделе адреса привязываем IP адрес, потому что у нас в сети статическая IP адресация. Более надежно привязать MAC-адрес. Данные для привязки можно взять из ведомости ПК, которую сис. админы конечно же ведут, или из сканера сети. Нажимаем ОК.

Ну и так далее со всеми пользователями.

После этого, в пункте меню «Управление полосой пропускания» можно выбрать пользователей или группы пользователей и назначить им определенную скорость для скачивания и загрузки в интернете.

Добавляем сперва всех пользователей в список, нажав на пункт «Пользователи и группы», (отмечаем всех, ОК). Затем, удаляем из списка, нажимая красный крестик, админов, сервера, конференц-зал, руководство и прочие важные места. Устанавливаем скорость. При этом, нужно деактивировать (снять галочку) с самого первого правила, которое ограничивает трафик всем без исключения. Получится новое правило, как на картинке ниже.

Далее можно создавать список пользователе, которые много скачивают или играют в он-лайн игры и занижать им скорость, чтоб другие на жаловались на плохой интернет, как у нас было до установки Kerio очень часто.

Посмотреть кто сколько скачал можно в разделе статистика.

Другие полезные возможности Kerio Control будут рассмотрены в следующий раз.

Настройка VPN-клиента

Подключение удаленных пользователей к локальной сети осуществляется с помощью специальной программы - VPN-клиента. В принципе, Kerio Control позволяет использовать для этого разные программы. Однако лучше все-таки использовать собственный клиент. Он абсолютно бесплатен, не требует какого-либо лицензирования, удобен и прост в настройке.

В первую очередь необходимо загрузить дистрибутив программы-клиента с официального сайта Kerio и установить его на компьютер или ноутбук, с которого будет осуществляться удаленный доступ. Процедура инсталляции абсолютно ничем не примечательна, а поэтому останавливаться на ней мы не будем. Отметим только, что после ее завершения среди списка сетевых подключений компьютера появляется еще один под названием Kerio Virtual Network.

Для подключения к корпоративной сети через VPN-канал введите в поле "Сервер" IP-адрес или имя хоста интернет-шлюза, после чего укажите свой логин и пароль. Если вы хотите, чтобы программа запомнила ваш пароль, чтобы не вводить его в будущем, то активируйте чекбокс "Сохранить пароль". Обратите внимание, что по соображениям безопасности это стоит делать только в том случае, если несанкционированный доступ к компьютеру исключен. Поэтому на ноутбуках данную опцию использовать не рекомендуется. Если вы разрешили VPN-клиенту сохранять свой пароль, то для удобства использования можете активировать также чекбокс "Постоянное соединение". В этом случае Kerio VPN Client будет автоматически поддерживать соединение с сервером в активном состоянии.

Настройка VPN-сервера для подключения удаленных клиентов

Процедура настройки VPN-сервера для подключения удаленных клиентов начинается с разрешения внешнего доступа к нему. Осуществляется эта операция в разделе "Конфигурация->Политика трафика->Правила трафика". В нем необходимо создать правило с источником "Любой", приемником "Firewall" и службой Kerio VPN. После этого нужно перейти в раздел "Конфигурация->Интерфейсы", найти на этой вкладке интерфейс "VPN-сервер", дважды кликнуть на нем мышкой и включить службу. Обратите внимание, что если вы уже настраивали VPN-сервер для подключения удаленных филиалов, то все это уже сделано, а поэтому данный шаг можно пропустить.

Далее необходимо проверить правило (раздел "Конфигурация->Политика трафика->Правила трафика"), разрешающее доступ VPN-клиентов в локальную сеть. В принципе, оно генерируется автоматически мастером настройки под названием "Локальный трафик". Надо только убедиться в его наличии и активности. Кстати, если в компании применяются VPN-туннели между офисами, то можно разрешить удаленным сотрудникам доступ и к локальным сетям филиалов. Для этого следует создать правило, которое должно выглядеть следующим образом: источник – "Все VPN-клиенты", назначение – интерфейс локальной сети и все нужные VPN-туннели, служба – "Любой". В результате сотрудники смогут через Интернет связываться с головным офисом, причем им будут доступны и сети удаленных филиалов компании.

Последний этап – присвоение пользователям необходимых для удаленного доступа через VPN полномочий. Для того чтобы предоставить эти права целой группе (при этом они будут распространяться на все входящие в нее учетные записи), откройте ее свойства, перейдите на вкладку "Права" и активируйте чекбокс "Пользователи могут присоединиться через VPN". Настройка разрешений для отдельного пользователя осуществляется точно таким же образом, только нужно открывать окно с параметрами не группы, а нужной учетной записи.

Создание VPN-туннеля "офис-офис"

Как мы уже говорили, VPN-сервер, реализованный в продукте Kerio Control, позволяет объединять локальные сети в удаленных офисах. Давайте рассмотрим процедуру создания VPN-туннеля между двумя офисами, которые будем условно называть головным и филиалом.

В первую очередь необходимо провести настройку продукта в головном офисе. Осуществляется она с помощью консоли администратора, подключенной к Kerio Control. Сначала необходимо разрешить доступ к VPN-серверу из Интернета. Для этого в разделе "Конфигурация->Политика трафика->Правила трафика" нужно создать новое правило. В качестве источника необходимо выбрать пункт "Любой", в качестве приемника – Firewall, а в качестве службы – Kerio VPN. Разрешив трафик, удовлетворяющий этим правилам, мы делаем VPN-сервер доступным из внешней сети.

Далее необходимо активировать VPN-сервер и настроить его SSL-сертификат. Сделать это можно в разделе "Конфигурация->Интерфейсы". Найдите на данной вкладке среди VPN-интерфейсов VPN-сервер, дважды кликните на нем левой кнопкой мыши и в открывшемся окне включите службу. Затем нажмите на кнопку "Изменение сертификата SSL". Если у вас уже есть сертификат, то просто импортируйте его в систему. В противном случае нажмите на кнопку "Сгенерировать сертификат", введите требуемые данные и нажмите на кнопку "ОК".

Следующий шаг – создание VPN-туннеля, который свяжет головной офис с удаленным подразделением. Для этого нажмите на кнопку "Добавить VPN-туннель". В открывшемся окне в первую очередь введите имя его имя. Пренебрегать этим не стоит, особенно если требуется создать целый ряд туннелей для нескольких удаленных офисов. Далее выберите способ подключения к удаленной точке: активный или пассивный. Первый вариант можно использовать только в том случае, если удаленный интернет-шлюз имеет постоянный внешний IP-адрес (при его выборе необходимо указать этот IP-адрес или имя хоста). Иначе необходимо выбрать пассивное подключение. После этого требуется ввести "отпечаток" SSL-сертификата удаленного VPN-сервера и завершить процедуру создания туннеля.

Наконец, последний шаг – настройка правил трафика, позволяющих пользователям локальной сети головного офиса подключаться к сети филиала и наоборот. Осуществляется эта настройка в разделе "Конфигурация->Политика трафика->Правила трафика". В первом правиле необходимо в качестве источника указать пункт "Доверенные/локальные интерфейсы", а в качестве приемника – созданный нами на предыдущем этапе VPN-туннель. Второе правило должно выглядеть следующим образом: источник – созданный VPN-туннель, а приемник – сетевой интерфейс, "смотрящий" в локальную сеть головного офиса. Если вы хотите, чтобы пользователям из разных сетей были доступны только определенные сетевые сервисы, то в правилах их нужно указать. В противном случае в списке служб можно выбрать пункт "Любые".

Настройка VPN-сервера в филиале осуществляется точно таким же образом, только в этом случае удаленным становится интернет-шлюз головного офиса. Это необходимо учитывать при настройке переадресации DNS, а также при создании VPN-туннеля.

Читайте также: