Windtalker как пользоваться приложением

Современные модели телефон настроены таким образом, чтобы полностью защитить личные данные пользователей. Разработчики внедряют в устройства различные виды защиты, начиная с введения пароля и заканчивая отпечатком пальца и даже, сканированием лица. Казалось бы, такую защиту невозможно «пробить». Но что делать, если нужно попасть в телефон другого человека, особенно если этот человек муж, а его телефон запаролен.

Как узнать графический пароль с помощью жирного следа

Чтобы узнать графический пароль на телефоне, под рукой необходимо иметь:

- само мобильное устройство;

- небольшого размера тряпку;

- салфетку или туалетную бумагу (без узоров);

- жидкость, оставляющая на поверхности равномерное жирное пятно (отлично подойдет растительное масло или блеск для волос).

Когда все необходимое будет собрано, можно приступать к процедуре. Порядок действий будет следующий:

- сухой тряпкой необходимо очистить экран телефона от пыли;

- тряпочку смочить в жирном растворе и максимально выжать;

- протереть жирной тряпкой экран;

- салфеткой протереть экран, оставляя равномерный слой жира.

Важно! Делать это необходимо аккуратно, чтобы все выглядело естественно.

Главное, сделать так, чтобы хозяин телефона разблокировал его и положил на место, не протирая экрана. Как только телефон останется в зоне доступа, нужно поднести его к окну или иному источника света. Под определенным углом можно будет увидеть графический код блокировки телефона.

Как подобрать пароль к телефону по тепловому излучению

Такой способ можно считать более продвинутым. По аналогии с предыдущим методом, необходимо, чтобы человек ввел пароль и убрал телефон в карман. Если подойти к нему с тепловизором, можно считать кода. При помощи данного метода вероятность распознать код возрастает до 90 %. Графический код распознается в 99 %.

Как узнать графический пароль по памяти

Графический ключ относится к одному из самых надежных способов блокировки телефона. Как показывают испытания ученых, многие люди могут его повторить, если посмотрят на то, как другой человек его вводит.

Чем сложнее графический ключ, тем тяжелее его распознать. Если находится на расстоянии 5 метров от человека с телефонов, процесс разблокировки можно снять на видео. Заснятый материал следует загрузить в специальное приложение, которое проанализирует движения пальцев и предложит несколько вариантов ключа. В 95 % случаев, один из ключей окажется верным.

Как узнать пароль на телефоне мужа через сеть Wi-Fi

Если точка доступа Wi-Fi принадлежит тому, кто хочет узнать чужой пароль, он сможет отследить пароль по искажениям сигнала устройства. Такой метод именуется WindTalker. Его суть сводится к тому, что перемещение пальцев по экрану влияет на мощность исходящего сигнала. Если отслеживать его график, то со временем можно будет узнать пароль.

Как узнать пароль от чужого телефона с помощью приложений

В топ лучших приложений для разблокировки чужого телефона входят:

Tenorshare 4uKey for Android

Как пользоваться приложением:

- как только пройдет проверка данных, начнется удаление блокировки экрана.

Дождавшись окончания удаления блокировки, потребуется перевести телефон в режим восстановления, с учетом подсказок, появившихся на экране компьюетра.

ISkysoft Toolbox

Для использования программы ISkysoft Toolbox необходимо подключить телефон к компьютеру и следовать инструкции:

Необходимо дождаться завершения процедуры, после ограничения смартфона будут удалены.

Dr.fone

Как воспользоваться программой:

Aroma File Manager

Как работать с программой:

После совершения всех действий, нужно перезагрузить телефон и блокировка экрана будет снята.

Воспользоваться данными программами можно в том случае, если телефон будет находится в открытом доступе, так как процесс занимает определенное время.

Как подобрать цифровой пароль к телефону

Варианты подбора цифровых паролей на телефоне:

- Если необходимо получить доступ к телефону старой модели, можно использовать специальный калькулятор, который, с учетом введенных данных об устройстве, сгенерирует универсальные коды. Вводя коды, можно обойти пользовательский пароль.

- Для новых моделей телефонов, обойти цифровой пароль можно при помощи команды возврата к заводским настройкам. Такие команды могут отличаться в зависимости от производителя телефона и его модели.

Некоторые телефоны сбрасывают настройки через специальное сервисное меню. Например, через одновременное нажатие клавиши громкости вниз и питания. Появится меню «reset», через которое настройки установятся по молчанию.

Другие способы разблокировать телефон мужа незаметно

Какие существуют эффективные способы разблокировки чужого телефона:

Любой из описанных методов следует применять только при крайней необходимости, так как попытки взлома чужого телефона не всегда остаются незамеченными и хозяину смартфона навряд ли понравится, что кто-то пытался узнать о нем закрытую информацию.

До сих пор нет единого мнения, что надёжнее защищает пользовательские данные — биометрические системы вроде сканеров отпечатков пальцев, которые можно обмануть, или пароли, которые можно подсмотреть или подобрать. Адриан Колье, бывший технический директор компании SpringSource, рассказал о новом способе перехвата паролей и PIN-кодов с помощью анализа сигнала Wi-Fi, получившем название WindTalker.

Чтобы отследить, какие пароли на своём смартфоне набирает пользователь, злоумышленник должен создать точку доступа к Wi-Fi и выбрать жертву. Оказывается, движение пальцев пользователя по экрану смартфона влияет на сигнал Wi-Fi. Изменения этого сигнала можно проанализировать — они покажут, какие именно цифры вводил пользователь.

Движения пальцев создают микропомехи беспроводному сигналу. Специальный алгоритм анализирует полученную информацию и подбирает несколько вариантов пароля. При тестировании этого метода взлома Колье получил три возможных пароля, один из которых оказался корректным. Таким образом у него получилось взломать аккаунт Alipay — платёжной системы компании Alibaba.

Атака WindTalker учитывает несколько параметров, в том числе то, каким образом пользователь держит смартфон. Специальная система анализирует состояние сигнала Wi-Fi и идентифицирует набираемые на экране цифры с точностью 68%. Чем больше данных доступно алгоритму, тем выше окажется точность распознавания. Если пользователи попытается несколько раз ввести пароль, массив данных, доступных для анализа, увеличится, а значит шансы на взлом окажутся выше. «Наиболее уязвимыми оказываются приложения, позволяющие пользователям многократно вводить пароль», — пишет Адриан Колье.

Реверс малвари

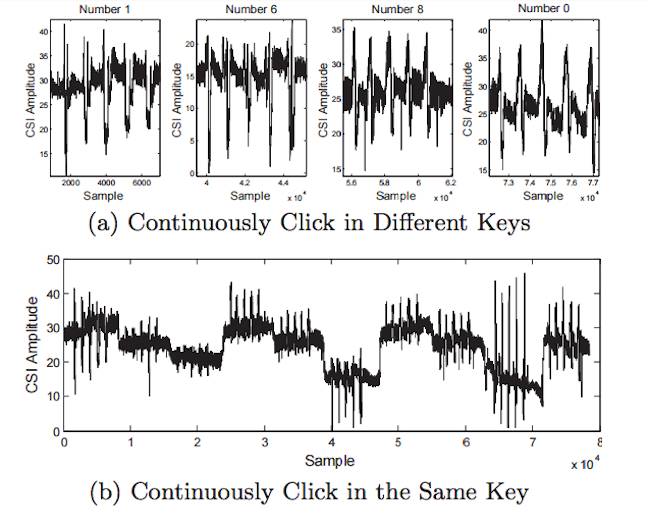

Еще в конце октября 2016 года на конференции ACM Conference on Computer and Communications Security сводная группа исследователей из Шанхайского университета Джао Тонг, университета Массачусетса в Бостоне и университета Южной Флориды представила любопытный вектор атак, получивший название WindTalker (так же называется инструмент, созданный исследователями). Теперь исследователи опубликовали подробный доклад о данном методе атак, озаглавленный «Когда CSI сталкивается c публичным Wi-Fi: определяем пароль от вашего мобильного телефона через сигналы Wi-Fi». В данном случае аббревиатура CSI относится вовсе не к криминалистам, а обозначает Channel State Information – радиосигналы, являющиеся частью протокола Wi-Fi.

Суть предложенного исследователями метода проста: во время работы с мобильным гаджетом движения рук пользователя, который взаимодействует с тачскрином устройства, вызывают определенные искажения Wi-Fi сигналов, если девайс в этот момент подключен к сети. Атакующие могут не только перехватить такие прерывания и изменения сигнала, но и отреверсить их, выявив, что именно пользователь набирал на экране своего устройства.

Для реализации атаки WindTalker исследователи предложили установить вредоносную точку доступа (к примеру, в публичном месте) и собирать с ее помощью данные об искажениях Wi-Fi сигналов. Иметь полный контроль над точкой важно еще и потому, так что атакующим нужно перехватить информацию в тот самый момент, когда жертва, например, набирает на смартфоне PIN-код. С помощью встроенного в WindTalker снифера трафика злоумышленники смогут точно сказать, когда пользователь заполняет ту или иную форму авторизации или готовится подтвердить транзакцию.

Ключевым элементом атаки являются CSI сигналы, которые пользователь изменяет, когда движутся его пальцы. WindTalker строится именно на сборе и анализе информации о CSI, пришедшей с устройства.

Чем больше данных собирает WindTalker, тем точнее становится его работа. В среднем WindTalker способен распознавать набранные пользователем символы с точность 68,3%. Разумеется, точность атаки варьируется в зависимости от модели устройства и времени работы WindTalker. Так, если натренировать систему получше, точность возрастает до 81,7%. В качестве примера применения атаки в реальной жизни, исследователи предложили перехват PIN-кода, подтверждающего транзакцию для платежной системы AliPay.

По словам исследователей, противостоять таким атакам достаточно просто. Если производители приложений (особенно платежных) станут размещать символы на своих клавиатурах в произвольном порядке, атакующие смогут вычислить положение рук пользователя в момент набора, но не смогут узнать, какой именно символ был набран.

Совсем недавно (октябрь 2016 года) на совместной конференции китайскими и американскими исследователями была представлена необычная и уникальная технология. Разработчиками был создан инструмент, получивший название WindTalker.

Изюминкой технологии является то, что в его работе используются радиосигналы (Channel State Information или CSI). Дело в том, что в процессе использования любого устройства посредством тач-скрина, пользовательские манипуляции руками и пальцами вызывают искажения при передаче сигнала Wi-Fi. Разумеется, при этом соединение по протоколу Wi-Fi уже должно быть установлено. Злоумышленник в состоянии улавливать данные искажения сигнала, и расшифровать их. Таким образом появляется возможность узнать, какую комбинацию набирал на экране пользователь.

Как это работает

На самом деле, для использования данной технологии злоумышленнику достаточно разместить собственную точку доступа в общественном месте. Исследователи поступили подобным образом для сбора статистических данных об искажениях сигнала. Данная точка должна быть полностью подконтрольна злоумышленникам для реализации возможности обработки искажений в нужный момент. Например, если потенциальная жертва набирает пароль. Благодаря встроенному в WindTalker алгоритму анализа появляется возможность точного определения момента заполнения потенциальной жертвой определенных форм.

Для анализа и возможности взлома WindTalker анализирует сигналы CSI, влияние на которые оказывает жертва при помощи движения пальцев во время ввода.

Качество детектирования у WindTalker повышается после набора определенной статистики работы. Средняя точность определения введенного символа, заявленная разработчиками, достигает 68,3%. Также на качество детектирования существенное влияние оказывает и модель устройства, используемого жертвой.

Как избежать взлома при помощи WindTalker?

Разработчиками была продемонстрирована работа их комплекса при перехвате паролей, подтверждающих транзакцию в платежной системе AliPay. Результаты достигали 81% точности!

Чтобы быть более защищенным от попыток взлома с использованием WindTalker, разработчики рекомендуют производителям платежных и иных приложений размещать символы для ввода всегда в разном порядке. Благодаря этому, информация о расположении рук жертвы при вводе не дает информацию о реально вводимой информации.

Кажется, что почти все можно взломать, когда речь заходит о безопасности в Интернете. Мы видели даже лучшие системы безопасности, имеющие один или несколько недостатков, которые могут быть использованы для хакеров. Нет, некоторые профессора из трех университетов уже продемонстрировали, что использование банковских паролей через WiFi больше не безопасно. Они придумали бумагу, чтобы показать, как хакеры могут украсть ваши пароли по WiFi. Об этом мы и поговорим в этой статье.

Как хакеры могут украсть пароли через WiFi

Эта проблема поднималась и в прошлом, но описанные методы не были такими точными и предсказуемыми, как метод WindTalker для кражи паролей через WiFi. Среди множества методов, о которых говорилось ранее, лучше всего было поместить какое-то устройство между жертвой и WiFi, которое могло бы считывать шаблоны трафика. Это было самое близкое, что можно было получить, до сих пор. Они сканировали (нюхали) пакеты и пытались взломать компьютеры жертв, чтобы выяснить пароли.

Метод WindTalker был разработан и объяснен профессорами Университета Флориды, Шанхайского университета Джайо Тонга и Университета Массачусетса. В статье подробно рассматриваются способы кражи паролей с помощью обычного Wi-Fi. Это означает, что для того, чтобы метод работал, жертва и хакер должны быть в одном WiFi. Это позволяет этим хакерам читать нажатия клавиш жертвы.

Этот метод не требует никакого дополнительного устройства между устройствами жертвы и хакера. Им даже не нужно никакого программного обеспечения, установленного на устройстве жертвы. Просто анализируя трафик параллельно, хакеры, использующие метод WindTalker, могут проверить движения пальцев жертвы. В документе говорится, что даже на новом устройстве шансы на получение правильного пароля за одну попытку составляют 84 процента.

Читать . Советы по Wi-Fi для международных путешественников.

Что такое WindTalker и как он работает

Первая часть метода заключается в идентификации сигналов, поступающих от устройства жертвы. Обратите внимание, что хакерам не нужно устанавливать какое-либо программное обеспечение на телефоны жертв или другие устройства, которые они намерены взломать.

Последнее, что нужно сделать, это проверить движения пальцев жертв. Направления и скорость, с которой жертва двигает пальцами и когда она нажимает клавишу (и), отмечены внизу. Это дает данные, набираемые жертвой

Ограничения WindTalker

Первое, что может испортить попытки хакеров, если жертва отключится от Wi-Fi до того, как шаблон ввода и ввода будет декодирован. Но метод быстрый, так что, скорее всего, хакеры преуспеют в своих начинаниях.

Необходимость подключения к сети Wi-Fi усложняет задачу. В тех случаях, когда бесплатный и общедоступный WiFi отсутствует, пострадавшим придется создавать общедоступную сеть, что не составляет особого труда. Любой желающий может создать публичный WiFi, используя свои телефоны на базе Windows или Android, планшеты. Обе операционные системы имеют возможность создавать мобильные точки доступа и просты в настройке. После настройки Wi-Fi не составит труда подключить людей к сети FREE OPEN.

Помимо вышесказанного, в этом документе не было никаких ограничений и требований WindTalker.

Проще говоря, WindTalker отслеживает движения пальцев и предоставляет хакерам все, что набирается на устройстве жертвы.

Вот видео, которое поможет вам лучше понять концепцию WindTalker:

Вы также можете загрузить всю статью за плату, если хотите.Могут быть и другие способы, как хакеры могут украсть ваши пароли через WiFi. Я упомяну другие методы, как и когда я сталкиваюсь с ними.

Читайте также: