Вирус в whatsapp атакует смартфоны под видом официального приложения

В интернете новый виток паники вокруг загадочного вируса, который распространяется через сверхпопулярный мессенджер WhatsApp. Программа, которая установлена у миллионов пользователей, может послужить переносчиком вредоносного ПО, которое будет шпионить за мобильным устройством.

Что делать с новой угрозой, стоит ли паниковать и как защититься от атак, «МИР 24» выяснил у экспертов.

Казалось бы, советы по охране собственных устройств от вирусов достаточно простые. Нужно пользоваться антивирусом, не кликать по подозрительным ссылкам и в целом быть чуть-чуть внимательнее в сети. Но оказывается, что не все настолько просто.

«Надо понимать, что антивирус не дает стопроцентную гарантию. Есть такие программы, которые многие антивирусные решения еще не знают. На хакерских форумах можно скачать и купить такие вредоносные программы, которые нигде не фиксируются и не ловятся. Регулярно обновлять антивирус, конечно же, рекомендуется, поэтому не стоит отключать интернет, кроме случаев, когда вы находитесь в дорогом роуминге», – объяснил руководитель аналитического центра Zeccurion Владимир Ульянов.

Он рассказал, что приложения нужно скачивать только из официальных магазинов: AppStore или Google Play Store. Правда, и это не гарантирует отсутствие вирусов. Ведь программы туда загружают тоже люди, и модераторы не успевают оперативно удалять все вредоносное ПО. Так что лучше подождать и не качать новые приложения, которые могут оказаться пораженными вирусом.

«Например, когда появилось приложение, которое позволяло пририсовывать усики к фотографиям, его тут же все бросились себе загружать. В таких программах может быть скрыт дополнительный функционал, о котором пользователь не знает, например, шпионская программа, которая скачивает данные», – вспомнил Ульянов.

Эксперт по информационной безопасности из компании Cisco Systems Алексей Лукацкий также подтвердил, что защититься от вирусных программ на 100% невозможно. Потому что в любой программе всегда найдутся уязвимости. Так что между злоумышленниками и производителями идет бесконечная борьба, кто же первый найдет и использует «дыру» в своих целях.

«У меня рекомендаций будет две. Первое – это регулярное обновление системы и программного обеспечения. Второе – это установка дополнительных средств, аналогичных антивирусам, которые мониторят подозрительную активность на смартфоне», – отметил Лукацкий.

Кстати, наше расположение на карте чаще всего играет нам на руку. Ведь если вирус появился в Америке, то пока волна вредоносного ПО дойдет до СНГ, разработчики уже успеют обнаружить все свои просчеты и оперативно выпустить обновление. Тут, опять же, важно следить за всеми нововведениями и держать руку на пульсе.

«Помимо антивирусов можно использовать более дорогостоящие, но намного более надежные способы защиты. Например, продукты, которые называются EDR (Endpoint Detection and Response). Иногда их еще называют антивирусами следующего поколения. Это средства, которые использует не один, а большее количество механизмов которые повышают вероятность обнаружения вредоносного активности», – рассказал эксперт.

Звучит технологично и безопасно. Но даже такие суперпрограммы стопроцентной защиты не дадут. И потом, вряд ли вы сами сможете ими воспользоваться в бытовых условиях, такие антивирусы все-таки требуют определенной квалификации.

Лукацкий привел статистику, согласно которой за последнее время число различных атак на пользователей только возросло. Задача злоумышленника теперь не столько насильно закинуть на устройство жертвы вирус, сколько заставить человека самостоятельно куда-то кликнуть, что-то установить. Для этого используются психологические уловки.

«Такого рода атаки рядовым пользователем, к сожалению, практически не контролируются. Потому что злоумышленники эксплуатирует зачастую низменные черты человеческого характера. И пользователь, если он не проходил специальные тренинги по аналогии с спецслужбами, наверное, не в состоянии контролировать свое поведение. Поэтому злоумышленники при желании всегда могут найти слабое место пользователя и через него заставить его сделать что-то», – объяснил эксперт.

Так что, как и прежде, никто нас от вирусов не защитит. Единственная возможность защититься от вредоносного ПО – самостоятельно предпринимать все необходимые меры защиты. Подведем итоги. Чтобы не оказаться со шпионской программой на телефоне, просто необходимо:

«Лаборатория Касперского» обнаружила версию популярного мода для мессенджера WhatsApp под названием FMWhatsApp со встроенным кодом трояна Triada, который скачивает на устройства пользователей другие трояны.

Как сообщает «Лаборатория Касперского», на сегодня существует довольно много модифицированных клиентов WhatsApp.

«Помимо полезных для пользователя функций, создатели модов WhatsApp часто встраивают в них рекламу. Проблема в том, что зачастую они используют для этого сторонние рекламные модули, через которые — без ведома разработчиков самого мода — в приложение может попасть вредоносный код», — объясняет компания.

Так случилось и с модом FMWhatsApp. В версию 16.80.0 вместе с одной из рекламных библиотек попал троян Trojan.AndroidOS.Triada.ef, который собирает данные об устройстве пользователя, а потом, в зависимости от обстоятельств, по команде своих владельцев скачивает на смартфон один из других троянов.

Среди вредоносных программ, которые Triada может загрузить на смартфон, «Лаборатория» выделила следующие:

Trojan-Downloader.AndroidOS.Agent.ic — этот троян сам скачивает и запускает другие вредоносные модули.

Trojan-Downloader.AndroidOS.Gapac.e — также скачивает и запускает другие вредоносные модули. Кроме того, зловред может показывать полноэкранную рекламу в самый неожиданный момент.

Trojan-Downloader.AndroidOS.Helper.a — скачивает и запускает модуль установщика трояна xHelper. Также этот зловред запускает в фоновом режиме невидимую рекламу, накручивая ей просмотры.

Trojan.AndroidOS.MobOk.i — оформляет платные подписки на владельца устройства.

Trojan.AndroidOS.Subscriber.l — еще один троян, оформляющий на владельца устройства платные подписки.

Trojan.AndroidOS.Whatreg.b — наиболее сложный троян из перечисленных; он входит в аккаунт WhatsApp на телефоне жертвы, перехватывая SMS для подтверждения входа. Такая техника может быть использована для той или иной нелегальной деятельности из-под аккаунта, связанного с телефоном жертвы, — от распространения спама до торговли чем-нибудь запрещенным.

В компании советуют не устанавливать приложения из сторонних источников и отключить разрешение на их установку в настройках Android, а также использовать официальные мессенджеры, загруженные из официальных магазинов приложений.

Смартфон основателя Amazon Джеффа Безоса оказался взломан через WhatsApp. Пересланный файл оказался заражён, и вирус получил доступ к данным на мобильном устройстве бизнесмена. Подобных случаев масса. Лайф вспоминает о самых частых и рассказывает, как избежать взлома и сохранить личные данные и деньги на карте при себе.

Не переходите по ссылкам от сомнительных источников

Этот вирус может передавать данные или записывать экран. Так вы легко лишитесь аккаунта в соцсети или денег на банковской карте.

К счастью, компания Google знает о проблеме и частично её решила. Разработчики ограничили доступ браузеров к хранилищу и по умолчанию запретили скачивание файлов из всех источников, кроме Google Play. Когда вы переходите по ссылке, система может запросить доступ к хранилищу, тогда вирус будет установлен на смартфон. Если при переходе по ссылке у вас появляется подобный запрос, отклоняйте его.

То же самое с файлами в мессенджерах

В этом случае защититься сложнее. Мессенджеру нужно предоставить доступ к хранилищу для возможности самому загружать файлы. Важно придерживаться двух правил: не скачивать документы от неизвестных адресатов и ограничить автоматическую загрузку файлов. В версии приложения WhatsApp для Android зайдите в "Настройки" —> "Данные и хранилище" —> "Автозагрузка медиа". Мессенджер может сам загружать четыре вида файлов: фото, видео, аудио и документы. Чтобы обезопасить себя от взлома, убедитесь, что последние не скачиваются автоматически.

Следите за тем, к чему есть доступ у приложений

Фото © Zuma / TASS

Создатель софта для цифровой безопасности Avast исследовал активность приложений-фонариков для Android и обнаружил злоупотребление разрешениями к использованию данных и функций смартфонов.

Приложения могут запрашивать доступ к функциям и данным, которые им не нужны. Для работы фонарика необходим доступ разве что к фотовспышке, при этом приложение запрашивает доступ к контактам, микрофону или памяти. Эти данные могут быть переданы третьим лицам: в лучшем случае рекламодателю, в худшем — злоумышленникам для взлома.

Не разрешайте приложениям доступ к данным и функциям, которые ему не нужны. Google добавила такую функцию в Android 6 Marshmallow. После скачивания приложения, когда вы запускаете его в первый раз, оно запрашивает доступ к нужным ему данным и функциям смартфона.

Права приложения можно ограничить в настройках. Разработчики позволяют пользователям контролировать доступ приложений к использованию данных и функций смартфона.

На чистом Android это работает так. Пройдите по пути "Настройки" —> "Приложения и уведомления" —> "Все приложения".

Ставьте двухфакторную аутентификацию

Если эта функция активирована, система запрашивает данные для входа в аккаунт двух разных типов. В случае с "Телеграмом" это будет пароль. В других случаях наоборот — пользователя по умолчанию просят ввести пароль, а код приходит дополнительно.

Павел Дуров заявил, что всем нужно срочно удалить WhatsApp со смартфонов и других устройств.

Действительно, к безопасности и конфиденциальности этого мессенджера давно скопилось много вопросов. Соберём всю важную информацию по этой теме, чтобы вы знали, какие опасности могут поджидать в самом популярном мессенджере.

Разбираемся, что не так с WhatsApp.

Разработчик Telegram подчеркнул: все баги, которые находят в WhatsApp, идеально подходят для слежки за пользователями. А если вспомнить утиный тест (если оно выглядит как утка, плавает как утка и крякает как утка, то это, вероятно, и есть утка), то от приложения действительно хочется избавиться.

По словам Дурова, “Facebook и WhatsApp делились практически всем с теми, кто утверждал, что работает на правительство”. Ой.

Израильтяне добились впечатляющих успехов во взломе WhatsApp

В мае 2019 года эксперты по кибербезопасности нашли в системе голосовых звонков WhatsApp дыру, которую использовали для слежки за активистами. Работало это и на Android, и на iOS.

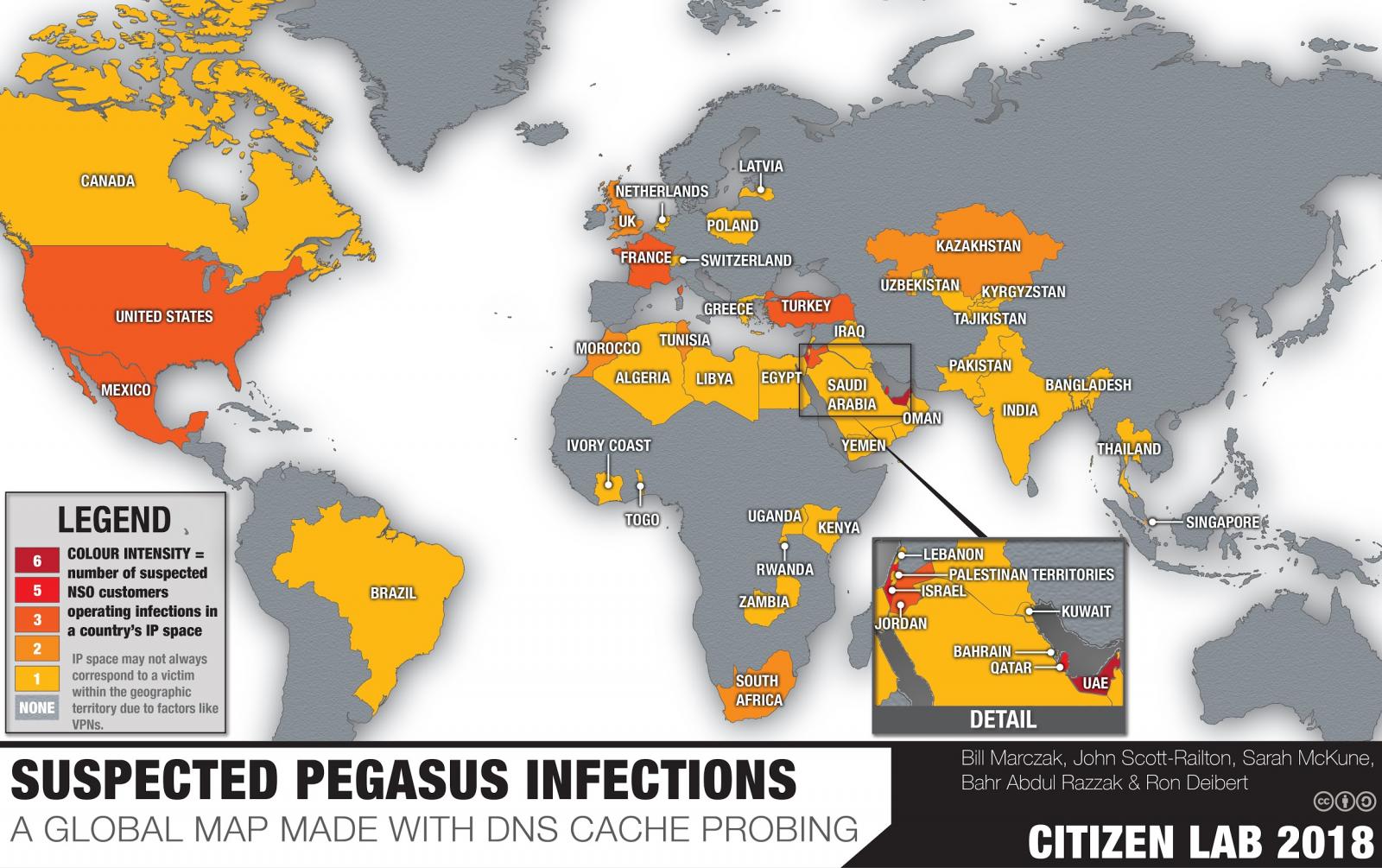

Вредонос разработала израильская компания NSO Group. Он позволял установить на смартфон с WhatsApp шпионские приложения.

Чтобы взломать смартфон, хакеры просто звонили жертве по WhatsApp. Приложение автоматически принимало звонок – без ведома владельца! Затем на смартфон загружали шпионское ПО для кражи данных. Записи о звонках удалялись, чтобы никто ничего не заподозрил.

В WhatsApp проблему признали. Разработчики сравнили код вредоноса с другими разработками NSO Group и пришли к выводу, что почерк действительно один и тот же. Затем они за четыре дня разработали патч безопасности и попросили всех пользователей (1,5 млрд человек, на минуточку!) установить его.

На чем зарабатывает израильская NSO Group?

Основные заказчики Pegasus – спецслужбы Среднего Востока, США, Западной Европы и других регионов. Формально софт используют с подачи правительства, чтобы противостоять терроризму и предотвращать преступления.

Когда о проблеме с WhatsApp стало известно всем, в NSO Group развели руками. Дескать, мы проверяем всех клиентов и расследуем случаи злоупотребления. Не мы охотимся за правозащитниками, а значит, мы ни в чем не виноваты и ничего не нарушили.

Сколько стоит Pegasus, неизвестно. Саму NSO Group оценивают в 1 млрд долларов.

Забавно другое: после выхода патча адвокат из Лондона заявил об атаке, похожей на использование софта NSO Group. Он защищал саудовского диссидента и мексиканских журналистов, которых ранее также атаковали с применением того же софта.

Но получить данные со смартфона адвоката не удалось. Значит, патч всё-таки работает.

Адвокат также помог жертвам атаки подать в суд на NSO Group. Он заявил, что разработчики должны разделить ответственность за взлом со своими клиентами.

Так как NSO Group экспортировала ПО за границу, предъявило претензии и Министерство обороны Израиля. Но юристы убеждены: в министерстве и раньше знали о возможностях Pegasus, так что это показательное выступление.

Как устроен WhatsApp, вообще неизвестно

WhatsApp – мессенджер с закрытым исходным кодом. В целом для коммерческих приложений это нормально. Но продукты с открытым исходным кодом внушают больше доверия.

В WhatsApp вы не можете посмотреть, чем новая версия отличается от предшественницы. Не можете проанализировать код и найти бэкдоры.

Специалисты ищут уязвимости в WhatsApp, исходя из поведения готового продукта. Это не дает увидеть полной картины.

Более того: разработчики WhatsApp обфусцируют код. Его специально запутывают, чтобы усложнить анализ.

Скорее всего, это сделано по требованию спецслужб. От WhatsApp и материнской компании Facebook могли потребовать оставить в ПО бэкдоры. И если компании отправили приказ ФБР о неразглашении (так называемый Gag order), Цукерберг даже общественности пожаловаться не может.

WhatsApp был изначально полон дыр в безопасности

Создатели WhatsApp Брайан Эктон (слева) и Ян Кум

Создатели WhatsApp заявляли, что “безопасность у него в ДНК”. Но всё оказалось с точностью наоборот.

Например, в 2011-2012 годах доступ к вашей переписке в WhatsApp могли получить даже мобильные провайдеры и администраторы Wi-Fi точек. Ключи шифрования одно время можно было подменить прямо в чате. Вряд ли тестировщики компании этого не замечали.

Когда внедрили стандартное шифрование, ключи сделали доступными некоторым правительствам. Но резервные копии данных, которые настойчиво предлагали сохранять в облаке, никто не шифровал.

Сквозное шифрование, которое интегрировали в апреле 2016 года и которое используется сегодня, тоже не спасает от кражи данных. Например, разработчики признали, что бекапы на Google Drive загружали без шифрования.

Да, метаданные разговоров мессенджер тоже передавал властям. Из них можно понять, когда и с кем вы общались.

А ещё в 2013 году исследователи установили, что WhatsApp копировал все мобильные номера телефонов из адресной книги на свои сервера. Формально чтобы показать, кто из них уже установил WhatsApp. Реально… с этими данными можно было сделать что угодно.

На сервера WhatsApp попали и номера пользователей, которые не устанавливали приложение. К тому же при отправке использовалась ненадежная схема. Расшифровать данные даже на домашнем ноутбуке можно за три минуты.

Возможность взлома WhatsApp доказали на высшем уровне

Вероятно, Apple предоставила ФБР доступ к iCloud политика по решению суда.

А WhatsApp пришлось передать ключи шифрования, и это позволило агентам прочитать переписку Манафорта. В итоге его признали виновным по нескольким обвинениям и посадили на семь с половиной лет.

Основатели мессенджера перестали верить в WhatsApp

В марте, после скандала с Cambridge Analytica, Эктон призвал удалить Facebook и другие продукты компании. Он также заявил: Facebook неохотно согласился на оконечное шифрование в WhatsApp.

Действительно: если компания признала, что годами хранила сотни миллионов паролей от Instagram в виде простого текста (. ), то от неё всего можно ожидать. Данные были доступны 2 тыс. разработчиков. Мог ли кто-то слить эти данные? Риторический вопрос.

Эктон также выразил сожаление о том, что согласился на сделку с Facebook:

Я продал приватность своих пользователей за большую выгоду. Я сделал выбор и пошел на уступки. И мне приходится жить с этим каждый день.

Эктон добавил: что происходит с шифрованием в WhatsApp после продажи, неизвестно. Как-то не верится, что его резко улучшили.

Через WhatsApp прямо сейчас могут красть ваши данные

Новый громкий скандал с WhatsApp начался 3 октября. Уязвимость угрожает WhatsApp (версии до 2.19.244) на Android, начиная с 8 версии.

Работает это так:

В WhatsApp 2.19.244 проблему решили.

Но 14 ноября эксперты нашли ещё одну дыру (и в Facebook её признали). Баг есть в WhatsApp до 2.19.274 для Android и в iOS-версии до 2.19.100.

Разработчики раскрыли не слишком много подробностей. Лишь отметили, что уязвимость связана с тем, как WhatsApp анализирует метадату mp4-видеофайлов.

Если баг эксплуатировать, можно добиться выполнения на смартфоне произвольного кода или отказа обслуживания (когда гаджетом нельзя будет пользоваться).

Если вы ещё не обновились, самое время.

А что с самим Telegram

У мессенджера Дурова с безопасностью тоже всё не очень гладко. Вот здесь мы разбирались, в чем дело.

Если вкратце, то в Telegram тоже используется сквозное шифрование. В приватных чатах Telegram ключи действительно есть только у участников, в обычных (облачных) ключ теоретически может получить кто угодно.

И вообще: в сентябре эксперт Дирай Мишра обнаружил, что удаленные в Telegram файлы остаются на устройстве после того, как вы нажимаете в чате кнопку “Удалить для всех”. Так что если вы по ошибке перешлете свои нюдсы боссу, а потом сразу удалите их, босс всё равно сможет сколько угодно их рассматривать. Фото сохранятся у него в папке на смартфоне при получении. Да и хакеры смогут получить доступ к файлам на устройстве.

В Telegram признали проблему. За найденный баг Мишре выплатили 2500 евро в рамках программы bug bounty.

В WhatsApp есть такая же фича. И она работает как надо.

Что ж, программы пишут люди. А люди ошибаются. Чаще, чем нам хотелось бы.

Разница только в том, что WhatsApp сотрудничает с властями, а Telegram утверждает, что не сотрудничает.

Что теперь делать?

Если WhatsApp у вас – только для списков продуктов и школьных чатов, в целом можно не волноваться. Но конфиденциальную информацию и нюдсы через него передавать не стоит.

Telegram все же безопаснее WhatsApp. А Signal, пожалуй, безопаснее Telegram.

Есть ещё Wire, Threema и другие продукты. Но абсолютно безопасных мессенджеров не существует.

(58 голосов, общий рейтинг: 4.72 из 5)

Читайте также: