Пак соболь не установлен приложение будет закрыто электронный бюджет

Причина: Не установлен набор системных библиотек windows visual c++ redistributable, необходимый для завершения установки

В большинстве случаев причина кроется в установке заглушек вместо полноценных компонентов, их полным отсутствием или повреждением.

2. В ASN1 встречен неожиданный конец данных.

Причина: Проблема кроется в старых сертификатах. Континент ТЛС клиент не может прочитать некоторые сертификаты, с неподдерживаемыми знаками (например ;

Решение: Вычислить проблемные сертификаты и избавиться от них. Следует помнить, что пользователю доступны не все хранилища сертификатов, поэтому удалять нужно используя оснастку Windows и проверять хранилище локального компьютера. Или прибегнуть к помощи специалиста.

Причина: Проблема кроется в правах текущего пользователя к папкам и веткам реестра, которые использует программа.

Проблемные каталоги: c:\Program Files\Security Code\Continent TLS Client и c:\Users\Public\ContinentTLSClient

Проблемные ветки реестра: HKEY_LOCAL_MACHINE\SOFTWARE\SecurityCode\TlsClient и HKEY_LOCAL_MACHINE\SOFTWARE\SecurityCode\TlsClient\Setup

Решение: Предоставить текущему пользователю права на чтение и изменение данных каталогов и веток реестра. В некоторых случаях, придется стать их владельцем, чтобы выставить права и увидеть скрытые ветки реестра которые так же желает использовать Континент ТЛС клиент.

Список исчерпывающий, поэтому если вы предоставили все права на все ветки, но проблема не решилась, значит что-то упустили (некоторые ветки реестра не видны, пока не выдать права текущему пользователю). Если ничего не получается можете обратиться к нашим специалистам за помощью.

Причина: В 9 случаях из 10 это Dr.Web и его програмные продукты . Межсетевой экран антивирусов этого вендора требует тщательной настройки для беспроблемной работы электронного бюджета.

Первый вариант простой, но оставляет ваш компьютер незащищенным если у вас нет альтернатив под рукой.

Второй вариант требует дополнительной настройки АРМ, выделение свободного сокета под прокси-сервер континент тлс клиента и знаний.

Вывод тестирования о проблемном сертификате:

ГОСТ Р 34.10-2012 DH 256 бит

ГОСТ Р 34.10-2012 256 бит, параметры ТК-26 А

ГОСТ Р 34.11-2012 256 бит

ГОСТ 28147-89, параметры шифрования ТК26 Z

Вывод тестирования о любом другом сертификате, вход которого успешен:

ГОСТ Р 34.10-2012 DH 256 бит

ГОСТ Р 34.10-2001, параметры обмена по умолчанию

ГОСТ Р 34.11-2012 256 бит

ГОСТ 28147-89, параметры шифрования ТК26 Z

Решение: Формировать новый запрос на сертификат, предварительно вернув настройки Крипто Про к стандартным.

Причина: Известная несовместимость при установке на компьютере Континент АП и криптопровайдера от Кода Безопасности.

Решение: Удаление корневого сертификата из всех хранилищ (пользователя, локального компьютера, реестра), удаление проблемных веток реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\OID\EncodingType 1\CryptDllImportPublicKeyInfoEx\1.2.643.7.1.1.1.1

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Cryptography\OID\EncodingType 1\CryptDllImportPublicKeyInfoEx\1.2.643.7.1.1.1.1

и последующая переустановка корневых сертификатов.

8. При подписании в Электронном Бюджете в окне Jinn client не видит сертификаты сформированные по гост 2012.

Причина №1: Наименование организации превышает 127 символов. см. решение №1

Причина №2: Ручная установка расширения eXtendedContainer по инструкции с сайта Федерального Казначейства . К сожалению, в руководстве указан только xc.exe который идет в составе дистрибутива Jinn client , установка которого нужна только на 32-битных системах. Для установки на 64-битные системы необходимо использовать xc64.exe. см. решение №2

Причина №3: Если eXtendedContainer не был установлен вручную, он будет автоматически установлен при установке Континент ТЛС клиент . Его использование нерекоммендуется, т.к. он вызывает проблемы с отображением сертификатов. см. решение №2

Причина: Вероятнее всего вы пытаетесь подписывать, выбирая сертификат не с флешки, а из хранилища сертификатов Windows. Это неправильно. Подписывать в Электронном Бюджете следует только с физического носителя: флешки или рутокен.

Решение: При подписании выбирать сертификат с флешки, или, если в окне выбора сертификатов не отображается нужного, ознакомиться с предыдущим пунктом данной статьи.

Причина: Некорретная настройка браузера Internet Explorer.

Решение: Воспользоваться подготовленным нами файлом для настройки браузера.

Причина: Неизвестно.

Решение: Удалить целиком ветку в реестре Windows: [HKEY_CURRENT_USER\Software\Security Code]

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО "Код Безопасности".

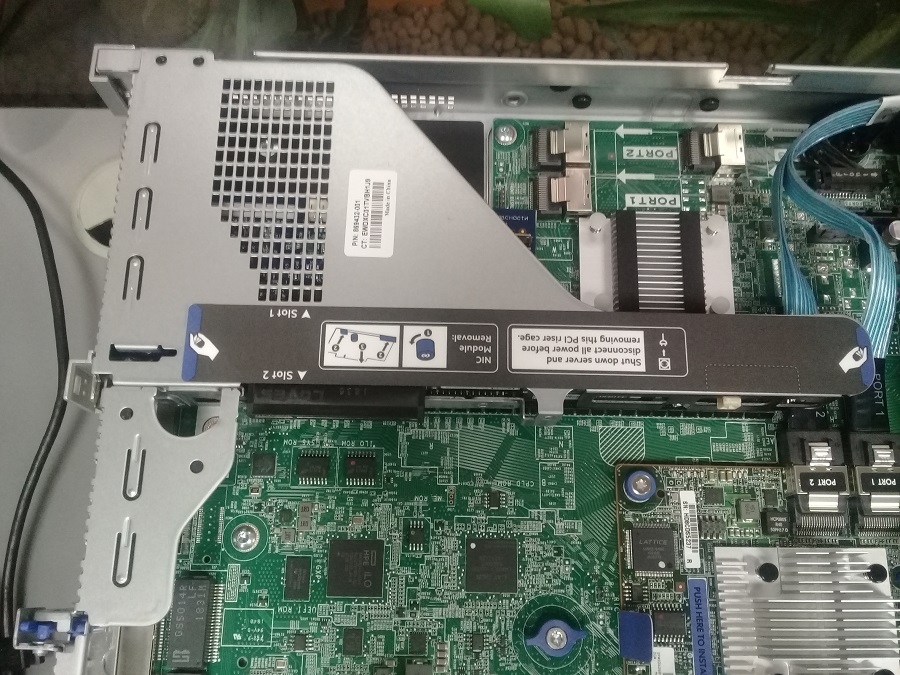

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? - масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

Модельный ряд

- PCI Express 57x80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет - двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу "Простота администрирования". Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

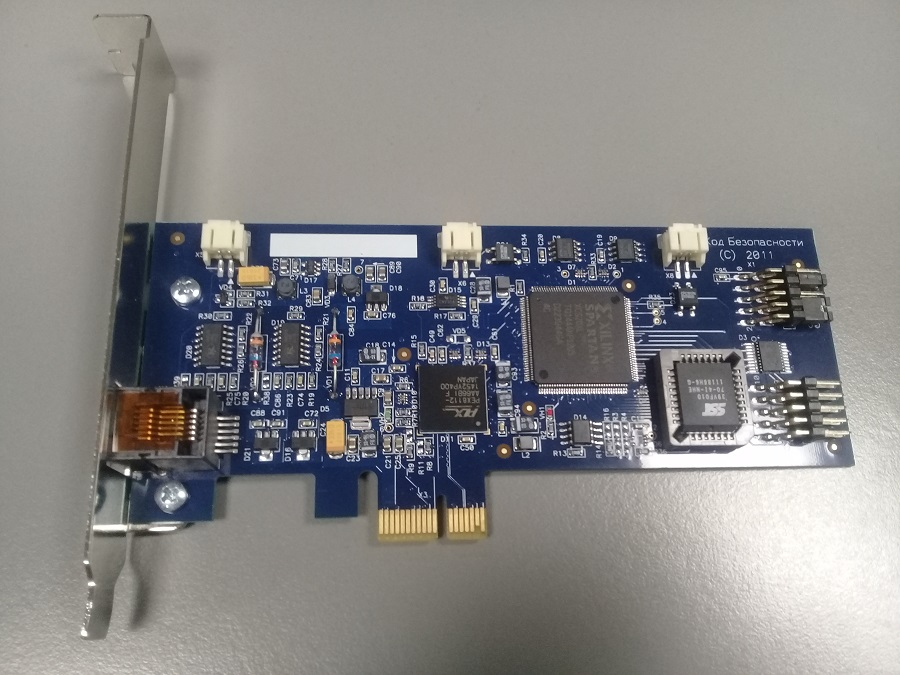

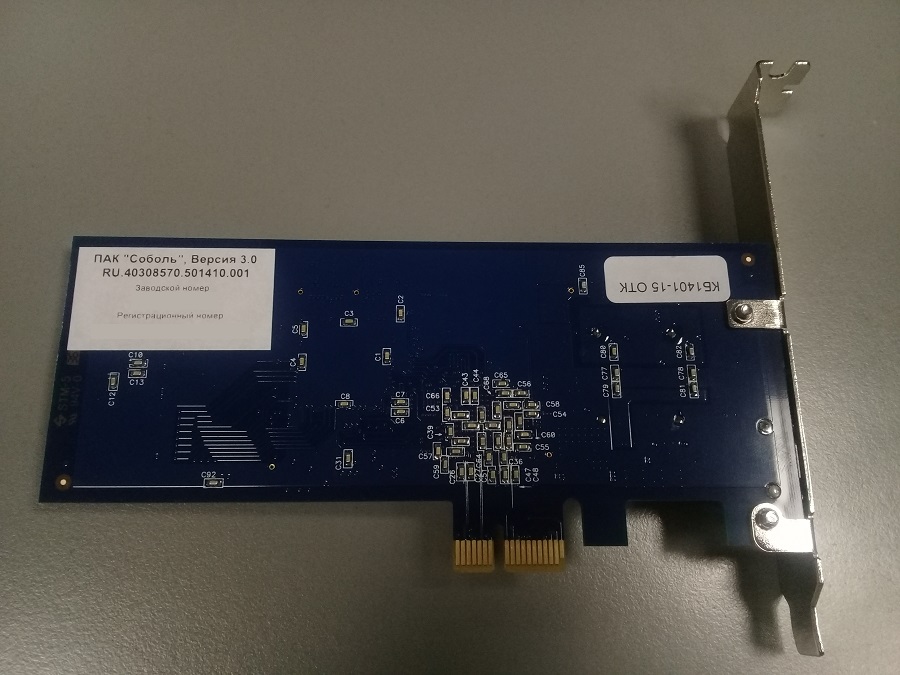

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен - видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО "Код Безопасности".

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? - масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

Модельный ряд

- PCI Express 57x80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет - двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу "Простота администрирования". Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен - видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

Установка

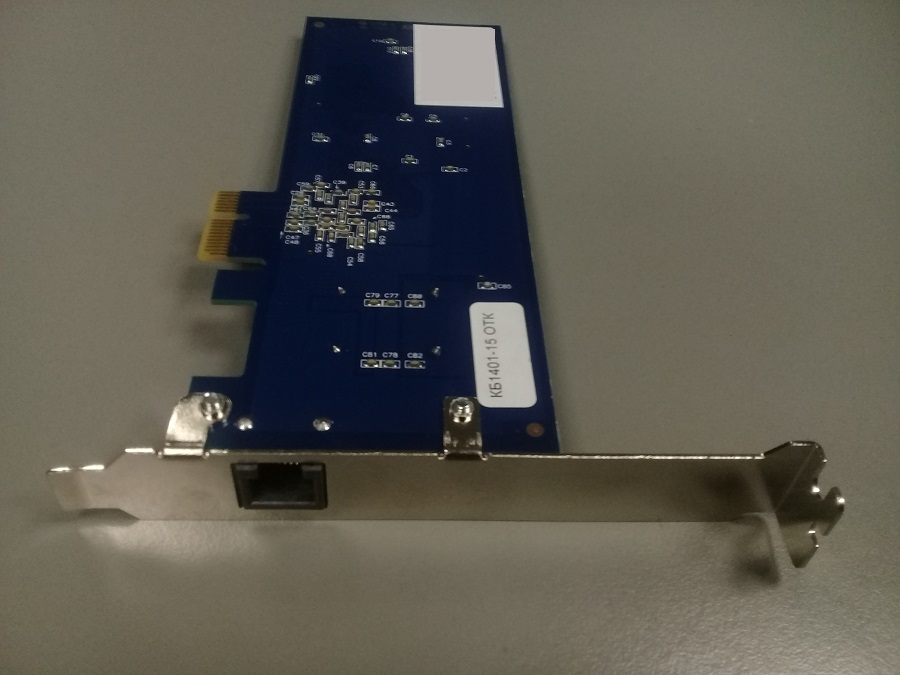

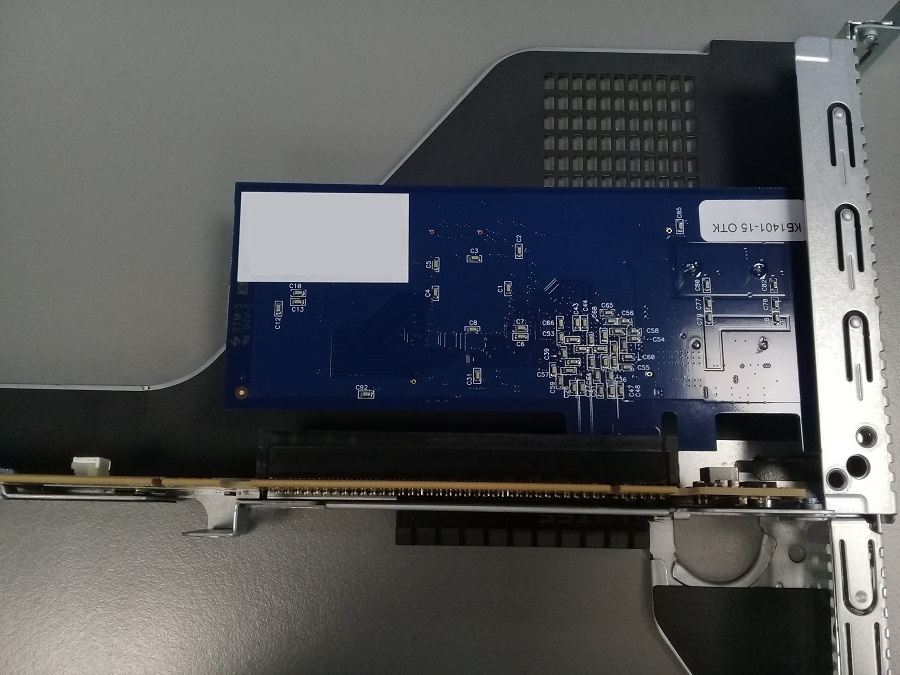

Устанавливаем в сервер.

Подключаем внешний считыватель для iButton.

Сохраняемся — перезагружаем сервер.

Обнаружено новое устройство. Рекомендую ребутнуться второй раз.

Для того чтобы Соболь сработал, система должна попытаться загрузиться. У меня сейчас на диске ничего нет, тогда монтирую ISO образ с инсталлятором ОС.

Соболь перехватывает управление.

И не разрешает загрузку.

Потому что он раньше на другом сервере стоял. Работает защита. Выключаем всё. Разбираем всё. Добираемся до джамперов на Соболе.

Снимаем джампер J0. Собираем всё.

Соболь перехватывает управление.

Соболь без джампера J0 переходит в режим инициализации. Выбираем "Инициализация платы".

Открывается окно "Общие параметры системы". Можно установить необходимые параметры. Нажимаем Esc.

Открывается окно "Контроль целостности". Можно установить необходимые параметры. Нажимаем Esc.

Ждём. Соболь любит тестировать датчик случайных чисел.

Производится первичная регистрация администратора. Да.

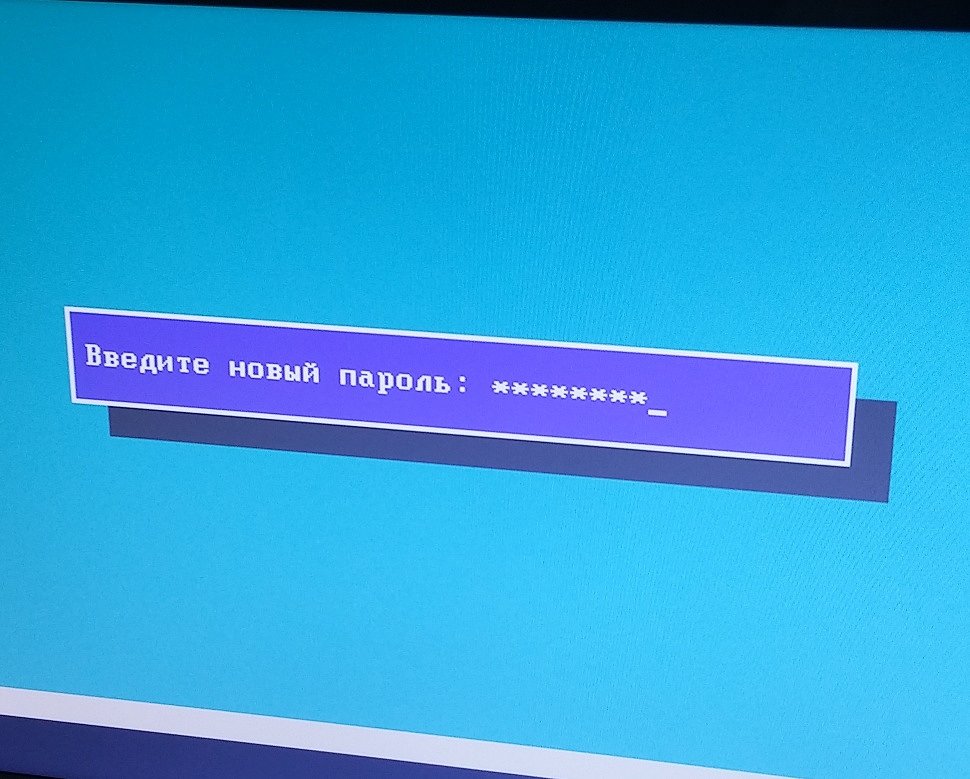

Указываем пароль. Enter.

Повторяем пароль. Enter.

Нас просят воткнуть ключ. Втыкаем первый из того что был в комплекте.

Предупреждение, что ключ отформатируется. Да.

Вы уверены? Винду напоминает. Да.

Создать резервную копию идентификатора администратора? Конечно, у нас же два ключа. Вынимаем первый ключ. Выбираем Да.

Втыкаем второй ключ.

Нам говорят, чтобы мы перемычку вернули обратно. Ок. Сервер выключается.

Добираемся до платы соболя и ставим обратно джампер на J0.

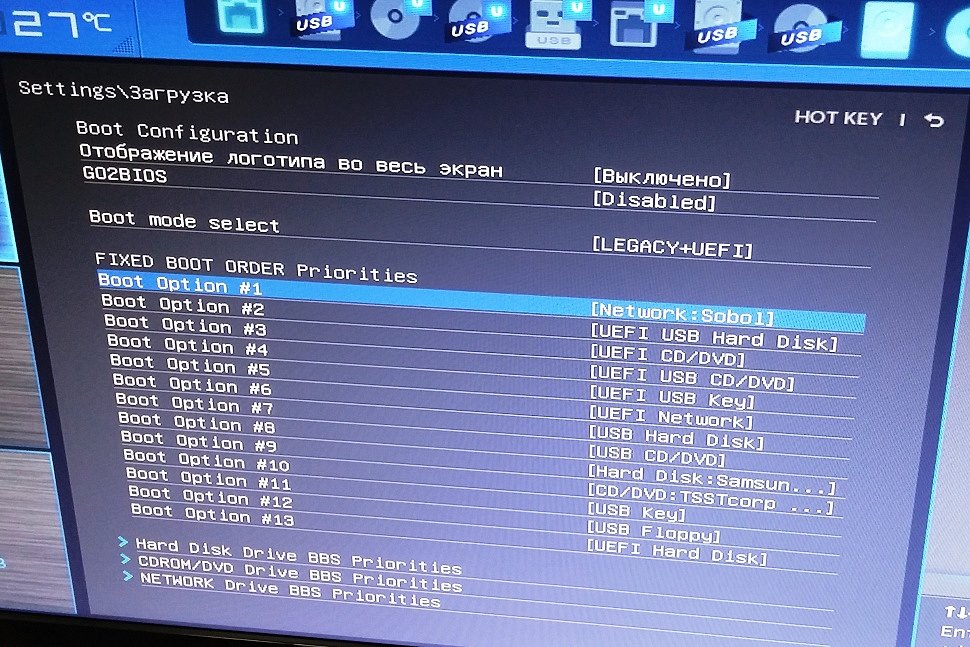

Грузимся в Legacy. Соболь перехватывает управление.

Нас просят воткнуть ключ. Втыкаем.

Нажимаем любую клавишу.

Выбираем "Загрузка операционной системы". Enter.

И вот теперь загрузка ОС началась. И так будет каждый раз при перезагрузке сервера.

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0 . На загрузку Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию аппаратно-программного модуля доверенной загрузки (АПМДЗ) "Соболь", который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК "Соболь" версии 3.0

Электронный замок "Соболь" предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК "Соболь" устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК "Соболь" не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок "Соболь" версии 3.0 с платами "PCI" и "PCI-E" (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

Рис.1. Плата PCI с расположением разъемов

Рис.2. Плата PCI-E с расположением разъемов

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату "B85M-E45":

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами " J0" и "J1" (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК "Соболь" в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении " J0", то ПАК "Соболь" загружается в рабочем режиме.

Сторожевой таймер - это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса "Соболь" (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

После перезагрузки компьютера должно высветиться окно с заголовком "режим инициализации".

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК "Соболь" не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК "Соболь" в режиме загрузочного устройства ( IPL- режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем " J2" (Рис.2), предварительно выключив компьютер.

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК "Соболь" в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ "Соболь", у вас загрузится окно " режим инициализации". Выберем пункт "инициализация платы" и приступаем к первичной регистрации администратора.

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

В поле "введите новый пароль" вы вводите свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

Производим его форматирование и на этом идентификация платы завершена.

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами " J0" и "J1" в положение "J0". Тем самым мы переводим ПАК "Соболь" в рабочий режим.

На этом установка платы "Соболь" заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК "Соболь", который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса "Соболь" вы всегда можете найти на сайте производителя в разделе "документация".

Далее мы рассмотрим установку связующих с ПАК "Соболь" программ, таких как "КриптоПро CSP" и "Secure Pack", и с какими проблемами можно столкнуться при их загрузке.

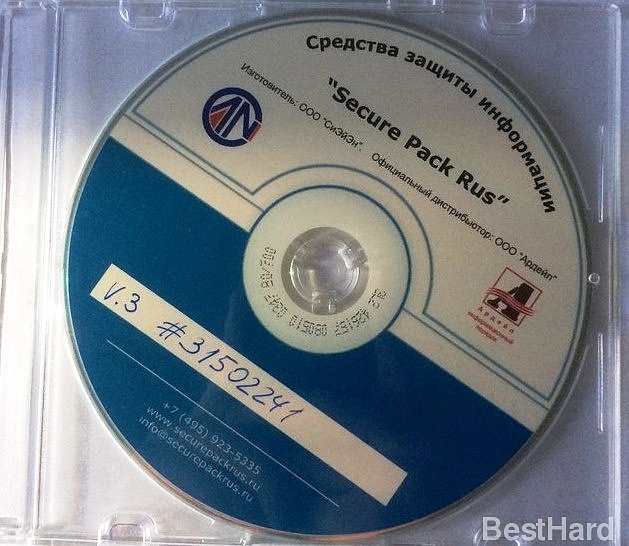

Установка "КриптоПро CSP" 3.6 и СЗИ "Secure Pack Rus" 3.0

Описание установки программ "КриптоПро CSP" 3.6 и CPB "Secure Pack Rus" 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер "КриптоПро CSP 3.6" – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). "КриптоПро 3.6" служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

"КриптоПро CSP 3.6" позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, "КриптоПро 3.6" необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер "КриптоПро CSP 3.6" имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера "КриптоПро CSP 3.6" с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения "КриптоПро EFS" предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку "КриптоПро EFS" и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно , после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка "КриптоПро CSP". Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку "Ввод лицензии".

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

Читайте также: