Linux почему приложение запускается только под рутом

Как вы знаете, Linux очень серьезно относится к управлению пользователями и предоставлению им прав на работу с системой. Обычный пользователь может записывать файлы только в свой каталог и каталог /tmp/. Также есть возможность читать некоторые файлы в корневой файловой системе. Но вы не можете устанавливать программы, ведь для этого нужно право на запись, не можете изменять атрибуты файлов, не можете запускать сервисы, не можете читать некоторые файлы логов и еще много чего не можете.

В Linux управлять корневой файловой системой и создавать там файлы имеет право только пользователь root.

В этой статье мы рассмотрим какие программы нужны для того, чтобы получить права root пользователя linux, как они работают, как выполнять программу с правами root от обычного пользователя и как запускать графические программы с правами root. А также выясним что такое sudo в чем разница su или sudo.

Права суперпользователя в Linux

Очень долго перечислять чего не может обычный пользователь Linux, проще сказать на что у него есть право, а именно при стандартной настройке полномочий для файлов в Linux, обычный пользователь может:

- Читать, писать и изменять атрибуты файлов в своем каталоге

- Читать, писать, изменять атрибуты файлов в каталоге /tmp

- Выполнять программы там, где это не запрещено с помощью флага noexec

- Читать файлы, для которых установлен флаг чтения для всех пользователей.

Если же нужно сделать что-то большее нам понадобятся права root пользователя linux. У root есть право делать все в вашей файловой системе независимо от того какие права установлены на файл.

Чтобы войти под пользователем root можно переключиться в одну из виртуальных консолей, например, с помощью сочетания клавиш Ctrl+Alt+F1 и затем ввести логин root и пароль root пользователя.

Вы получите полноценное окружение root с возможностью выполнять все действия, но такой способ очень непрактичный, так как вы теряете все преимущества использования графического интерфейса.

Можно поступить полностью противоположным путем, ввести логин root и его пароль в графическом менеджере входа, чтобы окружение рабочего стола работало от имени root, и мы получаем все права root linux, но такой вариант крайне не рекомендованный, и очень опасный, вы можете случайно повредить всю систему. Поэтому этот способ был отключен во многих менеджерах входа.

Переключение на суперпользователя в терминале

Теперь мы подошли к более интересному и практичному. С помощью специальных утилит вы можете переключить текущий эмулятор терминала в окружения суперпользователя и выполнять все следующие команды не от своего имени, а от его, таким образом, дав программе права root linux. Для этого существует утилита su. Вообще говоря, эта утилита позволяет не только переключаться на пользователя root но и на любого другого пользователя, но по умолчанию используется именно root. Рассмотрим ее подробнее. Команда su linux имеет следующий синтаксис:

$ su опции пользователь

Вот ее основные опции:

- -c, --command - выполнить команду

- -g, --group - установить основную группу пользователя (только для root)

- -G --supp-group - дополнительные группы пользователя (только для root)

- -, -l, --login - режим входа, будут очищены и инициализированы с учетом нового пользователя все переменные окружения, а также изменен домашний каталог

- -p, --preserve-environment - сохранить переменные окружения

- -s, --shell - задать оболочку для входа

- --version - отобразить версию программы.

Теперь немного поэкспериментируем, чтобы понять как работает команда su linux.

Сначала выполним su без параметров, но для начала создадим переменную окружения, чтобы проверить как с ними обходится эта команда:

Теперь смотрим что получилось:

whoami

pwd

echo $VAR

echo $PATH

exit

Из этих команд мы видим, что теперь мы пользователь root, но домашней директорией считается директория нашего предыдущего пользователя и наша переменная не сохранилась также изменилась переменная PATH, теперь там добавлен путь /sbin.

Теперь используем вход в режиме логина:

И повторим ту же комбинацию:

whoami

pwd

echo $VAR

echo $PATH

exit

Та же ситуация, только на этот раз изменена ко всему еще и домашняя директория на директорию root. Но мы можем сохранить наши переменные окружения, если это нужно, для этого есть опция -p:

Как видите, наша переменная осталась. Вы также можете переключится на любого другого пользователя. Например:

Более подробно о команде su вы можете почитать в отдельной статье. Получение прав суперпользователя таким способом используется во многих дистрибутивах, например, Debian, OpenSUSE, ArchLInux, Gentoo и т д. Но в Ubuntu, как дистрибутиве для начинающих вход под пользователем root отключен. Это сделано потому, что это тоже не очень безопасно, вы можете забыть что выполняете команду от root и что-то натворить в системе. Поэтому переходим к следующей программе.

Получение прав root без переключения

Чтобы реализовать максимально безопасный интерфейс для работы с правами суперпользователя в Linux была разработана команда sudo. Давайте рассмотрим что такое sudo. Эта команда пишется перед каждой командой, которую нужно выполнить от имени суперпользователя, и для ее выполнения нужно ввести пароль уже не root, а всего лишь вашего пользователя. Так же, как и в предыдущей, в этой утилиты есть свои опции. Сначала рассмотрим синтаксис:

$ sudo опции команда

- -b - выполнять запускаемую утилиту в фоне

- -E - сохранить переменные окружения

- -g - запустить команду от группы

- -H - использовать домашний каталог

- -l - показать список полномочий в sudo для текущего пользователя

- -r - использовать для команды роль SELinux

- -s - использовать оболочку

- -u - запустить команду от имени пользователя, если не задано используется root

- -i - не выполнять команду, а войти в оболочку, эквивалентно su -

Вы можете выполнить те же эксперименты, только для этой команды, чтобы понять как использовать команду sudo. Например:

Использование sudo - это рекомендованный способ выполнять команды от имени суперпользователя в Linux. Так вы не забудете с чем имеете дело и меньше всего рискуете повредить систему. Более подробно о команде sudo читайте здесь. Но остался еще один нерешенный вопрос - как быть с графическими утилитами? Ведь команда sudo их не запускает, а запускать графическую оболочку от имени root небезопасно. Это мы и рассмотрим далее.

Графически приложения от имени суперпользователя

Для запуска графических приложений от имени суперпользователя существуют специальные утилиты. Они сохраняют все необходимые переменные окружения и полномочия. В KDE это команда kdesu, а в Gnome команда gksu.

Просто наберите gksu или kdesu, а затем нужную команду:

Эта команда запустит файловый менеджер KDE с правами суперпользователя. В Gnome это будет выглядеть вот так:

Программа запросит пароль, уже в графическом окне, а потом откроется файловый менеджер.

Выводы

Вот и все. Теперь вы знаете как получить права суперпользователя в Linux, знаете как использовать команду sudo и в чем разница sudo или su. Теперь программы, требующие дополнительных привилегий в системе, не вызовут у вас проблем. Если остались вопросы, пишите в комментариях!

Этичный хакинг и тестирование на проникновение, информационная безопасность

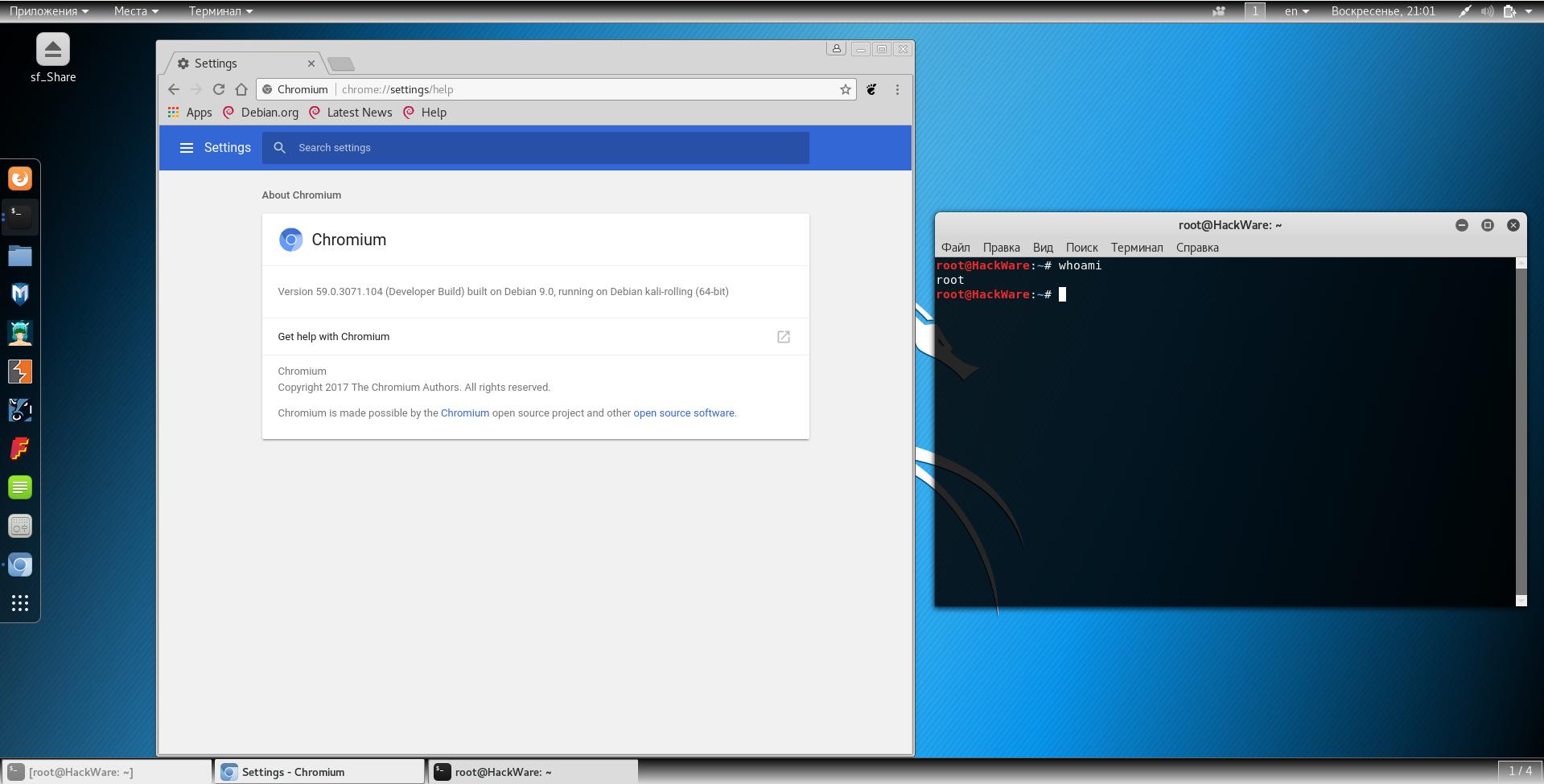

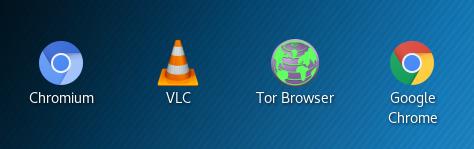

Для выполнения некоторых программ требуются повышенные привилегии – привилегии суперпользователя, права root. А некоторые программы наоборот – не хотят запускаться с повышенными привилегиями. Среди последних на вскидку я могу назвать VLC, Tor Browser, Google Chrome, Chromium.

Почему опасно запускать с root правами VLC, Tor Browser, Google Chrome, Chromium и т.д.?

Главное объяснение – меры безопасности. Например, в теории можно так сформировать медиа поток для VLC media player, что он будет каким-то образом угрожать вашей системе – например, позволит удалённо выполнить команду.

Аналогично с веб-браузерами – в них регулярно находят разные уязвимости, одна из этих уязвимостей может позволить выполнять команды или делать изменения на файловой системе, что, при наличии достаточных прав у веб-браузера, может привести к компрометации (взлому) системы пользователя, у которого он запущен.

Безусловно, это правильные рассуждения, но насколько повыситься уровень угрозы при запуске пары дополнительных программ с правами суперпользователя в системе, где всё остальное (т.е. вообще всё, в том числе другой браузер и другой медиа проигрыватель), работают с правами root? На мой взгляд, это больше риторический, а не практический вопрос.

Насколько опасно работать в учётной записи пользователя root?

Во многих уважаемых источниках (веб-ресурсах, книгах) можно встретить мнение, что работа под root – это так плохо, что уже почти ппц. Это не просто плохо – это уже как в Windows. Также имеется расхожее мнение, что Linux – это какая-то неуязвимейшая система и вам ничего не угрожает, если вы работает под обычным пользователем (по крайней мере, там точно не нужен антивирус).

Обе эти позиции странные. Для выполнения команды, делающий файл исполнимым любым пользователем, не нужны права рута:

Для доступа к настройке автозапуска через crontab -e от имени обычного пользователя не нужны права root’а. Поэтому примерно следующая запись cron может добавить файл в автозагрузку с правами текущего пользователя:

Также не нужны права рута для записи в файл

/.bashrc (это является примерным аналогом автозапуска, но срабатывает только при открытии консоли).

Одного перечисленного достаточно, чтобы установить на систему бэкдор, который будет принимать команды от удалённого атакующего и иметь доступ ко всем файлам пользователя, под которым сделан вход, а также доступ на чтение к некоторым файлам общесистемных настроек.

Само-собой разумеется, имея права суперпользователя можно скомпрометировать систему не только для текущего, но и для всех пользователей, увеличить скрытность (например, используя низкоуровневые методы подключения и туннелирования, методы руткитов для сокрытия и т.д.). Но если уж в веб-браузере есть дыра, позволяющая выполнять команды с правами обычного пользователя или иметь доступ к файловой системе с правами обычного пользователя, то возможна компрометация этого обычного (не root) пользователя. Даже если у него нет прав на выполнении sudo.

Второй причиной, по которой рекомендуют использовать обычную учётную запись – невозможность навредить системе. Это действительно так. Но это супердостоинство, к сожалению, почти полностью нивелируется, если у пользователя всё-таки есть право использовать sudo. Могу показать на своём собственном примере, однажды я перепутал команду

Поскольку я был обычным пользователем, то система не дала мне выполнить вторую команду. Но в поддиректории bin, которая размещается в домашней папке, я запускал программы от суперпользователя. Я подумал, что какая-то из этих программ создала файл, на удаление которого у меня не хватает прав. И перезапустил rm -rf /bin/ добавив к ней sudo. Понятно, что такая невнимательность стоила мне затраченного на переустановку системы времени.

Тем не менее, если вы считаете, что в Kali Linux работа под root’ом в приложениях опасна, то стоит задуматься о смене учётки root на обычного пользователя. Это автоматически разрешит проблему с запуском VLC, Tor Browser, Chromium и т.п. под учётной записью root.

1. Создание и работа под обычным пользователем в Kali Linux

Недостаток этого метода: перед многими командами, которые вы привыкли запускать без sudo, нужно будет добавлять это самое sudo.

Создание нового пользователя в Kali Linux:

Замените new_user на желаемое имя.

Установите для него пароль:

Также замените new_user на выбранное ранее имя пользователя.

Перезагрузитесь и зайдите под только-что созданным пользователем.

Достоинством метода является раз и навсегда решение проблемы с программами, которые не хотят запускаться под рутом, а также возможность полноценного использования Cinnamon.

2. Обход ограничения запуска для любых программ в учётной записи root, запуская их от обычного пользователя

Linux позволяет вам запускать программы от имени других пользователей. Т.е. вы по-прежнему можете использовать учётную запись root, но делать запуск проблемных программ от имени обычного пользователя. Для этого создадим его:

Замените new_user на желаемое имя.

Далее действия очень схожие – установка программы, поиск пути до исполнимого файла, создание ярлыка. Поняв принцип, вы сможете применять этот метод для любой программы, которая не работает под рутом.

Мы будем использовать команду:

В ней /путь/до/файла/запуска меняйте на файл, который будете искать с помощью команды which, new_user на имя пользователя, которого вы создали.

Как запустить Chromium в Kali Linux

Найдите путь файла запуска:

В открывшийся текстовый файл скопируйте-вставьте следующее:

Как запустить VLC в Kali Linux

Найдите путь файла запуска:

Сформируйте команду и сделайте проверку:

В открывшийся текстовый файл скопируйте-вставьте следующее:

Как запустить Google Chrome в Kali Linux

Для 64-битной кали скачиваете файл «64 bit .deb (для Debian/Ubuntu)».

Перейдите в папку со скаченным файлом:

Установите скаченный файл:

Найдите путь файла запуска:

Сформируйте команду и сделайте проверку:

В открывшийся текстовый файл скопируйте-вставьте следующее:

Добавление ярлыков на рабочий стол GNOME 3 в Kali Linux

По умолчанию в Kali Linux нет инструментов для удобного создания ярлыков на рабочем столе. Для создания ярлыка на рабочем столе в GNOME 3 можно воспользоваться обычным текстовым редактором. Создайте текстовый файл на рабочем столе с расширением .desktop. В этот файл скопируйте следующий шаблон:

В нём нужно заменить:

- Имя программы – на имя, которое вы хотите, чтобы отображалось для ярлыка

- Команда запуска – путь до исполнимого файла, можно использовать сочетания команд для запуска (как в наших примерах)

- Пут до файла с изображением – графический файл, который будет иконкой для ярлыка.

Я искал эти файлы прямо в системе, используя программу locate (по ссылке примеры использования этой программы). После установки нового пакета, обновите базу данных:

Чтобы найти нужные изображения, я использовал такие команды как:

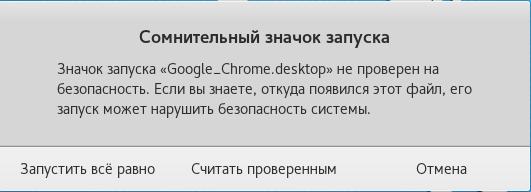

При первом запуске ярлыка появится такое предупреждение:

Нажмите «Считать проверенным».

3. Способы удаления проверки запуска программы от root’а

Кроме универсального способа – запуск программы от обычного пользователя, либо переход на использование учётной записи обычного пользователя, у каждой программы есть свои варианты обхода. Например, загрузчиком Tor Browser является скрипт (обычный текстовый файл), в котором проводится проверка, запущена ли программа с правами рута. Поэтому достаточно в этом файле (/opt/Browser/start-tor-browser) строку «id -u» заменить, например, на «echo 1» и Tor Browser будет запускаться от рута.

Для Chromium и Google Chrome имеется ключ --no-sandbox, который позволяет открывать эти программы в Kali Linux без дополнительных манипуляций:

Запуск программы VLC осуществляется бинарным файлом, который можно пропатчить следующей командой:

Также VLC можно скомпилировать самому с флагом --enable-run-as-root.

Заключение

Итак, в этой статье:

- мы попытались оценить дополнительные риски опасности, возникающие при запуске программ с правами суперпользователя;

- научились создать обычных пользователей в Linux;

- узнали, как можно запустить VLC, Google Chrome, Chromium и любые другие программы в Kali Linux будучи root’ом (о том, как запустить Tor Browser в Kali Linux смотрите здесь);

- (бонус) научились создавать пользовательские ярлыки на рабочем столе Kali Linux.

Если у вас трудности с какой-то другой программой, которая не хочет запускаться в Kali Linux под рутом, то пишите её название здесь в комментариях – будет добавлена инструкция для решения этой проблемы.

У меня k3b почему-то не записывал, когда я его использовал под своим аккаунтом. Не помню уже, какую ошибку он мне выдавал. Проблему решил просто поменяв параметры в меню Mandriva, чтобы он всегда у меня запускался из-под рута. Не хорошо, конечно, но разбираться было влом. Сейчас учу жену записывать диски. Поскольку пароль от рута я ей никогда не дам, то переключился в ее аккаунт, чтобы записать диск у нее. И при запуске k3b выдал такое окно.

Что-то я не понял: где в меню Настройка есть пункт Setup System Permissions? Из всех настроек там есть только вот это.

Но в информации о приводе там нету прав доступа к нему. В kuser в группу disk я добавил и свой аккаунт и аккаунт жены, но это не помогло. В моем аккаунте, если я запускаю его от своего имени, а не от рута, возникает вот какое окно:

Но у меня-то хоть привод опознается, а у жены говорит, что привод не найден (см. скриншот из поста №1)

В k3b до версии 1.0.0 примерно вполне работала утилита k3bsetup для настройки работы тулзы. Потом эта штука пропала и пока что нашлось, так некии рекомендации по настройки доступа:

Я не знаю кто я. Не помню ни серии своей, ни инвентарного номера.

Здесь указаны некоторые инструкции, а как их выполнить, что для этого в консоли ввести, не указано. В частностиDisable pam authentication for cdrom and burner devices in /etc/security/console.perm

у меня нет этого файла. Есть файл console.perms. Соответствует ли он console.perm?

И что надо ввести в этом файле, чтобы сделать то, что хотят в 1-м пункте?

hange the permissions of cdrecord and cdrdao to 4710 root.cdrom (substitute cdrom with the group from 2).

Вот это тоже непонятно. В каком каталоге находится файл root.cdrom? В k3b до версии 1.0.0 примерно вполне работала утилита k3bsetup для настройки работы тулзы. Потом эта штука пропала Собственно у меня тот пункт меню, где Вы искали права юзера называется "Настроить k3b. ", а нужный пункт находиться чуть выше. Смотрите на скрине:

Если же его все-таки нет, то воспользуйтесь командой k3bsetup, как Вам уже предлагали, это одно и то же. Хотя Вам этого делать скорее всего не прийдется, так как на скриншоте я увидел, что у Вас пишущий привод работает как устройство /dev/hda. Значит Вам остается посмотреть группу этого файла и добавить к ней нужного пользователя, как я описал выше. Это не обязательно будет группа disk (ее я назвал, потому что в моем случае это была именно она).

Также убедитесь, что пользователь имеет доступ к программам cdrdao, cdrecord и growisofs. Узнать где они находятся можно с помощью команды whereis <имя_программы>. И на всякий случай проверьте не включена ли в программе k3bsetup опция использования группы burning, тогда естесственно надо убедиться в ее существовании, в том что /dev/hda принадлежит этой группе и добавить к этой группе пользователей. Надеюсь это Вам поможет.

Что нужно сделать чтобы терминал запускался с правами root?

Рассмотрим несколько вариантов

1. Переключение на пользователя root

В последних версиях Kali Linux пользователь по умолчанию изменился: раньше им был root, а теперь обычный пользователь.

Если вы хотите вернуться к прежнему варианту, то есть сделать пользователя root основным пользователем, то это возможно.

Для начала установите пароль пользователя root:

Теперь при включении компьютера вы можете войти как root:

В результате все открываемые терминалы будут иметь повышенные привилегии.

2. Открыть сессию root

Запустите терминал с обычными правами и выполните в нём:

Будет открыта сессия пользователя root, все команды будут выполняться с повышенными привилегиями.

Ещё один вариант запустить сессию с повышенными привилегиями, выполнить такую команду:

Чтобы завершить сессию root, нажмите Ctrl+d

3. Использование sudo, в том числе с внутренними командами Bash

На самом деле, немногие команды требуют прав суперпользователя. А для тех, которые требуют прав root, достаточно запускать их с sudo :

Но что если нам нужно дописать строку в файл требующих повышенных привилегий примерно следующей командой:

Команда должна выполняться с повышенными привилегиями, что должно дать права на запись в файл. Но в этом случае ни > , ни >> не получится использовать, в том числе как root. И будет выведена ошибка вида:

Эту проблему можно обойти открыв сессию суперпользователя:

Либо с помощью команды tee. Используйте её с опциями --append или -a — это важно, без этих опций файл будет полностью перезаписан. Пример:

Приведённая команда допишет новую строку в существующий файл.

Но особенность команды tee в том, что она не только допишет файл, но ещё и выведет добавленную строку в консоль. Если вы не хотите, чтобы данные вновь возвращались в консоль, то сделайте редирект вывода на /dev/null.

Это будет работать аналогичным образом, но на экран не будет выведена 'новая строка'.

Ещё один вариант использования echo для записи или добавления в файл от имени администратора:

В команде используются и одинарные и двойные кавычки, это означает, что если в строке, которую вы добавляете в файл, также есть кавычки, то они должны быть экранированы обратными слэшами.

4. Использование sudo без пароля

Если для вас не проблема добавлять sudo перед командами, но вам не нравится каждый раз вводить пароль, то следующая команда позволит запускать команды с sudo и при этом не будет запрашиваться пароль:

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Давайте детально обсудим, что может суперпользователь в Linux, как настроить root и для чего нужна команда sudo .

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

- чтение, запись и изменение любых атрибутов пользовательской папки;

- то же самое и для каталога /tmp ;

- выполнение программ в любом месте, где нет ограничений;

- чтение файлов с соответствующим атрибутом для всех пользователей.

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

Если же вы желаете использовать сразу несколько команд, например, введя sudo cat file.txt | grep text > file.txt , появится ошибка, поскольку при выполнении второй команды права суперпользователя отсутствуют, а значит, запись в файл невозможна. Решается такая ситуация добавлением sudo перед каждым выражением.

В следующем разделе статьи речь пойдет о передаче прав суперпользователя, что тоже реализуемо при помощи sudo . Я рассмотрю два полезных аргумента. Советую ознакомиться с ними, если хотите упростить выполнение действий через Терминал.

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i . В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su , но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- - , -l , --login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6 . Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo . Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

- Откройте Терминал и введите команду sudo adduser user (user замените на нужное имя пользователя).

- В консоли появятся инструкции по созданию нового пользователя. Присвойте пароль и подтвердите действие, чтобы завершить создание.

- Добавьте новую учетную запись в группу sudo, введя sudo usermod -aG sudo user ( user здесь тоже понадобится заменить).

- Проверьте выполненные действия, переключившись на новую учетную запись через su testuser . Для подтверждения введите пароль (при вводе символы не отображаются на экране).

- Выполните любую команду с sudo и убедитесь, что все прошло успешно.

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

Используйте предыдущую инструкцию для проверки внесенных изменений.

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.

Читайте также: