Какой тип порта должен быть запрошен у iana для использования в конкретном приложении

Термины Редактор: Дмитрий Сокол 10270 10 мин Аудио

Транспортный протокол TCP/IP - это сетевая модель для передачи данных (набор правил обмена информацией) от одного источника к другому, является основой Интернета. Термин “порт”, который часто встречается в описаниях интернет-сервисов, связан с особенностями работы этого протокола.

Сервисы и порты

Каждая приходящая на сервер порция данных предназначена для обработки определенным сервисом.

Для того, чтобы сетевая подсистема сервера различала данные, адресованные определенным сервисам, и правильно распределяла их, в протокол TCP/IP было введено понятие номера порта.

Пакеты данных и их заголовки

Протокол TCP/IP передает данные отдельными порциями - “пакетами данных”.

Каждый пакет данных имеет специальный заголовок, содержащий служебную информацию.

Технически номер порта - это просто цифры в определенном месте заголовка пакета данных, приходящего на сервер.

Сетевая подсистема сервера анализирует заголовок пакета, находит номер порта и, согласно его значению, направляет данные той или иной работающей на сервере программе-сервису.

Каждая принимающая сетевые данные программа на сервере при запуске сообщает операционной системе, что готова получать и обрабатывать данные, адресованные на определенный порт.

Специалисты используют выражение “программа слушает конкретный порт на сервере”. Например, входящие пакеты данных с номером порта 80 передаются на обработку web-серверу, с номером порта 25 - почтовому серверу, номер 22 адресуется серверу SSH и так далее.

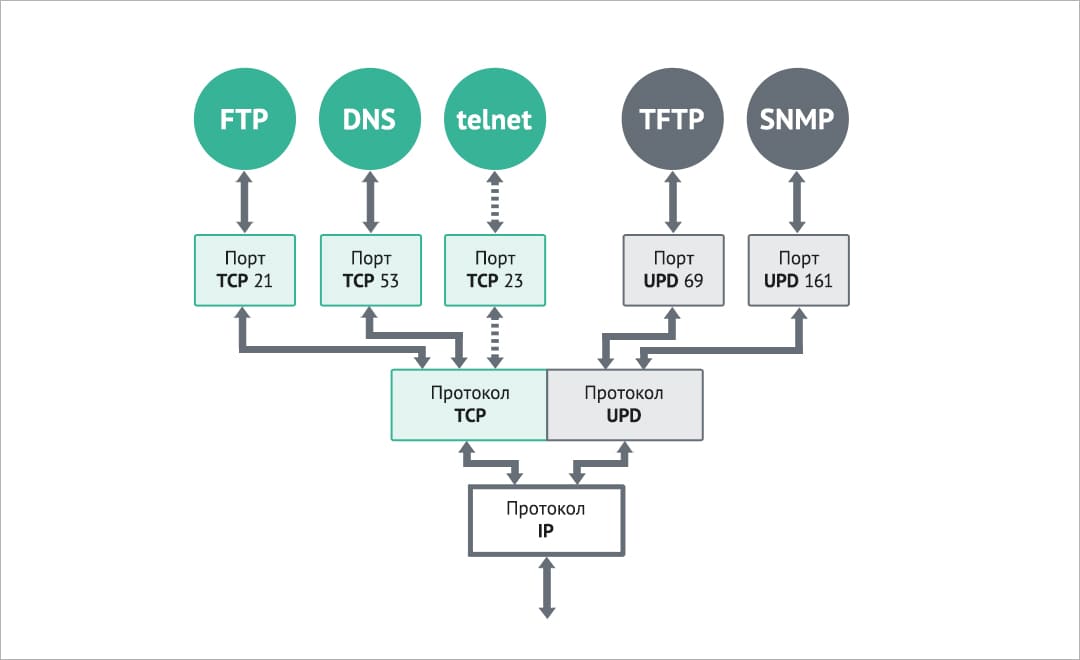

Распределение пакета данных IP по сервисам в соответствии с номером порта

TCP- и UDP-порты

Порты используются протоколами TCP или UDP.

TCP - это основной транспортный протокол интернета, который обеспечивает доставку данных через соединение, предварительно установленное между двумя компьютерами. Соединение работает на протяжении всего сеанса связи.

Протокол UDP предназначен для быстрой передачи порции данных без гарантии доставки и без предварительной установки соединения.

Оба протокола в заголовке пакета данных указывают порт получателя, а также исходящий номер порта. Протокол TCP устанавливает соединение, при котором данные между сервером и клиентом обмениваются между исходящим портом клиента и входящим портом сервера.

Диапазоны портов

Номер порта может находиться в диапазоне от 0 до 65535. Как и другие используемые в сети Интернет ресурсы, номера портов стандартизированы. Все порты в диапазоне 1-1023 называются “системными портами” и распределены, согласно списку, от координационного центра Internet организации IANA.

Порты в диапазоне 1024-49151 называются “пользовательскими”, и они предназначены для настройки дополнительных сервисов по выбору пользователя.

Оставшиеся порты из диапазона 49152-65535 называются “динамическими” и предназначены для использования операционной системой для установки соединений в рамках протокола TCP/IP.

Список портов и протоколов

Технически администратор сервера может гибко настраивать используемые порты для каждого из запускаемых на сервере сетевых сервисов. Например, при желании он может изменить номер порта, на котором работает web-сервер, с 80 на 8080. Но при этом, если пользователи не знают, что номер порта изменен, то они не смогут присоединиться к web-серверу. Поэтому для публичных сетевых сервисов принято применять стандартные номера портов.

Таблица наиболее важных и распространенных номеров портов выглядит так:

| Номер порта | Протокол | Название сервиса |

| 20 | TCP | FTP - данные |

| 21 | TCP | FTP - контрольное соединение |

| 22 | TCP | SSH-сервер |

| 23 | TCP | Telnet-сервер |

| 25 | TCP | SMTP - отправка почты |

| 53 | TCP, UPD | DNS - сервер доменных имен |

| 69 | UPD | TFTP-сервер |

| 80 | TCP | HTTP - web-сервер |

| 110 | TCP | POP3 - прием почты |

| 145 | TCP | IMAP - прием почты |

| 161 | UPD | SNMP - протокол управления сетевыми устройствами |

| 443 | TCP | HTTPS - защищенный шифрованием протокол HTTP |

| 587 | TCP | Защищенный шифрованием протокол SMTP |

| 993 | TCP | Защищенный шифрованием протокол IMAP |

| 995 | TCP | Защищенный шифрованием протокол POP3 |

| 1500 | TCP | Панель ISPManager |

| 2083 | TCP | Панель cPanel |

| 3306 | TCP | Сервер базы данных MySQL |

| 8083 | TCP | Панель Vesta |

Порты и URL

Как просмотреть список используемых портов на сервере

Для пользователей виртуальных и выделенных серверов может понадобиться просмотреть список применяемых на сервере портов TCP и UDP. Для этой задачи в операционной системе Linux имеется утилита Netstat.

Утилита Netstat работает из командной строки. Чтобы просмотреть список используемых для входящих соединений портов, прослушиваемых запущенными на сервере сетевыми сервисами, примените следующую команду:

Netstat выводит информацию в несколько колонок. Номер порта, на который принимаются соединения, можно увидеть в колонке “Local address”. Также в колонке “PID/Program name” можно увидеть, какая программа на сервере слушает конкретный порт.

Порты и безопасность сервера

Порты TCP и UDP используются для соединения с сервером, а значит, могут подвергаться атакам. Например, протокол SSH работает по умолчанию на порте 22, и злоумышленники часто ведут атаку на этот порт, пытаясь подобрать пароль от сервера.

Для повышения уровня безопасности вы можете изменить номер порта для SSH. Например, замените порт 22 на 2222.

Конкретно в случае с SSH, смена номера порта - хорошее решение. В случае, если вы измените номер порта, для злоумышленников не будет даже выводиться окно, в котором нужно вводить пароль. Соединение с сервером будем прервано, так как номер порта будет изменен.

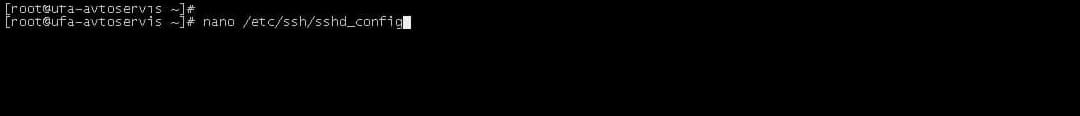

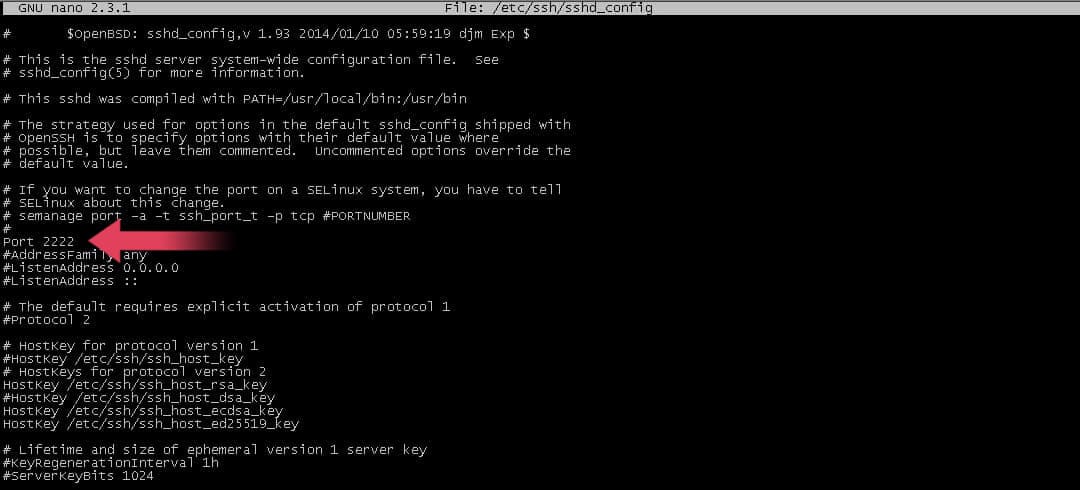

1. Отредактируйте на сервере файл /etc/ssh/sshd_config.

2. Найдите в файле строку “Port 22” и измените ее на “Port 2222”.

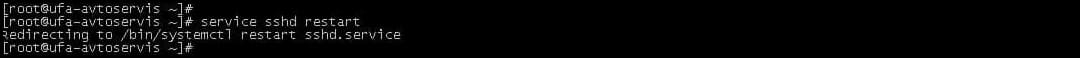

3. Перезагрузите программу-сервис sshd командой:

Теперь сервер будет принимать SSH-соединения по нестандартному порту 2222, который не известен злоумышленникам.

В других случаях порты менять не нужно, так как большинство плагинов, модулей, почтовых программ и другого стороннего ПО для работы с сайтами и серверами настроено по умолчанию для работы по стандартным портам.

Выводы

1. TCP и UPD- протоколы транспортного уровня:

- обеспечивают доставку данных от одного адресата другому;

- сохраняют правильную последовательность передачи данных.

2. Для просмотра списка используемых на сервере портов TCP и UDP используйте утилиту Netstst в операционной системе Linux.

Войти

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Сети. Диапазоны портов TCP и UDP

Номер порта для «привязки» службы выбирается в зависимости от его функционального назначения. За присвоение номеров портов определённым сетевым службам отвечает IANA.

Номера портов находятся в диапазоне 0—65535 и разделены на 3 категории:

Не должны использоваться [1] без регистрации IANA. Процедура регистрации определена в разделе 19.9 RFC 4340 (англ.) .

Не должны использоваться [1] без регистрации IANA. Процедура регистрации определена в разделе 19.9 RFC 4340.

Локальная копия списка

Локальная копия списка входит в установочный пакет сетевых операционных систем. Файл локальной копии списка обычно называется services и в различных операционных системах «лежит» в разных местах:

Windows 98/ME

C:\Windows\services

Windows NT/XP

C:\Windows\system32\drivers\etc\services

UNIX-подобные ОС

/etc/services

Перейти к: 1 Термин не должны в данном контексте используется в значении определения SHOULD NOT , данного в RFC 2119 (англ.) :

SHOULD NOT This phrase, or the phrase "NOT RECOMMENDED" mean that«НЕ ДОЛЖЕН» или «НЕ РЕКОМЕНДУЕТСЯ» означает, что при определённых обстоятельствах возможны отдельные случаи, обусловленные вескими причинами, когда нарушение указанных рекомендаций приемлемо или даже предпочтительно, но такие причины и обстоятельства должны быть понятны и тщательно взвешены, прежде чем нарушить рекомендации, помеченные данной фразой.

there may exist valid reasons in particular circumstances when the particular behavior is acceptable or even useful, but the full implications should be understood and the case carefully weighed

before implementing any behavior described with this label.

Есть сетевой порт для каждого типа трафика. Некоторые порты подвержены большему риску, чем другие. Вот самые ужасные преступники и что вы можете сделать, чтобы их обезопасить.

Сетевая адресация

На вашем компьютере будет запущено множество программ и служб. На вашем рабочем столе могут быть открыты почтовая программа и браузер. Возможно, вы используете чат-клиент, например Слабина или же Команды Microsoft. Если вы администрируете удаленные машины, вы можете использовать безопасная оболочка (SSH) соединение. Если вы работаете из дома и вам нужно подключиться к своему офису, вы можете использовать Протокол удаленного рабочего стола (RDP) или Виртуальная частная сеть (VPN) соединение.

Когда курьер доставляет посылку в отель, адрес идентифицирует здание. Номер комнаты идентифицирует комнату и гостя отеля. Уличный адрес подобен IP-адресу, а номер комнаты подобен адресу порта. Приложения и службы используют определенные пронумерованные порты. Таким образом, фактическим местом назначения сетевого пакета является порт с IP-адресом. Этого достаточно, чтобы идентифицировать приложение или службу на конкретном компьютере, для которого предназначен пакет.

Стандартная нумерация портов

Всего имеется 65535 портов TCP / IP (и столько же Протокол пользовательских датаграмм (UDP) порты).

Ни один порт не является безопасным по своей сути

Любой порт не более безопасен или подвержен риску, чем любой другой порт. Порт есть порт. Именно от того, для чего используется порт, и от того, насколько безопасно это использование используется, зависит, является ли порт безопасным.

Протокол, который используется для связи через порт, служба или приложение, которые потребляют или генерируют трафик, проходящий через порт, должны быть текущими реализациями и находиться в пределах периода поддержки производителя. Они должны получать обновления безопасности и исправления ошибок, и их следует применять своевременно.

Вот некоторые распространенные порты и способы их использования.

Порт 21, протокол передачи файлов

Вредоносные программы, такие как Dark FTP, Ramen и WinCrash, использовали небезопасные порты и службы FTP.

Порт 22, безопасная оболочка

Учетные записи Secure Shell (SSH), настроенные с использованием коротких, неуникальных, повторно используемых или предсказуемых паролей, небезопасны и могут быть легко взломаны с помощью атак по словарю паролей. Было обнаружено множество уязвимостей в прошлых реализациях служб и демонов SSH, и они все еще обнаруживаются. Установка исправлений жизненно важна для обеспечения безопасности с помощью SSH.

Порт 23, Telnet

Злоумышленники могут перехватить любое соединение Telnet и легко выбрать учетные данные для аутентификации. Они могут выполнять Атаки посредника путем внедрения специально созданных вредоносных пакетов в немаскированные текстовые потоки.

Даже не прошедший проверку подлинности удаленный злоумышленник может воспользоваться уязвимостью переполнения буфера в демоне или службе Telnet и, создавая вредоносные пакеты и вставляя их в текстовый поток, выполнять процессы на удаленном сервере. Это метод, известный как Удаленное (или произвольное) выполнение кода (RCE).

Порт 80, протокол передачи гипертекста

Незащищенный веб-трафик и связанные порты уязвимы для межсайтовых сценариев и подделок, атак с переполнением буфера и Атаки с использованием SQL-инъекций.

Порт 1080, SOCKS прокси

Порт 4444, протокол управления транспортом

Интернет-чат (IRC) началось в 1988 году в Финляндии, и продолжается до сих пор. В наши дни вам понадобится чугунное экономическое обоснование, чтобы разрешить IRC-трафик в вашу организацию.

За 20 с лишним лет использования IRC было обнаружено и использовалось бесчисленное количество уязвимостей. В UnrealIRCD В 2009 году у daemon был недостаток, делавший удаленное выполнение кода тривиальным делом.

Порт 161 используется Простой протокол управления сетью который позволяет злоумышленникам запрашивать такую информацию, как оборудование инфраструктуры, имена пользователей, имена общих сетевых ресурсов и другую конфиденциальную информацию, то есть, для злоумышленника, оперативную информацию.

Порт 53, служба доменных имен

Злоумышленникам необходимо учитывать маршрут утечки, который их вредоносное ПО будет использовать для передачи данных и файлов из вашей организации на свои собственные серверы.

Порт 53 использовался в качестве предпочтительного порта эксфильтрации, поскольку трафик через Служба доменных имен редко контролируется. Злоумышленники могут легко маскировать украденные данные под трафик DNS и отправлять их на свой собственный поддельный DNS-сервер. Фальшивый DNS-сервер принял трафик и восстановил данные в исходном формате.

Памятные числа

Некоторые авторы вредоносных программ выбирают легко запоминающиеся последовательности чисел или повторяющиеся числа для использования в качестве портов. Для этого использовались порты 234, 6789, 1111, 666 и 8888. Обнаружение любого из этих странно выглядящих номеров портов, используемых в вашей сети, должно повлечь за собой более глубокое расследование.

Как защитить эти порты

Все порты должны быть закрыты, если нет задокументированного, проверенного и утвержденного экономического обоснования. Сделайте то же самое для открытых сервисов. Пароли по умолчанию необходимо изменить и заменить надежными уникальными паролями. По возможности следует использовать двухфакторную аутентификацию.

Все службы, протоколы, микропрограммы и приложения должны по-прежнему соответствовать жизненному циклу поддержки производителей, и для них должны быть доступны исправления безопасности и исправления ошибок.

Контролируйте порты, которые используются в вашей сети, и исследуйте любые странности или необъяснимые открытые порты. Поймите, как выглядит ваше обычное использование порта, чтобы можно было определить необычное поведение. Выполните сканирование портов и тесты на проникновение.

Закройте порт 23 и прекратите использование Telnet. Шутки в сторону. Просто перестань.

Порты SSH можно защитить с помощью аутентификации с открытым ключом и двухфакторной аутентификации. Также поможет настройка вашей сети на использование другого номера порта для трафика SSH.

Если вам необходимо использовать IRC, убедитесь, что он находится за брандмауэром, и потребуйте, чтобы пользователи IRC подключились к вашей сети через VPN, чтобы использовать его. Не позволяйте внешнему трафику напрямую попадать в ваш IRC.

Отслеживайте и фильтруйте DNS-трафик. Из порта 53 не должно выходить ничего, кроме подлинных DNS-запросов.

Примите стратегию глубокоэшелонированной защиты и сделайте свою защиту многоуровневой. Используйте межсетевые экраны на основе хоста и сети. Рассмотрим систему обнаружения вторжений (IDS), такую как бесплатный Snort с открытым исходным кодом.

Отключите прокси, которые вы не настраивали или которые вам больше не нужны.

Некоторые возвращаемые строки SNMP содержат учетные данные по умолчанию в виде обычного текста. Отключите это.

- Важнейшей функцией TCP/IP и UDP является идентификация программы (или процесса), которая сгенерировала переносимые данные. Для этого и используется номер порта, который назначен данному процессу организацией IANA. Тут тоже давно существуют свои стандарты и номера портов опубликованы в RFC 1700. На компьютере список портов можно найти в файле SERVICES клиента TCP/IP.

Когда пакет достигает цели, протокол транспортного уровня (в нашем случае TCP/IP), принимает дейтаграмму, считывает номер порта из соответствующего поля и передает эту информацию программе (или протоколу), которая начинает работу с полученными данными.

Кратко перечислю хорошо известные номера портов в разрезе сервисов:

Хорошо известные номера портов не являются чем-то жестко регламентируемым. Их можно менять своему усмотрению. В этом случае в настройках программы прописывается нужный порт, а при обращении к нему через браузер его так же нужно указывать в адресной строке. Это необходимо делать для проверки на открытость или закрытость того или иного порта.

Что такое динамические порты FTP

В Windows Server 2012-2016 можно задать произвольный диапазон портов прямо в операционной системе, не пользуясь сторонними программами. Диапазон номеров задается от 1024 до 65535, это ограничение транспортного протокола.

Как проверить порты на роутере

Открытые порты могут угрожать безопасности компьютера. Если вашему компьютеру присвоен внешний IP адрес, то такая проверка актуальна для Вас. Проверить можно с помощью многочисленных онлайн сервисов. Вводите свой внешний IP и готово:

У меня для фтп включено вот такое правило. Подробнее, как открывать порты на маршрутизаторе я рассказываю тут.

Как проверить открыт порт на компьютере Win 10, или нет

Получаем список открытых портов на компьютере сети

Для того, чтобы получить список портов, нужно сначала запустить командную строку (обязательно от имени администратора) :

Будет выведен список сокетов, а так же приложений, которые идентифицированы с ними в данный момент. Можно увидеть и адреса внешних ресурсов, которые обмениваются данными с портами:

Порты компьютера и файрвол

Файрвол (или брандмауэер) это фильтр, который закрывает порты кроме хорошо известных, и тех которые используются установленными программами. Впрочем, и эти порты можно легко закрывать и снова открывать вручную. Данное программное обеспечение идет в составе операционных систем. Дополнительно его можно активировать в антивирусной программе, а так же на роутере.

Включить брандмауэр можно нажатием на одноименную ссылку в левой части окна. При этом не делайте максимальной блокировки портов:

У антивирусов свой файрвол, можно использовать и его. Но, это по началу может доставить неудобства, потому что программу надо обучать. При каждом соединении она будет спрашивать у вас разрешения на соединения и прописывать правила. Так как порты временные тоже будут, то процесс обучения растягивается надолго. Поэтому учится открывать порты мы будем на классическом виндовом брандмауэре.

Как открыть порты в брандмауэре Windows 10(49, 50, 4955, 25655)

Выбираем протокол TCP (в случае необходимости можно аналогичные настройки сделать и на UDP протокол).Через запятую указываем нужные порты. Можно через дефис указать диапазон портов, если в этом есть нужда. Далее, переходим к настройкам безопасности подключения.

Безопасное подключение требует проверки подлинности и выбирается, только если используется защищенное соединение. Поэтому выбираем верхний пункт. Далее, мы выбираем все доступные типы сетей на нашем компьютере:

Не забываем указать имя нашего правила, чтобы потом было легко его найти. На этом настройка брандмауэра для входящих подключений завершена.

В списке правил мы теперь видим наше, и в случае необходимости можно его отключить или удалить. Порты закроются.

Читайте также: