Какие задачи защиты информации решают рассмотренные функции приложений офисных пакетов

Информация необходима для принятия различных управленческих решений в процессе деятельности компаний, предприятий и организаций. Почему нужно защищать информацию? Потому что в конечном счете информация в дальнейшем материализуется в продукцию или услуги, приносящие компаниям прибыль. А при недостаточном уровне защиты информации резко возрастает вероятность снижения прибыли, появляются убытки. Причиной этого является вторжение злоумышленников в информационное пространство компании, причем цели у этих атак различаются весьма существенно[15] (рис. 2.1).

Оказывается (по данным компании ErnstYoung), что более 70 % опрошенных не уверены в защищенности своей сети. На рис. 2.2 приведена классификация частоты возникновения случаев, приводящих к появлению убытков из-за нарушений защиты информации.

Убытки от ошибок по причине небрежности чаще всего возникали из-за сбоев программ резервного копирования системы и случайного удаления файлов. Источником появления вирусов в информационных системах, как показывает статистика, чаще всего являются процессы загрузки зараженных файлов из Интернета.

Неработоспособность информационных систем помимо возникновения неисправностей аппаратуры иногда вызывается случайным или умышленным выключением сети.

Очень знакомая для нашей страны ситуация, не правда ли? Кто из нас не знает случаев, когда неожиданно, без какого-либо предупреждения, отключается электропитание?

Рис. 2.1.Частота осуществления атак на информационные системы

Рис. 2.2.Причины убытков, вызванных недостаточностью уровня информационной безопасности

Основными целями защиты информации являются:

§ предотвращение утечки, хищения, искажения, подделки;

§ обеспечение безопасности личности, общества, государства;

§ предотвращение несанкционированного ознакомления, уничтожения, искажения, копирования, блокирования информации в информационных системах;

§ защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных;

§ сохранение государственной тайны, конфиденциальности документированной информации;

§ соблюдение правового режима использования массивов, программ обработки информации, обеспечение полноты, целостности, достоверности информации в системах обработки;

§ сохранение возможности управления процессом обработки и пользования информацией.

Основными задачами защиты информации традиционно считаются обеспечение:

§ доступности (возможность за приемлемое время получить требуемую информационную услугу);

§ конфиденциальности (защищенность информации от несанкционированного ознакомления);

§ целостности (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

Первые три задачи общеизвестны. Наиболее подробно эти задачи рассматриваются при проведении мероприятий по сохранению государственной тайны. Формирование и развитие отечественного рынка, стремящегося к полноценной интеграции с мировой торговой системой, также стимулируют интенсивное развитие индустрии информационной защиты.

Юридическая значимость информации приобретает важность в последнее время. Одной из причин этого является создание и развитие нормативно-правовой базы безопасности информации в нашей стране. Например, юридическая значимость актуальна при необходимости обеспечения строгого учета платежных документов и любых информационных услуг. Это экономическая основа работы информационных систем, она служит для соблюдения жесткой регламентации и регистрации доступа к информации при пользовании информационными ресурсами:

Проблемы информационной безопасности решаются, как правило, посредством создания специализированных систем защиты информации, которые должны обеспечивать безопасность информационной системы от несанкционированного доступа к информации и ресурсам, несанкционированных и непреднамеренных вредоносных воздействий. Система защиты информации является инструментом администраторов информационной безопасности, выполняющих функции по обеспечению защиты информационной системы и контролю ее защищенности.

Система защиты информации должна выполнять следующие функции:

§ регистрация и учет пользователей, носителей информации, информационных массивов;

§ обеспечение целостности системного и прикладного программного обеспечения и обрабатываемой информации;

§ защита коммерческой тайны, в том числе с использованием сертифицированных средств криптозащиты;

§ создание защищенного электронного документооборота с использованием сертифицированных средств криптопреобразования и электронной цифровой подписи;

§ централизованное управление системой защиты информации, реализованное на рабочем месте администратора информационной безопасности;

§ защищенный удаленный доступ мобильных пользователей на основе использования технологий виртуальных частных сетей (VPN);

§ обеспечение эффективной антивирусной защиты.

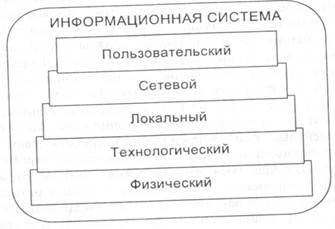

Комплекс требований, которые предъявляются к системе информационной безопасности, являющейся обязательным компонентом современных информационных систем, предусматривает функциональную нагрузку на каждый из приведенных на рис. 2.3 уровней.

Рис. 2.3.Уровни защиты информационной системы

Организация защиты на физическом уровне должна уменьшить возможность несанкционированных действий посторонних лиц и персонала предприятия, а также снизить влияние техногенных источников.

Защита на технологическом уровне направлена на уменьшение возможных проявлений угроз безопасности информации, связанных с использованием некачественного программного продукта и технических средств обработки информации и некорректных действий разработчиков программного обеспечения. Система защиты на этом уровне должна быть автономной, но обеспечивать реализацию единой политики безопасности и строиться на основе использования совокупности защитных функций встроенных систем защиты операционной системы и систем управления базами данных и знаний.

На локальном уровне организуется разделение информационных ресурсов информационной системы на сегменты по степени конфиденциальности, территориальному и функциональному принципу, а также выделение в обособленный сегмент средств работы с конфиденциальной информацией. Повышению уровня защищенности способствуют ограничение и минимизация количества точек входа/выхода (точек взаимодействия) между сегментами, создание надежной оболочки по периметру сегментов и информационной системы в целом, организация защищенного обмена информацией между сегментами.

На сетевом уровне должен быть организован защищенный информационный обмен между автоматизированными рабочими местами, в том числе удаленными и мобильными, создана надежная оболочка по периметру информационной системы в целом. Система защиты информации на этом уровне должна строиться с учетом реализации защиты предыдущих уровней. Основой организации защиты может служить применение программно-аппаратных средств повышенной аутентификации и защиты от несанкционированного доступа к информации. Кроме того, возможно использование между сегментами и по периметру информационной системы специальных однокомпонентных или распределенных средств защиты, исключающих проникновение в пределы защищаемого периметра посторонних пользователей (межсетевые экраны, технологии аутентификации) и обеспечивающих разграничение доступа к разделяемым защищенным базам данных и информационным ресурсам (авторизация). Дополнительно могут использоваться средства построения виртуальных сетей (VPN-технологий) и криптографической защиты информации при передаче по открытым каналам.

На пользовательском уровне должен быть обеспечен допуск только авторизованных пользователей к работе в информационной системе, создана защитная оболочка вокруг ее элементов, а также организована индивидуальная среда деятельности каждого пользователя.

Модель архитектуры компании можно представить как взаимозависимые уровни (рис. 2.4):

§ стратегический уровень (миссия и стратегия, цели и задачи);

§ бизнес-архитектура в текущем и планируемом состоянии;

§ системная архитектура в текущем и планируемом состоянии;

Стратегический уровень, объединяющий миссию, стратегию и бизнес-цели, определяет направления развития компании.

Бизнес-архитектура включает необходимые для реализации стратегии компоненты:

§ организационную структуру организации;

§ бизнес-процессы, направленные на реализацию текущих и перспективных задач;

§ комплекс документов, обеспечивающих передачу необходимой информации;

§ документопотоки, сопутствующие процессам создания и реализации услуг.

Рис. 2.4.Модель архитектуры компании

Системная архитектура (сегодня достаточно часто используется термин ИТ-архитектура) представляет собой совокупность технологических и технических решений, предназначенных для обеспечения информационной поддержки деятельности компании в соответствии с правилами и концепциями, определенными бизнес-архитектурой.

Планы миграции — это документы, определяющие совокупность мероприятий и порядок перехода из текущего состояния в планируемое.

Система защиты информации, являясь неотъемлемой составной частью системной архитектуры, строится в соответствии с моделью, которая формируется на основе требований нормативных документов государства в области защиты информации, а также адаптации международных стандартов информационной безопасности в условиях действующего нормативно-правового поля РФ. К нормативным документам прежде всего необходимо отнести руководящие документы Гостехкомиссии РФ, имеющие первостепенное значение в нашей стране:

1. Защита от несанкционированного доступа к информации. Термины и определения.

2. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации.

3. Классификация автоматизированных систем и требования по защите информации.

4. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники.

5. Средства вычислительной техники. Показатели защищенности от несанкционированного доступа к информации.

Наиболее полно критерии для оценки механизмов безопасности организационного уровня представлены в международном стандарте ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью), принятом в 2000 г. Этот стандарт является международной версией британского стандарта BS 7799. Он содержит практические правила по управлению информационной безопасностью и может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты.

Критерии для оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), принятом в 1999 г. Общие критерии оценки безопасности информационных технологий определяют функциональные требования безопасности (security functional requirements) и требования к адекватности реализации функций безопасности (security assurance requirements).

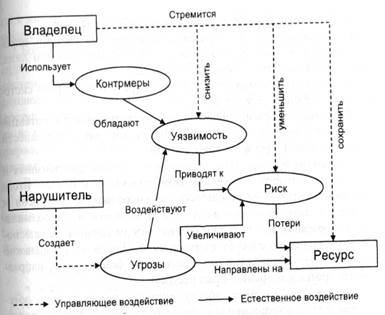

Модель системы защиты информации (рис. 2.5) представляет собой совокупность объективных внешних и внутренних факторов и отражает их влияние на состояние информационной безопасности объекта и сохранность информационных ресурсов. При этом целесообразно рассматривать следующие объективные факторы:

§ угрозы информационной безопасности, характеризующиеся определенной вероятностью возникновения и вероятностью реализации;

§ уязвимость объекта или системы контрмер (комплексной системы защиты информации), влияющую на вероятность реализации угрозы;

Рис. 2.5. Модель системы защиты информации

Для построения сбалансированной комплексной системы защиты информации проводится анализ рисков, затем определяется оптимальный уровень риска для компании на основе заданного критерия Комплексная система защиты информации (совокупность контрмер) строится таким образом, чтобы достичь заданного уровня риск.

Статьи к прочтению:

Кто умеет целить помогите!!

Похожие статьи:

Всем привет!

Этой статьей мы открываем цикл, посвященный исследованию безопасности компонентов Microsoft Office. Речь в материале пойдет о форматах данных, шифровании и получении символов.

Когда в компании Microsoft задумывался и разрабатывался масштабный пакет офисных программ Microsoft Office, вероятно, создатели надеялись на успех. Сложно сказать, могли ли они рассчитывать на его триумфальное шествие по миру впоследствии, на то, что продукт станет фактическим стандартом, а существование его растянется на десятилетия. Однако можно уверенно утверждать, что массивность приложений, количество человеко-часов, затраченных на создание, развитие, поддержку обратной совместимости компонентов продукта способствовали появлению «тяжелого наследия» в виде устаревшего, написанного десятилетия назад программного кода, составляющего ядро приложений даже в последних версиях пакета. Требования, которые предъявлялись к коду двадцать лет назад, изменились. Сегодня во главу угла ставится кроссплатформенность, масштабируемость и безопасность. При этом, расходы на значительные изменения в продукте таковы, что Microsoft предпочитает подход «не сломано – не трогай», и старательно обеспечивает обратную совместимость с самыми древними форматами документов. Не обходится и без определенного давления со стороны коммерческих и государственных структур, которые также медленно и неохотно обновляют свои технологические парки, предпочитая привычные средства в ущерб развитию и безопасности.

Покопавшись в дебрях обработчиков файлов Microsoft Office, мы готовы представить вам это небольшое исследование.

Component Object Model и хранение данных

Так может выглядеть использование приложением-контейнером разнородных компонетов независимо от их местоположения

На практике обычно подразумевается не столько сам стандарт, сколько его реализация в ОС семейства Windows. Первые версии COM были разработаны еще для 16-разрядных Windows в качестве основания для OLE (оно же теперь ActiveX). Изначальной целью разработки этих подсистем была возможность создания (!) составных документов Word и Excel для Windows 3.x, и они были выпущено на свет около 1991 года (в разных источниках даты расходятся).

Работая с приложением, пользователь изменяет изображение, содержимое окна браузера и строки в полях ввода. Само приложение взаимодействует с компонентами, вызывая их методы и устанавливая их свойства, иными словами, изменяя внутреннее состояние объектов, о внутреннем устройстве которых не имеет представления.

В один прекрасный момент пользователь решает сохранить проделанную работу и нажимает кнопку «Save». Перед нашим приложением стоит грандиозная задача — записать на диск набор данных в совершенно разных форматах, о большей части которых (и данных, и форматов) приложению ничего не известно, да и находятся они для него в недосягаемости! Именно для решения этой задачи специалисты Microsoft и разработали одновременно с COM и «родной» для Component Object Model формат файла Compound File Binary Format, а вместе с ним систему интерфейсов для взаимодействия с этим форматом и их реализаций, объединяемых под именем Structured Storage.

Структурированное Хранилище COM

Для универсального доступа приложений и компонентов к сложному, к тому же закрытому, формату CFBF, для прозрачной как для контейнера, так и для компонентов замены одного формата другим, были разработаны библиотечные интерфейсы IStorage и IStream и соответствующие API. Виртуальная структура данных, к которой получает доступ приложение посредством этих интерфейсов, представлена системой вложенных каталогов – Хранилищ (Storages), каждый из которых может содержать некоторое число последовательностей байтов – Потоков (Streams), в которых и хранятся данные.

Виртуальное представление формата CFBF (StructuredStorage)

Информация в потоках может храниться в любом удобном виде, включая текст, изображение в любом формате, зашифрованные или сжатые данные, или даже другие файлы CFBF. Не составляет труда поместить в поток и исполняемый код (в т.ч. вредоносный).

Используя соответствующие API (см. Structured Storage Reference в MSDN), приложение может создать файл-хранилище и предоставить каждому компоненту хранилище второго (третьего и т.д.) уровня или поток (несколько потоков) для сохранения состояния в любом формате. Контейнеру нет необходимости знать, в каком виде компонент запишет свои данные, а о размещении информации в файле позаботится стандартная библиотека. Когда необходимо загрузить сохраненное состояние, контейнер открывает хранилище и предоставляет загруженным компонентам возможность считать потоки по мере надобности.

- исключение необходимости для приложений сохранять многочисленные отдельные файлы для разных типов данных, в том числе, для экономии места на диске

- создание унифицированного интерфейса для работы с данными, облегчающего создание приложений, и, в особенности, COM-компонентов, работающих с составными документами

- возможность сохранять текущее состояние элемента данных в любой момент времени

- ускорение доступа к данным

Последний пункт требует отдельного рассмотрения. Разработка Структурированного Хранилища велась на заре развития COM (начало 90х годов), когда существующие аппаратные ресурсы предъявляли повышенные требования к быстродействию сложных систем, в том числе при чтении и записи дисковых файлов. Поэтому система хранения данных должна была быть максимально оптимизирована для быстродействия. Это исключало использование, к примеру, текстовых форматов, требующих значительной предварительной обработки. Напротив, двоичные форматы, позволяющие копировать данные в память с минимальными модификациями, имели преимущество.

Результатом стала дисковая реализация Структурированного Хранилища – формат составных двоичных файлов Microsoft (Compound File Binary Format). Долгое время формат оставался закрытым, спецификации были опубликованы производителем в 2006 году.

Формат CFBF представляет собой «файловую систему внутри файла» и имеет таблицу размещения файлов (FAT), таблицу секторов, директории и «потоки» — аналог дисковых файлов.

Техническое представление формата CFBF

- Ярлыки и списки быстрого доступа

- Кэш изображений и результатов поиска

- Файлы установки (msi и msp)

- «Заметки» Windows

Формат Compound Binary File в приложениях пакета Microsoft Office

Формат документов, используемый Microsoft Office, изначально также представлял собой CFBF.

Документ Word, открытый утилитой для просмотра Structured Storage

Современные версии пакета в качестве основного используют открытый, основанный на XML, формат OfficeOpen XML, однако поддержка CFBF не прекращается с целью поддержания совместимости. Необходимо заметить, что значительная масса кода, отвечающего за работу со старыми форматами документов, была разработана давно (около 20 лет назад).

| Word | .doc | Legacy Word document; Microsoft Office refers to them as «Microsoft Word 97 2003 Document» |

| .dot | Legacy Word templates; officially designated «Microsoft Word 97 2003 Template» | |

| .wbk | Legacy Word document backup; referred as «Microsoft Word Backup Document» | |

| Excel | .xls | Legacy Excel worksheets; officially designated «Microsoft Excel 97-2003 Worksheet» |

| .xlt | Legacy Excel templates; officially designated «Microsoft Excel 97-2003 Template» | |

| .xlm | Legacy Excel macro | |

| PowerPoint | .ppt | Legacy PowerPoint presentation |

| .pot | Legacy PowerPoint template | |

| .pps | Legacy PowerPoint slideshow | |

| Publisher | .pub | Microsoft Publisher publication |

Примеры устаревших, по-прежнему поддерживаемых форматов Office

Простой поиск по сайтам государственных структур и предприятий РФ (госзакупки, сайты административных единиц) обнаруживает обескураживающе большое количество официальной документации, выложенной в CFBF, зачастую созданной в древних версиях Office, например, 2003 года. Предоставим читателю провести этот опыт самостоятельно.

двоичный файл формата CFBF внутри документа OfficeOpenXML

Несмотря на то, что документы различных приложений Office основаны на CFBF, каждое хранилище состояний элементов OLE/ActiveX будет иметь свой собственный дополнительный формат. Нужно иметь ввиду, что они во многом сложились исторически и были оптимизированы для максимального быстродействия на слабых компьютерах.

Поддержка Хранилищ OLE форматом RTF

OLE-компонент отображения формул Microsoft EQUATION

Примером уязвимости, связанной с технологией COM Structured Storage, может служить CVE-2017-11882.

Уязвимость была обнаружена в компоненте Microsoft Office настолько древнем, что производителем были утрачены исходные коды компонента.

Для сохранения состояния элементы Редактора Формул (Microsoft Equation Editor) использовали потоки структурированного хранилища. Нарушение целостности данных в потоках приводило к многочисленным уязвимостям, первой обнаруженной из которых была CVE-2017-11882, найденная специалистами Embedi.

Поток структурированного хранилища элемента EquationEditor

Некоторые другие унаследованные двоичные форматы, используемые в пакете Microsoft Office

Графический фильтр EPS

Графический фильтр EPS представляет собой компонент Office, который отвечает за редактирование EPS-изображений. Они являются векторными и строятся при помощи интерпретации внутреннего языка Encapsulated PostScript (версия обычного PostScript с некоторыми ограничениями).

В силу своих особенностей этот язык поддерживает самые разнообразные конструкции и возможности. Благодаря чему уязвимости повреждения памяти в графическом фильтре EPS эксплуатируются достаточно легко. Богатство языка делает возможным использование техник HeapSpray (например, возможность использования циклов) и HeapFengShui (предсказуемость выделения памяти интерпретатором). Даже несмотря на то, что рендеринг изображения происходит на виртуальном принтере, а само исполнение программы «EPS» происходит в рамках изолированного интерпретатора, наличие благоприятных возможностей эксплуатации уязвимостей и старая кодовая база сделали EPS едва ли не самым распространенным вектором атаки офисных приложений.

Ввиду того, что модуль был изначально разработан компанией Access Softek, а затем передан компании Microsoft, в этом компоненте найдено и успешно эксплуатируется существенное число «неизвестных» уязвимостей. Например, в апреле 2017 года компанией FireEye Inc. были найдены уязвимости CVE-2017-0261 и CVE-2017-0262. Эти две уязвимости повреждения памяти позволили злоумышленникам построить READ/WRITE-примитивы, с помощью которых они и добились выполнения своего кода за пределами изолированного процесса («песочницы») интерпретатора PostScript. Злоумышленники могут читать и записывать произвольные участки памяти в адресном пространстве уязвимого процесса, а также могут выполнить, например, поиск необходимых ROP гаджетов для построения ROP-цепочки, делающей остальной шелл-код исполняемым.

В обоих случаях атакующие добивались исполнения произвольного кода похожим образом: создавали объект в памяти с контролируемым содержимым (это было возможно сделать при помощи R/W примитивов) и вызывали один из его методов при помощи функции PostScript.

Данные уязвимости в графическом фильтре «EPS» стали популярным вектором атаки. Причем настолько, что компания Microsoft в апреле 2017 разработала обновление, которое полностью отключает графический фильтр. Однако, патч применим только для версии MsOffice 2010 SP2 и выше.

Базы данных Access

- использование макросов VBA в качестве некоторых триггеров и хранимых процедур;

- возможность использования ссылок на другие базы данных;

- закрытость формата БД препятствует использованию существующих баз в других окружениях.

Первый недостаток весьма серьезный, поскольку VBA-макросы по своим возможностям равносильны обычным исполняемым файлам. По этой причине использование Access может стать проблемой для безопасности.

Пользователь должен доверять БД, с которой работает, и быть уверенным, что в ней не содержится вредоносный код, внесенный злоумышленником. В противном случае запрет исполнения макросов существенно сокращает функциональность приложения для работы с данными в таблицах и представлениями.

Файлы Личных Папок Outlook

Спецификация .ost не была опубликована, и формально доступ к файлу Offline Storage Table может осуществляться только посредством MAPI. На деле эти форматы очень схожи и редактирование .ost также возможно. Необходимо иметь ввиду, что синхронизация отредактированного содержимого файла Offline Storage Table с данными на сервере Exchange может привести к необратимой порче данных и утере значимой информации.

Файл владельца/OwnerFile

Проблема совместной работы над документами Office, расположенными в сетевых хранилищах, была когда-то решена при помощи временных файлов простого формата, так называемых OwnerFile. Если файл в данный момент заблокирован для редактирования, приложение ищет в той же директории файл с коротким именем формата «

$name.doc». Файл содержит имя пользователя, открывшего документ в ASCII и Unicode форматах, в обоих случаях под имя отведен фиксированный размер массива. При создании файла неиспользуемые байты массива заполняются мусорными значениями из памяти приложения, что потенциально может привести к раскрытию чувствительной информации (в целом, из-за размера файла вероятность этого невелика). Имя пользователя в файле владельца также легко подделывается.

Механизм шифрования офисных документов

Механизм парольной защиты документов впервые появился в пакете Office 95. В то время стойкости используемых алгоритмов шифрования уделялось мало внимания, как следствие, применялись алгоритмы, на которые существовали практически применимые атаки. Этот факт стал толчком к изменению механизма в последующих версиях офисных пакетов.

В таблице приведены в хронологическом порядке наиболее распространенные в данное время офисные пакеты и используемые в них по умолчанию алгоритмы шифрования.

Программные средства защиты информации востребованы как никогда ранее. Даже на государственном уровне введены требования по охране персональных данных, государственной, коммерческой, банковской и врачебной тайны. В век цифровизации необходимы релевантные инструменты, позволяющие сохранить информацию, не предназначенную посторонним.

Востребованность ПО в этой сфере приводит к дефициту кадров, которые могут разрабатывать и внедрять данные программы. В статье мы расскажем, каковы функции и виды средств защиты информации, а также поговорим о способах стать специалистом в этом направлении.

Важность защиты информации в 21 веке

Многие компании, согласно законодательству РФ, несут ответственность за сохранность личных данных своих сотрудников и клиентов. И это действительно необходимо. Ведь утечка, например, электронных медицинских карт может нанести моральный ущерб пациентам. А если произойдет утечка персональных данных клиентов какого-либо банка? Это может причинить людям материальный урон. И в той, и в другой ситуации приятного мало.

Важность защиты информации

Есть и более опасные вероятности. Представьте, что может случиться, если произойдет вторжение в системы управления стратегически важных объектов: ГЭС, АЭС или оборонки? Потеря или изменение какой-либо информации в подобных базах может нанести серьезный вред десяткам и сотням тысяч людей.

Есть несколько видов угроз безопасности информации:

- потеря конфиденциальных данных – разглашение, несанкционированный доступ, утечка, аудио-, фото- и видеосъемка, неумышленная потеря;

- повреждение целостности данных — изменение, трансформация, неприятие достоверности данных, навязывание заведомо ложной информации. Доктрина информационной безопасности подразумевает не просто искажение информации, а внесение новых данных в прежние сведения;

- нарушение доступности данных — т. е. блокировка доступа или полное уничтожение.

Нормативно-правовые акты подразделяются на три основные категории:

- которые устанавливают обязательность и уровень защиты безопасности данных;

- определяющие уголовную или административную меру наказания нарушителям норм законодательства, касающегося сохранности информации;

- которые обозначают и регулируют меры, защищают массивы данных. Здесь идет речь о программных, организационных и аппаратных методах.

Согласно правовому статусу, информационные данные подразделяются на:

- информацию, обязательно охраняемую законодательством — это государственная, адвокатская тайна, банковская, врачебная и прочие виды служебной информации, личные данные граждан (имеют разные уровни защиты);

- материалы, защита которых основана на решении субъекта (субъектов) оборота — коммерческая тайна. Законодательная защита осуществляется после того, как компания выполнит определенные действия: внесет данные в список сведений, ознакомит с ним сотрудников и разработает необходимые внутренние документы;

- информация, которая не относится к вышеперечисленным типам, но чье разглашение, модификация или уничтожение может нанести ущерб компании или другим лицам.

Преимущества программных средств защиты информации

С ростом информатизации общества растет и необходимость в защите персональных данных, а также в противостоянии киберпреступлениям. В связи с этим становятся все более востребованными направления, задействованные в разработках и реализации методов, которые способны обеспечить компьютерную безопасность. Такие решения набирают популярность и еще по нескольким причинам:

- программные системы защиты легко интегрировать в оборудование заказчика и разработчика;

- использование таких средств не представляет сложностей;

- для использования этих методов нет надобности задействовать производство, а реализация осуществляется в сжатые сроки. Но несмотря на это, информация получает необходимую степень защиты.

Ваш Путь в IT начинается здесь

ПодробнееПод программными средствами защиты подразумевают ПО специальной разработки, его цель – оградить информацию от несанкционированного доступа (НСД) и защитить от вредоносного ПО. Такие средства защиты входят и в алгоритмы систем обработки данных.

Задачи программных средств защиты информации

Процесс обеспечения безопасности состоит из конкретных мер, которые осуществляют программными средствами:

- распознавание «свой-чужой» для объектов и субъектов;

- фильтрация (вплоть до полной блокады) допуска к вычислительной технике;

- регулирование и фиксация операций с данными и программами.

Для распознавания применяют:

- разные по степени сложности пароли;

- идентификацию с помощью контрольных вопросов администратора;

- средства анализа персональных характеристик;

- электронные ключи, значки, магнитные карты и т. д.;

- специальные средства идентификации или контрольные суммы для аппаратуры.

После прохождения этапа распознавания процесс защиты происходит на 3 уровнях:

- аппаратура – здесь подразумевается управление возможностью доступа к компьютерной технике;

- программное обеспечение – аналогично уровню безопасности аппаратуры;

- данные – на этом уровне происходит процесс защиты информации при взаимодействии с ней и при ее трансфере по каналам связи.

Что касается предотвращения копирования данных, то этот уровень безопасности реализуется идентичными для всех систем защиты мерами:

- предварительная проверка среды, из которой планируется запуск программы;

- ее аутентификация при начале работы ПО;

- реагирование на запуск программы из несанкционированной среды;

- фиксация разрешенного доступа;

- предотвращение несанкционированного анализа алгоритмов работы системы.

Программное обеспечение средств защиты информации осуществляет сохранность данных при подготовке или проведении восстановительных мероприятий — это характерно для любого рода работы с ЭВМ.

Задачи программных средств защиты информации

В обособленную категорию угроз безопасности информации определяют вирусные программы. Их цель – нарушение рабочих процессов ЭВМ, вплоть до полного уничтожения данных. С таким ПО борются антивирусы, выявляя и устраняя угрозу; их принято делить на два типа:

- специализированные – выявляют и нейтрализуют существующие вирусы;

- универсальные – способны устранять еще ненаписанные вирусные программы.

Мы в GeekBrains каждый день обучаем людей новым профессиям и точно знаем, с какими трудностями они сталкиваются. Вместе с экспертами по построению карьеры поможем определиться с новой профессией, узнать, с чего начать, и преодолеть страх изменений.

Карьерная мастерская это:

- Список из 30 востребованных современных профессий.

- Долгосрочный план по развитию в той профессии, которая вам подходит.

- Список каналов для поиска работы.

- 3 теста на определение своих способностей и склонностей.

- Практику в разных профессиях на реальных задачах.

Уже 50 000 человек прошли мастерскую и сделали шаг к новой профессии!

Запишитесь на бесплатный курс и станьте ближе к новой карьере:

Зарегистрироваться и получить подарки

Среди антивирусов второго типа наиболее востребованы те, которые осуществляют резидентную защиту и программы-ревизоры.

Помимо использования специализированного ПО для профилактики и защиты от вредоносного воздействия вирусов на ПК необходимо проводить и комплекс специальных организационных мер.Виды программных средств защиты информации

Такие средства осуществляют авторизацию и идентифицируют пользователя, т. е. открывают доступ к системе после введения пользователем пароля. Также встроенные средства защиты оберегают ПО от копирования, определяют права доступа и корректность ввода данных и т. д.

К этой же группе относятся средства ОС, обеспечивающие защиту программ от воздействия друг на друга при мультипрограммном режиме, при котором в памяти ПК выполняется параллельно несколько приложений.

Виды программных средств защиты информации

При таком процессе возможны сбои/ошибки в работе каждой из программ, которые будут взаимно влиять на функционирование другого ПО. ОС занимается регулированием мультипрограммного режима. При этом она должна быть в состоянии защитить себя и свое ПО от негативного влияния сбоев, применяя, например, алгоритм защиты памяти и перераспределяя очередность выполнения, согласно привилегированности или пользовательскому режиму.

Необходимы для выявления вирусов, лечения или полного удаления зараженных файлов. Также их важной функцией является предупреждение воздействия вредоносных программ на данные или ОС. Например, антивирусы DrWeb, ADinf, AIDSTEST и т. п.

- Специализированные программы защиты данных от несанкционированного доступа.

Если говорить в целом, то такое ПО обладает более расширенными возможностями, чем встроенные средства защиты. Ассортимент этих специализированных программ весьма разнообразен:

- используемые для безопасности папок и файлов на ПК;

- применяемые для контроля выполнения пользователем правил безопасности при работе, а также для обнаружения и пресечения попыток несанкционированного доступа к закрытой информации, хранящейся на ПК;

- используемые для наблюдения за действиями, осуществляемыми на подконтрольном компьютере, который работает или автономно, или в локальной вычислительной сети.

- Программы тестового контроля.

Обнаруживают и предупреждают недостатки/дефекты в работе ПК и обеспечивают надежное функционирование программ. Если говорить о возможных способах, которые могут повысить надежность ПО, то следует обратить внимание на инструменты, выполняющие регулярное автотестирование и проверку системы и средств обеспечения деятельности для выявления и устранения ошибок разработки, проектирования и сопровождения.

- Межсетевые экраны (брандмауэры/файрволы).

Такая технология программного средства защиты информации заключается в том, что между глобальной и локальной сетями генерируют особые промежуточные серверы. Они способны проверять и просеивать весь идущий через них сетевой или транспортный трафик.

Эта технология способствует практически полной нейтрализации опасности несанкционированного внедрения в корпоративные сети, хотя доля риска все же остается. Более продвинутый в этом плане метод – маскарад (masquerading). Он посылает весь поступающий из локальной сети трафик от имени firewall-сервера, превращая, по сути, локальную сеть в невидимку.

При этом методе исходящие и входящие запросы передаются не напрямую между локальной и глобальной сетями, а через прокси, или серверы-посредники. Поэтому не разрешенный доступ из глобальной сети в локальную просто закрыт. В качестве примера можно привести: CoolProxy (проприетарный для Windows), 3proxy (BSD, кроссплатформенный), ICS (проприетарный, Linux).

- Использование VPN (виртуальная частная сеть).

VPN используется для защищенной передачи той информации, которую хотят обезопасить от несанкционированной записи или прослушивания. Например, это такие протоколы, как: PPTP (point-to-point tunneling protocol), IPSec (IP security), L2TPv3 (Layer 2 Tunnelling Protocol version 3).

Помимо того, что вышеперечисленные программные средства – это наиболее популярные методики для защиты данных в ПК и информационных сетях, они еще являются их важной составной частью.

Обучение разработке и применению программных средств защиты информации

Факультет по специальности «Информационная безопасность» от GeekBrains подготавливает профессионалов в данной области. С ростом популярности удаленного формата работы многие компании стали заинтересованы в специалистах, способных обеспечить достойный уровень безопасности IT-инфраструктуры. В середине 2020 года резко вырос спрос (а именно на 65 %) на специалистов по информационной защите данных.

После завершения обучения вам будет доступна работа по специальностям:

- инженер Application Security;

- пентестер;

- профессионал по информационной безопасности;

- специалист по анализу защищённости данных.

Почему вам стоит выбрать нас:

- Живое общение с преподавателями. 70 % вебинаров курса включает в себя блок для дистанционного обсуждения важных вопросов по теме – т. е. обратная связь гарантирована.

- Актуальная программа обучения. Мы держим руку на пульсе и следим за новаторскими разработками в сфере IT, пополняя ими учебный материал.

- Помощь куратора. Вас будут курировать на всем протяжении учебы: помощь в освоении личного кабинета, ответы на организационные и другие вопросы.

- Регулярная практика. Учебный год в Geek University равен году реального опыта для резюме. Вы станете участником команды в соревнованиях по информационной безопасности в формате Capture the flag.

- Помощь на каждом этапе. Менеджеры GeekBrains помогут записаться на курс, разобраться в личном кабинете и решить возможные технические сложности.

- Сообщество GeekBrains. Будет открыт доступ к полезным контактам. Вы сможете найти единомышленников в городе. Также сможете рассказывать о своем опыте в базе знаний GeekBrains. А еще будет возможность посещать закрытые хакатоны, митапы и другие мероприятия онлайн- и офлайн-форматов в качестве слушателей или спикеров.

- Поддержка студента-наставника. Если понадобится помощь в выполнении домашнего задания, то ее окажет наш выпускник или студент, который будет закреплен за вами. Его успешный опыт в выполнении практических работ будет содействовать в учебе каждому.

При этом учебный курс разработан с таким условием, что для освоения профессиональных навыков не требуется подготовительных курсов – план обучения ориентирован на студентов, не имеющих базовых знаний в этой области. Профессия, чья востребованность продиктована условиями современности, не мечта, а реальность!

Проблемы информационной безопасности постоянно усугубляется процессами проникновения практически во все сферы деятельности общества технических средств обработки и передачи данных и, прежде всего вычислительных систем.

Формулирование целей и задач защиты информации, как любой другой деятельности, представляет начальный и значимый этап обеспечения безопасности информации.

Основные цели защиты информации сформулированы в ст. 20 Закона РФ «Об информации, информатизации и защите информации»:

· предотвращение утечки, хищения, искажения, подделки информации;

· предотвращение несанкционированных действий по уничтожению, модификации, копированию, блокированию информации, предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима как объекта собственности;

· защита конституционных прав граждан по сохранению личной тайны, конфиденциальности персональных данных, имеющихся в информационных системах;

· сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

· обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологии и средств их обеспечения.

Офисный компьютер часто подвергается ряду угроз, которые имеют различные факторы происхождения.

В качестве источника угроз информационной безопасности офисного компьютера может выступать человек либо группа людей, а также некие, независящие от деятельности человека, проявления. Исходя из этого, все источники угроз можно разделить на три группы:

Данная группа угроз связана с действиями человека, имеющего санкционированный или несанкционированный доступ к информации. Угрозы этой группы можно разделить на:

-внешние, к ним относятся действия кибер-преступников, хакеров, интернет-мошенников, недобросовестных партнеров, криминальных структур.

-внутренние, к ним относятся действия персонала компаний, а также пользователей компьютеров. Действия данных людей могут быть как умышленными, так и случайными.

Эта группа угроз связана с техническими проблемами - физическое и моральное устаревание использующегося оборудования, некачественные программные и аппаратные средства обработки информации. Все это приводит к отказу оборудования и зачастую потери информации.

Эта группа угроз включает в себя природные катаклизмы, стихийные бедствия и прочие форс-мажорные обстоятельства, независящие от деятельности людей.

Главная задача защиты информации- снизить риск потери и искажения информации.

Самая распространенная угроза защиты информации любого компьютера-вирусы.

Так же офисные компьютеры зачастую подвергаются несанкционированному доступу из-за халатности и некомпетентности персонала, некачественного контроля линий связи (локальных кабелей), слабой охраны территории и рабочих помещений, а также из-за использования устарелого, малоизвестного ПО.[9,10]

Читайте также: