Какие из этих широко используемых преступниками приложений совершенно легальны

Криптография может применяться в любом из описанных в главе 28 Уголовного Кодекса Российской Федерации виде преступлений для сокрытия следов преступлений. Защита информации на компьютере преступника может осуществляться путем входа по паролю, хранения информации на внешних носителях либо путем шифрования информации на дисках компьютера- в том числе и на внешних. Существует множество программ и уитлит шифрования данных, в том числе использующих входящие в состав операциооных систем WINDOWS криптоалгоритмов DES и Triple DES. После установки криптопровайдеров в системе добавляется алгоритм ГОСТ 21847-89, а после установки пакета дополнительных алгоритмов, например Secret Disk NG Crypto Pack добавляются алгоритмы AES и Twofish, Это специально разработанные алгоритмы, обеспечивающие более стойкое шифрование, по сравнению используемых в WINDOWS по умолчанию. Наиболее распространенные в России программы для шифрования текстов, дисков, папок это Secure Disk, Zserver и несертифицированные для использования в России Secret Disk Server NG, TrueCrypt, DriveCrypt Plus Pack, SafeGuard Easy, PGP Whole Disk. Нередки случаи, когда для обеспечения безопасности преступники создают свои собственные системы криптографии, используют авторские алгоритмы или даже их последовательности. Это является еще одним нарушением, т.к. противоречит требованиям пресловутого указа №334 о запрете криптографии. Кроме требования о запрете использования государственными структурами и организациями средств шифрования, не прошедших сертификацию в ФАПСИ при Президенте РФ он содержит еще одну норму:

«В интересах информационной безопасности Российской Федерации и усиления борьбы с организованной преступностью запретить деятельность юридических и физических лиц, связанную с разработкой, производством, реализацией и эксплуатацией шифровальных средств, а также защищенных технических средств хранения, обработки и передачи информации, предоставлением услуг в области шифрования информации, без лицензий, выданных Федеральным агентством правительственной связи и информации при Президенте Российской Федерации в соответствии с Законом Российской Федерации "О федеральных органах правительственной связи и информации".

В этот же период (середина 90-х годов) Комитет по национальной криптографической политике США выдал следующее заключение: «Никакой закон на должен препятствовать производству, продаже или использованию любых видов шифрования в пределах США». В то же время предлагается усилить уголовную ответственность за использование криптографии в преступных целях.

Таким образом практически любой человек, использующий в Российской Федерации в личных целях шифрование данных становится правонарушителем. Аналогичные, даже более жесткие требования содержаться в законодательстве Казахстана. Но правонарушители, тем не менее все равно прибегают к криптографической защите информации, потому что наказание за использование криптографии несоизмеримо меньше вреда от раскрытия сущности скрываемой информации.

Программы шифрования работают на разных платформах, с разными алгоритмами, но по одному принципу - при чтении данных с диска происходит их расшифрование, при записи на диск -- зашифрование. При прямом просмотре уполномоченными органами зашифрованные диски видны как неформатированные области, а их содержимое выглядит как случайная последовательность битов или, говоря по-другому, «белый шум», поскольку все данные зашифрованы. По содержимому раздела диска невозможно определить, является ли данный раздел просто неформатированным, или же на нём имеется какая-то информация (хранятся данные, установлено нелицензионное программное обеспечение и др.)В то же время с подключенными зашифрованными дисками пользователи и приложения работают точно так же, как с обычными дисками.

Отец кибернетики Роберт Винер считал: «Любой шифр может быть вскрыт, если только в этом есть настоятельная необходимость и информация, которую требуется получить стоит затраченных средств, времени и усилий…». Таким образом, используя шифрование с использованием, например, алгоритма AES, который получил рекомендацию правительства США для использования его в качестве средства защиты всех уровней секретности злоумышленник получает почти 100% гарантию конфиденциальности имеющейся у него информации- затраты на расшифровку будут слишком велики! В результате применения современных способов скрытия информации с помощью криптографических методов лицу удается избежать ответственности, т.к. согласно статье 51 Конституции России «Никто не обязан свидетельствовать против себя самого, своего супруга и близких родственников, круг которых определяется федеральным законом».

Наиболее популярные программы для реализации метода стеганографии - S-tools, White Noise Storm, которые обеспечивают сочетание метода стеганографии с PGP- алгоритмом. PGP или «Pretty Good Privicy»- система с открытым ключом, изобретенная в середине 90-х американским программистом Ф. Циммерманом. Система основывалась на известных протоколах шифрования RSA и IDEA, но позволяла создавать ключи длиной 2048 и даже 4096 бит, которые не позволяли расшифровать информацию в обозримые сроки даже используя сверхмощные компьютеры. При этом во всемирно распространенной системе сотовой связи GSM используется всего лишь 64-х битное шифрование. Система GSM использует в работе 3 алгоритма- А3-аунтефикации, защищающий телефон от клонирования, А8, создающий сеансовый ключ и А5- собственно алгоритм шифрования. При этом А5 существует несколько видов- «сильные» версии для избранных стран и «слабые» для остальных. При создании системы изначально в нее были заложены компрометирующие шифрование факторы:

-была скомпрометирована эффективная длина сеансового ключа- в ключе, который генерируется алгоритмом А8 для А5 последние 10 бит обнулены. Это совершенно умышленное ослабление системы в 1000 раз.

-скомпрометирована система аутентификации и алгоритм генерации секретного ключа. Это позволяет без проблем создавать клоны телефонов.

-скомпрометирован сильный алгоритм шифрования А51. Внесенные в него дефекты приравняли его эффективность к алгоритму с использованием только 40-ка бит. Это привело к потере его стойкости в 1 млн. раз.

Подобная компрометация не могла быть случайностью. По мнению аналитиков, это было сделано спецслужбами, что бы иметь возможность нелегально перехватывать и прослушивать телефонные разговоры. Нелегально- потому что канал шифруется только на уровне «телефон-базовая станция». Легальное подключение к базовой станции позволило бы слушать и записывать разговоры безо всяких проблем там уже нет никакого шифрования.

Системы перехвата, или как их именуют продавцы «системы профессионального тестирования и мониторинга GSM” некоторое время назад появились на рынке и уже подешевели в несколько раз. Системы используют аппаратное и программное дешифрование и позволяют отслеживать звонки, подключаться к соединению. Криптографическая защита и мощность современных компьютеров накладывают единственное ограничение - процесс расшифрования и выполнения всех калькуляции занимает около 2,5 минут, поэтому длительность соединения должна быть аналогичного порядка или больше. Можно создавать файлы регистрации данных и производить запись разговоров. Стоимость оборудования -около 5 тыс. долларов.

На основании вышеизложенного, единственный способ борьбы с прослушиванием вашего мобильного злоумышленником (или спецслужбами) - короткие сеансы связи, не более 2-х минут, пока система прослушки не вскрыла ключи шифрования. В связи с тем, что запрещение на ввоз защищенных телефонов Blackberry было снято нашими спецслужбами, можно судить, что Российские спецслужбы получили возможность слушать разговоры через этот коммуникатор.

Вскрытие злоумышленниками защищенных сертифицированными средствами криптозащиты, с достаточной длиной ключа сведений весьма затруднено. Для этого требуются гигантские вычислительные мощности, которых у преступников обычно нет. Но выход из этой ситуации для преступника есть. Для этой цели может использоваться распределенная сеть вычислений через Интернет с применением зараженных ботами компьютеров ничего не подозревающих граждан.

Вскрытие защищенного криптографией программного обеспечения давно поставлено на поток. В зависимости от срочности заказа над вскрытием криптоалгоритма может работать и один человек и целая группа. Порой пиратское ПО появляется на рынке быстрее официального.

Еще одно направление применения преступниками знаний криптографии - цифровое телевидение. Viaccess -- это широко распространенная кодирующая система предназначенная для цифрового телевидения. Первая версия именовалась Viaccess 1, а три последующие -- Viaccess 2., PC2.3 и PC2.4. Версии PC2.5 и PC2.6 считались безопасными на протяжении 2 лет. Версии были дешифрованы крекерами, рынок в короткое время оказался наводнен самодельными карточкам доступа, несмотря на строгий контроль компетентными органами распространения технической информации через Интернет. Вторая модификация Viaccess была названа ThalesCrypt. В настоящий момент она используется Canal Satellite для защиты контента в транспортной сети и на головных станциях кабельных сетей. Вторая модификация представляет собой оригинальный механизм шифрования с новым протоколом формирования ключей. Вскрыть ее пока не удалось. Тем не менее, в настоящее время владельцам спутниковых тарелок удается смотреть спутниковые каналы практически бесплатно, пользуясь системой кардшаринга.

Коммерческие шпионские программы – stalkerware – не считаются вредоносными. Рассказываем, почему их все равно не стоит использовать.

Наверняка почти каждому хоть раз в жизни хотелось проследить за другими. Чтобы удостовериться, что партнер не изменяет, что ребенок не связался с дурной компанией, а подчиненный не работает на конкурента. Слежка за родными и коллегами пользуется спросом, а спрос, как известно, рождает предложение.

Stalkerware — неэтично, зато легально (почти)

С моральной точки зрения использовать шпионские программы нехорошо: устанавливают их, как правило, без ведома владельца устройства, работают они в фоновом режиме и имеют доступ к очень личной информации. Однако юридически такие приложения во многих странах не запрещены, даже если сама по себе слежка за близкими преследуется по закону. Разработчики находят лазейки в законодательстве, например называя свой продукт решением для родительского контроля.

Неудивительно, что формально дозволенные приложения продолжают покупать, несмотря на то, что это неэтично. За прошедший год одни только наши решения обнаружили шпионские программы на телефонах и планшетах более чем 58 тысяч пользователей. Из них 35 тысяч человек узнали о существовании на их устройствах легального шпионского ПО только после того, как установили наше защитное решение и оно произвело первичное сканирование.

Шпионские приложения могут сливать ваши данные

Казалось бы, что в этом плохого, если данные на сервере видны только вам? Проблема в том, что, скорее всего, доступ к ним есть не только у вас. Почти наверняка их видит еще и разработчик приложения — это в лучшем случае. В худшем по небрежности этого самого разработчика они могут попасть в руки злоумышленников или вовсе в открытый доступ.

В марте другой исследователь, Сиан Хисли (Cian Heasley), нашел в открытом доступе целый сервер компании MobiiSpy, на котором хранилось более 95 тысяч фотографий, в том числе интимных, и более 25 тысяч аудиозаписей. Хостинг-провайдер Codero, у которого был размещен сайт MobiiSpy, отреагировал на инцидент, заблокировав ресурс.

Всего, по данным издания Motherboard, за последние два года утечки произошли из сервисов 12 разработчиков stalkerware. То есть, поставив такое приложение кому-либо, вы почти наверняка подвергаете опасности и его, и себя.

Stalkerware — дыра в защите устройства

Сам по себе процесс установки шпионских приложений тоже небезопасен. Во-первых, большинство из них не соответствует политикам официальных магазинов вроде Google Play, поэтому там вы их не найдете. А значит, в случае Android для них придется разрешить на устройстве установку приложений из сторонних источников. Это же, в свою очередь, открывает двери и многочисленным зловредам.

Во-вторых, stalkerware часто требует множества прав в системе, вплоть до root-доступа, который дает такой программе полный контроль над гаджетом. В том числе позволяет устанавливать любые другие программы по своему выбору.

Кроме того, некоторые приложения для слежки требуют отключить защитные решения или даже сами от них избавляются, если им уже дали необходимые полномочия.

Собственно, все эти особенности отличают stakerware от программ родительского контроля. Они не пытаются себя скрыть на устройстве, их вполне можно найти в официальных магазинах, они не требуют отключать антивирусы – и потому не угрожают пользователям.

Как защититься от легальных шпионских программ

Категория Adware, Pornware и Riskware включает легально разработанные программы, которые в определенных случаях могут представлять особую опасность для пользователей компьютеров (действуя так же, как шпионское программное обеспечение Trojan). Хотя многие из таких программ, вероятно, разработаны и распространяются легальными компаниями, они могут иметь функции, которые используются некоторыми создателями вредоносных программ во вредоносных или незаконных целях.

Что такое Adware?

Adware — это программы, которые предназначены для показа рекламы на вашем компьютере, перенаправления запросов поиска на рекламные веб-сайты и сбора маркетинговой информации о вас (например, какого рода сайты вы посещаете), чтобы реклама соответствовала вашим интересам.

Adware-программы, которые собирают данные с вашего согласия, не следует путать с троянскими программами-шпионами, которые собирают информацию без вашего разрешения и ведома. Если Adware-программа не уведомляет о сборе информации, она считается вредоносной, например, вредоносная программа троянец-шпион (Trojan-Spy).

Что нужно знать о программах Adware

За исключением показа рекламы и сбора данных такие программы, как правило, не проявляют своего присутствия в системе. Обычно у такой программы отсутствует значок на панели задач, и в меню программ она тоже отсутствует.

Adware-программы могут попасть на ваш компьютер двумя основными путями:

- C бесплатным или условно-бесплатным программным обеспечением. Adware-программы могут входить на вполне законных основаниях в состав некоторых бесплатных или условно-бесплатных программ в качестве рекламной составляющей. Доходы от такой рекламы помогают финансировать их разработку.

- Через зараженные веб-сайты.

Посещение зараженного веб-сайта может привести к несанкционированной установке Adware-программы на ваш компьютер. В этих целях часто используются хакерские технологии. Например, для проникновения на компьютер может использоваться уязвимость браузера и троянская программа, предназначенная для незаметной установки Adware. Действующие таким образом Adware-программы часто называют Browser Hijackers.

Как защититься от Adware-программ

Часто Adware-программы не имеют процедуры удаления и могут использовать технологии, подобные тем, что используют вирусы для проникновения на компьютер и незаметного запуска. Однако, так как Adware-программы могут присутствовать на вашем компьютере на законных основаниях, антивирусные решения не всегда могут определить степень опасности конкретной Adware-программы.

Существует много причин, чтобы подозревать, что Adware-программа, обнаруженная антивирусом, представляет собой угрозу. Например, если вы не давали согласия на установку программы и не знаете о ее происхождении или вы прочитали описание этой программы и у вас появились сомнения в том, что она безопасна. В таких случаях антивирусное программное обеспечение поможет избавиться от такой Adware-программы.

Отказ от обнаружения Adware-программ

В том случае если Adware-программа обнаружена антивирусом, но вы уверены в том, что это разрешенная вами программа, можно принять решение о том, что эта программа не нанесет вреда вашим устройствам или данным. Продукты «Лаборатории Касперского» позволяют отключить детектирование таких программ. Кроме того, конкретные программы можно добавить в список исключений, чтобы антивирусное ядро не отмечало их как вредоносные.

Многие бесплатные или условно-бесплатные программы перестают отображать рекламу после их регистрации или приобретения. Однако, в некоторых программах используются сторонние Adware-утилиты. Иногда такие утилиты остаются установленными на компьютере пользователя и после регистрации или приобретения программы. В некоторых случаях удаление Adware-компонента может привести к нарушению функционирования программы.

Что такое Pornware?

Pornware — это программы, отображающие на устройстве порнографический контент. Кроме программ, намеренно устанавливаемых некоторыми пользователями на свои компьютеры и мобильные устройства для поиска и отображения порнографического контента, категория Pornware также включает программы, установленные со злонамеренной целью без уведомления пользователя об их присутствии. Обычно целью установки таких программ является рекламирование платных порнографических веб-сайтов и сервисов.

Что нужно знать о Pornware

Вирусописатели могут использовать неисправленные уязвимости в популярных приложениях и операционных системах для установки Pornware-программ на ваш компьютер, планшет или смартфон. Кроме того, заражение устройств Pornware-программами возможно с помощью троянских программ, таких как Trojan-Downloader и Trojan-Dropper. Некоторые примеры Pornware-программ:

- Porn-Dialer. Программы, дозванивающиеся до телефонных служб «для взрослых», телефонные номера и/или специальный код которых сохранены в теле таких программ. В отличие от вредоносных программ программы дозвона уведомляют пользователя о совершаемых ими действиях.

- Porn-Downloader. Такие программы загружают из интернета на компьютер пользователя порнографические мультимедийные файлы. В отличие от вредоносных программ программы типа Porn-Downloader уведомляют пользователя о совершаемых ими действиях.

- Porn-Tool. Программы типа Porn-Tool осуществляют поиск и отображение порнографического контента на компьютере пользователя. Например, это могут быть специальные панели инструментов для веб-браузеров и специальные проигрыватели видеороликов.

Как защититься от Pornware-программ

Так как Pornware-программы могут сознательно загружаться пользователями, антивирусные решения не всегда могут определить, опасна ли конкретная Pornware-программа для устройства пользователя. Продукты «Лаборатории Касперского» позволяют пользователю выбирать, надо ли обнаруживать Pornware-программы или нет и как на них реагировать.

Обнаружение и удаление Pornware-программ

Существует много причин, чтобы подозревать обнаруженную Pornware-программу в том, что она представляет собой угрозу. Например, пользователь не устанавливал программу и не знает о ее происхождении, или он прочитал описание программы и теперь сомневается в ее безвредности. При необходимости антивирусное программное обеспечение поможет пользователю избавиться от Pornware-программы.

Что такое Riskware?

К категории Riskware относят легальные программы, которые могут причинить вред компьютеру, если используются злоумышленниками для удаления, блокирования, изменения или копирования данных, а также для нарушения работы компьютеров и сетей. В категорию Riskware входят следующие виды программ, которые широко используются в легальных целях:

- утилиты удаленного администрирования;

- программы-клиенты IRC;

- программы дозвона;

- программы для загрузки файлов;

- программное обеспечение для мониторинга активности компьютеров;

- утилиты управления паролями;

- серверные веб-службы, такие как FTP, Web, Proxy и Telnet.

По своему назначению это не вредоносные программы, но некоторые их функции могут быть использованы во вредоносных целях.

Что надо знать о Riskware

При таком большом количестве легальных программ, которые злоумышленники могут использовать в незаконных целях, нелегко решить, какие из программ представляют угрозу. Например, программы удаленного администрирования часто используются системными администраторами и службами поддержки клиентов для диагностики и устранения неполадок, возникающих на компьютерах пользователей. Однако если такая программа установлена на вашем компьютере злоумышленником (без вашего ведома), он получит удаленный доступ к вашему компьютеру. Полностью контролируя ваш компьютер, злоумышленник сможет использовать его практически в любых нужных ему целях.

В качестве другого примера можно взять утилиту mIRC — легальную сетевую программу-клиент IRC, которая может использоваться злоумышленниками в незаконных целях. Регулярно обнаруживаются троянские программы, использующие функции mIRC для выполнения вредоносных действий без ведома пользователя. Часто вредоносные программы устанавливают программу-клиент mIRC для последующего вредоносного использования. В таких случаях mIRC обычно сохраняется в папке Windows и вложенных в нее папках. Поэтому обнаружение mIRC в этих папках почти всегда указывает на заражение компьютера вредоносной программой.

Обнаружение и удаление Riskware-программ

Так как Riskware-программы могут присутствовать на компьютере на законных основаниях, антивирусы не всегда могут определить степень опасности конкретной Riskware-программы.

Существует много причин, чтобы подозревать обнаруженную антивирусной программой Riskware-программу в том, что она представляет собой угрозу. Например, если вы не давали согласия на установку программы и не знаете о ее происхождении, или вы прочитали описание этой программы и у вас появились сомнения в ее безопасности. В таких случаях антивирусное программное обеспечение поможет избавиться от такой Riskware-программы.

Отказ от обнаружения Riskware-программ

Если при обнаружении Riskware-программ вы уверены в том, что это разрешенные вами программы, можно принять решение о том, что такие Riskware-программы не вредны для ваших устройств или данных. Кроме того, конкретные программы можно добавить в список исключений, чтобы антивирус не отмечал эти Riskware-программы как вредоносные.

Как найти конкурентов

Прежде всего определите, кто является вашим конкурентом. Для этого нужно хорошо знать нишу и ее игроков. Важно понимать, что предлагают пользователям соперники и что вы можете сделать лучше них.

Способов поиска много, один из вариантов — это поиск в Google по ключевым словам приложения. Для этого используйте запросы вида «ключевое слово + app». Также пробуйте искать в самих сторах, для этого в поисковую строку тоже вводите свои ключевые слова. Или воспользуйтесь специализированным сервисом Xyo:

Сразу составьте список в виде таблицы. Каждая строка, помимо названия, должна включать ссылки на само приложение в магазине, сайт и страницы в социальных сетях.

Как получить необходимые для анализа данные

Количество установок

Общее количество установок приложения-конкурента легко узнать с помощью Xyo. Для этого введите название приложения в поисковую строку.

Чтобы узнать количество установок в магазине конкретной страны, измените фильтр при поиске с главной страницы сервиса. Также можно вывести информацию для конкретной платформы и даже устройства (например, iPhone или iPad).

Позиции

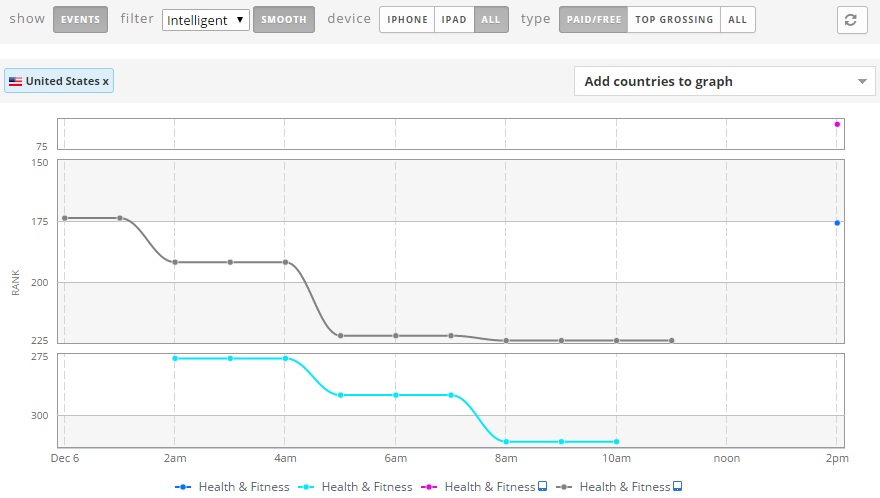

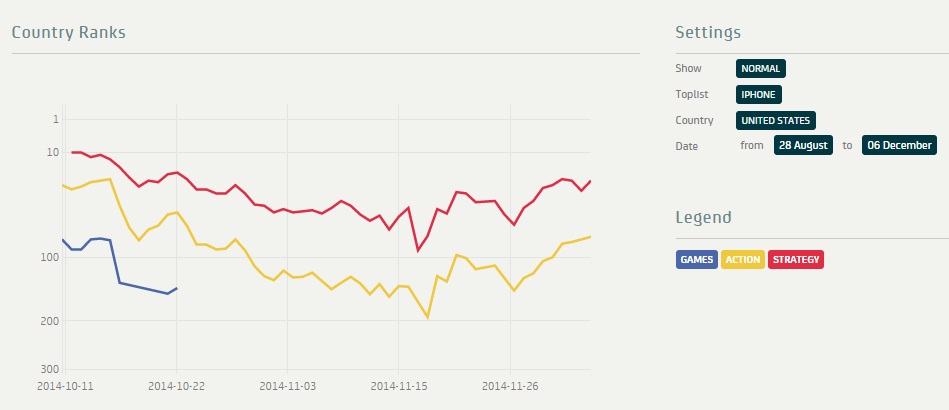

От позиций конкурентов в топах магазина напрямую зависит естественный трафик. При анализе соперников интересна и динамика их рейтинга. Всю эту информацию бесплатно предоставляет система App Annie.

Еще один аналитический сервис для подглядывания за конкурентами — appFigures. Но этот инструмент платный — от 9 долларов в месяц, есть бесплатный ознакомительный период.

Такую же информацию дает сервис apptrace:

Выручка

Составить бизнес-план легче, если вы знаете, сколько зарабатывают конкуренты. Такую конфиденциальную информацию можно выудить с помощью App Annie, но только в платном режиме — от 59 долларов в месяц.

Уровень присутствия в вебе

Еще одна важная метрика, которая позволяет судить о глубине маркетинговой кампании конкурента. Уровень присутствия в вебе — все возможные упоминания в интернете приложения, включая социальные сети, СМИ, блоги.

Как много обзоров приложения опубликовал конкурент? Ответ на этот вопрос даст платный сервис Mention. Его стоимость — от 29 евро в месяц.

Из бесплатных инструментов для этих целей подойдут сервисы Google Alerts и «Яндекс.Блоги». Но первый работает не совсем стабильно (есть проблемы с оперативностью), а второй эффективен лишь в Рунете.

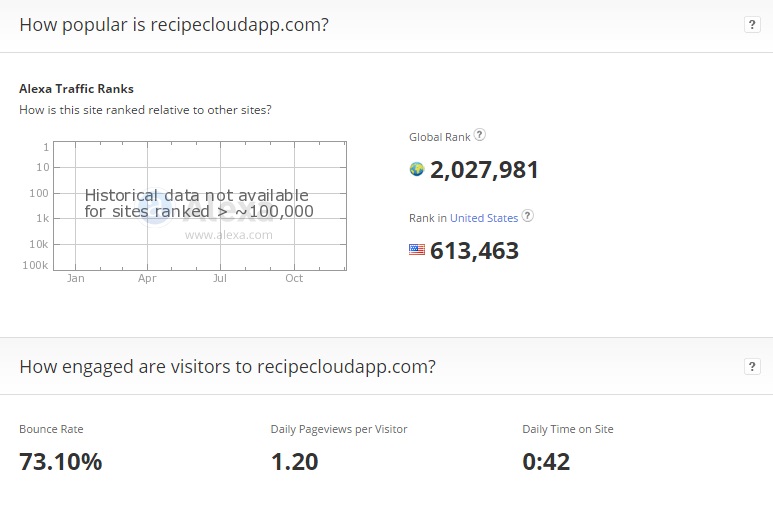

Альтернативный инструмент — Alexa. Позволяет получить информацию о сайте приложения конкурента:

Есть специальные инструменты для отслеживания активности конкурентов в социальных сетях. Сравните страницы приложений в Facebook, Twitter и Google+ с помощью одного из шести сервисов из материала «Нетологии».

Ключевые слова

Чтобы правильно выбрать ключевые слова для продвижения приложения, узнайте, какие используют конкуренты. Для этого подходит инструмент SensorTower. Его стоимость — от 79 долларов в месяц, базовые возможности доступны бесплатно.

Он также отслеживает динамику конкурентов:

Еще один эффективный бесплатный инструмент, который поможет сравнить приложения по ключевым словам, — MobileDevHQ.

Маркетинговая кампания

Чтобы узнать подробности продвижения приложения конкурентом, используйте сервис Adвeat. С его помощью можно просматривать рекламные кампании соперников, даты их запусков, бюджет и даже A/B-тесты. Но такая ценная информация не бывает бесплатной, сервис стоит от 249 долларов в месяц. В системе есть данные о более чем 50 рекламных сетях.

Отношение пользователей

При анализе конкурентов важно знать мнение пользователей об их приложениях. В этом поможет аpptrace.

Читайте также: